Realizacja zaproszenia do współpracy B2B w usłudze Microsoft Entra

W tym artykule opisano sposób, w jaki użytkownicy-goście mogą uzyskiwać dostęp do Twoich zasobów i napotkany przez nich proces wyrażania zgody. Jeśli wyślesz wiadomość e-mail z zaproszeniem do gościa, zaproszenie zawiera link, który gość może zrealizować, aby uzyskać dostęp do aplikacji lub portalu. Wiadomość e-mail z zaproszeniem to tylko jeden ze sposobów, w jaki goście mogą uzyskać dostęp do Twoich zasobów. Alternatywnie możesz dodać gości do katalogu i nadać im bezpośredni link do portalu lub aplikacji, którą chcesz udostępnić. Niezależnie od używanej metody goście są kierowani przez proces wyrażania zgody po raz pierwszy. Ten proces gwarantuje, że goście zgadzają się na warunki zachowania poufności informacji i akceptują wszelkie skonfigurowane warunki użytkowania .

Po dodaniu użytkownika-gościa do katalogu konto użytkownika-gościa ma stan zgody (możliwy do wyświetlenia w programie PowerShell), który początkowo ma wartość PendingAcceptance. To ustawienie pozostaje do momentu zaakceptowania zaproszenia przez gościa i zaakceptowania zasad ochrony prywatności i warunków użytkowania. Następnie stan zgody zmieni się na Zaakceptowano, a strony zgody nie są już wyświetlane gościowi.

Ważne

- Od 12 lipca 2021 r., jeśli klienci firmy Microsoft Entra B2B skonfigurowali nowe integracje Google do użycia z rejestracją samoobsługową dla swoich niestandardowych lub biznesowych aplikacji, uwierzytelnianie przy użyciu tożsamości Google nie będzie działać, dopóki uwierzytelnianie nie zostanie przeniesione do systemowych widoków internetowych. Dowiedz się więcej.

- Od 30 września 2021 r. firma Google wycofa obsługę logowania osadzonego widoku internetowego. Jeśli aplikacje uwierzytelniają użytkowników za pomocą osadzonego widoku internetowego i korzystasz z federacji Google z usługą Azure AD B2C lub Microsoft Entra B2B w przypadku zaproszeń użytkowników zewnętrznych lub rejestracji samoobsługowej, użytkownicy usługi Google Gmail nie będą mogli się uwierzytelniać. Dowiedz się więcej.

- Funkcja jednorazowego kodu dostępu wiadomości e-mail jest teraz domyślnie włączona dla wszystkich nowych dzierżaw i dla wszystkich istniejących dzierżaw, w których nie została jawnie wyłączona. Po wyłączeniu tej funkcji metoda uwierzytelniania rezerwowego to monit o zaproszenie do utworzenia konta Microsoft.

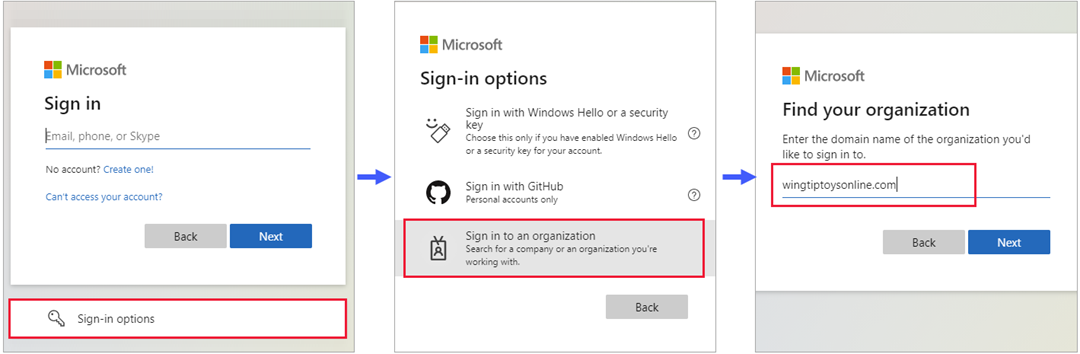

Proces realizacji i logowanie za pośrednictwem wspólnego punktu końcowego

Użytkownicy-goście mogą teraz logować się do aplikacji wielodostępnych lub aplikacji firmy Microsoft za pośrednictwem wspólnego punktu końcowego (URL), na przykład https://myapps.microsoft.com. Wcześniej wspólny adres URL przekierowuje użytkownika-gościa do dzierżawy głównej zamiast dzierżawy zasobów na potrzeby uwierzytelniania, więc wymagany był link specyficzny dla dzierżawy (na przykład https://myapps.microsoft.com/?tenantid=<tenant id>). Teraz użytkownik-gość może przejść do wspólnego adresu URL aplikacji, wybrać pozycję Opcje logowania, a następnie wybrać pozycję Zaloguj się do organizacji. Następnie użytkownik wpisze nazwę domeny organizacji.

Użytkownik jest następnie przekierowywany do punktu końcowego specyficznego dla dzierżawy, w którym może zalogować się przy użyciu adresu e-mail lub wybrać skonfigurowanego dostawcę tożsamości.

Proces realizacji za pośrednictwem linku bezpośredniego

Alternatywą dla wiadomości e-mail z zaproszeniem lub typowym adresem URL aplikacji jest możliwość nadania gościowi bezpośredniego linku do aplikacji lub portalu. Najpierw musisz dodać użytkownika-gościa do katalogu za pośrednictwem centrum administracyjnego firmy Microsoft Entra lub programu PowerShell. Następnie możesz użyć dowolnego z możliwych do dostosowania sposobów wdrażania aplikacji dla użytkowników, w tym linków logowania bezpośredniego. Jeśli gość korzysta z bezpośredniego linku zamiast wiadomości e-mail z zaproszeniem, nadal będzie on kierowany przez środowisko wyrażania zgody po raz pierwszy.

Uwaga

Bezpośredni link jest specyficzny dla dzierżawy. Innymi słowy, zawiera identyfikator dzierżawy lub zweryfikowaną domenę, aby gość mógł zostać uwierzytelniony w dzierżawie, gdzie znajduje się udostępniona aplikacja. Oto kilka przykładów bezpośrednich linków z kontekstem dzierżawy:

- Panel dostępu do aplikacji:

https://myapps.microsoft.com/?tenantid=<tenant id> - Panel dostępu do aplikacji dla zweryfikowanej domeny:

https://myapps.microsoft.com/<;verified domain> - Centrum administracyjne firmy Microsoft Entra:

https://entra.microsoft.com/<tenant id> - Pojedyncza aplikacja: zobacz, jak używać linku logowania bezpośredniego

Istnieje kilka przypadków, w których wiadomość e-mail z zaproszeniem jest zalecana za pośrednictwem linku bezpośredniego. Jeśli te specjalne przypadki są ważne dla Twojej organizacji, zalecamy zapraszanie użytkowników przy użyciu metod, które nadal wysyłają wiadomość e-mail z zaproszeniem:

- Czasami zaproszony obiekt użytkownika może nie mieć adresu e-mail z powodu konfliktu z obiektem kontaktu (na przykład obiektu kontaktu programu Outlook). W takim przypadku użytkownik musi wybrać adres URL realizacji w wiadomości e-mail z zaproszeniem.

- Użytkownik może zalogować się przy użyciu aliasu adresu e-mail, który został zaproszony. (Alias to inny adres e-mail skojarzony z kontem e-mail). W takim przypadku użytkownik musi wybrać adres URL realizacji w wiadomości e-mail z zaproszeniem.

Proces realizacji za pośrednictwem wiadomości e-mail z zaproszeniem

Po dodaniu użytkownika-gościa do katalogu przy użyciu centrum administracyjnego firmy Microsoft Entra wiadomość e-mail z zaproszeniem zostanie wysłana do gościa w procesie. Możesz również wysłać wiadomości e-mail z zaproszeniem, gdy używasz programu PowerShell do dodawania użytkowników-gości do katalogu. Oto opis środowiska gościa podczas realizacji linku w wiadomości e-mail.

- Gość otrzymuje wiadomość e-mail z zaproszeniem wysłaną z zaproszeniem firmy Microsoft.

- Gość wybiera pozycję Zaakceptuj zaproszenie w wiadomości e-mail.

- Gość użyje własnych poświadczeń, aby zalogować się do katalogu. Jeśli gość nie ma konta, które można sfederować z katalogiem, a funkcja jednorazowego kodu dostępu poczty e-mail (OTP) nie jest włączona; gość zostanie poproszony o utworzenie osobistego konta MSA. Aby uzyskać szczegółowe informacje, zapoznaj się z przepływem realizacji zaproszenia.

- Gość jest kierowany przez środowisko wyrażania zgody opisane poniżej.

Ograniczenie procesu realizacji z obiektem kontaktów powodującym konflikt

Czasami zaproszony zewnętrzny adres e-mail użytkownika-gościa może powodować konflikt z istniejącym obiektem Kontakt, co powoduje utworzenie użytkownika-gościa bez adresu proxyAddress. Jest to znane ograniczenie, które uniemożliwia użytkownikom-gościom realizowanie zaproszenia za pośrednictwem bezpośredniego linku przy użyciu protokołu SAML/WS-Fed IdP, MSAs, Google Federation lub e-mail jednorazowych kont kodu dostępu .

Jednak następujące scenariusze powinny nadal działać:

- Realizowanie zaproszenia za pośrednictwem linku do realizacji wiadomości e-mail z zaproszeniem przy użyciu dostawcy tożsamości SAML/WS-Fed, jednorazowego kodu dostępu poczty e-mail i kont federacyjnych Google.

- Po zakończeniu procesu realizacji zaloguj się z powrotem do aplikacji przy użyciu dostawcy tożsamości SAML/WS-Fed, jednorazowego kodu dostępu poczty e-mail i kont federacyjnych Google.

Aby odblokować użytkowników, którzy nie mogą zrealizować zaproszenia z powodu obiektu kontaktowego powodującego konflikt, wykonaj następujące kroki:

- Usuń obiekt kontaktowy powodujący konflikt.

- Usuń użytkownika-gościa w centrum administracyjnym firmy Microsoft Entra (właściwość "Zaproszenie zaakceptowane" powinna być w stanie oczekiwania).

- Ponownie zaimowij użytkownika-gościa.

- Poczekaj, aż użytkownik zrealizuj zaproszenie.

- Dodaj kontaktową wiadomość e-mail użytkownika z powrotem do programu Exchange i wszelkie listy DL, które powinny być częścią.

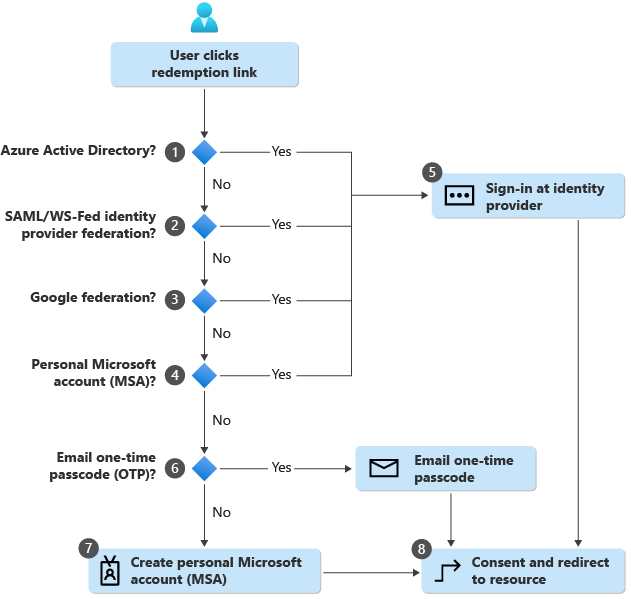

Przepływ realizacji zaproszeń

Gdy użytkownik wybierze link Akceptuj zaproszenie w wiadomości e-mail z zaproszeniem, identyfikator Entra firmy Microsoft automatycznie zrealizowa zaproszenie na podstawie domyślnego zamówienia realizacji pokazanego poniżej:

Identyfikator entra firmy Microsoft wykonuje odnajdywanie oparte na użytkownikach, aby określić, czy użytkownik już istnieje w zarządzanej dzierżawie firmy Microsoft Entra. (Niezarządzane konta Microsoft Entra nie mogą być już używane na potrzeby przepływu realizacji). Jeśli główna nazwa użytkownika (UPN) jest zgodna zarówno z istniejącym kontem Microsoft Entra, jak i osobistym kontem MSA, użytkownik zostanie poproszony o wybranie konta, za pomocą którego chcesz zrealizować.

Jeśli administrator włączył federację dostawcy tożsamości SAML/WS-Fed, identyfikator Entra firmy Microsoft sprawdza, czy sufiks domeny użytkownika jest zgodny z domeną skonfigurowanego dostawcy tożsamości SAML/WS-Fed i przekierowuje użytkownika do wstępnie skonfigurowanego dostawcy tożsamości.

Jeśli administrator włączył federację Google, identyfikator Firmy Microsoft Entra sprawdza, czy sufiks domeny użytkownika jest gmail.com, lub googlemail.com i przekierowuje użytkownika do Google.

Proces realizacji sprawdza, czy użytkownik ma istniejącą osobistą umowę MSA. Jeśli użytkownik ma już istniejące konto MSA, zaloguje się przy użyciu istniejącego konta MSA.

Po zidentyfikowaniu katalogu macierzystego użytkownika użytkownik jest wysyłany do odpowiedniego dostawcy tożsamości w celu zalogowania się.

Jeśli nie znaleziono katalogu macierzystego i funkcja jednorazowego kodu dostępu wiadomości e-mail jest włączona dla gości, kod dostępu jest wysyłany do użytkownika za pośrednictwem zaproszonej wiadomości e-mail. Użytkownik pobiera i wprowadza ten kod dostępu na stronie logowania firmy Microsoft Entra.

Jeśli nie znaleziono katalogu macierzystego i jednorazowy kod dostępu wiadomości e-mail dla gości jest wyłączony, użytkownik zostanie poproszony o utworzenie konta MSA odbiorcy z zaproszoną pocztą e-mail. Obsługujemy tworzenie konta MSA z służbowymi wiadomościami e-mail w domenach, które nie są weryfikowane w identyfikatorze Entra firmy Microsoft.

Po uwierzytelnieniu u odpowiedniego dostawcy tożsamości użytkownik jest przekierowywany do identyfikatora Entra firmy Microsoft, aby ukończyć środowisko wyrażania zgody.

Możliwość skonfigurowania realizacji

Możliwość skonfigurowania realizacji umożliwia dostosowanie kolejności dostawców tożsamości prezentowanych gościom podczas realizacji zaproszeń. Gdy gość wybierze link Akceptuj zaproszenie , identyfikator Entra firmy Microsoft automatycznie zrealizowa zaproszenie w oparciu o zamówienie domyślne. Można to zastąpić, zmieniając kolejność realizacji dostawcy tożsamości w ustawieniach dostępu między dzierżawami.

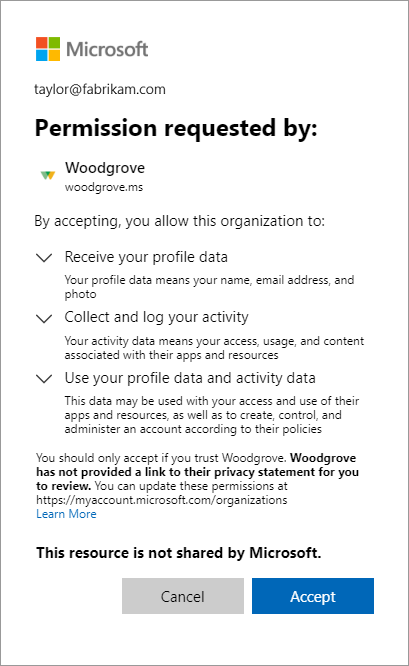

Środowisko wyrażania zgody dla gościa

Gdy gość zaloguje się do zasobu w organizacji partnerskiej po raz pierwszy, zostanie wyświetlony następujący interfejs zgody. Te strony zgody są wyświetlane dla gościa tylko po zalogowaniu się i nie są wyświetlane w ogóle, jeśli użytkownik już je zaakceptował.

Gość przegląda stronę Przeglądanie uprawnień opisujących zasady zachowania poufności informacji organizacji zapraszającej. Użytkownik musi zaakceptować korzystanie z informacji zgodnie z zasadami ochrony prywatności organizacji zapraszania, aby kontynuować.

Wyrażając zgodę na ten monit o wyrażenie zgody, potwierdzasz, że niektóre elementy twojego konta zostaną udostępnione. Obejmują one twoje imię i nazwisko, zdjęcie i adres e-mail, a także identyfikatory katalogów, które mogą być używane przez inną organizację w celu lepszego zarządzania kontem oraz ulepszania środowiska między organizacjami.

Uwaga

Aby uzyskać informacje o tym, jak administrator dzierżawy może połączyć się z zasadami zachowania poufności informacji w organizacji, zobacz Instrukcje: dodawanie informacji o ochronie prywatności organizacji w usłudze Microsoft Entra ID.

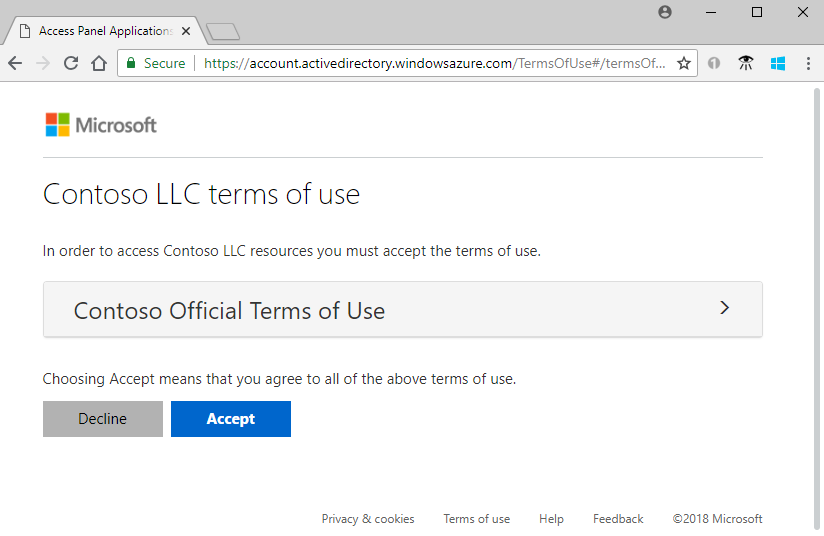

Jeśli warunki użytkowania są skonfigurowane, gość otwiera i przegląda warunki użytkowania, a następnie wybiera pozycję Akceptuj.

Warunki użytkowania można skonfigurować w warunkach użytkowania tożsamości>zewnętrznych.

Jeśli nie określono inaczej, gość jest przekierowywany do panelu dostępu aplikacje, który zawiera listę aplikacji, do których gość może uzyskać dostęp.

W katalogu wartość Zaproszenie zaakceptowane przez gościa zmieni się na Tak. Jeśli konto MSA zostało utworzone, źródło gościa wyświetli konto Microsoft. Aby uzyskać więcej informacji na temat właściwości konta użytkownika-gościa, zobacz Właściwości użytkownika współpracy microsoft Entra B2B. Jeśli widzisz błąd, który wymaga zgody administratora podczas uzyskiwania dostępu do aplikacji, zobacz , jak udzielić zgody administratora na aplikacje.

Ustawienie automatycznego procesu realizacji

Możesz chcieć automatycznie zrealizować zaproszenia, aby użytkownicy nie musieli akceptować monitu o zgodę po dodaniu ich do innej dzierżawy na potrzeby współpracy B2B. Po skonfigurowaniu wiadomość e-mail z powiadomieniem jest wysyłana do użytkownika współpracy B2B, który nie wymaga żadnej akcji od użytkownika. Użytkownicy otrzymują wiadomość e-mail z powiadomieniem bezpośrednio i nie muszą najpierw uzyskiwać dostępu do dzierżawy przed otrzymaniem wiadomości e-mail.

Aby uzyskać informacje na temat automatycznego realizowania zaproszeń, zobacz Omówienie dostępu między dzierżawami i Konfigurowanie ustawień dostępu między dzierżawami na potrzeby współpracy B2B.