Szyfrowanie danych magazynowanych w usłudze Azure OpenAI

Usługa Azure OpenAI automatycznie szyfruje dane, gdy są utrwalane w chmurze. Szyfrowanie chroni dane i pomaga spełnić wymagania organizacji dotyczące zabezpieczeń i zgodności. W tym artykule opisano, jak usługa Azure OpenAI obsługuje szyfrowanie danych magazynowanych, a w szczególności trenowanie danych i dostrajanie modeli. Aby uzyskać informacje na temat sposobu przetwarzania, używania i przechowywania danych udostępnianych przez Użytkownika w usłudze, zapoznaj się z artykułem dotyczącym danych, prywatności i zabezpieczeń.

Informacje o szyfrowaniu usług Azure AI

Azure OpenAI jest częścią usług Azure AI. Dane usług Azure AI są szyfrowane i odszyfrowywane przy użyciu szyfrowania AES zgodnego ze standardem FIPS 140-2. Szyfrowanie i odszyfrowywanie są przezroczyste, co oznacza, że szyfrowanie i dostęp są zarządzane. Dane są domyślnie bezpieczne i nie trzeba modyfikować kodu ani aplikacji, aby korzystać z szyfrowania.

Informacje o zarządzaniu kluczami szyfrowania

Domyślnie subskrypcja używa kluczy szyfrowania zarządzanych przez firmę Microsoft. Istnieje również możliwość zarządzania subskrypcją przy użyciu własnych kluczy nazywanych kluczami zarządzanymi przez klienta (CMK). Klucz CMK oferuje większą elastyczność tworzenia, obracania, wyłączania i odwoływania kontroli dostępu. Możesz również przeprowadzać inspekcję kluczy szyfrowania używanych do ochrony danych.

Używanie kluczy zarządzanych przez klienta z usługą Azure Key Vault

Klucze zarządzane przez klienta (CMK), znane również jako Bring your own key (BYOK), zapewniają większą elastyczność tworzenia, obracania, wyłączania i odwoływanie kontroli dostępu. Możesz również przeprowadzać inspekcję kluczy szyfrowania używanych do ochrony danych.

Aby przechowywać klucze zarządzane przez klienta, należy użyć usługi Azure Key Vault. Możesz utworzyć własne klucze i przechowywać je w magazynie kluczy lub użyć interfejsów API usługi Azure Key Vault do generowania kluczy. Zasób usług azure AI i magazyn kluczy muszą znajdować się w tym samym regionie i w tej samej dzierżawie firmy Microsoft Entra, ale mogą znajdować się w różnych subskrypcjach. Aby uzyskać więcej informacji na temat usługi Azure Key Vault, zobacz Co to jest usługa Azure Key Vault?.

Aby włączyć klucze zarządzane przez klienta, magazyn kluczy zawierający klucze musi spełniać następujące wymagania:

- Należy włączyć zarówno właściwości Usuwanie nietrwałe, jak i Nie przeczyszczać w magazynie kluczy.

- Jeśli używasz zapory usługi Key Vault, musisz zezwolić zaufanym usługi firmy Microsoft na dostęp do magazynu kluczy.

- Magazyn kluczy musi używać starszych zasad dostępu.

- Musisz przyznać przypisanej przez system tożsamości zarządzanej zasobu usługi Azure OpenAI następujące uprawnienia w magazynie kluczy: pobierz klucz, zawijanie klucza, odpakowywanie klucza.

Tylko klucze RSA i RSA-HSM o rozmiarze 2048 są obsługiwane z szyfrowaniem usług Azure AI. Aby uzyskać więcej informacji na temat kluczy, zobacz Klucze usługi Key Vault w temacie Informacje o kluczach, wpisach tajnych i certyfikatach usługi Azure Key Vault.

Włączanie tożsamości zarządzanej zasobu usługi Azure OpenAI

- Przejdź do zasobu usług Azure AI.

- Po lewej stronie w obszarze Zarządzanie zasobami wybierz pozycję Tożsamość.

- Przełącz stan tożsamości zarządzanej przypisanej przez system na Wł.

- Zapisz zmiany i potwierdź, że chcesz włączyć tożsamość zarządzaną przypisaną przez system.

Konfigurowanie uprawnień dostępu magazynu kluczy

W witrynie Azure Portal przejdź do magazynu kluczy.

Po lewej stronie wybierz pozycję Zasady dostępu.

Jeśli zostanie wyświetlony komunikat z informacją, że zasady dostępu nie są dostępne, skonfiguruj ponownie magazyn kluczy, aby używać starszych zasad dostępu przed kontynuowaniem.

Wybierz pozycję Utwórz.

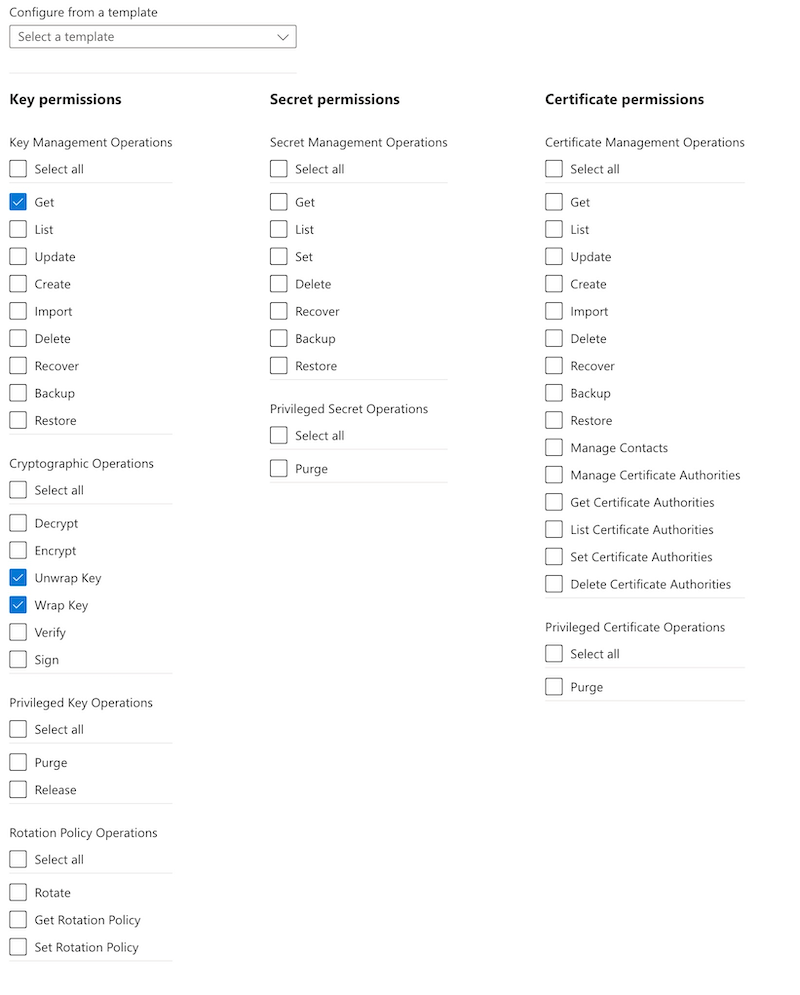

W obszarze Uprawnienia klucza wybierz pozycję Pobierz, Zawijaj klucz i Odpakuj klucz. Pozostaw niezaznaczone pozostałe pola wyboru.

Wybierz Dalej.

Wyszukaj nazwę zasobu azure OpenAI i wybierz jego tożsamość zarządzaną.

Wybierz Dalej.

Wybierz przycisk Dalej , aby pominąć konfigurowanie wszystkich ustawień aplikacji.

Wybierz pozycję Utwórz.

Włączanie kluczy zarządzanych przez klienta w zasobie usługi Azure OpenAI

Aby włączyć klucze zarządzane przez klienta w witrynie Azure Portal, wykonaj następujące kroki:

Przejdź do zasobu usług Azure AI.

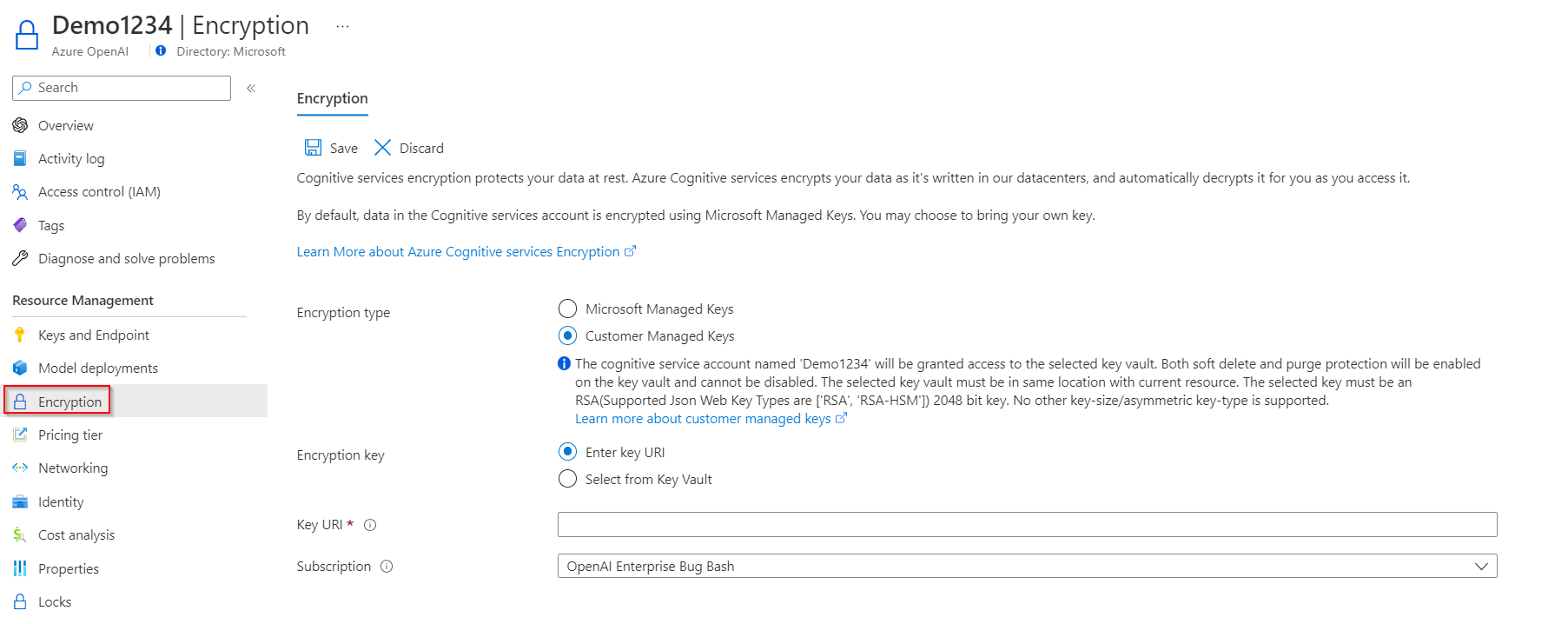

Po lewej stronie w obszarze Zarządzanie zasobami wybierz pozycję Szyfrowanie.

W obszarze Typ szyfrowania wybierz pozycję Klucze zarządzane przez klienta, jak pokazano na poniższym zrzucie ekranu.

Określanie klucza

Po włączeniu kluczy zarządzanych przez klienta można określić klucz do skojarzenia z zasobem usług Azure AI.

Określanie klucza jako identyfikatora URI

Aby określić klucz jako identyfikator URI, wykonaj następujące kroki:

W witrynie Azure Portal przejdź do magazynu kluczy.

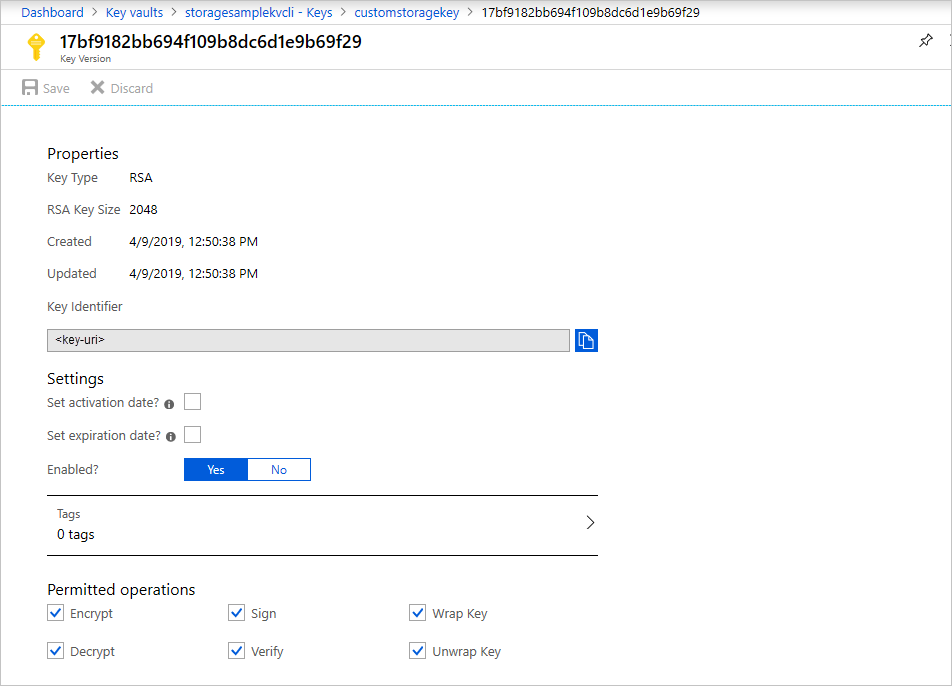

W obszarze Obiekty wybierz pozycję Klucze.

Wybierz żądany klucz, a następnie wybierz klucz, aby wyświetlić jego wersje. Wybierz wersję klucza, aby wyświetlić ustawienia dla tej wersji.

Skopiuj wartość Identyfikator klucza, która udostępnia identyfikator URI.

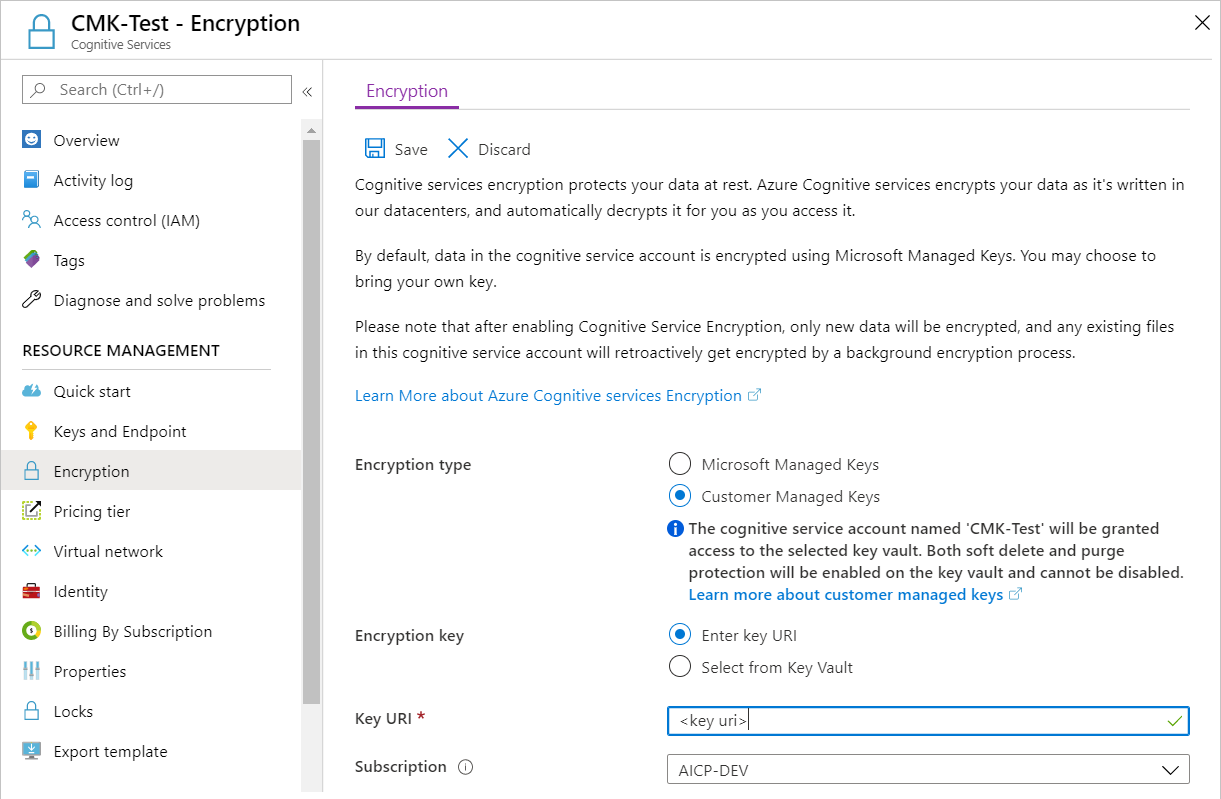

Wróć do zasobu usług Azure AI, a następnie wybierz pozycję Szyfrowanie.

W obszarze Klucz szyfrowania wybierz pozycję Wprowadź identyfikator URI klucza.

Wklej skopiowany identyfikator URI w polu Identyfikator URI klucza.

W obszarze Subskrypcja wybierz subskrypcję zawierającą magazyn kluczy.

Zapisz zmiany.

Wybieranie klucza z magazynu kluczy

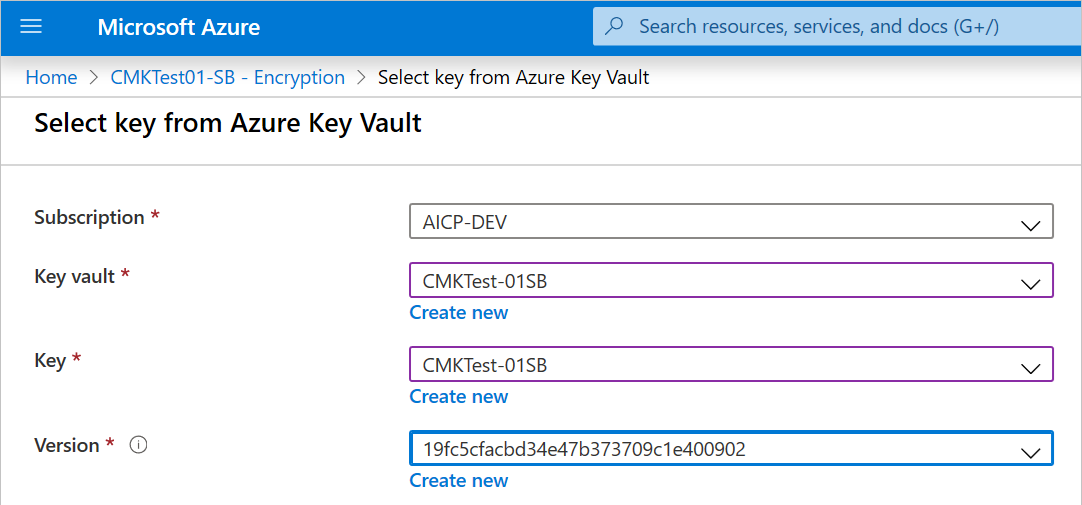

Aby wybrać klucz z magazynu kluczy, najpierw upewnij się, że masz magazyn kluczy zawierający klucz. Następnie wykonaj poniższe czynności:

Przejdź do zasobu usług Azure AI, a następnie wybierz pozycję Szyfrowanie.

W obszarze Klucz szyfrowania wybierz pozycję Wybierz z usługi Key Vault.

Wybierz magazyn kluczy zawierający klucz, którego chcesz użyć.

Wybierz klucz, którego chcesz użyć.

Zapisz zmiany.

Aktualizowanie wersji klucza

Podczas tworzenia nowej wersji klucza zaktualizuj zasób usług Azure AI, aby używał nowej wersji. Wykonaj te kroki:

- Przejdź do zasobu usług Azure AI, a następnie wybierz pozycję Szyfrowanie.

- Wprowadź identyfikator URI dla nowej wersji klucza. Alternatywnie możesz wybrać magazyn kluczy, a następnie ponownie wybrać klucz, aby zaktualizować wersję.

- Zapisz zmiany.

Użyj innego klucza

Aby zmienić klucz używany do szyfrowania, wykonaj następujące kroki:

- Przejdź do zasobu usług Azure AI, a następnie wybierz pozycję Szyfrowanie.

- Wprowadź identyfikator URI nowego klucza. Alternatywnie możesz wybrać magazyn kluczy, a następnie wybrać nowy klucz.

- Zapisz zmiany.

Rotacja kluczy zarządzanych przez klienta

Klucz zarządzany przez klienta można obrócić w usłudze Key Vault zgodnie z zasadami zgodności. Po rotacji klucza należy zaktualizować zasób usług Azure AI, aby użyć nowego identyfikatora URI klucza. Aby dowiedzieć się, jak zaktualizować zasób, aby użyć nowej wersji klucza w witrynie Azure Portal, zobacz Aktualizowanie wersji klucza.

Obracanie klucza nie powoduje ponownego szyfrowania danych w zasobie. Użytkownik nie musi podejmować żadnych dalszych działań.

Odwoływanie klucza zarządzanego przez klienta

Klucz szyfrowania zarządzanego przez klienta można odwołać, zmieniając zasady dostępu, zmieniając uprawnienia w magazynie kluczy lub usuwając klucz.

Aby zmienić zasady dostępu tożsamości zarządzanej używanej przez rejestr, uruchom polecenie az-keyvault-delete-policy :

az keyvault delete-policy \

--resource-group <resource-group-name> \

--name <key-vault-name> \

--key_id <key-vault-key-id>

Aby usunąć poszczególne wersje klucza, uruchom polecenie az-keyvault-key-delete . Ta operacja wymaga uprawnień kluczy/usuwania .

az keyvault key delete \

--vault-name <key-vault-name> \

--id <key-ID>

Ważne

Odwoływania dostępu do aktywnego klucza zarządzanego przez klienta, gdy klucz zarządzania kluczem klienta jest nadal włączony, uniemożliwi pobieranie danych szkoleniowych i plików wyników, dostrajanie nowych modeli i wdrażanie dostosowanych modeli. Jednak wcześniej wdrożone modele dostosowane będą nadal działać i obsługiwać ruch do momentu usunięcia tych wdrożeń.

Usuwanie danych wyników trenowania, walidacji i trenowania

Interfejs API plików umożliwia klientom przekazywanie swoich danych szkoleniowych na potrzeby precyzyjnego dostrajania modelu. Te dane są przechowywane w usłudze Azure Storage w tym samym regionie co zasób i logicznie odizolowane przy użyciu ich subskrypcji platformy Azure i poświadczeń interfejsu API. Przekazane pliki można usunąć przez użytkownika za pośrednictwem operacji USUWANIA interfejsu API.

Usuwanie dostosowanych modeli i wdrożeń

Interfejs API programu Fine-tunes umożliwia klientom tworzenie własnej dostosowanej wersji modeli OpenAI na podstawie danych szkoleniowych przekazanych do usługi za pośrednictwem interfejsów API plików. Wytrenowane modele dostosowane są przechowywane w usłudze Azure Storage w tym samym regionie, szyfrowane w spoczynku (za pomocą kluczy zarządzanych przez firmę Microsoft lub kluczy zarządzanych przez klienta) i logicznie odizolowane przy użyciu poświadczeń subskrypcji i interfejsu API platformy Azure. Dostrojone modele i wdrożenia można usunąć przez użytkownika, wywołując operację interfejsu API DELETE.

Wyłączanie kluczy zarządzanych przez klienta

Po wyłączeniu kluczy zarządzanych przez klienta zasób usług Azure AI jest następnie szyfrowany przy użyciu kluczy zarządzanych przez firmę Microsoft. Aby wyłączyć klucze zarządzane przez klienta, wykonaj następujące kroki:

- Przejdź do zasobu usług Azure AI, a następnie wybierz pozycję Szyfrowanie.

- Wybierz pozycję Zapisz klucze>zarządzane przez firmę Microsoft.

Jeśli wcześniej włączono klucze zarządzane przez klienta, włączyliśmy również tożsamość zarządzaną przypisaną przez system, funkcję identyfikatora Entra firmy Microsoft. Po włączeniu przypisanej przez system tożsamości zarządzanej ten zasób zostanie zarejestrowany w usłudze Microsoft Entra ID. Po zarejestrowaniu tożsamość zarządzana będzie mieć dostęp do usługi Key Vault wybranej podczas konfigurowania klucza zarządzanego przez klienta. Możesz dowiedzieć się więcej o tożsamościach zarządzanych.

Ważne

Jeśli wyłączysz tożsamości zarządzane przypisane przez system, dostęp do magazynu kluczy zostanie usunięty, a wszystkie dane zaszyfrowane przy użyciu kluczy klienta nie będą już dostępne. Wszystkie funkcje zależne od tych danych przestaną działać.

Ważne

Tożsamości zarządzane nie obsługują obecnie scenariuszy obejmujących wiele katalogów. Podczas konfigurowania kluczy zarządzanych przez klienta w witrynie Azure Portal tożsamość zarządzana jest automatycznie przypisywana w ramach okładek. Jeśli następnie przeniesiesz subskrypcję, grupę zasobów lub zasób z jednego katalogu firmy Microsoft Entra do innego, tożsamość zarządzana skojarzona z zasobem nie zostanie przeniesiona do nowej dzierżawy, więc klucze zarządzane przez klienta mogą przestać działać. Aby uzyskać więcej informacji, zobacz Przenoszenie subskrypcji między katalogami firmy Microsoft Entra w często zadawanych pytaniach i znanych problemów z tożsamościami zarządzanymi dla zasobów platformy Azure.