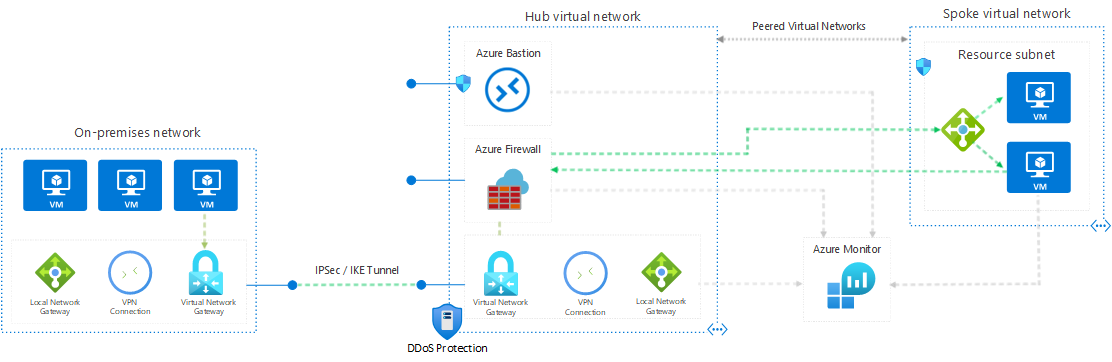

Ta architektura referencyjna przedstawia bezpieczną sieć hybrydową, która rozszerza sieć lokalną na platformę Azure. Architektura implementuje sieć obwodową, nazywaną również strefą DMZ między siecią lokalną a siecią wirtualną platformy Azure. Cały ruch przychodzący i wychodzący przechodzi przez usługę Azure Firewall.

Architektura

Pobierz plik programu Visio z tą architekturą.

Składniki

Architektura składa się z następujących aspektów:

Sieć lokalna. Prywatna sieć lokalna zaimplementowana w organizacji.

Sieć wirtualna platformy Azure. Sieć wirtualna hostuje składniki rozwiązania i inne zasoby uruchomione na platformie Azure.

Trasy sieci wirtualnej definiują przepływ ruchu IP w sieci wirtualnej platformy Azure. Na diagramie znajdują się dwie tabele tras zdefiniowane przez użytkownika.

W podsieci bramy ruch jest kierowany przez wystąpienie usługi Azure Firewall.

Uwaga

W zależności od wymagań połączenia sieci VPN można skonfigurować trasy protokołu BGP (Border Gateway Protocol), aby zaimplementować reguły przesyłania dalej, które kierują ruch z powrotem przez sieć lokalną.

Brama. Brama zapewnia łączność między routerami w sieci lokalnej a siecią wirtualną. Brama jest umieszczana we własnej podsieci.

Azure Firewall. Usługa Azure Firewall to zarządzana zapora jako usługa. Wystąpienie zapory jest umieszczane we własnej podsieci.

Sieciowe grupy zabezpieczeń. Użyj grup zabezpieczeń, aby ograniczyć ruch sieciowy w sieci wirtualnej.

Azure Bastion. Usługa Azure Bastion umożliwia logowanie się do maszyn wirtualnych w sieci wirtualnej za pośrednictwem protokołu SSH lub protokołu RDP bez ujawniania maszyn wirtualnych bezpośrednio do Internetu. Użyj usługi Bastion do zarządzania maszynami wirtualnymi w sieci wirtualnej.

Usługa Bastion wymaga dedykowanej podsieci o nazwie AzureBastionSubnet.

Potencjalne przypadki użycia

Ta architektura wymaga połączenia z lokalnym centrum danych przy użyciu bramy sieci VPN lub połączenia usługi ExpressRoute. Przykładowe typowe zastosowania tej architektury:

- Aplikacje hybrydowe, w których obciążenia są uruchamiane częściowo lokalnie i częściowo na platformie Azure.

- Infrastruktura, która wymaga szczegółowej kontroli nad ruchem wchodzącym do sieci wirtualnej platformy Azure z lokalnego centrum danych.

- Aplikacje, które muszą przeprowadzać inspekcję ruchu wychodzącego. Inspekcja jest często wymaganiem prawnym wielu systemów komercyjnych i może pomóc w zapobieganiu publicznemu ujawnianiu informacji prywatnych.

Zalecenia

Poniższe zalecenia dotyczą większości scenariuszy. Należy się do nich stosować, jeśli nie ma konkretnych wymagań, które byłyby z nimi sprzeczne.

Zalecenia dotyczące kontroli dostępu

Użyj kontroli dostępu opartej na rolach (RBAC) platformy Azure, aby zarządzać zasobami w aplikacji. Rozważ utworzenie następujących ról niestandardowych:

Rola DevOps z uprawnieniami do administrowania infrastrukturą dla aplikacji, wdrażania składników aplikacji oraz monitorowania i ponownego uruchamiania maszyn wirtualnych.

Scentralizowana rola administratora IT do monitorowania zasobów sieciowych i zarządzania nimi.

Rola administratora IT zabezpieczeń do zarządzania bezpiecznymi zasobami sieciowymi, takimi jak zapora.

Rola administratora IT nie powinna mieć dostępu do zasobów zapory. Dostęp powinien być ograniczony do roli administratora IT zabezpieczeń.

Zalecenia dotyczące grupy zasobów

Zasoby platformy Azure, takie jak maszyny wirtualne, sieci wirtualne i moduły równoważenia obciążenia, można łatwo zarządzać, grupując je razem w grupy zasobów. Przypisz role platformy Azure do każdej grupy zasobów, aby ograniczyć dostęp.

Zalecamy utworzenie następujących grup zasobów:

- Grupa zasobów zawierająca sieć wirtualną (z wyłączeniem maszyn wirtualnych), sieciowe grupy zabezpieczeń i zasoby bramy do łączenia się z siecią lokalną. Przypisz do tej grupy zasobów scentralizowaną rolę administratora IT.

- Grupa zasobów zawierająca maszyny wirtualne dla wystąpienia usługi Azure Firewall i tras zdefiniowanych przez użytkownika dla podsieci bramy. Przypisz do tej grupy zasobów rolę administratora IT zabezpieczeń.

- Oddzielne grupy zasobów dla każdej sieci wirtualnej będącej szprychą, która zawiera moduł równoważenia obciążenia i maszyny wirtualne.

Zalecenia dotyczące sieci

Aby zaakceptować ruch przychodzący z Internetu, dodaj regułę tłumaczenia adresów sieciowych docelowych (DNAT) do usługi Azure Firewall.

- Adres docelowy = publiczny adres IP wystąpienia zapory.

- Przetłumaczony adres = prywatny adres IP w sieci wirtualnej.

Wymuś tunelowanie całego wychodzącego ruchu internetowego przez sieć lokalną przy użyciu tunelu VPN typu lokacja-lokacja i kierowanie do Internetu przy użyciu translatora adresów sieciowych (NAT). Ten projekt zapobiega przypadkowemu wyciekowi wszelkich poufnych informacji oraz umożliwia inspekcję i inspekcję całego ruchu wychodzącego.

Nie blokuj całkowicie ruchu internetowego z zasobów w podsieciach sieci szprych. Blokowanie ruchu uniemożliwi korzystanie z tych zasobów za pomocą usług PaaS platformy Azure, które korzystają z publicznych adresów IP, takich jak rejestrowanie diagnostyki maszyn wirtualnych, pobieranie rozszerzeń maszyn wirtualnych i inne funkcje. Diagnostyka platformy Azure wymaga także, aby składniki mogły odczytywać i zapisywać dane na koncie usługi Azure Storage.

Sprawdź, czy wymuszone tunelowanie wychodzącego ruchu internetowego działa poprawnie. Jeśli używasz połączenia sieci VPN z usługą routingu i dostępu zdalnego na serwerze lokalnym, użyj narzędzia takiego jak WireShark.

Rozważ użycie usługi Application Gateway lub usługi Azure Front Door na potrzeby kończenia żądań SSL.

Kwestie wymagające rozważenia

Te zagadnienia implementują filary struktury Azure Well-Architected Framework, która jest zestawem wytycznych, które mogą służyć do poprawy jakości obciążenia. Aby uzyskać więcej informacji, zobacz Microsoft Azure Well-Architected Framework.

Efektywność wydajności

Efektywność wydajności to możliwość skalowania obciążenia w celu zaspokojenia zapotrzebowania użytkowników w wydajny sposób. Aby uzyskać więcej informacji, zobacz Omówienie filaru wydajności.

Aby uzyskać szczegółowe informacje na temat limitów przepustowości bramy SIECI VPN, zobacz Jednostki SKU bramy. W przypadku wyższych przepustowości rozważ użycie bramy usługi ExpressRoute. Usługa ExpressRoute zapewnia maksymalnie 10 Gb/s przepustowość z mniejszym opóźnieniem niż połączenie sieci VPN.

Aby uzyskać więcej informacji na temat skalowalności bram platformy Azure, zobacz sekcje dotyczące skalowalności w temacie:

- Implementowanie architektury sieci hybrydowej za pomocą platformy Azure i lokalnej sieci VPN

- Implementowanie architektury sieci hybrydowej za pomocą usługi Azure ExpressRoute

Aby uzyskać szczegółowe informacje na temat zarządzania sieciami wirtualnymi i sieciowymi grupami zabezpieczeń na dużą skalę, zobacz Azure Virtual Network Manager (AVNM): Tworzenie zabezpieczonej sieci piasty i szprych w celu utworzenia nowych (i dołączania istniejących) topologii sieci wirtualnej szprych na potrzeby centralnego zarządzania łącznością i regułami sieciowej grupy zabezpieczeń.

Niezawodność

Niezawodność zapewnia, że aplikacja może spełnić zobowiązania podjęte przez klientów. Aby uzyskać więcej informacji, zobacz Omówienie filaru niezawodności.

Jeśli używasz usługi Azure ExpressRoute do zapewnienia łączności między siecią wirtualną a siecią lokalną, skonfiguruj bramę sieci VPN, aby zapewnić tryb failover, jeśli połączenie usługi ExpressRoute stanie się niedostępne.

Aby uzyskać informacje na temat utrzymania dostępności połączeń sieci VPN i usługi ExpressRoute, zobacz zagadnienia dotyczące dostępności w temacie:

- Implementowanie architektury sieci hybrydowej za pomocą platformy Azure i lokalnej sieci VPN

- Implementowanie architektury sieci hybrydowej za pomocą usługi Azure ExpressRoute

Doskonałość operacyjna

Doskonałość operacyjna obejmuje procesy operacyjne, które wdrażają aplikację i działają w środowisku produkcyjnym. Aby uzyskać więcej informacji, zobacz Omówienie filaru doskonałości operacyjnej.

Jeśli łączność bramy z sieci lokalnej do platformy Azure nie działa, nadal możesz uzyskać dostęp do maszyn wirtualnych w sieci wirtualnej platformy Azure za pośrednictwem usługi Azure Bastion.

Podsieć każdej warstwy w architekturze referencyjnej jest chroniona przez zasady sieciowej grupy zabezpieczeń. Może być konieczne utworzenie reguły otwierającej port 3389, aby umożliwić dostęp przy użyciu protokołu Remote Desktop Protocol (RDP) na maszynach wirtualnych z systemem Windows, lub port 22, aby umożliwić dostęp przy użyciu protokołu Secure Shell (SSH) na maszynach wirtualnych z systemem Linux. Inne narzędzia do zarządzania i monitorowania mogą wymagać reguł otwierających dodatkowe porty.

Jeśli zapewniasz łączność między lokalnym centrum danych a platformą Azure za pomocą usługi ExpressRoute, monitoruj problemy z połączeniem i rozwiązuj je przy użyciu zestawu narzędzi Azure Connectivity Toolkit (AzureCT).

Dodatkowe informacje na temat monitorowania połączeń sieci VPN i usługi ExpressRoute oraz zarządzania nimi można znaleźć w artykule Implementowanie architektury sieci hybrydowej za pomocą platformy Azure i lokalnej sieci VPN.

Zabezpieczenia

Zabezpieczenia zapewniają ochronę przed celowymi atakami i nadużyciami cennych danych i systemów. Aby uzyskać więcej informacji, zobacz Omówienie filaru zabezpieczeń.

Ta architektura referencyjna implementuje wiele poziomów zabezpieczeń.

Kierowanie wszystkich lokalnych żądań użytkowników za pośrednictwem usługi Azure Firewall

Trasa zdefiniowana przez użytkownika w podsieci bramy blokuje wszystkie żądania użytkowników inne niż odebrane ze środowiska lokalnego. Trasa przekazuje dozwolone żądania do zapory. Żądania są przekazywane do zasobów w sieciach wirtualnych będących szprychami, jeśli są one dozwolone przez reguły zapory. Możesz dodać inne trasy, ale upewnij się, że nie pomijają przypadkowo zapory lub blokują ruch administracyjny przeznaczony dla podsieci zarządzania.

Blokowanie/przekazywanie ruchu do podsieci sieci wirtualnej będącej szprychą przy użyciu sieciowych grup zabezpieczeń

Ruch do i z podsieci zasobów w sieciach wirtualnych szprych jest ograniczony przy użyciu sieciowych grup zabezpieczeń. Jeśli musisz rozszerzyć reguły sieciowej grupy zabezpieczeń, aby umożliwić szerszy dostęp do tych zasobów, należy rozważyć te wymagania przed zagrożeniami bezpieczeństwa. Każda nowa ścieżka przychodząca stanowi ryzyko przypadkowego lub celowego wycieku danych bądź uszkodzenia aplikacji.

Ochrona przed atakami DDoS

Usługa Azure DDoS Protection w połączeniu z najlepszymi rozwiązaniami dotyczącymi projektowania aplikacji zapewnia ulepszone funkcje ograniczania ryzyka ataków DDoS w celu zapewnienia większej ochrony przed atakami DDoS. Należy włączyć usługę Azure DDOS Protection w dowolnej sieci wirtualnej obwodowej.

Tworzenie podstawowych reguł administratora zabezpieczeń za pomocą programu AVNM

Program AVNM umożliwia tworzenie punktów odniesienia reguł zabezpieczeń, które mogą mieć priorytet nad regułami sieciowej grupy zabezpieczeń. Reguły administratora zabezpieczeń są oceniane przed regułami sieciowej grupy zabezpieczeń i mają taki sam charakter sieciowych grup zabezpieczeń, z obsługą priorytetyzacji, tagów usług i protokołów L3-L4. Usługa AVNM umożliwia centralnemu działowi IT wymuszanie punktu odniesienia reguł zabezpieczeń, umożliwiając jednocześnie współzależność dodatkowych reguł sieciowej grupy zabezpieczeń przez właścicieli sieci wirtualnej będącej szprychą. Aby ułatwić kontrolowane wprowadzanie zmian reguł zabezpieczeń, funkcja wdrożeń avNM umożliwia bezpieczne wydanie zmian powodujących niezgodność tych konfiguracji w środowiskach piasty i szprych.

Dostęp roli DevOps

Użyj kontroli dostępu opartej na rolach platformy Azure, aby ograniczyć operacje, które metodyka DevOps może wykonywać w każdej warstwie. Podczas nadawania uprawnień użyj zasady najniższych uprawnień. Rejestruj wszystkie operacje administracyjne i przeprowadzaj regularne inspekcje, aby mieć pewność, że wszelkie zmiany konfiguracji są planowane.

Optymalizacja kosztów

Optymalizacja kosztów dotyczy sposobów zmniejszenia niepotrzebnych wydatków i poprawy wydajności operacyjnej. Aby uzyskać więcej informacji, zobacz Omówienie filaru optymalizacji kosztów.

Koszty możesz szacować za pomocą kalkulatora cen platformy Azure. Inne zagadnienia zostały opisane w sekcji Optymalizacja kosztów w witrynie Microsoft Azure Well-Architected Framework.

Poniżej przedstawiono zagadnienia dotyczące kosztów usług używanych w tej architekturze.

Azure Firewall

W tej architekturze usługa Azure Firewall jest wdrażana w sieci wirtualnej w celu kontrolowania ruchu między podsiecią bramy a zasobami w sieciach wirtualnych szprych. W ten sposób usługa Azure Firewall jest opłacalna, ponieważ jest używana jako rozwiązanie udostępnione używane przez wiele obciążeń. Oto modele cen usługi Azure Firewall:

- Stała stawka na godzinę wdrożenia.

- Dane przetwarzane na GB w celu obsługi automatycznego skalowania.

W porównaniu z wirtualnymi urządzeniami sieciowymi (WUS) w usłudze Azure Firewall można zaoszczędzić do 30–50%. Aby uzyskać więcej informacji, zobacz Azure Firewall vs NVA.

Azure Bastion

Usługa Azure Bastion bezpiecznie łączy się z maszyną wirtualną za pośrednictwem protokołów RDP i SSH bez konieczności konfigurowania publicznego adresu IP na maszynie wirtualnej.

Rozliczenia usługi Bastion są porównywalne z podstawową maszyną wirtualną niskiego poziomu skonfigurowaną jako serwer przesiadkowy. Usługa Bastion jest bardziej opłacalna niż serwer przesiadkowy, ponieważ ma wbudowane funkcje zabezpieczeń i nie wiąże się z dodatkowymi kosztami magazynu i zarządzania oddzielnym serwerem.

Azure Virtual Network

Usługa Azure Virtual Network jest bezpłatna. Każda subskrypcja umożliwia utworzenie maksymalnie 50 sieci wirtualnych we wszystkich regionach. Cały ruch, który występuje w granicach sieci wirtualnej, jest bezpłatny. Na przykład maszyny wirtualne w tej samej sieci wirtualnej, które komunikują się ze sobą, nie powodują naliczania opłat za ruch sieciowy.

Wewnętrzny moduł równoważenia obciążenia

Podstawowe równoważenie obciążenia między maszynami wirtualnymi, które znajdują się w tej samej sieci wirtualnej, jest bezpłatne.

W tej architekturze wewnętrzne moduły równoważenia obciążenia są używane do równoważenia obciążenia ruchu wewnątrz sieci wirtualnej.

Wdrażanie tego scenariusza

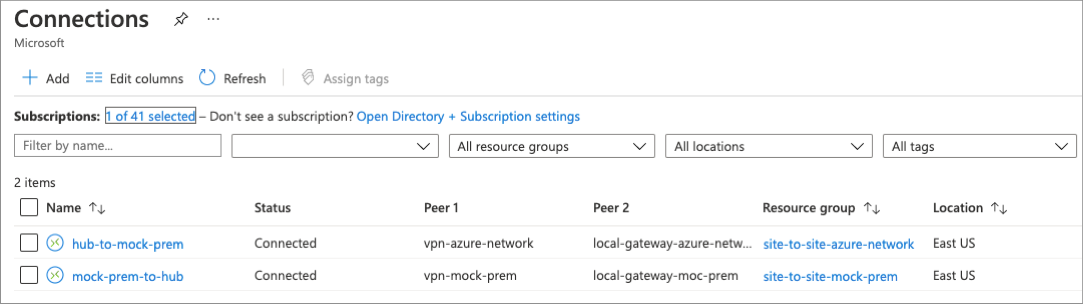

To wdrożenie tworzy dwie grupy zasobów; pierwszy posiada pozorną sieć lokalną, drugi zestaw sieci piasty i szprych. Pozorna sieć lokalna i sieć koncentratora są połączone przy użyciu bram usługi Azure Virtual Network w celu utworzenia połączenia lokacja-lokacja. Ta konfiguracja jest bardzo podobna do sposobu łączenia lokalnego centrum danych z platformą Azure.

Ukończenie tego wdrożenia może potrwać do 45 minut. Zalecana metoda wdrażania korzysta z opcji portalu, która znajduje się poniżej.

Użyj poniższego przycisku, aby wdrożyć odwołanie przy użyciu witryny Azure Portal.

Po zakończeniu wdrażania sprawdź łączność lokacja-lokacja, sprawdzając nowo utworzone zasoby połączenia. W witrynie Azure Portal wyszukaj ciąg "połączenia" i zwróć uwagę, że stan każdego połączenia.

Do wystąpienia usług IIS znalezionego w sieci szprych można uzyskać dostęp z maszyny wirtualnej znajdującej się w pozorowanej sieci lokalnej. Utwórz połączenie z maszyną wirtualną przy użyciu dołączonego hosta usługi Azure Bastion, otwórz przeglądarkę internetową i przejdź do adresu modułu równoważenia obciążenia sieciowego aplikacji.

Aby uzyskać szczegółowe informacje i dodatkowe opcje wdrażania, zobacz szablony usługi Azure Resource Manager (szablony usługi ARM) używane do wdrażania tego rozwiązania: Bezpieczna sieć hybrydowa.