Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Kontrola dostępu oparta na rolach (RBAC) platformy Azure umożliwia zarządzanie dostępem dla zasobów platformy Azure. Korzystając z kontroli dostępu opartej na rolach (RBAC) Azure, możesz segregować obowiązki w zespole i udzielać tylko takiego dostępu użytkownikom, grupom i aplikacjom, jaki jest im potrzebny do wykonywania swoich zadań. Możesz przyznawać użytkownikom prawo dostępu oparte na rolach za pomocą witryny Azure Portal, narzędzi wiersza polecenia platformy Azure lub interfejsów API zarządzania platformy Azure.

Role na kontach usługi Automation

W usłudze Azure Automation prawo dostępu jest nadawane poprzez przypisywanie użytkownikom, grupom i aplikacjom odpowiednich ról Azure w zakresie konta usługi. Poniżej przedstawiono wbudowane role obsługiwane przez konto automatyzacji:

| Rola | Opis |

|---|---|

| Właściciel | Rola Właściciel umożliwia dostęp do wszystkich zasobów i akcji w ramach konta usługi Automation, w tym zapewnienie innym użytkownikom, grupom i aplikacjom dostępu do zarządzania kontem tej usługi. |

| Współautor | Rola Współautor umożliwia zarządzanie wszystkim, z wyjątkiem modyfikowania uprawnień dostępu innych użytkowników do konta usługi Automation. |

| Czytelnik | Rola Czytelnik służy do wyświetlania wszystkich zasobów w ramach konta usługi Automation, ale nie pozwala na wprowadzanie żadnych zmian. |

| Współtwórca automatyzacji | Rola współtwórcy usługi Automation umożliwia zarządzanie wszystkimi zasobami na koncie usługi Automation, z wyjątkiem modyfikowania uprawnień dostępu innych użytkowników do konta usługi Automation. |

| Operator automatyzacji | Rola Operatora Automation umożliwia wyświetlanie nazwy i właściwości runbooka oraz tworzenie zadań i zarządzanie nimi dla wszystkich runbooków na koncie Automation. Ta rola jest przydatna, jeśli zasoby konta usługi Automation, takie jak zasoby poświadczeń i inne elementy Runbook, mają być chronione przed możliwością wyświetlenia lub modyfikowania, ale członkowie organizacji mają mieć możliwość wykonywania tych elementów Runbook. |

| Operator zadań automatyzacyjnych | Rola Operatora zadań Automation umożliwia tworzenie i zarządzanie zadaniami dla wszystkich runbooków w ramach konta usługi Automation. |

| Operator Runbook usług automatyzacji | Rola operatora Runbook usługi Automation umożliwia wyświetlanie nazwy i właściwości elementu Runbook. |

| Współautor usługi Log Analytics | Rola współtwórcy usługi Log Analytics umożliwia odczytywanie wszystkich danych monitorowania i edytowanie ustawień monitorowania. Edytowanie ustawień monitorowania obejmuje dodawanie rozszerzenia VM do maszyn wirtualnych, odczytywanie kluczy kont magazynowania, aby móc konfigurować zbieranie dzienników z usługi Azure Storage, tworzenie i konfigurowanie kont Automation, dodawanie funkcji Azure Automation i konfigurowanie diagnostyki Azure we wszystkich zasobach Azure. |

| Czytelnik usługi Log Analytics | Rola Czytelnik usługi Log Analytics umożliwia wyświetlanie i przeszukiwanie wszystkich danych monitorowania, a także wyświetlanie ustawień monitorowania. Obejmuje to wyświetlanie konfiguracji diagnostyki platformy Azure we wszystkich zasobach platformy Azure. |

| Współautor monitorowania | Rola Współtwórca monitorowania umożliwia odczytywanie wszystkich danych monitorowania i aktualizowanie ustawień monitorowania. |

| Monitorujący czytnik | Rola Czytelnik monitorowania umożliwia odczyt wszystkich danych monitorowania. |

| Administrator dostępu użytkowników | Rola Administrator dostępu użytkowników umożliwia zarządzanie dostępem użytkowników do kont usługi Azure Automation. |

Uprawnienia roli

W poniższych tabelach opisano określone uprawnienia podane dla każdej roli. Może to obejmować Akcje, które dają uprawnienia, i Działania zabronione, które je ograniczają.

Właściciel

Właściciel może zarządzać wszystkim, łącznie z dostępem. W poniższej tabeli przedstawiono uprawnienia udzielone dla roli:

| Czynności | Opis |

|---|---|

| Microsoft.Automation/automationAccounts/* | Tworzenie wszystkich typów zasobów i zarządzanie nimi. |

Współautor

Współtwórca może zarządzać wszystkim oprócz dostępu. W poniższej tabeli przedstawiono uprawnienia udzielone i odmówione dla roli:

| Akcje | Opis |

|---|---|

| Microsoft.Automation/automationAccounts/* | Tworzenie wszystkich typów zasobów i zarządzanie nimi |

| Nie działania. | |

| Microsoft.Authorization/*/Usuń | Usuwanie ról i przypisań ról. |

| Microsoft.Authorization/*/Write | Tworzenie ról i przypisań ról. |

| Microsoft.Authorization/podnieśDostęp/Akcja | Odmawia możliwości utworzenia administratora dostępu użytkownika. |

Czytelnik

Uwaga

Niedawno wprowadziliśmy zmianę wbudowanych uprawnień przypisanych do roli Czytelnik dla konta usługi Automation. Dowiedz się więcej

Czytelnik może wyświetlać wszystkie zasoby w koncie Automation, ale nie może dokonywać żadnych zmian.

| Akcje | Opis |

|---|---|

| Microsoft.Automation/automationAccounts/read | Wyświetl wszystkie zasoby na koncie usługi Automation. |

Współtwórca automatyzacji

Współautor usługi Automation może zarządzać wszystkimi zasobami na koncie usługi Automation z wyjątkiem dostępu. W poniższej tabeli przedstawiono uprawnienia udzielone dla roli:

| Akcje | Opis |

|---|---|

| Microsoft.Automation/automationAccounts/* | Tworzenie wszystkich typów zasobów i zarządzanie nimi. |

| Microsoft.Authorization/*/czytanie | Przeczytaj role i przypisania ról. |

| Microsoft.Resources/deployments/* | Tworzenie wdrożeń grup zasobów i zarządzanie nimi. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Odczytaj wdrożenia grup zasobów. |

| Microsoft.Support/* | Tworzenie wniosków o pomoc techniczną i zarządzanie nimi. |

| Microsoft.Insights/ActionGroups/* | Grupy akcji odczytu/zapisu/usuwania. |

| Microsoft.Insights/ActivityLogAlerts/* | Odczyt/zapis/usuwanie alertów dziennika aktywności. |

| Microsoft.Insights/diagnosticSettings/* | Odczyt/zapis/usuwanie ustawień diagnostycznych. |

| Microsoft.Insights/MetricAlerts/* | Odczytywanie/zapisywanie/usuwanie alertów metryk prawie w czasie rzeczywistym. |

| Microsoft.Insights/ScheduledQueryRules/* | Odczytywanie/zapisywanie/usuwanie alertów dziennika w usłudze Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Lista kluczy dla obszaru roboczego usługi Log Analytics |

Uwaga

Rola współautora automatyzacji może być używana do uzyskiwania dostępu do dowolnego zasobu przy użyciu tożsamości zarządzanej, jeśli odpowiednie uprawnienia są ustawione na zasobie docelowym, lub przy użyciu konta Uruchom jako. Konta Run As w usłudze Automatyzacji są domyślnie skonfigurowane z uprawnieniami współpracownika w ramach subskrypcji. Kieruj się zasadą najmniejszych uprawnień i ostrożnie przypisuj tylko te uprawnienia, które są niezbędne do wykonania runbooka. Jeśli na przykład konto usługi Automation wymaga tylko możliwości uruchamiania lub zatrzymywania maszyny wirtualnej platformy Azure, do konta Uruchom jako lub do tożsamości zarządzanej powinny być przypisane tylko uprawnienia do uruchamiania lub zatrzymywania maszyny wirtualnej. Podobnie, jeśli runbook odczytuje dane z magazynu blob, przypisz uprawnienia tylko do odczytu.

Podczas przypisywania uprawnień zaleca się użycie kontroli dostępu opartej na rolach (RBAC) platformy Azure przypisanej do tożsamości zarządzanej. Zapoznaj się z naszymi zaleceniami dotyczącymi najlepszego podejścia do korzystania z tożsamości zarządzanej przypisanej do systemu lub użytkownika, w tym zarządzania i nadzoru w trakcie jego istnienia.

Operator automatyzacji

Operator Automatizacji może tworzyć zadania, zarządzać nimi oraz odczytywać nazwy i właściwości runbooków dla wszystkich runbooków na koncie Automatizacji.

Uwaga

Jeśli chcesz kontrolować dostęp operatora do poszczególnych runbooków, nie ustawiaj tej roli. Zamiast tego należy używać ról Operatora Zadań Automatyzacji i Operatora Runbook Automatyzacji w połączeniu.

W poniższej tabeli przedstawiono uprawnienia udzielone dla roli:

| Akcje | Opis |

|---|---|

| Microsoft.Authorization/*/czytanie | Odczytaj autoryzację. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/czytaj | Przeczytaj zasoby Hybridowego Pracownika Runbooka. |

| This translation does not require changes—the original system path is kept intact for technical consistency and relevance. | Wylistuj zadania runbooka. |

| Microsoft.Automation/automationKont użytkownika/zadania/wznowienie/akcja | Wznawianie zadania, które jest wstrzymane. |

| Microsoft.Automation/automationAccounts/jobs/zatrzymaj/działanie | Anuluj zadanie w toku. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Przeczytaj strumienie zadań i wyjścia. |

| Microsoft.Automation/kontaAutomatyzacji/zadania/wynik/czytanie | Pobierz dane wyjściowe zadania. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Przerywanie trwającego zadania. |

| Microsoft.Automation/automationAccounts/jobs/zapisz | Tworzenie zadań. |

| Microsoft.Automation/automationAccounts/jobSchedules/czytaj | Pobierz harmonogram zadań usługi Azure Automation. |

| Microsoft.Automation/automationAccounts/jobSchedules/write | Tworzenie harmonogramu zadań usługi Azure Automation. |

| Microsoft.Automation/automationAccounts/linkedWorkspace/read | Pobierz obszar roboczy powiązany z kontem usługi Automation. |

| Microsoft.Automation/automationAccounts/read | Uzyskiwanie konta usługi Azure Automation. |

| Microsoft.Automation/automationAccounts/runbook/read | Pobierz runbook Azure Automation. |

| Microsoft.Automation/automationAccounts/schedules/read | Uzyskiwanie zasobu harmonogramu usługi Azure Automation. |

| Microsoft.Automation/automationAccounts/schedules/write | Tworzenie lub aktualizowanie zasobu harmonogramu usługi Azure Automation. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Przeczytaj role i przypisania ról. |

| Microsoft.Resources/deployments/* | Tworzenie wdrożeń grup zasobów i zarządzanie nimi. |

| Microsoft.Insights/alertRules/* | Tworzenie reguł alertów i zarządzanie nimi. |

| Microsoft.Support/* | Tworzenie wniosków o pomoc techniczną i zarządzanie nimi. |

| Microsoft.ResourceHealth/availabilityStatuses/read (odczyt) | Pobiera stany dostępności dla wszystkich zasobów w określonym zakresie. |

Operator zadań automatyzacyjnych

Rola operatora zadania usługi Automation jest przyznawana w ramach konta Automation. Dzięki temu operator ma uprawnienia do tworzenia i zarządzania zadaniami dla wszystkich runbooków na koncie. Jeśli roli Operator zadań udzielono uprawnień do odczytu w grupie zasobów zawierającej konto Automation, członkowie roli mogą uruchamiać skrypty Runbook. Nie mają jednak możliwości ich tworzenia, edytowania ani usuwania.

W poniższej tabeli przedstawiono uprawnienia udzielone dla roli:

| Akcje | Opis |

|---|---|

| Microsoft.Authorization/*/czytanie | Odczytaj autoryzację. |

| This translation does not require changes—the original system path is kept intact for technical consistency and relevance. | Wylistuj zadania runbooka. |

| Microsoft.Automation/automationKont użytkownika/zadania/wznowienie/akcja | Wznawianie zadania, które jest wstrzymane. |

| Microsoft.Automation/automationAccounts/jobs/zatrzymaj/działanie | Anuluj zadanie w toku. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Przeczytaj strumienie zadań i wyjścia. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Przerywanie trwającego zadania. |

| Microsoft.Automation/automationAccounts/jobs/zapisz | Tworzenie zadań. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Przeczytaj role i przypisania ról. |

| Microsoft.Resources/deployments/* | Tworzenie wdrożeń grup zasobów i zarządzanie nimi. |

| Microsoft.Insights/alertRules/* | Tworzenie reguł alertów i zarządzanie nimi. |

| Microsoft.Support/* | Tworzenie wniosków o pomoc techniczną i zarządzanie nimi. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/czytaj | Odczytywanie grupy hybrydowych procesów roboczych elementu Runbook. |

| Microsoft.Automation/kontaAutomatyzacji/zadania/wynik/czytanie | Wyświetlanie danych wyjściowych zadania. |

Operator Runbook usług automatyzacji

Rola operatora elementu Runbook usługi Automation jest przyznawana w zakresie elementu Runbook. Operator Runbooku usługi Automation może wyświetlać nazwę i właściwości Runbooku. Ta rola w połączeniu z rolą Operator zadania automatyzacji umożliwia operatorowi również tworzenie zadań dla elementu Runbook i zarządzanie nimi. W poniższej tabeli przedstawiono uprawnienia udzielone dla roli:

| Akcje | Opis |

|---|---|

| Microsoft.Automation/automationAccounts/runbook/read | Wymień runbooki. |

| Microsoft.Authorization/*/czytanie | Odczytaj autoryzację. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Przeczytaj role i przypisania ról. |

| Microsoft.Resources/deployments/* | Tworzenie wdrożeń grup zasobów i zarządzanie nimi. |

| Microsoft.Insights/alertRules/* | Tworzenie reguł alertów i zarządzanie nimi. |

| Microsoft.Support/* | Tworzenie wniosków o pomoc techniczną i zarządzanie nimi. |

Współautor usługi Log Analytics

Współautor usługi Log Analytics może odczytywać wszystkie dane monitorowania i edytować ustawienia monitorowania. Edytowanie ustawień monitorowania obejmuje dodawanie rozszerzenia maszyny wirtualnej do maszyn wirtualnych, odczyt kluczy kont magazynu, aby móc konfigurować zbieranie dzienników z usługi Azure Storage, tworzenie i konfigurację kont Automation, dodawanie nowych funkcji oraz konfigurowanie diagnostyki platformy Azure we wszystkich zasobach platformy Azure. W poniższej tabeli przedstawiono uprawnienia udzielone dla roli:

| Akcje | Opis |

|---|---|

| */czytaj | Czytanie zasobów wszystkich typów z wyjątkiem sekretów. |

| Microsoft.ClassicCompute/virtualMachines/extensions/* | Tworzenie rozszerzeń maszyn wirtualnych i zarządzanie nimi. |

| Microsoft.ClassicStorage/storageAccounts/listKeys/action | Lista kluczy klasycznego konta magazynowego. |

| Microsoft.Compute/virtualMachines/extensions/* | Tworzenie rozszerzeń klasycznych maszyn wirtualnych i zarządzanie nimi. |

| Microsoft.Insights/alertRules/* | Odczytywanie, zapisywanie i usuwanie reguł alertów. |

| Microsoft.Insights/diagnosticSettings/* | Odczyt/zapis/usuwanie ustawień diagnostycznych. |

| Microsoft.OperationalInsights/* | Zarządzanie dziennikami Azure Monitor. |

| Microsoft.OperationsManagement/* | Zarządzanie funkcjami usługi Azure Automation w obszarach roboczych. |

| Microsoft.Resources/deployments/* | Tworzenie wdrożeń grup zasobów i zarządzanie nimi. |

| Microsoft.Resources/subscriptions/resourcegroups/deployments/* | Tworzenie wdrożeń grup zasobów i zarządzanie nimi. |

| Microsoft.Storage/storageAccounts/listKeys/action | Wymień klucze konta przechowywania. |

| Microsoft.Support/* | Tworzenie wniosków o pomoc techniczną i zarządzanie nimi. |

| Microsoft.HybridCompute/machines/extensions/zapisz | Instaluje lub aktualizuje rozszerzenia usługi Azure Arc. |

Czytelnik usługi Log Analytics

Czytelnik usługi Log Analytics może wyświetlać i przeszukiwać wszystkie dane monitorowania, a także wyświetlać ustawienia monitorowania, w tym wyświetlać konfigurację diagnostyki platformy Azure we wszystkich zasobach platformy Azure. W poniższej tabeli przedstawiono uprawnienia udzielone i odmówione dla roli:

| Akcje | Opis |

|---|---|

| */czytaj | Czytanie zasobów wszystkich typów z wyjątkiem sekretów. |

| Microsoft.OperationalInsights/workspaces/analytics/query/action | Zarządzanie zapytaniami w dziennikach usługi Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/search/action | Przeszukiwanie danych dziennika usługi Azure Monitor. |

| Microsoft.Support/* | Tworzenie wniosków o pomoc techniczną i zarządzanie nimi. |

| Nie działania. | |

| Microsoft.OperationalInsights/workspaces/sharedKeys/read | Nie można odczytać współużytkowanych kluczy dostępu. |

Współautor monitorowania

Współtwórca monitorowania może odczytywać wszystkie dane monitorowania i aktualizować ustawienia monitorowania. W poniższej tabeli przedstawiono uprawnienia udzielone dla roli:

| Akcje | Opis |

|---|---|

| */czytaj | Czytanie zasobów wszystkich typów z wyjątkiem sekretów. |

| Microsoft.AlertsManagement/alerts/* | Zarządzanie alertami. |

| Microsoft.AlertsManagement/alertsSummary/* | Zarządzaj pulpitem powiadomień. |

| Microsoft.Insights/AlertRules/* | Zarządzanie regułami alertów. |

| Microsoft.Insights/components/* | Zarządzanie składnikami usługi Application Insights. |

| Microsoft.Insights/DiagnosticSettings/* | Zarządzanie ustawieniami diagnostycznymi. |

| Microsoft.Insights/eventtypes/* | Wyświetlanie listy zdarzeń dziennika aktywności (zdarzeń zarządzania) w subskrypcji. To uprawnienie ma zastosowanie zarówno do programowego, jak i portalowego dostępu do dziennika aktywności. |

| Microsoft.Insights/LogDefinitions/* | To uprawnienie jest niezbędne dla użytkowników, którzy potrzebują dostępu do dzienników aktywności za pośrednictwem portalu. Lista kategorii dziennika w Dzienniku aktywności. |

| Microsoft.Insights/MetricDefinitions/* | Przeczytaj definicje typów metryk (lista dostępnych typów metryk związanych z zasobem). |

| Microsoft.Insights/Metrics/* | Czytanie metryk zasobu. |

| Microsoft.Insights/Register/Action | Zarejestruj dostawcę Microsoft.Insights. |

| Microsoft.Insights/webtests/* | Zarządzanie testami internetowymi usługi Application Insights. |

| Microsoft.OperationalInsights/workspaces/intelligencepacks/* | Zarządzanie pakietami rozwiązań dzienników usługi Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/savedSearches/* | Zarządzanie zapisanymi wyszukiwaniami dzienników usługi Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/search/action | Przeszukiwanie obszarów roboczych usługi Log Analytics. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Lista kluczy dla obszaru roboczego Log Analytics. |

| Microsoft.OperationalInsights/workspaces/storageinsightconfigs/* | Zarządzanie konfiguracjami wglądu w przechowywanie dzienników usługi Azure Monitor. |

| Microsoft.Support/* | Tworzenie wniosków o pomoc techniczną i zarządzanie nimi. |

| Microsoft.WorkloadMonitor/workloads/* | Zarządzanie obciążeniami. |

Monitorujący czytnik

Czytnik monitorowania może odczytać wszystkie dane monitorowania. W poniższej tabeli przedstawiono uprawnienia udzielone dla roli:

| Akcje | Opis |

|---|---|

| */czytaj | Czytanie zasobów wszystkich typów z wyjątkiem sekretów. |

| Microsoft.OperationalInsights/workspaces/search/action | Przeszukiwanie obszarów roboczych usługi Log Analytics. |

| Microsoft.Support/* | Tworzenie wniosków o pomoc techniczną i zarządzanie nimi |

Administrator dostępu użytkowników

Administrator dostępu użytkownika może zarządzać dostępem użytkowników do zasobów platformy Azure. W poniższej tabeli przedstawiono uprawnienia udzielone dla roli:

| Akcje | Opis |

|---|---|

| */czytaj | Przeczytaj wszystkie zasoby |

| Microsoft.Authorization/* | Zarządzanie autoryzacją |

| Microsoft.Support/* | Tworzenie wniosków o pomoc techniczną i zarządzanie nimi |

Uprawnienia dostępu dla roli Czytelnik

Ważne

Aby zwiększyć ogólny stan zabezpieczeń Azure Automation, wbudowany czytnik RBAC nie będzie miał dostępu do kluczy konta Automation za pośrednictwem wywołania interfejsu API — GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION.

Rola wbudowanego czytelnika dla konta Automation nie może używać API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION do pobierania kluczy konta Automation. Jest to operacja o wysokich uprawnieniach dostarczająca poufne informacje, które mogą stanowić zagrożenie bezpieczeństwa w przypadku niepożądanego złośliwego podmiotu o niskich uprawnieniach. Taki podmiot może uzyskać dostęp do kluczy związanych z kontem automatyzacji i wykonywać działania z podwyższonym poziomem uprawnień.

Aby uzyskać dostęp do API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION, zalecamy przejście na wbudowane role, takie jak Właściciel, Współautor lub Współautor automatyzacji, aby uzyskać dostęp do kluczy konta Automation. Te role będą domyślnie miały uprawnienie do listKeys. Jako najlepsze rozwiązanie zalecamy utworzenie roli niestandardowej z ograniczonymi uprawnieniami dostępu do kluczy konta usługi Automation. W przypadku roli niestandardowej musisz dodać "uprawnienie Microsoft.Automation/automationAccounts/listKeys/action" do definicji roli.

Dowiedz się więcej na temat tworzenia roli niestandardowej w portalu Azure.

Uprawnienia do konfigurowania funkcji

W poniższych sekcjach opisano minimalne wymagane uprawnienia do włączenia funkcji Update Management oraz Śledzenie zmian i Spis.

Uprawnienia do włączania funkcji Zarządzania aktualizacjami oraz Śledzenia zmian i Inwentaryzacji z maszyn wirtualnych.

| Akcja | Uprawnienie | Minimalny zakres |

|---|---|---|

| Utwórz nowe wdrożenie | Microsoft.Resources/deployments/* | Subskrypcja |

| Napisz nową grupę zasobów | Microsoft.Resources/subscriptions/resourceGroups/write | Subskrypcja |

| Tworzenie nowego domyślnego obszaru roboczego | Microsoft.OperationalInsights/workspaces/zapisz | Grupa zasobów |

| Tworzenie nowego konta | Microsoft.Automation/automationAccounts/write | Grupa zasobów |

| Łączenie obszaru roboczego i konta | Microsoft.OperationalInsights/workspaces/write Microsoft.Automation/automationAccounts/read |

Konto automatyzacji obszaru roboczego |

| Utwórz rozszerzenie MMA | Microsoft.Compute/virtualMachines/write | Maszyna wirtualna |

| Tworzenie zapisanego wyszukiwania | Microsoft.OperationalInsights/workspaces/zapisz | Obszar roboczy |

| Utwórz konfigurację zakresu | Microsoft.OperationalInsights/workspaces/zapisz | Obszar roboczy |

| Sprawdzanie stanu wdrażania — przegląd przestrzeni roboczej | Microsoft.OperationalInsights/workspaces/czytaj | Obszar roboczy |

| Sprawdzanie stanu wdrażania — odczyt właściwości powiązanego obszaru roboczego konta | Microsoft.Automation/automationAccounts/read | Konto usługi Automation |

| Weryfikacja stanu dołączania — odczyt rozwiązania | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Rozwiązanie |

| Sprawdzanie statusu integracji — odczyt maszyny wirtualnej | Microsoft.Compute/virtualMachines/read | Maszyna wirtualna |

| Sprawdzenie stanu procesu dołączania — odczyt konta | Microsoft.Automation/automationAccounts/read | Konto usługi Automation |

| Sprawdzanie konfiguracji obszaru roboczego dla maszyny wirtualnej1 | Microsoft.OperationalInsights/workspaces/czytaj | Subskrypcja |

| Rejestrowanie dostawcy usługi Log Analytics | Microsoft.Insights/register/action | Subskrypcja |

1 To uprawnienie jest wymagane do włączenia funkcji za pośrednictwem środowiska portalu maszyny wirtualnej.

Uprawnienia do włączania Rozwiązania zarządzania aktualizacjami oraz Śledzenia zmian i inwentarza z konta usługi Automation

| Akcja | Uprawnienie | Minimalny zakres |

|---|---|---|

| Utwórz nowe wdrożenie | Microsoft.Resources/deployments/* | Subskrypcja |

| Tworzenie nowej grupy zasobów | Microsoft.Resources/subscriptions/resourceGroups/write | Subskrypcja |

| Blok AutomationOnboarding — tworzenie nowego obszaru roboczego | Microsoft.OperationalInsights/workspaces/zapisz | Grupa zasobów |

| Blok AutomationOnboarding — odczyt powiązany obszar roboczy | Microsoft.Automation/automationAccounts/read | Konto usługi Automation |

| Blok AutomationOnboarding — rozwiązanie do odczytu | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Rozwiązanie |

| Blok AutomationOnboarding — odczyt obszaru roboczego | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Obszar roboczy |

| Utwórz link do obszaru roboczego i konta | Microsoft.OperationalInsights/workspaces/zapisz | Obszar roboczy |

| Tworzenie konta dla shoebox | Microsoft.Automation/automationAccounts/write | Konto |

| Tworzenie/edytowanie zapisanego wyszukiwania | Microsoft.OperationalInsights/workspaces/zapisz | Obszar roboczy |

| Tworzenie/edytowanie konfiguracji zakresu | Microsoft.OperationalInsights/workspaces/zapisz | Obszar roboczy |

| Rejestrowanie dostawcy usługi Log Analytics | Microsoft.Insights/register/action | Subskrypcja |

| Krok 2. Włączanie wielu maszyn wirtualnych | ||

| Blok VMOnboarding — tworzenie rozszerzenia MMA | Microsoft.Compute/virtualMachines/write | Maszyna wirtualna |

| Tworzenie/edytowanie zapisanego wyszukiwania | Microsoft.OperationalInsights/workspaces/zapisz | Obszar roboczy |

| Tworzenie/edytowanie konfiguracji zakresu | Microsoft.OperationalInsights/workspaces/zapisz | Obszar roboczy |

Zarządzanie uprawnieniami roli dla grup hybrydowych pracowników i hybrydowych pracowników.

Niestandardowe role platformy Azure można utworzyć w usłudze Automation i przyznać następujące uprawnienia grupom hybrydowych pracowników roboczych i hybrydowym pracownikom roboczym.

Konfigurowanie kontroli dostępu opartej na rolach platformy Azure dla konta usługi Automation

W poniższej sekcji przedstawiono sposób konfigurowania kontroli dostępu opartej na rolach platformy Azure na koncie usługi Automation za pośrednictwem witryny Azure Portal i programu PowerShell.

Konfigurowanie kontroli dostępu opartej na rolach platformy Azure przy użyciu witryny Azure Portal

Zaloguj się do witryny Azure Portal i otwórz konto usługi Automation na stronie Konta usługi Automation.

Wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami) i wybierz rolę z listy dostępnych ról. Możesz wybrać dowolną dostępną wbudowaną rolę obsługiwaną przez konto usługi Automation lub dowolną zdefiniowaną rolę niestandardową. Przypisz rolę do użytkownika, do którego chcesz nadać uprawnienia.

Aby uzyskać szczegółowe instrukcje, zobacz Przypisywanie ról platformy Azure przy użyciu witryny Azure Portal.

Uwaga

Kontrolę dostępu opartą na rolach można ustawić tylko w zakresie konta usługi Automation, a nie w żadnym zasobie poniżej konta usługi Automation.

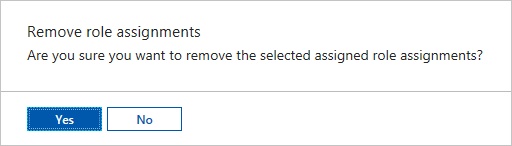

Usuwanie przypisań ról z użytkownika

Możesz usunąć uprawnienie dostępu dla użytkownika, który nie zarządza kontem usługi Automation lub który nie działa już w organizacji. W poniższych krokach pokazano, jak usunąć przypisania ról z użytkownika. Aby uzyskać szczegółowe instrukcje, zobacz Usuwanie przypisań roli Azure:

Otwórz obszar Access Control (IAM) w zakresie, takim jak grupa zarządzania, subskrypcja, grupa zasobów lub zasób, w którym chcesz usunąć dostęp.

Wybierz kartę Przypisania ról, aby wyświetlić wszystkie przypisania ról w tym zakresie.

Na liście przypisań ról dodaj znacznik wyboru obok użytkownika z przypisaniem roli, które chcesz usunąć.

Wybierz Usuń.

Konfigurowanie kontroli dostępu opartej na rolach (RBAC) Azure przy użyciu PowerShell

Dostęp oparty na rolach można również skonfigurować na koncie usługi Automation przy użyciu następujących poleceń cmdlet programu Azure PowerShell:

Polecenie Get-AzRoleDefinition tworzy listę wszystkich ról platformy Azure dostępnych w Microsoft Entra ID. Tego polecenia cmdlet można użyć z parametrem , Name aby wyświetlić listę wszystkich akcji, które może wykonać określona rola.

Get-AzRoleDefinition -Name 'Automation Operator'

Poniżej przedstawiono przykładowe dane wyjściowe:

Name : Automation Operator

Id : d3881f73-407a-4167-8283-e981cbba0404

IsCustom : False

Description : Automation Operators are able to start, stop, suspend, and resume jobs

Actions : {Microsoft.Authorization/*/read, Microsoft.Automation/automationAccounts/jobs/read, Microsoft.Automation/automationAccounts/jobs/resume/action,

Microsoft.Automation/automationAccounts/jobs/stop/action...}

NotActions : {}

AssignableScopes : {/}

Polecenie Get-AzRoleAssignment wyświetla listę przypisań ról platformy Azure w określonym zakresie. Bez żadnych parametrów to polecenie cmdlet zwraca wszystkie przypisania ról wykonane w ramach subskrypcji. Użyj parametru , ExpandPrincipalGroups aby wyświetlić listę przypisań dostępu dla określonego użytkownika, a także grupy, do których należy użytkownik.

Przykład: użyj następującego polecenia cmdlet, aby wyświetlić listę wszystkich użytkowników i ich ról w ramach konta usługi Automation.

Get-AzRoleAssignment -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Poniżej przedstawiono przykładowe dane wyjściowe:

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb

ObjectType : User

Użyj polecenia New-AzRoleAssignment, aby przypisać dostęp użytkownikom, grupom i aplikacjom do określonego zakresu.

Przykład: użyj następującego polecenia, aby przypisać rolę "Operator automatyzacji" dla użytkownika w zakresie konta usługi Automation.

New-AzRoleAssignment -SignInName <sign-in Id of a user you wish to grant access> -RoleDefinitionName 'Automation operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

Poniżej przedstawiono przykładowe dane wyjściowe:

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : bbbbbbbb-1111-2222-3333-cccccccccccc

ObjectType : User

Użyj Remove-AzRoleAssignment, aby usunąć dostęp określonego użytkownika, grupy lub aplikacji z określonego zakresu.

Przykład: użyj następującego polecenia, aby usunąć użytkownika z roli Operatora Automatyzacji w obrębie konta Automatyzacji.

Remove-AzRoleAssignment -SignInName <sign-in Id of a user you wish to remove> -RoleDefinitionName 'Automation Operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

W poprzednim przykładzie zastąp wartości sign-in ID of a user you wish to remove, SubscriptionID, Resource Group Namei Automation account name swoimi szczegółami konta. Wybierz pozycję Tak po wyświetleniu monitu o potwierdzenie przed kontynuowaniem usuwania przypisań ról użytkownika.

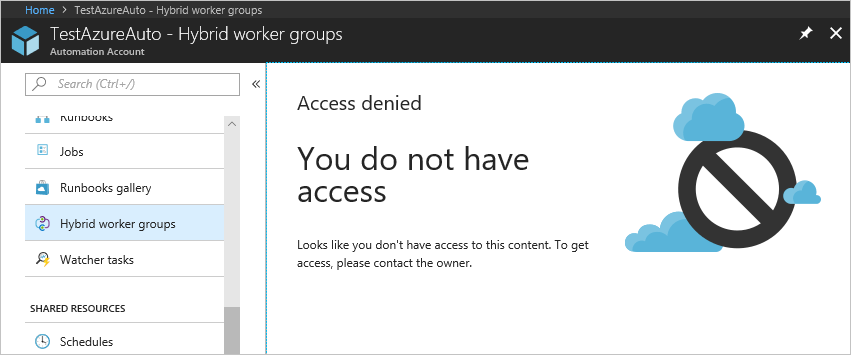

Doświadczenie użytkownika roli operatora automatyzacji, konto automatyzacji

Gdy użytkownik przypisany do roli Operatora Automatyzacji w zakresie konta Automatyzacji wyświetla konto, do którego jest przypisany, może on wyświetlać tylko listę runbooków, zadań runbooka i harmonogramów utworzonych na tym koncie. Ten użytkownik nie może wyświetlić definicji tych elementów. Użytkownik może uruchomić, zatrzymać, wstrzymać, wznowić lub zaplanować zadanie elementu Runbook. Jednak użytkownik nie ma dostępu do innych zasobów Automation, takich jak konfiguracje, grupy Hybrid Runbook Worker lub węzły DSC.

Konfigurowanie Azure RBAC dla runbooks

Usługa Azure Automation umożliwia przypisywanie ról platformy Azure do określonych runbooków. W tym celu uruchom następujący skrypt, aby dodać użytkownika do określonego runbooka. Administrator konta usługi Automation lub administrator dzierżawy może uruchomić ten skrypt.

$rgName = "<Resource Group Name>" # Resource Group name for the Automation account

$automationAccountName ="<Automation account name>" # Name of the Automation account

$rbName = "<Name of Runbook>" # Name of the runbook

$userId = "<User ObjectId>" # Azure Active Directory (AAD) user's ObjectId from the directory

# Gets the Automation account resource

$aa = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts" -ResourceName $automationAccountName

# Get the Runbook resource

$rb = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts/runbooks" -ResourceName "$rbName"

# The Automation Job Operator role only needs to be run once per user.

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Job Operator" -Scope $aa.ResourceId

# Adds the user to the Automation Runbook Operator role to the Runbook scope

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Runbook Operator" -Scope $rb.ResourceId

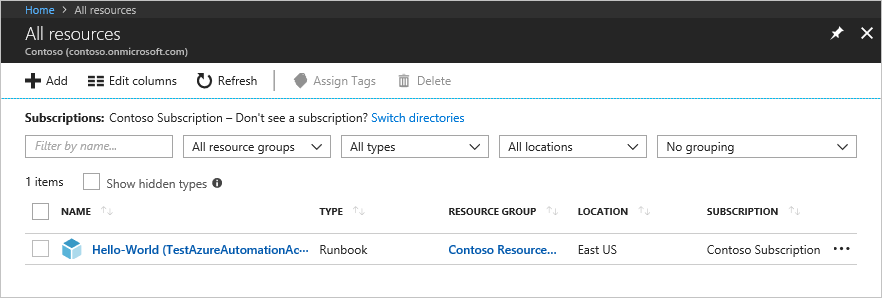

Po uruchomieniu skryptu użytkownik powinien zalogować się do portalu Azure i wybrać pozycję Wszystkie zasoby. Na liście użytkownik może zobaczyć Runbook, do którego został dodany jako operator Runbooku automatyzacji.

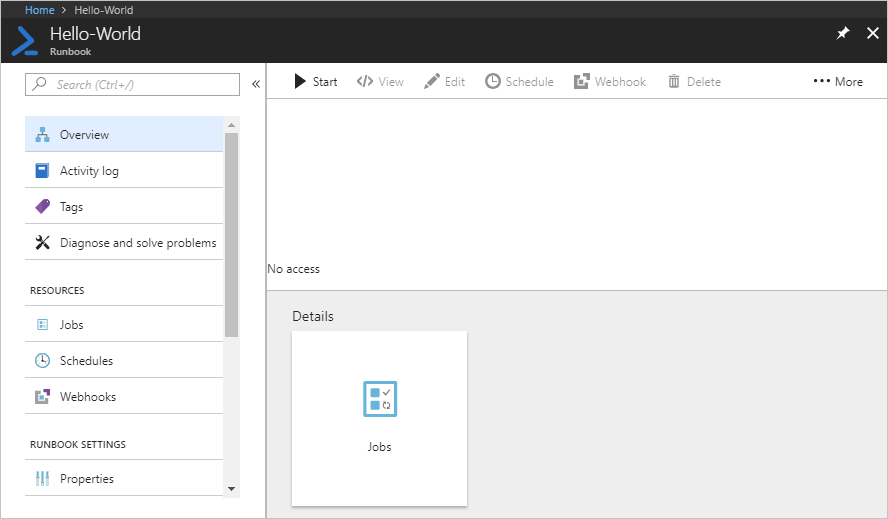

Doświadczenie użytkownika dla roli operatora automatyzacji — Runbook

Gdy użytkownik przypisany do roli operatora automatyzacji w zakresie Runbook wyświetla przypisany runbook, może tylko uruchomić ten runbook i wyświetlić jego zadania.

Następne kroki

- Aby dowiedzieć się więcej na temat wytycznych dotyczących zabezpieczeń, zobacz Najlepsze rozwiązania w zakresie zabezpieczeń w usłudze Azure Automation.

- Aby dowiedzieć się więcej na temat kontroli dostępu opartej na rolach platformy Azure przy użyciu programu PowerShell, zobacz Dodawanie lub usuwanie przypisań ról platformy Azure przy użyciu programu Azure PowerShell.

- Aby uzyskać szczegółowe informacje o typach elementów Runbook, zobacz Typy elementów Runbook usługi Azure Automation.

- Aby uruchomić runbook, zobacz temat Uruchamianie runbooka w usłudze Azure Automation.