Tożsamość i autoryzacja

W tym artykule opisano tożsamość zarządzaną identyfikatora entra firmy Microsoft dla serwerów z włączoną usługą Azure Arc, która jest używana do uwierzytelniania podczas komunikacji z platformą Azure, oraz szczegółowe informacje o dwóch wbudowanych rolach RBAC.

Tożsamość zarządzana identyfikatora entra firmy Microsoft

Każdy serwer z obsługą usługi Azure Arc ma przypisaną przez system tożsamość zarządzaną identyfikatora Entra firmy Microsoft. Ta tożsamość jest używana przez agenta do uwierzytelniania się na platformie Azure. Może być również używany przez rozszerzenia lub inne autoryzowane aplikacje w systemie w celu uzyskania dostępu do zasobów, które rozumieją tokeny OAuth. Tożsamość zarządzana jest wyświetlana w portalu Microsoft Entra ID o takiej samej nazwie jak zasób serwera z obsługą usługi Azure Arc. Jeśli na przykład serwer z obsługą usługi Azure Arc ma nazwę prodsvr01, zostanie wyświetlona aplikacja przedsiębiorstwa w identyfikatorze Entra firmy Microsoft o tej samej nazwie.

Każdy katalog Microsoft Entra ID ma ograniczony limit liczby obiektów, które może przechowywać. Tożsamość zarządzana jest liczone jako jeden obiekt w katalogu. Jeśli planujesz duże wdrożenie serwerów z obsługą usługi Azure Arc, najpierw sprawdź dostępny limit przydziału w katalogu Microsoft Entra ID i w razie potrzeby prześlij wniosek o pomoc techniczną w celu zwiększenia limitu przydziału. Dostępny i używany limit przydziału można zobaczyć w odpowiedzi interfejsu API organizacji listy w sekcji "directorySizeLimit".

Tożsamość zarządzana jest w pełni zarządzana przez agenta. Jeśli agent pozostaje połączony z platformą Azure, automatycznie obsługuje rotację poświadczeń. Certyfikat kopii zapasowej tożsamości zarządzanej jest ważny przez 90 dni. Agent próbuje odnowić certyfikat, gdy ma 45 lub mniej dni ważności. Jeśli agent jest w trybie offline wystarczająco długo, aby wygaśnie, agent stanie się również "wygasł" i nie będzie łączyć się z platformą Azure. W takiej sytuacji automatyczne ponowne łączenie nie jest możliwe i wymaga rozłączenia i ponownego połączenia agenta z platformą Azure przy użyciu poświadczeń dołączania.

Certyfikat tożsamości zarządzanej jest przechowywany na dysku lokalnym systemu. Ważne jest, aby chronić ten plik, ponieważ każda osoba mająca ten certyfikat może zażądać tokenu od identyfikatora Entra firmy Microsoft. Agent przechowuje certyfikat w folderze C:\ProgramData\AzureConnectedMachineAgent\Certs\ w systemach Windows i /var/opt/azcmagent/certs w systemie Linux. Agent automatycznie stosuje listę kontroli dostępu do tego katalogu, ograniczając dostęp do lokalnych administratorów i konta "himds". Nie modyfikuj dostępu do plików certyfikatów ani nie modyfikuj certyfikatów samodzielnie. Jeśli uważasz, że bezpieczeństwo poświadczeń tożsamości zarządzanej przypisanej przez system zostało naruszone, odłącz agenta od platformy Azure i połącz go ponownie, aby wygenerować nową tożsamość i poświadczenia. Odłączenie agenta usuwa zasób na platformie Azure, w tym tożsamość zarządzaną.

Gdy aplikacja w systemie chce uzyskać token dla tożsamości zarządzanej, wysyła żądanie do punktu końcowego tożsamości REST pod adresem http://localhost:40342/identity. Istnieją niewielkie różnice w obsłudze tego żądania w usłudze Azure Arc w porównaniu z maszyną wirtualną platformy Azure. Pierwsza odpowiedź z interfejsu API zawiera ścieżkę do tokenu wyzwania znajdującego się na dysku. Token wyzwania jest przechowywany w folderze C:\ProgramData\AzureConnectedMachineAgent\tokens w systemie Windows lub /var/opt/azcmagent/tokens w systemie Linux. Obiekt wywołujący musi udowodnić, że ma dostęp do tego folderu, odczytując zawartość pliku i ponownie wysyłając żądanie przy użyciu tych informacji w nagłówku autoryzacji. Katalog tokenów jest skonfigurowany tak, aby umożliwić administratorom i wszystkim tożsamościom należącym do "aplikacji rozszerzenia agenta hybrydowego" (Windows) lub grupie "himds" (Linux) odczytywanie tokenów wyzwania. Jeśli autoryzujesz aplikację niestandardową do korzystania z tożsamości zarządzanej przypisanej przez system, należy dodać jej konto użytkownika do odpowiedniej grupy w celu udzielenia mu dostępu.

Aby dowiedzieć się więcej na temat używania tożsamości zarządzanej z serwerami z obsługą usługi Arc do uwierzytelniania i uzyskiwania dostępu do zasobów platformy Azure, zobacz poniższy film wideo.

Role RBAC

Na platformie Azure istnieją dwie wbudowane role, których można użyć do kontrolowania dostępu do serwera z obsługą usługi Azure Arc:

Dołączanie maszyny połączonej platformy Azure przeznaczone dla kont używanych do łączenia nowych maszyn z usługą Azure Arc. Ta rola umożliwia kontom wyświetlanie i tworzenie nowych serwerów usługi Arc, ale nie zezwala na zarządzanie rozszerzeniami.

Administrator zasobów połączonej maszyny platformy Azure przeznaczony dla kont, które będą zarządzać serwerami po nawiązaniu połączenia. Ta rola umożliwia kontom odczytywanie, tworzenie i usuwanie serwerów usługi Arc, rozszerzeń maszyn wirtualnych, licencji i zakresów łącza prywatnego.

Ogólne role RBAC na platformie Azure dotyczą również serwerów z obsługą usługi Azure Arc, w tym czytelnika, współautora i właściciela.

Tożsamość i kontrola dostępu

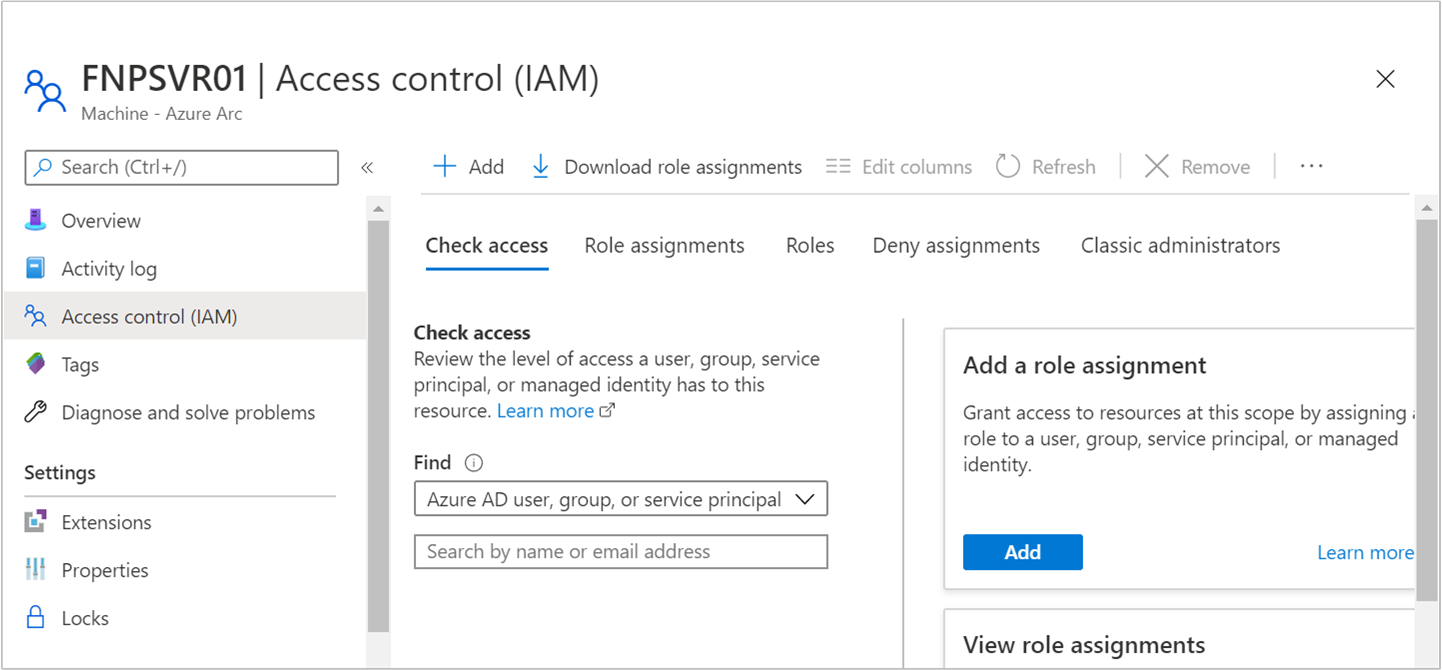

Kontrola dostępu oparta na rolach platformy Azure służy do kontrolowania, które konta mogą wyświetlać serwer z obsługą usługi Azure Arc i zarządzać nim. Na stronie Kontrola dostępu (zarządzanie dostępem i tożsamościami) w witrynie Azure Portal możesz sprawdzić, kto ma dostęp do serwera z obsługą usługi Azure Arc.

Użytkownicy i aplikacje, którym udzielono dostępu współautora lub roli administratora do zasobu, mogą wprowadzać zmiany w zasobie, w tym wdrażanie lub usuwanie rozszerzeń na maszynie. Rozszerzenia mogą zawierać dowolne skrypty uruchamiane w uprzywilejowanym kontekście, dlatego należy wziąć pod uwagę każdy współautor zasobu platformy Azure, aby być administratorem pośrednim serwera.

Rola dołączania maszyny połączonej platformy Azure jest dostępna na potrzeby dołączania na dużą skalę i może odczytywać lub tworzyć nowe serwery z obsługą usługi Azure Arc na platformie Azure. Nie można jej używać do usuwania serwerów, które zostały już zarejestrowane lub zarządzają rozszerzeniami. Najlepszym rozwiązaniem jest przypisanie tej roli tylko do jednostki usługi Microsoft Entra używanej do dołączania maszyn na dużą skalę.

Użytkownicy jako członek roli administratora zasobów połączonej maszyny platformy Azure mogą odczytywać, modyfikować, ponownie dołączać i usuwać maszynę. Ta rola jest przeznaczona do obsługi zarządzania serwerami z obsługą usługi Azure Arc, ale nie innymi zasobami w grupie zasobów lub subskrypcji.