Instalowanie agenta usługi Log Analytics na komputerach z systemem Linux

Uwaga

W tym artykule odwołuje się do systemu CentOS — dystrybucji systemu Linux, która jest stanem End Of Life (EOL). Rozważ odpowiednie użycie i planowanie. Aby uzyskać więcej informacji, zobacz wskazówki dotyczące zakończenia życia systemu CentOS. Ten artykuł zawiera szczegółowe informacje na temat instalowania agenta usługi Log Analytics na komputerach z systemem Linux hostowanych w innych chmurach lub lokalnie.

Ważne

Starszy agent usługi Log Analytics jest przestarzały od 31 sierpnia 2024 r. Firma Microsoft nie będzie już zapewniać żadnej pomocy technicznej dla agenta usługi Log Analytics. Jeśli używasz agenta usługi Log Analytics do pozyskiwania danych do usługi Azure Monitor, przeprowadź migrację teraz do agenta usługi Azure Monitor.

Metody instalacji opisane w tym artykule to:

- Zainstaluj agenta dla systemu Linux przy użyciu skryptu otoki hostowanego w usłudze GitHub. Zalecamy zainstalowanie i uaktualnienie agenta, gdy komputer ma łączność z Internetem bezpośrednio lub za pośrednictwem serwera proxy.

- Ręcznie pobierz i zainstaluj agenta. Ten krok jest wymagany, gdy komputer z systemem Linux nie ma dostępu do Internetu i będzie komunikować się z usługą Azure Monitor lub Azure Automation za pośrednictwem bramy usługi Log Analytics.

Aby uzyskać bardziej wydajne opcje, których można użyć dla maszyn wirtualnych platformy Azure, zobacz Opcje instalacji.

Wymagania

W poniższych sekcjach opisano wymagania dotyczące instalacji.

Obsługiwane systemy operacyjne

Aby uzyskać listę dystrybucji systemu Linux obsługiwanych przez agenta usługi Log Analytics, zobacz Omówienie agentów usługi Azure Monitor.

Protokół OpenSSL 1.1.0 jest obsługiwany tylko na platformach x86_x64 (64-bitowych). Biblioteka OpenSSL wcześniejsza niż 1.x nie jest obsługiwana na żadnej platformie.

Uwaga

Agent usługi Log Analytics dla systemu Linux nie działa w kontenerach. Aby monitorować kontenery, użyj rozwiązania do monitorowania kontenerów dla hostów platformy Docker lub szczegółowych informacji o kontenerze dla platformy Kubernetes.

Począwszy od wersji wydanych po sierpniu 2018 r., wprowadzamy następujące zmiany w naszym modelu pomocy technicznej:

- Obsługiwane są tylko wersje serwera, a nie wersje klienta.

- Skoncentruj się na dowolnej z zatwierdzonych dystrybucji platformy Azure dla systemu Linux. Może wystąpić pewne opóźnienie między nową dystrybucją/wersją obsługiwaną przez platformę Azure Linux i obsługiwaną przez agenta usługi Log Analytics dla systemu Linux.

- Wszystkie wersje pomocnicze są obsługiwane dla każdej wersji głównej wymienionej na liście.

- Wersje, które przeszły datę zakończenia wsparcia technicznego producenta, nie są obsługiwane.

- Obsługują tylko obrazy maszyn wirtualnych. Kontenery nie są obsługiwane, nawet te pochodzące z oficjalnych obrazów wydawców dystrybucji.

- Nowe wersje AMI nie są obsługiwane.

- Obsługiwane są tylko wersje z systemem OpenSSL 1.x.

Uwaga

Jeśli używasz dystrybucji lub wersji, która nie jest obecnie obsługiwana i nie jest zgodna z naszym modelem pomocy technicznej, zalecamy rozwidlenie tego repozytorium. Potwierdź, że pomoc techniczna firmy Microsoft nie zapewni pomocy w przypadku wersji rozwidlenia agenta.

Wymaganie języka Python

Począwszy od agenta w wersji 1.13.27, agent systemu Linux będzie obsługiwać zarówno język Python 2, jak i 3. Zawsze zalecamy używanie najnowszego agenta.

Jeśli używasz starszej wersji agenta, musisz domyślnie używać języka Python 2. Jeśli maszyna wirtualna używa dystrybucji, która domyślnie nie zawiera języka Python 2, musisz ją zainstalować. Następujące przykładowe polecenia zainstalują język Python 2 w różnych dystrybucjach:

- Red Hat, CentOS, Oracle:

sudo yum install -y python2

- Ubuntu, Debian:

sudo apt-get update

sudo apt-get install -y python2

- SUSE:

sudo zypper install -y python2

Ponownie tylko wtedy, gdy używasz starszej wersji agenta, plik wykonywalny python2 musi być aliasem dla języka Python. Użyj następującej metody, aby ustawić ten alias:

Uruchom następujące polecenie, aby usunąć wszystkie istniejące aliasy:

sudo update-alternatives --remove-all pythonUruchom następujące polecenie, aby utworzyć alias:

sudo update-alternatives --install /usr/bin/python python /usr/bin/python2

Obsługiwane wzmacnianie zabezpieczeń systemu Linux

Agent pakietu OMS ma ograniczoną obsługę dostosowywania i wzmacniania zabezpieczeń dla systemu Linux.

Obecnie obsługiwane są następujące narzędzia:

- SELinux (obrazy witryny Marketplace dla systemów CentOS i RHEL z ich ustawieniami domyślnymi)

- FIPS (Obrazy witryny Marketplace dla systemów CentOS i RHEL 6/7 z ich ustawieniami domyślnymi)

Następujące narzędzia nie są obsługiwane:

- WNP

- SELinux (niestandardowe wzmacnianie zabezpieczeń, takie jak MLS)

Planowana jest obsługa wzmacniania zabezpieczeń ciS, FIPS i SELinux dla agenta usługi Azure Monitor. Dalsze metody wzmacniania zabezpieczeń i dostosowywania nie są obsługiwane ani planowane dla agenta pakietu OMS. Na przykład obrazy systemu operacyjnego, takie jak GitHub Enterprise Server, które obejmują dostosowania, takie jak ograniczenia uprawnień konta użytkownika, nie są obsługiwane.

Wymagania wstępne agenta

W poniższej tabeli przedstawiono pakiety wymagane do obsługi dystrybucji systemu Linux, na których zostanie zainstalowany agent.

| Wymagany pakiet | opis | Minimalna wersja |

|---|---|---|

| Glibc | Biblioteka GNU C | 2.5-12 |

| Openssl | Biblioteki OpenSSL | 1.0.x lub 1.1.x |

| Narzędzie Curl | Klient internetowy narzędzia cURL | 7.15.5 |

| Python | 2.7 lub 3.6-3.11 | |

| Biblioteka ctypes języka Python | ||

| PAM | Podłączane moduły uwierzytelniania |

Uwaga

Do zbierania komunikatów dziennika systemowego wymagane jest narzędzie rsyslog lub syslog-ng. Domyślny demon dziennika systemowego w wersji 5 systemu Red Hat Enterprise Linux, CentOS i Oracle Linux (sysklog) nie jest obsługiwany w przypadku zbierania zdarzeń dziennika systemowego. Aby zebrać dane dziennika systemowego z tej wersji tych dystrybucji, demon rsyslog powinien zostać zainstalowany i skonfigurowany do zastąpienia dziennika sysklog.

Wymagania dotyczące sieci

Aby uzyskać wymagania dotyczące sieci agenta systemu Linux, zobacz Omówienie agenta usługi Log Analytics.

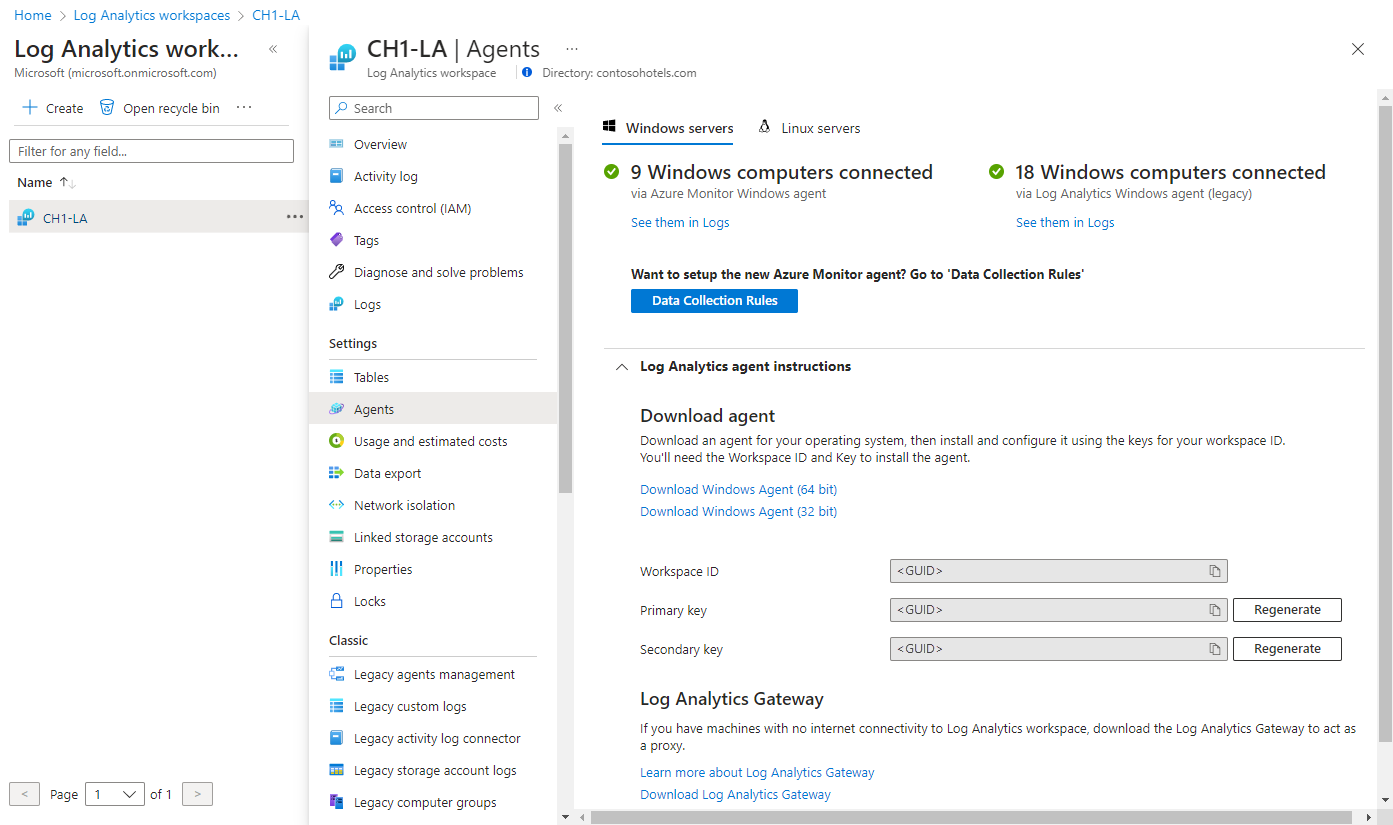

Identyfikator i klucz obszaru roboczego

Niezależnie od używanej metody instalacji potrzebny jest identyfikator obszaru roboczego i klucz obszaru roboczego usługi Log Analytics, z którym agent będzie się łączyć. Wybierz obszar roboczy z menu Obszary robocze usługi Log Analytics w witrynie Azure Portal. W sekcji Ustawienia wybierz pozycję Agenci.

Uwaga

Podczas ponownego generowania kluczy udostępnionych obszaru roboczego usługi Log Analytics można od razu ograniczyć dostęp do żadnych agentów aktualnie korzystających z tych kluczy. Agenci używają klucza do generowania certyfikatu, który wygasa po trzech miesiącach. Ponowne generowanie kluczy udostępnionych uniemożliwi agentom odnawianie certyfikatów, nie będzie nadal używać tych certyfikatów do momentu wygaśnięcia.

Pakiet instalacyjny agenta

Agent usługi Log Analytics dla systemu Linux składa się z wielu pakietów. Plik wydania zawiera następujące pakiety, które są dostępne, uruchamiając pakiet powłoki z parametrem --extract :

| Pakiet | Wersja | opis |

|---|---|---|

| omsagent | 1.16.0 | Agent usługi Log Analytics dla systemu Linux. |

| omsconfig | 1.2.0 | Agent konfiguracji agenta usługi Log Analytics. |

| omi | 1.7.1 | Open Management Infrastructure (OMI), lekki serwer CIM. Usługa OMI wymaga dostępu głównego do uruchomienia zadania cron niezbędnego do funkcjonowania usługi. |

| Scx | 1.7.1 | Dostawcy modelu CIM usługi OMI dla metryk wydajności systemu operacyjnego. |

| apache-cimprov | 1.0.1 | Dostawca monitorowania wydajności serwera Apache HTTP dla usługi OMI. Zainstalowane tylko wtedy, gdy wykryto serwer APACHE HTTP. |

| mysql-cimprov | 1.0.1 | Dostawca monitorowania wydajności serwera MySQL dla usługi OMI. Zainstalowane tylko w przypadku wykrycia serwera MySQL/MariaDB. |

| docker-cimprov | 1.0.0 | Dostawca platformy Docker dla usługi OMI. Zainstalowane tylko w przypadku wykrycia platformy Docker. |

Szczegóły instalacji agenta

Ważne

Starszy agent usługi Log Analytics jest przestarzały od 31 sierpnia 2024 r. Firma Microsoft nie będzie już zapewniać żadnej pomocy technicznej dla agenta usługi Log Analytics. Jeśli używasz agenta usługi Log Analytics do pozyskiwania danych do usługi Azure Monitor, przeprowadź migrację teraz do agenta usługi Azure Monitor.

Zainstalowanie agenta usługi Log Analytics dla pakietów systemu Linux dotyczy również następujących zmian konfiguracji w całym systemie. Odinstalowanie pakietu omsagent usuwa te artefakty.

- Zostanie utworzony nieuprzywilejowany użytkownik o nazwie

omsagent. Demon działa pod tym poświadczenie. - Plik dołączania plików sudoers jest tworzony w pliku

/etc/sudoers.d/omsagent. Ten plik autoryzujeomsagentsię do ponownego uruchomienia dziennika systemowego i demonów omsagent. Jeśli dyrektywy dołączania sudo nie są obsługiwane w zainstalowanej wersji sudo, te wpisy zostaną zapisane w pliku/etc/sudoers. - Konfiguracja dziennika systemowego jest modyfikowana w celu przekazywania podzestawu zdarzeń do agenta. Aby uzyskać więcej informacji, zobacz Konfigurowanie zbierania danych dziennika systemowego.

Na monitorowanym komputerze z systemem Linux agent jest wymieniony jako omsagent. omsconfig to agent usługi Log Analytics dla agenta konfiguracji systemu Linux, który szuka nowej konfiguracji po stronie portalu co 5 minut. Nowa i zaktualizowana konfiguracja jest stosowana do plików konfiguracji agenta znajdujących się w /etc/opt/microsoft/omsagent/conf/omsagent.conflokalizacji .

Instalowanie agenta

Ważne

Starszy agent usługi Log Analytics jest przestarzały od 31 sierpnia 2024 r. Firma Microsoft nie będzie już zapewniać żadnej pomocy technicznej dla agenta usługi Log Analytics. Jeśli używasz agenta usługi Log Analytics do pozyskiwania danych do usługi Azure Monitor, przeprowadź migrację teraz do agenta usługi Azure Monitor.

Następujące kroki umożliwiają konfigurację agenta usługi Log Analytics na platformie Azure i w chmurze Azure Government. Skrypt otoki jest używany dla komputerów z systemem Linux, które mogą komunikować się bezpośrednio lub za pośrednictwem serwera proxy w celu pobrania agenta hostowanego w usłudze GitHub i zainstalowania agenta.

Jeśli komputer z systemem Linux musi komunikować się za pośrednictwem serwera proxy do usługi Log Analytics, tę konfigurację można określić w wierszu polecenia, włączając -p [protocol://][user:password@]proxyhost[:port]polecenie . Właściwość protocol przyjmuje http wartość lub https. Właściwość proxyhost akceptuje w pełni kwalifikowaną nazwę domeny lub adres IP serwera proxy.

Na przykład: https://proxy01.contoso.com:30443.

Jeśli w obu przypadkach wymagane jest uwierzytelnianie, określ nazwę użytkownika i hasło. Na przykład: https://user01:password@proxy01.contoso.com:30443.

Aby skonfigurować komputer z systemem Linux w celu nawiązania połączenia z obszarem roboczym usługi Log Analytics, uruchom następujące polecenie, które udostępnia identyfikator obszaru roboczego i klucz podstawowy. To polecenie pobiera agenta, weryfikuje jego sumę kontrolną i instaluje go.

wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh && sh onboard_agent.sh -w <YOUR WORKSPACE ID> -s <YOUR WORKSPACE PRIMARY KEY>Następujące polecenie zawiera

-pparametr serwera proxy i przykładowa składnia, gdy uwierzytelnianie jest wymagane przez serwer proxy:wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh && sh onboard_agent.sh -p [protocol://]<proxy user>:<proxy password>@<proxyhost>[:port] -w <YOUR WORKSPACE ID> -s <YOUR WORKSPACE PRIMARY KEY>Aby skonfigurować komputer z systemem Linux w celu nawiązania połączenia z obszarem roboczym usługi Log Analytics w chmurze Azure Government, uruchom następujące polecenie, które udostępnia identyfikator obszaru roboczego i klucz podstawowy skopiowane wcześniej. To polecenie pobiera agenta, weryfikuje jego sumę kontrolną i instaluje go.

wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh && sh onboard_agent.sh -w <YOUR WORKSPACE ID> -s <YOUR WORKSPACE PRIMARY KEY> -d opinsights.azure.usNastępujące polecenie zawiera

-pparametr serwera proxy i przykładowa składnia, gdy uwierzytelnianie jest wymagane przez serwer proxy:wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh && sh onboard_agent.sh -p [protocol://]<proxy user>:<proxy password>@<proxyhost>[:port] -w <YOUR WORKSPACE ID> -s <YOUR WORKSPACE PRIMARY KEY> -d opinsights.azure.usUruchom ponownie agenta, uruchamiając następujące polecenie:

sudo /opt/microsoft/omsagent/bin/service_control restart [<workspace id>]

Uaktualnianie z poprzedniej wersji

Uaktualnienie z poprzedniej wersji, począwszy od wersji 1.0.0-47, jest obsługiwane w każdej wersji. Wykonaj instalację za pomocą parametru , --upgrade aby uaktualnić wszystkie składniki agenta do najnowszej wersji.

Uwaga

Podczas uaktualniania jest wyświetlany komunikat ostrzegawczy "instalacja pakietu dostawcy platformy Docker" z powodu --skip-docker-provider-install ustawienia flagi. Jeśli instalujesz istniejącą instalację omsagent i chcesz usunąć dostawcę platformy Docker, najpierw przeczyść istniejącą instalację. Następnie zainstaluj przy użyciu flagi --skip-docker-provider-install .

Informacje o pamięci podręcznej

Dane z agenta usługi Log Analytics dla systemu Linux są buforowane na komputerze lokalnym pod adresem %STATE_DIR_WS%/out_oms_common.buffer* przed wysłaniem ich do usługi Azure Monitor. Niestandardowe dane dziennika są buforowane w %STATE_DIR_WS%/out_oms_blob.buffer*. Ścieżka może być inna w przypadku niektórych rozwiązań i typów danych.

Agent próbuje przekazać co 20 sekund. Jeśli zakończy się to niepowodzeniem, oczekuje wykładniczo rosnącej długości czasu, aż zakończy się pomyślnie. Na przykład czeka 30 sekund przed drugą próbą, 60 sekund przed trzecim, 120 sekund i tak dalej, do maksymalnie 16 minut między ponownymi próbami, dopóki nie zostanie pomyślnie nawiązane połączenie. Agent ponawia próbę do sześciu razy dla danego fragmentu danych przed odrzuceniem i przejściem do następnego. Ten proces będzie kontynuowany, dopóki agent nie będzie mógł pomyślnie przekazać ponownie. Z tego powodu dane mogą być buforowane do około 30 minut, zanim zostaną odrzucone.

Domyślny rozmiar pamięci podręcznej to 10 MB, ale można go zmodyfikować w pliku omsagent.conf.

Następne kroki

- Zapoznaj się z artykułem Zarządzanie i utrzymywanie agenta usługi Log Analytics dla systemów Windows i Linux , aby dowiedzieć się, jak ponownie skonfigurować, uaktualnić lub usunąć agenta z maszyny wirtualnej.

- Zapoznaj się z tematem Rozwiązywanie problemów z agentem systemu Linux, jeśli wystąpią problemy podczas instalowania agenta lub zarządzania nim.

- Przejrzyj źródła danych agenta, aby dowiedzieć się więcej o konfiguracji źródła danych.