Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Przestarzały agentusługi Log Analytics został wycofany z użycia od 31 sierpnia 2024 r. Firma Microsoft nie będzie już zapewniać żadnej pomocy technicznej dla agenta usługi Log Analytics. Jeśli używasz agenta usługi Log Analytics do pozyskiwania danych do usługi Azure Monitor, przeprowadź migrację teraz do agenta usługi Azure Monitor.

Ten artykuł zawiera szczegółowe omówienie agenta usługi Log Analytics oraz wymagań systemowych i sieciowych oraz metod wdrażania agenta.

Agent usługi Log Analytics może być również nazywany programem Microsoft Monitoring Agent (MMA).

Podstawowe scenariusze

Jeśli chcesz, użyj agenta usługi Log Analytics:

- Zbieranie dzienników i danych wydajności z maszyn wirtualnych platformy Azure lub maszyn hybrydowych hostowanych poza platformą Azure.

- Wysyłanie danych do obszaru roboczego usługi Log Analytics w celu korzystania z funkcji obsługiwanych przez dzienniki usługi Azure Monitor, takich jak zapytania dzienników.

- Użyj VM insights, które umożliwia monitorowanie maszyn w dużej skali oraz ich procesów i zależności względem innych zasobów i procesów zewnętrznych.

- Zarządzanie zabezpieczeniami maszyn przy użyciu Microsoft Defender dla Chmury lub usługi Microsoft Sentinel.

- Użyj usługi Azure Automation Update Management, usługi Azure Automation State Configuration lub usługi Azure Automation Śledzenie zmian i spis, aby zapewnić kompleksowe zarządzanie maszynami platformy Azure i spoza platformy Azure.

- Używanie różnych rozwiązań do monitorowania określonej usługi lub aplikacji.

Ograniczenia agenta usługi Log Analytics:

- Nie można wysyłać danych do metryk usługi Azure Monitor, usługi Azure Storage ani usługi Azure Event Hubs.

- Trudne do skonfigurowania unikatowych definicji monitorowania dla poszczególnych agentów.

- Trudno zarządzać na dużą skalę, ponieważ każda maszyna wirtualna ma unikatową konfigurację.

Porównanie z innymi agentami

Aby zapoznać się z porównaniem usługi Log Analytics i innych agentów w usłudze Azure Monitor, zobacz Omówienie agentów usługi Azure Monitor.

Obsługiwane systemy operacyjne

Aby uzyskać listę wersji systemów operacyjnych Windows i Linux obsługiwanych przez agenta usługi Log Analytics, zobacz Obsługiwane systemy operacyjne.

Opcje instalacji

W tej sekcji wyjaśniono, jak zainstalować agenta usługi Log Analytics na różnych typach maszyn wirtualnych i połączyć maszyny z usługą Azure Monitor.

Ważne

Przestarzały agentusługi Log Analytics został wycofany z użycia od 31 sierpnia 2024 r. Firma Microsoft nie będzie już zapewniać żadnej pomocy technicznej dla agenta usługi Log Analytics. Jeśli używasz agenta usługi Log Analytics do pozyskiwania danych do usługi Azure Monitor, przeprowadź migrację teraz do agenta usługi Azure Monitor.

Uwaga

Klonowanie maszyny z agentem usługi Log Analytics już skonfigurowanym nie jest obsługiwane. Jeśli agent jest już skojarzony z obszarem roboczym, klonowanie nie będzie działać w przypadku "obrazów wzorcowych".

Maszyna wirtualna platformy Azure

- Użyj VM Insights do zainstalowania agenta dla pojedynczej maszyny przy użyciu portalu Azure lub wielu maszyn w dużej skali. Spowoduje to zainstalowanie agenta usługi Log Analytics i agenta zależności.

- Rozszerzenie maszyny wirtualnej usługi Log Analytics dla systemu Windows lub Linux można zainstalować za pomocą witryny Azure Portal, interfejsu wiersza polecenia platformy Azure, programu Azure PowerShell lub szablonu usługi Azure Resource Manager.

- Microsoft Defender dla Chmury może aprowizować agenta usługi Log Analytics na wszystkich obsługiwanych maszynach wirtualnych platformy Azure i wszelkich nowych utworzonych, jeśli umożliwisz mu monitorowanie luk w zabezpieczeniach i zagrożeń.

- Zainstaluj dla poszczególnych maszyn wirtualnych platformy Azure ręcznie w witrynie Azure Portal.

- Połącz maszynę z obszarem roboczym z opcji Maszyny wirtualne (przestarzałe) w menu Obszary robocze usługi Log Analytics w Azure Portal.

Lokalna maszyna wirtualna z systemem Windows lub w innej chmurze

- Użyj serwerów z obsługą usługi Azure Arc, aby wdrożyć rozszerzenie maszyny wirtualnej usługi Log Analytics i zarządzać nim. Zapoznaj się z opcjami wdrażania, aby poznać różne metody wdrażania dostępne dla rozszerzenia na maszynach zarejestrowanych na serwerach z obsługą usługi Azure Arc.

- Ręcznie zainstaluj agenta z poziomu wiersza polecenia.

- Automatyzacja instalacji za pomocą usługi Azure Automation DSC.

- Użyj szablonu usługi Resource Manager z usługą Azure Stack.

Maszyna wirtualna z systemem Linux lokalnie lub w innej chmurze

- Użyj serwerów z obsługą usługi Azure Arc, aby wdrożyć rozszerzenie maszyny wirtualnej usługi Log Analytics i zarządzać nim. Zapoznaj się z opcjami wdrażania, aby poznać różne metody wdrażania dostępne dla rozszerzenia na maszynach zarejestrowanych na serwerach z obsługą usługi Azure Arc.

- Ręcznie zainstaluj agenta, uruchamiając skrypt powłoki hostowany w serwisie GitHub.

- Zintegruj System Center Operations Manager z usługą Azure Monitor, aby przekazywać zebrane dane z komputerów z systemem Windows, które raportują do grupy zarządzania.

Zebrane dane

W poniższej tabeli wymieniono typy danych, które można skonfigurować w obszarze roboczym usługi Log Analytics w celu zbierania ze wszystkich połączonych agentów.

| Źródło danych | opis |

|---|---|

| Dzienniki zdarzeń systemu Windows | Informacje wysyłane do systemu rejestrowania zdarzeń systemu Windows |

| Syslog | Informacje wysyłane do systemu rejestrowania zdarzeń systemu Linux |

| Wydajność | Wartości liczbowe mierzące wydajność różnych aspektów systemu operacyjnego i obciążeń |

| Dzienniki usług IIS | Informacje o użyciu witryn internetowych usług IIS uruchomionych w systemie operacyjnym gościa |

| Niestandardowe logi | Zdarzenia z plików tekstowych na komputerach z systemami Windows i Linux |

Inne usługi

Agent dla systemów Linux i Windows nie jest tylko do nawiązywania połączenia z usługą Azure Monitor. Inne usługi, takie jak Microsoft Defender dla Chmury i Microsoft Sentinel, korzystają z agenta i połączonego obszaru roboczego usługi Log Analytics. Agent obsługuje również usługę Azure Automation do hostowania roli hybrydowego pracownika Runbook i innych usług, takich jak Change Tracking, Update Management i Microsoft Defender dla Chmury. Aby uzyskać więcej informacji na temat roli Hybrydowego Agenta Runbook, zobacz Hybrydowy Agent Runbook usługi Azure Automation.

Ograniczenia obszaru roboczego i grupy zarządzania

Aby uzyskać szczegółowe informacje na temat łączenia agenta z grupą zarządzania programu Operations Manager, zobacz Konfigurowanie agenta w celu raportowania do grupy zarządzania programu Operations Manager.

- Agenci systemu Windows mogą łączyć się z maksymalnie czterema obszarami roboczymi, nawet jeśli są połączeni z grupą zarządzania programu System Center Operations Manager.

- Agent Linuksa nie obsługuje multi-homing i może łączyć się tylko z jednym obszarem roboczym lub grupą zarządzającą.

Ograniczenia zabezpieczeń

Agenci systemu Windows i Linux obsługują standard FIPS 140, ale inne typy wzmacniania zabezpieczeń mogą nie być obsługiwane.

Protokół TLS

Aby zapewnić bezpieczeństwo danych przesyłanych do dzienników usługi Azure Monitor, zdecydowanie zachęcamy do skonfigurowania agenta do korzystania z co najmniej protokołu Transport Layer Security (TLS) 1.2. Starsze wersje protokołu TLS/Secure Sockets Layer (SSL) zostały uznane za podatne na zagrożenia. Mimo że nadal działają, aby umożliwić zgodność z poprzednimi wersjami, nie są zalecane.

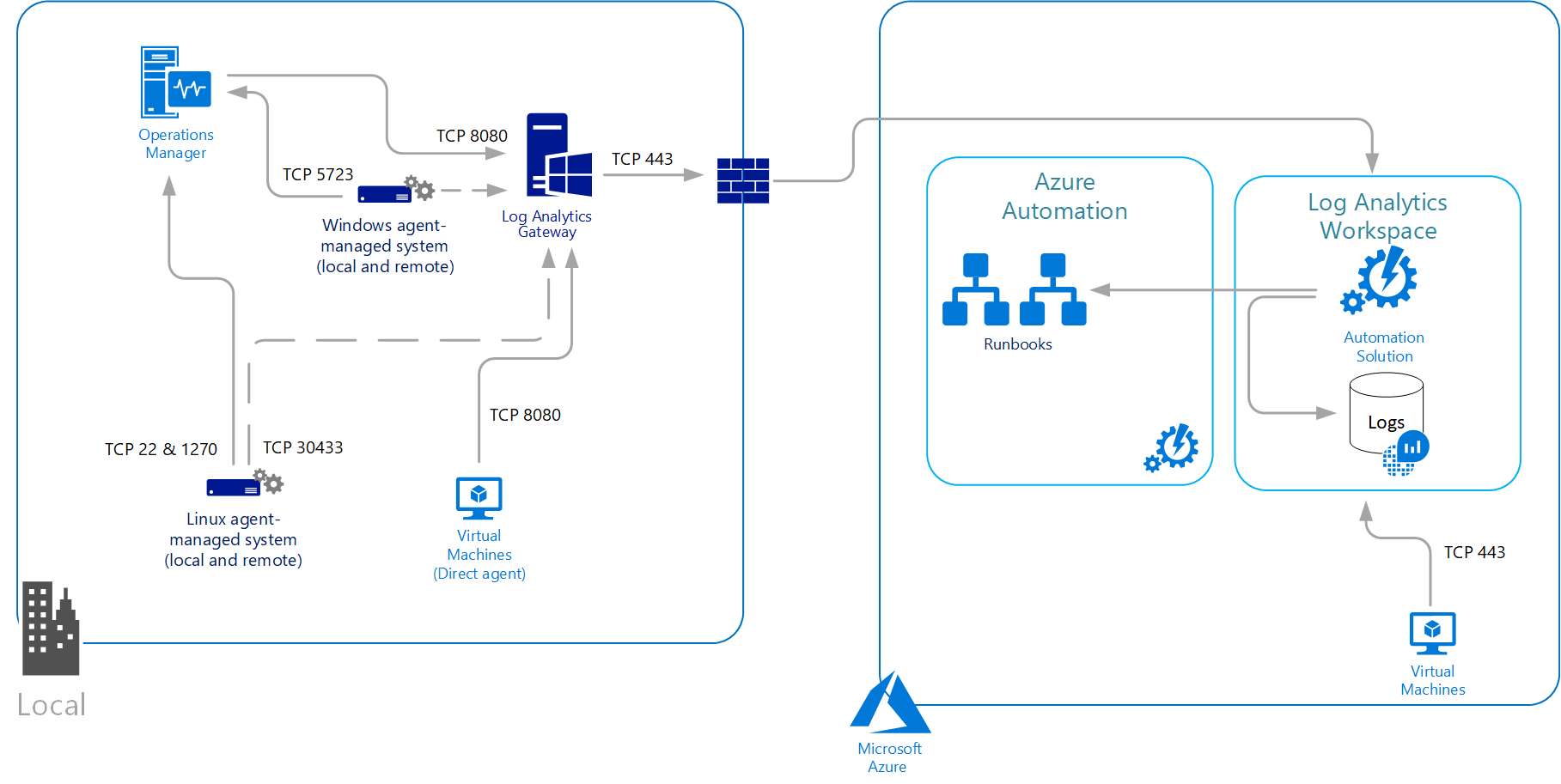

Wymagania dotyczące sieci

Agent dla systemów Linux i Windows komunikuje się wychodząco z usługą Azure Monitor za pośrednictwem portu TCP 443. Jeśli maszyna łączy się za pośrednictwem zapory lub serwera proxy w celu komunikacji przez Internet, zapoznaj się z następującymi wymaganiami, aby zrozumieć wymaganą konfigurację sieci. Jeśli zasady zabezpieczeń IT nie zezwalają komputerom w sieci na łączenie się z Internetem, skonfiguruj bramę usługi Log Analytics i skonfiguruj agenta do łączenia się za pośrednictwem bramy z usługą Azure Monitor. Agent może następnie odbierać informacje o konfiguracji i wysyłać zebrane dane.

W poniższej tabeli wymieniono informacje o konfiguracji serwera proxy i zapory wymagane dla agentów systemu Linux i Windows do komunikowania się z dziennikami usługi Azure Monitor.

Wymagania dotyczące zapory

| Zasoby agenta | Porty | Kierunek | Pomijanie inspekcji HTTPS |

|---|---|---|---|

| *.ods.opinsights.azure.com | Port 443 | Wychodzące | Tak |

| *.oms.opinsights.azure.com | Port 443 | Wychodzące | Tak |

| *.blob.core.windows.net | Port 443 | Wychodzące | Tak |

| *.azure-automation.net | Port 443 | Wychodzące | Tak |

Aby uzyskać informacje o zaporze wymagane dla platformy Azure Government, zobacz Zarządzanie platformą Azure Government.

Ważne

Jeśli Twoja zapora przeprowadza inspekcje CNAME, należy skonfigurować ją tak, aby zezwalała na wszystkie domeny w CNAME.

Jeśli planujesz używać hybrydowego procesu roboczego Runbook usługi Azure Automation do nawiązywania połączenia i rejestrowania w usłudze Automation w celu korzystania z procesów Runbook lub funkcji zarządzania w danym środowisku, musi mieć dostęp do numerów portów i adresów URL opisanych w Konfigurowanie sieci dla hybrydowego procesu roboczego Runbook.

Konfiguracja serwera proxy

Agent dla systemów Windows i Linux obsługuje komunikację przez serwer proxy lub bramę Log Analytics do usługi Azure Monitor przy użyciu protokołu HTTPS. Obsługiwane są zarówno uwierzytelnianie anonimowe, jak i podstawowe (nazwa użytkownika/hasło).

W przypadku agenta systemu Windows połączonego bezpośrednio z usługą konfiguracja serwera proxy jest określana podczas instalacji lub po wdrożeniu z Panel sterowania lub za pomocą programu PowerShell. Agent usługi Log Analytics (MMA) nie używa ustawień serwera proxy systemu. W związku z tym użytkownik musi przekazać ustawienie serwera proxy podczas instalowania programu MMA. Te ustawienia będą przechowywane w obszarze konfiguracja programu MMA (rejestr) na maszynie wirtualnej.

W przypadku agenta systemu Linux serwer proxy jest określony podczas instalacji lub po instalacji przez zmodyfikowanie pliku konfiguracji proxy.conf. Wartość konfiguracji serwera proxy agenta systemu Linux ma następującą składnię:

[protocol://][user:password@]proxyhost[:port]

| Nieruchomość | opis |

|---|---|

| Protokół | https |

| użytkownik | Opcjonalna nazwa użytkownika na potrzeby uwierzytelniania serwera proxy |

| hasło | Opcjonalne hasło do uwierzytelniania serwera proxy |

| proxyhost | Adres lub nazwa FQDN serwera proxy/brama usługi Log Analytics |

| port | Opcjonalny numer portu dla serwera proxy/bramy usługi Log Analytics |

Przykład: https://user01:password@proxy01.contoso.com:30443

Uwaga

Jeśli używasz znaków specjalnych, takich jak "@" w haśle, zostanie wyświetlony błąd połączenia serwera proxy, ponieważ wartość jest niepoprawnie analizowana. Aby obejść ten problem, zakoduj hasło w adresie URL przy użyciu narzędzia takiego jak URLDecode.

Następne kroki

- Przejrzyj źródła danych, aby zrozumieć źródła danych dostępne do zbierania danych z systemu Windows lub Linux.

- Dowiedz się więcej o zapytaniach dzienników w celu analizowania danych zebranych ze źródeł danych i rozwiązań.

- Dowiedz się więcej o rozwiązaniach do monitorowania, które dodają funkcje do usługi Azure Monitor, a także zbierają dane w obszarze roboczym usługi Log Analytics.