Uzyskiwanie dostępu do woluminów SMB z maszyn wirtualnych z systemem Windows przyłączonych do firmy Microsoft

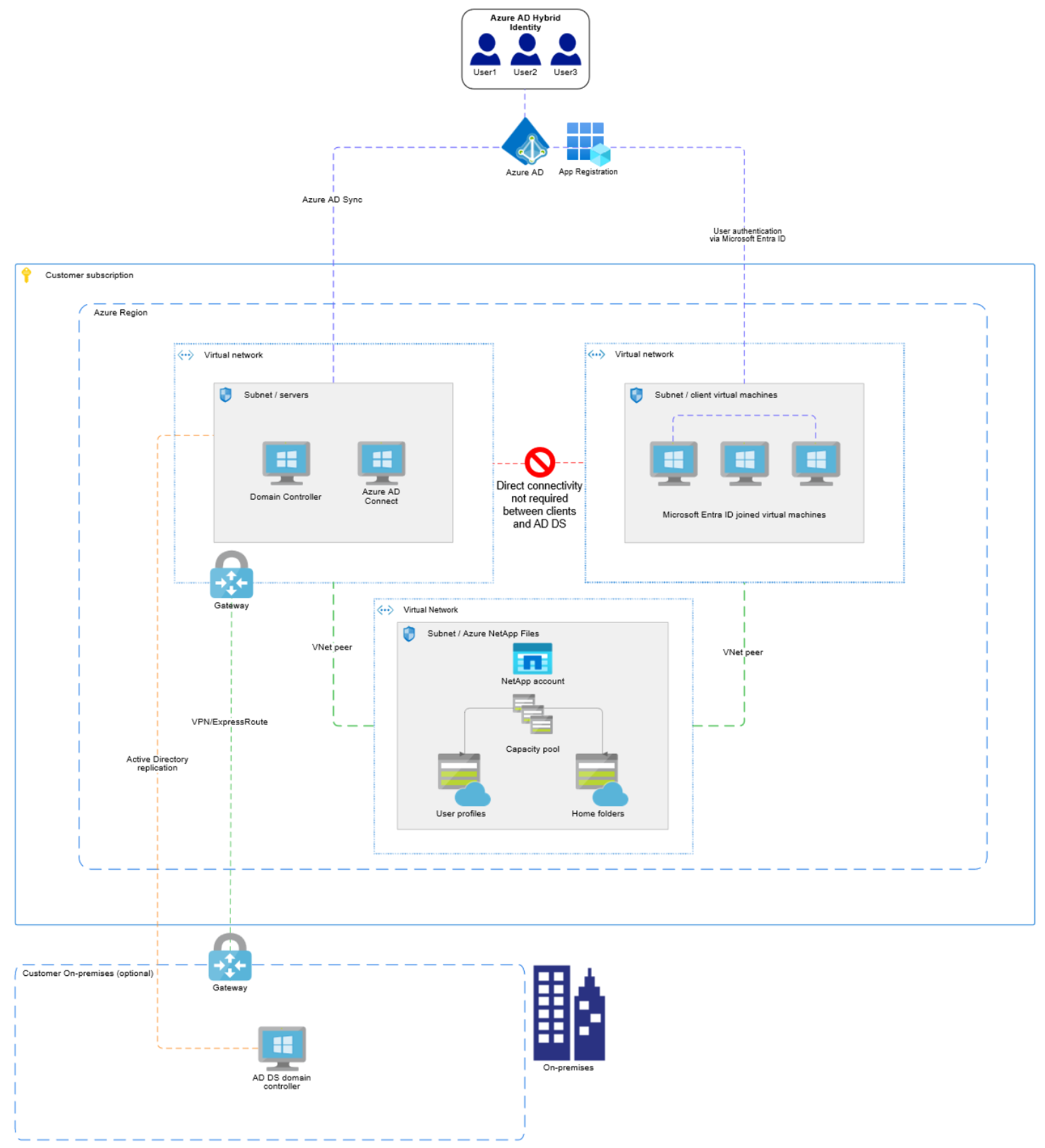

Aby uwierzytelnić poświadczenia w chmurze hybrydowej, możesz użyć identyfikatora Entra firmy Microsoft z modułem zarządzania uwierzytelnianiem hybrydowym. To rozwiązanie pozwala firmie Microsoft Entra ID stać się zaufanym źródłem uwierzytelniania zarówno w chmurze, jak i lokalnym, pomijając potrzebę łączenia klientów z usługą Azure NetApp Files w celu dołączenia do lokalnej domeny usługi AD.

Uwaga

Używanie identyfikatora Entra firmy Microsoft do uwierzytelniania tożsamości użytkowników hybrydowych umożliwia użytkownikom firmy Microsoft Entra dostęp do udziałów SMB usługi Azure NetApp Files. Oznacza to, że użytkownicy końcowi mogą uzyskiwać dostęp do udziałów SMB usługi Azure NetApp Files bez konieczności uzyskiwania dostępu do kontrolerów domeny z urządzeń hybrydowych firmy Microsoft Entra i maszyn wirtualnych dołączonych do firmy Microsoft Entra. Tożsamości tylko w chmurze nie są obecnie obsługiwane. Aby uzyskać więcej informacji, zobacz Understand guidelines for domena usługi Active Directory Services site design and planning (Omówienie wytycznych dotyczących projektowania i planowania lokacji usług domena usługi Active Directory Services).

Wymagania i zagadnienia

Woluminy NFS usługi Azure NetApp Files i woluminy z podwójnym protokołem (NFSv4.1 i SMB) nie są obsługiwane.

Obsługiwane są woluminy z podwójnym protokołem NFSv3 i SMB ze stylem zabezpieczeń NTFS.

Aby zsynchronizować użytkowników usług AD DS z identyfikatorem Entra, musisz zainstalować i skonfigurować aplikację Microsoft Entra Połączenie. Aby uzyskać więcej informacji, zobacz Rozpoczynanie pracy z firmą Microsoft Entra Połączenie przy użyciu ustawień ekspresowych.

Sprawdź, czy tożsamości hybrydowe są synchronizowane z użytkownikami firmy Microsoft Entra. W witrynie Azure Portal w obszarze Microsoft Entra ID przejdź do pozycji Użytkownicy. Powinny zostać wyświetlone konta użytkowników z usług AD DS, a właściwość Włączona synchronizacja lokalna zawiera wartość "yes".

Uwaga

Po początkowej konfiguracji usługi Microsoft Entra Połączenie podczas dodawania nowego użytkownika usług AD DS należy uruchomić

Start-ADSyncSyncCyclepolecenie w programie PowerShell Administracja istrator, aby zsynchronizować nowego użytkownika z identyfikatorem Entra firmy Microsoft lub poczekać na zaplanowaną synchronizację.Musisz utworzyć wolumin SMB dla usługi Azure NetApp Files.

Musisz mieć maszynę wirtualną z systemem Windows z włączonym logowaniem firmy Microsoft Entra. Aby uzyskać więcej informacji, zobacz Logowanie się do maszyny wirtualnej z systemem Windows na platformie Azure przy użyciu identyfikatora Entra firmy Microsoft. Pamiętaj, aby skonfigurować przypisania ról dla maszyny wirtualnej , aby określić, które konta mogą logować się do maszyny wirtualnej.

System DNS musi być prawidłowo skonfigurowany, aby maszyna wirtualna klienta mogła uzyskać dostęp do woluminów usługi Azure NetApp Files za pośrednictwem w pełni kwalifikowanej nazwy domeny (FQDN).

Kroki

Proces konfiguracji przeprowadzi Cię przez pięć procesów:

- Dodawanie nazwy SPN CIFS do konta komputera

- Rejestrowanie nowej aplikacji Firmy Microsoft Entra

- Synchronizowanie hasła CIFS z usług AD DS do rejestracji aplikacji Firmy Microsoft Entra

- Konfigurowanie maszyny wirtualnej przyłączonej do firmy Microsoft do korzystania z uwierzytelniania Kerberos

- Instalowanie woluminów SMB usługi Azure NetApp Files

Dodawanie nazwy SPN CIFS do konta komputera

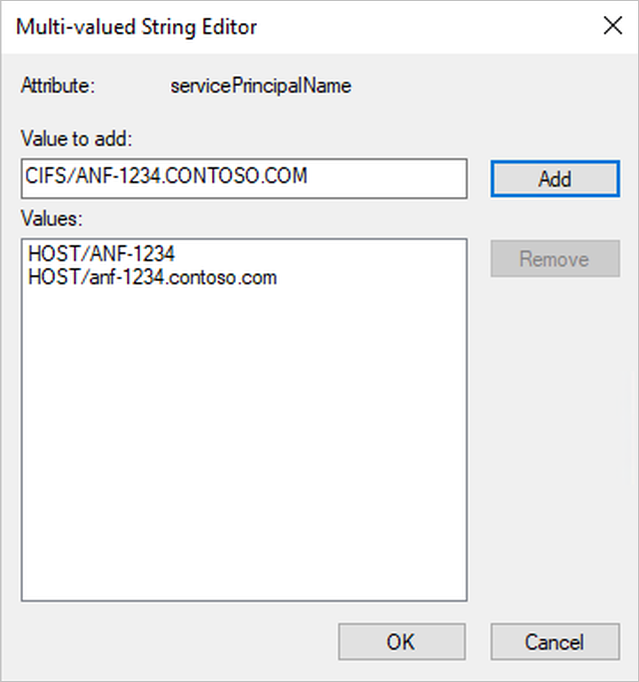

- Z poziomu kontrolera domeny usług AD DS otwórz Użytkownicy i komputery usługi Active Directory.

- W menu Widok wybierz pozycję Funkcje zaawansowane.

- W obszarze Komputery kliknij prawym przyciskiem myszy konto komputera utworzone w ramach woluminu usługi Azure NetApp Files, a następnie wybierz polecenie Właściwości.

- W obszarze Edytor atrybutów znajdź pozycję

servicePrincipalName. W edytorze ciągów wielowartych dodaj wartość SPN CIFS przy użyciu formatu CIFS/FQDN.

Rejestrowanie nowej aplikacji Firmy Microsoft Entra

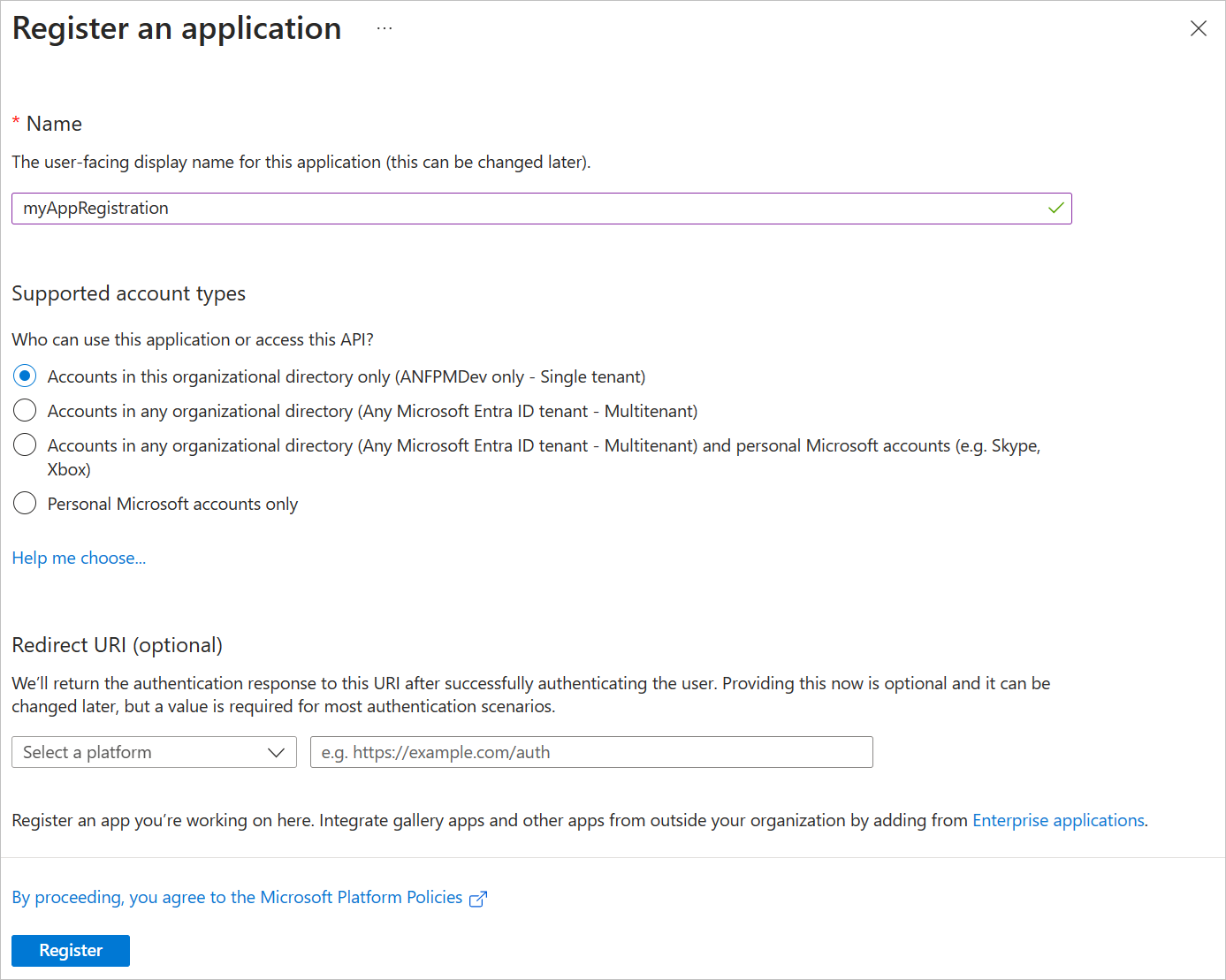

- W witrynie Azure Portal przejdź do pozycji Microsoft Entra ID. Wybierz pozycję Rejestracje aplikacji.

- Wybierz pozycję + Nowa rejestracja.

- Przypisz nazwę. W obszarze wybierz typ obsługiwanego konta, wybierz pozycję Konta w tym katalogu organizacyjnym (tylko jedna dzierżawa).

- Wybierz pozycję Zarejestruj.

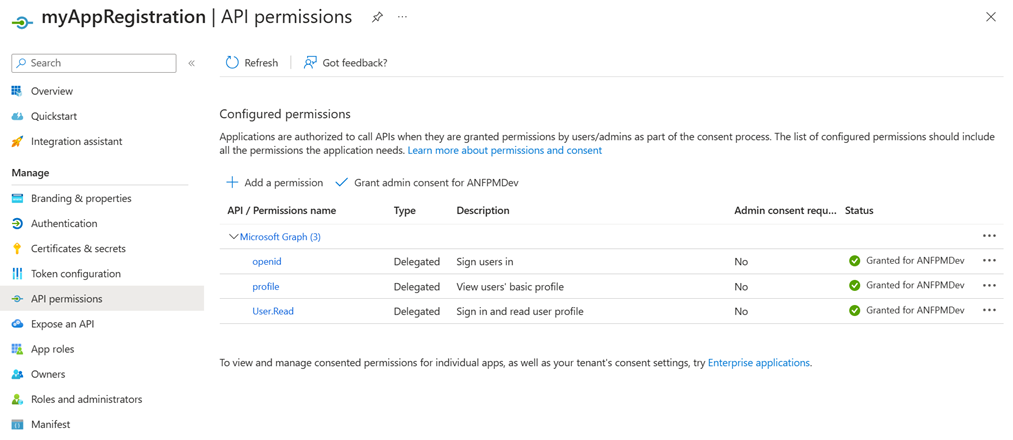

Skonfiguruj uprawnienia dla aplikacji. W obszarze Rejestracje aplikacji wybierz pozycję Uprawnienia interfejsu API, a następnie dodaj uprawnienie.

Wybierz pozycję Microsoft Graph , a następnie pozycję Delegowane uprawnienia. W obszarze Wybierz uprawnienia wybierz pozycję openid i profil w obszarze Uprawnienia OpenId.

Wybierz opcję Dodaj uprawnienia.

W obszarze Uprawnienia interfejsu API wybierz pozycję Udziel zgody administratora....

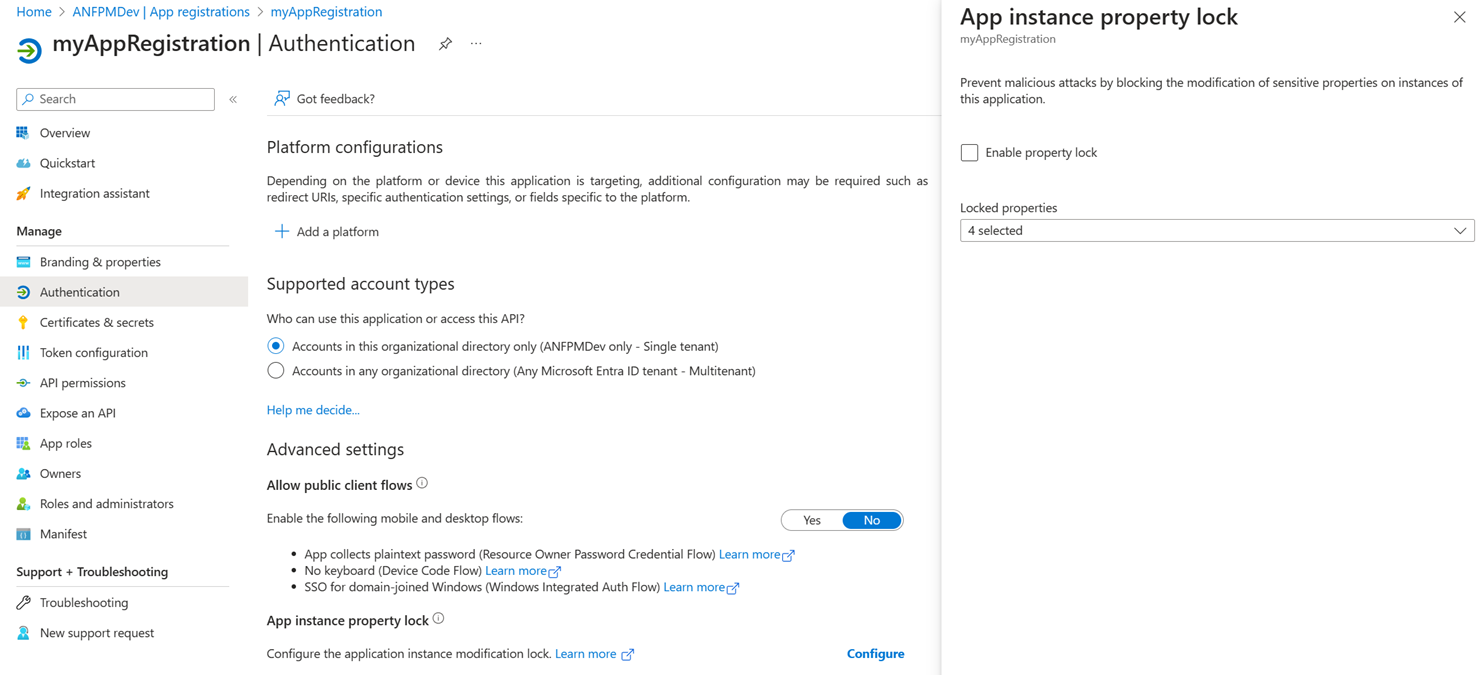

W obszarze Uwierzytelnianie w obszarze Blokada właściwości wystąpienia aplikacji wybierz pozycję Konfiguruj , a następnie usuń zaznaczenie pola wyboru z etykietą Włącz blokadę właściwości.

W obszarze Przegląd zanotuj identyfikator aplikacji (klienta), który jest wymagany później.

Synchronizowanie hasła CIFS z usług AD DS do rejestracji aplikacji Firmy Microsoft Entra

Na kontrolerze domeny usług AD DS otwórz program PowerShell.

Zainstaluj moduł zarządzania uwierzytelnianiem hybrydowym na potrzeby synchronizowania haseł.

Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber -ForceZdefiniuj następujące zmienne:

$servicePrincipalName: szczegóły nazwy SPN podczas instalowania woluminu usługi Azure NetApp Files. Użyj formatu CIFS/FQDN. Na przykład:CIFS/NETBIOS-1234.CONTOSO.COM.$targetApplicationID: identyfikator aplikacji (klienta) aplikacji Microsoft Entra.$domainCred: użyjGet-Credential(powinien być administratorem domeny usług AD DS)$cloudCred: użyjGet-Credential(powinien być globalnym Administracja istratorem firmy Microsoft)

$servicePrincipalName = CIFS/NETBIOS-1234.CONTOSO.COM $targetApplicationID = 0c94fc72-c3e9-4e4e-9126-2c74b45e66fe $domainCred = Get-Credential $cloudCred = Get-CredentialUwaga

Polecenie

Get-Credentialzainicjuje okno podręczne, w którym można wprowadzić poświadczenia.Zaimportuj szczegóły ciFS do identyfikatora Entra firmy Microsoft:

Import-AzureADKerberosOnPremServicePrincipal -Domain $domain -DomainCredential $domainCred -CloudCredential $cloudCred -ServicePrincipalName $servicePrincipalName -ApplicationId $targetApplicationId

Konfigurowanie maszyny wirtualnej przyłączonej do firmy Microsoft do korzystania z uwierzytelniania Kerberos

Zaloguj się do maszyny wirtualnej przyłączonej do firmy Microsoft przy użyciu poświadczeń hybrydowych z uprawnieniami administracyjnymi (na przykład: user@mydirectory.onmicrosoft.com).

Konfigurowanie maszyny wirtualnej:

- Przejdź do pozycji Edytuj zasady>grupy Konfiguracja> komputera Administracja istrative Templates>System>Kerberos.

- Włącz opcję Zezwalaj na pobieranie biletu udzielania biletu Protokołu Kerberos firmy Microsoft podczas logowania.

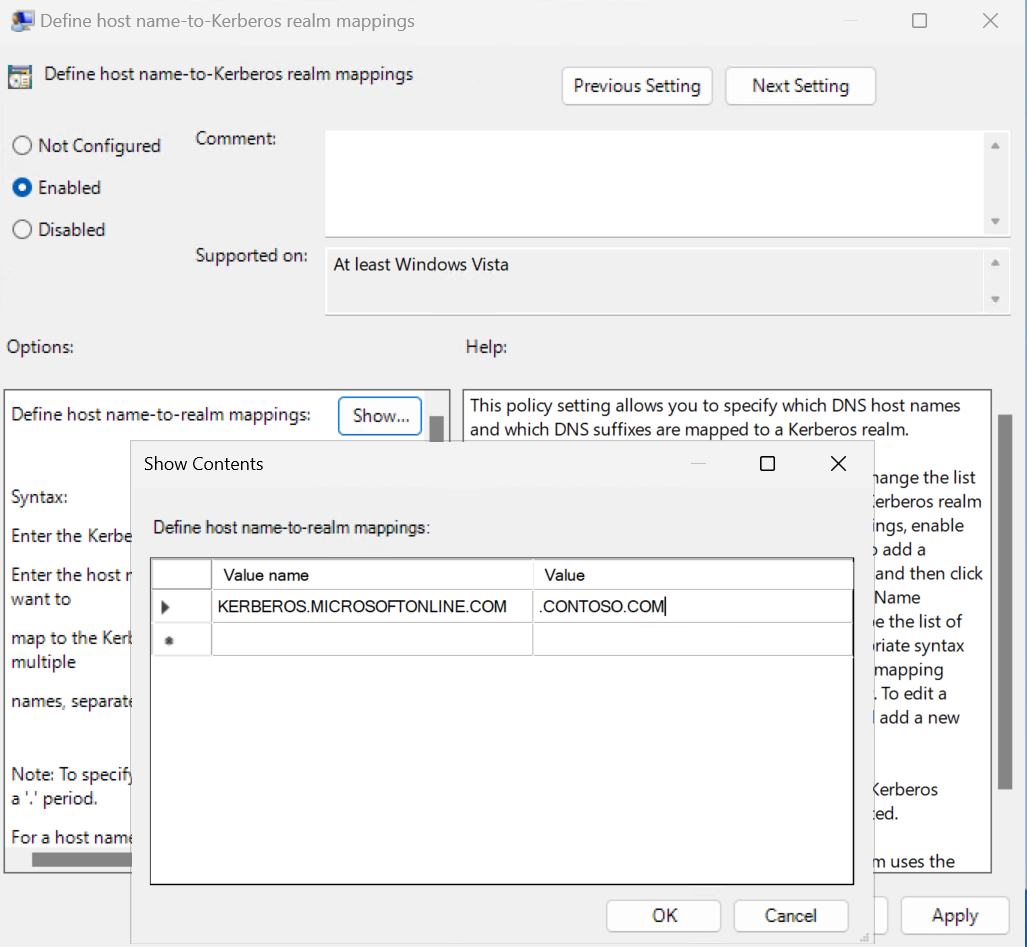

- Włącz definiowanie mapowań obszaru hosta na kerberos. Wybierz pozycję Pokaż , a następnie podaj nazwę wartości i wartość przy użyciu nazwy domeny poprzedzonej kropką. Na przykład: .

- Nazwa wartości: KERBEROS.MICROSOFTONLINE.COM

- Wartość: .contoso.com

Instalowanie woluminów SMB usługi Azure NetApp Files

Zaloguj się do maszyny wirtualnej przyłączonej do firmy Microsoft przy użyciu konta tożsamości hybrydowej zsynchronizowanego z usługAMI AD DS.

Zainstaluj wolumin SMB usługi Azure NetApp Files, korzystając z informacji podanych w witrynie Azure Portal. Aby uzyskać więcej informacji, zobacz Instalowanie woluminów SMB dla maszyn wirtualnych z systemem Windows.

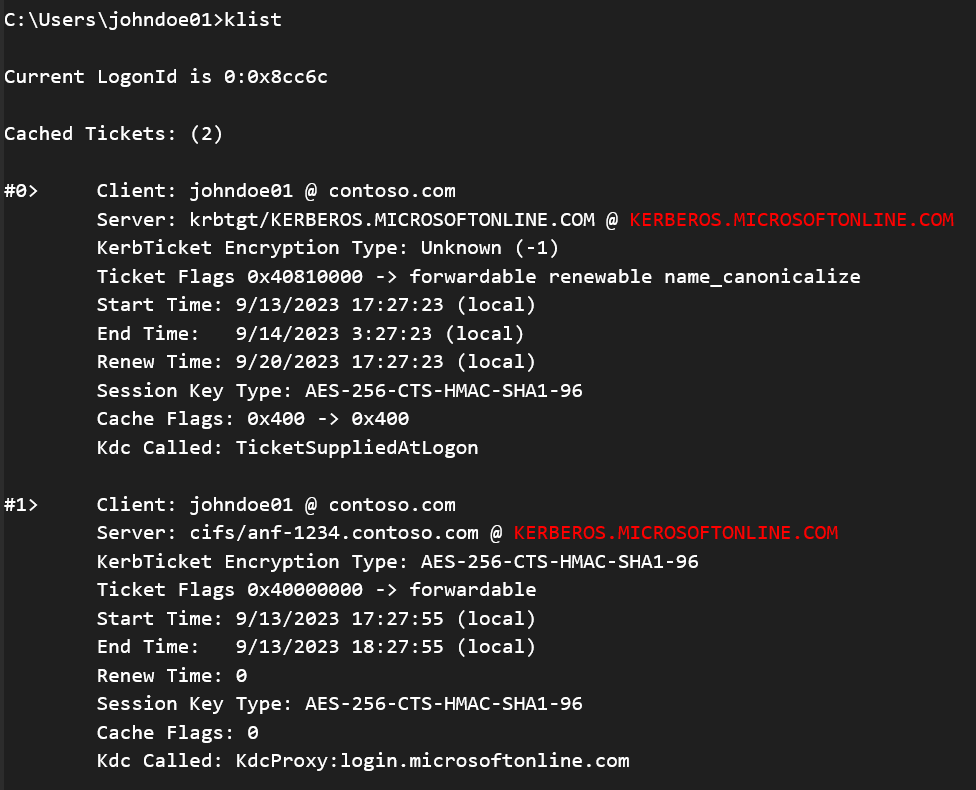

Upewnij się, że zainstalowany wolumin korzysta z uwierzytelniania Kerberos, a nie uwierzytelniania NTLM. Otwórz wiersz polecenia, wydaj

klistpolecenie. Zwróć uwagę na dane wyjściowe w pliku TGT w chmurze (krbtgt) i informacje o biletach serwera CIFS.