Tworzenie serwera skonfigurowanego przy użyciu tożsamości zarządzanej przypisanej przez użytkownika i klucza zarządzanego między dzierżawami dla funkcji TDE

Dotyczy:Azure SQL Database

W tym przewodniku omówimy kroki tworzenia serwera logicznego Usługi Azure SQL z przezroczystym szyfrowaniem danych (TDE) i kluczami zarządzanymi przez klienta (CMK) przy użyciu tożsamości zarządzanej przypisanej przez użytkownika w celu uzyskania dostępu do usługi Azure Key Vault w innej dzierżawie firmy Microsoft niż dzierżawa serwera logicznego. Aby uzyskać więcej informacji, zobacz Cross-tenant-customer-managed keys with transparent data encryption (Klucze zarządzane przez klienta między dzierżawami z przezroczystym szyfrowaniem danych).

Uwaga

Microsoft Entra ID był wcześniej znany jako Azure Active Directory (Azure AD).

Wymagania wstępne

- Ten przewodnik zakłada, że masz dwie dzierżawy firmy Microsoft Entra.

- Pierwszy zawiera zasób usługi Azure SQL Database, wielodostępną aplikację Firmy Microsoft Entra i tożsamość zarządzaną przypisaną przez użytkownika.

- Druga dzierżawa zawiera usługę Azure Key Vault.

- Aby uzyskać kompleksowe instrukcje dotyczące konfigurowania klucza zarządzanego przez wielu dzierżawców i uprawnień RBAC niezbędnych do konfigurowania aplikacji firmy Microsoft Entra i usługi Azure Key Vault, zapoznaj się z jednym z następujących przewodników:

Wymagane zasoby w pierwszej dzierżawie

Na potrzeby tego samouczka zakładamy, że pierwsza dzierżawa należy do niezależnego dostawcy oprogramowania (ISV), a druga dzierżawa pochodzi z klienta. Aby uzyskać więcej informacji na temat tego scenariusza, zobacz Cross-tenant-customer-managed keys with transparent data encryption (Klucze zarządzane przez klienta między dzierżawami z przezroczystym szyfrowaniem danych).

Aby można było skonfigurować funkcję TDE dla usługi Azure SQL Database przy użyciu wielodostępnego klucza zarządzanego, musimy mieć wielodostępną aplikację Firmy Microsoft Entra skonfigurowaną z przypisaną przez użytkownika tożsamością zarządzaną przypisaną jako poświadczenie tożsamości federacyjnej dla aplikacji. Postępuj zgodnie z jednym z przewodników w sekcji Wymagania wstępne.

W pierwszej dzierżawie, w której chcesz utworzyć usługę Azure SQL Database, utwórz i skonfiguruj wielodostępną aplikację firmy Microsoft Entra

Tworzenie tożsamości zarządzanej przypisanej przez użytkownika

Konfigurowanie tożsamości zarządzanej przypisanej przez użytkownika jako poświadczenia tożsamości federacyjnej dla aplikacji z wieloma dzierżawami

Zarejestruj nazwę aplikacji i identyfikator aplikacji. Można to znaleźć w witrynie Azure Portal>Microsoft Entra ID>Dla przedsiębiorstw aplikacji i wyszukać utworzoną aplikację

Wymagane zasoby w drugiej dzierżawie

Uwaga

Moduły usług Azure AD i MSOnline programu PowerShell są przestarzałe od 30 marca 2024 r. Aby dowiedzieć się więcej, przeczytaj aktualizację o wycofaniu. Po tej dacie obsługa tych modułów jest ograniczona do pomocy dotyczącej migracji do zestawu MICROSOFT Graph PowerShell SDK i poprawek zabezpieczeń. Przestarzałe moduły będą nadal działać do 30 marca 2025 r.

Zalecamy migrację do programu Microsoft Graph PowerShell w celu interakcji z identyfikatorem Entra firmy Microsoft (dawniej Azure AD). W przypadku typowych pytań dotyczących migracji zapoznaj się z często zadawanymi pytaniami dotyczącymi migracji. Uwaga: wersje 1.0.x usługi MSOnline mogą wystąpić zakłócenia po 30 czerwca 2024 r.

W drugiej dzierżawie, w której znajduje się usługa Azure Key Vault, utwórz jednostkę usługi (aplikację) przy użyciu identyfikatora aplikacji z zarejestrowanej aplikacji z pierwszej dzierżawy. Oto kilka przykładów rejestrowania aplikacji wielodostępnej. Zastąp

<TenantID>wartości i<ApplicationID>identyfikatorem dzierżawy klienta z identyfikatora entra firmy Microsoft i identyfikatorem aplikacji z aplikacji wielodostępnej, odpowiednio:PowerShell:

Connect-AzureAD -TenantID <TenantID> New-AzADServicePrincipal -ApplicationId <ApplicationID>Interfejs wiersza polecenia platformy Azure:

az login --tenant <TenantID> az ad sp create --id <ApplicationID>

Przejdź do witryny Azure Portal>w witrynie Microsoft Entra ID>Dla przedsiębiorstw aplikacji i wyszukaj właśnie utworzoną aplikację.

Utwórz usługę Azure Key Vault , jeśli jej nie masz, i utwórz klucz

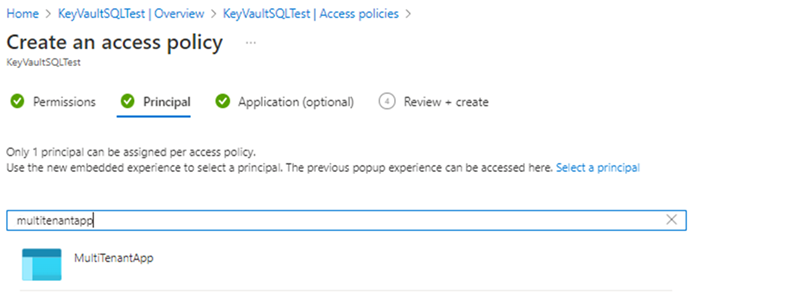

Utwórz lub ustaw zasady dostępu.

- Wybierz uprawnienia Pobierz, Zawijaj klucz, Odpakuj klucz w obszarze Uprawnienia klucza podczas tworzenia zasad dostępu

- Wybierz aplikację wielodostępną utworzoną w pierwszym kroku w opcji Podmiot zabezpieczeń podczas tworzenia zasad dostępu

Po utworzeniu zasad dostępu i klucza pobierz klucz z usługi Key Vault i zarejestruj identyfikator klucza

Tworzenie serwera skonfigurowanego za pomocą funkcji TDE z kluczem zarządzanym przez klienta między dzierżawami (CMK)

Ten przewodnik przeprowadzi Cię przez proces tworzenia serwera logicznego i bazy danych w usłudze Azure SQL przy użyciu tożsamości zarządzanej przypisanej przez użytkownika, a także sposobu ustawiania klucza zarządzanego przez klienta między dzierżawami. Tożsamość zarządzana przypisana przez użytkownika jest wymagana do skonfigurowania klucza zarządzanego przez klienta na potrzeby przezroczystego szyfrowania danych w fazie tworzenia serwera.

Ważne

Użytkownik lub aplikacja korzystająca z interfejsów API do tworzenia serwerów logicznych SQL musi mieć role RBAC współautora programu SQL Server i operatora tożsamości zarządzanej lub nowszej w ramach subskrypcji.

Przejdź do strony Wybierz wdrożenie SQL w witrynie Azure Portal.

Jeśli jeszcze nie zalogowano się do witryny Azure Portal, zaloguj się po wyświetleniu monitu.

W obszarze Bazy danych SQL pozostaw wartość Typ zasobu ustawioną na Pojedyncza baza danych, a następnie wybierz pozycję Utwórz.

Na karcie Podstawy formularza Tworzenie bazy danych SQL Database w obszarze Szczegóły projektu wybierz odpowiednią subskrypcję platformy Azure.

W obszarze Grupa zasobów wybierz pozycję Utwórz nową, wprowadź nazwę grupy zasobów i wybierz przycisk OK.

W polu Nazwa bazy danych wprowadź nazwę bazy danych. Na przykład

ContosoHR.W polu Serwer wybierz pozycję Utwórz nowy i wypełnij formularz Nowy serwer następującymi wartościami:

- Nazwa serwera: wprowadź unikatową nazwę serwera. Nazwy serwerów muszą być globalnie unikatowe dla wszystkich serwerów na platformie Azure, a nie tylko unikatowych w ramach subskrypcji. Wprowadź ciąg podobny do

mysqlserver135, a witryna Azure Portal poinformuje Cię, czy jest dostępna, czy nie. - Identyfikator logowania administratora serwera: wprowadź nazwę logowania administratora, na przykład:

azureuser. - Hasło: wprowadź hasło spełniające wymagania dotyczące hasła i wprowadź je ponownie w polu Potwierdź hasło .

- Lokalizacja: wybierz lokalizację z listy rozwijanej

- Nazwa serwera: wprowadź unikatową nazwę serwera. Nazwy serwerów muszą być globalnie unikatowe dla wszystkich serwerów na platformie Azure, a nie tylko unikatowych w ramach subskrypcji. Wprowadź ciąg podobny do

Wybierz pozycję Dalej: Sieć w dolnej części strony.

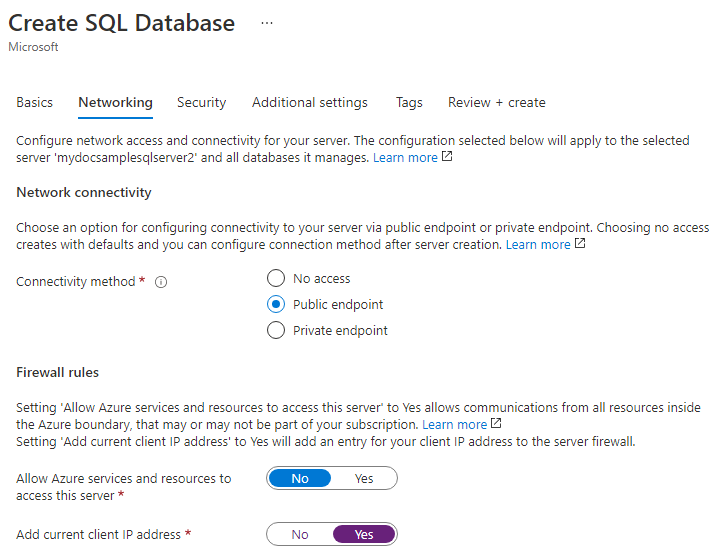

Na karcie Sieć w polu metoda Połączenie ivity wybierz pozycję Publiczny punkt końcowy.

W obszarze Reguły zapory ustaw wartość Dodaj bieżący adres IP klienta na Wartość Tak. Pozostaw opcję Zezwalaj usługom i zasobom platformy Azure na dostęp do tego serwera ustawionego na nie. Pozostałe opcje na tej stronie można pozostawić jako domyślne.

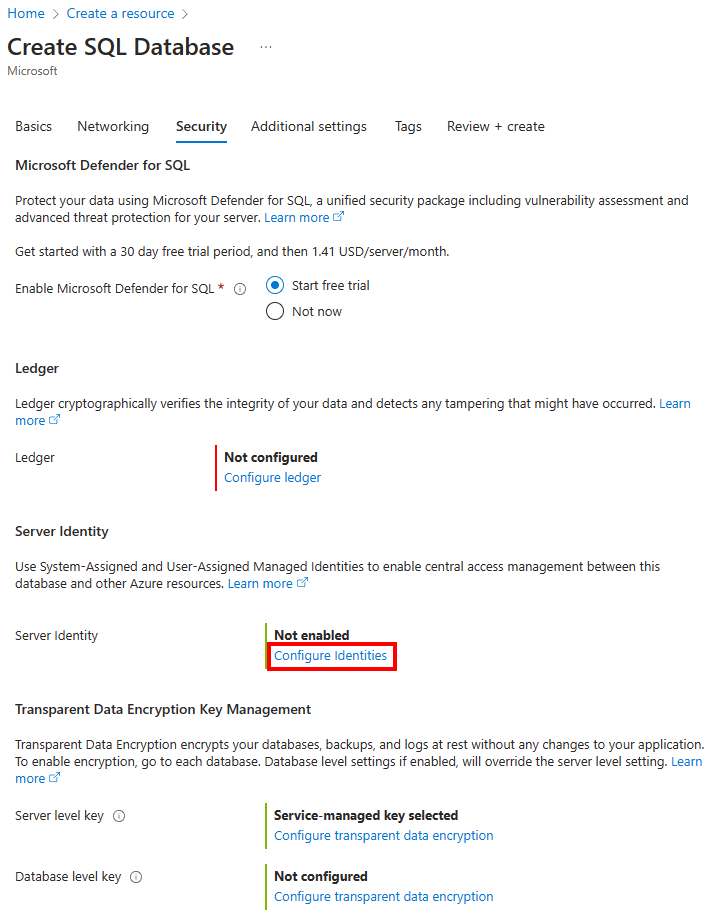

Wybierz pozycję Dalej: Zabezpieczenia w dolnej części strony.

Na karcie Zabezpieczenia w obszarze Tożsamość wybierz pozycję Konfiguruj tożsamości.

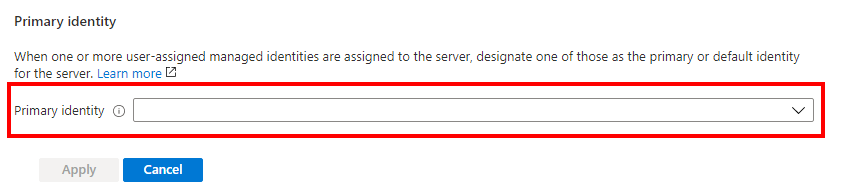

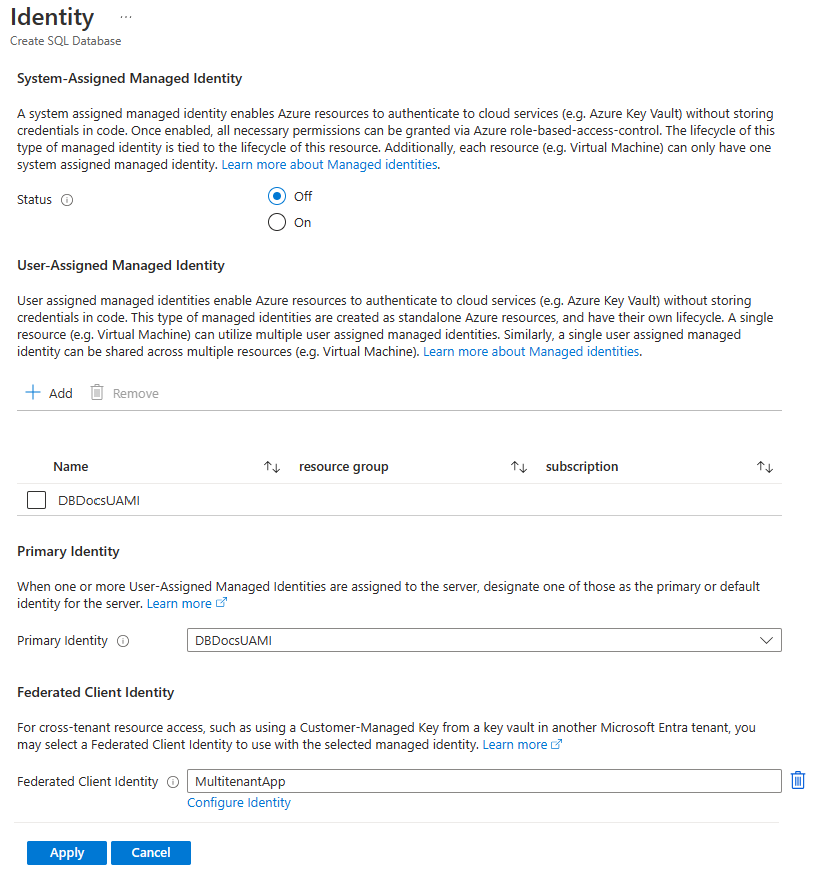

W menu Tożsamość wybierz pozycję Wył. w polu Tożsamość zarządzana przypisana przez system, a następnie wybierz pozycję Dodaj w obszarze Tożsamość zarządzana przypisana przez użytkownika. Wybierz żądaną subskrypcję , a następnie w obszarze Tożsamości zarządzane przypisane przez użytkownika wybierz odpowiednią tożsamość zarządzaną przypisaną przez użytkownika z wybranej subskrypcji. Następnie wybierz przycisk Dodaj .

W obszarze Tożsamość podstawowa wybierz tę samą tożsamość zarządzaną przypisaną przez użytkownika wybraną w poprzednim kroku.

W polu Tożsamość klienta federacyjnego wybierz opcję Zmień tożsamość i wyszukaj aplikację z wieloma dzierżawami utworzoną w sekcji Wymagania wstępne.

Uwaga

Jeśli aplikacja z wieloma dzierżawami nie została dodana do zasad dostępu magazynu kluczy z wymaganymi uprawnieniami (Get, Wrap Key, Unwrap Key), użycie tej aplikacji do federacji tożsamości w witrynie Azure Portal spowoduje wyświetlenie błędu. Przed skonfigurowaniem tożsamości klienta federacyjnego upewnij się, że uprawnienia są poprawnie skonfigurowane.

Wybierz Zastosuj

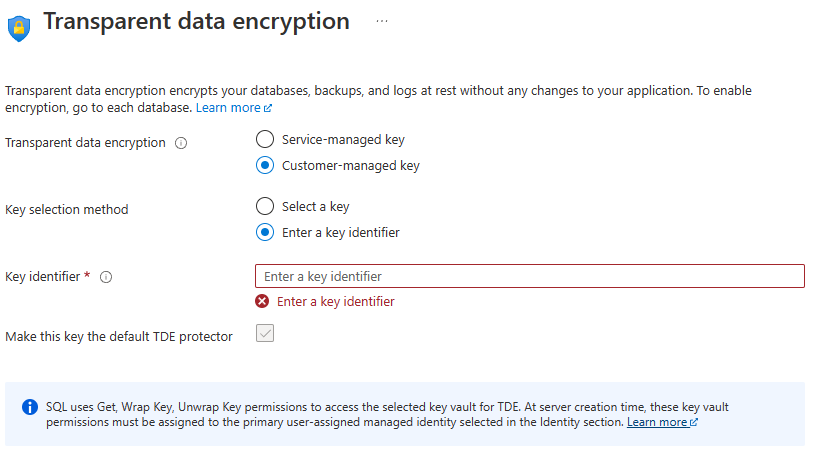

Na karcie Zabezpieczenia w obszarze Transparent Data Encryption wybierz pozycję Konfiguruj przezroczyste szyfrowanie danych. Wybierz pozycję Klucz zarządzany przez klienta, a zostanie wyświetlona opcja Wprowadź identyfikator klucza. Dodaj identyfikator klucza uzyskany z klucza w drugiej dzierżawie.

Wybierz Zastosuj

Wybierz pozycję Przejrzyj i utwórz w dolnej części strony

Na stronie Przeglądanie i tworzenie po przejrzeniu wybierz pozycję Utwórz.

Następne kroki

- Rozpoczynanie pracy z integracją usługi Azure Key Vault i obsługą funkcji Bring Your Own Key dla funkcji TDE: włączanie funkcji TDE przy użyciu własnego klucza z usługi Key Vault

- Klucze zarządzane przez klienta między dzierżawami z przezroczystym szyfrowaniem danych

Zobacz też

- Transparent Data Encryption (TDE) z kluczami zarządzanymi przez klienta na poziomie bazy danych

- Konfigurowanie replikacji geograficznej i przywracania kopii zapasowych na potrzeby przezroczystego szyfrowania danych przy użyciu kluczy zarządzanych przez klienta na poziomie bazy danych

- Zarządzanie tożsamościami i kluczami na potrzeby szyfrowania TDE przy użyciu kluczy zarządzanych przez klienta na poziomie bazy danych

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla