Zabezpieczenia integracji danych dla oprogramowania SAP na platformie Azure

Ten artykuł jest częścią serii artykułów "Rozszerzanie i wprowadzanie innowacji w oprogramowaniu SAP: najlepsze rozwiązania".

- Identyfikowanie źródeł danych SAP

- Wybieranie najlepszego łącznika SAP

- Wydajność i rozwiązywanie problemów z wyodrębnianiem danych SAP

- Zabezpieczenia integracji danych dla oprogramowania SAP na platformie Azure

- Ogólna architektura integracji danych SAP

W tym artykule opisano warstwy zabezpieczeń dla scenariuszy rozszerzeń systemu SAP, przedstawiono podział poszczególnych składników oraz przedstawiono zagadnienia i zalecenia. Zasoby zarządzania usługi Azure Data Factory są oparte na infrastrukturze zabezpieczeń platformy Azure i używają środków zabezpieczeń platformy Azure.

Warstwa pozyskiwania danych składa się z następujących elementów:

- SAP S/4HANA, SAP BW/4HANA lub SAP HANA Enterprise Edition

- Azure Data Lake Storage Gen2

- Data Factory

- Maszyna wirtualna własnego środowiska Integration Runtime (SHIR)

Na poniższym diagramie przedstawiono przykładową architekturę zabezpieczeń integracji danych SAP na platformie Azure. Użyj przykładowej architektury jako punktu wyjścia.

Pobierz plik programu Visio z tą architekturą.

Pobierz plik programu Visio z tą architekturą.

Zagadnienia i zalecenia

W poniższych sekcjach opisano zagadnienia i zalecenia dotyczące zabezpieczeń integracji danych dotyczące oprogramowania SAP na platformie Azure.

Zabezpieczenia SAP

Przewodnik po zabezpieczeniach sap zawiera szczegółowe wskazówki dotyczące produktów SAP.

- Zabezpieczenia oprogramowania SAP BW/4HANA

- Zabezpieczenia SAP S/4HANA

- Zabezpieczenia platformy SAP HANA

Zabezpieczenia usługi Data Lake Storage Gen2

Zapoznaj się z poniższymi zagadnieniami dotyczącymi zabezpieczeń usługi Data Lake Storage Gen2.

Autoryzacja dostępu do danych w usłudze Azure Storage

Gdy uzyskujesz dostęp do danych na koncie usługi Storage, aplikacja kliencka wysyła żądanie za pośrednictwem protokołu HTTP/HTTPS do usługi Storage. Domyślnie każdy zasób w usłudze Storage jest bezpieczny, a każde żądanie do bezpiecznego zasobu musi być autoryzowane. Magazyn oferuje wiele opcji autoryzowania dostępu do danych. Zalecamy używanie poświadczeń firmy Microsoft Entra w celu autoryzowania żądań do danych w celu uzyskania optymalnego bezpieczeństwa i prostoty. Aby uzyskać więcej informacji, zobacz Ochrona kluczy dostępu.

Azure role-based access control (RBAC) (Kontrola dostępu oparta na rolach na platformie Azure)

Kontrola dostępu oparta na rolach umożliwia zarządzanie uprawnieniami podmiotu zabezpieczeń do zasobów obiektów blob, kolejek i tabel na koncie usługi Storage. Możesz również użyć kontroli dostępu opartej na atrybutach (ABAC) platformy Azure, aby dodać warunki do przypisań ról platformy Azure dla zasobów obiektów blob. Aby uzyskać więcej informacji, zobacz Autoryzowanie dostępu do usługi Azure Blob Storage przy użyciu warunków przypisywania ról platformy Azure.

Zabezpieczenia usługi Blob Storage

Rozważ zalecenia dotyczące zabezpieczeń magazynu obiektów blob, takie jak ochrona danych, zarządzanie tożsamościami i dostępem, sieć, rejestrowanie i monitorowanie. Aby uzyskać więcej informacji, zobacz Zalecenia dotyczące zabezpieczeń dla magazynu obiektów blob.

Kontrola dostępu usługi Data Lake Storage Gen2

Usługa Data Lake Storage Gen2 obsługuje następujące strategie autoryzacji:

- RBAC

- Listy kontroli dostępu (ACL)

- Grupy zabezpieczeń

- Autoryzacja sygnatury dostępu współdzielonego i sygnatury dostępu współdzielonego

Istnieją dwa rodzaje list ACL w usłudze Data Lake Storage Gen2:

- Listy ACL dostępu kontrolują dostęp do obiektu. Pliki i katalogi mają dostęp do list ACL.

- Domyślne listy ACL to szablony list ACL skojarzonych z katalogiem. Określają listy ACL dostępu dla wszystkich elementów podrzędnych utworzonych w tym katalogu. Pliki nie mają domyślnych list ACL.

We wpisie listy ACL nie należy bezpośrednio przypisywać poszczególnych użytkowników ani jednostek usługi. Zawsze używaj grup zabezpieczeń Entra firmy Microsoft jako przypisanego podmiotu zabezpieczeń. Dzięki temu można dodawać i usuwać użytkowników lub jednostki usługi bez ponownego zastosowania list ACL do całej struktury katalogów. Zamiast tego można dodawać lub usuwać użytkowników i jednostki usługi z odpowiedniej grupy zabezpieczeń firmy Microsoft Entra. Aby uzyskać więcej informacji, zobacz Listy kontroli dostępu.

Zabezpieczenia usługi Data Factory

Zapoznaj się z poniższymi zagadnieniami dotyczącymi zabezpieczeń usługi Data Factory.

Przenoszenie danych

Istnieją dwa scenariusze przenoszenia danych: scenariusz chmury i scenariusz hybrydowy. Aby uzyskać informacje na temat zabezpieczeń przenoszenia danych, zobacz Zagadnienia dotyczące zabezpieczeń dotyczące przenoszenia danych w usłudze Data Factory.

W scenariuszu chmury źródło i miejsce docelowe są publicznie dostępne za pośrednictwem Internetu. Źródłem lub miejscem docelowym mogą być zarządzane usługi magazynu w chmurze, takie jak Azure Storage, Azure Synapse Analytics, Azure SQL Database, Data Lake Storage Gen2, Amazon S3, Amazon Redshift, usługi oprogramowania jako usługi (SaaS), takie jak Salesforce lub protokoły internetowe, takie jak protokół transferu plików (FTP) i protokół open data (OData). Znajdź pełną listę obsługiwanych źródeł danych w obsługiwanych magazynach danych i formatach.

W scenariuszu hybrydowym źródło lub miejsce docelowe znajduje się za zaporą lub wewnątrz lokalnej sieci firmowej. Albo magazyn danych znajduje się w sieci prywatnej lub sieci wirtualnej i nie jest publicznie dostępny. W takim przypadku magazyn danych jest zwykle źródłem. Scenariusz hybrydowy obejmuje również serwery baz danych hostowane na maszynach wirtualnych.

Strategie dostępu do danych

Twoja organizacja chce chronić swoje magazyny danych, takie jak lokalne lub magazyny danych w chmurze/SaaS, przed nieautoryzowanym dostępem za pośrednictwem Internetu. Dostęp do magazynu danych w chmurze można kontrolować przy użyciu:

- Łącze prywatne z sieci wirtualnej do prywatnego źródła danych z obsługą punktu końcowego.

- Reguły zapory ograniczające łączność przy użyciu adresu IP.

- Strategie uwierzytelniania, które wymagają od użytkowników potwierdzenia tożsamości.

- Strategie autoryzacji, które ograniczają użytkowników do określonych akcji i danych.

Aby uzyskać więcej informacji, zobacz Strategie dostępu do danych.

Przechowywanie poświadczeń w usłudze Azure Key Vault

Poświadczenia dla magazynów danych i obliczeń można przechowywać w usłudze Key Vault. Usługa Data Factory pobiera poświadczenia, gdy działanie jest uruchamiane przy użyciu magazynu danych lub obliczeń. Aby uzyskać więcej informacji, zobacz Przechowywanie poświadczeń w usłudze Key Vault i Używanie wpisów tajnych usługi Key Vault w działaniach potoku.

Szyfrowanie poświadczeń

W usłudze Data Factory rozważ szyfrowanie poświadczeń dla lokalnych magazynów danych. Na maszynie z usługą SHIR można szyfrować i przechowywać poświadczenia dla dowolnego lokalnego magazynu danych, takiego jak połączone usługi z poufnymi informacjami. Aby uzyskać więcej informacji, zobacz Szyfrowanie poświadczeń dla lokalnych magazynów danych w usłudze Data Factory.

Korzystanie z tożsamości zarządzanej

W przypadku korzystania z tożsamości zarządzanej nie trzeba zarządzać poświadczeniami. Tożsamość zarządzana zapewnia tożsamość dla wystąpienia usługi, gdy łączy się z zasobami obsługującymi uwierzytelnianie firmy Microsoft Entra. Istnieją dwa typy obsługiwanych tożsamości zarządzanych: tożsamości zarządzane przypisane przez system i tożsamości zarządzane przypisane przez użytkownika. Aby uzyskać więcej informacji, zobacz Tożsamość zarządzana dla usługi Data Factory.

Szyfrowanie przy użyciu kluczy zarządzanych przez klienta

W zależności od zasad zabezpieczeń rozważ szyfrowanie usługi Data Factory przy użyciu kluczy zarządzanych przez klienta. Aby uzyskać więcej informacji, zobacz Szyfrowanie usługi Data Factory przy użyciu kluczy zarządzanych przez klienta.

Korzystanie z zarządzanej sieci wirtualnej

Podczas tworzenia środowiska Azure Integration Runtime w sieci wirtualnej zarządzanej przez usługę Data Factory środowisko Integration Runtime jest aprowizowane za pomocą zarządzanej sieci wirtualnej. Używa prywatnych punktów końcowych do bezpiecznego łączenia się z obsługiwanymi magazynami danych. Prywatny punkt końcowy to prywatny adres IP w obrębie określonej sieci wirtualnej lub podsieci. Zarządzana sieć wirtualna jest obsługiwana tylko w tym samym regionie co region usługi Data Factory. Aby uzyskać więcej informacji, zobacz Zarządzana sieć wirtualna usługi Data Factory.

Korzystanie z usługi Azure Private Link

W przypadku korzystania z usługi Private Link możesz nawiązać połączenie z wdrożeniami typu "platforma jako usługa" (PaaS) na platformie Azure za pośrednictwem prywatnego punktu końcowego. Aby uzyskać listę wdrożeń PaaS obsługujących usługę Private Link, zobacz Usługa Private Link dla usługi Data Factory.

Połączenia i zabezpieczenia maszyn wirtualnych SHIR

Zapoznaj się z następującymi zagadnieniami dotyczącymi połączeń i zabezpieczeń maszyn wirtualnych SHIR.

Poświadczenia lokalnego magazynu danych

Poświadczenia lokalnego magazynu danych można przechowywać w usłudze Data Factory lub odwoływać się do poświadczeń przy użyciu usługi Data Factory w czasie wykonywania z usługi Key Vault. Jeśli przechowujesz poświadczenia w usłudze Data Factory, zawsze szyfruj je w środowisku SHIR. Aby uzyskać więcej informacji, zobacz Lokalne poświadczenia magazynu danych.

Konfigurowanie środowiska SHIR na podstawie konfiguracji sieci

W przypadku hybrydowego przenoszenia danych poniższa tabela zawiera podsumowanie zaleceń dotyczących konfiguracji sieci i środowiska SHIR na podstawie różnych kombinacji lokalizacji źródłowych i docelowych.

| Source | Lokalizacja docelowa | Konfiguracja sieci | Konfiguracja środowiska Integration Runtime |

|---|---|---|---|

| Lokalne | Maszyny wirtualne i usługi w chmurze wdrożone w sieciach wirtualnych | Sieć VPN protokołu IPSec (punkt-lokacja lub lokacja-lokacja) | Instalowanie środowiska SHIR na maszynie wirtualnej platformy Azure w sieci wirtualnej |

| Lokalne | Maszyny wirtualne i usługi w chmurze wdrożone w sieciach wirtualnych | Azure ExpressRoute (prywatna komunikacja równorzędna) | Instalowanie środowiska SHIR na maszynie wirtualnej platformy Azure w sieci wirtualnej |

| Lokalne | Usługi oparte na platformie Azure, które mają publiczny punkt końcowy | ExpressRoute (komunikacja równorzędna firmy Microsoft) | Instalowanie środowiska SHIR lokalnie lub na maszynie wirtualnej platformy Azure |

ExpressRoute lub IPSec VPN

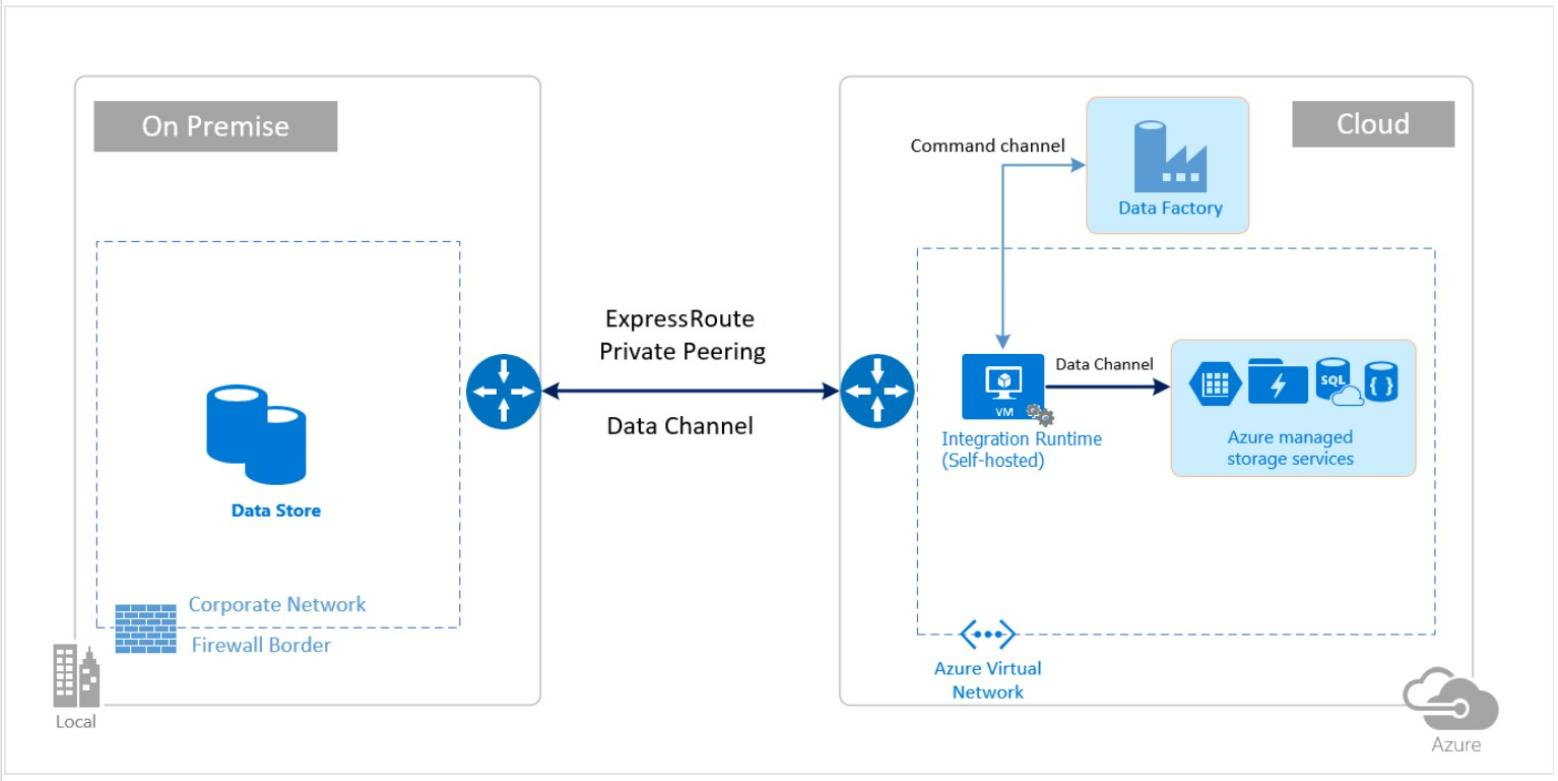

Na poniższych obrazach pokazano, jak używać środowiska SHIR do przenoszenia danych między lokalną bazą danych a usługą platformy Azure przy użyciu usługi Azure Virtual Network i usługi ExpressRoute lub SIECI VPN IPSec.

Aby uzyskać informacje o konfiguracjach zapory i konfiguracji listy dozwolonych dla adresów IP, zobacz Zagadnienia dotyczące zabezpieczeń dotyczące przenoszenia danych w usłudze Data Factory.

Na tym diagramie przedstawiono sposób przenoszenia danych przy użyciu prywatnej komunikacji równorzędnej usługi ExpressRoute:

Na tym diagramie przedstawiono sposób przenoszenia danych przy użyciu sieci VPN protokołu IPSec:

W zaporze upewnij się, że adres IP maszyny SHIR jest dozwolony i skonfigurowany odpowiednio. Następujące magazyny danych w chmurze wymagają zezwolenia na adres IP maszyny SHIR. Domyślnie niektóre z tych magazynów danych mogą nie wymagać listy dozwolonych.

- SQL Database

- Azure Synapse Analytics

- Usługa Data Lake Storage 2. generacji

- Azure Cosmos DB

- Amazon Redshift

Aby uzyskać więcej informacji, zobacz Zagadnienia dotyczące zabezpieczeń dotyczące przenoszenia danych w usłudze Data Factory i Tworzenie i konfigurowanie środowiska SHIR.

Zabezpieczenia usługi Azure Databricks

Zapoznaj się z poniższymi zagadnieniami dotyczącymi zabezpieczeń usługi Azure Databricks.

Punkt odniesienia zabezpieczeń platformy Azure dla usługi Azure Databricks

Rozważmy punkt odniesienia zabezpieczeń platformy Azure dla usługi Azure Databricks. Ten punkt odniesienia zabezpieczeń stosuje wskazówki z testu porównawczego zabezpieczeń w chmurze firmy Microsoft w wersji 1.0 do usługi Azure Databricks. Test porównawczy zabezpieczeń w chmurze firmy Microsoft zawiera zalecenia dotyczące zabezpieczania rozwiązań w chmurze na platformie Azure.

Zabezpieczenia usługi Azure Synapse Analytics

Usługa Azure Synapse Analytics implementuje wielowarstwową architekturę zabezpieczeń na potrzeby kompleksowej ochrony danych. Istnieją pięć warstw:

Ochrona danych identyfikuje i klasyfikuje poufne dane oraz szyfruje dane magazynowane i w ruchu. Aby zapoznać się z zaleceniami dotyczącymi odnajdywania i klasyfikacji danych, ładu i szyfrowania, zobacz Ochrona danych.

Kontrola dostępu określa prawo użytkownika do interakcji z danymi. Usługa Azure Synapse Analytics obsługuje szeroką gamę możliwości kontrolowania, kto może uzyskiwać dostęp do danych. Aby uzyskać więcej informacji, zobacz Kontrola dostępu.

Uwierzytelnianie potwierdza tożsamość użytkowników i aplikacji. Inspekcja usługi Azure SQL może rejestrować działania uwierzytelniania, a administrator IT może konfigurować raporty i alerty przy każdej próbie zalogowania się z podejrzanej lokalizacji. Aby uzyskać więcej informacji, zobacz Authentication (Uwierzytelnianie).

Zabezpieczenia sieci izoluje ruch sieciowy z prywatnymi punktami końcowymi i wirtualnymi sieciami prywatnymi. Istnieje wiele opcji zabezpieczeń sieci umożliwiających zabezpieczenie usługi Azure Synapse Analytics. Aby uzyskać więcej informacji, zobacz Zabezpieczenia sieci.

Wykrywanie zagrożeń identyfikuje potencjalne zagrożenia bezpieczeństwa, takie jak nietypowe lokalizacje dostępu, ataki iniekcyjne SQL i ataki uwierzytelniania. Aby uzyskać więcej informacji, zobacz Wykrywanie zagrożeń.

Warstwa prezentacji danych

Zastanów się, jak można używać funkcji zabezpieczeń do obrony warstwy prezentacji, w tym usługi Power BI. Aby uzyskać więcej informacji, zobacz Planowanie zabezpieczeń usługi Power BI i planowania implementacji usługi Power BI: Zabezpieczenia.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla