Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

DOTYCZY: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Napiwek

Wypróbuj usługę Data Factory w usłudze Microsoft Fabric — rozwiązanie analityczne typu all-in-one dla przedsiębiorstw. Usługa Microsoft Fabric obejmuje wszystko, od przenoszenia danych do nauki o danych, analizy w czasie rzeczywistym, analizy biznesowej i raportowania. Dowiedz się, jak bezpłatnie rozpocząć nową wersję próbną !

W tym artykule opisano typowe metody rozwiązywania problemów z zabezpieczeniami i kontrolą dostępu w potokach usługi Azure Data Factory i Synapse Analytics.

Typowe błędy i komunikaty

Problem z łącznością w działaniu kopiowania magazynu danych w chmurze

Objawy

Różne komunikaty o błędach mogą być zwracane, gdy występują problemy z łącznością w źródłowym lub ujściu magazynu danych.

Przyczyna

Problem jest zwykle spowodowany jednym z następujących czynników:

Ustawienie serwera proxy w węźle własnego środowiska Integration Runtime (IR), jeśli używasz własnego środowiska IR.

Ustawienie zapory w węźle własnego środowiska IR, jeśli używasz własnego środowiska IR.

Ustawienie zapory w magazynie danych w chmurze.

Rozwiązanie

Aby upewnić się, że jest to problem z łącznością, sprawdź następujące kwestie:

- Błąd jest zgłaszany z łączników źródła lub ujścia.

- Błąd znajduje się na początku działania kopiowania.

- Awaria jest spójna dla środowiska Azure IR lub własnego środowiska IR z jednym węzłem, ponieważ może to być losowa awaria w własnym środowisku IR z wieloma węzłami, jeśli problem występuje tylko w niektórych węzłach.

Jeśli używasz własnego środowiska IR, sprawdź ustawienia serwera proxy, zapory i sieci, ponieważ nawiązywanie połączenia z tym samym magazynem danych może zakończyć się powodzeniem, jeśli używasz środowiska Azure IR. Aby rozwiązać ten scenariusz, zobacz:

Jeśli używasz środowiska Azure IR, spróbuj wyłączyć ustawienie zapory magazynu danych. Takie podejście może rozwiązać problemy w następujących dwóch sytuacjach:

- Adresy IP środowiska Azure IR nie są na liście dozwolonych.

- Opcja Zezwalaj na dostęp do tego konta magazynu przez zaufane usługi firmy Microsoft jest wyłączona dla usług Azure Blob Storage i Azure Data Lake Storage Gen 2.

- Ustawienie Zezwalaj na dostęp do usług platformy Azure nie jest włączone dla usługi Azure Data Lake Storage Gen1.

Jeśli żadna z powyższych metod nie działa, skontaktuj się z firmą Microsoft, aby uzyskać pomoc.

Usunięty lub odrzucony prywatny punkt końcowy nadal pokazuje komunikat Zatwierdzone w usłudze ADF

Objawy

Utworzono zarządzany prywatny punkt końcowy z usługi ADF i uzyskano zatwierdzony prywatny punkt końcowy. Jednak po usunięciu lub odrzuceniu prywatnego punktu końcowego zarządzanego prywatnego punktu końcowego w usłudze ADF nadal istnieje i jest wyświetlany komunikat "Zatwierdzone".

Przyczyna

Obecnie usługa ADF zatrzymuje ściąganie stanu prywatnego punktu końcowego po jego zatwierdzeniu. W związku z tym stan wyświetlany w usłudze ADF jest nieaktualny.

Rozwiązanie

Po odrzuceniu/usunięciu istniejących prywatnych punktów końcowych z zestawów danych źródłowych/ujścia należy usunąć zarządzany prywatny punkt końcowy w usłudze ADF.

Problem z nieprawidłowym lub pustym kluczem uwierzytelniania po wyłączeniu dostępu do sieci publicznej

Objawy

Po wyłączeniu dostępu do sieci publicznej dla usługi własne środowisko Integration Runtime zgłasza następujące błędy: The Authentication key is invalid or empty. lub Cannot connect to the data factory. Please check whether the factory has enabled public network access or the machine is hosted in a approved private endpoint Virtual Network.

Przyczyna

Problem jest najprawdopodobniej spowodowany przez problem z rozpoznawaniem nazw domen (DNS), ponieważ wyłączenie łączności publicznej i ustanowienie prywatnego punktu końcowego uniemożliwia ponowne nawiązywanie połączenia.

Aby sprawdzić, czy w pełni kwalifikowana nazwa domeny usługi (FQDN) jest rozpoznawana jako publiczny adres IP, wykonaj następujące czynności:

Upewnij się, że maszyna wirtualna platformy Azure została utworzona w tej samej sieci wirtualnej co prywatny punkt końcowy usługi.

Uruchom polecenie PsPing i ping z maszyny wirtualnej platformy Azure do nazwy FQDN usługi:

psping.exe <dataFactoryName>.<region>.datafactory.azure.net:443ping <dataFactoryName>.<region>.datafactory.azure.netUwaga

Musisz określić port polecenia PsPing. Port 443 jest wyświetlany tutaj, ale nie jest wymagany.

Sprawdź, czy oba polecenia rozpoznają publiczny adres IP usługi Azure Data Factory oparty na określonym regionie. Adres IP powinien mieć następujący format:

xxx.xxx.xxx.0

Rozwiązanie

Aby rozwiązać ten problem, wykonaj następujące czynności:

W ramach opcji zalecamy ręczne dodanie linku "Sieć wirtualna" w obszarze "Strefa DNS łącza prywatnego" dla usługi. Aby uzyskać szczegółowe informacje, zapoznaj się z artykułem Dotyczącym usługi Azure Private Link . Instrukcją jest skonfigurowanie prywatnej strefy DNS lub niestandardowego serwera DNS w celu rozpoznawania nazwy FQDN usługi na prywatny adres IP.

Jeśli jednak nie chcesz konfigurować prywatnej strefy DNS ani niestandardowego serwera DNS, wypróbuj następujące rozwiązanie tymczasowe:

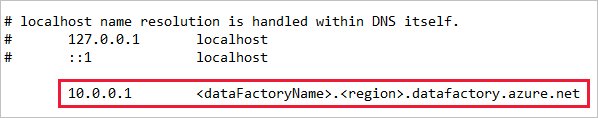

Zmień plik hosta w systemie Windows i zamapuj prywatny adres IP (prywatny punkt końcowy usługi) na nazwę FQDN usługi.

Na maszynie wirtualnej platformy Azure przejdź do

C:\Windows\System32\drivers\etcstrony , a następnie otwórz plik hosta w Notatniku. Dodaj wiersz mapujący prywatny adres IP na nazwę FQDN na końcu pliku i zapisz zmianę.

Uruchom ponownie te same polecenia, co w poprzednich krokach weryfikacji, aby sprawdzić odpowiedź, która powinna zawierać prywatny adres IP.

Zarejestruj ponownie własne środowisko Integration Runtime i należy rozwiązać problem.

Nie można zarejestrować klucza uwierzytelniania środowiska IR na własnych maszynach wirtualnych z powodu łącza prywatnego

Objawy

Nie możesz zarejestrować klucza uwierzytelniania środowiska IR na własnej maszynie wirtualnej, ponieważ link prywatny jest włączony. Zostanie wyświetlony następujący komunikat o błędzie:

"Nie można pobrać tokenu usługi z usługi ADF z kluczem *************** i koszt czasu to: 0,1250079 sekunda, kod błędu: InvalidGatewayKey, activityId to: XXXXXXX, a szczegółowy komunikat o błędzie to Adres IP klienta nie jest prawidłowym prywatnym adresem IP Przyczyna, że fabryka danych nie może uzyskać dostępu do sieci publicznej, aby nie mogła nawiązać połączenia z chmurą.

Przyczyna

Problem może być spowodowany przez maszynę wirtualną, w której próbujesz zainstalować własne środowisko IR. Aby nawiązać połączenie z chmurą, upewnij się, że dostęp do sieci publicznej jest włączony.

Rozwiązanie

Rozwiązanie 1

Aby rozwiązać ten problem, wykonaj następujące czynności:

Przejdź do strony Fabryki — aktualizacja .

W prawym górnym rogu wybierz przycisk Wypróbuj .

W obszarze Parametry wypełnij wymagane informacje.

W obszarze Treść wklej następującą właściwość:

{ "tags": { "publicNetworkAccess":"Enabled" } }Wybierz pozycję Uruchom , aby uruchomić funkcję.

W obszarze Parametry wypełnij wymagane informacje.

W obszarze Treść wklej następującą właściwość:

{ "tags": { "publicNetworkAccess":"Enabled" } }Wybierz pozycję Uruchom , aby uruchomić funkcję.

Upewnij się, że jest wyświetlany kod odpowiedzi: 200 . Wklejona właściwość powinna być również wyświetlana w definicji JSON.

Ponownie dodaj klucz uwierzytelniania środowiska IR w środowisku Integration Runtime.

Rozwiązanie 2

Aby rozwiązać ten problem, przejdź do usługi Azure Private Link.

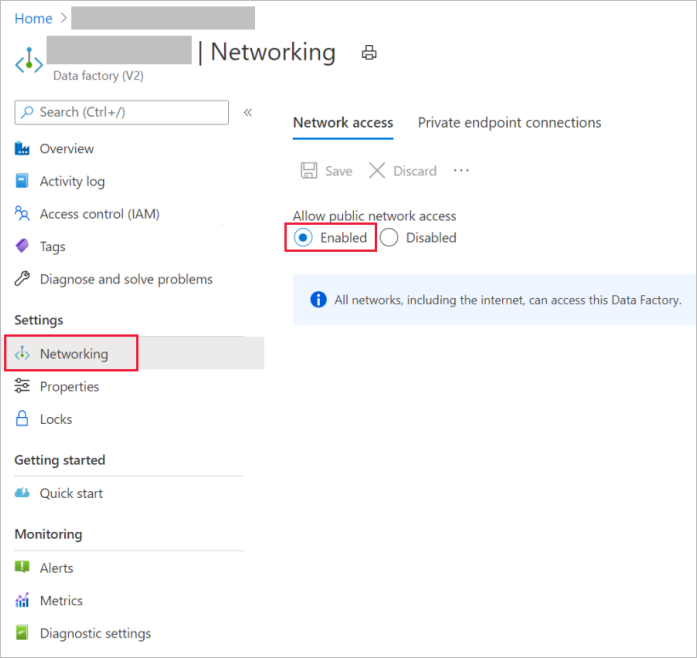

Spróbuj włączyć dostęp do sieci publicznej w interfejsie użytkownika, jak pokazano na poniższym zrzucie ekranu:

Prywatna strefa DNS usługi zastępuje rozpoznawanie nazw DNS usługi Azure Resource Manager, powodując błąd "Nie znaleziono"

Przyczyna

Zarówno usługa Azure Resource Manager, jak i usługa używają tej samej strefy prywatnej, co potencjalny konflikt w prywatnym systemie DNS klienta ze scenariuszem, w którym rekordy usługi Azure Resource Manager nie zostaną znalezione.

Rozwiązanie

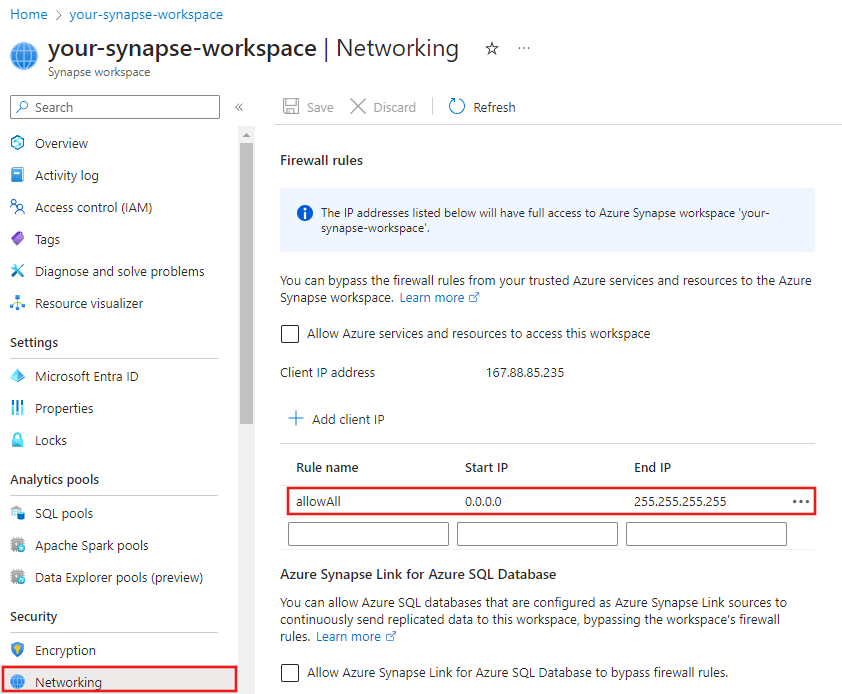

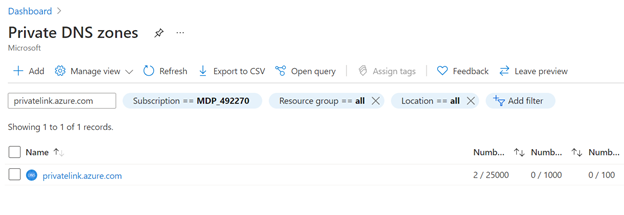

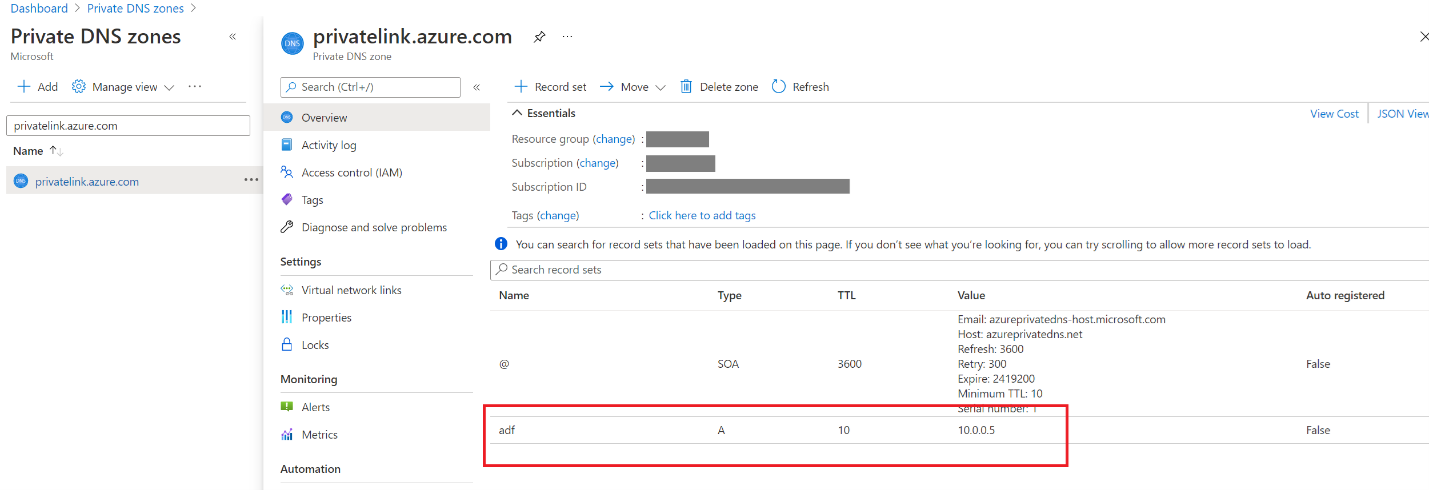

- Znajdź strefy Prywatna strefa DNS privatelink.azure.com w witrynie Azure Portal.

- Sprawdź, czy istnieje rekord Adf.

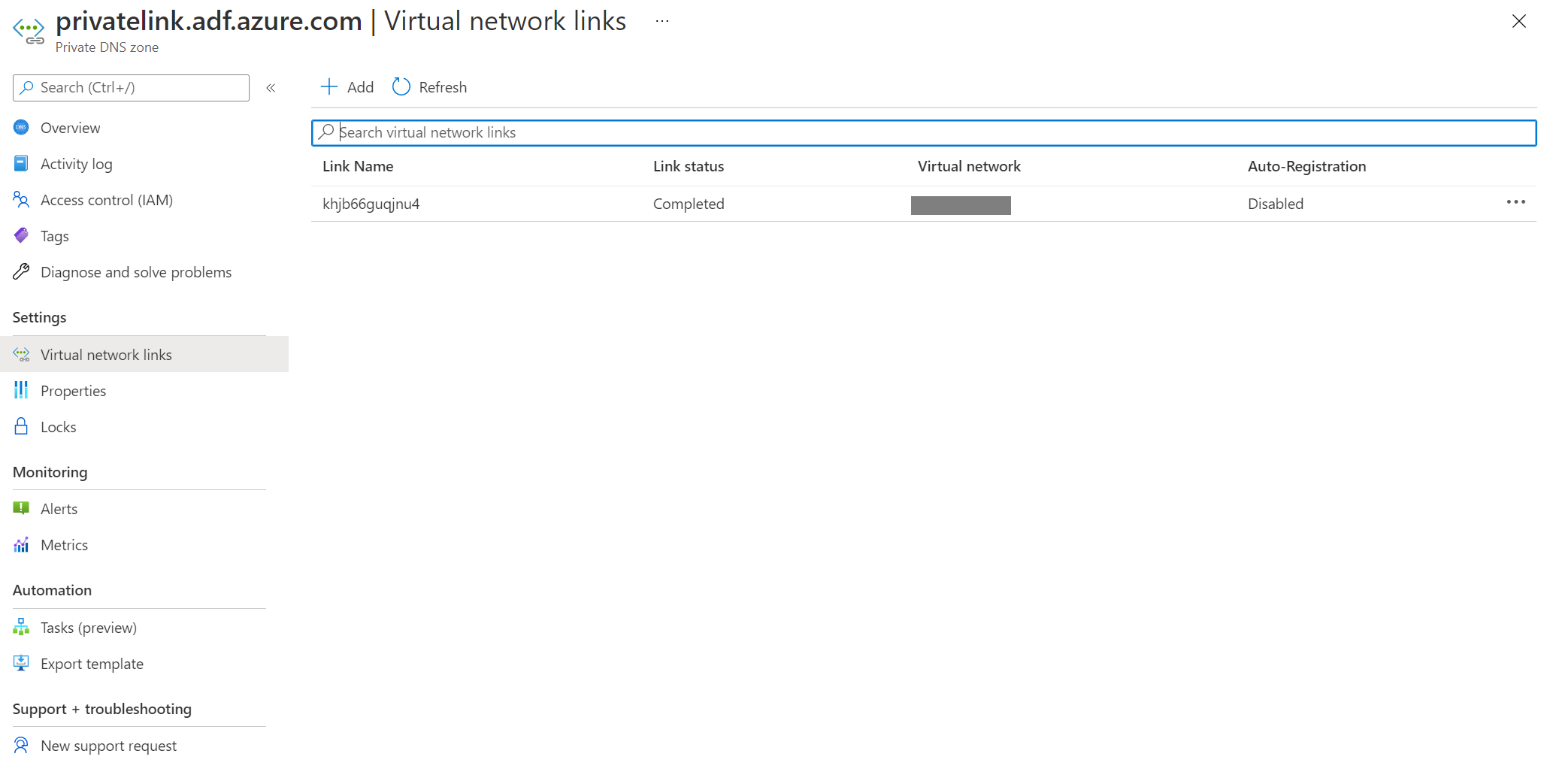

- Przejdź do pozycji Łącza sieci wirtualnej, usuń wszystkie rekordy.

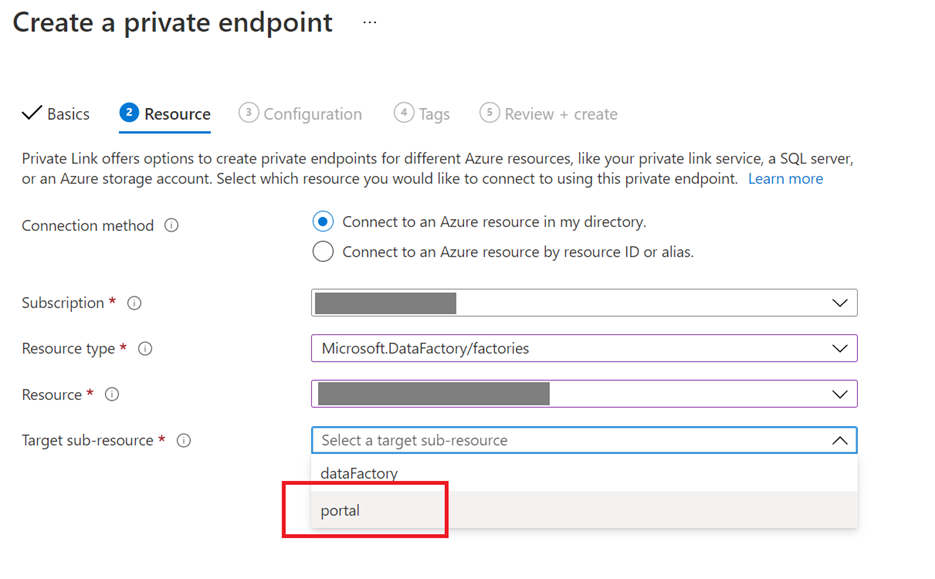

- Przejdź do usługi w witrynie Azure Portal i utwórz ponownie prywatny punkt końcowy dla portalu.

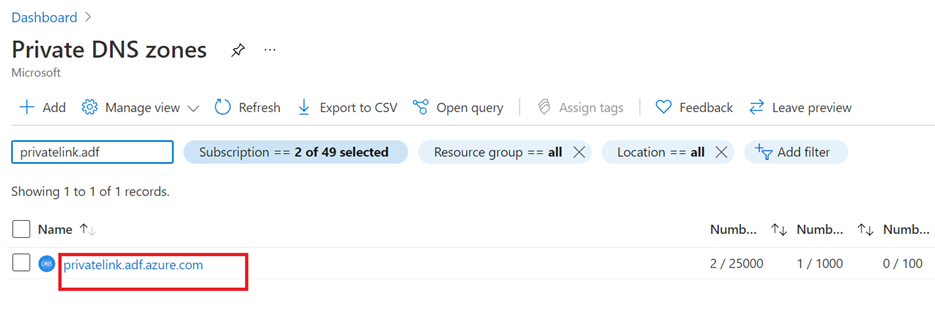

- Wróć do stref Prywatna strefa DNS i sprawdź, czy istnieje nowa prywatna strefa DNS privatelink.adf.azure.com.

Błąd połączenia w publicznym punkcie końcowym

Objawy

Podczas kopiowania danych przy użyciu publicznego dostępu do konta usługi Azure Blob Storage potok losowo kończy się niepowodzeniem z powodu następującego błędu.

Na przykład: Ujście usługi Azure Blob Storage używało środowiska Azure IR (publicznej, a nie zarządzanej sieci wirtualnej), a źródło usługi Azure SQL Database używało środowiska IR zarządzanej sieci wirtualnej. Lub źródło/ujście używają zarządzanego środowiska IR sieci wirtualnej tylko z dostępem publicznym magazynu.

<LogProperties><Text>Invoke callback url with req: "ErrorCode=AzureBlobFailedToCreateContainer,'Type=Microsoft.DataTransfer.Common.Shared.HybridDeliveryException,Message=Unable to create Azure Blob container. Endpoint: XXXXXXX/, Container Name: test.,Source=Microsoft.DataTransfer.ClientLibrary,''Type=Microsoft.WindowsAzure.Storage.StorageException,Message=Unable to connect to the remote server,Source=Microsoft.WindowsAzure.Storage,''Type=System.Net.WebException,Message=Unable to connect to the remote server,Source=System,''Type=System.Net.Sockets.SocketException,Message=A connection attempt failed because the connected party did not properly respond after a period of time, or established connection failed because connected host has failed to respond public ip:443,Source=System,'","Details":null}}</Text></LogProperties>.

Przyczyna

Usługa może nadal używać zarządzanego środowiska IR sieci wirtualnej, ale może wystąpić taki błąd, ponieważ publiczny punkt końcowy usługi Azure Blob Storage w zarządzanej sieci wirtualnej nie jest niezawodny na podstawie wyniku testowania, a usługi Azure Blob Storage i Azure Data Lake Gen2 nie są obsługiwane do łączenia za pośrednictwem publicznego punktu końcowego z zarządzanej sieci wirtualnej usługi zgodnie z zarządzanymi sieciami wirtualnymi i zarządzanymi prywatnymi punktami końcowymi usługi.

Rozwiązanie

- Po włączeniu prywatnego punktu końcowego w źródle, a także po stronie ujścia podczas korzystania z zarządzanego środowiska IR sieci wirtualnej.

- Jeśli nadal chcesz użyć publicznego punktu końcowego, możesz przełączyć się na publiczne środowisko IR tylko zamiast używać zarządzanego środowiska IR sieci wirtualnej dla źródła i ujścia. Nawet jeśli przełączysz się z powrotem do publicznego środowiska IR, usługa może nadal używać zarządzanego środowiska IR sieci wirtualnej, jeśli środowisko IR zarządzanej sieci wirtualnej nadal istnieje.

Błąd wewnętrzny podczas próby usunięcia fabryki danych lub obszaru roboczego usługi Synapse z kluczem zarządzanym przez klienta (CMK) i tożsamością zarządzaną przypisaną przez użytkownika (UA-MI)

Objawy

{\"error\":{\"code\":\"InternalError\",\"message\":\"Internal error has occurred.\"}}

Przyczyna

Jeśli wykonujesz jakiekolwiek operacje związane z kluczem cmK, najpierw należy wykonać wszystkie operacje związane z usługą, a następnie operacje zewnętrzne (takie jak tożsamości zarządzane lub operacje usługi Key Vault). Jeśli na przykład chcesz usunąć wszystkie zasoby, musisz najpierw usunąć wystąpienie usługi, a następnie usunąć magazyn kluczy. Jeśli najpierw usuniesz magazyn kluczy, ten błąd występuje, ponieważ usługa nie może już odczytać wymaganych obiektów i nie będzie mogła zweryfikować, czy usunięcie jest możliwe, czy nie.

Rozwiązanie

Istnieją trzy możliwe sposoby rozwiązania problemu. Są one następujące:

Odwołano dostęp usługi do magazynu kluczy, w którym był przechowywany klucz CMK. Możesz ponownie przypisać dostęp do następujących uprawnień: Pobieranie, odpakowywanie klucza i zawijanie klucza. Te uprawnienia są wymagane do włączenia kluczy zarządzanych przez klienta. Zobacz Udzielanie dostępu do kluczy zarządzanych przez klienta. Po podaniu uprawnienia powinno być możliwe usunięcie usługi.

Klient usunął usługę Key Vault/CMK przed usunięciem usługi. Klucz cmK w usłudze powinien mieć włączoną opcję "Usuwanie nietrwałe" i włączono opcję "Przeczyść ochronę", która ma domyślne zasady przechowywania przez 90 dni. Możesz przywrócić usunięty klucz.

Zapoznaj się z artykułem Odzyskiwanie usuniętego klucza i usuniętą wartość kluczaTożsamość zarządzana przypisana przez użytkownika (UA-MI) została usunięta przed usługą. Możesz odzyskać z tego poziomu przy użyciu wywołań interfejsu API REST. Możesz to zrobić w wybranym kliencie http w dowolnym języku programowania. Jeśli nie masz jeszcze żadnych skonfigurowanych wywołań interfejsu API REST przy użyciu uwierzytelniania platformy Azure, najprostszym sposobem wykonania tego zadania jest użycie programu Fiddler. Wykonaj następujące kroki.

Wykonaj wywołanie GET przy użyciu metody: GET Url, na przykład

https://management.azure.com/subscriptions/YourSubscription/resourcegroups/YourResourceGroup/providers/Microsoft.DataFactory/factories/YourFactoryName?api-version=2018-06-01Musisz utworzyć nową tożsamość zarządzaną użytkownika o innej nazwie (ta sama nazwa może działać, ale aby mieć pewność, że bezpieczniej jest użyć innej nazwy niż ta w odpowiedzi GET)

Zmodyfikuj właściwość encryption.identity i identity.userassignedidentities, aby wskazać nowo utworzoną tożsamość zarządzaną. Usuń identyfikator clientId i principalId z obiektu userAssignedIdentity.

Wykonaj wywołanie PUT do tego samego adresu URL przekazującego nową treść. Ważne jest, aby przekazywać dane w odpowiedzi GET i modyfikować tylko tożsamość. W przeciwnym razie zostaną one przypadkowo zastąpione innymi ustawieniami.

Po pomyślnym wywołaniu będzie można zobaczyć jednostki ponownie i ponowić próbę usunięcia.

Udostępnianie własnego środowiska Integration Runtime

Udostępnianie własnego środowiska IR z innej dzierżawy nie jest obsługiwane

Objawy

Możesz zauważyć inne fabryki danych (w różnych dzierżawach), gdy próbujesz udostępnić własne środowisko IR z interfejsu użytkownika, ale nie możesz udostępniać go w różnych fabrykach danych, które znajdują się w różnych dzierżawach.

Przyczyna

Własnego środowiska IR nie można udostępniać między dzierżawami.

Powiązana zawartość

Aby uzyskać więcej pomocy dotyczącej rozwiązywania problemów, wypróbuj następujące zasoby: