Włączanie kluczy zarządzanych przez klienta dla usług zarządzanych

Uwaga

Ta funkcja wymaga planu Premium.

Aby uzyskać dodatkową kontrolę nad danymi, możesz dodać własny klucz, aby chronić i kontrolować dostęp do niektórych typów danych. Usługa Azure Databricks ma wiele funkcji kluczy zarządzanych przez klienta. Aby porównać powiązane funkcje, zobacz Klucze zarządzane przez klienta na potrzeby szyfrowania.

Napiwek

W tym artykule opisano sposób konfigurowania własnego klucza z magazynów usługi Azure Key Vault dla usług zarządzanych. Aby uzyskać instrukcje dotyczące używania klucza z zarządzanego modułu HSM usługi Azure Key Vault, zobacz Włączanie kluczy zarządzanych przez klienta modułu HSM dla usług zarządzanych.

Dane usług zarządzanych na płaszczyźnie sterowania usługi Azure Databricks są szyfrowane w spoczynku. Możesz dodać klucz zarządzany przez klienta dla usług zarządzanych, aby chronić i kontrolować dostęp do następujących typów zaszyfrowanych danych:

- Źródło notesu na płaszczyźnie sterowania usługi Azure Databricks.

- Wyniki notesów są uruchamiane interaktywnie (a nie jako zadania), które są przechowywane na płaszczyźnie sterowania. Domyślnie większe wyniki są również przechowywane w zasobniku głównym obszaru roboczego. Usługę Azure Databricks można skonfigurować do przechowywania wszystkich wyników notesu interaktywnego na koncie chmury.

- Wpisy tajne przechowywane przez interfejsy API menedżera wpisów tajnych.

- Zapytania SQL i historia zapytań usługi Databricks.

- Osobiste tokeny dostępu (PAT) lub inne poświadczenia używane do konfigurowania integracji usługi Git z folderami Git usługi Databricks.

Po dodaniu szyfrowania kluczy zarządzanych przez klienta dla obszaru roboczego usługa Azure Databricks używa klucza do kontrolowania dostępu do klucza, który szyfruje przyszłe operacje zapisu na danych usług zarządzanych obszaru roboczego. Istniejące dane nie są ponownie szyfrowane. Klucz szyfrowania danych jest buforowany w pamięci dla kilku operacji odczytu i zapisu oraz eksmitowany z pamięci w regularnych odstępach czasu. Nowe żądania dotyczące tych danych wymagają innego żądania do systemu zarządzania kluczami usługi w chmurze. Jeśli usuniesz lub odwołasz klucz, odczyt lub zapis w chronionych danych zakończy się niepowodzeniem na końcu przedziału czasu pamięci podręcznej.

Klucz zarządzany przez klienta można później obracać (aktualizować). Zobacz Obracanie klucza w późniejszym czasie.

Ta funkcja nie szyfruje danych przechowywanych poza płaszczyzną sterowania. Aby uzyskać informacje o innych funkcjach kluczy zarządzanych przez klienta, zobacz Klucze zarządzane przez klienta na potrzeby szyfrowania

Wymagania

Aby użyć interfejsu wiersza polecenia platformy Azure dla tych zadań, zainstaluj narzędzie interfejsu wiersza polecenia platformy Azure i zainstaluj rozszerzenie usługi Databricks:

az extension add --name databricksAby użyć programu PowerShell dla tych zadań, zainstaluj program Azure PowerShell i zainstaluj moduł Programu PowerShell usługi Databricks. Musisz również zalogować się:

Connect-AzAccountAby zalogować się do konta platformy Azure jako użytkownik, zobacz Logowanie programu PowerShell przy użyciu konta użytkownika usługi Azure Databricks. Aby zalogować się do konta platformy Azure jako jednostki usługi, zobacz Logowanie programu PowerShell przy użyciu jednostki usługi Microsoft Entra ID.

Krok 1. Konfigurowanie usługi Key Vault

Musisz utworzyć wystąpienie usługi Azure Key Vault i ustawić jego uprawnienia. Można to zrobić za pośrednictwem witryny Azure Portal, interfejsu wiersza polecenia lub interfejsów API.

Ważne

Usługa Key Vault musi znajdować się w tej samej dzierżawie platformy Azure co obszar roboczy usługi Azure Databricks.

Te instrukcje zawierają szczegółowe informacje o wielu opcjach wdrażania:

- Korzystanie z witryny Azure Portal

- Korzystanie z interfejsu wiersza polecenia platformy Azure

- Korzystanie z programu Azure PowerShell

Korzystanie z witryny Azure Portal

- Utwórz lub wybierz usługę Key Vault:

- Aby utworzyć usługę Key Vault, przejdź do strony witryny Azure Portal, aby utworzyć usługę Key Vault. Kliknij pozycję + Utwórz. Wprowadź nazwę grupy zasobów, nazwę usługi Key Vault, region i warstwę cenową. Kliknij pozycję Przeglądanie i tworzenie, a następnie pozycję Utwórz.

- Aby użyć istniejącego magazynu Kluczy, skopiuj jego nazwę usługi Key Vault do następnego kroku.

- Pobierz identyfikator obiektu aplikacji AzureDatabricks :

- W witrynie Azure Portal przejdź do identyfikatora Microsoft Entra.

- Wybierz pozycję Aplikacje dla przedsiębiorstw z menu paska bocznego.

AzureDatabricksWyszukaj i kliknij aplikację dla przedsiębiorstw w wynikach.- Z obszaru Właściwości skopiuj identyfikator obiektu.

- Dodaj zasady dostępu do usługi Key Vault przy użyciu witryny Azure Portal:

Przejdź do usługi Azure Key Vault, która będzie używana do konfigurowania kluczy zarządzanych przez klienta dla usług zarządzanych dla obszaru roboczego.

Kliknij kartę Zasady dostępu z panelu po lewej stronie.

Wybierz przycisk Utwórz znajdujący się w górnej części strony.

W sekcji Uprawnienia klucza na karcie Uprawnienia włącz opcje Pobierz, Odpakuj klucz i Opakuj klucz.

Kliknij przycisk Dalej.

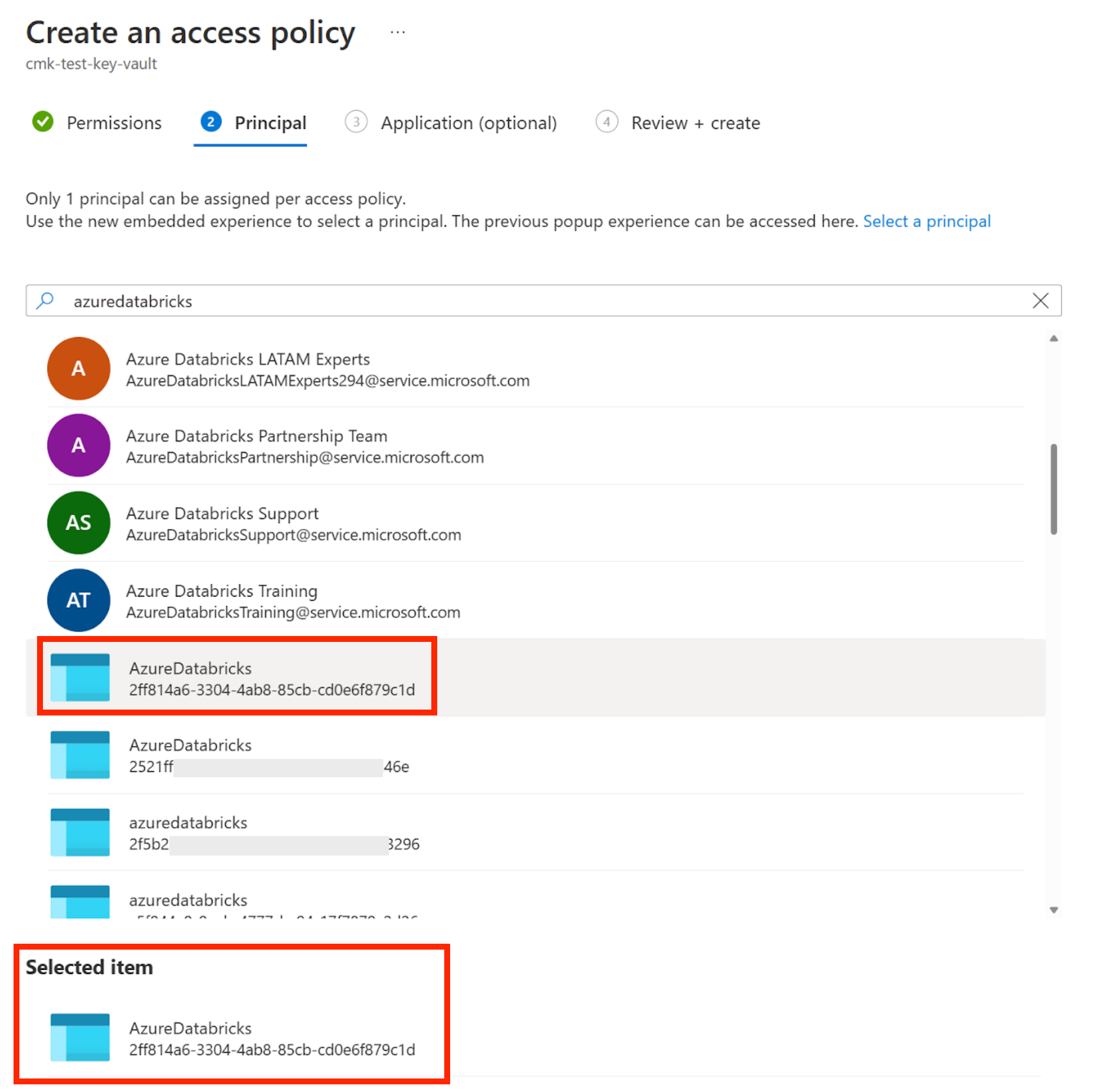

Na karcie Podmiot zabezpieczeń wpisz

AzureDatabricksi przewiń do pierwszego wyniku aplikacji dla przedsiębiorstw z identyfikatorem2ff814a6-3304-4ab8-85cb-cd0e6f879c1daplikacji i wybierz go.

Przejdź do karty Przeglądanie i tworzenie , a następnie kliknij przycisk b.

Korzystanie z interfejsu wiersza polecenia platformy Azure

Użyj interfejsu wiersza polecenia platformy Azure, aby wykonać poniższe instrukcje.

Utwórz usługę Key Vault lub wybierz istniejącą usługę Key Vault:

Aby utworzyć usługę Key Vault, użyj następującego polecenia interfejsu wiersza polecenia platformy Azure i zastąp elementy w nawiasach swoim regionem, nazwą usługi Key Vault, nazwą grupy zasobów i lokalizacją:

az keyvault create --location <region> \ --name <key-vault-name> \ --resource-group <resource-group-name> \ --location <location> \ --enable-purge-protectionAby użyć istniejącej usługi Key Vault, skopiuj nazwę usługi Key Vault do następnego kroku.

Pobierz identyfikator obiektu aplikacji AzureDatabricks za pomocą interfejsu wiersza polecenia platformy Azure.

az ad sp show --id "2ff814a6-3304-4ab8-85cb-cd0e6f879c1d" \ --query "id" \ --output tsvUpewnij się, że używasz odpowiedniej subskrypcji platformy Azure:

az account set --subscription {subscription_id}

Korzystanie z programu Azure PowerShell

Możesz utworzyć nową usługę Key Vault lub użyć istniejącej.

Utwórz magazyn kluczy:

$keyVault = New-AzKeyVault -Name <key-vault-name> \

-ResourceGroupName <resource-group-name> \

-Location <location> \

-sku <sku> \

-EnablePurgeProtection

Użyj istniejącego magazynu kluczy:

$keyVault = Get-AzKeyVault -VaultName <key-vault-name>

Krok 2. Przygotowanie klucza

Możesz utworzyć klucz lub użyć istniejącego klucza. Użyj dowolnego narzędzia, którego chcesz użyć: witryny Azure Portal, interfejsu wiersza polecenia platformy Azure lub innych narzędzi.

Interfejs wiersza polecenia platformy Azure

Utwórz klucz w usłudze Key Vault. Typ klucza musi mieć wartość RSA.

Aby utworzyć klucz w interfejsie wiersza polecenia, uruchom następujące polecenie:

az keyvault key create --name <key-name> \

--vault-name <key-vault-name> \

--protection software

Zanotuj następujące wartości, które można uzyskać z identyfikatora klucza we kid właściwości w odpowiedzi. Będą one używane w kolejnych krokach:

- Adres URL magazynu kluczy: początkowa część identyfikatora klucza, która zawiera nazwę usługi Key Vault. Ma on postać

https://<key-vault-name>.vault.azure.net. - Nazwa klucza: nazwa klucza.

- Wersja klucza: wersja klucza.

Pełny identyfikator klucza zwykle ma postać https://<key-vault-name>.vault.azure.net/keys/<key-name>/<key-version>. Klucze usługi Azure Key Vault, które znajdują się w chmurze innej niż publiczna, mają inną formę.

Aby użyć istniejącego klucza zamiast go utworzyć, pobierz i skopiuj te wartości dla klucza, aby móc ich używać w następnych krokach. Przed kontynuowaniem sprawdź, czy istniejący klucz jest włączony.

Korzystanie z programu Azure PowerShell

Jeśli planujesz utworzyć klucz, może być konieczne ustawienie zasad dostępu w zależności od sposobu i momentu jego utworzenia. Jeśli na przykład niedawno utworzono usługę Key Vault przy użyciu programu PowerShell, nowy magazyn Key Vault może nie mieć zasad dostępu wymaganych do utworzenia klucza. W poniższym przykładzie użyto parametru

EmailAddressdo ustawienia zasad. Aby uzyskać szczegółowe informacje, zobacz artykuł firmy Microsoft dotyczący polecenia Set-AzKeyVaultAccessPolicy.Ustaw zasady dostępu w nowym magazynie kluczy:

Set-AzKeyVaultAccessPolicy \ -VaultName $keyVault.VaultName \ -PermissionsToKeys all \ -EmailAddress <email-address>Możesz utworzyć klucz lub pobrać istniejący klucz:

Utwórz klucz:

$key = Add-AzKeyVaultKey \ -VaultName $keyVault.VaultName \ -Name <key-name> \ -Destination 'Software'Pobierz istniejący klucz:

$key = Get-AzKeyVaultKey \ -VaultName $keyVault.VaultName \ -Name <key-name>

Dodaj zasady dostępu z uprawnieniami do usługi Key Vault:

$managedService = Get-AzureADServicePrincipal \ -Filter "appId eq '2ff814a6-3304-4ab8-85cb-cd0e6f879c1d'" Set-AzKeyVaultAccessPolicy -VaultName $keyVault.VaultName \ -ObjectId $managedService.ObjectId \ -PermissionsToKeys wrapkey,unwrapkey,get

Krok 3. Dodawanie klucza do obszaru roboczego

Możesz wdrożyć nowy obszar roboczy z kluczem zarządzanym przez klienta dla usług zarządzanych lub dodać klucz do istniejącego obszaru roboczego. Można to zrobić za pomocą interfejsu wiersza polecenia platformy Azure, programu PowerShell, szablonów usługi ARM, witryny Azure Portal lub innych narzędzi. Ta sekcja zawiera szczegółowe informacje dotyczące wielu opcji wdrażania:

- Korzystanie z witryny Azure Portal bez szablonu

- Używanie interfejsu wiersza polecenia platformy Azure bez szablonu

- Używanie programu PowerShell bez szablonu

- Stosowanie zmian za pomocą szablonu usługi ARM

Korzystanie z witryny Azure Portal bez szablonu

Kliknij pozycję Utwórz zasób w lewym górnym rogu strony.

Na pasku wyszukiwania wpisz

Azure Databricksi kliknij opcję Azure Databricks .Kliknij pozycję Utwórz w widżecie usługi Azure Databricks.

Wprowadź wartości pól wejściowych na kartach Podstawy i Sieć .

Po osiągnięciu karty Szyfrowanie :

- Aby utworzyć obszar roboczy, włącz opcję Użyj własnego klucza w sekcji Usługi zarządzane.

- Aby zaktualizować obszar roboczy, włącz usługi zarządzane.

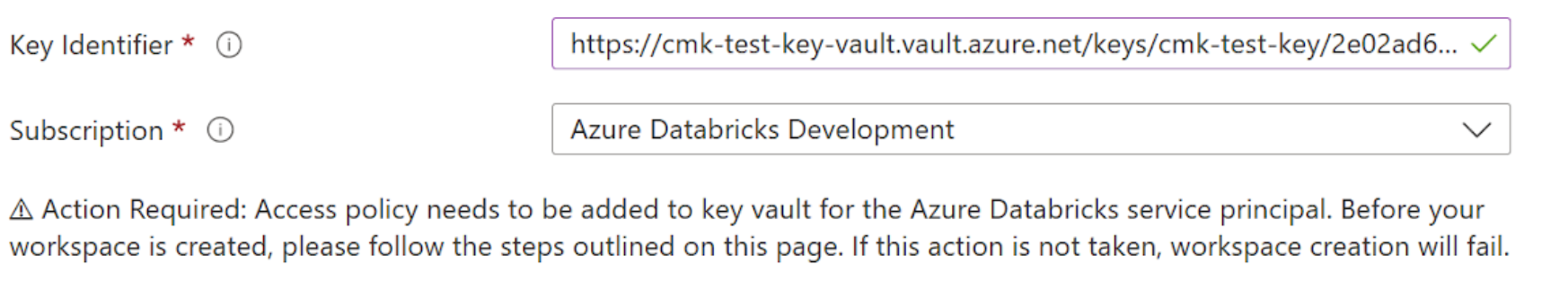

Ustaw pola szyfrowania.

- W polu Identyfikator klucza wklej identyfikator klucza klucza klucza usługi Azure Key Vault.

- Na liście rozwijanej Subskrypcja wprowadź nazwę subskrypcji klucza usługi Azure Key Vault.

Wypełnij pozostałe karty i kliknij pozycję Przejrzyj i utwórz (dla nowego obszaru roboczego) lub Zapisz (w celu zaktualizowania obszaru roboczego).

Ważne

Jeśli obrócisz klucz, musisz zachować stary klucz dostępny przez 24 godziny.

Używanie interfejsu wiersza polecenia platformy Azure bez szablonu

Dodaj zasady dostępu do usługi Key Vault za pomocą następującego polecenia. Zastąp

<key-vault-name>ciąg nazwą magazynu użytą w poprzednim kroku i zastąp<object-id>ciąg identyfikatoremAzureDatabricksobiektu aplikacji.az keyvault set-policy -n <key-vault-name> \ --key-permissions get wrapKey unwrapKey \ --object-id <object-id>Tworzenie lub aktualizowanie obszaru roboczego:

W przypadku tworzenia i aktualizowania dodaj następujące pola do polecenia :

managed-services-key-name: Nazwa kluczamanaged-services-key-vault: Identyfikator URI magazynu kluczymanaged-services-key-version: Wersja klucza

Przykład tworzenia obszaru roboczego przy użyciu następujących pól:

az databricks workspace create --name <workspace-name> \ --resource-group <resource-group-name> \ --location <location> \ --sku premium \ --managed-services-key-name <key-name> \ --managed-services-key-vault <key-vault-uri> \ --managed-services-key-version <key-version>Przykładowa aktualizacja obszaru roboczego przy użyciu następujących pól:

az databricks workspace update --name <workspace-name> \ --resource-group <resource-group-name> \ --managed-services-key-name <key-name> \ --managed-services-key-vault <key-vault-uri> \ --managed-services-key-version <key-version>

Ważne

Jeśli obrócisz klucz, musisz zachować stary klucz dostępny przez 24 godziny.

Używanie programu PowerShell bez szablonu

Aby utworzyć lub zaktualizować obszar roboczy, dodaj następujące parametry do polecenia dla nowego klucza:

ManagedServicesKeyVaultPropertiesKeyName: Nazwa kluczaManagedServicesKeyVaultPropertiesKeyVaultUri: Identyfikator URI kluczaManagedServicesKeyVaultPropertiesKeyVersion: Wersja klucza

Przykładowe tworzenie obszaru roboczego z następującymi polami:

New-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-location $keyVault.Location \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $key.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $keyVault.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $key.Version

Przykładowa aktualizacja obszaru roboczego przy użyciu następujących pól:

Update-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $key.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $keyVault.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $key.Version

Ważne

Jeśli obrócisz klucz, musisz zachować stary klucz dostępny przez 24 godziny.

Stosowanie zmian za pomocą szablonu usługi ARM

Poniższy szablon usługi ARM tworzy nowy obszar roboczy z kluczem zarządzanym przez klienta przy użyciu wersji 2023-02-01 interfejsu API dla zasobu Microsoft.Databricks/workspaces. Zapisz ten tekst lokalnie w pliku o nazwie databricks-cmk-template.json.

Ten przykładowy szablon nie zawiera wszystkich możliwych funkcji usługi Azure Databricks, takich jak udostępnianie własnej sieci wirtualnej, w której ma zostać wdrożony obszar roboczy.

Ważne

Jeśli już używasz szablonu, scal dodatkowe parametry, zasoby i dane wyjściowe tego szablonu do istniejącego szablonu.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"workspaceName": {

"type": "string",

"metadata": {

"description": "The name of the Azure Databricks workspace to create."

}

},

"pricingTier": {

"type": "string",

"defaultValue": "premium",

"allowedValues": [

"standard",

"premium"

],

"metadata": {

"description": "The pricing tier of workspace."

}

},

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"metadata": {

"description": "Location for all resources."

}

},

"apiVersion": {

"type": "string",

"defaultValue": "2023-02-01",

"allowedValues":[

"2023-02-01",

"2021-04-01-preview"

],

"metadata": {

"description": "The api version to create the workspace resources"

}

},

"keyvaultUri": {

"type": "string",

"metadata": {

"description": "The Key Vault URI for customer-managed key for managed services"

}

},

"keyName": {

"type": "string",

"metadata": {

"description": "The key name used for customer-managed key for managed services"

}

},

"keyVersion": {

"type": "string",

"metadata": {

"description": "The key version used for customer-managed key for managed services"

}

}

},

"variables": {

"managedResourceGroupName": "[concat('databricks-rg-', parameters('workspaceName'), '-', uniqueString(parameters('workspaceName'), resourceGroup().id))]"

},

"resources": [

{

"type": "Microsoft.Databricks/workspaces",

"name": "[parameters('workspaceName')]",

"location": "[parameters('location')]",

"apiVersion": "[parameters('apiVersion')]",

"sku": {

"name": "[parameters('pricingTier')]"

},

"properties": {

"ManagedResourceGroupId": "[concat(subscription().id, '/resourceGroups/', variables('managedResourceGroupName'))]",

"encryption": {

"entities": {

"managedServices": {

"keySource": "Microsoft.Keyvault",

"keyVaultProperties": {

"keyVaultUri": "[parameters('keyvaultUri')]",

"keyName": "[parameters('keyName')]",

"keyVersion": "[parameters('keyVersion')]"

}

}

}

}

}

}

],

"outputs": {

"workspace": {

"type": "object",

"value": "[reference(resourceId('Microsoft.Databricks/workspaces', parameters('workspaceName')))]"

}

}

}

Jeśli używasz już innego szablonu, możesz scalić parametry, zasoby i dane wyjściowe tego szablonu do istniejącego szablonu.

Aby użyć tego szablonu do utworzenia lub zaktualizowania obszaru roboczego, wybierz jedną z następujących opcji wdrażania:

- Stosowanie szablonu za pomocą interfejsu wiersza polecenia platformy Azure

- Stosowanie szablonu w witrynie Azure Portal

Stosowanie szablonu za pomocą interfejsu wiersza polecenia platformy Azure

Aby utworzyć nowy obszar roboczy za pomocą interfejsu wiersza polecenia platformy Azure, uruchom następujące polecenie:

az deployment group create --resource-group <resource-group-name> \

--template-file <file-name>.json \

--parameters workspaceName=<new-workspace-name> \

keyvaultUri=<keyvaultUrl> \

keyName=<keyName> keyVersion=<keyVersion>

Aby zaktualizować istniejący obszar roboczy do korzystania z obszaru roboczego klucza zarządzanego przez klienta (lub obracania istniejącego klucza) przy użyciu interfejsu wiersza polecenia platformy Azure:

Jeśli szablon usługi ARM, który wdrożył obszar roboczy, nigdy nie dodał kluczy zarządzanych przez klienta, dodaj sekcję

resources.properties.encryptioni powiązane z nią parametry. Zobacz szablon wcześniej w tym artykule.- Dodaj sekcję

resources.properties.encryptionz szablonu. parametersW sekcji dodaj trzy nowe parametrykeyvaultUri,keyNameikeyVersionz szablonu.

- Dodaj sekcję

Uruchom to samo polecenie co w przypadku tworzenia nowego obszaru roboczego. Jeśli nazwa grupy zasobów i nazwa obszaru roboczego są identyczne z istniejącym obszarem roboczym, to polecenie aktualizuje istniejący obszar roboczy, a nie tworzy nowego obszaru roboczego.

az deployment group create --resource-group <existing-resource-group-name> \ --template-file <file-name>.json \ --parameters workspaceName=<existing-workspace-name> \ keyvaultUri=<keyvaultUrl> \ keyName=<keyName> keyVersion=<keyVersion>Inne niż zmiany w parametrach związanych z kluczami, należy użyć tych samych parametrów, które zostały użyte do utworzenia obszaru roboczego.

Ważne

Jeśli obrócisz klucz, musisz zachować stary klucz dostępny przez 24 godziny.

Stosowanie szablonu w witrynie Azure Portal

Aby użyć szablonu w witrynie Azure Portal do utworzenia lub zaktualizowania obszaru roboczego:

Przejdź do strony Wdrożenie niestandardowe.

Kliknij pozycję Utwórz własny szablon w edytorze.

Wklej kod JSON.

Kliknij przycisk Zapisz.

Wypełnij parametry.

Aby zaktualizować istniejący obszar roboczy, użyj tych samych parametrów, które użyto do utworzenia obszaru roboczego. Aby dodać klucz po raz pierwszy, dodaj trzy parametry związane z kluczem. Aby obrócić klucz, zmień niektóre lub wszystkie parametry związane z kluczem. Upewnij się, że nazwa grupy zasobów i nazwa obszaru roboczego są identyczne z istniejącym obszarem roboczym. Jeśli są one takie same, to polecenie aktualizuje istniejący obszar roboczy zamiast tworzyć nowy obszar roboczy.

Inne niż zmiany w parametrach związanych z kluczami, należy użyć tych samych parametrów, które zostały użyte do utworzenia obszaru roboczego.

Kliknij pozycję Przejrzyj i utwórz.

Jeśli nie ma problemów z walidacją, kliknij przycisk Utwórz.

Ważne

Jeśli obrócisz klucz, musisz zachować stary klucz dostępny przez 24 godziny.

Aby uzyskać więcej informacji, zobacz artykuł Szybki start platformy Azure: tworzenie i wdrażanie szablonów usługi ARM przy użyciu witryny Azure Portal.

Krok 4 (opcjonalnie): Ponowne importowanie notesów

Po pierwszym dodaniu klucza dla usług zarządzanych dla istniejącego obszaru roboczego tylko przyszłe operacje zapisu używają klucza. Istniejące dane nie są ponownie szyfrowane.

Możesz wyeksportować wszystkie notesy, a następnie zaimportować je ponownie, aby klucz, który szyfruje dane, jest chroniony i kontrolowany przez klucz. Możesz użyć interfejsów API Eksportowanie i importowanie obszaru roboczego.

Obracanie klucza w późniejszym czasie

Jeśli używasz już klucza zarządzanego przez klienta dla usług zarządzanych, możesz zaktualizować obszar roboczy przy użyciu nowej wersji klucza lub zupełnie nowego klucza. Jest to nazywane rotacją kluczy.

Utwórz nowy klucz lub obróć istniejący klucz w usłudze Key Vault. Zobacz sekcję Krok 1: Konfiguracja magazynu kluczy.

Upewnij się, że nowy klucz ma odpowiednie uprawnienia.

Upewnij się, że szablon ma poprawną wersję interfejsu API. Musi być równa lub wyższa niż

2021-04-01-preview.Zaktualizuj obszar roboczy przy użyciu nowego klucza przy użyciu portalu, interfejsu wiersza polecenia lub programu PowerShell. Zobacz Krok 3. Dodawanie klucza do obszaru roboczego i postępuj zgodnie z instrukcjami dotyczącymi aktualizacji obszaru roboczego. Upewnij się, że używasz tych samych wartości dla nazwy grupy zasobów i nazwy obszaru roboczego, aby zaktualizować istniejący obszar roboczy, zamiast tworzyć nowy obszar roboczy. Inne niż zmiany w parametrach związanych z kluczami, należy użyć tych samych parametrów, które zostały użyte do utworzenia obszaru roboczego.

Ważne

Jeśli obrócisz klucz, musisz zachować stary klucz dostępny przez 24 godziny.

Opcjonalnie wyeksportuj i ponownie zaimportuj istniejące notesy, aby upewnić się, że wszystkie istniejące notesy używają nowego klucza.

Rozwiązywanie problemów

Przypadkowe usunięcie klucza

Jeśli usuniesz klucz w usłudze Azure Key Vault, logowanie obszaru roboczego rozpocznie się niepowodzeniem i nie będzie można odczytać notesów przez usługę Azure Databricks. Aby tego uniknąć, zalecamy włączenie usuwania nietrwałego. Ta opcja gwarantuje, że jeśli klucz zostanie usunięty, można go odzyskać w ciągu 30 dni. Gdy usuwanie nietrwałe jest włączone, problem można rozwiązać, po prostu ponownie włączając klucz.

Niepowodzenie aktualizacji klucza z powodu uprawnień magazynu kluczy

Jeśli masz problemy z utworzeniem obszaru roboczego, sprawdź, czy magazyn kluczy ma prawidłowe uprawnienia. Błąd zwrócony z platformy Azure może nieprawidłowo wskazywać to jako główną przyczynę. Ponadto wymagane uprawnienia to get, wrapKeyi unwrapKey. Zobacz sekcję Krok 1: Konfiguracja magazynu kluczy.

Zgubionych kluczy nie da się odzyskać

W przypadku utraty klucza i niemożności jego odzyskania, nie będzie można odzyskać żadnych danych notebooka, które zostały zaszyfrowane tym kluczem.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla