Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Usługa Azure DDoS Protection jest przeznaczona dla usług wdrożonych w sieci wirtualnej. Następujące architektury referencyjne są uporządkowane według scenariuszy, z pogrupowanymi wzorcami architektury.

Zasoby chronione

Obsługiwane zasoby obejmują:

- Publiczne adresy IP przypisane do:

- Maszyna wirtualna IaaS.

- Grupa usług Application Gateway (w tym WAF - zapora aplikacji internetowej).

- Azure API Management (tylko warstwa Premium).

- Bastion.

- Połączono z siecią wirtualną w trybie zewnętrznym.

- Zapora.

- Wirtualne urządzenie sieciowe oparte na IaaS (NVA).

- Load Balancer (klasyczny i Standardowy Load Balancer).

- Service Fabric.

- VPN Gateway.

- Ochrona obejmuje również zakresy publicznych adresów IP przeniesionych na platformę Azure za pośrednictwem niestandardowych prefiksów adresów IP (BYOIPs).

Nieobsługiwane zasoby obejmują:

- Azure Virtual WAN.

- Usługa Azure API Management w trybach wdrażania innych niż obsługiwane tryby.

- Usługi PaaS (wielodostępne), w tym środowisko Azure App Service Environment for Power Apps.

- Brama translatora adresów sieciowych.

Uwaga

W przypadku obciążeń internetowych zdecydowanie zalecamy korzystanie z ochrony przed atakami DDoS platformy Azure i zapory aplikacji internetowej w celu ochrony przed pojawiającymi się atakami DDoS. Inną opcją jest zastosowanie usługi Azure Front Door wraz z zaporą aplikacji internetowej. Usługa Azure Front Door oferuje ochronę na poziomie platformy przed atakami DDoS na poziomie sieci. Aby uzyskać więcej informacji, zobacz Punkt odniesienia zabezpieczeń dla usług platformy Azure.

Obciążenia maszyn wirtualnych (Windows/Linux)

Aplikacja uruchomiona na maszynach wirtualnych o zrównoważonym obciążeniu

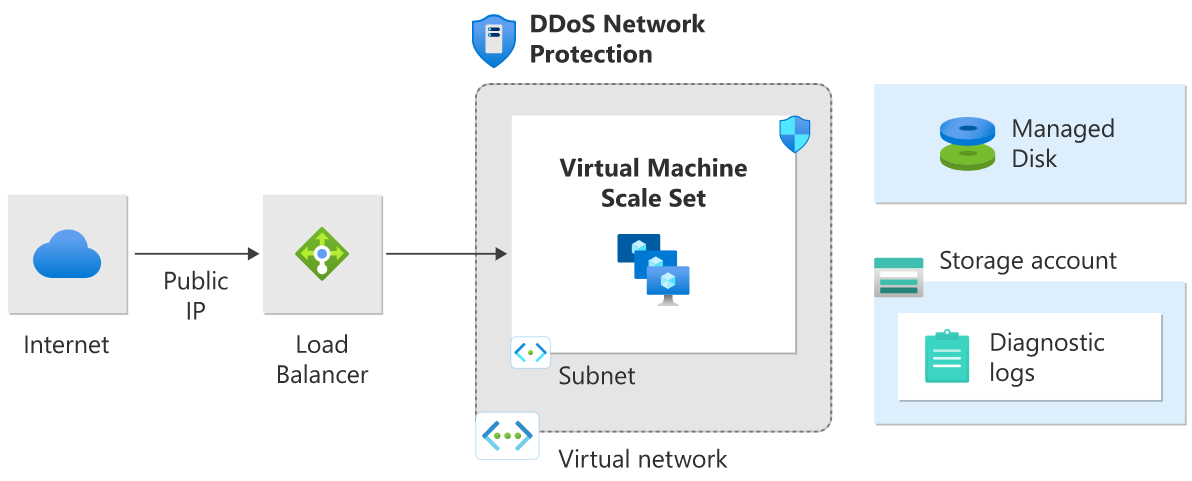

Ta architektura referencyjna przedstawia zestaw sprawdzonych rozwiązań dotyczących uruchamiania wielu maszyn wirtualnych z systemem Windows w zestawie skalowania za modułem równoważenia obciążenia w celu zwiększenia dostępności i skalowalności. Ta architektura może być używana w przypadku dowolnego obciążenia bezstanowego, takiego jak serwer internetowy.

W tej architekturze obciążenie jest rozdzielane między wiele wystąpień maszyn wirtualnych. Istnieje jeden publiczny adres IP, a ruch internetowy jest dystrybuowany do maszyny wirtualnej za pośrednictwem modułu równoważenia obciążenia.

Moduł równoważenia obciążenia dystrybuuje przychodzące żądania internetowe do wystąpień maszyn wirtualnych. Zestawy skalowania maszyn wirtualnych umożliwiają ręczne lub automatyczne skalowanie liczby maszyn wirtualnych na podstawie wstępnie zdefiniowanych reguł. Jest to ważne, jeśli zasób jest objęty atakiem DDoS. Aby uzyskać więcej informacji na temat tej architektury referencyjnej, zobacz Aplikacja N-warstwowa systemu Windows na platformie Azure.

Architektura maszyny wirtualnej ochrony sieci DDoS

Ochrona sieci przed atakami DDoS jest włączona w sieci wirtualnej modułu równoważenia obciążenia platformy Azure (Internet), który ma skojarzony z nim publiczny adres IP.

Architektura maszyny wirtualnej ochrony przed atakami DDoS IP

Ochrona adresów IP przed atakami DDoS jest włączona na publicznym zewnętrznym adresie IP równoważnika obciążenia.

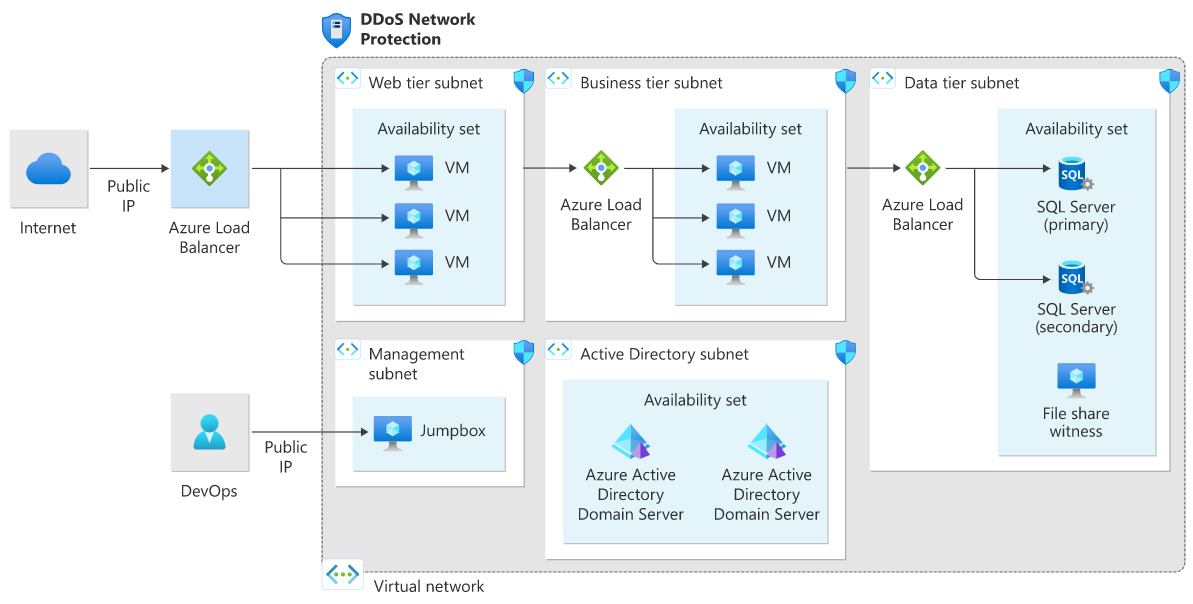

Aplikacja uruchomiona w N-warstwie systemu Windows

Istnieje wiele sposobów implementowania architektury n-warstwowej. Na poniższych diagramach przedstawiono typową trójwarstwową aplikację internetową. Ta architektura opiera się na artykule Uruchamianie maszyn wirtualnych z równoważeniem obciążenia w celu zapewnienia skalowalności i dostępności. Warstwy internetowa i biznesowa używają maszyn wirtualnych z równoważeniem obciążenia.

Architektura N-warstwowa ochrony Windows przed atakami DDoS sieci

Na tym diagramie architektury ochrona sieci DDoS jest włączona w sieci wirtualnej. Wszystkie publiczne adresy IP w sieci wirtualnej uzyskują ochronę przed atakami DDoS dla warstwy 3 i 4. W przypadku ochrony warstwy 7 wdróż usługę Application Gateway w SKU zapory aplikacyjnej. Aby uzyskać więcej informacji na temat tej architektury referencyjnej, zobacz Aplikacja N-warstwowa systemu Windows na platformie Azure.

Architektura N-warstwowa ochrony przed atakami DDoS IP

Na tym diagramie architektury ochrona adresów IP przed atakami DDoS jest włączona na publicznym adresie IP.

Uwaga

Scenariusze, w których jedna maszyna wirtualna jest uruchomiona z publicznym adresem IP, nie są zalecane. Środki zaradcze DDoS mogą nie być inicjowane natychmiast po wykryciu ataku DDoS. W związku z tym pojedyncze wdrożenie maszyny wirtualnej, które nie może skalować w poziomie, ulegnie awarii w takich przypadkach.

Aplikacja internetowa PaaS

Ta architektura referencyjna przedstawia działanie aplikacji usługi Azure App Service w jednym regionie. Ta architektura przedstawia zestaw sprawdzonych rozwiązań dla aplikacji internetowej korzystającej z usługi aplikacja systemu Azure i usługi Azure SQL Database. Region rezerwowy jest konfigurowany na potrzeby scenariuszy trybu failover.

Usługa Azure Traffic Manager kieruje żądania przychodzące do usługi Application Gateway w jednym z regionów. Podczas normalnych operacji kieruje żądania do usługi Application Gateway w aktywnym regionie. Jeśli ten region stanie się niedostępny, usługa Traffic Manager przełącza się do usługi Application Gateway w rezerwowym regionie.

Cały ruch z Internetu przeznaczony do aplikacji internetowej jest kierowany do publicznego adresu IP usługi Application Gateway za pośrednictwem usługi Traffic Manager. W tym scenariuszu sama usługa App Service (aplikacja internetowa) nie jest bezpośrednio eksponowana na zewnątrz i jest chroniona przez Application Gateway.

Zalecamy skonfigurowanie SKU zapory WAF w usługach bramy aplikacji (w trybie zapobiegania), aby pomóc chronić przed atakami na warstwę 7 (HTTP/HTTPS/WebSocket). Ponadto aplikacje internetowe są skonfigurowane tak, aby akceptowały tylko ruch z adresu IP usługi Application Gateway .

Aby uzyskać więcej informacji na temat tej architektury referencyjnej, zobacz Aplikacja internetowa o wysokiej dostępności w wielu regionach.

Ochrona sieci przed atakami DDoS za pomocą architektury aplikacji internetowej PaaS

Na tym diagramie architektury włączono ochronę sieci DDoS w wirtualnej sieci bramy aplikacji internetowej.

Ochrona adresów IP przed atakami DDoS za pomocą architektury aplikacji internetowej PaaS

Na tym diagramie architektury ochrona adresów IP przed atakami DDoS jest włączona na publicznym adresie IP skojarzonym z bramą aplikacji internetowej.

Środki zaradcze dla usług PaaS innych niż usługi sieciowe

Usługa HDInsight na platformie Azure

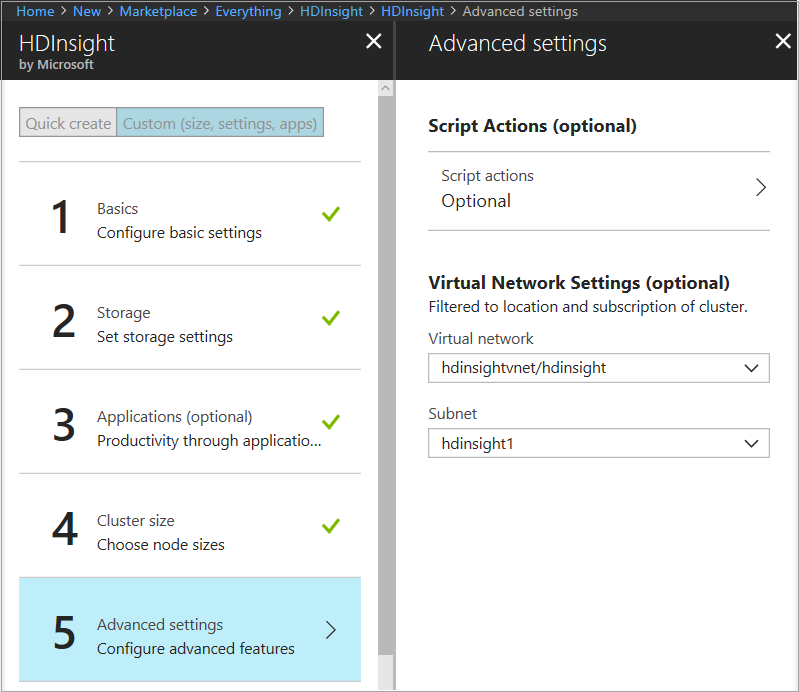

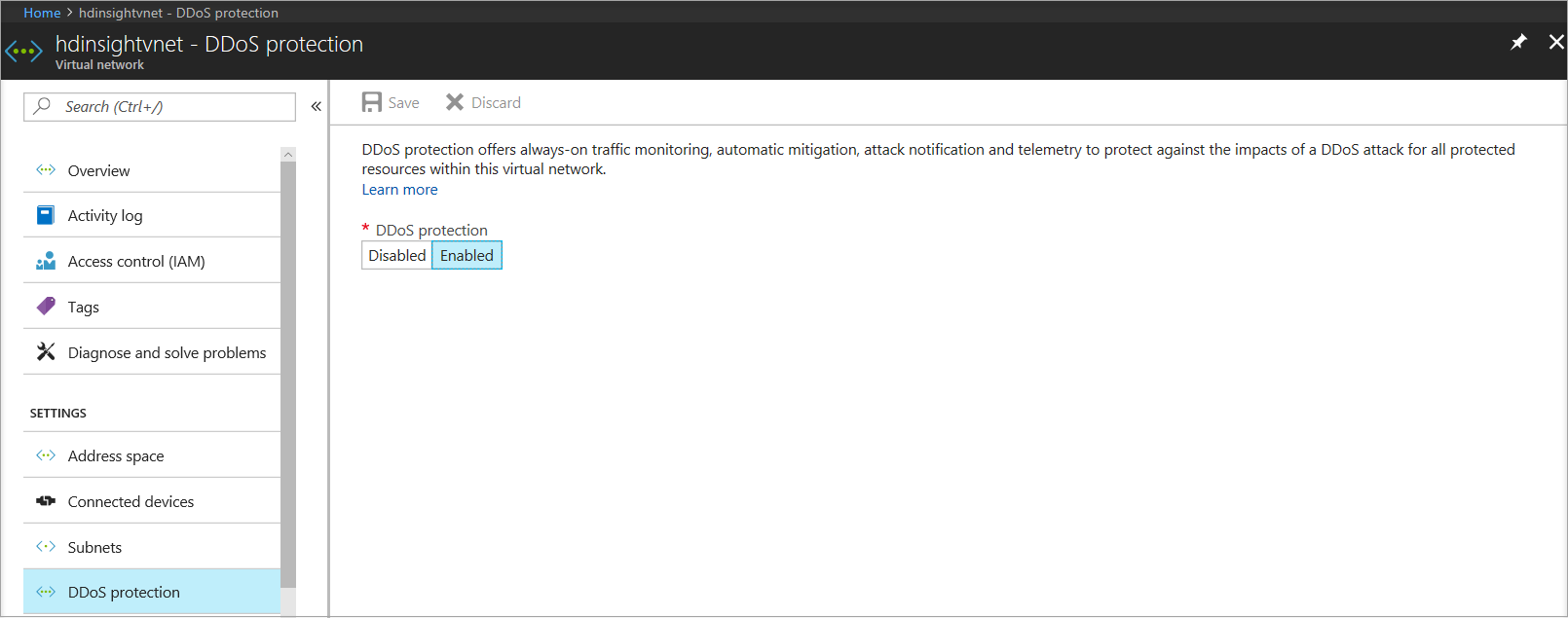

Ta architektura referencyjna przedstawia konfigurowanie usługi DDoS Protection dla klastra usługi Azure HDInsight. Upewnij się, że klaster usługi HDInsight jest połączony z siecią wirtualną i że usługa DDoS Protection jest włączona w sieci wirtualnej.

W tej architekturze ruch kierowany do klastra usługi HDInsight z Internetu jest kierowany do publicznego adresu IP skojarzonego z modułem równoważenia obciążenia bramy usługi HDInsight. Moduł równoważenia obciążenia bramy wysyła następnie ruch do węzłów głównych lub węzłów roboczych bezpośrednio. Ponieważ usługa DDoS Protection jest włączona w sieci wirtualnej usługi HDInsight, wszystkie publiczne adresy IP w sieci wirtualnej uzyskują ochronę przed atakami DDoS dla warstwy 3 i 4. Tę architekturę referencyjną można łączyć z architekturami referencyjnymi N-warstwowymi i wieloregionowymi.

Aby uzyskać więcej informacji na temat tej architektury referencyjnej, zobacz dokumentację Rozszerzanie usługi Azure HDInsight przy użyciu usługi Azure Virtual Network .

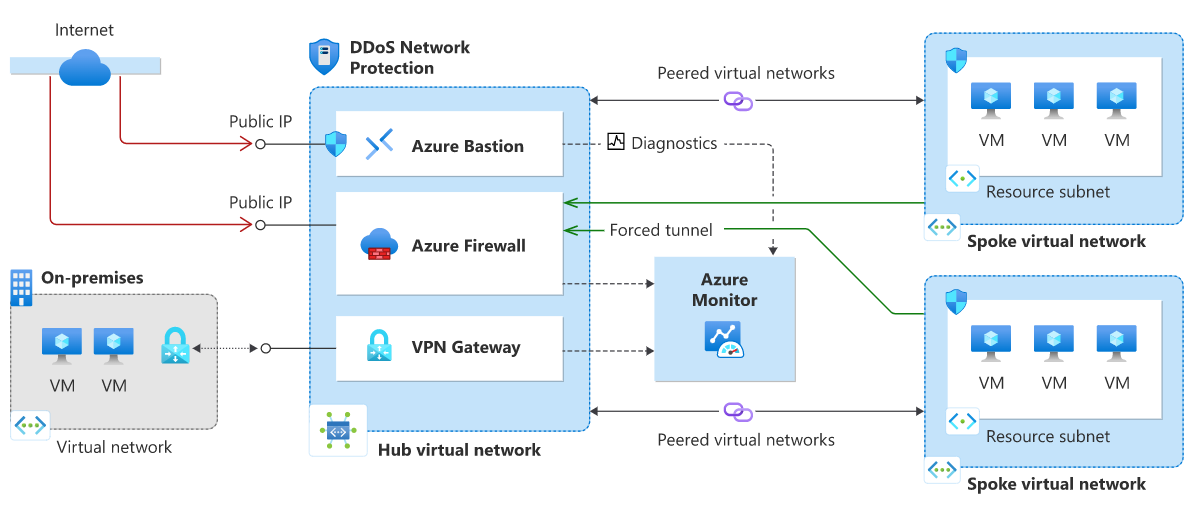

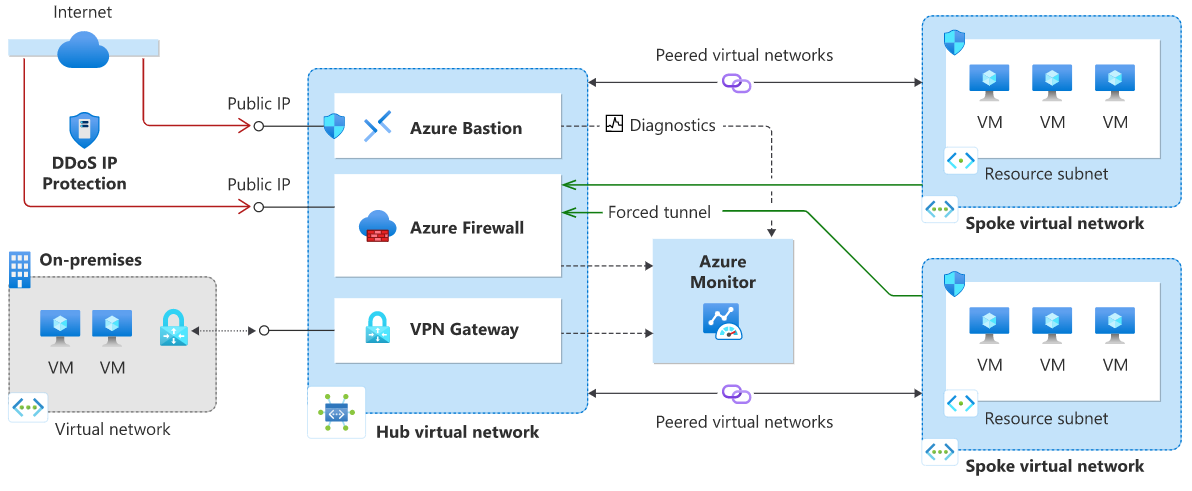

Topologia sieci piasty i szprych przy użyciu usługi Azure Firewall i usługi Azure Bastion

Ta architektura referencyjna zawiera szczegóły topologii piasty i szprych w usłudze Azure Firewall wewnątrz centrum jako strefy DMZ dla scenariuszy wymagających centralnej kontroli nad aspektami zabezpieczeń. Usługa Azure Firewall jest zarządzaną usługą zapory i jest umieszczana we własnej podsieci. Usługa Azure Bastion jest wdrażana i umieszczana we własnej podsieci.

Istnieją dwie szprychy, które są połączone z piastą przy użyciu peeringu sieci wirtualnej i nie ma łączności między szprychami. Jeśli potrzebujesz łączności szprych-szprych, musisz utworzyć trasy routingu do przesyłania ruchu z jednej szprychy do zapory sieciowej, która następnie może kierować go do drugiej szprychy. Wszystkie publiczne adresy IP, które znajdują się w centrum, są chronione przez usługę DDoS Protection. W tym scenariuszu zapora w centrum pomaga kontrolować ruch przychodzący z Internetu, podczas gdy publiczny adres IP zapory jest chroniony. Usługa Azure DDoS Protection chroni również publiczny adres IP bastionu.

Usługa DDoS Protection jest przeznaczona dla usług wdrożonych w sieci wirtualnej. Aby uzyskać więcej informacji, zobacz Wdrażanie dedykowanej usługi platformy Azure w sieciach wirtualnych.

Sieć piasty i szprych DDoS

Na tym diagramie architektury usługa Azure DDoS Network Protection jest włączona w wirtualnej sieci koncentratora.

Sieć piasty i szprych w usłudze DDoS IP Protection

Na tym diagramie architektury usługa Azure DDoS IP Protection jest włączona na publicznym adresie IP.

Uwaga

Bez dodatkowych kosztów ochrona infrastruktury usługi Azure DDoS chroni każdą usługę platformy Azure korzystającą z publicznych adresów IPv4 i IPv6. Ta usługa ochrony przed atakami DDoS pomaga chronić wszystkie usługi platformy Azure, w tym usługi typu platforma jako usługa (PaaS), takie jak Azure DNS. Aby uzyskać więcej informacji, zobacz Omówienie usługi Azure DDoS Protection. Aby uzyskać więcej informacji na temat topologii piasty i szprych, zobacz Topologia sieci piasty i szprych.

Następne kroki

- Dowiedz się, jak skonfigurować ochronę sieci.