Reagowanie na alerty bazy danych typu open source usługi Defender

Microsoft Defender dla Chmury wykrywa nietypowe działania wskazujące na nietypowe i potencjalnie szkodliwe próby uzyskania dostępu do baz danych lub wykorzystania ich w następujących usługach:

i dla wystąpień usług pulpitu zdalnego na platformie AWS (wersja zapoznawcza):

- Aurora PostgreSQL

- Aurora MySQL

- PostgreSQL

- MySQL

- MariaDB

Aby uzyskać alerty z planu usługi Microsoft Defender, najpierw musisz włączyć usługę Defender dla relacyjnych baz danych typu open source na koncie platformy Azure lub AWS .

Dowiedz się więcej o tym planie usługi Microsoft Defender w temacie Omówienie usługi Microsoft Defender dla relacyjnych baz danych typu open source.

Wymagania wstępne

Potrzebna jest subskrypcja platformy Microsoft Azure. Jeśli nie masz subskrypcji platformy Azure, możesz zarejestrować się w celu uzyskania bezpłatnej subskrypcji.

Musisz włączyć Microsoft Defender dla Chmury w ramach subskrypcji platformy Azure.

Tylko użytkownicy platformy AWS — łączenie konta platformy AWS.

Reagowanie na alerty w Defender dla Chmury

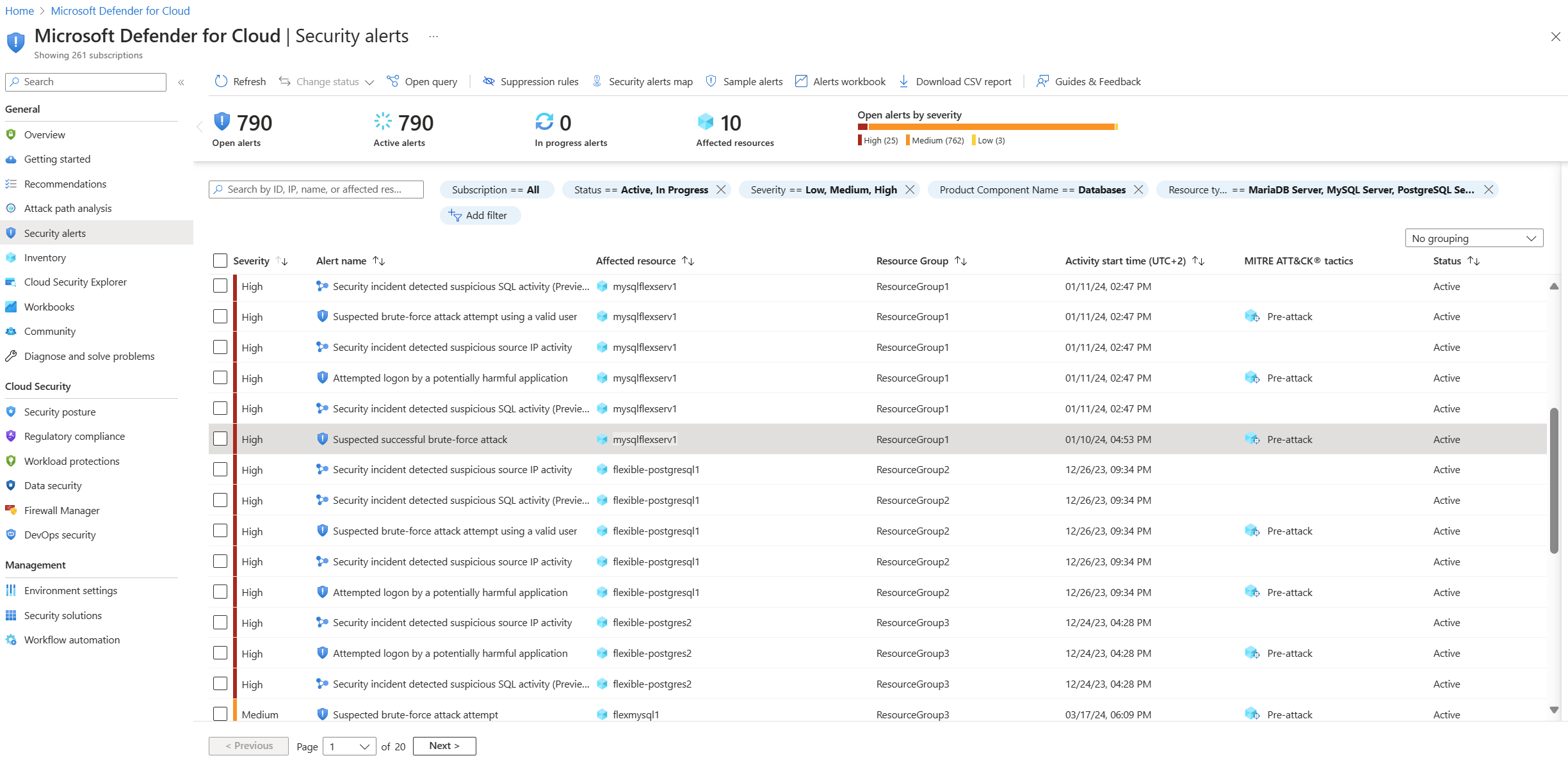

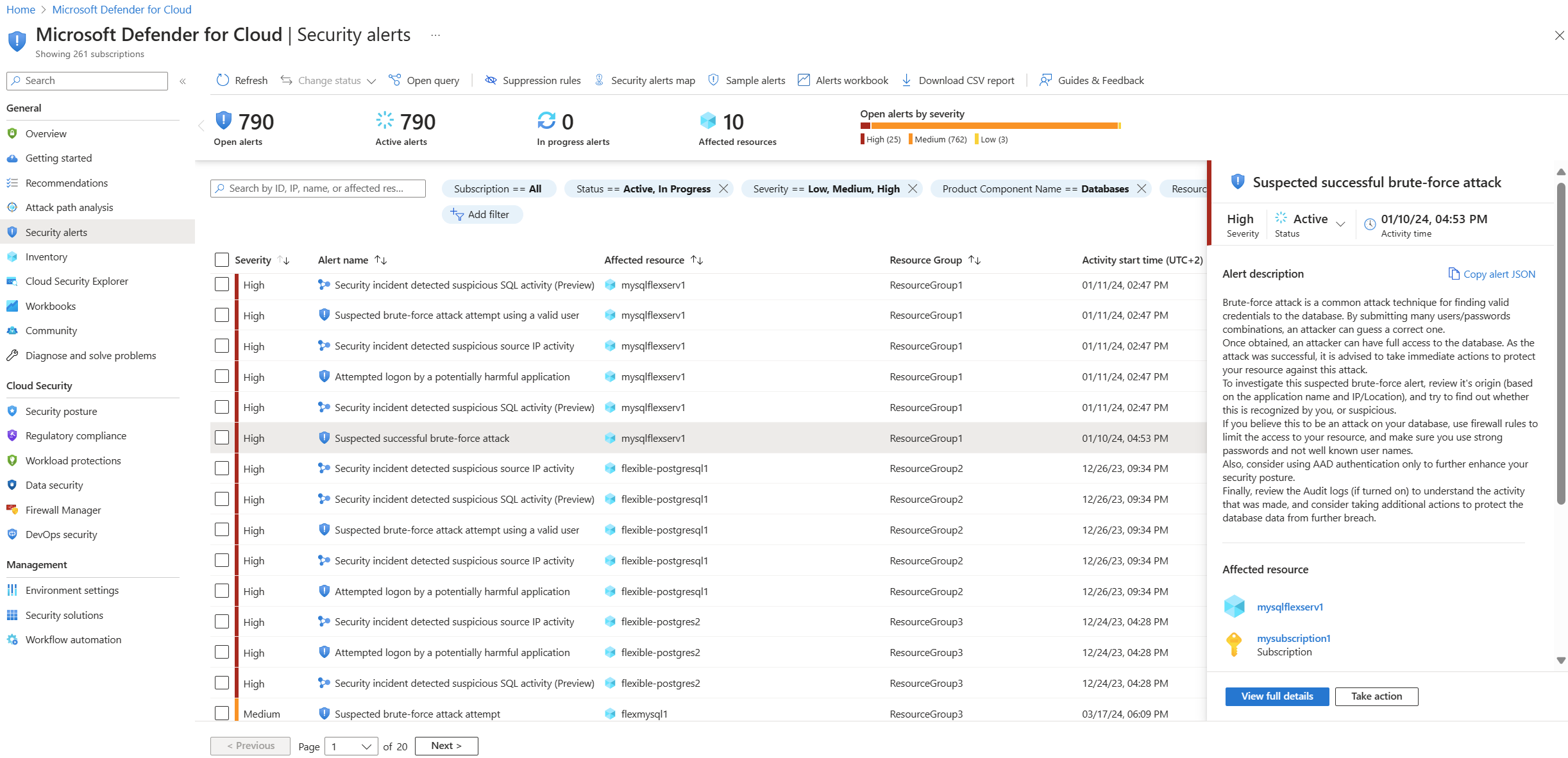

Po włączeniu Microsoft Defender dla Chmury w bazie danych program wykrywa nietypowe działania i generuje alerty. Te alerty są dostępne w wielu lokalizacjach, w tym:

W witrynie Azure Portal:

- strona alertów zabezpieczeń Microsoft Defender dla Chmury — pokazuje alerty dotyczące wszystkich zasobów chronionych przez Defender dla Chmury w subskrypcjach, do których masz uprawnienia do wyświetlania.

- Strona Microsoft Defender dla Chmury zasobu — pokazuje alerty i zalecenia dotyczące jednego określonego zasobu.

W skrzynce odbiorczej osoby w organizacji wyznaczonej do otrzymywania alertów e-mail.

Napiwek

Dynamiczny kafelek na pulpicie nawigacyjnym przeglądu Microsoft Defender dla Chmury śledzi stan aktywnych zagrożeń dla wszystkich zasobów, w tym baz danych. Wybierz kafelek Alerty zabezpieczeń, aby przejść do strony Defender dla Chmury alertów zabezpieczeń i zapoznać się z omówieniem aktywnych zagrożeń wykrytych w bazach danych.

Aby uzyskać szczegółowe instrukcje i zalecaną metodę reagowania na alerty zabezpieczeń, zobacz Reagowanie na alert zabezpieczeń.

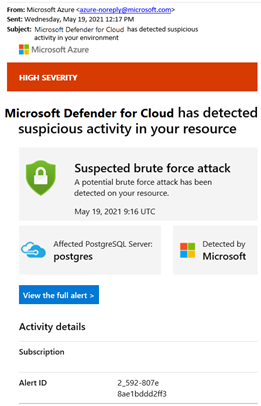

Odpowiadanie na powiadomienia e-mail o alertach zabezpieczeń

Defender dla Chmury wysyła powiadomienia e-mail, gdy wykrywa nietypowe działania bazy danych. Wiadomość e-mail zawiera szczegóły podejrzanego zdarzenia zabezpieczeń, takie jak charakter nietypowych działań, nazwa bazy danych, nazwa serwera, nazwa aplikacji i czas zdarzenia. Wiadomość e-mail zawiera również informacje o możliwych przyczynach i zalecanych działaniach w celu zbadania i ograniczenia potencjalnych zagrożeń dla bazy danych.

W wiadomości e-mail wybierz link Wyświetl pełny alert , aby uruchomić witrynę Azure Portal i wyświetlić stronę alertów zabezpieczeń, która zawiera omówienie aktywnych zagrożeń wykrytych w bazie danych.

Wyświetl aktywne zagrożenia na poziomie subskrypcji na stronach portalu Defender dla Chmury:

Aby uzyskać dodatkowe szczegóły i zalecane akcje dotyczące badania bieżącego zagrożenia i korygowania przyszłych zagrożeń, wybierz określony alert.

Napiwek

Aby uzyskać szczegółowy samouczek dotyczący obsługi alertów, zobacz Zarządzanie alertami i reagowanie na nie.