Łączenie kont platformy AWS z usługą Microsoft Defender dla Chmury

Obciążenia często obejmują wiele platform w chmurze. Usługi zabezpieczeń w chmurze muszą zrobić to samo. Microsoft Defender dla Chmury pomaga chronić obciążenia w usługach Amazon Web Services (AWS), ale należy skonfigurować połączenie między nimi i Defender dla Chmury.

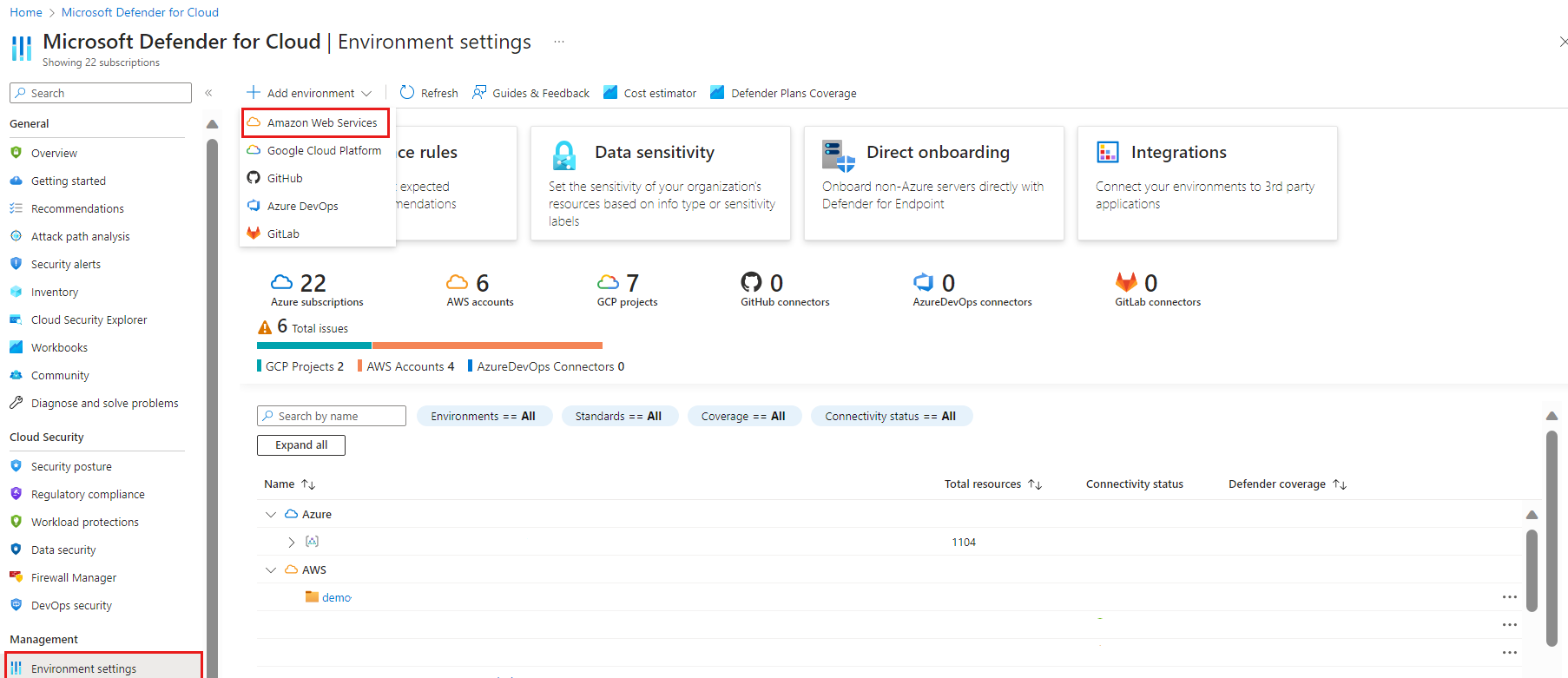

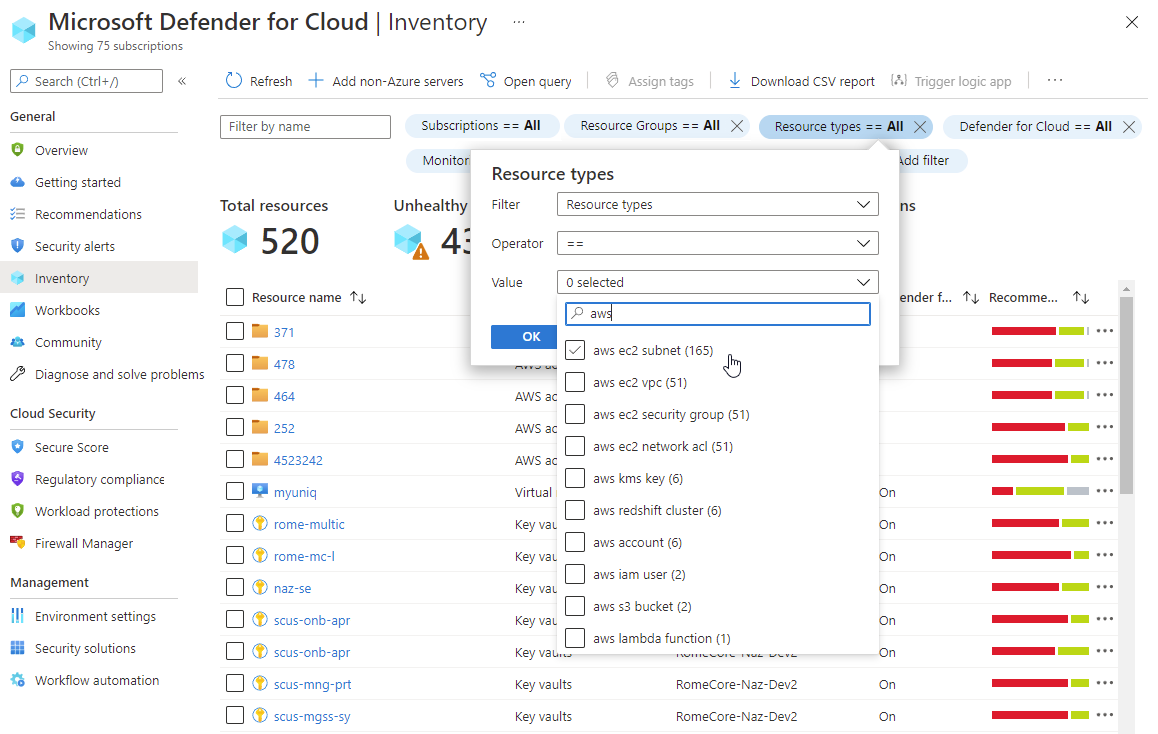

Poniższy zrzut ekranu przedstawia konta platformy AWS wyświetlane na pulpicie nawigacyjnym przeglądu Defender dla Chmury.

Więcej informacji można dowiedzieć się, oglądając łącznik New AWS w Defender dla Chmury wideo z Defender dla Chmury w serii wideo Field.

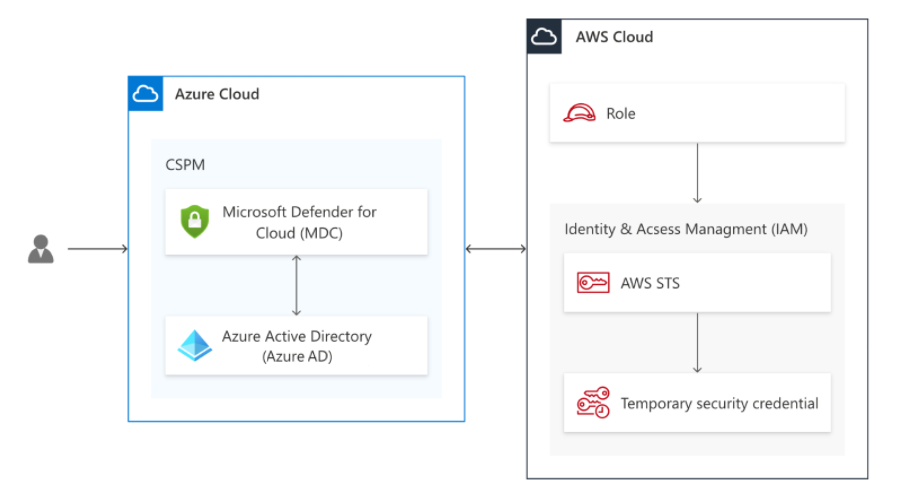

Proces uwierzytelniania platformy AWS

Uwierzytelnianie federacyjne jest używane między Microsoft Defender dla Chmury a platformą AWS. Wszystkie zasoby związane z uwierzytelnianiem są tworzone w ramach wdrożenia szablonu CloudFormation, w tym:

Dostawca tożsamości (OpenID connect)

Role zarządzania tożsamościami i dostępem (IAM) z podmiotem zabezpieczeń federacyjnych (połączonymi z dostawcami tożsamości).

Architektura procesu uwierzytelniania w chmurach jest następująca:

Microsoft Defender dla Chmury usługa CSPM uzyskuje token firmy Microsoft Entra z okresem ważności 1 godziny podpisanym przez identyfikator Entra firmy Microsoft przy użyciu algorytmu RS256.

Token Microsoft Entra jest wymieniany przy użyciu poświadczeń krótkożytnych platformy AWS, a usługa CSPM Defender dla Chmury zakłada rolę IAM CSPM (założoną przy użyciu tożsamości internetowej).

Ponieważ zasada roli jest tożsamością federacyjną zdefiniowaną w zasadach relacji zaufania, dostawca tożsamości platformy AWS weryfikuje token Entra firmy Microsoft względem identyfikatora Entra firmy Microsoft za pomocą procesu obejmującego:

sprawdzanie poprawności odbiorców

weryfikacja podpisu cyfrowego tokenu

odcisk palca certyfikatu

Rola Microsoft Defender dla Chmury CSPM jest przyjmowana dopiero po spełnieniu warunków weryfikacji zdefiniowanych w relacji zaufania. Warunki zdefiniowane dla poziomu roli są używane do walidacji w ramach platformy AWS i zezwalają tylko na dostęp Microsoft Defender dla Chmury aplikacji CSPM (zweryfikowanej grupy odbiorców) do określonej roli (a nie do żadnego innego tokenu firmy Microsoft).

Po zweryfikowaniu tokenu Microsoft Entra przez dostawcę tożsamości platformy AWS usługa AWS STS wymienia token z poświadczeniami krótkożytkowymi platformy AWS, których usługa CSPM używa do skanowania konta platformy AWS.

Wymagania wstępne

Aby wykonać procedury opisane w tym artykule, potrzebne są następujące elementy:

Subskrypcja platformy Microsoft Azure. Jeśli nie masz subskrypcji platformy Azure, możesz zarejestrować się w celu uzyskania bezpłatnej subskrypcji.

Microsoft Defender dla Chmury skonfigurować w ramach subskrypcji platformy Azure.

Dostęp do konta platformy AWS.

Uprawnienie na poziomie współautora dla odpowiedniej subskrypcji platformy Azure.

Uwaga

Łącznik platformy AWS nie jest dostępny w chmurach dla instytucji rządowych (Azure Government, Microsoft Azure obsługiwanych przez firmę 21Vianet).

Wymagania dotyczące planu łącznika natywnego

Każdy plan ma własne wymagania dotyczące łącznika natywnego.

Defender dla Kontenerów

Jeśli wybierzesz plan usługi Microsoft Defender for Containers, potrzebne są następujące elementy:

- Co najmniej jeden klaster Amazon EKS z uprawnieniami dostępu do serwera interfejsu API EKS Kubernetes. Jeśli musisz utworzyć nowy klaster EKS, postępuj zgodnie z instrukcjami w temacie Wprowadzenie do usługi Amazon EKS — eksctl.

- Pojemność zasobów do utworzenia nowej kolejki amazon SQS,

Kinesis Data Firehosestrumienia dostarczania i zasobnika Amazon S3 w regionie klastra.

Defender for SQL

Jeśli wybierzesz plan usługi Microsoft Defender for SQL, potrzebne są następujące elementy:

- Usługa Microsoft Defender for SQL włączona w ramach subskrypcji. Dowiedz się, jak chronić bazy danych.

- Aktywne konto platformy AWS z wystąpieniami usługi EC2 z uruchomionym programem SQL Server lub niestandardowym usługą PULPITU zdalnego dla programu SQL Server.

- Usługa Azure Arc dla serwerów zainstalowanych w wystąpieniach usługi EC2 lub niestandardowych usług pulpitu zdalnego dla programu SQL Server.

Zalecamy użycie procesu automatycznego aprowizowania w celu zainstalowania usługi Azure Arc we wszystkich istniejących i przyszłych wystąpieniach usługi EC2. Aby włączyć automatyczne aprowizowanie usługi Azure Arc, musisz mieć uprawnienie Właściciel w odpowiedniej subskrypcji platformy Azure.

Program AWS Systems Manager (SSM) używa agenta programu SSM do obsługi automatycznej aprowizacji. Niektóre obrazy usługi Amazon Machine mają już wstępnie zainstalowanego agenta SSM. Jeśli wystąpienia usługi EC2 nie mają agenta programu SSM, zainstaluj go, korzystając z poniższych instrukcji z witryny Amazon: Instalowanie agenta SSM dla środowiska hybrydowego i wielochmurowego (Windows).

Upewnij się, że agent SSM ma zasady zarządzane AmazonSSMManagedInstanceCore. Umożliwia ona podstawowe funkcje usługi AWS Systems Manager.

Włącz te inne rozszerzenia na maszynach połączonych z usługą Azure Arc:

- Usługa Microsoft Defender dla punktu końcowego

- Rozwiązanie do oceny luk w zabezpieczeniach (TVM lub Qualys)

- Agent usługi Log Analytics na komputerach połączonych z usługą Azure Arc lub agenta usługi Azure Monitor

Upewnij się, że wybrany obszar roboczy usługi Log Analytics ma zainstalowane rozwiązanie zabezpieczające. Agent usługi Log Analytics i agent usługi Azure Monitor są obecnie konfigurowane na poziomie subskrypcji . Wszystkie twoje konta platformy AWS i projekty Google Cloud Platform (GCP) w ramach tej samej subskrypcji dziedziczą ustawienia subskrypcji agenta usługi Log Analytics i agenta usługi Azure Monitor.

Dowiedz się więcej o składnikach monitorowania Defender dla Chmury.

Defender dla baz danych typu open source (wersja zapoznawcza)

Jeśli wybierzesz plan relacyjnych baz danych usługi Defender dla typu open source, potrzebne są następujące elementy:

Potrzebna jest subskrypcja platformy Microsoft Azure. Jeśli nie masz subskrypcji platformy Azure, możesz zarejestrować się w celu uzyskania bezpłatnej subskrypcji.

Musisz włączyć Microsoft Defender dla Chmury w ramach subskrypcji platformy Azure.

Połącz konto platformy Azure lub konto platformy AWS.

Dostępność regionów: wszystkie publiczne regiony AWS (z wyłączeniem Tel Awiwu, Mediolanu, Dżakarta, Hiszpanii i Bahrajnu).

Defender for Servers

Jeśli wybierzesz plan usługi Microsoft Defender dla serwerów, potrzebne są następujące elementy:

- Usługa Microsoft Defender dla serwerów jest włączona w ramach subskrypcji. Dowiedz się, jak włączyć plany w temacie Włączanie rozszerzonych funkcji zabezpieczeń.

- Aktywne konto platformy AWS z wystąpieniami usługi EC2.

- Usługa Azure Arc dla serwerów zainstalowanych w wystąpieniach usługi EC2.

Zalecamy użycie procesu automatycznego aprowizowania w celu zainstalowania usługi Azure Arc we wszystkich istniejących i przyszłych wystąpieniach usługi EC2. Aby włączyć automatyczne aprowizowanie usługi Azure Arc, musisz mieć uprawnienie Właściciel w odpowiedniej subskrypcji platformy Azure.

Menedżer usług AWS Systems Manager automatycznie aprowizuje użycie agenta programu SSM. Niektóre obrazy usługi Amazon Machine mają już wstępnie zainstalowanego agenta SSM. Jeśli wystąpienia usługi EC2 nie mają agenta programu SSM, zainstaluj je przy użyciu jednej z następujących instrukcji firmy Amazon:

- Instalowanie agenta SSM dla środowiska hybrydowego i wielochmurowego (Windows)

- Instalowanie agenta programu SSM dla środowiska hybrydowego i wielochmurowego (Linux)

Upewnij się, że agent SSM ma zasady zarządzane AmazonSSMManagedInstanceCore, co umożliwia korzystanie z podstawowych funkcji usługi AWS Systems Manager.

Musisz mieć agenta SSM na potrzeby automatycznej aprowizacji agenta usługi Arc na maszynach EC2. Jeśli program SSM nie istnieje lub zostanie usunięty z usługi EC2, aprowizacja usługi Arc nie będzie mogła kontynuować.

Uwaga

W ramach szablonu CloudFormation, który jest uruchamiany podczas procesu dołączania, proces automatyzacji jest tworzony i wyzwalany co 30 dni we wszystkich ec2s, które istniały podczas początkowego uruchomienia rozwiązania CloudFormation. Celem tego zaplanowanego skanowania jest zapewnienie, że wszystkie odpowiednie ec2s mają profil zarządzania dostępem i tożsamościami z wymaganymi zasadami zarządzania dostępem i tożsamościami, które umożliwiają Defender dla Chmury uzyskiwanie dostępu do odpowiednich funkcji zabezpieczeń i zarządzanie nimi (w tym aprowizowanie agenta usługi Arc). Skanowanie nie ma zastosowania do ec2s, które zostały utworzone po uruchomieniu cloudFormation.

Jeśli chcesz ręcznie zainstalować usługę Azure Arc w istniejących i przyszłych wystąpieniach usługi EC2, użyj wystąpień usługi EC2, które powinny być połączone z zaleceniem usługi Azure Arc , aby zidentyfikować wystąpienia, które nie mają zainstalowanej usługi Azure Arc.

Włącz te inne rozszerzenia na maszynach połączonych z usługą Azure Arc:

- Usługa Microsoft Defender dla punktu końcowego

- Rozwiązanie do oceny luk w zabezpieczeniach (TVM lub Qualys)

- Agent usługi Log Analytics na komputerach połączonych z usługą Azure Arc lub agenta usługi Azure Monitor

Upewnij się, że wybrany obszar roboczy usługi Log Analytics ma zainstalowane rozwiązanie zabezpieczające. Agent usługi Log Analytics i agent usługi Azure Monitor są obecnie konfigurowane na poziomie subskrypcji . Wszystkie konta platformy AWS i projekty GCP w ramach tej samej subskrypcji dziedziczą ustawienia subskrypcji agenta usługi Log Analytics i agenta usługi Azure Monitor.

Dowiedz się więcej o składnikach monitorowania Defender dla Chmury.

Uwaga

Ponieważ agent usługi Log Analytics (znany również jako MMA) zostanie wycofany w sierpniu 2024 r., wszystkie funkcje usługi Defender for Servers i możliwości zabezpieczeń, które obecnie są od niego zależne, w tym te opisane na tej stronie, będą dostępne za pośrednictwem Ochrona punktu końcowego w usłudze Microsoft Defender integracji lub skanowania bez agenta przed datą wycofania. Aby uzyskać więcej informacji na temat planu działania dla każdej z funkcji, które są obecnie zależne od agenta usługi Log Analytics, zobacz to ogłoszenie.

Usługa Defender for Servers przypisuje tagi do zasobów usługi Azure ARC na podstawie wystąpień usługi EC2 w celu zarządzania procesem automatycznego aprowizowania. Te tagi muszą być prawidłowo przypisane do zasobów, aby Defender dla Chmury mogły nimi zarządzać: AccountId, , CloudInstanceIdi MDFCSecurityConnector.

Defender CSPM

Jeśli wybierzesz plan CSPM w usłudze Defender firmy Microsoft, potrzebne są następujące elementy:

- subskrypcja platformy Microsoft Azure. Jeśli nie masz subskrypcji platformy Azure, możesz zarejestrować się w celu uzyskania bezpłatnej subskrypcji.

- Musisz włączyć Microsoft Defender dla Chmury w ramach subskrypcji platformy Azure.

- Połącz maszyny spoza platformy Azure, konta platformy AWS.

- Aby uzyskać dostęp do wszystkich funkcji dostępnych w planie CSPM, plan musi być włączony przez właściciela subskrypcji.

- Aby włączyć funkcje modelu CIEM (Zarządzanie upoważnieniami infrastruktury chmurowej), konto Entra ID używane do procesu dołączania musi mieć rolę katalogu Administrator aplikacji lub Administrator aplikacji w chmurze dla dzierżawy (lub równoważne prawa administratora do tworzenia rejestracji aplikacji). To wymaganie jest konieczne tylko podczas procesu dołączania.

Dowiedz się więcej na temat włączania CSPM w usłudze Defender.

Łączenie z kontem platformy AWS

Aby połączyć usługę AWS z usługą Defender dla Chmury przy użyciu łącznika natywnego:

Zaloguj się w witrynie Azure Portal.

Przejdź do Defender dla Chmury> Ustawienia środowiska.

Wybierz pozycję Dodaj środowisko>Amazon Web Services.

Wprowadź szczegóły konta platformy AWS, w tym lokalizację, w której jest przechowywany zasób łącznika.

Lista rozwijana Regiony usług AWS umożliwia wybranie regionów, do których Defender dla Chmury wykonuje wywołania interfejsu API. Każdy region wybrany z listy rozwijanej oznacza, że Defender dla Chmury nie będzie wykonywać wywołań interfejsu API do tych regionów.

Wybierz interwał skanowania z zakresu od 1 do 24 godzin.

Niektóre moduły zbierające dane działają ze stałymi interwałami skanowania i nie mają wpływu na konfiguracje niestandardowych interwałów. W poniższej tabeli przedstawiono stałe interwały skanowania dla każdego wykluczonego modułu zbierającego dane:

Nazwa modułu zbierającego dane Interwał skanowania Ec2Instance

ECRImage

Repozytorium ECR

RdSDBInstance

S3Bucket

S3BucketTags

S3Region

EKSCluster

EKSClusterName

EKSNodegroup

EKSNodegroupName

AutoskalowanieAutoScalingGroup1 godzina EcsClusterArn

EcsService

EcsServiceArn

EcsTaskDefinition

EcsTaskDefinitionArn

EcsTaskDefinitionTags

AwsPolicyVersion

LocalPolicyVersion

AwsEntitiesForPolicy

LocalEntitiesForPolicy

BucketEncryption

BucketPolicy

S3PublicAccessBlockConfiguration

BucketVersioning

S3LifecycleConfiguration

BucketPolicyStatus

S3ReplicationConfiguration

S3AccessControlList

S3BucketLoggingConfig

PublicAccessBlockConfiguration12 godz.

Uwaga

(Opcjonalnie) Wybierz pozycję Konto zarządzania, aby utworzyć łącznik na koncie zarządzania. Łączniki są następnie tworzone dla każdego konta członkowskiego odnalezionego na podanym koncie zarządzania. Automatyczna aprowizacja jest również włączona dla wszystkich nowo dołączonych kont.

(Opcjonalnie) Użyj menu rozwijanego Regiony platformy AWS, aby wybrać określone regiony platformy AWS do skanowania. Wszystkie regiony są domyślnie zaznaczone.

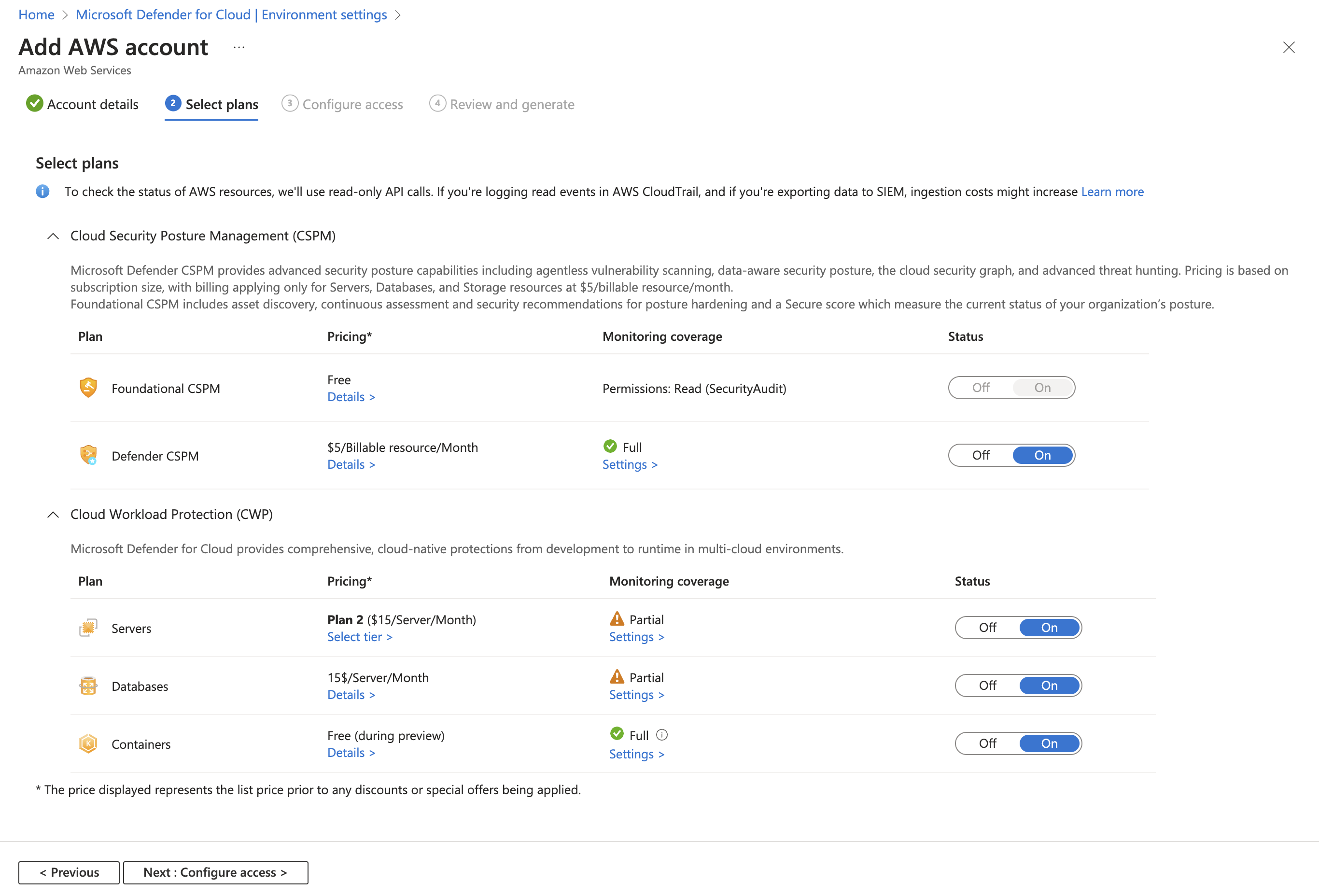

Wybieranie planów usługi Defender

W tej sekcji kreatora wybierz plany Defender dla Chmury, które chcesz włączyć.

Wybierz pozycję Dalej: wybierz plany.

Na karcie Wybierz plany można wybrać, które Defender dla Chmury możliwości włączenia dla tego konta platformy AWS. Każdy plan ma własne wymagania dotyczące uprawnień i może powodować naliczanie opłat.

Ważne

Aby przedstawić bieżący stan zaleceń, plan Zarządzanie Stanem Zabezpieczeń Chmury w usłudze Microsoft Defender wysyła zapytania do interfejsów API zasobów platformy AWS kilka razy dziennie. Te wywołania interfejsu API tylko do odczytu nie powodują naliczania opłat, ale są one zarejestrowane w usłudze CloudTrail, jeśli włączono dziennik dla zdarzeń odczytu.

Jak wyjaśniono w dokumentacji platformy AWS, nie ma dodatkowych opłat za prowadzenie jednego szlaku. Jeśli eksportujesz dane z platformy AWS (na przykład do zewnętrznego systemu SIEM), zwiększenie liczby wywołań może również zwiększyć koszty pozyskiwania. W takich przypadkach zalecamy odfiltrowanie wywołań tylko do odczytu z Defender dla Chmury użytkownika lub roli ARN:

arn:aws:iam::[accountId]:role/CspmMonitorAws. (Jest to domyślna nazwa roli. Potwierdź nazwę roli skonfigurowaną na koncie).Domyślnie plan Serwery ma wartość Włączone. To ustawienie jest konieczne, aby rozszerzyć zakres usług Defender for Servers na usługę AWS EC2. Upewnij się, że spełniono wymagania sieciowe usługi Azure Arc.

Opcjonalnie wybierz pozycję Konfiguruj , aby edytować konfigurację zgodnie z potrzebami.

Uwaga

Odpowiednie serwery usługi Azure Arc dla wystąpień usługi EC2 lub maszyn wirtualnych GCP, które już nie istnieją (i odpowiednie serwery usługi Azure Arc ze stanem Odłączone lub Wygasłe) zostaną usunięte po upływie 7 dni. Ten proces usuwa nieistotne jednostki usługi Azure Arc, aby upewnić się, że są wyświetlane tylko serwery usługi Azure Arc powiązane z istniejącymi wystąpieniami.

Domyślnie plan kontenerów ma wartość Włączone. To ustawienie jest niezbędne do ochrony klastrów USŁUGI AWS EKS przez usługę Defender for Containers. Upewnij się, że zostały spełnione wymagania sieciowe dla planu usługi Defender for Containers.

Uwaga

Należy zainstalować platformę Kubernetes z obsługą usługi Azure Arc, rozszerzenia usługi Azure Arc dla czujnika usługi Defender i usługę Azure Policy dla platformy Kubernetes. Użyj dedykowanych rekomendacji Defender dla Chmury, aby wdrożyć rozszerzenia (i usługę Azure Arc, jeśli to konieczne), zgodnie z wyjaśnieniem w artykule Protect Amazon Elastic Kubernetes Service clusters (Ochrona klastrów usługi Amazon Elastic Kubernetes Service).

Opcjonalnie wybierz pozycję Konfiguruj , aby edytować konfigurację zgodnie z potrzebami. Jeśli zdecydujesz się wyłączyć tę konfigurację, funkcja wykrywania zagrożeń (płaszczyzny sterowania) jest również wyłączona. Dowiedz się więcej o dostępności funkcji.

Domyślnie plan Bazy danych ma wartość Włączone. To ustawienie jest konieczne, aby rozszerzyć zakres usługi Defender for SQL na usługi AWS EC2 i RDS Custom dla programu SQL Server oraz relacyjnych baz danych typu open source na rdS.

(Opcjonalnie) Wybierz pozycję Konfiguruj , aby edytować konfigurację zgodnie z potrzebami. Zalecamy pozostawienie jej ustawionej na domyślną konfigurację.

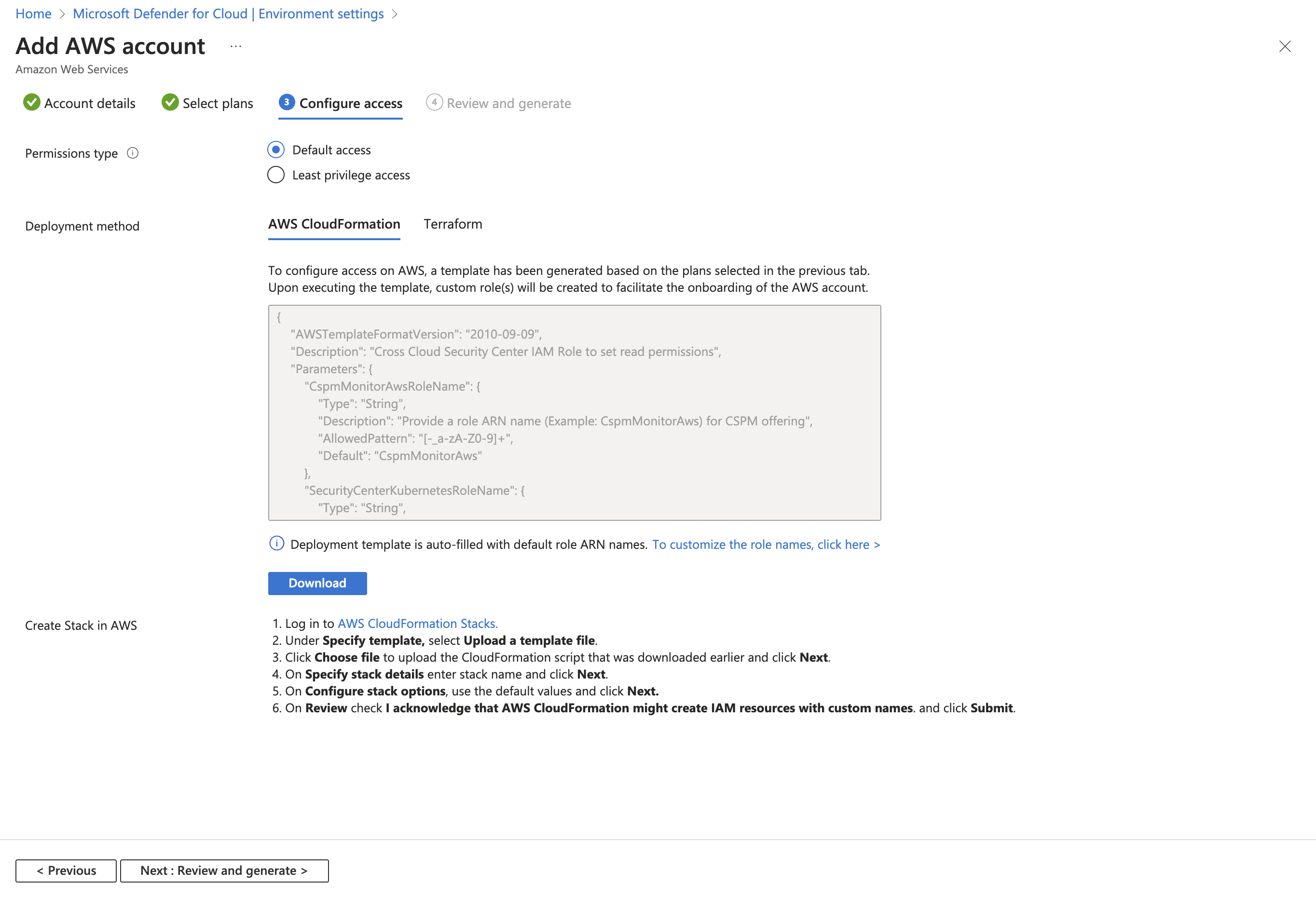

Wybierz pozycję Konfiguruj dostęp i wybierz następujące opcje:

a. Wybierz typ wdrożenia:

- Dostęp domyślny: umożliwia Defender dla Chmury skanowanie zasobów i automatyczne uwzględnia przyszłe możliwości.

- Najmniej uprzywilejowany dostęp: przyznaje Defender dla Chmury dostęp tylko do bieżących uprawnień wymaganych dla wybranych planów. Jeśli wybierzesz najmniej uprzywilejowane uprawnienia, otrzymasz powiadomienia dotyczące wszystkich nowych ról i uprawnień wymaganych do uzyskania pełnej funkcjonalności kondycji łącznika.

b. Wybierz metodę wdrażania: AWS CloudFormation lub Terraform.

Uwaga

Jeśli wybierzesz pozycję Konto zarządzania, aby utworzyć łącznik na koncie zarządzania, karta dołączania za pomocą narzędzia Terraform nie jest widoczna w interfejsie użytkownika, ale nadal możesz dołączyć przy użyciu narzędzia Terraform, podobnie jak w temacie Dołączanie środowiska AWS/GCP do Microsoft Defender dla Chmury za pomocą narzędzia Terraform — Microsoft Community Hub.

Postępuj zgodnie z instrukcjami wyświetlanymi na ekranie dla wybranej metody wdrażania, aby ukończyć wymagane zależności na platformie AWS. Jeśli dołączasz konto zarządzania, musisz uruchomić szablon CloudFormation zarówno jako stos, jak i jako StackSet. Łączniki są tworzone dla kont członkowskich do 24 godzin po dołączeniu.

Wybierz pozycję Dalej: Przeglądanie i generowanie.

Wybierz pozycję Utwórz.

Defender dla Chmury natychmiast rozpoczyna skanowanie zasobów platformy AWS. Zalecenia dotyczące zabezpieczeń są wyświetlane w ciągu kilku godzin.

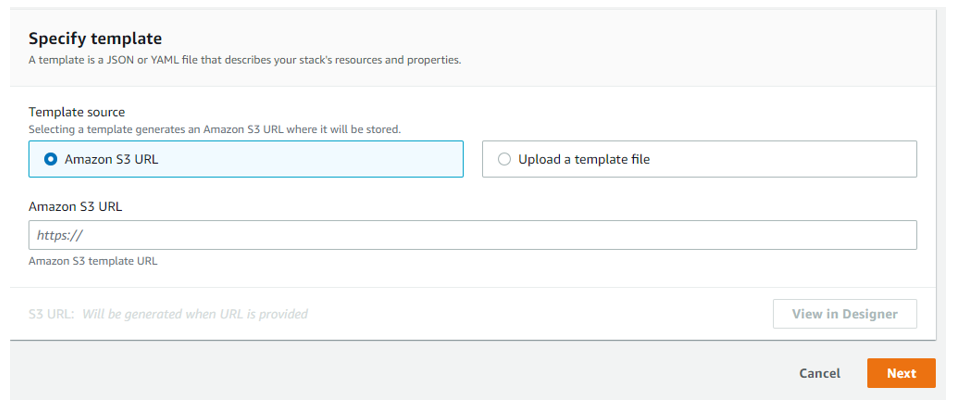

Wdrażanie szablonu CloudFormation na koncie platformy AWS

W ramach łączenia konta platformy AWS z Microsoft Defender dla Chmury wdrożysz szablon CloudFormation na koncie platformy AWS. Ten szablon tworzy wszystkie wymagane zasoby dla połączenia.

Wdróż szablon CloudFormation przy użyciu usługi Stack (lub StackSet, jeśli masz konto zarządzania). Podczas wdrażania szablonu kreator tworzenia stosu oferuje następujące opcje.

Adres URL usługi Amazon S3: przekaż pobrany szablon CloudFormation do własnego zasobnika S3 przy użyciu własnych konfiguracji zabezpieczeń. Wprowadź adres URL zasobnika S3 w kreatorze wdrażania platformy AWS.

Przekaż plik szablonu: platforma AWS automatycznie tworzy zasobnik S3 zapisany w szablonie CloudFormation. Automatyzacja zasobnika S3 ma błędną konfigurację zabezpieczeń, która powoduje

S3 buckets should require requests to use Secure Socket Layerwyświetlenie zalecenia. Aby skorygować to zalecenie, zastosuj następujące zasady:{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }Uwaga

Podczas uruchamiania zestawu StackSet cloudFormation podczas dołączania konta zarządzania platformy AWS może wystąpić następujący komunikat o błędzie:

You must enable organizations access to operate a service managed stack setTen błąd wskazuje, że nie włączono zaufanego dostępu dla organizacji platformy AWS.

Aby skorygować ten komunikat o błędzie, strona CloudFormation StackSets zawiera monit z przyciskiem, który można wybrać, aby włączyć zaufany dostęp. Po włączeniu zaufanego dostępu należy ponownie uruchomić stos CloudFormation.

Monitorowanie zasobów platformy AWS

Strona zaleceń dotyczących zabezpieczeń w Defender dla Chmury wyświetla zasoby platformy AWS. Filtr środowisk umożliwia korzystanie z funkcji wielochmurowych w Defender dla Chmury.

Aby wyświetlić wszystkie aktywne rekomendacje dotyczące zasobów według typu zasobu, użyj strony spisu zasobów w Defender dla Chmury i przefiltruj typ zasobu platformy AWS, który cię interesuje.

Integracja z usługą Microsoft Defender XDR

Po włączeniu Defender dla Chmury alerty zabezpieczeń są automatycznie zintegrowane z portalem Usługi Microsoft Defender. Nie są potrzebne żadne dalsze kroki.

Integracja między Microsoft Defender dla Chmury i usługą Microsoft Defender XDR umożliwia korzystanie ze środowisk chmury w usłudze Microsoft Defender XDR. Dzięki alertom Defender dla Chmury i korelacjom w chmurze zintegrowanym z usługą Microsoft Defender XDR zespoły SOC mogą teraz uzyskiwać dostęp do wszystkich informacji o zabezpieczeniach z jednego interfejsu.

Dowiedz się więcej o alertach Defender dla Chmury w usłudze Microsoft Defender XDR.

Dowiedz się więcej

Zapoznaj się z następującymi blogami:

- Ignite 2021: Microsoft Defender dla Chmury wiadomości

- Zarządzanie stanem zabezpieczeń i ochrona serwera dla platform AWS i GCP

Czyszczenie zasobów

W tym artykule nie ma potrzeby czyszczenia żadnych zasobów.

Następne kroki

Łączenie konta platformy AWS jest częścią środowiska wielochmurowego dostępnego w Microsoft Defender dla Chmury:

- Przypisz dostęp do właścicieli obciążeń.

- Chroń wszystkie zasoby przy użyciu Defender dla Chmury.

- Konfigurowanie maszyn lokalnych i projektów GCP.

- Uzyskaj odpowiedzi na często zadawane pytania dotyczące dołączania konta platformy AWS.

- Rozwiązywanie problemów z łącznikami wielochmurowymi.