Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Uwaga

Ta funkcja jest przestarzała od 1 maja 2024 r.

Podstawowym składnikiem każdego programu cyberbezpieczeństwa i bezpieczeństwa jest identyfikacja i analiza luk w zabezpieczeniach. Defender dla Chmury regularnie sprawdza połączone maszyny, aby upewnić się, że są uruchomione narzędzia do oceny luk w zabezpieczeniach.

Po znalezieniu maszyny, która nie ma wdrożonego rozwiązania do oceny luk w zabezpieczeniach, Defender dla Chmury generuje zalecenie dotyczące zabezpieczeń: Maszyny powinny mieć rozwiązanie do oceny luk w zabezpieczeniach. Użyj tego zalecenia, aby wdrożyć rozwiązanie do oceny luk w zabezpieczeniach na maszynach wirtualnych platformy Azure i maszynach hybrydowych z obsługą usługi Azure Arc.

Defender dla Chmury obejmuje skanowanie w poszukiwaniu luk w zabezpieczeniach dla maszyn. Nie potrzebujesz licencji Qualys, a nawet konta Qualys — wszystko jest bezproblemowo obsługiwane wewnątrz Defender dla Chmury. Ta strona zawiera szczegółowe informacje o tym skanerze i instrukcje dotyczące sposobu jego wdrażania.

Napiwek

Zintegrowane rozwiązanie do oceny luk w zabezpieczeniach obsługuje maszyny wirtualne platformy Azure i maszyny hybrydowe. Aby wdrożyć skaner oceny luk w zabezpieczeniach na maszynach lokalnych i wielochmurowych, najpierw połącz je z platformą Azure za pomocą usługi Azure Arc zgodnie z opisem w temacie Łączenie maszyn spoza platformy Azure w celu Defender dla Chmury.

zintegrowane rozwiązanie do oceny luk w zabezpieczeniach Defender dla Chmury bezproblemowo współpracuje z usługą Azure Arc. Po wdrożeniu usługi Azure Arc maszyny będą wyświetlane w Defender dla Chmury i żaden agent usługi Log Analytics nie jest wymagany.

Jeśli nie chcesz używać oceny luk w zabezpieczeniach obsługiwanej przez firmę Qualys, możesz użyć Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender.

Dostępność

| Aspekt | Szczegóły |

|---|---|

| Stan wydania: | Ogólna dostępność |

| Typy maszyn (scenariusze hybrydowe): |

|

| Cennik: | Wymaga usługi Microsoft Defender dla serwerów (plan 2) |

| Wymagane role i uprawnienia: |

Właściciel (poziom grupy zasobów) może wdrożyć skaner Czytelnik zabezpieczeń może wyświetlać wyniki |

| Chmury: |

|

Omówienie zintegrowanego skanera luk w zabezpieczeniach

Skaner luk w zabezpieczeniach dołączony do Microsoft Defender dla Chmury jest obsługiwany przez firmę Qualys. Skaner Qualysa jest jednym z wiodących narzędzi do identyfikacji luk w zabezpieczeniach w czasie rzeczywistym. Jest ona dostępna tylko w usłudze Microsoft Defender dla serwerów. Nie potrzebujesz licencji Qualys, a nawet konta Qualys — wszystko jest bezproblemowo obsługiwane wewnątrz Defender dla Chmury.

Jak działa zintegrowany skaner luk w zabezpieczeniach

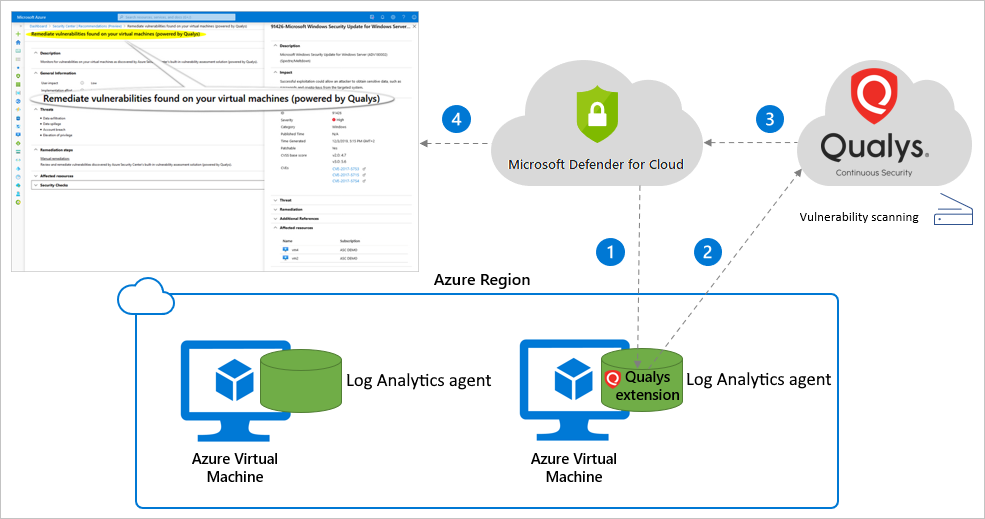

Rozszerzenie skanera luk w zabezpieczeniach działa w następujący sposób:

Wdrażanie — Microsoft Defender dla Chmury monitoruje maszyny i udostępnia zalecenia dotyczące wdrażania rozszerzenia Qualys na wybranej maszynie/s.

Zbieranie informacji — rozszerzenie zbiera artefakty i wysyła je do analizy w usłudze Qualys w chmurze w zdefiniowanym regionie.

Analizuj — usługa qualys w chmurze przeprowadza ocenę luk w zabezpieczeniach i wysyła wyniki do Defender dla Chmury.

Ważne

Aby zapewnić prywatność, poufność i bezpieczeństwo naszych klientów, nie udostępniamy informacji o klientach firmie Qualys. Dowiedz się więcej o standardach prywatności wbudowanych na platformie Azure.

Raport — wyniki są dostępne w Defender dla Chmury.

Wdrażanie zintegrowanego skanera na platformie Azure i maszynach hybrydowych

W witrynie Azure Portal otwórz Defender dla Chmury.

W menu Defender dla Chmury otwórz stronę Zalecenia.

Wybierz rekomendację Maszyny powinny mieć rozwiązanie do oceny luk w zabezpieczeniach.

Napiwek

Maszyna jest maszyną

server16-testz obsługą usługi Azure Arc. Aby wdrożyć skaner oceny luk w zabezpieczeniach na maszynach lokalnych i wielochmurowych, zobacz Łączenie maszyn spoza platformy Azure z Defender dla Chmury.Defender dla Chmury bezproblemowo współpracuje z usługą Azure Arc. Po wdrożeniu usługi Azure Arc maszyny będą wyświetlane w Defender dla Chmury i żaden agent usługi Log Analytics nie jest wymagany.

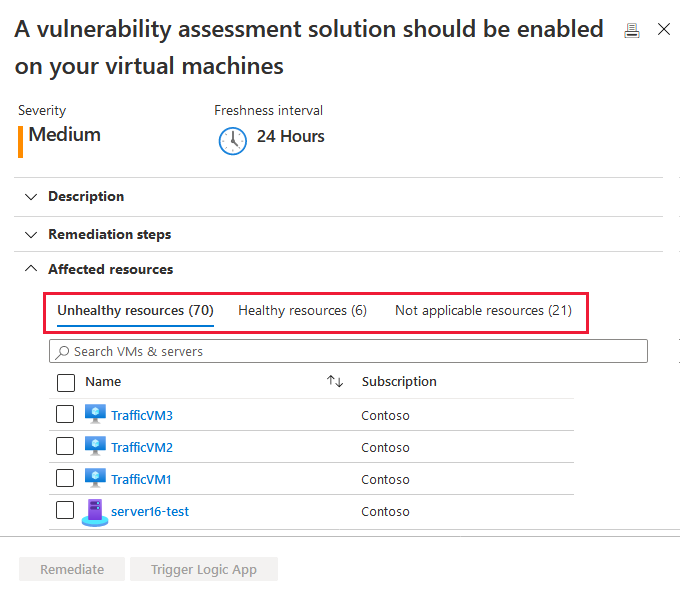

Maszyny są wyświetlane w co najmniej jednej z następujących grup:

- Zasoby w dobrej kondycji — Defender dla Chmury wykrył rozwiązanie do oceny luk w zabezpieczeniach uruchomione na tych maszynach.

- Zasoby w złej kondycji — na tych maszynach można wdrożyć rozszerzenie skanera luk w zabezpieczeniach.

- Nie dotyczy zasobów — te maszyny nie są obsługiwane w przypadku rozszerzenia skanera luk w zabezpieczeniach.

Z listy maszyn w złej kondycji wybierz te, które mają otrzymać rozwiązanie do oceny luk w zabezpieczeniach, a następnie wybierz pozycję Koryguj.

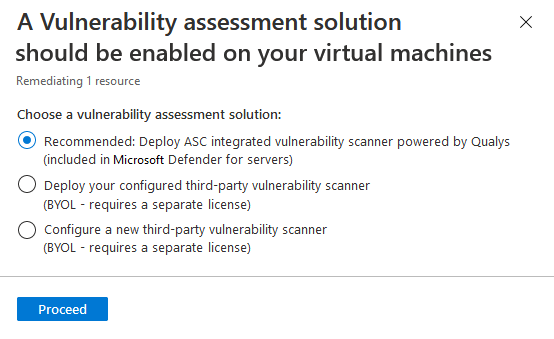

Ważne

W zależności od konfiguracji ta lista może wyglądać inaczej.

- Jeśli nie skonfigurowano skanera luk w zabezpieczeniach innej firmy, nie będzie można go wdrożyć.

- Jeśli wybrane maszyny nie są chronione przez usługę Microsoft Defender for Servers, opcja zintegrowanego skanera luk w zabezpieczeniach Defender dla Chmury nie będzie dostępna.

Wybierz zalecaną opcję, Wdróż zintegrowany skaner luk w zabezpieczeniach i Kontynuuj.

Zostanie wyświetlony monit o kolejne potwierdzenie. Wybierz pozycję Koryguj.

Rozszerzenie skanera jest instalowane na wszystkich wybranych maszynach w ciągu kilku minut.

Skanowanie rozpoczyna się automatycznie po pomyślnym wdrożeniu rozszerzenia. Skanowania są uruchamiane co 12 godzin. Ten interwał nie jest konfigurowalny.

Ważne

Jeśli wdrożenie zakończy się niepowodzeniem na co najmniej jednej maszynie, upewnij się, że maszyny docelowe mogą komunikować się z usługą w chmurze firmy Qualys, dodając następujące adresy IP do list dozwolonych (za pośrednictwem portu 443 — ustawienie domyślne dla protokołu HTTPS):

https://qagpublic.qg3.apps.qualys.com- Amerykańskie centrum danych Qualyshttps://qagpublic.qg2.apps.qualys.eu- Europejskie centrum danych Qualys

Jeśli Twoja maszyna znajduje się w regionie w europejskiej lokalizacji geograficznej platformy Azure (takiej jak Europa, Wielka Brytania, Niemcy), jego artefakty będą przetwarzane w europejskim centrum danych firmy Qualys. Artefakty dla maszyn wirtualnych znajdujących się w innym miejscu są wysyłane do amerykańskiego centrum danych.

Automatyzowanie wdrożeń na dużą skalę

Uwaga

Wszystkie narzędzia opisane w tej sekcji są dostępne w repozytorium społeczności usługi GitHub Defender dla Chmury. W tym miejscu można znaleźć skrypty, automatyzacje i inne przydatne zasoby do użycia w całym wdrożeniu Defender dla Chmury.

Niektóre z tych narzędzi mają wpływ tylko na nowe maszyny połączone po włączeniu wdrożenia na dużą skalę. Inne osoby są również wdrażane na istniejących maszynach. Można połączyć wiele podejść.

Niektóre sposoby automatyzacji wdrażania na dużą skalę zintegrowanego skanera:

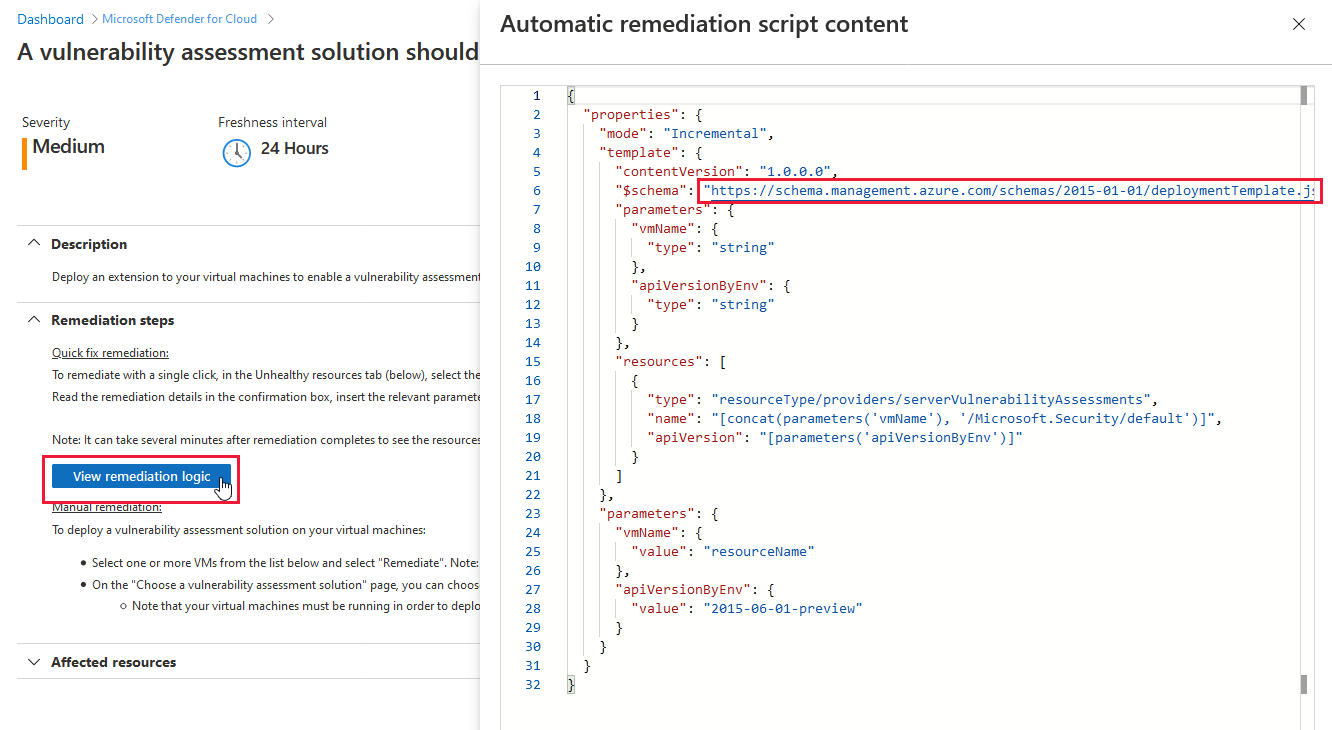

-

Azure Resource Manager — ta metoda jest dostępna z poziomu logiki rekomendacji widoku w witrynie Azure Portal. Skrypt korygowania zawiera odpowiedni szablon usługi ARM, którego można użyć do automatyzacji:

- Zasady DeployIfNotExists — zasady niestandardowe zapewniające, że wszystkie nowo utworzone maszyny otrzymają skaner. Wybierz pozycję Wdróż na platformie Azure i ustaw odpowiednie parametry. Te zasady można przypisać na poziomie grup zasobów, subskrypcji lub grup zarządzania.

-

Skrypt programu PowerShell — użyj skryptu

Update qualys-remediate-unhealthy-vms.ps1, aby wdrożyć rozszerzenie dla wszystkich maszyn wirtualnych w złej kondycji. Aby zainstalować nowe zasoby, zautomatyzuj skrypt za pomocą usługi Azure Automation. Skrypt znajduje wszystkie maszyny w złej kondycji wykryte przez zalecenie i wykonuje wywołanie usługi Azure Resource Manager. - Azure Logic Apps — tworzenie aplikacji logiki na podstawie przykładowej aplikacji. Użyj narzędzi automatyzacji przepływu pracy Defender dla Chmury, aby wyzwolić aplikację logiki w celu wdrożenia skanera za każdym razem, gdy dla zasobu zostanie wygenerowane zalecenie dotyczące rozwiązania do oceny luk w zabezpieczeniach.

-

Interfejs API REST — aby wdrożyć zintegrowane rozwiązanie do oceny luk w zabezpieczeniach przy użyciu interfejsu API REST Defender dla Chmury, utwórz żądanie PUT dla następującego adresu URL i dodaj odpowiedni identyfikator zasobu:

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview

Wyzwalanie skanowania na żądanie

Skanowanie na żądanie można wyzwolić z samej maszyny przy użyciu skryptów wykonywanych lokalnie lub zdalnie lub obiektu zasad grupy (GPO). Alternatywnie możesz zintegrować go z narzędziami dystrybucji oprogramowania na końcu zadania wdrażania poprawek.

Następujące polecenia wyzwalają skanowanie na żądanie:

-

Maszyny z systemem Windows:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f -

Maszyny z systemem Linux:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm

Następne kroki

Defender dla Chmury oferuje również analizę luk w zabezpieczeniach:

- Bazy danych SQL — eksplorowanie raportów oceny luk w zabezpieczeniach na pulpicie nawigacyjnym oceny luk w zabezpieczeniach

- Obrazy usługi Azure Container Registry — oceny luk w zabezpieczeniach dla platformy Azure za pomocą Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender