Informacje o uprawnieniach i grupach zabezpieczeń

Azure DevOps Services | Azure DevOps Server 2022 — Azure DevOps Server 2019

W tym artykule dowiesz się więcej o poziomach dostępu i uprawnieniach za pośrednictwem dziedziczenia, grup zabezpieczeń, ról i nie tylko w usłudze Azure DevOps.

Aby zapoznać się z omówieniem uprawnień domyślnych, zobacz Szybkie informacje o uprawnieniach domyślnych. Opis każdej domyślnej grupy zabezpieczeń można znaleźć w temacie Security groups, service accounts i permissions reference (Grupy zabezpieczeń, konta usług i dokumentacja uprawnień).

Poziomy dostępu

Wszyscy użytkownicy dodani do usługi Azure DevOps mają przypisany poziom dostępu, który przyznaje lub ogranicza dostęp do określonych funkcji portalu internetowego.

Istnieją trzy główne poziomy dostępu: Uczestnik projektu, Podstawowy i Podstawowy i Plany testowe. Dostęp uczestników projektu zapewnia bezpłatny dostęp do nieograniczonej liczby użytkowników do ograniczonego zestawu funkcji. Aby uzyskać więcej informacji, zobacz Stakeholder access quick reference (Dostęp uczestnika projektu — krótki przewodnik).

Aby przyznać użytkownikowi dostęp do funkcji zarządzania portfelem agile lub zarządzania przypadkami testowymi, zmień poziomy dostępu, a nie uprawnienia. Aby uzyskać więcej informacji, zobacz About access levels (Informacje o poziomach dostępu).

Uprawnienia

Wszyscy użytkownicy dodani do usługi Azure DevOps są dodawani do co najmniej jednej domyślnej grupy zabezpieczeń. Grupy zabezpieczeń mają przypisane uprawnienia, które zezwalają lub odmawiają dostępu do funkcji lub zadania.

- Członkowie grupy zabezpieczeń dziedziczą uprawnienia przypisane do grupy.

- Uprawnienia są definiowane na różnych poziomach: organizacja/kolekcja, projekt lub obiekt.

- Inne uprawnienia są zarządzane za pomocą przypisań opartych na rolach, takich jak administrator zespołu, zarządzanie rozszerzeniami i różne role zasobów potoku.

- Administratorzy mogą definiować niestandardowe grupy zabezpieczeń, aby zarządzać uprawnieniami dla różnych obszarów funkcjonalnych.

Jeśli chodzi o zarządzanie uprawnieniami w usłudze Azure DevOps, istnieją dwie kluczowe grupy: Administratorzy kolekcji projektów i Administratorzy projektu. Podzielmy ją na kroki:

Administratorzy kolekcji projektów:

- Osoby te mają najwyższy poziom uprawnień w organizacji lub kolekcji projektów.

- Mogą wykonywać wszystkie operacje dla całej kolekcji.

- Ich obowiązki obejmują zarządzanie ustawieniami, zasadami i procesami w organizacji.

- Ponadto mogą tworzyć i zarządzać wszystkimi projektami i rozszerzeniami w organizacji.

Administratorzy projektu:

- Administratorzy projektu działają na poziomie projektu.

- Zarządzają grupami zabezpieczeń i uprawnieniami głównie z ustawień projektu portalu internetowego.

- Z drugiej strony współautorzy obsługują uprawnienia do określonych obiektów tworzonych w projekcie.

Stany uprawnień

Uprawnienia można przypisywać na następujące sposoby, udzielając lub ograniczając dostęp zgodnie z instrukcjami.

Użytkownik lub grupa ma uprawnienia do wykonywania zadania:

- Zezwalaj

- Zezwalaj (dziedziczone)

- Zezwalaj (system)

Użytkownik lub grupa nie ma uprawnień do wykonywania zadania:

- Deny

- Odmowa (dziedziczona)

- Odmowa (system)

- Nie ustawiono

| Stan uprawnień | opis |

|---|---|

| Zezwalaj | Jawnie przyznaje użytkownikom wykonywanie określonych zadań i nie jest dziedziczone z członkostwa w grupie. |

| Zezwalaj (dziedziczone) | Przyznaje członkom grupy wykonywanie określonych zadań. |

| Zezwalaj (system) | Przyznaje uprawnienia, które mają pierwszeństwo przed uprawnieniami użytkownika. Niezmienialne i przechowywane w bazie danych konfiguracji niewidoczne dla użytkowników. |

| Deny | Jawnie ogranicza użytkowników do wykonywania określonych zadań i nie jest dziedziczony z członkostwa w grupie. W przypadku większości grup i prawie wszystkich uprawnień odmów zastępuje wartość Zezwalaj. Jeśli użytkownik należy do dwóch grup, a jeden z nich ma określone uprawnienie ustawione na Odmów, ten użytkownik nie może wykonywać zadań wymagających tego uprawnienia, nawet jeśli należą do grupy, która ma to uprawnienie ustawione na Zezwalaj. |

| Odmowa (dziedziczona) | Ogranicza członków grupy do wykonywania określonych zadań. Zastępuje jawne zezwalanie. |

| Odmowa (system) | Ogranicza uprawnienia, które mają pierwszeństwo przed uprawnieniami użytkownika. Niezmienialne i przechowywane w bazie danych konfiguracji niewidoczne dla użytkowników. |

| Nie ustawiono | Niejawnie odrzuca użytkownikom możliwość wykonywania zadań wymagających tego uprawnienia, ale zezwala na członkostwo w grupie, która ma to uprawnienie do pierwszeństwa, znaną również jako Zezwalaj (dziedziczona) lub Odmów (dziedziczona). |

W niektórych przypadkach członkowie grup Administratorzy kolekcji projektów lub Administratorzy team Foundation mogą zawsze uzyskać uprawnienia, nawet jeśli nie zostaną one udzielone temu uprawnieniem w innej grupie. W innych przypadkach, takich jak usuwanie elementów roboczych lub potoki, bycie członkiem grupy Administratorzy kolekcji projektów nie pomija uprawnień odmowy ustawionych gdzie indziej.

Ostrzeżenie

Podczas modyfikowania uprawnienia dla grupy ma to wpływ na wszystkich użytkowników w tej grupie. Nawet jedna zmiana uprawnień może mieć wpływ na setki użytkowników, dlatego ważne jest, aby rozważyć potencjalne skutki przed wprowadzeniem jakichkolwiek korekt.

Dziedziczenie uprawnień

Uprawnienia są zgodne z hierarchią, umożliwiając dziedziczenie z elementu nadrzędnego lub przez zastąpienie.

- Dziedziczenie grup: użytkownicy dziedziczą uprawnienia z grup, do których należą. Jeśli użytkownik ma uprawnienie Zezwalaj bezpośrednio lub za pośrednictwem członkostwa w grupie, ale ma również uprawnienie Odmów za pośrednictwem innej grupy, uprawnienie Odmów ma pierwszeństwo. Jednak członkowie administratorów kolekcji projektów lub administratorzy programu Team Foundation zachowują najbardziej dozwolone uprawnienia, nawet jeśli należą do innych grup, które odmawiają tych uprawnień (z wyjątkiem operacji elementów roboczych).

- Dziedziczenie na poziomie obiektu: uprawnienia na poziomie obiektu (przypisane do węzłów, takich jak obszary, iteracji, foldery kontroli wersji i foldery zapytań elementu roboczego) są dziedziczone w dół hierarchii.

Na przykład podzielmy dziedziczenie uprawnień i reguły specyfiki i pamiętajmy, że jawne uprawnienia zawsze mają pierwszeństwo przed dziedziczone:

- Gdy uprawnienia użytkownika są ustawione w węźle wyższego poziomu (area-1), te uprawnienia są dziedziczone przez wszystkie podwęźle (area-1/sub-area-1), chyba że jawnie przesłonięć.

- Jeśli uprawnienie nie jest jawnie dozwolone lub odrzucane dla podwęźle, dziedziczy uprawnienie od jego elementu nadrzędnego.

- Jeśli jednak uprawnienie jest jawnie ustawione dla podwęźle (area-1/sub-area-1), uprawnienie elementu nadrzędnego nie jest dziedziczone, niezależnie od tego, czy jest to dozwolone, czy odrzucone. Specyficzność:

- W hierarchii obiektów specyfika jest pod względem dziedziczenia. Oznacza to, że jeśli istnieją uprawnienia powodujące konflikt, pierwszeństwo ma najbardziej specyficzne uprawnienie.

- Rozważmy na przykład użytkownika:

- Jawnie odmów w obszarze "area-1" (węzeł nadrzędny).

- Jawnie zezwalaj na pole "area-1/sub-area-1" (węzeł podrzędny).

- W takim przypadku użytkownik otrzymuje ustawienie Zezwalaj na "area-1/sub-area-1", zastępując dziedziczony odmów z węzła nadrzędnego.

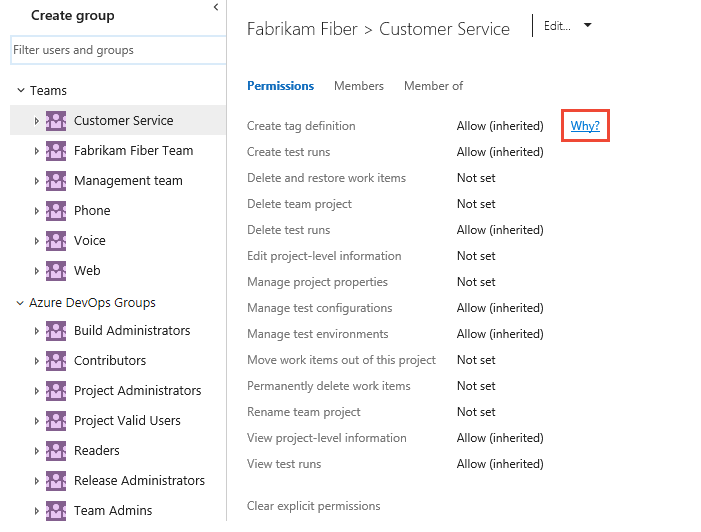

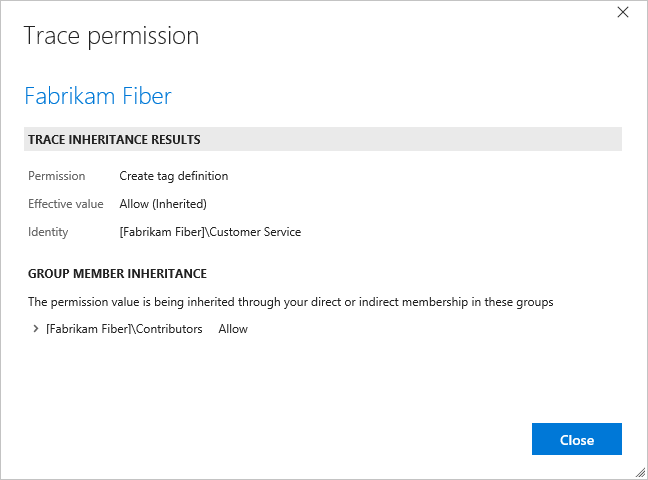

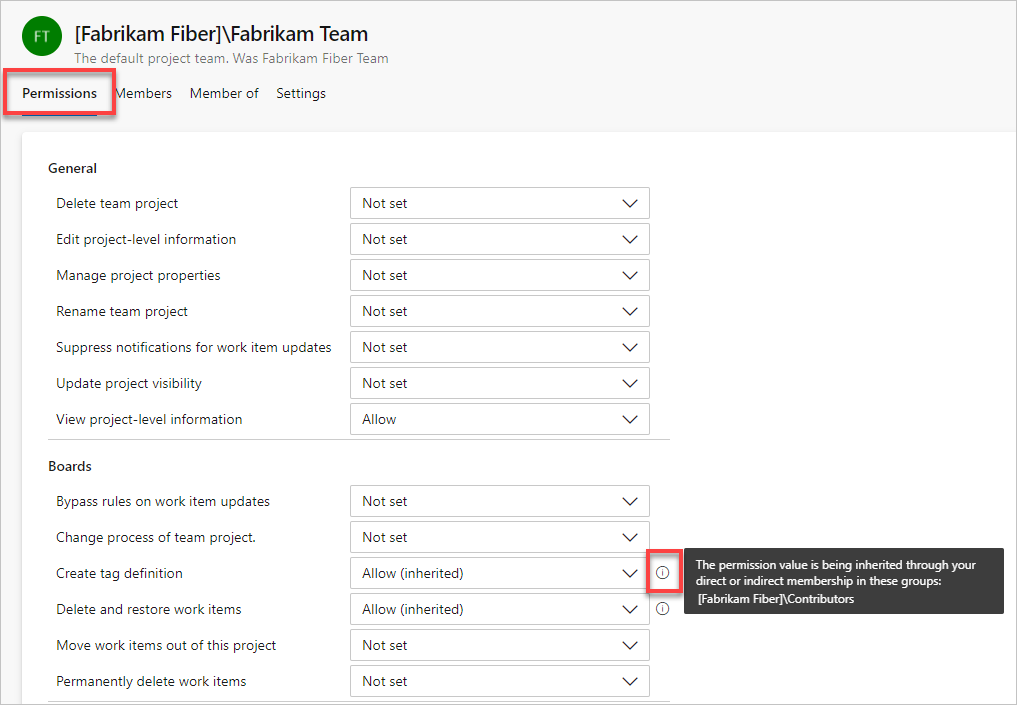

Aby zrozumieć, dlaczego uprawnienie jest dziedziczone, możesz wstrzymać ustawienie uprawnień, a następnie wybrać pozycję Dlaczego? Aby otworzyć stronę Zabezpieczenia , zobacz Wyświetlanie uprawnień.

Uwaga

Aby włączyć stronę podglądu ustawień uprawnień projektu, zobacz Włączanie funkcji w wersji zapoznawczej.

Zostanie otwarte nowe okno dialogowe zawierające informacje o dziedziczeniu dla tego uprawnienia.

Interfejs użytkownika w wersji zapoznawczej strony ustawień uprawnień projektu nie jest dostępny dla usługi Azure DevOps Server 2020 i starszych wersji.

Grupy zabezpieczeń i członkostwo

Grupy zabezpieczeń przypisują określone uprawnienia do swoich członków.

Podczas tworzenia organizacji, kolekcji lub projektu usługa Azure DevOps tworzy zestaw domyślnych grup zabezpieczeń, które są automatycznie przypisywane do uprawnień domyślnych. Więcej grup zabezpieczeń jest zdefiniowanych przy użyciu następujących akcji:

- Podczas tworzenia niestandardowych grup zabezpieczeń na następujących poziomach:

- Poziom projektu

- Poziom organizacji lub kolekcji

- Poziom serwera (tylko lokalnie)

- Podczas dodawania zespołu tworzona jest grupa zabezpieczeń zespołu

Nie można utworzyć grupy zabezpieczeń na poziomie obiektu, ale można przypisać grupę niestandardową do poziomu obiektu i przypisać uprawnienia do tego poziomu. Aby uzyskać więcej informacji, zobacz Ustawianie uprawnień na poziomie obiektu.

Domyślne grupy zabezpieczeń

Większość użytkowników usługi Azure DevOps jest dodawanych do grupy zabezpieczeń Współautorzy i udzielała podstawowego poziomu dostępu. Grupa Współautorzy zapewnia dostęp do odczytu i zapisu do repozytoriów, śledzenia pracy, potoków i nie tylko. Dostęp podstawowy zapewnia dostęp do wszystkich funkcji i zadań związanych z używaniem usług Azure Boards, Azure Repos, Azure Pipelines i Azure Artifacts. Użytkownicy, którzy wymagają dostępu do zarządzania planami testów platformy Azure, muszą mieć przyznane podstawowe i testowe plany lub dostęp zaawansowany .

Następujące grupy zabezpieczeń są definiowane domyślnie dla każdego projektu i organizacji. Zazwyczaj do grup Czytelnicy, Współautorzy lub Administratorzy projektu są zwykle dodawani użytkownicy lub grupy.

| Projekt | Organizacja lub kolekcja |

|---|---|

| - Administratorzy kompilacji -Współpracowników - Administratorzy projektu — Prawidłowi użytkownicy projektu -Czytelników - Administratorzy wydań - Zespół TeamName |

- Administratorzy kolekcji projektów — Administratorzy kompilacji kolekcji projektów — Konta usług kompilacji kolekcji projektów — Konta usługi serwera proxy kolekcji projektów — Konta usług kolekcji projektów — Konta usługi testowej kolekcji projektów - Kolekcja projektów prawidłowych użytkowników — Użytkownicy z zakresem projektu - Grupa usług zabezpieczeń |

Opis każdej z tych grup można znaleźć w temacie Grupy zabezpieczeń, konta usług i uprawnienia. Aby uzyskać domyślne przypisania uprawnień do najczęściej używanych domyślnych grup zabezpieczeń, zobacz Domyślne uprawnienia i dostęp.

Następujące grupy zabezpieczeń są definiowane domyślnie dla każdego projektu i kolekcji projektów. Zazwyczaj do grup Czytelnicy, Współautorzy lub Administratorzy projektu są zwykle dodawani użytkownicy lub grupy.

Dodaj tylko konta usług do grup kont usługi Azure DevOps. Aby zrozumieć prawidłowe grupy użytkowników, zobacz Prawidłowe grupy użytkowników w dalszej części tego artykułu.

| Poziom projektu | Poziom kolekcji |

|---|---|

| - Administratorzy kompilacji -Współpracowników - Administratorzy projektu — Prawidłowi użytkownicy projektu -Czytelników - Administratorzy wydań - Zespół TeamName |

- Administratorzy kolekcji projektów — Administratorzy kompilacji kolekcji projektów — Konta usług kompilacji kolekcji projektów — Konta usługi serwera proxy kolekcji projektów — Konta usług kolekcji projektów — Konta usługi testowej kolekcji projektów - Kolekcja projektów prawidłowych użytkowników - Grupa usług zabezpieczeń |

W przypadku użytkowników, których zadaniem jest zarządzanie funkcjami na poziomie projektu, takimi jak zespoły, ścieżki obszaru i iteracji, repozytoria, punkty zaczepienia usługi i punkty końcowe usługi, dodaj je do grupy Administratorzy projektu.

W przypadku użytkowników, których zadaniem jest zarządzanie funkcjami organizacji lub kolekcji — takimi jak projekty, zasady, procesy, zasady przechowywania, pule agentów i wdrożeń oraz rozszerzenia — dodaj je do grupy Administratorzy kolekcji projektów. Aby uzyskać więcej informacji, zobacz Informacje o ustawieniach użytkownika, zespołu, projektu i organizacji.

Zarządzanie członkostwem, uprawnieniami i poziomem dostępu

Usługa Azure DevOps kontroluje dostęp za pośrednictwem tych trzech połączonych obszarów funkcjonalnych:

- Zarządzanie członkostwami obsługuje dodawanie poszczególnych kont użytkowników i grup do domyślnych grup zabezpieczeń. Każda grupa domyślna jest skojarzona z zestawem uprawnień domyślnych. Wszyscy użytkownicy dodani do dowolnej grupy zabezpieczeń są dodawani do grupy Prawidłowe użytkownicy. Prawidłowy użytkownik to osoba, która może nawiązać połączenie z projektem, kolekcją lub organizacją.

- Zarządzanie uprawnieniami kontroluje dostęp do określonych zadań funkcjonalnych na różnych poziomach systemu. Uprawnienia na poziomie obiektu ustawiają uprawnienia do pliku, folderu, potoku kompilacji lub udostępnionego zapytania. Ustawienia uprawnień odpowiadają ustawieniu Zezwalaj, Odmów, Dziedziczone zezwalanie, Dziedziczone odmowę, Zezwalaj na system, Odmawiaj systemu i Nie ustawiono.

- Zarządzanie poziomem dostępu kontroluje dostęp do funkcji portalu internetowego. Na podstawie zakupionego dla użytkownika administratorzy ustawiają poziom dostępu użytkownika na poziom uczestnika projektu, podstawowego, podstawowego i testowego lub Visual Studio Enterprise (wcześniej Zaawansowane).

Każdy obszar funkcjonalny używa grup zabezpieczeń w celu uproszczenia zarządzania w całym wdrożeniu. Użytkownicy i grupy są dodawani za pośrednictwem internetowego kontekstu administracyjnego. Uprawnienia są ustawiane automatycznie na podstawie grupy zabezpieczeń, do której są dodawani użytkownicy. Lub uprawnienia są uzyskiwane na podstawie obiektu, projektu, kolekcji lub poziomu serwera, do którego są dodawane grupy.

Członkowie grupy zabezpieczeń mogą być kombinacją użytkowników, innych grup i grup usługi Microsoft Entra.

Członkowie grupy zabezpieczeń mogą być kombinacją użytkowników, innych grup i grup usługi Active Directory lub grupy roboczej.

Możesz tworzyć grupy lokalne lub grupy usługi Active Directory (AD), aby zarządzać użytkownikami.

Grupy zabezpieczeń usługi Active Directory i firmy Microsoft Entra

Grupy zabezpieczeń można wypełnić, dodając poszczególnych użytkowników. Jednak w celu ułatwienia zarządzania bardziej wydajne jest wypełnienie tych grup przy użyciu identyfikatora Entra firmy Microsoft dla usług Azure DevOps Services i grup użytkowników usługi Active Directory (AD) lub systemu Windows dla usługi Azure DevOps Server. Takie podejście pozwala efektywniej zarządzać członkostwem w grupach i uprawnieniami na wielu komputerach.

Jeśli musisz zarządzać tylko małym zestawem użytkowników, możesz pominąć ten krok. Jeśli jednak przewidujesz, że organizacja może się rozwijać, rozważ skonfigurowanie usługi Active Directory lub identyfikatora Entra firmy Microsoft. Ponadto jeśli planujesz korzystać z dodatkowych usług, niezbędne jest skonfigurowanie identyfikatora Entra firmy Microsoft do użycia z usługą Azure DevOps w celu obsługi rozliczeń.

Uwaga

Bez identyfikatora Entra firmy Microsoft wszyscy użytkownicy usługi Azure DevOps muszą logować się przy użyciu kont Microsoft i musisz zarządzać dostępem do konta przez poszczególne konta użytkowników. Nawet jeśli zarządzasz dostępem do konta przy użyciu kont Microsoft, skonfiguruj subskrypcję platformy Azure do zarządzania rozliczeniami.

Aby skonfigurować identyfikator Entra firmy Microsoft do użycia z usługami Azure DevOps Services, zobacz Łączenie organizacji z identyfikatorem Entra firmy Microsoft.

Gdy twoja organizacja jest połączona z identyfikatorem Entra firmy Microsoft, możesz zdefiniować różne zasady organizacji i zarządzać nimi, aby zwiększyć bezpieczeństwo i usprawnić dostęp do aplikacji. Aby uzyskać więcej informacji, zobacz About security, Security-policies (Informacje o zabezpieczeniach, zasady zabezpieczeń).

Aby zarządzać dostępem organizacji za pomocą identyfikatora Entra firmy Microsoft, zobacz następujące artykuły:

- Dodawanie lub usuwanie użytkowników przy użyciu Microsoft Entra ID

- Rozwiązywanie problemów z dostępem za pomocą identyfikatora Entra firmy Microsoft

Usługa Azure DevOps rejestruje zmiany wprowadzone w grupie Microsoft Entra w ciągu godziny od tej zmiany w identyfikatorze Entra firmy Microsoft. Wszystkie uprawnienia dziedziczone za pośrednictwem członkostwa w grupie są odświeżane. Aby odświeżyć członkostwo w usłudze Microsoft Entra i odziedziczyć uprawnienia w usłudze Azure DevOps, wyloguj się, a następnie zaloguj się ponownie lub wyzwól odświeżenie, aby ponownie sprawdzić swoje uprawnienia.

Aby skonfigurować usługę Active Directory do użycia z usługą Azure DevOps Server, zobacz następujące artykuły:

- Instalowanie usług domena usługi Active Directory (poziom 100)

- Domena usługi Active Directory Services Getting Started (Wprowadzenie do usług domena usługi Active Directory).

Przed zainstalowaniem usługi Azure DevOps Server zainstaluj usługę Active Directory.

Prawidłowe grupy użytkowników

Po dodaniu kont użytkowników bezpośrednio do grupy zabezpieczeń zostaną one automatycznie dodane do jednej z następujących prawidłowych grup użytkowników.

- Prawidłowi użytkownicy kolekcji projektów: wszyscy członkowie dodani do grupy na poziomie organizacji.

- Prawidłowe użytkownicy projektu: wszyscy członkowie dodani do grupy na poziomie projektu.

- Server\Azure DevOps Valid Users: Wszyscy członkowie dodani do grup na poziomie serwera.

- ProjectCollectionName\Project Collection Valid Users: Wszyscy członkowie dodani do grup na poziomie kolekcji.

- ProjectName\Project Valid Users: Wszyscy członkowie dodani do grup na poziomie projektu.

Domyślne uprawnienia przypisane do tych grup zapewniają przede wszystkim dostęp do odczytu, taki jak Wyświetlanie zasobów kompilacji, Wyświetlanie informacji na poziomie projektu i Wyświetlanie informacji na poziomie kolekcji.

Wszyscy użytkownicy dodawani do jednego projektu mogą wyświetlać obiekty w innych projektach w kolekcji. Aby ograniczyć dostęp do widoku, możesz ustawić ograniczenia za pośrednictwem węzła ścieżki obszaru.

Jeśli usuniesz lub odmówisz uprawnienia Wyświetl informacje na poziomie wystąpienia dla jednej z grup Prawidłowych użytkowników, żaden członek grupy nie będzie mógł uzyskać dostępu do projektu, kolekcji lub wdrożenia, w zależności od ustawionej grupy.

Grupa użytkowników z zakresem projektu

Domyślnie użytkownicy dodani do organizacji mogą wyświetlać wszystkie informacje i ustawienia organizacji oraz projektu. Te ustawienia obejmują listę użytkowników, listę projektów, szczegóły rozliczeń, dane użycia i nie tylko, do których można uzyskać dostęp za pośrednictwem ustawień organizacji.

Ważne

- Funkcje ograniczonej widoczności opisane w tej sekcji dotyczą tylko interakcji za pośrednictwem portalu internetowego. Za pomocą interfejsów API REST lub

azure devopspoleceń interfejsu wiersza polecenia członkowie projektu mogą uzyskiwać dostęp do ograniczonych danych. - Użytkownicy-goście, którzy są członkami ograniczonej grupy z domyślnym dostępem w identyfikatorze Entra firmy Microsoft, nie mogą wyszukiwać użytkowników z selektorem osób. Gdy funkcja w wersji zapoznawczej jest wyłączona dla organizacji lub gdy użytkownicy-goście nie są członkami ograniczonej grupy, użytkownicy-goście mogą przeszukiwać wszystkich użytkowników firmy Microsoft Entra zgodnie z oczekiwaniami.

Aby ograniczyć określonych użytkowników, takich jak osoby biorące udział w projekcie, użytkownicy-goście firmy Microsoft Entra lub członkowie określonej grupy zabezpieczeń, możesz włączyć funkcję Ogranicz widoczność i współpracę użytkowników do określonych projektów w wersji zapoznawczej dla organizacji. Po włączeniu dowolnego użytkownika lub grupy dodanej do grupy Użytkownicy z zakresem projektu jest ograniczony dostęp do stron ustawień organizacji, z wyjątkiem przeglądu i projektów. Ponadto mają dostęp tylko do projektów, do których są dodawane.

Ostrzeżenie

Jeśli funkcja Ogranicz widoczność użytkownika i współpracę z określonymi projektami w wersji zapoznawczej jest włączona dla organizacji, użytkownicy z zakresem projektu nie mogą wyszukiwać użytkowników, którzy zostali dodani do organizacji za pośrednictwem członkostwa w grupie Microsoft Entra, a nie za pośrednictwem jawnego zaproszenia użytkownika. Jest to nieoczekiwane zachowanie i trwa rozwiązywanie problemów. Aby samodzielnie rozwiązać ten problem, wyłącz funkcję Ogranicz widoczność i współpracę użytkowników do określonych projektów w wersji zapoznawczej dla organizacji.

Aby uzyskać więcej informacji, zobacz Zarządzanie funkcjami w wersji zapoznawczej.

Uwaga

Grupy zabezpieczeń należą do poziomu organizacji, nawet jeśli uzyskują dostęp tylko do określonego projektu. Niektóre grupy mogą być ukryte w portalu internetowym w zależności od uprawnień użytkownika. Wszystkie nazwy grup w organizacji można znaleźć za pomocą narzędzia interfejsu wiersza polecenia usługi Azure devops lub naszych interfejsów API REST. Aby uzyskać więcej informacji, zobacz Dodawanie grup zabezpieczeń i zarządzanie nimi.

Uwaga

Grupy zabezpieczeń należą do poziomu kolekcji, nawet jeśli uzyskują dostęp tylko do określonego projektu. Niektóre grupy mogą być ukryte w portalu internetowym w zależności od uprawnień użytkownika. Wszystkie nazwy grup w organizacji można znaleźć za pomocą narzędzia interfejsu wiersza polecenia usługi Azure devops lub naszych interfejsów API REST. Aby uzyskać więcej informacji, zobacz Dodawanie grup zabezpieczeń i zarządzanie nimi.

Uwaga

Grupy zabezpieczeń należą do poziomu kolekcji, nawet jeśli uzyskują dostęp tylko do określonego projektu. Niektóre grupy mogą być ukryte w portalu internetowym w zależności od uprawnień użytkownika. Można jednak odnaleźć nazwy wszystkich grup w organizacji przy użyciu interfejsów API REST. Aby uzyskać więcej informacji, zobacz Dodawanie grup zabezpieczeń i zarządzanie nimi.

Uprawnienia oparte na rolach

Uprawnienia oparte na rolach umożliwiają przypisywanie kont użytkowników lub grup zabezpieczeń do roli z przypisaną co najmniej jedną rolą. Poniżej przedstawiono role podstawowe i linki do dodatkowych informacji.

- Role zabezpieczeń artefaktu lub źródła pakietów: role obsługują różne poziomy uprawnień do edytowania kanałów informacyjnych pakietów i zarządzania nimi.

- Rola Menedżera rozszerzeń w witrynie Marketplace: Członkowie roli Menedżer mogą instalować rozszerzenia i odpowiadać na prośby o zainstalowanie rozszerzeń.

- Role zabezpieczeń potoku: kilka ról służy do zarządzania zasobami biblioteki, zasobami na poziomie projektu i zasobami potoku na poziomie kolekcji.

- Administratorzy roli administratora zespołu mogą zarządzać wszystkimi narzędziami zespołowymi.

Aby uzyskać więcej informacji, zobacz About security roles (Informacje o rolach zabezpieczeń).

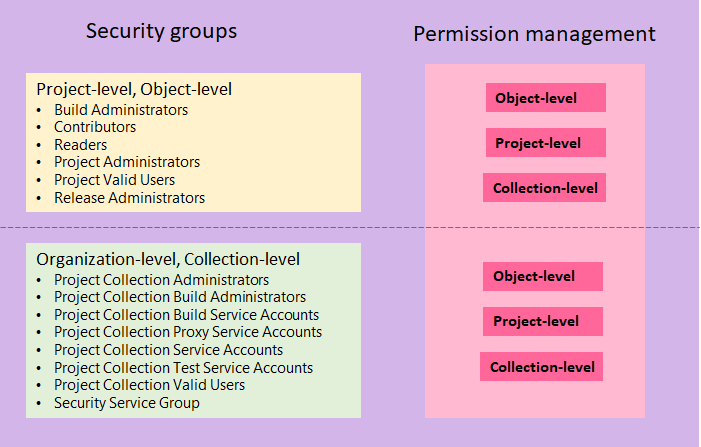

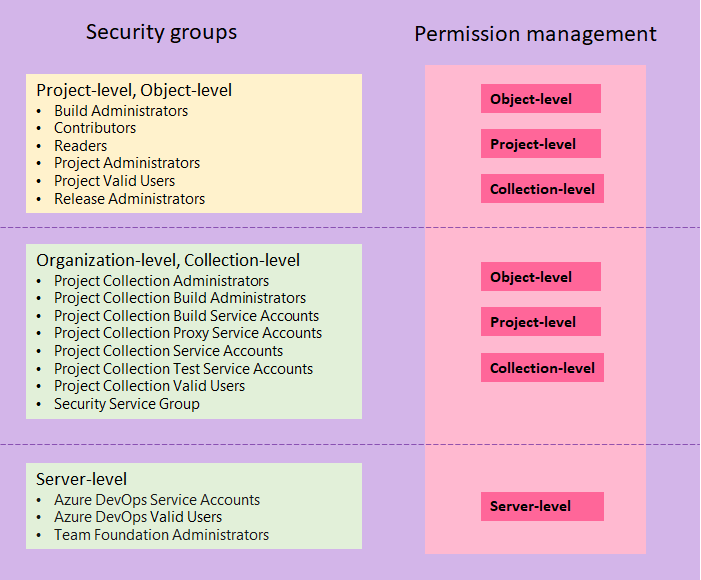

Na poniższej ilustracji pokazano, jak grupy zabezpieczeń zdefiniowane na poziomie projektu i kolekcji mogą przypisywać uprawnienia do obiektów, projektów i organizacji.

Na poniższej ilustracji pokazano, jak grupy zabezpieczeń zdefiniowane na poziomie projektu i kolekcji można przypisać do uprawnień przypisanych na poziomie obiektu, projektu i kolekcji. Można zdefiniować tylko grupy zabezpieczeń na poziomie serwera do uprawnień na poziomie serwera.

Członkowie grup Administratorzy projektu lub Administratorzy kolekcji projektów mogą zarządzać wszystkimi narzędziami zespołowymi dla wszystkich zespołów.

Najlepsze rozwiązania dotyczące uprawnień

Część praktyczna:

- Użyj identyfikatora Entra firmy Microsoft, usługi Active Directory lub grup zabezpieczeń systemu Windows, gdy zarządzasz wieloma użytkownikami.

- Podczas dodawania zespołu należy wziąć pod uwagę uprawnienia, które chcesz przypisać do potencjalnych klientów zespołu, scrum masters i innych członków zespołu. Zastanów się, kto tworzy i modyfikuje ścieżki obszaru, ścieżki iteracji i zapytania.

- W przypadku dodawania wielu zespołów rozważ utworzenie niestandardowej grupy administratorzy zespołu, w której można przydzielić podzestaw uprawnień dostępnych dla administratorów projektu.

- Rozważ przyznanie folderom zapytań elementu roboczego uprawnienie Współtworzenie użytkownikom lub grupom, które wymagają możliwości tworzenia i udostępniania zapytań dotyczących elementów roboczych dla projektu.

Nie:

- Nie dodawaj użytkowników do wielu grup zabezpieczeń, które zawierają różne poziomy uprawnień. W niektórych przypadkach poziom uprawnień Odmów może zastąpić poziom uprawnień Zezwalaj .

- Nie zmieniaj domyślnych przypisań w grupach Prawidłowe użytkownicy. Jeśli usuniesz lub ustawisz uprawnienie Wyświetl informacje na poziomie wystąpienia na wartość Odmów dla jednej z grup Prawidłowy użytkownicy, żaden użytkownik w grupie nie będzie mógł uzyskać dostępu do projektu, kolekcji lub wdrożenia, w zależności od ustawionej grupy.

- Nie przypisuj uprawnień, które są oznaczone jako "Przypisz tylko do kont usług" do kont użytkowników.

Funkcje w wersji zapoznawczej

Flagi funkcji kontrolują dostęp do określonych, nowych funkcji. Okresowo usługa Azure DevOps wprowadza nowe funkcje, umieszczając je za flagą funkcji. Członkowie projektu i właściciele organizacji mogą włączać lub wyłączać funkcje w wersji zapoznawczej. Aby uzyskać więcej informacji, zobacz Zarządzanie funkcjami lub włączanie ich.

Następne kroki

Powiązane artykuły

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla