Informacje o grupach zabezpieczeń, kontach usług i uprawnieniach

Azure DevOps Services | Azure DevOps Server 2022 — Azure DevOps Server 2019

Ten artykuł zawiera kompleksowe informacje dotyczące każdego wbudowanego użytkownika, grupy i uprawnień.

Aby uzyskać krótkie informacje na temat przypisań domyślnych, zobacz Domyślne uprawnienia i dostęp. Aby zapoznać się z omówieniem sposobu zarządzania uprawnieniami i zabezpieczeniami, zobacz About permissions, access, and security groups (Informacje o uprawnieniach, dostępie i grupach zabezpieczeń), About security roles (Informacje o rolach zabezpieczeń) i About access levels (Informacje o uprawnieniach, dostępie i grupach zabezpieczeń), About security roles (Informacje o rolach zabezpieczeń) i About access levels (Informacje o poziomach dostępu).

Aby uzyskać więcej informacji na temat dodawania użytkowników do grupy lub ustawiania określonego uprawnienia, którymi można zarządzać za pośrednictwem portalu internetowego, zobacz następujące zasoby:

Użytkownicy i grupy

Witryna Wiki

DevOps

Uwaga

Obrazy wyświetlane w portalu internetowym mogą różnić się od obrazów w tym artykule z powodu aktualizacji systemu, ale podstawowa funkcjonalność pozostaje taka sama, chyba że zostanie jawnie wymieniona.

Konta usług

System generuje kilka kont usług do obsługi określonych operacji. W poniższej tabeli opisano te konta użytkowników, które są dodawane na poziomie organizacji lub kolekcji.

| User name | opis |

|---|---|

| Usługa puli agentów | Ma uprawnienia do nasłuchiwania kolejki komunikatów dla określonej puli do odbierania pracy. W większości przypadków nie trzeba zarządzać członkami grupy bezpośrednio — proces rejestracji agenta obsługuje go za Ciebie. Po zarejestrowaniu agenta konto usługi określone (zazwyczaj usługa sieciowa) jest automatycznie dodawane. Odpowiedzialny za wykonywanie operacji odczytu/zapisu w usłudze Azure Boards i aktualizowanie elementów roboczych w przypadku zmiany obiektów usługi GitHub. |

| Azure Boards | Dodano, gdy usługa Azure Boards jest połączona z usługą GitHub. Nie należy zarządzać członkami tej grupy. Odpowiedzialny za zarządzanie tworzeniem linków między usługą GitHub i usługą Azure Boards. |

| PipelinesSDK | Dodano je zgodnie z potrzebami, aby obsługiwać tokeny zakresu usługi zasad Potoki. To konto użytkownika jest podobne do tożsamości usługi kompilacji, ale obsługuje oddzielne blokowanie uprawnień. W praktyce tokeny, które obejmują tę tożsamość, otrzymują uprawnienia tylko do odczytu do zasobów potoku i jednorazową możliwość zatwierdzania żądań zasad. To konto powinno być traktowane w taki sam sposób, jak tożsamości usługi kompilacji są traktowane. |

| Usługa kompilacji ProjectName | Ma uprawnienia do uruchamiania usług kompilacji dla projektu i jest starszym użytkownikiem używanym do kompilacji XAML. Jest to automatycznie członek grupy usługi zabezpieczeń, która jest używana do przechowywania użytkowników, którzy otrzymują uprawnienia, ale nie ma innej grupy zabezpieczeń. |

| Usługa kompilacji kolekcji projektów | Ma uprawnienia do uruchamiania usług kompilacji dla kolekcji. Jest to automatycznie członek grupy usługi zabezpieczeń, która jest używana do przechowywania użytkowników, którzy otrzymują uprawnienia, ale nie ma innej grupy zabezpieczeń. |

Grupy

Uprawnienia można udzielać bezpośrednio osobie fizycznej lub grupie. Użycie grup sprawia, że rzeczy są prostsze, a system udostępnia kilka wbudowanych grup w tym celu. Te grupy i uprawnienia domyślne są definiowane na różnych poziomach: serwer (tylko wdrożenie lokalne), kolekcja projektów, projekt i określone obiekty. Możesz również utworzyć własne grupy i przyznać im określony zestaw uprawnień odpowiednich dla określonych ról w organizacji.

Uwaga

Grupy zabezpieczeń są zarządzane na poziomie organizacji, nawet jeśli są one używane dla określonych projektów. W zależności od uprawnień użytkownika niektóre grupy mogą być ukryte w portalu internetowym. Aby wyświetlić wszystkie nazwy grup w organizacji, możesz użyć narzędzia interfejsu wiersza polecenia usługi Azure DevOps lub naszych interfejsów API REST. Aby uzyskać więcej informacji, zobacz Dodawanie grup zabezpieczeń i zarządzanie nimi.

Uwaga

Grupy zabezpieczeń są zarządzane na poziomie kolekcji, nawet jeśli są one używane dla określonych projektów. W zależności od uprawnień użytkownika niektóre grupy mogą być ukryte w portalu internetowym. Aby wyświetlić wszystkie nazwy grup w kolekcji, możesz użyć narzędzia interfejsu wiersza polecenia usługi Azure DevOps lub naszych interfejsów API REST. Aby uzyskać więcej informacji, zobacz Dodawanie grup zabezpieczeń i zarządzanie nimi.

Uwaga

Grupy zabezpieczeń są zarządzane na poziomie kolekcji, nawet jeśli są one używane dla określonych projektów. W zależności od uprawnień użytkownika niektóre grupy mogą być ukryte w portalu internetowym. Aby wyświetlić wszystkie nazwy grup w kolekcji, możesz użyć interfejsów API REST. Aby uzyskać więcej informacji, zobacz Dodawanie grup zabezpieczeń i zarządzanie nimi.

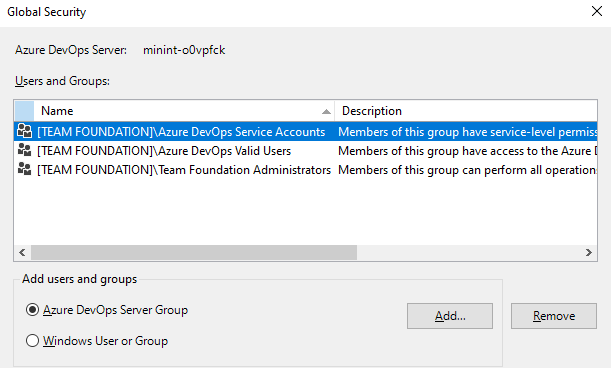

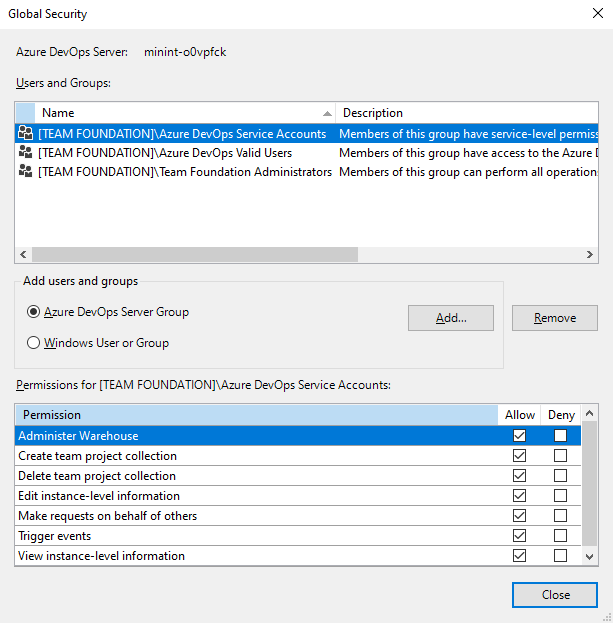

Grupy na poziomie serwera

Podczas instalowania usługi Azure DevOps Server system tworzy domyślne grupy, które mają uprawnienia na poziomie całego wdrożenia. Nie można usunąć ani usunąć wbudowanych grup na poziomie serwera.

Nie można usunąć ani usunąć domyślnych grup na poziomie serwera.

Pełna nazwa każdej z tych grup to [Team Foundation]\{nazwa grupy}. Pełna nazwa grupy administratorów na poziomie serwera to [Team Foundation]\Team Foundation Administrators.

Nazwa grupy

Uprawnienia

Członkostwo

Konta usługi Azure DevOps

Ma uprawnienia na poziomie usługi dla wystąpienia serwera.

Zawiera konto usługi, które zostało dostarczone podczas instalacji

Ta grupa powinna zawierać tylko konta usług, a nie konta użytkowników lub grupy zawierające konta użytkowników. Domyślnie ta grupa jest członkiem administratorów team foundation.

Aby dodać konto do tej grupy po zainstalowaniu usługi Azure DevOps Server, użyj narzędzia TFSSecurity.exe w podfolderze Narzędzia katalogu instalacji lokalnej. Użyj następującego polecenia: TFSSecurity /g+ "[TEAM FOUNDATION]\Team Foundation Service Accounts" n:domain\username /server:http(s)://azuredevopsservername.

Konta usług serwera proxy usługi Azure DevOps

Ma uprawnienia na poziomie usługi dla serwera proxy usługi Azure DevOps Server i niektóre uprawnienia na poziomie usługi.

Uwaga

To konto jest tworzone podczas instalowania usługi serwera proxy usługi Azure DevOps.

Ta grupa powinna zawierać tylko konta usług, a nie konta użytkowników lub grupy zawierające konta użytkowników.

Prawidłowych użytkowników usługi Azure DevOps

Ma uprawnienia do wyświetlania informacji na poziomie wystąpienia serwera.

Zawiera wszystkich użytkowników, których wiadomo, że istnieją w wystąpieniu serwera. Nie można zmodyfikować członkostwa tej grupy.

Administratorzy team foundation

Ma uprawnienia do wykonywania wszystkich operacji na poziomie serwera.

Lokalna grupa administratorów (BUILTIN\Administrators ) dla dowolnego serwera, który hostuje usługi aplikacji Azure DevOPs/Team Foundation.

Serwer \Team Foundation Service Accounts grupy i członkowie grupy \Project Server Integration Service Accounts .

Ogranicz tę grupę do najmniejszych użytkowników, którzy wymagają pełnej kontroli administracyjnej nad operacjami na poziomie serwera.

Uwaga

Jeśli wdrożenie korzysta z funkcji Raportowanie, rozważ dodanie członków tej grupy do grup Menedżerowie zawartości w usługach Reporting Services.

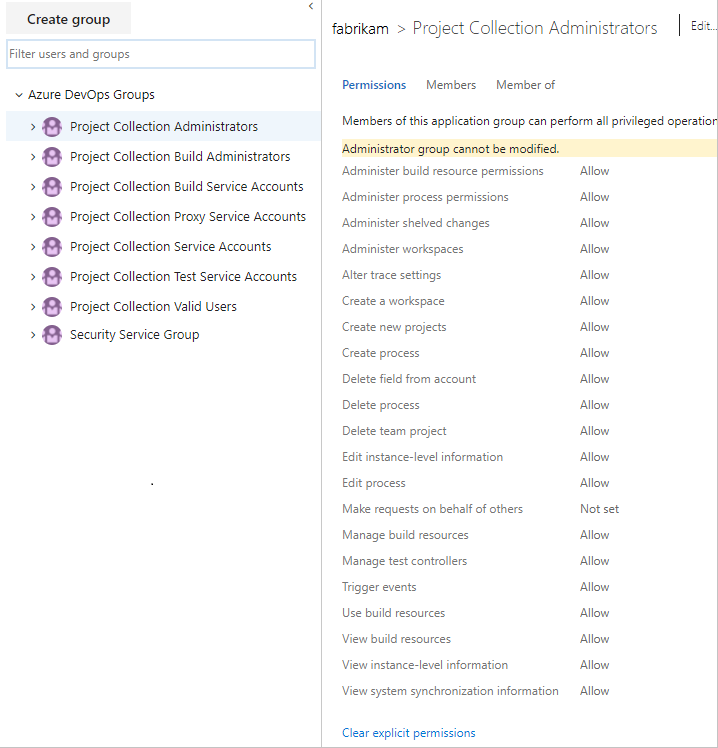

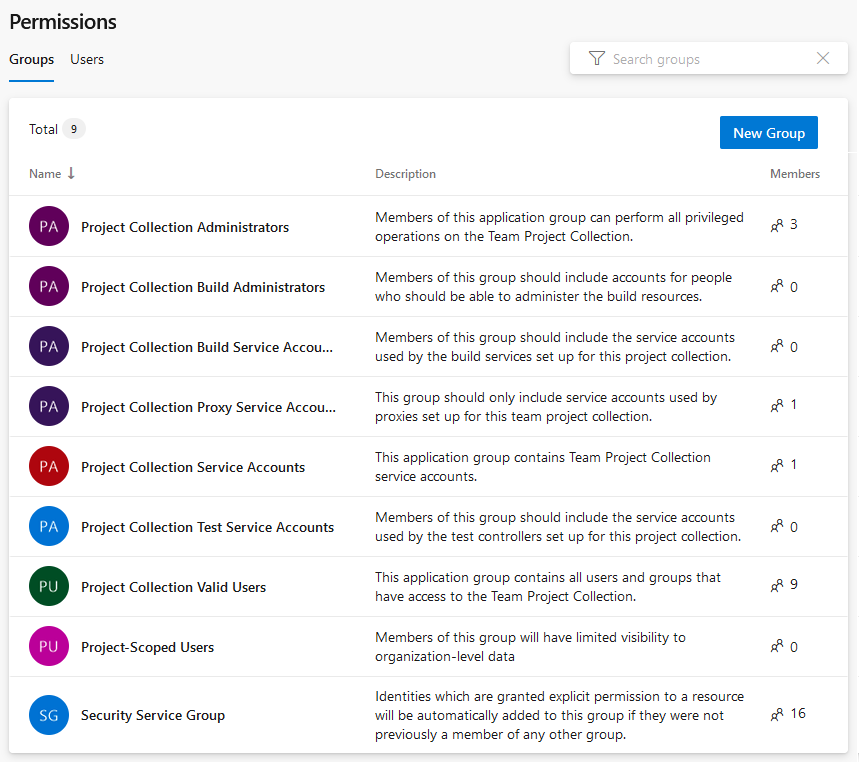

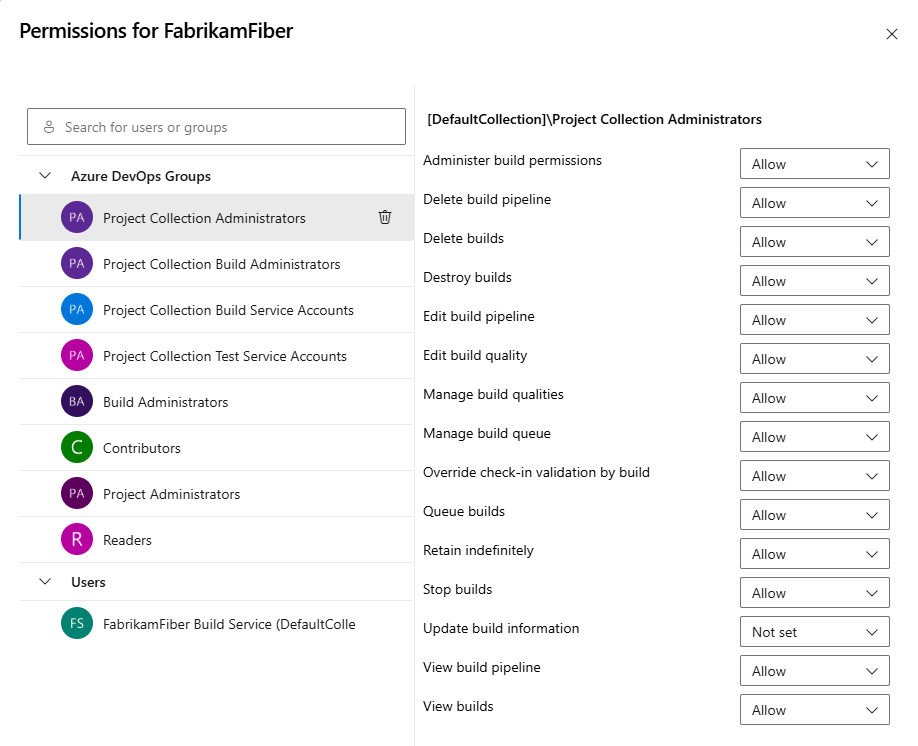

Grupy na poziomie kolekcji

Podczas tworzenia kolekcji organizacji lub projektu w usłudze Azure DevOps system tworzy grupy na poziomie kolekcji, które mają uprawnienia w tej kolekcji. Nie można usunąć ani usunąć wbudowanych grup na poziomie kolekcji.

Uwaga

Aby włączyć stronę Ustawienia uprawnień organizacji w wersji 2 (wersja zapoznawcza), zobacz Włączanie funkcji w wersji zapoznawczej. Strona podglądu zawiera stronę ustawień grupy, która nie jest wyświetlana na bieżącej stronie.

Strona w wersji zapoznawczej nie jest dostępna dla wersji lokalnych.

Pełna nazwa każdej z tych grup to [{nazwa kolekcji}]\{nazwa grupy}. Pełna nazwa grupy administratorów kolekcji domyślnej to [Domyślna kolekcja]\Administratorzy kolekcji projektów.

Nazwa grupy

Uprawnienia

Członkostwo

Administratorzy kolekcji projektów

Ma uprawnienia do wykonywania wszystkich operacji dla kolekcji.

Zawiera grupę Administratorzy lokalni (BUILTIN\Administrators ) dla serwera, na którym są zainstalowane usługi warstwy aplikacji. Zawiera członków grupy Konta usługi CollectionName./ Ogranicz tę grupę do najmniejszych użytkowników, którzy wymagają pełnej kontroli administracyjnej nad kolekcją.

Uwaga

Jeśli wdrożenie korzysta z usług Reporting Services, rozważ dodanie członków tej grupy do grup Menedżerów zawartości team Foundation w usługach Reporting Services.

Administratorzy kompilacji kolekcji projektów

Ma uprawnienia do administrowania zasobami kompilacji i uprawnieniami dla kolekcji.

Ogranicz tę grupę do najmniejszych użytkowników, którzy wymagają pełnej kontroli administracyjnej nad serwerami kompilacji i usługami dla tej kolekcji.

Konta usługi kompilacji kolekcji projektów

Ma uprawnienia do uruchamiania usług kompilacji dla kolekcji.

Ogranicz tę grupę do kont usług i grup, które zawierają tylko konta usług. Jest to starsza grupa używana na potrzeby kompilacji XAML. Użyj użytkownika usługi kompilacji kolekcji projektów ({twoja organizacja}), aby zarządzać uprawnieniami dla bieżących kompilacji.

Konta usługi serwera proxy kolekcji projektów

Ma uprawnienia do uruchamiania usługi proxy dla kolekcji.

Ogranicz tę grupę do kont usług i grup, które zawierają tylko konta usług.

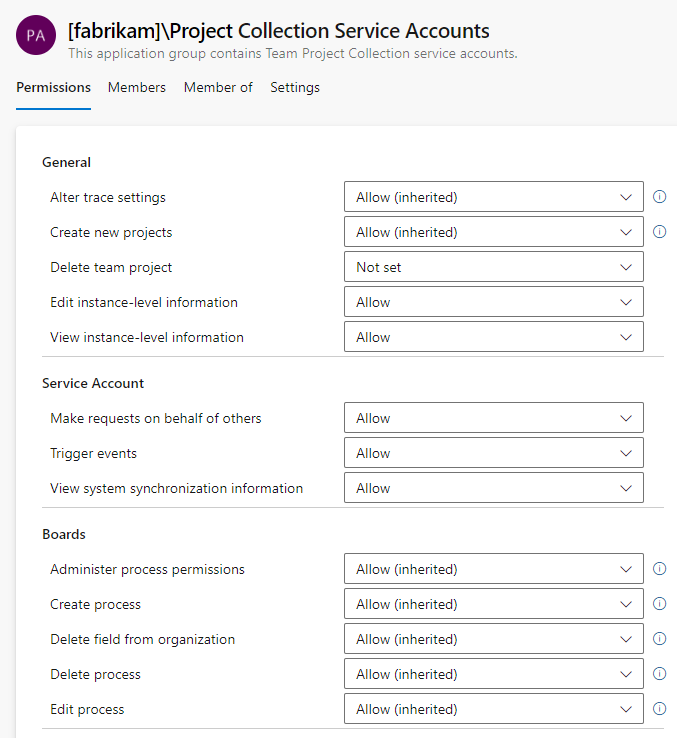

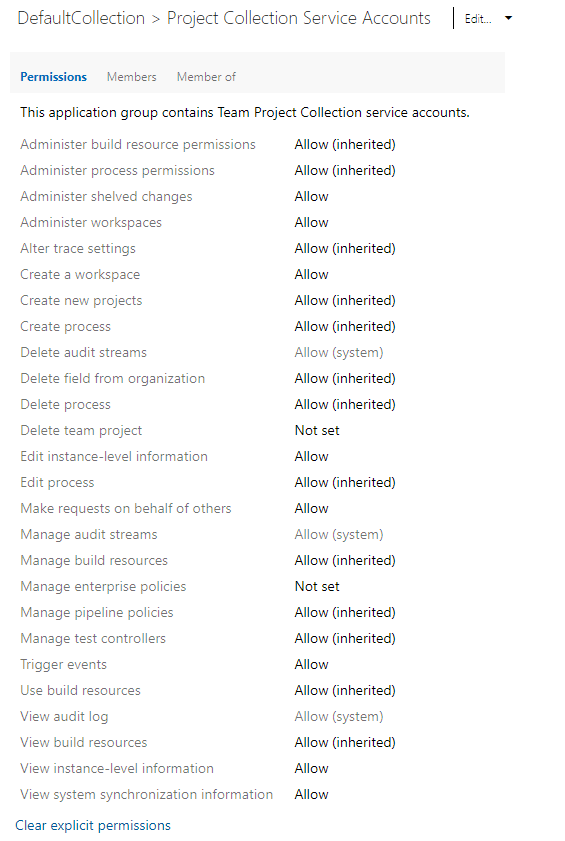

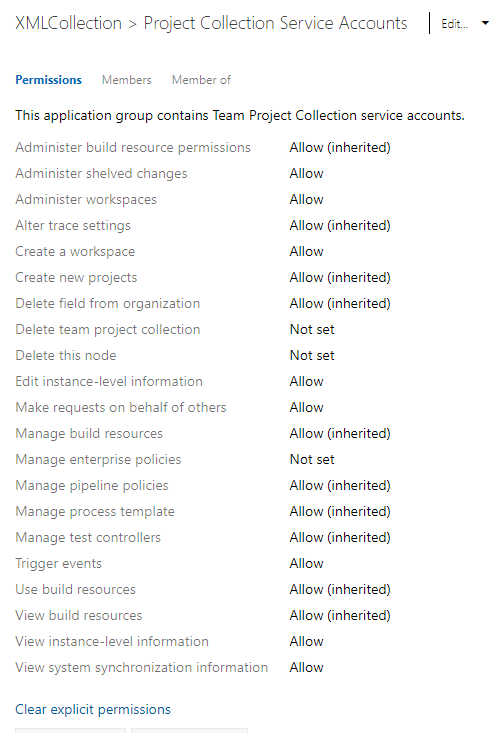

Konta usług kolekcji projektów

Ma uprawnienia na poziomie usługi dla kolekcji i dla usługi Azure DevOps Server.

Zawiera konto usługi dostarczone podczas instalacji. Ta grupa powinna zawierać tylko konta usług i grupy zawierające tylko konta usług. Domyślnie ta grupa jest członkiem grupy Administratorzy.

Konta usługi testowej kolekcji projektów

Ma uprawnienia usługi testowej dla kolekcji.

Ogranicz tę grupę do kont usług i grup, które zawierają tylko konta usług.

Kolekcja projektów — prawidłowi użytkownicy

Ma uprawnienia dostępu do projektów zespołowych i wyświetlania informacji w kolekcji.

Zawiera wszystkich użytkowników i grupy dodane w dowolnym miejscu w kolekcji. Nie można zmodyfikować członkostwa tej grupy.

Ma ograniczony dostęp do wyświetlania ustawień organizacji i projektów innych niż te projekty, do których zostały specjalnie dodane. Ponadto opcje selektora osób są ograniczone do tych użytkowników i grup jawnie dodanych do projektu, z który użytkownik jest połączony.

Dodaj użytkowników do tej grupy, gdy chcesz ograniczyć ich widoczność i dostęp do tych projektów, do których jawnie je dodasz. nie dodawaj użytkowników do tej grupy, jeśli są one również dodawane do grupy Administratorzy kolekcji projektów.

Uwaga

Grupa Użytkownicy w zakresie projektu staje się dostępna z ograniczonym dostępem, gdy funkcja wersji zapoznawczej na poziomie organizacji, opcja Ogranicz widoczność użytkownika i współpracę z określonymi projektami jest włączona. Aby uzyskać więcej informacji, w tym ważne objaśnienia związane z zabezpieczeniami, zobacz Zarządzanie organizacją, ograniczanie widoczności użytkowników dla projektów i nie tylko.

Grupa usług zabezpieczeń

Służy do przechowywania użytkowników z uprawnieniami, ale nie jest dodawany do żadnej innej grupy zabezpieczeń.

Nie przypisuj użytkowników do tej grupy. Jeśli usuwasz użytkowników ze wszystkich grup zabezpieczeń, sprawdź, czy należy je usunąć z tej grupy.

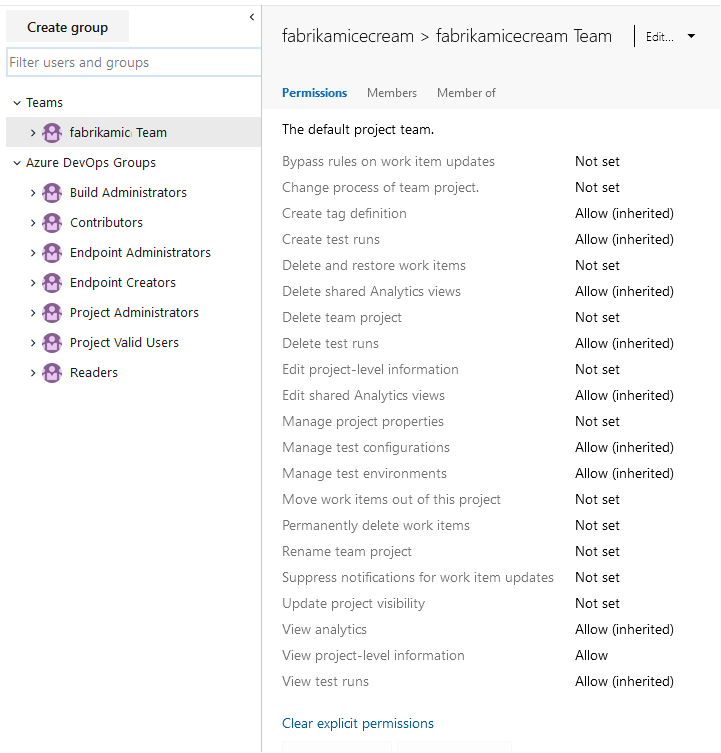

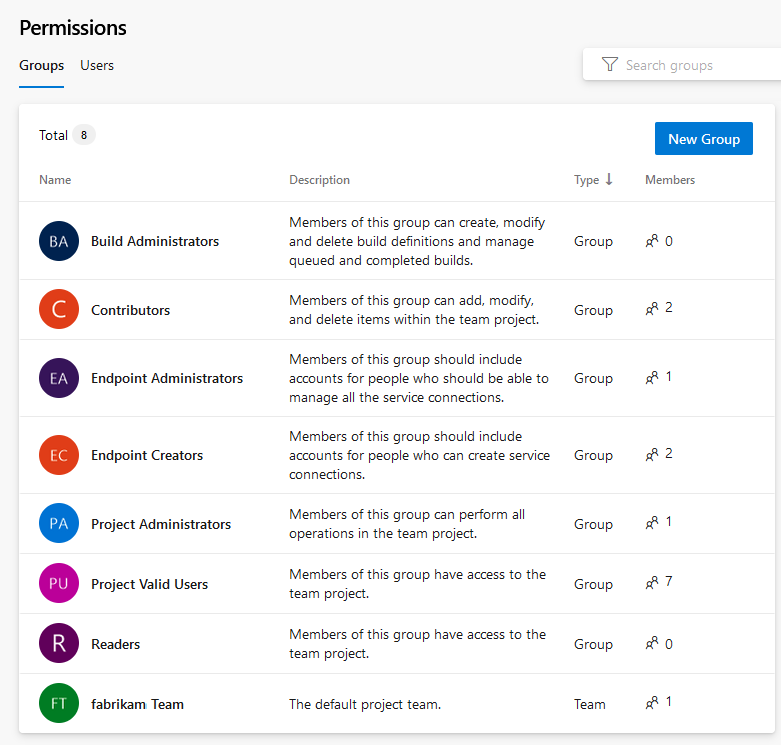

Grupy na poziomie projektu

Dla każdego tworzonego projektu system tworzy następujące grupy na poziomie projektu. Te grupy mają przypisane uprawnienia na poziomie projektu.

Uwaga

Aby włączyć stronę podglądu strony Ustawień uprawnień projektu, zobacz Włączanie funkcji w wersji zapoznawczej.

Strona w wersji zapoznawczej nie jest dostępna dla wersji lokalnych.

Napiwek

Pełna nazwa każdej z tych grup to [{nazwa projektu}]\{nazwa grupy}. Na przykład grupa współautorów dla projektu o nazwie "Mój projekt" to [Mój projekt]\Współautorzy.

Nazwa grupy

Uprawnienia

Członkostwo

Administratorzy kompilacji

Ma uprawnienia do administrowania zasobami kompilacji i uprawnieniami kompilacji dla projektu. Członkowie mogą zarządzać środowiskami testowymi, tworzyć przebiegi testów i zarządzać kompilacjami.

Przypisz do użytkowników, którzy definiują potoki kompilacji i zarządzają nimi.

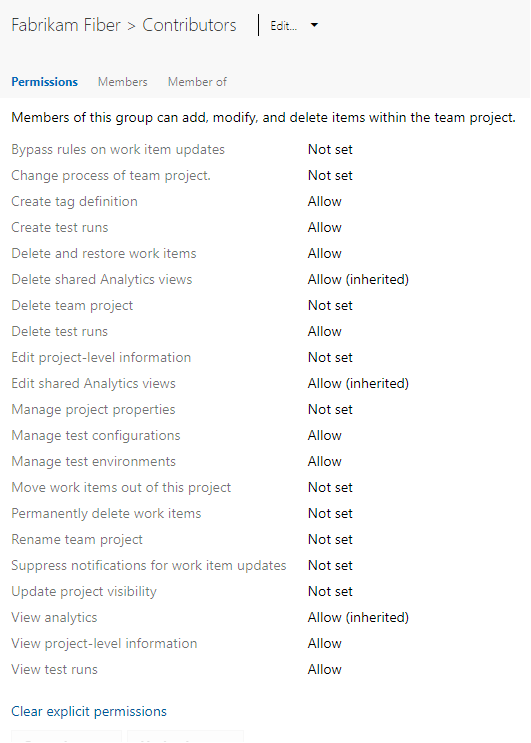

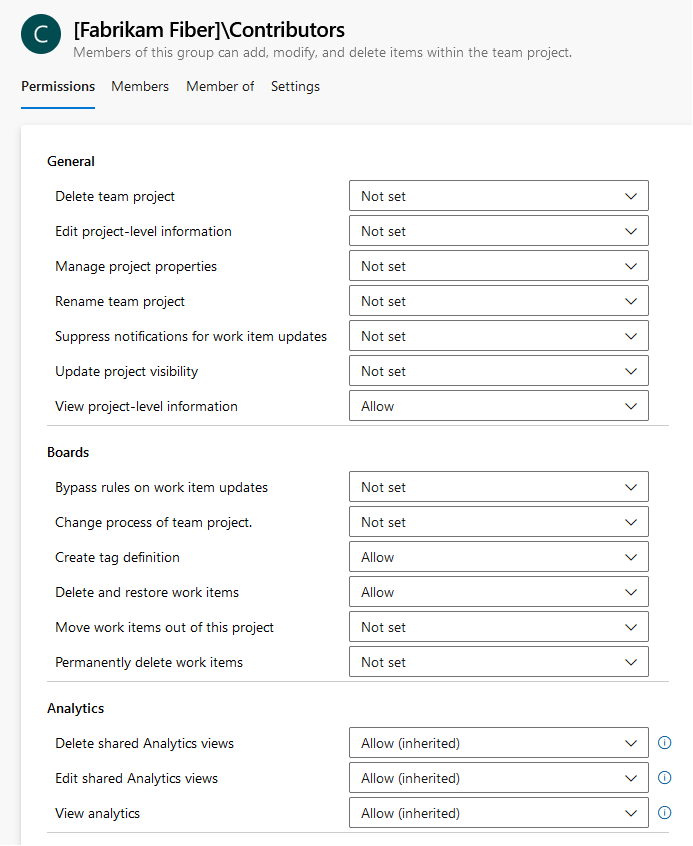

Współautorzy

Ma uprawnienia do pełnego współtworzenia bazy kodu projektu i śledzenia elementów roboczych. Główne uprawnienia, których nie mają, to uprawnienia, które zarządzają zasobami lub zarządzają nimi.

Domyślnie grupa zespołu utworzona podczas tworzenia projektu jest dodawana do tej grupy, a każdy użytkownik dodawany do zespołu lub projektu jest członkiem tej grupy. Ponadto do tej grupy jest dodawany każdy zespół tworzony dla projektu.

Czytelnicy

Ma uprawnienia do wyświetlania informacji o projekcie, bazy kodu, elementów roboczych i innych artefaktów, ale nie modyfikuje ich.

Przypisz do członków organizacji lub kolekcji, którzy mają udostępniać uprawnienia tylko do wyświetlania projektu. Ci użytkownicy mogą wyświetlać listy prac, tablice, pulpity nawigacyjne i nie tylko, ale nie dodawać ani edytować żadnych elementów.

Ma uprawnienia do administrowania wszystkimi aspektami zespołów i projektów, chociaż nie mogą tworzyć projektów zespołowych.

Przypisz do użytkowników, którzy wymagają następujących funkcji: Zarządzanie uprawnieniami użytkowników, tworzenie lub edytowanie zespołów, modyfikowanie ustawień zespołu, definiowanie ścieżek obszaru lub iteracji lub dostosowywanie śledzenia elementów roboczych. Członkowie grupy Administratorzy projektu mają uprawnienia do wykonywania następujących zadań:

- Dodawanie i usuwanie użytkowników z członkostwa w projekcie

- Dodawanie i usuwanie niestandardowych grup zabezpieczeń z projektu

- Dodawanie i administrowanie wszystkimi zespołami projektów i funkcjami związanymi z zespołem

- Edytowanie list ACL uprawnień na poziomie projektu

- Edytuj subskrypcje zdarzeń (adres e-mail lub soap) dla zespołów lub zdarzeń na poziomie projektu.

Prawidłowi użytkownicy projektu

Ma uprawnienia dostępu do informacji o projekcie i wyświetlania ich.

Zawiera wszystkich użytkowników i grupy dodane w dowolnym miejscu do projektu. Nie można zmodyfikować członkostwa tej grupy.

Uwaga

Zalecamy, aby nie zmieniać domyślnych uprawnień dla tej grupy.

Administratorzy wersji

Ma uprawnienia do zarządzania wszystkimi operacjami wydania.

Przypisz do użytkowników, którzy definiują potoki wydania i zarządzają nimi.

Uwaga

Grupa Administrator wydania jest tworzona w tym samym czasie, gdy jest definiowany pierwszy potok wydania. Nie jest on tworzony domyślnie podczas tworzenia projektu.

Ma uprawnienia do pełnego współtworzenia bazy kodu projektu i śledzenia elementów roboczych.

Domyślna grupa zespołu jest tworzona podczas tworzenia projektu, a domyślnie jest dodawana do grupy Współautorzy projektu. Wszystkie utworzone nowe zespoły mają również utworzoną dla nich grupę i dodaną do grupy Współautorzy.

Dodaj członków zespołu do tej grupy. Aby udzielić dostępu do konfigurowania ustawień zespołu, dodaj członka zespołu do roli administratora zespołu.

Rola administratora zespołu

Dla każdego dodanego zespołu możesz przypisać jednego lub więcej członków zespołu jako administratorów. Rola administratora zespołu nie jest grupą z zestawem zdefiniowanych uprawnień. Zamiast tego rola administratora zespołu jest zadaniem zarządzania zasobami zespołu. Aby uzyskać więcej informacji, zobacz Zarządzanie zespołami i konfigurowanie narzędzi zespołu. Aby dodać użytkownika jako administratora zespołu, zobacz Dodawanie administratora zespołu.

Uwaga

Administratorzy projektu mogą zarządzać wszystkimi obszarami administracyjnymi zespołu dla wszystkich zespołów.

Uprawnienia

System zarządza uprawnieniami na różnych poziomach — organizacja, projekt, obiekt i uprawnienia oparte na rolach — a domyślnie przypisuje je do co najmniej jednej wbudowanej grupy. Większość uprawnień można zarządzać za pośrednictwem portalu internetowego. Zarządzaj większymi uprawnieniami za pomocą narzędzia wiersza polecenia (CLI).

System zarządza uprawnieniami na różnych poziomach — serwer, kolekcja, projekt, obiekt i uprawnienia oparte na rolach — a domyślnie przypisuje je do co najmniej jednej wbudowanej grupy. Większość uprawnień można zarządzać za pośrednictwem portalu internetowego. Zarządzaj większymi uprawnieniami za pomocą narzędzia wiersza polecenia (CLI).

W poniższych sekcjach uprawnienia przestrzeni nazw są udostępniane zgodnie z etykietą uprawnień wyświetlaną w interfejsie użytkownika. Na przykład:

Tworzenie definicji tagu

Tagging, Create

Aby uzyskać więcej informacji, zobacz Security namespace and permission reference (Przestrzeń nazw zabezpieczeń i dokumentacja uprawnień).

Uprawnienia na poziomie serwera

Zarządzanie uprawnieniami na poziomie serwera za pomocą konsoli administracyjnej programu Team Foundation lub narzędzia wiersza polecenia TFSSecurity. Administratorzy programu Team Foundation otrzymują wszystkie uprawnienia na poziomie serwera. Inne grupy na poziomie serwera mają wybrane przypisania uprawnień.

Uprawnienie (interfejs użytkownika)

Namespace permission

Opis

Tylko prawidłowe dla usługi Azure DevOps Server 2020 i starszych wersji skonfigurowanych do obsługi raportów programu SQL Server. Może przetwarzać lub zmieniać ustawienia magazynu danych lub modułu SQL Server Analysis przy użyciu usługi sieci Web Kontroli magazynu.

Do pełnego przetwarzania lub ponownego kompilowania magazynu danych i modułu Analizy może być wymagane więcej uprawnień.

Może tworzyć kolekcje i administrować nimi.

Może usunąć kolekcję z wdrożenia.

Uwaga

Usunięcie kolekcji nie powoduje usunięcia bazy danych kolekcji z programu SQL Server.

Może edytować uprawnienia na poziomie serwera dla użytkowników i grup oraz dodawać lub usuwać grupy na poziomie serwera z kolekcji.

Uwaga

Edytowanie informacji na poziomie wystąpienia obejmuje możliwość wykonywania tych zadań zdefiniowanych we wszystkich kolekcjach zdefiniowanych dla wystąpienia:

- Modyfikowanie rozszerzeń i ustawień analizy

- Niejawnie umożliwia użytkownikowi modyfikowanie uprawnień kontroli wersji i ustawień repozytorium

- Edytowanie subskrypcji zdarzeń lub alertów dla powiadomień globalnych, zdarzeń na poziomie projektu i na poziomie zespołu

- Edytuj wszystkie ustawienia projektu i na poziomie zespołu dla projektów zdefiniowanych w kolekcjach

- Tworzenie i modyfikowanie list globalnych

Aby przyznać wszystkie te uprawnienia w wierszu polecenia, należy użyć tf.exe Permission polecenia , aby udzielić AdminConfiguration uprawnień i AdminConnections oprócz GENERIC_WRITEpolecenia .

Może wykonywać operacje w imieniu innych użytkowników lub usług. Przypisz tylko do kont usług.

Może wyzwalać zdarzenia alertów na poziomie serwera. Przypisz tylko do kont usług i członków grupy Administratorzy usługi Azure DevOps lub Team Foundation.

Może używać wszystkich lokalnych funkcji portalu internetowego. To uprawnienie jest przestarzałe w usłudze Azure DevOps Server 2019 i nowszych wersjach.

Uwaga

Jeśli uprawnienie Użyj pełnych funkcji dostępu do sieci Web ma wartość Odmów, użytkownik widzi tylko te funkcje dozwolone dla grupy uczestników projektu (zobacz Zmienianie poziomów dostępu). Odmów zastępuje wszelkie niejawne zezwalanie, nawet w przypadku kont, które są członkami grup administracyjnych, takich jak Administratorzy programu Team Foundation.

Może wyświetlać członkostwo w grupie na poziomie serwera i uprawnienia tych użytkowników.

Uwaga

Uprawnienie Wyświetl informacje na poziomie wystąpienia jest również przypisane do grupy Prawidłowych użytkowników usługi Azure DevOps.

Uprawnienia na poziomie organizacji

Zarządzanie uprawnieniami na poziomie organizacji za pomocą kontekstu administracyjnego portalu internetowego lub za pomocą poleceń az devops security group. Administratorzy kolekcji projektów otrzymują wszystkie uprawnienia na poziomie organizacji. Inne grupy na poziomie organizacji mają wybrane przypisania uprawnień.

Uwaga

Aby włączyć stronę podglądu strony Ustawień uprawnień projektu, zobacz Włączanie funkcji w wersji zapoznawczej.

Ważne

Uprawnienie do dodawania lub usuwania grup zabezpieczeń na poziomie organizacji lub kolekcji, dodawania członkostwa w organizacji lub grupy na poziomie kolekcji oraz edytowania list ACL uprawnień na poziomie kolekcji i projektu jest przypisywane do wszystkich członków grupy Administratorzy kolekcji projektów. Nie jest kontrolowana przez uprawnienia udostępniane w interfejsie użytkownika.

Nie można zmienić uprawnień dla grupy Administratorzy kolekcji projektów. Ponadto, chociaż można zmienić przypisania uprawnień dla członka tej grupy, ich obowiązujące uprawnienia będą nadal zgodne z uprawnieniami przypisanymi do grupy administratorów, dla której są członkami.

Uprawnienie (interfejs użytkownika)

Namespace permission

opis

Ogólne

Może zmienić ustawienia śledzenia na potrzeby zbierania bardziej szczegółowych informacji diagnostycznych na temat usług sieci Web Azure DevOps.

Tworzenie nowych projektów

(dawniej Tworzenie nowych projektów zespołowych)

Collection, CREATE_PROJECTS

Może dodać projekt do organizacji lub kolekcji projektów. W zależności od wdrożenia lokalnego może być wymagane więcej uprawnień.

Może usunąć projekt. Usunięcie projektu powoduje usunięcie wszystkich danych skojarzonych z projektem. Nie można cofnąć usunięcia projektu, z wyjątkiem przywracania kolekcji do punktu przed usunięciem projektu.

Można ustawić ustawienia organizacji i na poziomie projektu.

Uwaga

Edytowanie informacji na poziomie wystąpienia obejmuje możliwość wykonywania tych zadań dla wszystkich projektów zdefiniowanych w organizacji lub kolekcji:

- Modyfikowanie ustawień i rozszerzeń przeglądu organizacji

- Modyfikowanie uprawnień kontroli wersji i ustawień repozytorium

- Edytowanie subskrypcji zdarzeń lub alertów dla powiadomień globalnych, zdarzeń na poziomie projektu i na poziomie zespołu

- Edytuj wszystkie ustawienia projektu i na poziomie zespołu dla projektów zdefiniowanych w kolekcjach

Może wyświetlać uprawnienia na poziomie organizacji dla użytkownika lub grupy.

Konto usługi

Może wykonywać operacje w imieniu innych użytkowników lub usług. Przypisz to uprawnienie tylko do kont usług.

Może wyzwalać zdarzenia alertów projektu w kolekcji. Przypisz tylko do kont usług.

Może wywoływać interfejsy programowania aplikacji synchronizacji. Przypisz tylko do kont usług.

Boards

Może modyfikować uprawnienia do dostosowywania śledzenia pracy, tworząc i dostosowując dziedziczone procesy.

Może utworzyć dziedziczony proces używany do dostosowywania śledzenia pracy i usługi Azure Boards. Użytkownicy, którym udzielono dostępu podstawowego i uczestnika projektu, domyślnie otrzymują to uprawnienie.

Może usunąć dziedziczony proces używany do dostosowywania śledzenia pracy i usługi Azure Boards.

Może edytować niestandardowy proces dziedziczony.

Repos

Dotyczy tylko kontroli wersji programu Team Foundation (TFVC)

Może usuwać zestawy półek utworzone przez innych użytkowników.

Może utworzyć obszar roboczy kontroli wersji. Uprawnienie Tworzenie obszaru roboczego jest przyznawane wszystkim użytkownikom w ramach członkostwa w grupie Project Collection Valid Users.

Pipelines

Administrowanie uprawnieniami do zasobów kompilacji

BuildAdministration, AdministerBuildResourcePermissions

Może modyfikować uprawnienia do zasobów kompilacji na poziomie organizacji lub kolekcji projektów, w tym:

- Ustawianie zasad przechowywania

- Ustawianie limitów zasobów dla potoków

- Dodawanie pul agentów i zarządzanie nimi

- Dodawanie pul wdrożeń i zarządzanie nimi

Uwaga

Oprócz tego uprawnienia usługa Azure DevOps zapewnia uprawnienia oparte na rolach, które regulują zabezpieczenia pul agentów. Inne ustawienia na poziomie obiektu zastąpią te ustawione na poziomie organizacji lub projektu.

Może zarządzać komputerami kompilacji, agentami kompilacji i kontrolerami kompilacji.

Można zarządzać ustawieniami potoku ustawionymi za pomocą ustawień organizacji, potoków, ustawień.

Może zarezerwować i przydzielić agentów kompilacji. Przypisz tylko do kont usług kompilacji.

Może wyświetlać, ale nie używać kontrolerów kompilacji i agentów kompilacji skonfigurowanych dla organizacji lub kolekcji projektów.

Test Plans

Może rejestrować i wyrejestrować kontrolery testów.

Może usunąć strumień inspekcji. Strumienie inspekcji są w wersji zapoznawczej. Aby uzyskać więcej informacji, zobacz Tworzenie przesyłania strumieniowego inspekcji.

Może dodać strumień inspekcji. Strumienie inspekcji są w wersji zapoznawczej. Aby uzyskać więcej informacji, zobacz Tworzenie przesyłania strumieniowego inspekcji.

Może wyświetlać i eksportować dzienniki inspekcji. Dzienniki inspekcji są dostępne w wersji zapoznawczej. Aby uzyskać więcej informacji, zobacz Access, export, and filter audit logs (Uzyskiwanie dostępu, eksportowanie i filtrowanie dzienników inspekcji).

Zasady

Można włączać i wyłączać zasady połączeń aplikacji zgodnie z opisem w temacie Zmienianie zasad połączenia aplikacji.

Uprawnienia na poziomie kolekcji

Zarządzanie uprawnieniami na poziomie kolekcji za pomocą kontekstu administracyjnego portalu internetowego lub narzędzia wiersza polecenia TFSSecurity. Administratorzy kolekcji projektów otrzymują wszystkie uprawnienia na poziomie kolekcji. Inne grupy na poziomie kolekcji mają wybrane przypisania uprawnień.

Uprawnienia dostępne dla usługi Azure DevOps Server 2019 i nowszych wersji różnią się w zależności od modelu procesów skonfigurowanego dla kolekcji. Aby zapoznać się z omówieniem modeli procesów, zobacz Dostosowywanie śledzenia pracy.

Dziedziczony model procesu

Lokalny model procesu XML

Ważne

Uprawnienie do dodawania lub usuwania grup zabezpieczeń na poziomie organizacji lub kolekcji, dodawania członkostwa w organizacji lub grupy na poziomie kolekcji oraz edytowania list ACL uprawnień na poziomie kolekcji i projektu jest przypisywane do wszystkich członków grupy Administratorzy kolekcji projektów. Nie jest kontrolowana przez uprawnienia udostępniane w interfejsie użytkownika.

Nie można zmienić uprawnień dla grupy Administratorzy kolekcji projektów. Ponadto, chociaż można zmienić przypisania uprawnień dla członka tej grupy, ich obowiązujące uprawnienia będą nadal zgodne z uprawnieniami przypisanymi do grupy administratorów, dla której są członkami.

Uprawnienie (interfejs użytkownika)

Namespace permission

opis

Administrowanie uprawnieniami do zasobów kompilacji

BuildAdministration, AdministerBuildResourcePermissions

Może modyfikować uprawnienia potoków kompilacji na poziomie kolekcji projektów. Obejmuje to następujące artefakty:

Może modyfikować uprawnienia do dostosowywania śledzenia pracy, tworząc i dostosowując dziedziczone procesy. Wymaga skonfigurowania kolekcji do obsługi modelu procesów dziedziczonego. Zobacz też:

Może usuwać zestawy półek utworzone przez innych użytkowników. Ma zastosowanie, gdy kontrola źródła jest używana jako kontrola źródła.

Może tworzyć i usuwać obszary robocze dla innych użytkowników. Ma zastosowanie, gdy kontrola źródła jest używana jako kontrola źródła.

Może zmienić ustawienia śledzenia na potrzeby zbierania bardziej szczegółowych informacji diagnostycznych na temat usług sieci Web Azure DevOps.

Może utworzyć obszar roboczy kontroli wersji. Ma zastosowanie, gdy kontrola źródła jest używana jako kontrola źródła. To uprawnienie jest przyznawane wszystkim użytkownikom w ramach członkostwa w grupie Project Collection Valid Users.

Tworzenie nowych projektów

(dawniej Tworzenie nowych projektów zespołowych)

Collection, CREATE_PROJECTS

Może dodawać projekty do kolekcji projektów. Dodatkowe uprawnienia mogą być wymagane w zależności od wdrożenia lokalnego.

Może utworzyć dziedziczony proces używany do dostosowywania śledzenia pracy i usługi Azure Boards. Wymaga skonfigurowania kolekcji do obsługi modelu procesów dziedziczonego.

Może usunąć pole niestandardowe, które zostało dodane do procesu. W przypadku wdrożeń lokalnych wymaga skonfigurowania kolekcji do obsługi modelu procesów dziedziczonego.

Może usunąć dziedziczony proces używany do dostosowywania śledzenia pracy i usługi Azure Boards. Wymaga skonfigurowania kolekcji do obsługi modelu procesów dziedziczonego.

Może usunąć projekt.

Uwaga

Usunięcie projektu powoduje usunięcie wszystkich danych skojarzonych z projektem. Nie można cofnąć usunięcia projektu z wyjątkiem przywracania kolekcji do punktu przed usunięciem projektu.

Można ustawić ustawienia organizacji i na poziomie projektu.

Uwaga

Edytowanie informacji na poziomie kolekcji obejmuje możliwość wykonywania tych zadań dla wszystkich projektów zdefiniowanych w organizacji lub kolekcji:

- Modyfikowanie rozszerzeń i ustawień analizy

- Modyfikowanie uprawnień kontroli wersji i ustawień repozytorium

- Edytowanie subskrypcji zdarzeń lub alertów dla powiadomień globalnych, zdarzeń na poziomie projektu i na poziomie zespołu

- Edytuj wszystkie ustawienia projektu i na poziomie zespołu dla projektów zdefiniowanych w kolekcjach.

Może edytować niestandardowy proces dziedziczony. Wymaga skonfigurowania kolekcji do obsługi modelu procesów dziedziczonego.

Może wykonywać operacje w imieniu innych użytkowników lub usług. Przypisz to uprawnienie tylko do lokalnych kont usług.

Może zarządzać komputerami kompilacji, agentami kompilacji i kontrolerami kompilacji.

Można włączać i wyłączać zasady połączeń aplikacji zgodnie z opisem w temacie Zmienianie zasad połączenia aplikacji.

Uwaga

To uprawnienie jest prawidłowe tylko w przypadku usług Azure DevOps Services. Serwer Usługi Azure DevOps Server może występować lokalnie, ale nie ma zastosowania do serwerów lokalnych.

Może pobierać, tworzyć, edytować i przekazywać szablony procesów. Szablon procesu definiuje bloki konstrukcyjne systemu śledzenia elementów roboczych, a także inne podsystemy, do których uzyskujesz dostęp za pośrednictwem usługi Azure Boards. Wymaga skonfigurowania kolekcji do obsługi lokalnego modelu procesów XML.

Może rejestrować i wyrejestrować kontrolery testów.

Może wyzwalać zdarzenia alertów projektu w kolekcji. Przypisz tylko do kont usług. Użytkownicy z tym uprawnieniem nie mogą usuwać wbudowanych grup na poziomie kolekcji, takich jak Administratorzy kolekcji projektów.

Może zarezerwować i przydzielić agentów kompilacji. Przypisz tylko do kont usług kompilacji.

Może wyświetlać, ale nie używać kontrolerów kompilacji i agentów kompilacji skonfigurowanych dla organizacji lub kolekcji projektów.

Wyświetlanie informacji na poziomie wystąpienia

lub Wyświetlanie informacji na poziomie kolekcji

Collection, GENERIC_READ

Może wyświetlać uprawnienia na poziomie kolekcji dla użytkownika lub grupy.

Może wywoływać interfejsy programowania aplikacji synchronizacji. Przypisz tylko do kont usług.

Uprawnienia na poziomie projektu

Ważne

Aby uzyskać dostęp do zasobów na poziomie projektu, należy ustawić uprawnienie Wyświetl informacje na poziomie projektu na wartość Zezwalaj. To uprawnienie umożliwia bramę wszystkich innych uprawnień na poziomie projektu.

Zarządzaj uprawnieniami na poziomie projektu za pomocą kontekstu administracyjnego portalu internetowego lub za pomocą poleceń az devops security group. Administratorzy projektu otrzymują wszystkie uprawnienia na poziomie projektu. Inne grupy na poziomie projektu mają wybrane przypisania uprawnień.

Uwaga

Aby włączyć stronę Podgląd ustawień uprawnień projektu, zobacz Włączanie funkcji w wersji zapoznawczej.

Zarządzanie uprawnieniami na poziomie projektu za pomocą kontekstu administracyjnego portalu internetowego. Administratorzy projektu otrzymują wszystkie uprawnienia na poziomie projektu. Inne grupy na poziomie projektu mają wybrane przypisania uprawnień.

Strona w wersji zapoznawczej nie jest dostępna dla wersji lokalnych.

Ważne

Uprawnienie do dodawania lub usuwania grup zabezpieczeń na poziomie projektu oraz dodawania i zarządzania członkostwem grupy na poziomie projektu jest przypisywane do wszystkich członków grupy Administratorzy projektu. Nie jest kontrolowana przez uprawnienia udostępniane w interfejsie użytkownika.

Nie można zmienić uprawnień dla grupy Administratorzy projektu. Ponadto, chociaż można zmienić przypisania uprawnień dla członka tej grupy, ich obowiązujące uprawnienia będą nadal zgodne z uprawnieniami przypisanymi do grupy administratorów, dla której są członkami.

Uprawnienie (interfejs użytkownika)

Namespace permission

opis

Ogólne

Może usunąć projekt z kolekcji organizacji lub projektu.

Uwaga

Nawet jeśli ustawisz to uprawnienie na Odmów, użytkownicy przyznali uprawnienia na poziomie projektu mogą prawdopodobnie usunąć projekt, dla którego mają uprawnienia. Aby upewnić się, że użytkownik nie może usunąć projektu, upewnij się, że ustawiono również projekt zespołu Usuń na poziomie projektu na wartość Odmów .

Może wykonywać następujące zadania dla wybranego projektu zdefiniowanego w organizacji lub kolekcji.

- Edytowanie opisu projektu

- Zmodyfikuj widoczność usługa projektów.

Uwaga

Uprawnienie do dodawania lub usuwania grup zabezpieczeń na poziomie projektu oraz dodawania i zarządzania członkostwem grupy na poziomie projektu jest przypisywane do wszystkich członków grupy Administratorzy projektu. Nie jest kontrolowana przez uprawnienia udostępniane w interfejsie użytkownika.

Może udostępniać lub edytować metadane projektu. Na przykład użytkownik może podać ogólne informacje o zawartości projektu. Zmiana metadanych jest obsługiwana za pomocą interfejsu API REST Ustawianie właściwości projektu.

Może zmienić nazwę projektu.

Użytkownicy z tym uprawnieniem mogą aktualizować elementy robocze bez generowania powiadomień. Ta funkcja jest przydatna podczas przeprowadzania migracji aktualizacji zbiorczych według narzędzi i pomijania generowania powiadomień.

Rozważ przyznanie tego uprawnienia do kont usług lub użytkowników z uprawnieniami Pomijanie reguł aktualizacji elementów roboczych. Parametr można ustawić na true wartość podczas aktualizowania pracy za pomocą elementów roboczych — aktualizowanie interfejsu suppressNotifications API REST.

Może zmienić widoczność projektu z prywatnej na publiczną lub publiczną na prywatną. Dotyczy tylko usług Azure DevOps Services.

Może wyświetlać informacje na poziomie projektu, w tym członkostwo w grupie informacji zabezpieczeń i uprawnienia. Jeśli ustawisz to uprawnienie na Odmów dla użytkownika, nie będzie mógł wyświetlić projektu ani zalogować się do projektu.

Boards

Użytkownicy z tym uprawnieniem mogą zapisywać element roboczy, który ignoruje reguły, takie jak kopiowanie, ograniczenie lub reguły warunkowe zdefiniowane dla typu elementu roboczego. Przydatne scenariusze to migracje, w których nie chcesz aktualizować pól według/daty podczas importowania lub gdy chcesz pominąć walidację elementu roboczego.

Reguły można pominąć na jeden z dwóch sposobów. Pierwszy z nich dotyczy elementów roboczych — aktualizowanie interfejsu API REST i ustawianie parametru bypassRules na truewartość . Drugi jest oparty na modelu obiektów klienta, inicjując w trybie pomijania reguł (zainicjuj WorkItemStore element za pomocą WorkItemStoreFlags.BypassRulespolecenia ).

W połączeniu z uprawnieniem "Edytuj informacje na poziomie projektu" umożliwia użytkownikom zmianę procesu dziedziczenia dla projektu. Aby uzyskać więcej informacji, zobacz Create and manage inherited processes (Tworzenie procesów dziedziczynych i zarządzanie nimi).

Może dodawać tagi do elementu roboczego. Domyślnie wszyscy członkowie grupy Współautorzy mają to uprawnienie. Ponadto można ustawić więcej uprawnień tagowania za pomocą narzędzi do zarządzania zabezpieczeniami. Aby uzyskać więcej informacji, zobacz Security namespace and permission reference (Przestrzeń nazw zabezpieczeń i dokumentacja uprawnień), Tagowanie.

Uwaga

Wszyscy użytkownicy przyznali uczestnikom projektu prywatnego dostęp tylko do istniejących tagów. Nawet jeśli uprawnienie Utwórz definicję tagu ma wartość Zezwalaj, uczestnicy projektu nie mogą dodawać tagów. Jest to część ustawień dostępu uczestników projektu. Użytkownicy usługi Azure DevOps Services przyznali dostęp uczestnikom projektu publicznego domyślnie. Aby uzyskać więcej informacji, zobacz Stakeholder access quick reference (Dostęp uczestnika projektu — krótki przewodnik).

Mimo że uprawnienie Tworzenie definicji tagu jest wyświetlane w ustawieniach zabezpieczeń na poziomie projektu, uprawnienia tagowania są uprawnieniami na poziomie kolekcji, które są objęte zakresem na poziomie projektu, gdy są wyświetlane w interfejsie użytkownika.

Aby ograniczyć zakres uprawnień tagowania do pojedynczego projektu podczas korzystania z polecenia TFSSecurity , należy podać identyfikator GUID projektu w ramach składni polecenia.

W przeciwnym razie zmiana dotyczy całej kolekcji.

Należy pamiętać o zmianie lub ustawieniu tych uprawnień.

Usuń i przywróć elementy robocze lub Usuń elementy robocze w tym projekcie.

Project, WORK_ITEM_DELETE

Można oznaczyć elementy robocze w projekcie jako usunięte. Użytkownicy usługi Azure DevOps Services przyznali dostęp uczestnikom projektu publicznego domyślnie.

Może przenieść element roboczy z jednego projektu do innego projektu w kolekcji.

Można trwale usunąć elementy robocze z tego projektu.

Analiza

Oprócz AnalyticsView uprawnień przestrzeni nazw wymienionych w tej sekcji można ustawić uprawnienia na poziomie obiektu w każdym widoku.

Może usuwać widoki analizy w obszarze Udostępnione.

Może tworzyć i modyfikować udostępnione widoki analizy.

Może uzyskiwać dostęp do danych dostępnych w usłudze Analytics. Aby uzyskać więcej informacji, zobacz Uprawnienia wymagane do uzyskania dostępu do usługi Analizy.

Test Plans

Może dodawać i usuwać wyniki testów oraz dodawać lub modyfikować przebiegi testów. Aby uzyskać więcej informacji, zobacz Kontrolowanie czasu przechowywania wyników testów i Uruchamianie testów ręcznych.

Może usunąć przebieg testu.

Może tworzyć i usuwać konfiguracje testów.

Może tworzyć i usuwać środowiska testowe.

Może wyświetlać plany testów w ścieżce obszaru projektu.

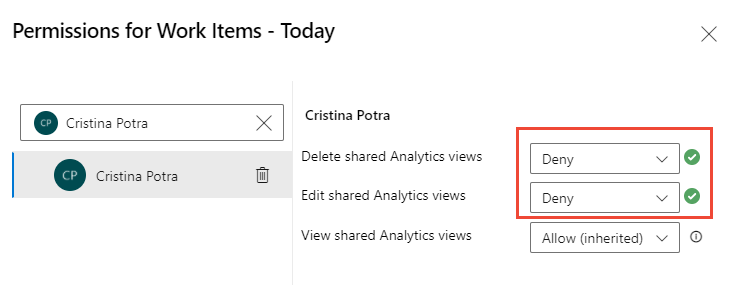

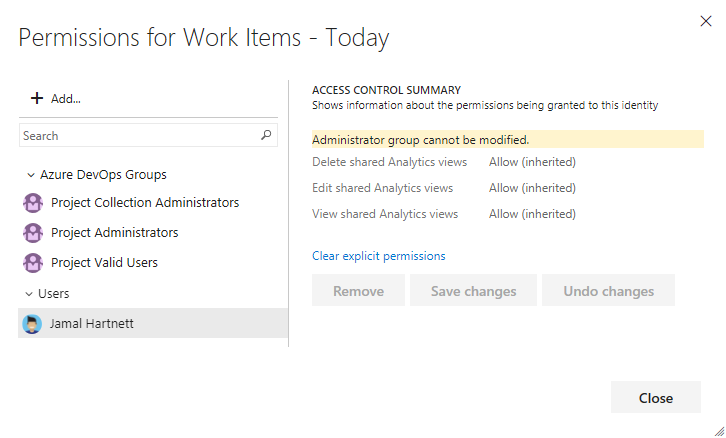

Widoki analizy (na poziomie obiektu)

Za pomocą udostępnionych widoków analizy możesz przyznać określone uprawnienia do wyświetlania, edytowania lub usuwania utworzonego widoku. Zarządzanie zabezpieczeniami widoków analizy z poziomu portalu internetowego.

Następujące uprawnienia są definiowane dla każdego udostępnionego widoku analizy. Wszyscy prawidłowi użytkownicy otrzymują automatycznie wszystkie uprawnienia do zarządzania widokami analizy. Rozważ przyznanie wybranych uprawnień do określonych widoków udostępnionych innym członkom zespołu lub utworzonej grupie zabezpieczeń. Aby uzyskać więcej informacji, zobacz Co to są widoki analizy? i Przestrzeń nazw zabezpieczeń i dokumentacja uprawnień.

Uprawnienie (interfejs użytkownika)

Namespace permission

opis

Może usunąć udostępniony widok analizy.

Może zmienić parametry udostępnionego widoku analizy.

Może wyświetlać i używać widoku udostępnionej analizy z poziomu programu Power BI Desktop.

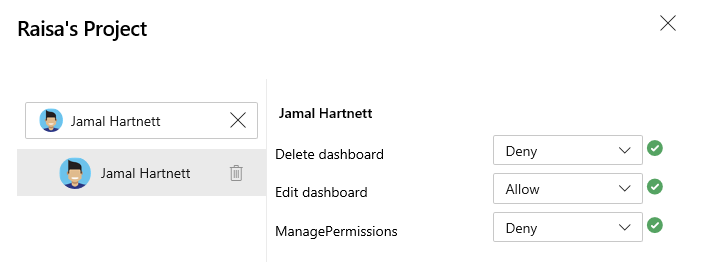

Pulpity nawigacyjne (poziom obiektu)

Uprawnienia do pulpitów nawigacyjnych zespołu i projektu można ustawić indywidualnie. Domyślne uprawnienia dla zespołu można ustawić dla projektu. Zarządzanie zabezpieczeniami pulpitów nawigacyjnych z poziomu portalu internetowego. Więcej uprawnień przestrzeni nazw jest obsługiwanych zgodnie z definicją w obszarze Przestrzeń nazw zabezpieczeń i dokumentacja uprawnień.

Uprawnienia pulpitu nawigacyjnego projektu

Domyślnie twórca pulpitu nawigacyjnego projektu jest właścicielem pulpitu nawigacyjnego i przyznał wszystkie uprawnienia dla tego pulpitu nawigacyjnego.

UprawnienieNamespace permission |

Opis |

|---|---|

Usuwanie pulpitu nawigacyjnegoDashboardsPrivileges, Delete |

Może usunąć pulpit nawigacyjny projektu. |

Edytowanie pulpitu nawigacyjnegoDashboardsPrivileges, Edit |

Może dodawać widżety i zmieniać układ pulpitu nawigacyjnego projektu. |

Zarządzaj uprawnieniamiDashboardsPrivileges, ManagePermissions |

Może zarządzać uprawnieniami do pulpitu nawigacyjnego projektu. |

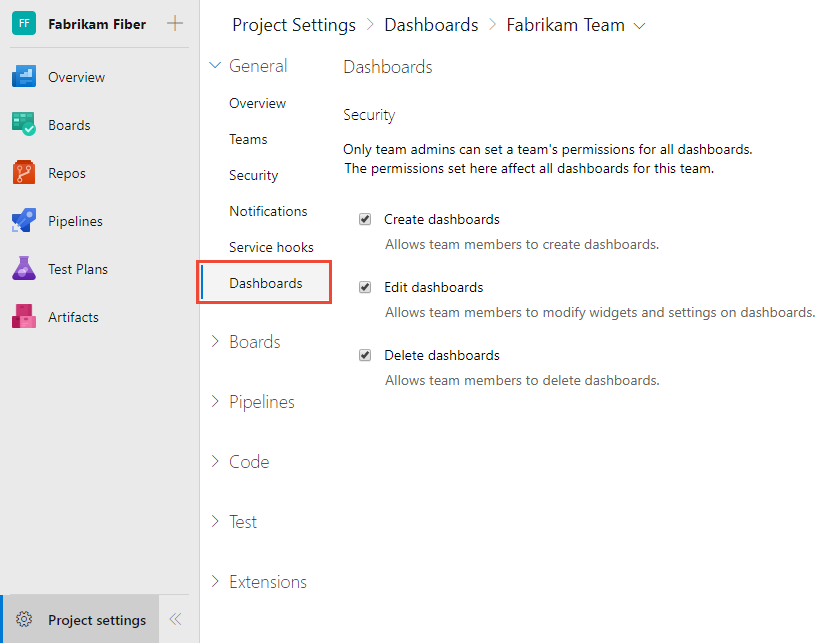

Uprawnienia do pulpitów nawigacyjnych zespołu można ustawić indywidualnie. Domyślne uprawnienia dla zespołu można ustawić dla projektu. Zarządzanie zabezpieczeniami pulpitów nawigacyjnych z poziomu portalu internetowego.

Domyślne uprawnienia pulpitu nawigacyjnego zespołu

Domyślnie administratorzy zespołu otrzymują wszystkie uprawnienia do pulpitów nawigacyjnych zespołu, w tym do zarządzania domyślnymi i indywidualnymi uprawnieniami pulpitu nawigacyjnego.

UprawnienieNamespace permission |

Opis |

|---|---|

Tworzenie pulpitów nawigacyjnychDashboardsPrivileges, Create |

Może utworzyć pulpit nawigacyjny zespołu. |

Usuwanie pulpitów nawigacyjnychDashboardsPrivileges, Delete |

Może usunąć pulpit nawigacyjny zespołu. |

Edytowanie pulpitów nawigacyjnychDashboardsPrivileges, Edit |

Może dodawać widżety i zmieniać układ pulpitu nawigacyjnego zespołu. |

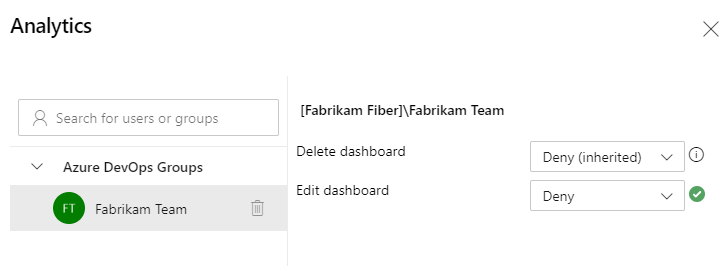

Uprawnienia do pulpitu nawigacyjnego poszczególnych zespołów

Administratorzy zespołu mogą zmieniać uprawnienia poszczególnych pulpitów nawigacyjnych zespołu, zmieniając następujące dwa uprawnienia.

UprawnienieNamespace permission |

Opis |

|---|---|

Usuwanie pulpitu nawigacyjnegoDashboardsPrivileges, Delete |

Może usunąć określony pulpit nawigacyjny zespołu. |

Edytowanie pulpitu nawigacyjnegoDashboardsPrivileges, Edit |

Może dodawać widżety i zmieniać układ określonego pulpitu nawigacyjnego zespołu. |

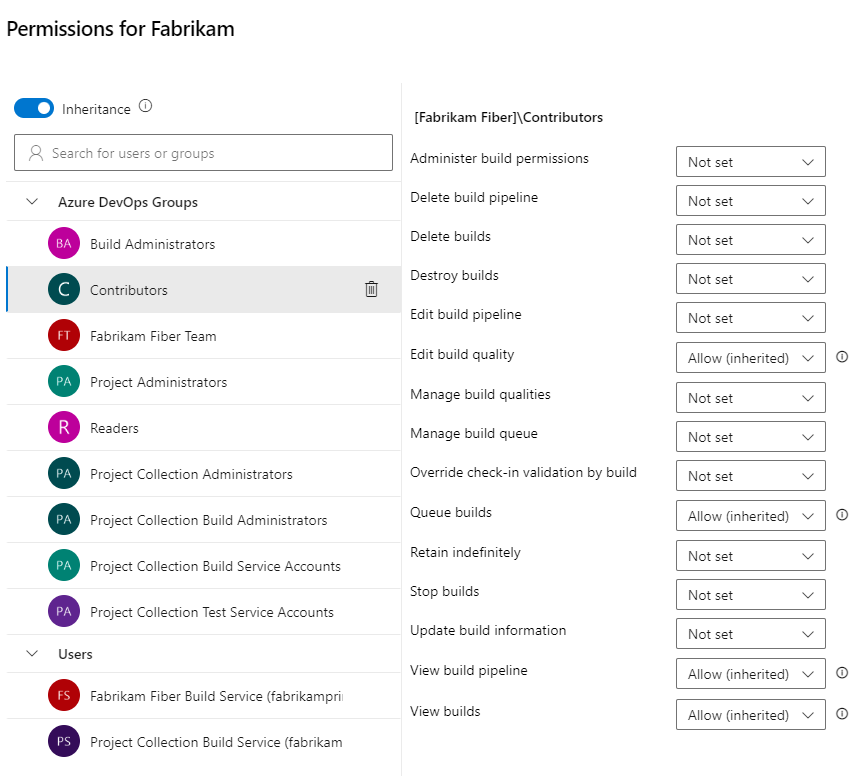

Potok lub kompilacja (poziom obiektu)

Zarządzanie uprawnieniami potoku dla każdego potoku zdefiniowanego w portalu internetowym lub za pomocą narzędzia wiersza polecenia TFSSecurity. Administratorzy projektu otrzymują wszystkie uprawnienia potoku, a administratorzy kompilacji mają przypisane większość tych uprawnień. Możesz ustawić uprawnienia potoku dla wszystkich potoków zdefiniowanych dla projektu lub dla każdej definicji potoku.

Uprawnienia w kompilacji są zgodne z modelem hierarchicznym. Wartości domyślne dla wszystkich uprawnień można ustawić na poziomie projektu i można je zastąpić przy użyciu pojedynczej definicji kompilacji.

Aby ustawić uprawnienia na poziomie projektu dla wszystkich definicji kompilacji w projekcie, wybierz pozycję Zabezpieczenia na pasku akcji na stronie głównej centrum Kompilacje.

Aby ustawić lub zastąpić uprawnienia dla określonej definicji kompilacji, wybierz pozycję Zabezpieczenia z menu kontekstowego definicji kompilacji.

Następujące uprawnienia można zdefiniować w obszarze Kompilacja na obu poziomach.

Uprawnienie (interfejs użytkownika)

Namespace permission

opis

Może administrować uprawnieniami kompilacji dla innych użytkowników.

Może tworzyć linie potoków i edytować te potoki.

Może tworzyć potoki.

Może usuwać definicje kompilacji dla tego projektu.

Może usunąć ukończoną kompilację. Kompilacje, które są usuwane, są zachowywane na karcie Usunięte przez jakiś czas przed ich zniszczeniem.

Może trwale usunąć ukończoną kompilację.

Edytowanie potoku kompilacji: może zapisywać wszelkie zmiany w potoku kompilacji, w tym zmienne konfiguracji, wyzwalacze, repozytoria i zasady przechowywania. Dostępne w usługach Azure DevOps Services, Azure DevOps Server 2019 1.1 i nowszych wersjach. Zastępuje polecenie Edytuj definicję kompilacji. Nie można utworzyć nowych potoków. Edytuj definicję kompilacji: może tworzyć i modyfikować definicje kompilacji dla tego projektu.

Uwaga

Aby kontrolować uprawnienia dla określonych definicji kompilacji, wyłącz dziedziczenie.

Po włączeniu dziedziczenia definicja kompilacji uwzględnia uprawnienia kompilacji zdefiniowane na poziomie projektu lub grupy lub użytkownika. Na przykład niestandardowa grupa Menedżerowie kompilacji ma uprawnienia ustawione na ręczne kolejkowanie kompilacji dla projektu Fabrikam. Każda definicja kompilacji z dziedziczeniem dla projektu Fabrikam umożliwia członkowi grupy Menedżerowie kompilacji ręczne kolejkowanie kompilacji.

Po wyłączeniu dziedziczenia można ustawić uprawnienia, aby tylko administratorzy projektu mogli ręcznie w kolejce kompilacji utworzyć określoną definicję kompilacji.

Może dodawać informacje o jakości kompilacji za pomocą programu Team Explorer lub portalu internetowego.

Może dodawać lub usuwać cechy kompilacji. Dotyczy tylko kompilacji XAML.

Może anulować, ponownie określić priorytety lub odłożyć kompilacje w kolejce. Dotyczy tylko kompilacji XAML.

Może zatwierdzić zestaw zmian kontroli wersji serwera Team Foundation, który ma wpływ na zdefiniowaną przez bramkę definicję kompilacji bez wyzwalania systemu, aby odłożyć i skompilować zmiany jako pierwsze.

Można umieścić kompilację w kolejce za pośrednictwem interfejsu kompilacji team foundation lub w wierszu polecenia. Mogą również zatrzymać kompilacje, które zostały w kolejce.

Może określać wartości parametrów wolnych tekstu (np. typu object lub array) i zmiennych potoku podczas kolejkowania nowych kompilacji.

Można przełączać flagę zachowywania kompilacji na czas nieokreślony. Ta funkcja oznacza kompilację, aby system nie usuwał go automatycznie na podstawie żadnych odpowiednich zasad przechowywania.

Może zatrzymać wszelkie kompilacje, które są w toku, w tym kompilacje w kolejce i uruchomione przez innego użytkownika.

Może dodawać węzły informacji o kompilacji do systemu, a także dodawać informacje o jakości kompilacji. Przypisz tylko do kont usług.

Może wyświetlać definicje kompilacji utworzone dla projektu.

Może wyświetlać kompilacje w kolejce i ukończone dla tego projektu.

Uwaga

- Wyłącz dziedziczenie dla definicji kompilacji, jeśli chcesz kontrolować uprawnienia dla określonych definicji kompilacji.

- Gdy dziedziczenie jest włączone, definicja kompilacji uwzględnia uprawnienia kompilacji zdefiniowane na poziomie projektu lub grupy lub użytkownika. Na przykład niestandardowa grupa Menedżerowie kompilacji ma uprawnienia ustawione na ręczne kolejkowanie kompilacji dla projektu Fabrikam. Każda definicja kompilacji z dziedziczeniem Włączone dla projektu Fabrikam umożliwia członkowi grupy Menedżerowie kompilacji możliwość ręcznego kolejkowania kompilacji.

- Jednak przez wyłączenie dziedziczenia dla projektu Fabrikam można ustawić uprawnienia, które umożliwiają administratorom projektu ręczne kolejkowanie kompilacji dla określonej definicji kompilacji. Umożliwiłoby to ustawienie uprawnień dla tej definicji kompilacji.

- Przypisz walidację zastąpień przez uprawnienie kompilacji tylko do kont usług kompilacji dla usług kompilacji i do tworzenia administratorów, którzy są odpowiedzialni za jakość kodu. Dotyczy kompilacji zaewidencjonowanych zaewidencjonowanych kontroli wersji serwera TFVC. Nie dotyczy to kompilacji żądania ściągnięcia. Aby uzyskać więcej informacji, zobacz Ewidencjonowanie w folderze kontrolowanym przez proces kompilacji zaewidencjonowanej bramki.

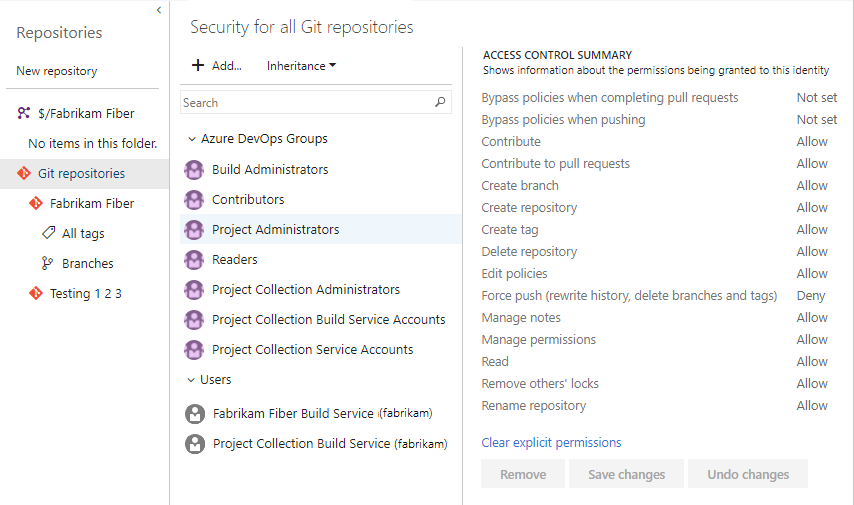

Repozytorium Git (poziom obiektu)

Zarządzaj zabezpieczeniami każdego repozytorium Git lub gałęzi z portalu internetowego, narzędzia wiersza polecenia TF lub za pomocą narzędzia wiersza polecenia TFSSecurity. Administratorzy projektu otrzymują większość tych uprawnień (które są wyświetlane tylko dla projektu skonfigurowanego przy użyciu repozytorium Git). Możesz zarządzać tymi uprawnieniami dla wszystkich repozytoriów Git lub dla określonego repozytorium Git.

Uwaga

Ustaw uprawnienia we wszystkich repozytoriach Git, wprowadzając zmiany we wpisie repozytoriów Git najwyższego poziomu. Poszczególne repozytoria dziedziczą uprawnienia po wpisie repozytoriów Git najwyższego poziomu. Gałęzie dziedziczą uprawnienia z przypisań wykonanych na poziomie repozytorium. Domyślnie grupy czytelników na poziomie projektu mają tylko uprawnienia do odczytu.

Aby zarządzać uprawnieniami repozytorium Git i gałęzi, zobacz Ustawianie uprawnień gałęzi.

Uprawnienie (interfejs użytkownika)

Namespace permission

opis

Może zdecydować się na zastąpienie zasad gałęzi, sprawdzając zasady przesłonięcia gałęzi i włączyć scalanie podczas kończenia żądania ściągnięcia.

Uwaga

Pomiń zasady podczas kończenia żądań ściągnięcia i pomijania zasad podczas wypychania funkcji Wyklucz z wymuszania zasad.

Może wypchnąć do gałęzi z włączonymi zasadami gałęzi. Gdy użytkownik z tym uprawnieniem wykonuje wypychanie, które spowoduje zastąpienie zasad gałęzi, wypychanie automatycznie pomija zasady gałęzi bez zgody lub ostrzeżenia.

Uwaga

Pomiń zasady podczas kończenia żądań ściągnięcia i pomijania zasad podczas wypychania funkcji Wyklucz z wymuszania zasad.

Na poziomie repozytorium może wypchnąć zmiany do istniejących gałęzi w repozytorium i zakończyć żądania ściągnięcia. Użytkownicy, którzy nie mają tego uprawnienia, ale mają uprawnienie Utwórz gałąź , mogą wypychać zmiany do nowych gałęzi. Nie zastępuje ograniczeń obowiązujących w zasadach gałęzi.

Na poziomie gałęzi może wypchnąć zmiany do gałęzi i zablokować gałąź. Blokowanie gałęzi blokuje wszelkie nowe zatwierdzenia od innych użytkowników i uniemożliwia innym użytkownikom zmianę istniejącej historii zatwierdzeń.

Może tworzyć, komentować i głosować na żądania ściągnięcia.

Może tworzyć i publikować gałęzie w repozytorium. Brak tego uprawnienia nie ogranicza użytkowników do tworzenia gałęzi w repozytorium lokalnym; uniemożliwia jedynie publikowanie gałęzi lokalnych na serwerze.

Uwaga

Podczas tworzenia nowej gałęzi na serwerze masz uprawnienia Współtworzenie, Edytowanie zasad, Wymuszanie wypychania, Zarządzanie uprawnieniami i Usuwanie blokad innych osób domyślnie dla tej gałęzi. Oznacza to, że można dodać nowe zatwierdzenia do repozytorium za pośrednictwem gałęzi.

Może tworzyć nowe repozytoria. To uprawnienie jest dostępne tylko w oknie dialogowym Zabezpieczenia dla obiektu repozytoriów Git najwyższego poziomu.

Może wypychać tagi do repozytorium.

Może usunąć repozytorium. Na poziomie repozytoriów Git najwyższego poziomu można usunąć dowolne repozytorium.

Może edytować zasady dla repozytorium i jego gałęzi.

Dotyczy serwera TFS 2018 Update 2. Można pominąć zasady gałęzi i wykonać następujące dwie akcje:

- Zastąpij zasady gałęzi i ukończ żądania ściągnięcia, które nie spełniają zasad gałęzi

- Wypychanie bezpośrednio do gałęzi z ustawionymi zasadami gałęzi

Uwaga

W usłudze Azure DevOps jest zastępowany następującymi dwoma uprawnieniami: Pomiń zasady podczas kończenia żądań ściągnięcia i pomijania zasad podczas wypychania.

Wymuszanie wypychania (ponowne zapisywanie historii, usuwanie gałęzi i tagów)

GitRepositories, ForcePush

Może wymusić aktualizację gałęzi, usunąć gałąź i zmodyfikować historię zatwierdzeń gałęzi. Może usuwać tagi i notatki.

Może wypychać i edytować notatki usługi Git.

Może ustawić uprawnienia dla repozytorium.

Może klonować, pobierać, ściągać i eksplorować zawartość repozytorium.

Może usuwać blokady gałęzi ustawione przez innych użytkowników. Blokowanie gałęzi blokuje dodawanie nowych zatwierdzeń do gałęzi przez inne osoby i uniemożliwia innym użytkownikom zmianę istniejącej historii zatwierdzeń.

Może zmienić nazwę repozytorium. Po ustawieniu wpisu repozytoriów Git najwyższego poziomu można zmienić nazwę dowolnego repozytorium.

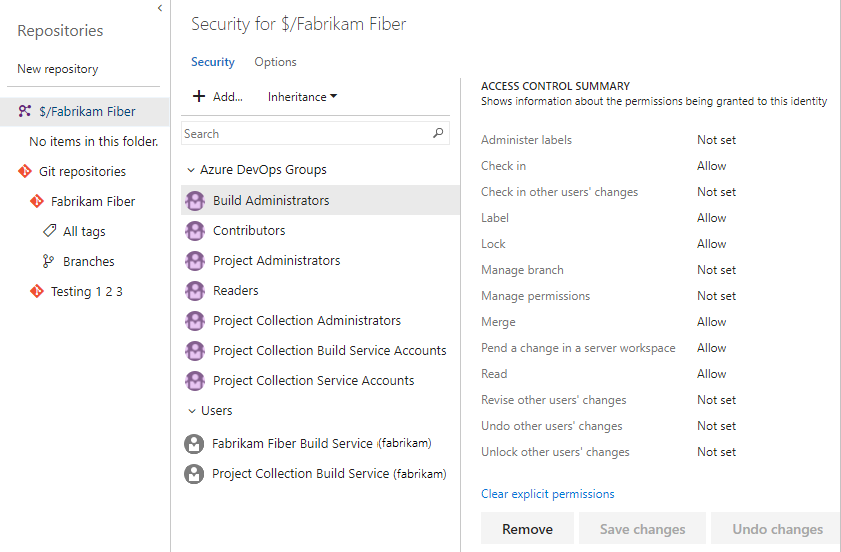

TfVC (poziom obiektu)

Zarządzaj zabezpieczeniami każdej gałęzi TFVC z poziomu portalu internetowego lub za pomocą narzędzia wiersza polecenia TFSSecurity. Administratorzy projektu otrzymują większość tych uprawnień, które są wyświetlane tylko dla projektu skonfigurowanego do używania Kontrola wersji serwera Team Foundation jako systemu kontroli źródła. W przypadku uprawnień kontroli wersji jawna odmowa ma pierwszeństwo przed uprawnieniami grupy administratorów.

Te uprawnienia są wyświetlane tylko dla konfiguracji projektu do używania Kontrola wersji serwera Team Foundation jako systemu kontroli źródła.

W uprawnieniach kontroli wersji jawne odmów ma pierwszeństwo przed uprawnieniami grupy administratorów.

Uprawnienie (interfejs użytkownika)

Namespace permission

opis

Administrowanie etykietami

VersionControlItems, LabelOther

Może edytować lub usuwać etykiety utworzone przez innego użytkownika.

Zaewidencjonuj

VersionControlItems, Checkin

Może zaewidencjonować elementy i poprawić wszystkie zatwierdzone komentarze grupy zmian. Oczekujące zmiany są zatwierdzane podczas ewidencjonu.*

Zaewidencjonuj zmiany innych użytkowników

VersionControlItems, CheckinOther

Może zaewidencjonować zmiany wprowadzone przez innych użytkowników. Oczekujące zmiany są zatwierdzane podczas ewidencjonu.

Pend zmiany w obszarze roboczym serwera

VersionControlItems, PendChange

Może wyewidencjonować i wprowadzić oczekującą zmianę elementów w folderze. Przykłady oczekujących zmian obejmują dodawanie, edytowanie, zmienianie nazw, usuwanie, usuwanie, usuwanie, usuwanie, rozgałęzianie i scalanie pliku. Oczekujące zmiany muszą być zaewidencjonowane, więc użytkownicy muszą mieć uprawnienie Zaewidencjonuj, aby udostępnić swoje zmiany zespołowi.*

Etykieta

VersionControlItems, Label

Może oznaczać elementy etykietami.

Może blokować i odblokowywać foldery lub pliki. Śledzony folder lub plik można zablokować lub odblokować w celu odmowy lub przywrócenia uprawnień użytkownika. Uprawnienia obejmują wyewidencjonowanie elementu do edycji w innym obszarze roboczym lub zaewidencjonowanie oczekujących zmian w elemencie z innego obszaru roboczego. Aby uzyskać więcej informacji, zobacz Blokowanie polecenia.

Zarządzanie gałęzią

VersionControlItems, ManageBranch

Można przekonwertować dowolny folder pod tą ścieżką na gałąź, a także wykonać następujące akcje w gałęzi: edytować jego właściwości, ponownie go ponownie konwertować i konwertować na folder. Użytkownicy, którzy mają to uprawnienie, mogą rozgałęzić tę gałąź tylko wtedy, gdy mają również uprawnienie Scalanie dla ścieżki docelowej. Użytkownicy nie mogą tworzyć gałęzi z gałęzi, dla której nie mają uprawnień Zarządzaj gałęzią.

Zarządzaj uprawnieniami

VersionControlItems, AdminProjectRights

Może zarządzać uprawnieniami innych użytkowników do folderów i plików w kontroli wersji.*

Może scalić zmiany w tej ścieżce.*

Przeczytaj

VersionControlItems, Read

Może odczytywać zawartość pliku lub folderu. Jeśli użytkownik ma uprawnienia do odczytu dla folderu, użytkownik może zobaczyć zawartość folderu i właściwości plików w nim, nawet jeśli użytkownik nie ma uprawnień do otwierania plików.

Poprawianie zmian innych użytkowników

VersionControlItems, ReviseOther

Może edytować komentarze dotyczące plików zaewidencjonowany, nawet jeśli inny użytkownik zaewidencjonował plik.*

Cofnij zmiany innych użytkowników

VersionControlItems, UndoOther

Może cofnąć oczekującą zmianę wprowadzoną przez innego użytkownika.*

Odblokowywanie zmian innych użytkowników

VersionControlItems, UnlockOther

Może odblokować pliki zablokowane przez innych użytkowników.*

* Rozważ dodanie tego uprawnienia do wszystkich ręcznie dodanych użytkowników lub grup, które są odpowiedzialne za nadzorowanie lub monitorowanie projektu i które mogą lub muszą zmienić komentarze na plikach zaewidencjonowane, nawet jeśli inny użytkownik zaewidencjonował plik.

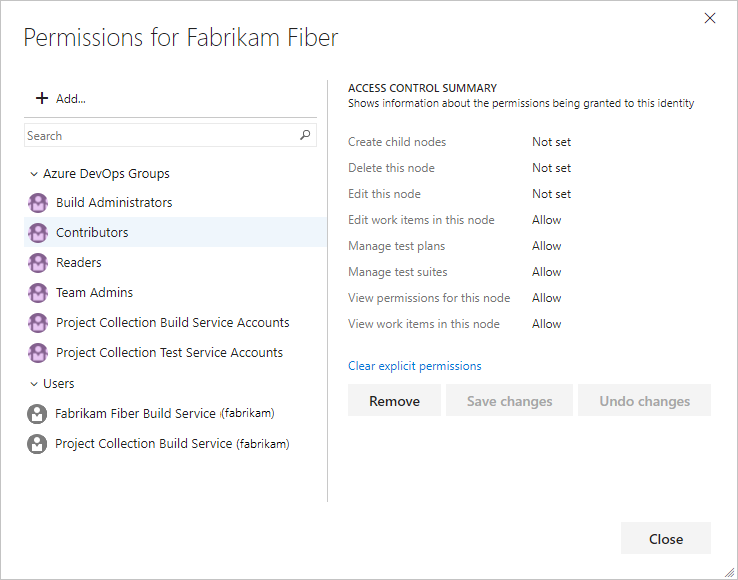

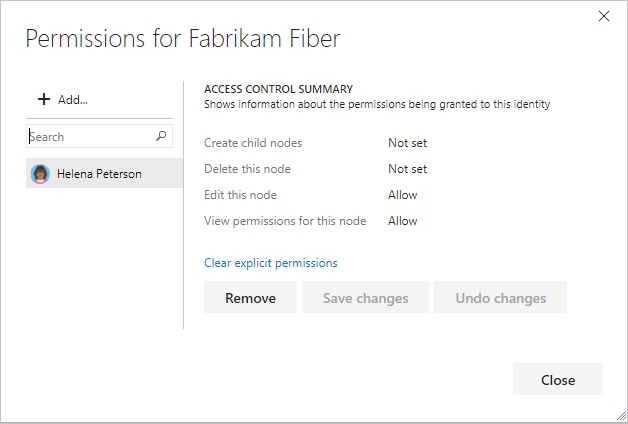

Ścieżka obszaru (poziom obiektu)

Uprawnienia ścieżki obszaru zarządzają dostępem do gałęzi hierarchii obszaru i elementów roboczych w tych obszarach. Zarządzaj zabezpieczeniami każdej ścieżki obszaru z portalu internetowego lub za pomocą narzędzia wiersza polecenia TFSSecurity. Uprawnienia obszaru zarządzają dostępem do tworzenia ścieżek obszaru i zarządzania nimi, a także tworzenia i modyfikowania elementów roboczych zdefiniowanych w ścieżkach obszaru.

Członkowie grupy Administratorzy projektu są automatycznie udzielani uprawnień do zarządzania ścieżkami obszaru dla projektu. Rozważ przyznanie administratorom zespołu lub zespołom uprawnień do tworzenia, edytowania lub usuwania węzłów obszaru.

Uwaga

Wiele zespołów może współtworzyć projekt. W takim przypadku możesz skonfigurować zespoły skojarzone z obszarem. Uprawnienia do elementów roboczych zespołu są przypisywane przez przypisanie uprawnień do obszaru. Istnieją inne ustawienia zespołu, które konfigurują narzędzia do planowania elastycznego zespołu.

Uprawnienie (interfejs użytkownika)

Namespace permission

opis

Może tworzyć węzły obszaru. Użytkownicy, którzy mają zarówno to uprawnienie, jak i uprawnienie Edytuj ten węzeł mogą przenosić lub zmieniać kolejność wszystkich węzłów obszaru podrzędnego.

Rozważ dodanie tego uprawnienia do wszystkich ręcznie dodanych użytkowników lub grup, które mogą wymagać usunięcia, dodania lub zmiany nazwy węzłów obszaru.

Użytkownicy, którzy mają zarówno to uprawnienie, jak i uprawnienie Edytuj ten węzeł dla innego węzła , mogą usuwać węzły obszaru i ponownie klasyfikować istniejące elementy robocze z usuniętego węzła. Jeśli usunięty węzeł ma węzły podrzędne, te węzły również zostaną usunięte.

Rozważ dodanie tego uprawnienia do wszystkich ręcznie dodanych użytkowników lub grup, które mogą wymagać usunięcia, dodania lub zmiany nazwy węzłów obszaru.

Może ustawić uprawnienia dla tego węzła i zmienić nazwę węzłów obszaru.

Rozważ dodanie tego uprawnienia do wszystkich ręcznie dodanych użytkowników lub grup, które mogą wymagać usunięcia, dodania lub zmiany nazwy węzłów obszaru.

Może edytować elementy robocze w tym węźle obszaru.

Rozważ dodanie tego uprawnienia do wszystkich ręcznie dodanych użytkowników lub grup, które mogą wymagać edytowania elementów roboczych w węźle obszaru.

Może modyfikować właściwości planu testów, takie jak ustawienia kompilacji i testowania.

Rozważ dodanie tego uprawnienia do wszystkich ręcznie dodanych użytkowników lub grup, które mogą wymagać zarządzania planami testów lub zestawami testów w tym węźle obszaru.

Może tworzyć i usuwać zestawy testów, dodawać i usuwać przypadki testowe z zestawów testów, zmieniać konfiguracje testów skojarzone z zestawami testów i modyfikować hierarchię pakietu (przenieś zestaw testów).

Rozważ dodanie tego uprawnienia do wszystkich ręcznie dodanych użytkowników lub grup, które mogą wymagać zarządzania planami testów lub zestawami testów w tym węźle obszaru.

Może wyświetlić ustawienia zabezpieczeń węzła ścieżki obszaru.

Może wyświetlać, ale nie zmieniać elementów roboczych w tym węźle obszaru.

Uwaga

Jeśli ustawisz opcję Wyświetl elementy robocze w tym węźle na Odmów, użytkownik nie będzie mógł zobaczyć żadnych elementów roboczych w tym węźle obszaru. Odmów zastępuje wszelkie niejawne zezwalanie, nawet dla użytkowników, którzy są członkami grup administracyjnych.

Ścieżka iteracji (poziom obiektu)

Uprawnienia ścieżki iteracji zarządzają dostępem do tworzenia ścieżek iteracji i zarządzania nimi, nazywanych również przebiegami.

Zarządzaj zabezpieczeniami każdej ścieżki iteracji z portalu internetowego lub za pomocą narzędzia wiersza polecenia TFSSecurity.

Członkowie grupy Administratorzy projektu automatycznie otrzymują te uprawnienia dla każdej iteracji zdefiniowanej dla projektu. Rozważ przyznanie administratorom zespołu, mistrzom scrum lub zespołom uprawnień do tworzenia, edytowania lub usuwania węzłów iteracji.

Uprawnienie (interfejs użytkownika)

Namespace permission

opis

Może tworzyć węzły iteracji. Użytkownicy, którzy mają zarówno to uprawnienie, jak i uprawnienie Edytuj ten węzeł mogą przenosić lub zmieniać kolejność dowolnych węzłów iteracji podrzędnej.

Rozważ dodanie tego uprawnienia do wszystkich ręcznie dodanych użytkowników lub grup, które mogą wymagać usunięcia, dodania lub zmiany nazwy węzłów iteracji.

Użytkownicy, którzy mają zarówno to uprawnienie, jak i uprawnienie Edytuj ten węzeł dla innego węzła , mogą usuwać węzły iteracji i ponownie klasyfikować istniejące elementy robocze z usuniętego węzła. Jeśli usunięty węzeł ma węzły podrzędne, te węzły również zostaną usunięte.

Rozważ dodanie tego uprawnienia do wszystkich ręcznie dodanych użytkowników lub grup, które mogą wymagać usunięcia, dodania lub zmiany nazwy węzłów iteracji.

Może ustawić uprawnienia dla tego węzła i zmienić nazwę węzłów iteracji.

Rozważ dodanie tego uprawnienia do wszystkich ręcznie dodanych użytkowników lub grup, które mogą wymagać usunięcia, dodania lub zmiany nazwy węzłów iteracji.

Może wyświetlić ustawienia zabezpieczeń dla tego węzła.

Uwaga

Członkowie kolekcji projektów Prawidłowy użytkownicy, Prawidłowi użytkownicy projektu lub dowolny użytkownik lub grupa z informacjami na poziomie kolekcji Lub Wyświetl informacje na poziomie projektu mogą wyświetlać uprawnienia dowolnego węzła iteracji.

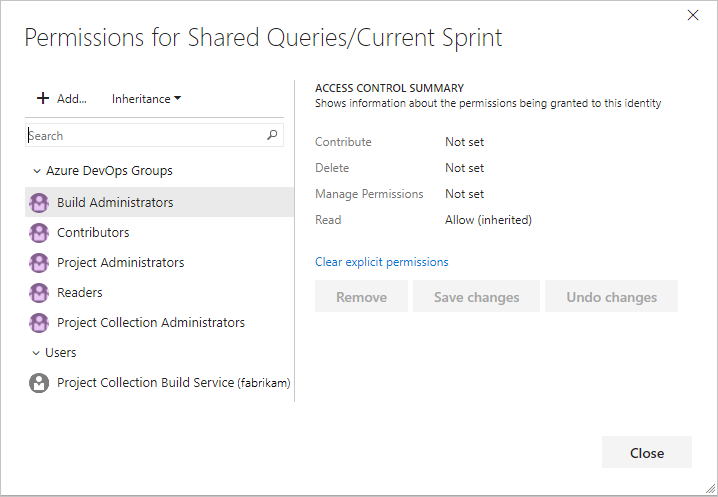

Zapytanie i folder zapytania elementu roboczego (poziom obiektu)

Zarządzanie uprawnieniami do tworzenia zapytań i folderów zapytań za pośrednictwem portalu internetowego. Administratorzy projektu otrzymują wszystkie te uprawnienia. Współautorzy otrzymują tylko uprawnienia do odczytu.

Rozważ przyznanie uprawnień Współtworzenie użytkownikom lub grupom, które wymagają możliwości tworzenia i udostępniania zapytań dotyczących elementów roboczych dla projektu. Aby uzyskać więcej informacji, zobacz Ustawianie uprawnień dotyczących zapytań.

Uwaga

Aby utworzyć wykresy zapytań, potrzebujesz dostępu podstawowego.

Uprawnienie (interfejs użytkownika)

Namespace permission

opis

Może wyświetlać i modyfikować folder zapytania lub zapisywać zapytania w folderze.

Może usunąć kwerendę lub folder kwerendy i jego zawartość.

Może zarządzać uprawnieniami dla tego zapytania lub folderu zapytań.

Może wyświetlać i używać zapytania lub zapytań w folderze, ale nie może modyfikować zawartości kwerendy ani folderu kwerendy.

Plany dostarczania (poziom obiektu)

Zarządzanie uprawnieniami planu za pośrednictwem portalu internetowego. Zarządzanie uprawnieniami dla każdego planu za pomocą okna dialogowego Zabezpieczenia. Administratorzy projektu otrzymują wszystkie uprawnienia do tworzenia, edytowania i zarządzania planami. Prawidłowi użytkownicy mają przyznane uprawnienia Widoku (tylko do odczytu).

Uprawnienie (interfejs użytkownika)

Namespace permission

opis

Może usunąć wybrany plan.

Może edytować konfigurację i ustawienia zdefiniowane dla wybranego planu.

Może zarządzać uprawnieniami dla wybranego planu.

Może wyświetlać listy planów, otwierać i korzystać z planu, ale nie może modyfikować konfiguracji lub ustawień planu.

Proces (poziom obiektu)

Możesz zarządzać uprawnieniami dla każdego dziedziczonego procesu tworzonego za pośrednictwem portalu internetowego. Zarządzaj uprawnieniami dla każdego procesu za pomocą okna dialogowego Zabezpieczenia. Administratorzy kolekcji projektów otrzymują wszystkie uprawnienia do tworzenia, edytowania i zarządzania procesami. Prawidłowi użytkownicy mają przyznane uprawnienia Widoku (tylko do odczytu).

Uprawnienie (interfejs użytkownika)

Namespace permission

opis

Może ustawić lub zmienić uprawnienia dla dziedziczonego procesu.

Może usunąć dziedziczony proces.

Może utworzyć dziedziczony proces z procesu systemowego lub skopiować lub zmodyfikować dziedziczony proces.

Tagi elementów roboczych

Uprawnienia tagowania można zarządzać przy użyciu polecenia az devops security permission lub narzędzia wiersza polecenia TFSSecurity . Współautorzy mogą dodawać tagi do elementów roboczych i używać ich do szybkiego filtrowania listy prac, tablicy lub widoku wyników zapytania.

Uprawnienia tagowania można zarządzać za pomocą narzędzia wiersza polecenia TFSSecurity. Współautorzy mogą dodawać tagi do elementów roboczych i używać ich do szybkiego filtrowania listy prac, tablicy lub widoku wyników zapytania.

Uprawnienie (interfejs użytkownika)

Namespace permission

opis

Może tworzyć nowe tagi i stosować je do elementów roboczych. Użytkownicy bez tego uprawnienia mogą wybierać tylko z istniejącego zestawu tagów dla projektu.

Domyślnie współautorzy mają przypisane uprawnienie Tworzenie definicji tagu. Mimo że uprawnienia do tworzenia definicji tagu są wyświetlane w ustawieniach zabezpieczeń na poziomie projektu, uprawnienia tagowania są uprawnieniami na poziomie kolekcji, które są objęte zakresem na poziomie projektu, gdy są wyświetlane w interfejsie użytkownika. Aby ograniczyć zakres uprawnień tagowania do pojedynczego projektu podczas korzystania z narzędzia wiersza polecenia, należy podać identyfikator GUID projektu w ramach składni polecenia. W przeciwnym razie zmiana dotyczy całej kolekcji. Należy pamiętać o zmianie lub ustawieniu tych uprawnień.

Może usunąć tag z listy dostępnych tagów dla tego projektu.

To uprawnienie nie jest wyświetlane w interfejsie użytkownika. Można ją ustawić tylko za pomocą narzędzia wiersza polecenia. Nie ma również interfejsu użytkownika do jawnego usunięcia tagu. Zamiast tego, gdy tag nie był używany przez trzy dni, system automatycznie go usuwa.

Może wyświetlić listę tagów dostępnych dla elementu roboczego w projekcie. Użytkownicy bez tego uprawnienia nie mają listy dostępnych tagów, z których mają być wybierane w formularzu elementu roboczego lub w edytorze zapytań.

To uprawnienie nie jest wyświetlane w interfejsie użytkownika. Można go ustawić tylko za pomocą narzędzia wiersza polecenia. Widok informacji na poziomie projektu niejawnie umożliwia użytkownikom wyświetlanie istniejących tagów.

Można zmienić nazwę tagu przy użyciu interfejsu API REST.

To uprawnienie nie jest wyświetlane w interfejsie użytkownika. Można go ustawić tylko za pomocą narzędzia wiersza polecenia.

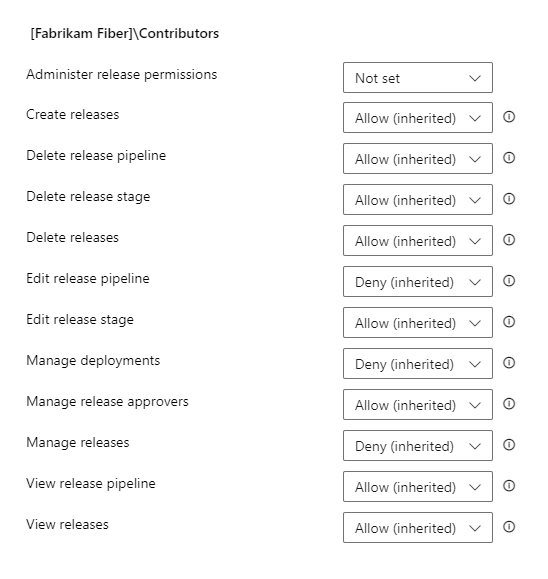

Wydanie (poziom obiektu)

Zarządzaj uprawnieniami dla każdej wersji zdefiniowanej w portalu internetowym. Administratorzy projektu i administratorzy wydań otrzymują wszystkie uprawnienia do zarządzania wydaniami. Te uprawnienia działają w modelu hierarchicznym na poziomie projektu, dla określonego potoku wydania lub dla określonego środowiska w potoku wydania. W tej hierarchii uprawnienia mogą być dziedziczone z elementu nadrzędnego lub zastępowane.

Uwaga

Grupa administratora wydania na poziomie projektu jest tworzona podczas definiowania pierwszego potoku wydania.

Ponadto można przypisać osoby zatwierdzające do określonych kroków w potoku wydania, aby upewnić się, że wdrożone aplikacje spełniają standardy jakości.

Następujące uprawnienia są zdefiniowane w usłudze Release Management. W kolumnie zakresu wyjaśniono, czy uprawnienie można ustawić na poziomie projektu, potoku wydania lub środowiska.

Uprawnienie

Opis

Zakresy

Można zmienić dowolne inne uprawnienia wymienione tutaj.

Projekt, potok wydania, środowisko

Może tworzyć nowe wydania.

Projekt, potok wydania

Może usuwać potoki wydania.

Projekt, potok wydania

Może usuwać środowiska w potokach wydania.

Projekt, potok wydania, środowisko

Może usuwać wydania dla potoku.

Projekt, potok wydania

Może dodawać i edytować potok wydania, w tym zmienne konfiguracji, wyzwalacze, artefakty i zasady przechowywania, a także konfigurację w środowisku potoku wydania. Aby wprowadzić zmiany w określonym środowisku w potoku wydania, użytkownik musi również mieć uprawnienie Edytuj środowisko wydania.

Projekt, potok wydania

Może edytować środowiska w potokach wydania. Aby zapisać zmiany w potoku wydania, użytkownik musi również mieć uprawnienie Edytuj potok wydania. To uprawnienie określa również, czy użytkownik może edytować konfigurację w środowisku określonego wystąpienia wydania. Użytkownik potrzebuje również uprawnienia Zarządzanie wydaniami , aby zapisać zmodyfikowaną wersję.

Projekt, potok wydania, środowisko

Może zainicjować bezpośrednie wdrożenie wydania w środowisku. To uprawnienie dotyczy tylko wdrożeń bezpośrednich inicjowanych ręcznie przez wybranie akcji Wdróż w wersji. Jeśli warunek środowiska jest ustawiony na dowolny typ automatycznego wdrażania, system automatycznie inicjuje wdrożenie bez sprawdzania uprawnień użytkownika, który utworzył wydanie.

Projekt, potok wydania, środowisko

Może dodawać lub edytować osoby zatwierdzające dla środowisk w potokach wydania. To uprawnienie określa również, czy użytkownik może edytować osoby zatwierdzające w środowisku określonego wystąpienia wydania.

Projekt, potok wydania, środowisko

Może edytować konfigurację wydania, taką jak etapy, osoby zatwierdzające i zmienne. Aby edytować konfigurację określonego środowiska w wystąpieniu wydania, użytkownik musi również mieć uprawnienie Edytuj środowisko wydania.

Projekt, potok wydania

Może wyświetlać potoki wydania.

Projekt, potok wydania

Może wyświetlać wydania należące do potoków wydania.

Projekt, potok wydania

Wartości domyślne dla wszystkich tych uprawnień są ustawiane dla kolekcji projektów zespołowych i grup projektów. Na przykład administratorzy kolekcji projektów, administratorzy projektu i administratorzy wydań domyślnie otrzymują wszystkie powyższe uprawnienia. Współautorzy otrzymują wszystkie uprawnienia, z wyjątkiem administrowania uprawnieniami wersji. Czytelnicy domyślnie są odrzucani wszystkie uprawnienia z wyjątkiem Wyświetl potok wydania i Wyświetl wydania.

Uprawnienia grupy zadań (kompilacja i wydanie)

Zarządzaj uprawnieniami dla grup zadań z centrum kompilacji i wydania portalu internetowego. Administratorzy projektu, kompilacji i wydania otrzymują wszystkie uprawnienia. Uprawnienia grupy zadań są zgodne z modelem hierarchicznym. Wartości domyślne dla wszystkich uprawnień można ustawić na poziomie projektu i można je zastąpić przy użyciu pojedynczej definicji grupy zadań.

Użyj grup zadań, aby hermetyzować sekwencję zadań zdefiniowanych już w kompilacji lub definicji wydania w jednym zadaniu wielokrotnego użytku. Zdefiniuj grupy zadań i zarządzaj nimi na karcie Grupy zadań centrum Kompilacja i wydanie.

Uprawnienie opis Administrowanie uprawnieniami grupy zadań Może dodawać i usuwać użytkowników lub grupy do zabezpieczeń grupy zadań. Usuwanie grupy zadań Może usunąć grupę zadań. Edytowanie grupy zadań Może tworzyć, modyfikować lub usuwać grupę zadań.

Powiadomienia lub alerty

Brak uprawnień interfejsu użytkownika skojarzonych z zarządzaniem powiadomieniami e-mail lub alertami. Zamiast tego można nimi zarządzać za pomocą narzędzia wiersza polecenia TFSSecurity .

- Domyślnie członkowie grupy Współautorzy na poziomie projektu mogą subskrybować alerty dla siebie.

- Członkowie grupy Administratorzy kolekcji projektów lub użytkownicy, którzy mają informacje na poziomie edycji kolekcji, mogą ustawić alerty w tej kolekcji dla innych lub dla zespołu.

- Członkowie grupy Administratorzy projektu lub użytkownicy, którzy mają edytować informacje na poziomie projektu, mogą ustawiać alerty w tym projekcie dla innych lub dla zespołu.

Uprawnienia alertów można zarządzać przy użyciu serwera TFSSecurity.

Akcja TFSSecurity

TFSSecurity, przestrzeń nazw

Opis

Administratorzy kolekcji projektów i

Konta usług kolekcji projektów

CREATE_SOAP_SUBSCRIPTION

EventSubscription

Może utworzyć subskrypcję usługi internetowej opartej na protokole SOAP.

✔️

GENERIC_READ

EventSubscription

Może wyświetlać zdarzenia subskrypcji zdefiniowane dla projektu.

✔️

GENERIC_WRITE

EventSubscription

Może tworzyć alerty dla innych użytkowników lub dla zespołu.

✔️

UNSUBSCRIBE

EventSubscription

Może anulować subskrypcję zdarzeń.

✔️

Powiązane artykuły

- Wprowadzenie do uprawnień, dostępu i grup zabezpieczeń

- Informacje o przestrzeni nazw zabezpieczeń i uprawnieniu dla usługi Azure DevOps

- Dodawanie użytkowników do organizacji (Azure DevOps Services)

- Dodawanie użytkowników do zespołu lub projektu

- Tworzenie użytkownika administratorem zespołu

- Rozwiązywanie problemów z uprawnieniami