Zabezpieczenia i szyfrowanie danych w usłudze Azure Data Manager for Energy

Ten artykuł zawiera omówienie funkcji zabezpieczeń w usłudze Azure Data Manager for Energy. Obejmuje ona główne obszary szyfrowania magazynowanych, szyfrowanie podczas przesyłania, tls, https, klucze zarządzane przez firmę Microsoft i klucz zarządzany przez klienta.

Szyfrowanie danych magazynowanych

Usługa Azure Data Manager for Energy używa kilku zasobów magazynu do przechowywania metadanych, danych użytkownika, danych w pamięci itp. Platforma używa szyfrowania po stronie usługi do automatycznego szyfrowania wszystkich danych, gdy są utrwalane w chmurze. Szyfrowanie danych magazynowanych chroni dane, aby ułatwić spełnienie zobowiązań organizacji w zakresie zabezpieczeń i zgodności. Wszystkie dane w usłudze Azure Data Manager for Energy są domyślnie szyfrowane przy użyciu kluczy zarządzanych przez firmę Microsoft. Oprócz klucza zarządzanego przez firmę Microsoft możesz użyć własnego klucza szyfrowania, aby chronić dane w usłudze Azure Data Manager for Energy. Po określeniu klucza zarządzanego przez klienta ten klucz jest używany do ochrony i kontrolowania dostępu do klucza zarządzanego przez firmę Microsoft, który szyfruje dane.

Szyfrowanie danych przesyłanych

Usługa Azure Data Manager for Energy obsługuje protokół Transport Layer Security (TLS 1.2), aby chronić dane podczas podróży między usługami w chmurze a klientami. Protokół TLS zapewnia silne uwierzytelnianie, prywatność komunikatów i integralność (umożliwiając wykrywanie naruszenia, przechwytywania i fałszowania komunikatów), współdziałanie i elastyczność algorytmu.

Oprócz protokołu TLS podczas interakcji z usługą Azure Data Manager for Energy wszystkie transakcje odbywają się za pośrednictwem protokołu HTTPS.

Konfigurowanie kluczy zarządzanych przez klienta (CMK) dla wystąpienia usługi Azure Data Manager for Energy

Ważne

Po utworzeniu wystąpienia usługi Azure Data Manager for Energy nie można edytować ustawień klucza zarządzania kluczami.

Wymagania wstępne

Krok 1. Konfigurowanie magazynu kluczy

Do przechowywania kluczy zarządzanych przez klienta można użyć nowego lub istniejącego magazynu kluczy. Aby dowiedzieć się więcej o usłudze Azure Key Vault, zobacz Omówienie usługi Azure Key Vault i Co to jest usługa Azure Key Vault?

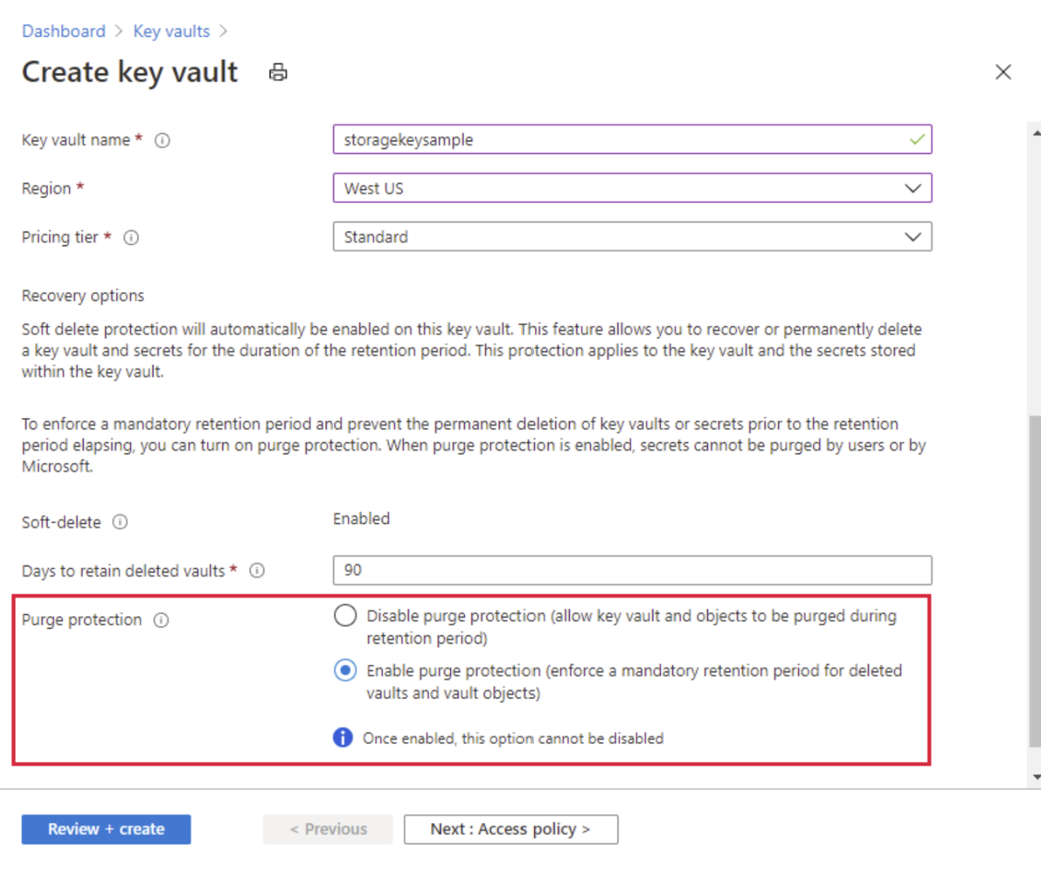

Używanie kluczy zarządzanych przez klienta z usługą Azure Data Manager for Energy wymaga włączenia ochrony przed usuwaniem nietrwałym i przeczyszczeniem magazynu kluczy. Usuwanie nietrwałe jest domyślnie włączone podczas tworzenia nowego magazynu kluczy i nie można go wyłączyć. Ochronę przeczyszczania można włączyć podczas tworzenia magazynu kluczy lub po jego utworzeniu.

Aby dowiedzieć się, jak utworzyć magazyn kluczy za pomocą Azure Portal, zobacz Szybki start: tworzenie magazynu kluczy przy użyciu Azure Portal. Podczas tworzenia magazynu kluczy wybierz pozycję Włącz ochronę przeczyszczania.

Aby włączyć ochronę przeczyszczania w istniejącym magazynie kluczy, wykonaj następujące kroki:

- Przejdź do magazynu kluczy w Azure Portal.

- W obszarze Ustawienia wybierz pozycję Właściwości.

- W sekcji Ochrona przed przeczyszczaniem wybierz pozycję Włącz ochronę przeczyszczania.

Krok 2. Dodawanie klucza

- Następnie dodaj klucz do magazynu kluczy.

- Aby dowiedzieć się, jak dodać klucz za pomocą Azure Portal, zobacz Szybki start: ustawianie i pobieranie klucza z usługi Azure Key Vault przy użyciu Azure Portal.

- Zaleca się, aby rozmiar klucza RSA wynosi 3072, zobacz Konfigurowanie kluczy zarządzanych przez klienta dla konta usługi Azure Cosmos DB | Microsoft Learn.

Krok 3. Wybieranie tożsamości zarządzanej w celu autoryzowania dostępu do magazynu kluczy

- Po włączeniu kluczy zarządzanych przez klienta dla istniejącego wystąpienia usługi Azure Data Manager for Energy należy określić tożsamość zarządzaną, która będzie używana do autoryzowania dostępu do magazynu kluczy zawierającego klucz. Tożsamość zarządzana musi mieć uprawnienia dostępu do klucza w magazynie kluczy.

- Możesz utworzyć tożsamość zarządzaną przypisaną przez użytkownika.

Konfigurowanie kluczy zarządzanych przez klienta dla istniejącego konta

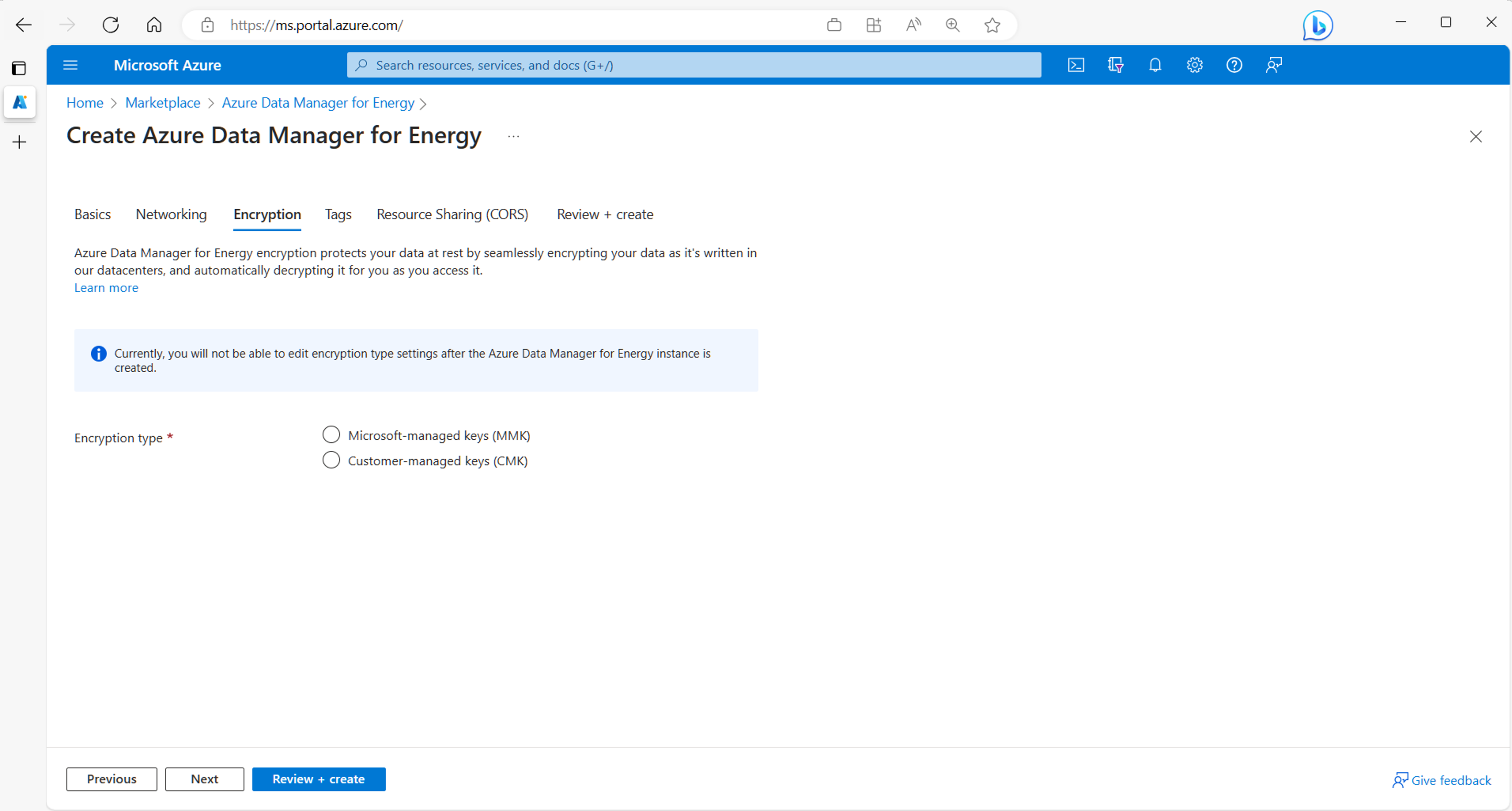

- Utwórz wystąpienie usługi Azure Data Manager for Energy .

- Wybierz kartę Szyfrowanie .

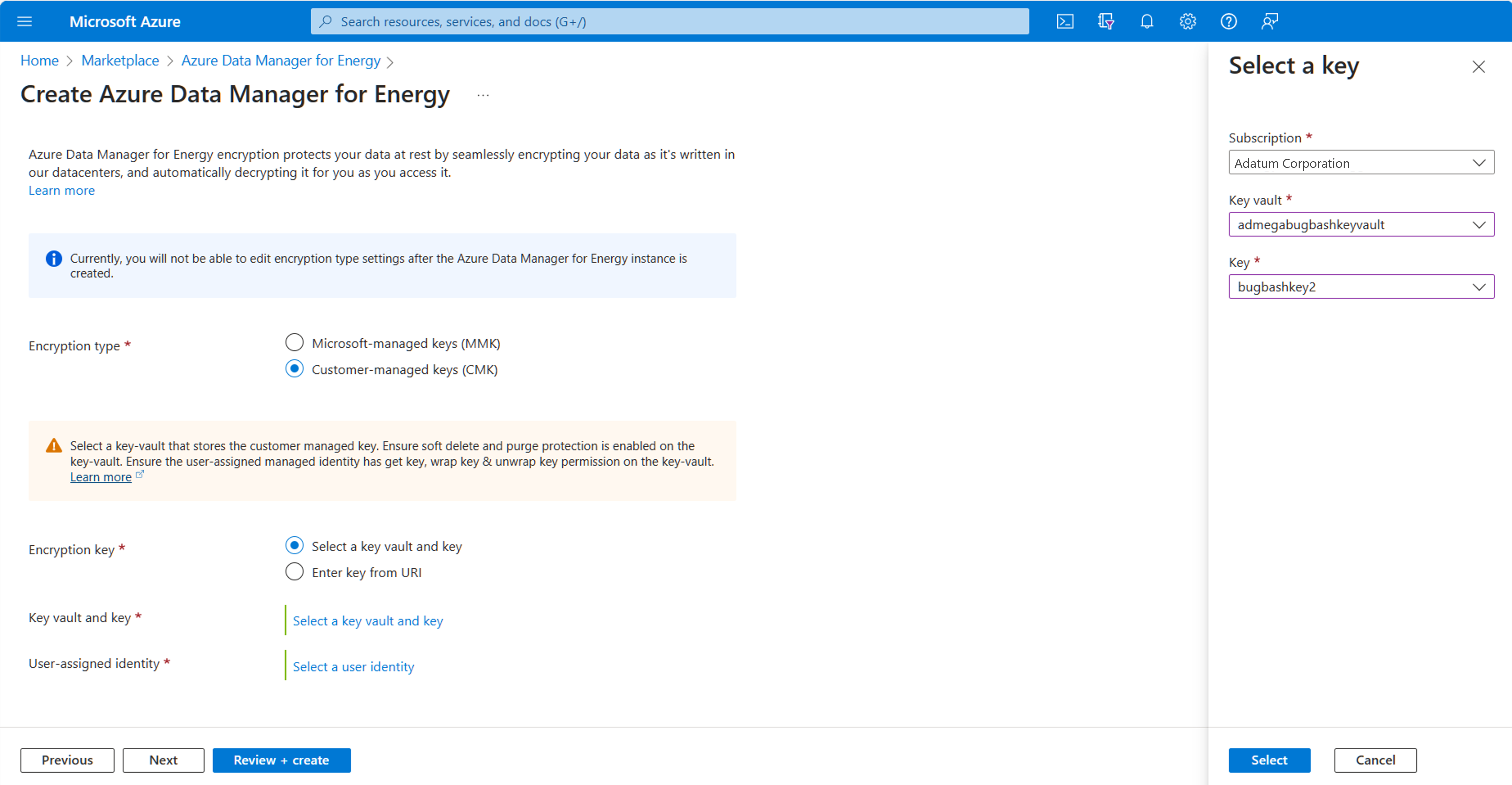

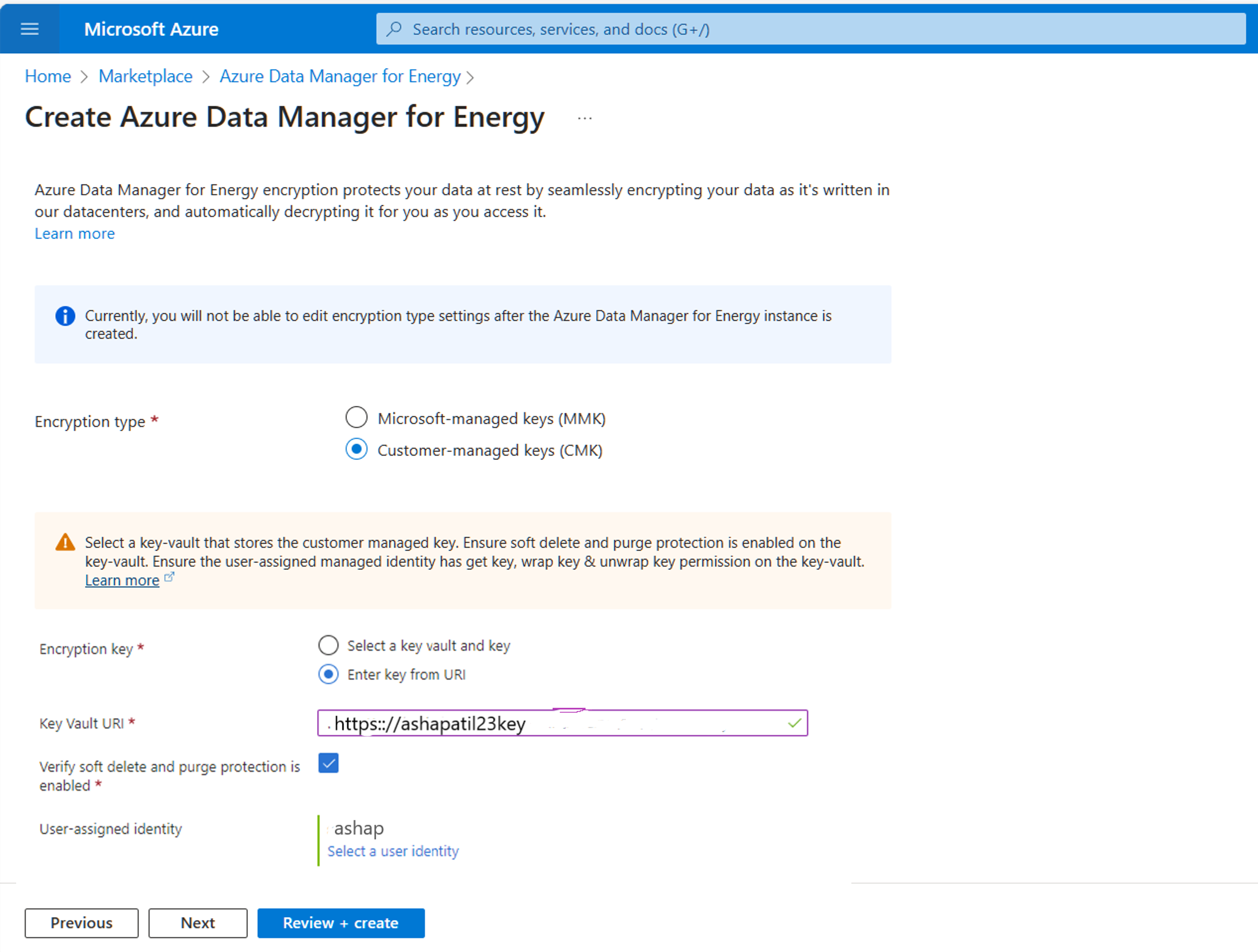

Na karcie Szyfrowanie wybierz pozycję Klucze zarządzane przez klienta (CMK).

W przypadku korzystania z klucza cmK należy wybrać magazyn kluczy, w którym jest przechowywany klucz.

Wybierz pozycję Klucz szyfrowania jako "Wybierz magazyn kluczy i klucz".

Następnie wybierz pozycję "Wybierz magazyn kluczy i klucz".

Następnie wybierz magazyn kluczy i klucz.

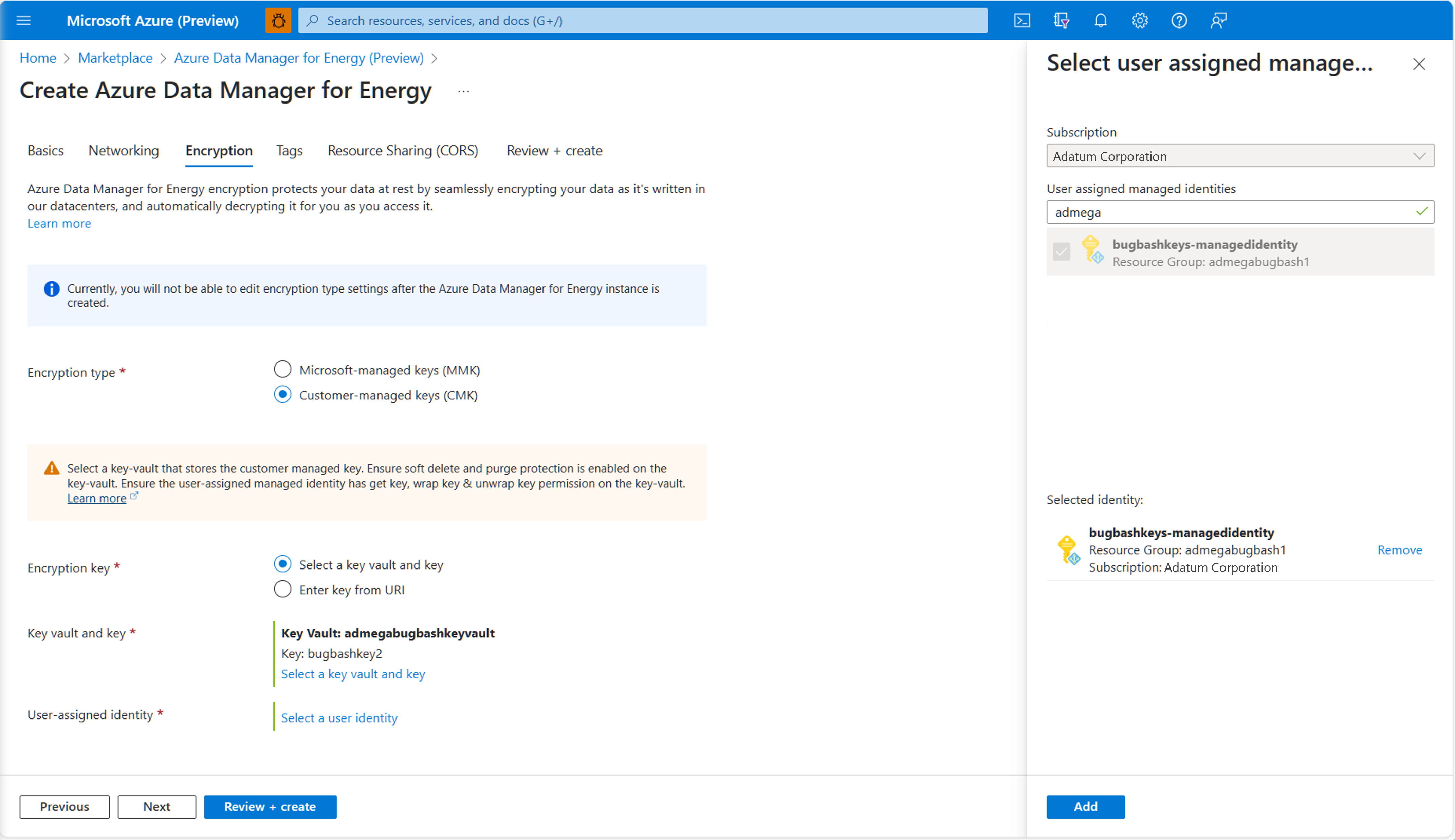

Następnie wybierz tożsamość zarządzaną przypisaną przez użytkownika, która będzie używana do autoryzowania dostępu do magazynu kluczy zawierającego klucz.

Wybierz pozycję "Wybierz tożsamość użytkownika". Wybierz tożsamość zarządzaną przypisaną przez użytkownika utworzoną w wymaganiach wstępnych.

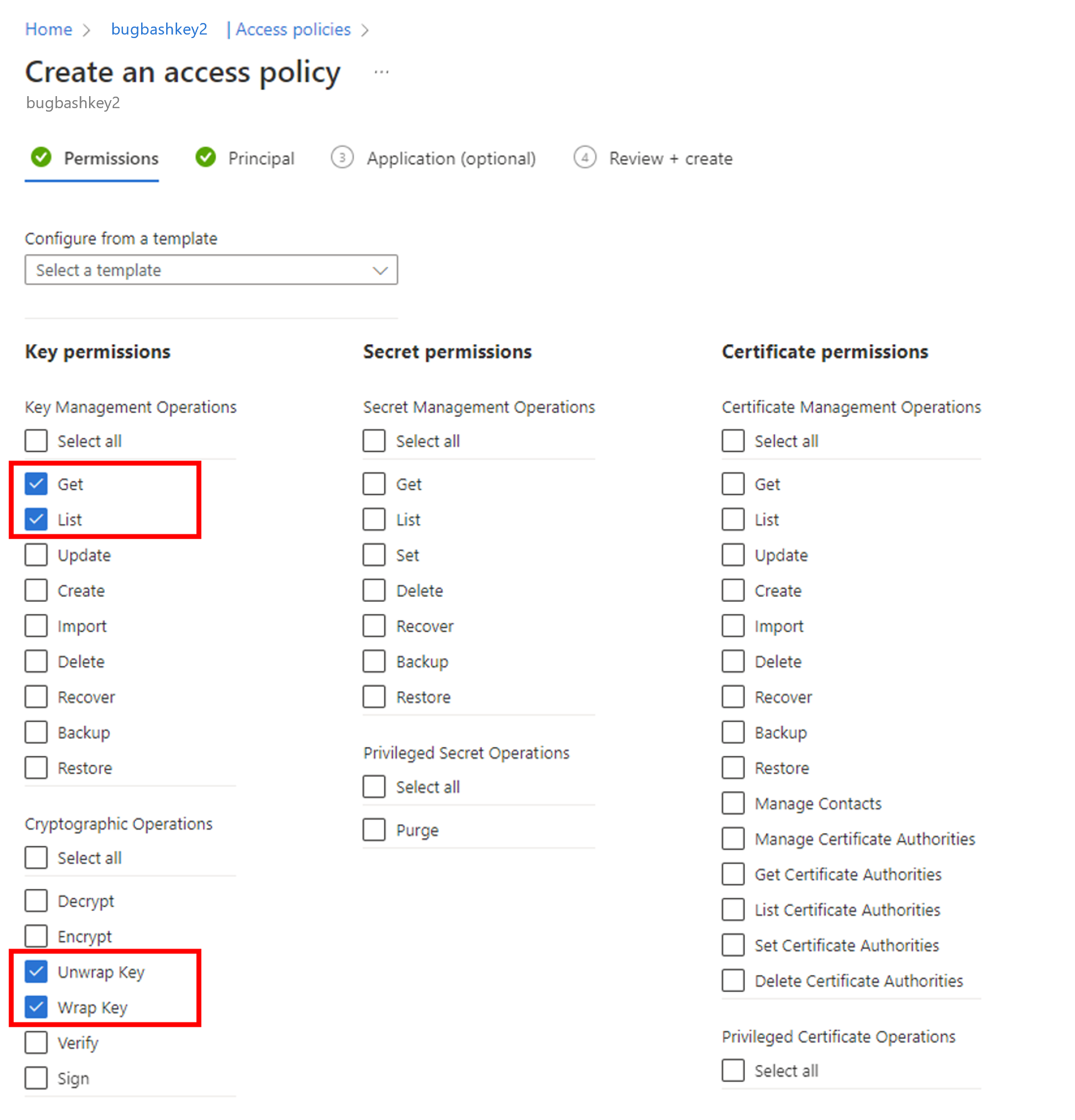

Ta tożsamość przypisana przez użytkownika musi mieć uprawnienia get key, list key, wrap key i unwrap key w magazynie kluczy. Aby uzyskać więcej informacji na temat przypisywania zasad dostępu do usługi Azure Key Vault, zobacz Przypisywanie zasad dostępu Key Vault.

Możesz również wybrać pozycję Klucz szyfrowania jako "Wprowadź klucz z identyfikatora URI". Klucz musi mieć włączoną ochronę usuwania nietrwałego i przeczyszczania. Musisz to potwierdzić, zaznaczając pole wyboru pokazane poniżej.

Następnie wybierz pozycję "Przejrzyj+utwórz" po ukończeniu innych kart.

Wybierz przycisk "Utwórz".

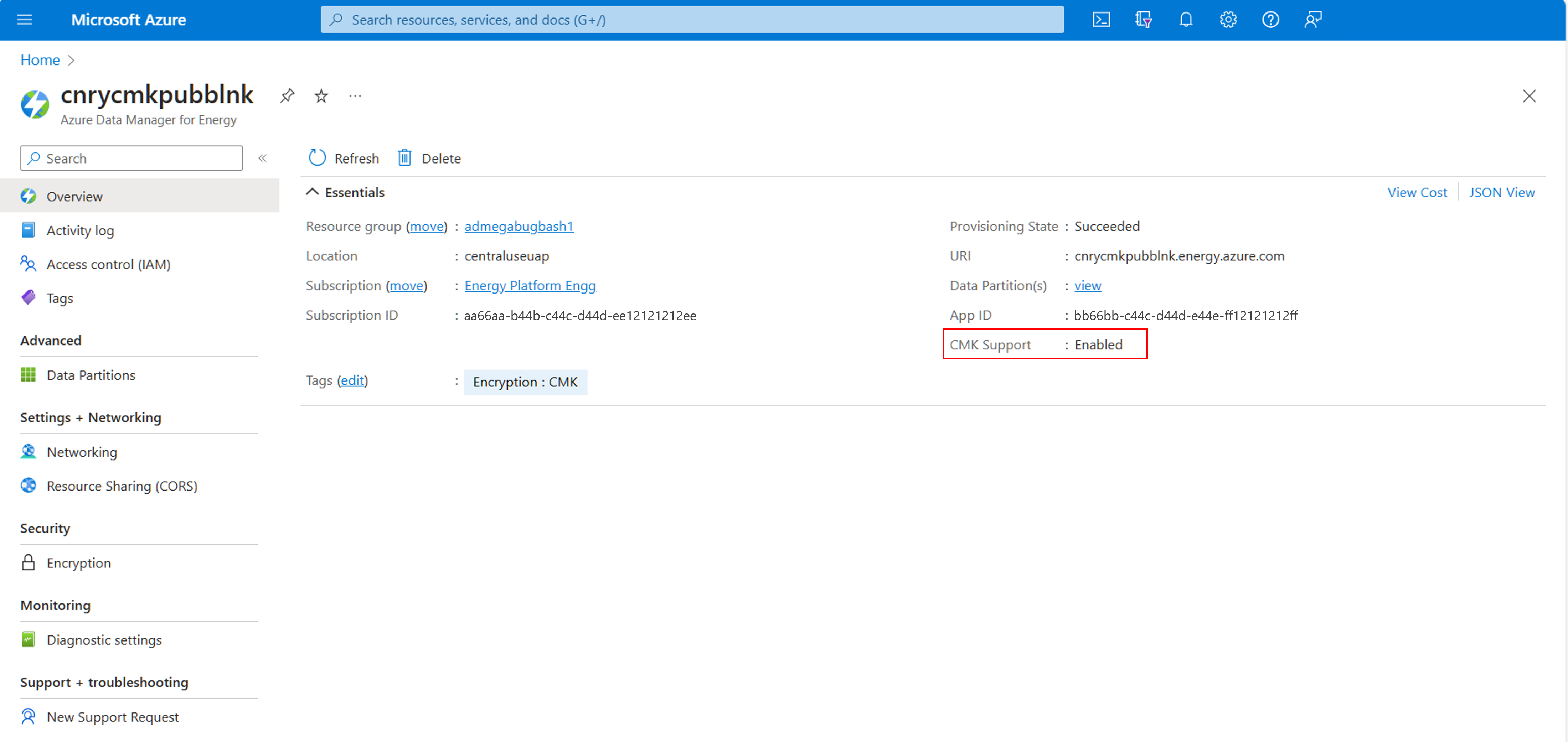

Wystąpienie usługi Azure Data Manager for Energy jest tworzone przy użyciu kluczy zarządzanych przez klienta.

Po włączeniu klucza cmK na ekranie Przegląd zostanie wyświetlony jego stan.

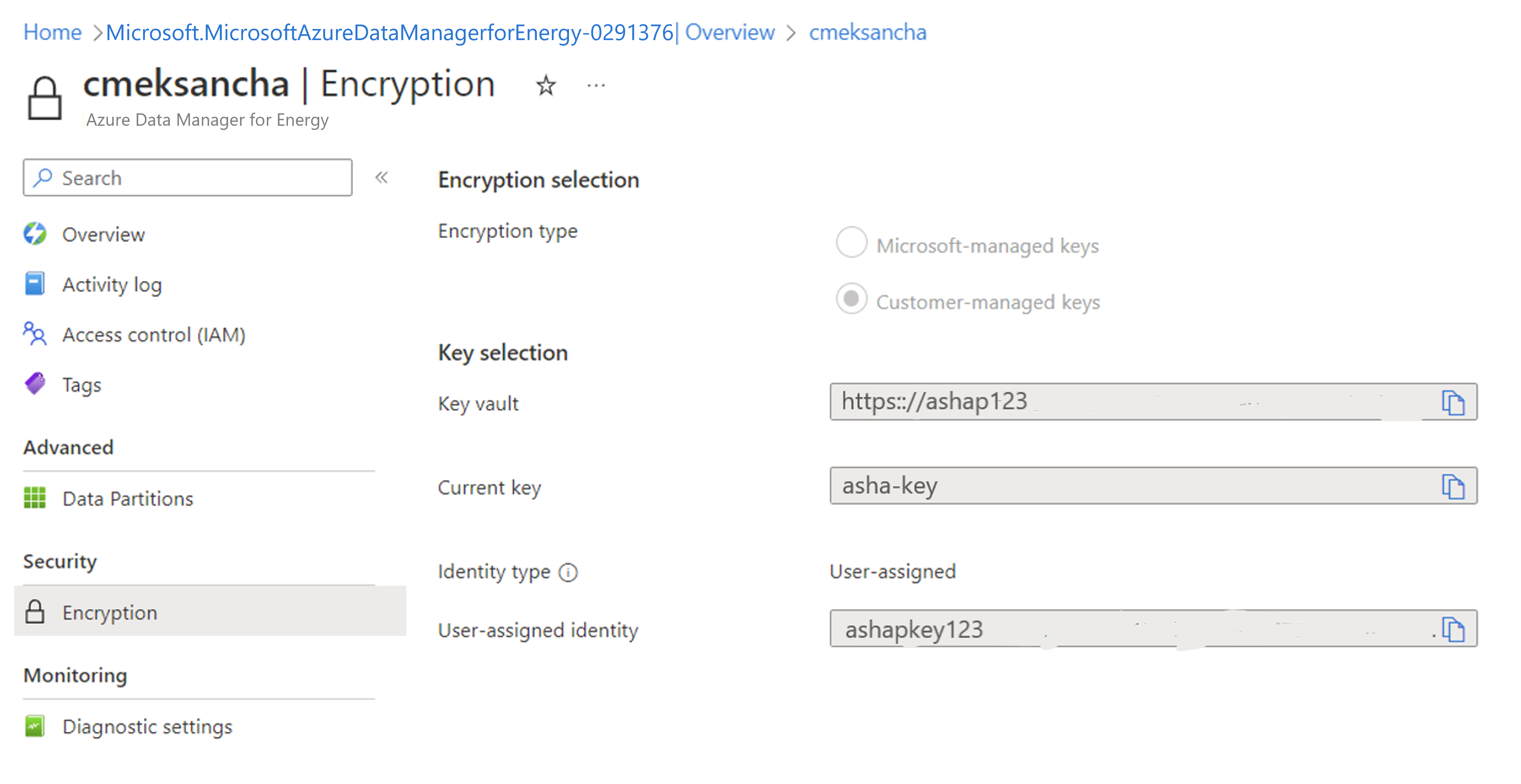

Możesz przejść do pozycji Szyfrowanie i zobaczyć, że klucz cmK jest włączony przy użyciu tożsamości zarządzanej przez użytkownika.

Następne kroki

Aby dowiedzieć się więcej o łączach prywatnych.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla