Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Kontrolowanie dostępu do sieciowego ruchu wychodzącego jest ważną częścią ogólnego planu zabezpieczeń sieci. Na przykład możesz ograniczyć dostęp do witryn internetowych. Możesz też ograniczyć wychodzące adresy IP i porty, do których można uzyskać dostęp.

Jednym ze sposobów kontrolowania dostępu do sieciowego ruchu wychodzącego z podsieci platformy Azure jest użycie usługi Azure Firewall. Za pomocą usługi Azure Firewall można skonfigurować:

- Reguły aplikacji, które definiują w pełni kwalifikowane nazwy domen (FQDN), do których można uzyskać dostęp z podsieci. Nazwa FQDN może również obejmować wystąpienia SQL.

- Reguły sieci, które definiują adres źródłowy, protokół, port docelowy i adres docelowy.

Ruch sieciowy jest poddawany skonfigurowanym regułom zapory, gdy kierujesz go do zapory jako bramy domyślnej podsieci.

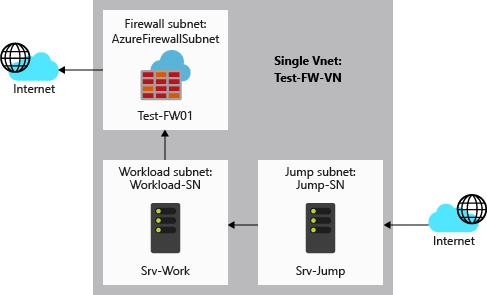

W tym artykule utworzysz uproszczoną pojedynczą sieć wirtualną z trzema podsieciami w celu łatwego wdrożenia. W przypadku wdrożeń produkcyjnych zalecany jest model piasty i szprych . Zapora znajduje się we własnej sieci wirtualnej. Serwery obciążeń znajdują się w sparowanych sieciach wirtualnych w tym samym regionie, posiadających jedną lub więcej podsieci.

- AzureFirewallSubnet — w tej podsieci znajduje się zapora.

- Workload-SN — w tej podsieci znajduje się serwer obciążeń. Ruch sieciowy tej podsieci przechodzi przez zaporę.

- AzureBastionSubnet — usługa Azure Bastion znajduje się w tej podsieci, zapewniając bezpieczny dostęp do serwera obciążenia.

W tym artykule dowiesz się, jak:

- Konfigurowanie testowego środowiska sieciowego

- Wdrażanie zapory

- Tworzenie trasy domyślnej

- Konfigurowanie reguły aplikacji w celu zezwolenia na dostęp do www.microsoft.com

- Konfigurowanie reguły sieci w celu umożliwienia dostępu do zewnętrznych serwerów DNS

- Testowanie zapory

Jeśli wolisz, możesz wykonać tę procedurę przy użyciu witryny Azure Portal lub programu Azure PowerShell.

Jeśli nie masz jeszcze konta platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Wymagania wstępne

Użyj środowiska Bash w Azure Cloud Shell. Aby uzyskać więcej informacji, zobacz Get started with Azure Cloud Shell.

Jeśli wolisz uruchamiać polecenia referencyjne interfejsu wiersza polecenia lokalnie, zainstaluj Azure CLI. Jeśli korzystasz z systemu Windows lub macOS, rozważ uruchomienie Azure CLI w kontenerze Docker. Aby uzyskać więcej informacji, zobacz Jak uruchomić Azure CLI w kontenerze Docker.

Jeśli korzystasz z instalacji lokalnej, zaloguj się do Azure CLI za pomocą polecenia az login. Aby zakończyć proces uwierzytelniania, wykonaj kroki wyświetlane na Twoim terminalu. Aby uzyskać inne opcje logowania, zobacz Uwierzytelnianie na platformie Azure przy użyciu interfejsu wiersza polecenia platformy Azure.

Gdy zostaniesz o to poproszony/a, zainstaluj rozszerzenie Azure CLI przy pierwszym użyciu. Aby uzyskać więcej informacji na temat rozszerzeń, zobacz Używanie rozszerzeń i zarządzanie nimi za pomocą interfejsu wiersza polecenia platformy Azure.

Uruchom az version, aby sprawdzić zainstalowaną wersję i biblioteki zależne. Aby zaktualizować do najnowszej wersji, uruchom az upgrade.

- Ten artykuł wymaga wersji 2.55.0 lub nowszej interfejsu wiersza polecenia platformy Azure. W przypadku korzystania z usługi Azure Cloud Shell najnowsza wersja jest już zainstalowana.

Konfigurowanie sieci

Najpierw utwórz grupę zasobów zawierającą zasoby wymagane do wdrożenia zapory. Następnie utwórz sieć wirtualną, podsieci i serwery testowe.

Tworzenie grupy zasobów

Grupa zasobów zawiera wszystkie zasoby dla wdrożenia.

az group create --name Test-FW-RG --location eastus

Tworzenie sieci wirtualnej

Ta sieć wirtualna ma trzy podsieci.

Uwaga / Notatka

Rozmiar podsieci AzureFirewallSubnet to /26. Aby uzyskać więcej informacji na temat rozmiaru podsieci, zobacz Często zadawane pytania dotyczące usługi Azure Firewall.

az network vnet create \

--name Test-FW-VN \

--resource-group Test-FW-RG \

--location eastus \

--address-prefix 10.0.0.0/16 \

--subnet-name AzureFirewallSubnet \

--subnet-prefix 10.0.1.0/26

az network vnet subnet create \

--name Workload-SN \

--resource-group Test-FW-RG \

--vnet-name Test-FW-VN \

--address-prefix 10.0.2.0/24

az network vnet subnet create \

--name AzureBastionSubnet \

--resource-group Test-FW-RG \

--vnet-name Test-FW-VN \

--address-prefix 10.0.3.0/26

Tworzenie maszyny wirtualnej

Utwórz kartę sieciową dla Srv-Work z określonymi adresami IP serwera DNS i bez publicznego adresu IP do przetestowania.

az network nic create \

--resource-group Test-FW-RG \

--name Srv-Work-NIC \

--vnet-name Test-FW-VN \

--subnet Workload-SN \

--dns-servers <replace with External DNS ip #1> <replace with External DNS ip #2>

Teraz utwórz wirtualną maszynę obciążeniową. Następujące polecenie tworzy maszynę wirtualną z systemem Ubuntu Server 22.04 LTS z uwierzytelnianiem klucza SSH i instaluje serwer Nginx. Po wyświetleniu monitu zapisz wygenerowany klucz prywatny do .pem pliku do użycia podczas nawiązywania połączenia za pośrednictwem usługi Azure Bastion.

az vm create \

--resource-group Test-FW-RG \

--name Srv-Work \

--location eastus \

--image Ubuntu2204 \

--nics Srv-Work-NIC \

--admin-username azureuser \

--generate-ssh-keys \

--custom-data cloud-init.txt

Utwórz plik z następującą zawartością cloud-init.txt , aby zainstalować serwer Nginx:

#cloud-config

package_upgrade: true

packages:

- nginx

runcmd:

- echo '<h1>'$(hostname)'</h1>' | sudo tee /var/www/html/index.html

Uwaga / Notatka

Platforma Azure udostępnia domyślny adres IP dostępu wychodzącego dla maszyn wirtualnych, które nie są przypisane do publicznego adresu IP lub znajdują się w puli zaplecza wewnętrznego podstawowego modułu równoważenia obciążenia platformy Azure. Domyślny mechanizm adresów IP dostępu wychodzącego zapewnia wychodzący adres IP, który nie jest konfigurowalny.

Domyślny adres IP dostępu wychodzącego jest wyłączony, gdy wystąpi jedno z następujących zdarzeń:

- Publiczny adres IP jest przypisywany do maszyny wirtualnej.

- Maszyna wirtualna (VM) jest umieszczana w puli zaplecza standardowego modułu równoważenia obciążenia, z regułami wychodzącymi lub bez nich.

- Zasób usługi Azure NAT Gateway jest przypisywany do podsieci maszyny wirtualnej.

Maszyny wirtualne tworzone przy użyciu zestawów skalowania maszyn wirtualnych w trybie elastycznej aranżacji nie mają domyślnego dostępu wychodzącego.

Aby uzyskać więcej informacji na temat połączeń wychodzących na platformie Azure, zobacz Domyślny dostęp wychodzący na platformie Azure i Używanie źródłowego tłumaczenia adresów sieciowych (SNAT) dla połączeń wychodzących.

Wdrażanie zapory

Teraz wdróż zaporę w sieci wirtualnej.

az network firewall create \

--name Test-FW01 \

--resource-group Test-FW-RG \

--location eastus

az network public-ip create \

--name fw-pip \

--resource-group Test-FW-RG \

--location eastus \

--allocation-method static \

--sku standard

az network firewall ip-config create \

--firewall-name Test-FW01 \

--name FW-config \

--public-ip-address fw-pip \

--resource-group Test-FW-RG \

--vnet-name Test-FW-VN

az network firewall update \

--name Test-FW01 \

--resource-group Test-FW-RG

az network public-ip show \

--name fw-pip \

--resource-group Test-FW-RG

fwprivaddr="$(az network firewall ip-config list --resource-group Test-FW-RG --firewall-name Test-FW01 --query "[?name=='FW-config'].privateIpAddress" --output tsv)"

Zanotuj prywatny adres IP. Użyjesz jej później podczas tworzenia trasy domyślnej.

Wdrażanie usługi Azure Bastion

Wdróż usługę Azure Bastion, aby bezpiecznie nawiązać połączenie z maszyną wirtualną Srv-Work bez konieczności używania publicznych adresów IP lub serwera przesiadkowego.

az network public-ip create \

--resource-group Test-FW-RG \

--name bastion-pip \

--sku Standard \

--location eastus

az network bastion create \

--name Test-Bastion \

--public-ip-address bastion-pip \

--resource-group Test-FW-RG \

--vnet-name Test-FW-VN \

--location eastus \

--sku Basic

Uwaga / Notatka

Wdrożenie usługi Azure Bastion może potrwać około 10 minut.

Tworzenie trasy domyślnej

Tworzenie tabeli tras z wyłączoną propagacją trasy protokołu BGP

az network route-table create \

--name Firewall-rt-table \

--resource-group Test-FW-RG \

--location eastus \

--disable-bgp-route-propagation true

Utwórz trasę.

az network route-table route create \

--resource-group Test-FW-RG \

--name DG-Route \

--route-table-name Firewall-rt-table \

--address-prefix 0.0.0.0/0 \

--next-hop-type VirtualAppliance \

--next-hop-ip-address $fwprivaddr

Kojarzenie tabeli tras z podsiecią

az network vnet subnet update \

--name Workload-SN \

--resource-group Test-FW-RG \

--vnet-name Test-FW-VN \

--address-prefixes 10.0.2.0/24 \

--route-table Firewall-rt-table

Konfigurowanie reguły aplikacji

Reguła aplikacji zezwala na dostęp wychodzący do www.microsoft.com.

az network firewall application-rule create \

--collection-name App-Coll01 \

--firewall-name Test-FW01 \

--name Allow-Microsoft \

--protocols Http=80 Https=443 \

--resource-group Test-FW-RG \

--target-fqdns www.microsoft.com \

--source-addresses 10.0.2.0/24 \

--priority 200 \

--action Allow

Usługa Azure Firewall zawiera wbudowany zbiór reguł dla infrastrukturalnych FQDN, które są domyślnie dozwolone. Te nazwy FQDN są specyficzne dla platformy i nie można ich używać do innych celów. Aby uzyskać więcej informacji, zobacz Infrastruktura FQDN.

Konfigurowanie reguły sieci

Reguła sieci zezwala na dostęp wychodzący do dwóch publicznych adresów IP DNS wybranych na porcie 53 (DNS).

az network firewall network-rule create \

--collection-name Net-Coll01 \

--destination-addresses <replace with DNS ip #1> <replace with DNS ip #2> \

--destination-ports 53 \

--firewall-name Test-FW01 \

--name Allow-DNS \

--protocols UDP \

--resource-group Test-FW-RG \

--priority 200 \

--source-addresses 10.0.2.0/24 \

--action Allow

Testowanie zapory

Teraz przetestuj zaporę, aby potwierdzić, że działa zgodnie z oczekiwaniami.

Zanotuj prywatny adres IP maszyny wirtualnej Srv-Work :

az vm list-ip-addresses \ --resource-group Test-FW-RG \ --name Srv-WorkW portalu Azure przejdź do maszyny wirtualnej Srv-Work i wybierz Połącz>Połącz przez Bastion.

Podaj nazwę użytkownika azureuser i przekaż plik klucza

.pemprywatnego wygenerowany podczas tworzenia maszyny wirtualnej. Wybierz pozycję Połącz, aby otworzyć sesję SSH.W sesji SSH uruchom następujące polecenia, aby przetestować rozpoznawanie nazw DNS:

nslookup www.google.com nslookup www.microsoft.comOba polecenia powinny zwracać odpowiedzi, pokazując, że zapytania DNS przechodzą przez zaporę.

Uruchom następujące polecenia, aby przetestować dostęp do internetu:

curl https://www.microsoft.com curl https://www.google.comŻądanie

www.microsoft.compowinno zakończyć się powodzeniem i zwrócić zawartość HTML, a żądaniewww.google.compowinno zakończyć się niepowodzeniem lub przekroczeniem limitu czasu. Pokazuje to, że reguły zapory działają zgodnie z oczekiwaniami.

Teraz sprawdziliśmy, czy reguły zapory działają:

- Możesz rozpoznać nazwy DNS przy użyciu skonfigurowanego zewnętrznego serwera DNS.

- Możesz przejść do jednej dozwolonej nazwy FQDN, ale nie do żadnej innej.

Uprzątnij zasoby

Możesz zachować zasoby zapory na potrzeby następnego samouczka lub jeśli nie są już potrzebne, usuń grupę zasobów Test-FW-RG , aby usunąć wszystkie zasoby związane z zaporą:

az group delete \

--name Test-FW-RG