Konfigurowanie reguł aplikacji usługi Azure Firewall przy użyciu nazw FQDN SQL

Teraz można skonfigurować reguły aplikacji Azure Firewall przy użyciu nazw FQDN SQL. Dzięki temu można ograniczyć dostęp z sieci wirtualnych tylko do określonych wystąpień programu SQL Server.

Za pomocą nazw FQDN usługi SQL można filtrować następujący ruch:

- Z sieci wirtualnych do usługi Azure SQL Database lub Azure Synapse Analytics. Na przykład: zezwalaj na dostęp tylko do sql-server1.database.windows.net.

- Ze środowiska lokalnego do usług Azure SQL Managed Instances lub SQL IaaS uruchomionych w sieciach wirtualnych.

- Ze środowiska szprycha do szprychy do usług Azure SQL Managed Instances lub SQL IaaS uruchomionych w sieciach wirtualnych.

Filtrowanie nazw FQDN SQL jest obsługiwane tylko w trybie serwera proxy (port 1433). Jeśli używasz języka SQL w domyślnym trybie przekierowania, możesz filtrować dostęp przy użyciu tagu usługi SQL w ramach reguł sieci. Jeśli dla ruchu SQL IaaS używasz portów innych niż domyślne, możesz skonfigurować te porty w regułach aplikacji zapory.

Konfigurowanie przy użyciu interfejsu wiersza polecenia platformy Azure

Wdrażanie Azure Firewall przy użyciu interfejsu wiersza polecenia platformy Azure.

Jeśli filtrujesz ruch do usługi Azure SQL Database, Azure Synapse Analytics lub SQL Managed Instance, upewnij się, że tryb łączności SQL jest ustawiony na serwer proxy. Aby dowiedzieć się, jak przełączyć tryb łączności SQL, zobacz Azure SQL Ustawienia łączności.

Uwaga

Tryb serwera proxy SQL może spowodować większe opóźnienie w porównaniu do przekierowania. Jeśli chcesz nadal korzystać z trybu przekierowania, który jest domyślnym ustawieniem dla klientów łączących się na platformie Azure, możesz filtrować dostęp przy użyciu tagu usługi SQL w regułach sieci zapory.

Utwórz nową kolekcję reguł z regułą aplikacji przy użyciu nazwy FQDN SQL, aby zezwolić na dostęp do serwera SQL:

az extension add -n azure-firewall az network firewall application-rule create \ --resource-group Test-FW-RG \ --firewall-name Test-FW01 \ --collection-name sqlRuleCollection \ --priority 1000 \ --action Allow \ --name sqlRule \ --protocols mssql=1433 \ --source-addresses 10.0.0.0/24 \ --target-fqdns sql-serv1.database.windows.net

Konfigurowanie przy użyciu Azure PowerShell

Wdrażanie Azure Firewall przy użyciu Azure PowerShell.

Jeśli filtrujesz ruch do usługi Azure SQL Database, Azure Synapse Analytics lub SQL Managed Instance, upewnij się, że tryb łączności SQL jest ustawiony na serwer proxy. Aby dowiedzieć się, jak przełączyć tryb łączności SQL, zobacz Azure SQL Ustawienia łączności.

Uwaga

Tryb serwera proxy SQL może spowodować większe opóźnienie w porównaniu do przekierowania. Jeśli chcesz nadal korzystać z trybu przekierowania, który jest domyślnym ustawieniem dla klientów łączących się na platformie Azure, możesz filtrować dostęp przy użyciu tagu usługi SQL w regułach sieci zapory.

Utwórz nową kolekcję reguł z regułą aplikacji przy użyciu nazwy FQDN SQL, aby zezwolić na dostęp do serwera SQL:

$AzFw = Get-AzFirewall -Name "Test-FW01" -ResourceGroupName "Test-FW-RG" $sqlRule = @{ Name = "sqlRule" Protocol = "mssql:1433" TargetFqdn = "sql-serv1.database.windows.net" SourceAddress = "10.0.0.0/24" } $rule = New-AzFirewallApplicationRule @sqlRule $sqlRuleCollection = @{ Name = "sqlRuleCollection" Priority = 1000 Rule = $rule ActionType = "Allow" } $ruleCollection = New-AzFirewallApplicationRuleCollection @sqlRuleCollection $Azfw.ApplicationRuleCollections.Add($ruleCollection) Set-AzFirewall -AzureFirewall $AzFw

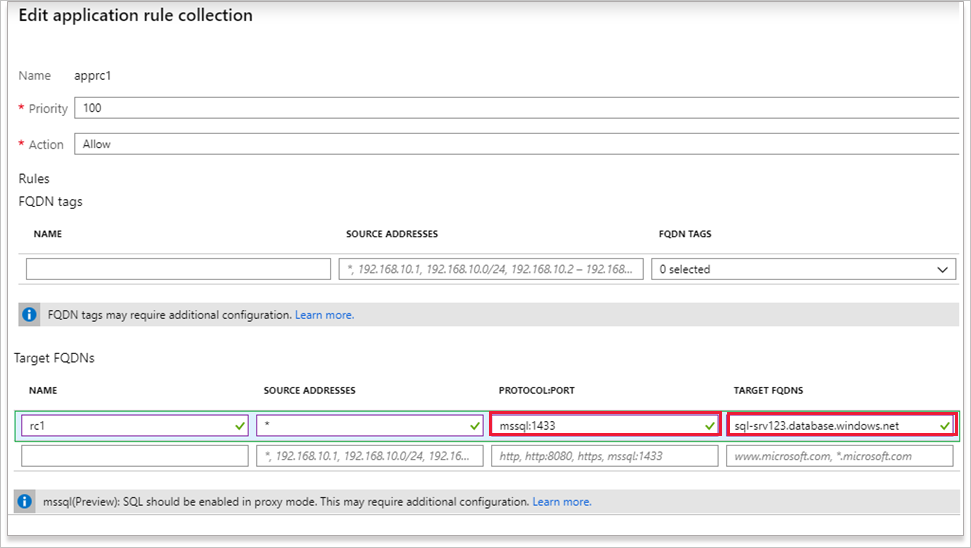

Konfigurowanie przy użyciu witryny Azure Portal

Wdrażanie Azure Firewall przy użyciu interfejsu wiersza polecenia platformy Azure.

Jeśli filtrujesz ruch do usługi Azure SQL Database, Azure Synapse Analytics lub SQL Managed Instance, upewnij się, że tryb łączności SQL jest ustawiony na serwer proxy. Aby dowiedzieć się, jak przełączyć tryb łączności SQL, zobacz Azure SQL Ustawienia łączności.

Uwaga

Tryb serwera proxy SQL może spowodować większe opóźnienie w porównaniu do przekierowania. Jeśli chcesz nadal korzystać z trybu przekierowania, który jest domyślnym ustawieniem dla klientów łączących się na platformie Azure, możesz filtrować dostęp przy użyciu tagu usługi SQL w regułach sieci zapory.

Dodaj regułę aplikacji z odpowiednim protokołem, portem i nazwą FQDN SQL, a następnie wybierz pozycję Zapisz.

Uzyskaj dostęp do bazy danych SQL z maszyny wirtualnej w sieci wirtualnej, która filtruje ruch przez zaporę.

Sprawdź, czy dzienniki Azure Firewall pokazują dozwolony ruch.

Następne kroki

Aby dowiedzieć się więcej o trybach serwera proxy i przekierowania SQL, zobacz Azure SQL Architektura łączności z bazą danych.