Dokumentacja danych monitorowania usługi Azure Firewall

Ten artykuł zawiera wszystkie informacje referencyjne dotyczące monitorowania tej usługi.

Zobacz Monitorowanie usługi Azure Firewall, aby uzyskać szczegółowe informacje na temat danych, które można zbierać dla usługi Azure Firewall i sposobu ich używania.

Metryki

W tej sekcji wymieniono wszystkie automatycznie zebrane metryki platformy dla tej usługi. Te metryki są również częścią globalnej listy wszystkich metryk platformy obsługiwanych w usłudze Azure Monitor.

Aby uzyskać informacje na temat przechowywania metryk, zobacz Omówienie metryk usługi Azure Monitor.

Obsługiwane metryki dla usługi Microsoft.Network/azureFirewalls

W poniższej tabeli wymieniono metryki dostępne dla typu zasobu Microsoft.Network/azureFirewalls.

- Wszystkie kolumny mogą nie być obecne w każdej tabeli.

- Niektóre kolumny mogą wykraczać poza obszar wyświetlania strony. Wybierz pozycję Rozwiń tabelę , aby wyświetlić wszystkie dostępne kolumny.

Nagłówki tabeli

- Kategoria — grupa metryk lub klasyfikacja.

- Metryka — nazwa wyświetlana metryki wyświetlana wyświetlana w witrynie Azure Portal.

- Nazwa w interfejsie API REST — nazwa metryki określona w interfejsie API REST.

- Jednostka — jednostka miary.

- Agregacja — domyślny typ agregacji. Prawidłowe wartości: Średnia (średnia), Minimalna (Minimalna), Maksymalna (Maksymalna), Łączna (Suma), Liczba.

- - Wymiary dostępne dla metryki.

- Interwały ziarna - czasu, w których próbkowana jest metryka. Na przykład wskazuje,

PT1Mże metryka jest próbkowana co minutę,PT30Mco 30 minut,PT1Hco godzinę itd. - Eksportowanie ds — określa, czy metryka jest eksportowana do dzienników usługi Azure Monitor za pośrednictwem ustawień diagnostycznych. Aby uzyskać informacje na temat eksportowania metryk, zobacz Tworzenie ustawień diagnostycznych w usłudze Azure Monitor.

| Metric | Nazwa w interfejsie API REST | Jednostka | Agregacja | Wymiary | Ziarna czasu | Eksportowanie ds |

|---|---|---|---|---|---|---|

| Liczba trafień reguł aplikacji Liczba trafień reguł aplikacji |

ApplicationRuleHit |

Count | Suma (suma) | Status, , ReasonProtocol |

PT1M | Tak |

| Przetworzone dane Łączna ilość danych przetwarzanych przez tę zaporę |

DataProcessed |

Bajty | Suma (suma) | <none> | PT1M | Tak |

| Stan kondycji zapory Wskazuje ogólną kondycję tej zapory |

FirewallHealth |

Procent | Średnia | Status, Reason |

PT1M | Tak |

| Sonda opóźnienia Szacowanie średniego opóźnienia zapory mierzonego przez sondę opóźnienia |

FirewallLatencyPng |

Milisekundy | Średnia | <none> | PT1M | Tak |

| Liczba trafień reguł sieciowych Liczba trafień reguł sieci |

NetworkRuleHit |

Count | Suma (suma) | Status, , ReasonProtocol |

PT1M | Tak |

| Wykorzystanie portów SNAT Procent obecnie używanych portów wychodzących SNAT |

SNATPortUtilization |

Procent | Średnia, Maksymalna | Protocol |

PT1M | Tak |

| Throughput (Przepływność) Przepływność przetworzona przez tę zaporę |

Throughput |

BitsPerSecond | Średnia | <none> | PT1M | Nie. |

Stan kondycji zapory

W poprzedniej tabeli metryka stanu kondycji zapory ma dwa wymiary:

- Stan: Możliwe wartości są w dobrej kondycji, obniżone, w złej kondycji.

- Powód: wskazuje przyczynę odpowiadającego mu stanu zapory.

Jeśli porty SNAT są używane więcej niż 95%, są uznawane za wyczerpane, a kondycja wynosi 50% ze stanem = Obniżona wydajność i przyczyna = port SNAT. Zapora nadal przetwarza ruch i istniejące połączenia nie mają wpływu. Jednak nowe połączenia mogą nie być ustanawiane sporadycznie.

Jeśli porty SNAT są wykorzystane w mniej niż 95%, kondycja zapory jest uznawana za dobrą i jej wartość wynosi 100%.

Jeśli nie zgłoszono żadnego użycia portów SNAT, dla kondycji jest wyświetlana wartość 0%.

Wykorzystanie portów SNAT

W przypadku metryki wykorzystania portów SNAT po dodaniu większej liczby publicznych adresów IP do zapory dostępnych jest więcej portów SNAT, co zmniejsza wykorzystanie portów SNAT. Ponadto, gdy zapora jest skalowana w poziomie z różnych powodów (na przykład procesor CPU lub przepływność), coraz więcej portów SNAT również staje się dostępne.

W rzeczywistości określony procent wykorzystania portów SNAT może spaść bez dodawania publicznych adresów IP, tylko dlatego, że usługa została skalowana w poziomie. Możesz bezpośrednio kontrolować liczbę dostępnych publicznych adresów IP, aby zwiększyć liczbę dostępnych portów w zaporze. Nie można jednak bezpośrednio kontrolować skalowania zapory.

Jeśli zapora jest uruchomiona w wyczerpaniu portów SNAT, należy dodać co najmniej pięć publicznych adresów IP. Zwiększa to liczbę dostępnych portów SNAT. Aby uzyskać więcej informacji, zobacz Funkcje usługi Azure Firewall.

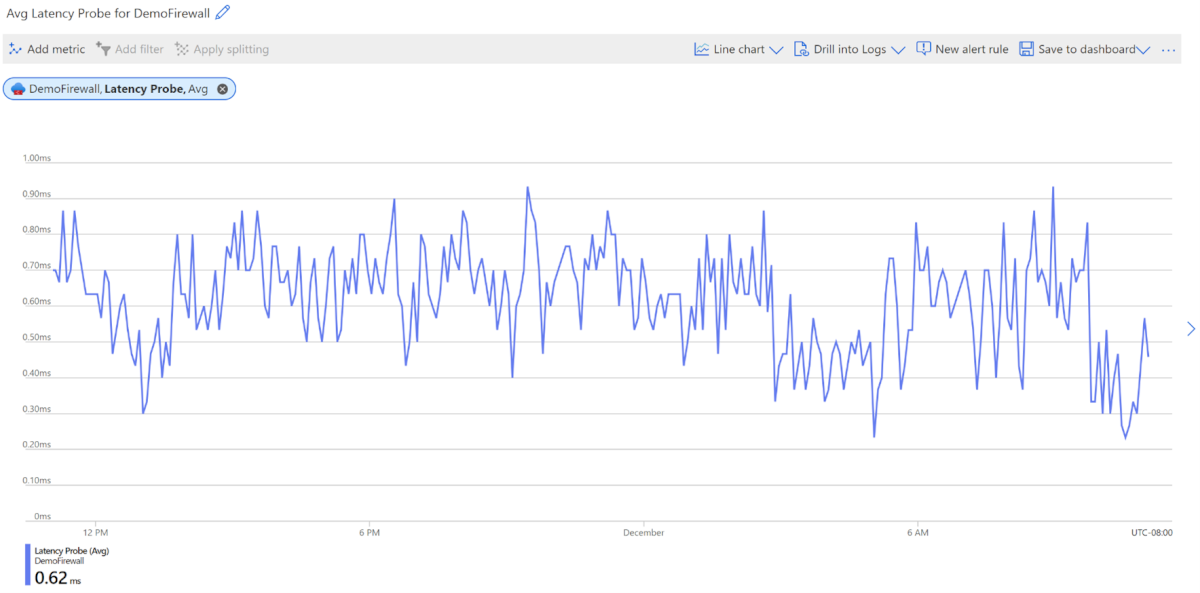

Sonda opóźnienia AZFW

Metryka sondy opóźnienia AZFW mierzy ogólne lub średnie opóźnienie usługi Azure Firewall w milisekundach. Administratorzy mogą używać tej metryki do następujących celów:

Diagnozowanie, czy usługa Azure Firewall jest przyczyną opóźnienia w sieci

Monitoruj i ostrzegaj, jeśli występują jakiekolwiek problemy z opóźnieniami lub wydajnością, aby zespoły IT mogły aktywnie współpracować.

Mogą wystąpić różne przyczyny, które mogą powodować duże opóźnienia w usłudze Azure Firewall. Na przykład wysokie wykorzystanie procesora CPU, wysoka przepływność lub możliwy problem z siecią.

Ta metryka nie mierzy całkowitego opóźnienia danej ścieżki sieciowej. Innymi słowy, ta sonda kondycji opóźnienia nie mierzy, ile opóźnień dodaje usługa Azure Firewall.

Gdy metryka opóźnienia nie działa zgodnie z oczekiwaniami, na pulpicie nawigacyjnym metryk zostanie wyświetlona wartość 0.

W odniesieniu do średniego oczekiwanego opóźnienia zapory wynosi około 1 ms. Ta wartość może się różnić w zależności od rozmiaru wdrożenia i środowiska.

Sonda opóźnienia jest oparta na technologii Ping Mesh firmy Microsoft. Dlatego oczekiwane są sporadyczne skoki metryki opóźnienia. Te skoki są normalne i nie sygnalizują problemu z usługą Azure Firewall. Są one częścią standardowej konfiguracji sieci hosta, która obsługuje system.

W związku z tym, jeśli występują spójne duże opóźnienia, które trwają dłużej niż typowe skoki, rozważ złożenie biletu pomocy technicznej w celu uzyskania pomocy.

Wymiary metryk

Aby uzyskać informacje na temat wymiarów metryk, zobacz Metryki wielowymiarowe.

Ta usługa ma następujące wymiary skojarzone z jej metrykami.

- Protokół

- Przyczyna

- Stan

Dzienniki zasobów

W tej sekcji wymieniono typy dzienników zasobów, które można zbierać dla tej usługi. Sekcja pobiera z listy wszystkich typów kategorii dzienników zasobów obsługiwanych w usłudze Azure Monitor.

Obsługiwane dzienniki zasobów dla usługi Microsoft.Network/azureFirewalls

| Kategoria | Nazwa wyświetlana kategorii | Tabela dzienników | Obsługuje podstawowy plan dziennika | Obsługuje transformację czasu pozyskiwania | Przykładowe zapytania | Koszty eksportowania |

|---|---|---|---|---|---|---|

AZFWApplicationRule |

Reguła aplikacji usługi Azure Firewall | AZFWApplicationRule Zawiera wszystkie dane dziennika reguł aplikacji. Każde dopasowanie między płaszczyzną danych a regułą aplikacji tworzy wpis dziennika z pakietem płaszczyzny danych i atrybutami dopasowanej reguły. |

Nie | Nie. | Zapytania | Tak |

AZFWApplicationRuleAggregation |

Agregacja reguł sieci usługi Azure Firewall (analiza zasad) | AZFWApplicationRuleAggregation Zawiera zagregowane dane dziennika reguł aplikacji na potrzeby analizy zasad. |

Nie | Nie. | Tak | |

AZFWDnsQuery |

Zapytanie DNS usługi Azure Firewall | AZFWDnsQuery Zawiera wszystkie dane dziennika zdarzeń serwera proxy DNS. |

Nie | Nie. | Zapytania | Tak |

AZFWFatFlow |

Dziennik przepływu tłuszczu usługi Azure Firewall | AZFWFatFlow To zapytanie zwraca najważniejsze przepływy w wystąpieniach usługi Azure Firewall. Dziennik zawiera informacje o przepływie, szybkość transmisji dat (w megabitach na sekundę) i okres, w którym zarejestrowano przepływy. Postępuj zgodnie z dokumentacją, aby włączyć rejestrowanie najważniejszych przepływów i szczegółowe informacje na temat sposobu rejestrowania. |

Nie | Nie. | Zapytania | Tak |

AZFWFlowTrace |

Dziennik śledzenia przepływu usługi Azure Firewall | AZFWFlowTrace Dzienniki przepływu w wystąpieniach usługi Azure Firewall. Dziennik zawiera informacje o przepływie, flagi i okres, w którym zarejestrowano przepływy. Postępuj zgodnie z dokumentacją, aby włączyć rejestrowanie śledzenia przepływu i szczegółowe informacje na temat sposobu rejestrowania. |

Tak | Nie. | Zapytania | Tak |

AZFWFqdnResolveFailure |

Niepowodzenie rozpoznawania nazwy FQDN usługi Azure Firewall | Nie | Nie. | Tak | ||

AZFWIdpsSignature |

Podpis IDPS usługi Azure Firewall | AZFWIdpsSignature Zawiera wszystkie pakiety płaszczyzny danych, które były zgodne z co najmniej jednym podpisem IDPS. |

Nie | Nie. | Zapytania | Tak |

AZFWNatRule |

Reguła nat usługi Azure Firewall | AZFWNatRule Zawiera wszystkie dane dziennika zdarzeń DNAT (docelowego tłumaczenia adresów sieciowych). Każde dopasowanie między płaszczyzną danych a regułą DNAT tworzy wpis dziennika z pakietem płaszczyzny danych i atrybutami dopasowanej reguły. |

Nie | Nie. | Zapytania | Tak |

AZFWNatRuleAggregation |

Agregacja reguł nat usługi Azure Firewall (analiza zasad) | AZFWNatRuleAggregation Zawiera zagregowane dane dziennika reguł translatora adresów sieciowych dla analizy zasad. |

Nie | Nie. | Tak | |

AZFWNetworkRule |

Reguła sieci usługi Azure Firewall | AZFWNetworkRule Zawiera wszystkie dane dziennika reguł sieciowych. Każde dopasowanie między płaszczyzną danych i regułą sieci tworzy wpis dziennika z pakietem płaszczyzny danych i atrybutami dopasowanej reguły. |

Nie | Nie. | Zapytania | Tak |

AZFWNetworkRuleAggregation |

Agregacja reguły aplikacji usługi Azure Firewall (analiza zasad) | AZFWNetworkRuleAggregation Zawiera zagregowane dane dziennika reguł sieci dla analizy zasad. |

Nie | Nie. | Tak | |

AZFWThreatIntel |

Analiza zagrożeń w usłudze Azure Firewall | AZFWThreatIntel Zawiera wszystkie zdarzenia analizy zagrożeń. |

Nie | Nie. | Zapytania | Tak |

AzureFirewallApplicationRule |

Reguła aplikacji usługi Azure Firewall (starsza wersja Diagnostyka Azure) | AzureDiagnostics Dzienniki z wielu zasobów platformy Azure. |

Nie | Nie. | Zapytania | Nie. |

AzureFirewallDnsProxy |

Serwer proxy DNS usługi Azure Firewall (starsza wersja Diagnostyka Azure) | AzureDiagnostics Dzienniki z wielu zasobów platformy Azure. |

Nie | Nie. | Zapytania | Nie. |

AzureFirewallNetworkRule |

Reguła sieci usługi Azure Firewall (starsza wersja Diagnostyka Azure) | AzureDiagnostics Dzienniki z wielu zasobów platformy Azure. |

Nie | Nie. | Zapytania | Nie. |

Usługa Azure Firewall ma dwa nowe dzienniki diagnostyczne, których można użyć, aby ułatwić monitorowanie zapory:

- Najważniejsze przepływy

- Ślad przepływu

Najważniejsze przepływy

Dziennik najważniejszych przepływów jest znany w branży jako dziennik przepływu tłuszczu i w poprzedniej tabeli jako dziennik przepływu fat flow usługi Azure Firewall. W górnym dzienniku przepływów są wyświetlane najważniejsze połączenia, które przyczyniają się do najwyższej przepływności przez zaporę.

Napiwek

Aktywuj dzienniki najważniejszych przepływów tylko podczas rozwiązywania określonego problemu, aby uniknąć nadmiernego użycia procesora CPU w usłudze Azure Firewall.

Szybkość przepływu jest definiowana jako szybkość transmisji danych w megabitach na sekundę. Jest to miara ilości danych cyfrowych, które mogą być przesyłane przez sieć w danym okresie przez zaporę. Protokół Top Flows jest uruchamiany okresowo co trzy minuty. Minimalny próg, który ma zostać uznany za górny przepływ, wynosi 1 Mb/s.

Włącz dziennik najważniejszych przepływów przy użyciu następujących poleceń programu Azure PowerShell:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Aby wyłączyć dzienniki, użyj tego samego poprzedniego polecenia programu Azure PowerShell i ustaw wartość False.

Na przykład:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

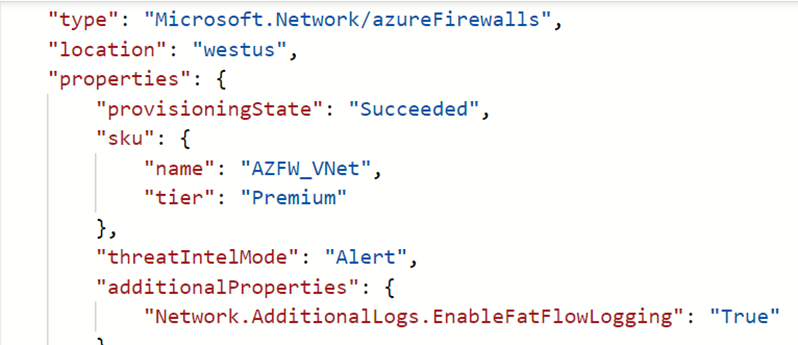

Istnieje kilka sposobów sprawdzenia, czy aktualizacja zakończyła się pomyślnie, ale możesz przejść do pozycji Przegląd zapory i wybrać widok JSON w prawym górnym rogu. Oto przykład:

Aby utworzyć ustawienie diagnostyczne i włączyć tabelę specyficzną dla zasobów, zobacz Tworzenie ustawień diagnostycznych w usłudze Azure Monitor.

Dzienniki zapory pokazują ruch przez zaporę w pierwszej próbie połączenia TCP, znanego jako pakiet SYN . Jednak taki wpis nie pokazuje pełnej podróży pakietu w uzgadnianiu TCP. W związku z tym trudno jest rozwiązać problem, jeśli pakiet został porzucony lub wystąpił routing asymetryczny. Dziennik śledzenia przepływu usługi Azure Firewall rozwiązuje ten problem.

Napiwek

Aby uniknąć nadmiernego użycia dysku spowodowanego dziennikami śledzenia usługi Flow w usłudze Azure Firewall z wieloma krótkotrwałymi połączeniami, aktywuj dzienniki tylko podczas rozwiązywania określonego problemu w celach diagnostycznych.

Można dodać następujące właściwości:

SYN-ACK: flaga ACK wskazująca potwierdzenie pakietu SYN.

FIN: Zakończono flagę oryginalnego przepływu pakietów. W przepływie TCP nie są przesyłane żadne dane.

FIN-ACK: flaga ACK wskazująca potwierdzenie pakietu FIN.

RST: Flaga Resetowanie wskazuje, że oryginalny nadawca nie odbiera większej ilości danych.

INVALID (przepływy): wskazuje, że pakiet nie może być zidentyfikowany lub nie ma żadnego stanu.

Na przykład:

- Pakiet TCP ląduje w wystąpieniu usługi Virtual Machine Scale Sets, które nie ma żadnej wcześniejszej historii dla tego pakietu

- Nieprawidłowe pakiety CheckSum

- Wpis tabeli Śledzenie połączeń jest pełny i nie można zaakceptować nowych połączeń

- Nadmiernie opóźnione pakiety usługi ACK

Włącz dziennik śledzenia przepływu przy użyciu następujących poleceń programu Azure PowerShell lub przejdź w portalu i wyszukaj pozycję Włącz rejestrowanie połączeń TCP:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Zastosowanie tej zmiany może potrwać kilka minut. Po zarejestrowaniu funkcji rozważ przeprowadzenie aktualizacji w usłudze Azure Firewall, aby zmiana została wpisana natychmiast.

Aby sprawdzić stan rejestracji azResourceProvider, możesz uruchomić polecenie programu Azure PowerShell:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Aby wyłączyć dziennik, możesz wyrejestrować go przy użyciu następującego polecenia lub wybrać wyrejestrowanie w poprzednim przykładzie portalu.

Unregister-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Aby utworzyć ustawienie diagnostyczne i włączyć tabelę specyficzną dla zasobów, zobacz Tworzenie ustawień diagnostycznych w usłudze Azure Monitor.

Tabele dzienników usługi Azure Monitor

W tej sekcji wymieniono tabele dzienników usługi Azure Monitor dotyczące tej usługi, które są dostępne do wykonywania zapytań przez usługę Log Analytics przy użyciu zapytań Kusto. Tabele zawierają dane dziennika zasobów i prawdopodobnie więcej w zależności od tego, co jest zbierane i kierowane do nich.

Azure Firewall Microsoft.Network/azureFirewalls

- AZFWNetworkRule

- AZFWFatFlow

- AZFWFlowTrace

- AZFWApplicationRule

- AZFWThreatIntel

- AZFWNatRule

- AZFWIdpsSignature

- AZFWDnsQuery

- AZFWInternalFqdnResolutionFailure

- AZFWNetworkRuleAggregation

- AZFWApplicationRuleAggregation

- AZFWNatRuleAggregation

- AzureActivity

- AzureMetrics

- AzureDiagnostics

Dziennik aktywności

Tabela połączona zawiera listę operacji, które można zarejestrować w dzienniku aktywności dla tej usługi. Te operacje są podzbiorem wszystkich możliwych operacji dostawcy zasobów w dzienniku aktywności.

Aby uzyskać więcej informacji na temat schematu wpisów dziennika aktywności, zobacz Schemat dziennika aktywności.

Powiązana zawartość

- Aby uzyskać opis monitorowania usługi Azure Firewall, zobacz Monitorowanie usługi Azure Firewall .

- Aby uzyskać szczegółowe informacje na temat monitorowania zasobów platformy Azure, zobacz Monitorowanie zasobów platformy Azure za pomocą usługi Azure Monitor .