Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Azure Firewall to zarządzana, sieciowa usługa zabezpieczeń oparta na chmurze, która zabezpiecza zasoby usługi Azure Virtual Network. Oferuje trzy jednostki SKU — Podstawowa, Standardowa i Premium — każda zaprojektowana pod kątem różnych przypadków użycia i wymagań dotyczących zabezpieczeń.

Ten artykuł zawiera kompleksowe omówienie wszystkich funkcji usługi Azure Firewall zorganizowanych przez jednostkę SKU, aby ułatwić zrozumienie możliwości i wybór odpowiedniej wersji dla Twoich potrzeb.

Tabela porównania funkcji

W poniższej tabeli porównaliśmy funkcje we wszystkich jednostkach SKU usługi Azure Firewall:

| Kategoria | Funkcja | Basic | Standard | Premium |

|---|---|---|---|---|

| Główne funkcje zapory | Zapora stanowa (reguły pięciokrotne) | ✓ | ✓ | ✓ |

| Translacja adresów sieciowych (SNAT+DNAT) | ✓ | ✓ | ✓ | |

| Wbudowana wysoka dostępność | ✓ | ✓ | ✓ | |

| Strefy dostępności | ✓ | ✓ | ✓ | |

| Filtrowanie i inspekcja | Filtrowanie FQDN na poziomie aplikacji (na podstawie SNI) dla protokołów HTTPS/SQL | ✓ | ✓ | ✓ |

| Filtrowanie FQDN na poziomie sieci — obejmuje wszystkie porty i protokoły | ✓ | ✓ | ||

| Reguły filtrowania ruchu sieciowego | ✓ | ✓ | ✓ | |

| Filtrowanie zawartości internetowej (kategorie sieci Web) | ✓ | ✓ | ||

| Filtrowanie adresów URL (pełna ścieżka — w tym zakończenie SSL) | ✓ | |||

| Zakończenie wychodzącego protokołu TLS (serwer proxy przesyłania dalej TLS) | ✓ | |||

| Kończenie przychodzącego protokołu TLS (zwrotny serwer proxy protokołu TLS) | Korzystanie z usługi Azure Application Gateway | |||

| Ochrona przed zagrożeniami | Filtrowanie oparte na analizie zagrożeń (znany złośliwy adres IP/domeny) | Tylko alert | Alarm i odmowa | Alarm i odmowa |

| W pełni zarządzany System Wykrywania i Zapobiegania Włamaniom | ✓ | |||

| DNS | Serwer proxy DNS + niestandardowy serwer DNS | ✓ | ✓ | |

| Wydajność i skala | Skalowalność chmury (automatyczne skalowanie w miarę wzrostu ruchu) | Do 250 Mb/s | Do 30 Gb/s | Do 100 Gb/s |

| Zarządzanie przepływem tłuszczu | N/A | 1 Gbit/s | 10 Gb/s | |

| Zarządzanie i monitorowanie | Centralne zarządzanie za pośrednictwem Firewall Managera | ✓ | ✓ | ✓ |

| Analiza polityk (zarządzanie regułami na przestrzeni czasu) | ✓ | ✓ | ✓ | |

| Pełne rejestrowanie, w tym integracja rozwiązania SIEM | ✓ | ✓ | ✓ | |

| Tagi usługi i tagi FQDN do łatwego zarządzania politykami | ✓ | ✓ | ✓ | |

| Łatwa integracja metodyki DevOps przy użyciu interfejsu REST/programu PowerShell/interfejsu wiersza polecenia/szablonów/narzędzia Terraform | ✓ | ✓ | ✓ | |

| Sieć zaawansowana | Wiele publicznych adresów IP | ✓ | Do 250 | Do 250 |

| Wymuszone tunelowanie | ✓ | ✓ | ||

| Wdrażanie bez publicznego adresu IP w trybie wymuszonego tunelu | ✓ | ✓ | ||

| Zgodność | Certyfikaty (PCI, SOC, ISO) | ✓ | ✓ | ✓ |

| Zgodność standardu PCI DSS (Payment Card Industry Data Security Standard) | ✓ |

Podstawowe funkcje usługi Azure Firewall

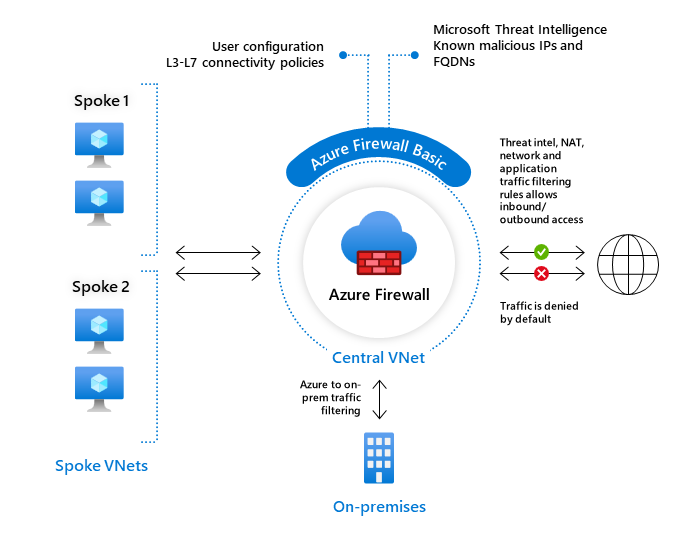

Usługa Azure Firewall w warstwie Podstawowa jest przeznaczona dla małych i średnich firm (SMB) w celu zabezpieczenia środowisk w chmurze platformy Azure z podstawową ochroną w przystępnej cenie.

Najważniejsze funkcje podstawowe

Wbudowana wysoka dostępność: wysoka dostępność jest wbudowana, więc nie są wymagane żadne dodatkowe moduły równoważenia obciążenia i nie trzeba nic konfigurować.

Strefy dostępności: podczas wdrażania można skonfigurować usługę Azure Firewall, aby obejmowała wiele stref dostępności w celu zwiększenia dostępności. Możesz również skojarzyć usługę Azure Firewall z określoną strefą ze względów zbliżeniowych.

Reguły filtrowania nazw FQDN aplikacji: można ograniczyć wychodzący ruch HTTP/S lub ruch usługi Azure SQL do określonej listy w pełni kwalifikowanych nazw domen (FQDN), w tym symboli wieloznacznych. Ta funkcja nie wymaga zakończenia protokołu Transport Layer Security (TLS).

Reguły filtrowania ruchu sieciowego: można centralnie tworzyć reguły filtrowania sieci lub zezwalać na nie według źródłowego i docelowego adresu IP, portu i protokołu. Usługa Azure Firewall jest w pełni stanowa, dzięki czemu może rozróżniać uzasadnione pakiety dla różnych typów połączeń.

tagi FQDN: tagi FQDN ułatwiają zezwolenie na dobrze znany ruch sieciowy usług platformy Azure przez zaporę sieciową. Można na przykład utworzyć regułę aplikacji i dołączyć tag Usługi Windows Update, aby zezwolić na ruch sieciowy z usługi Windows Update do przepływu przez zaporę.

Tagi usługi: tag usługi reprezentuje grupę prefiksów adresów IP, aby zminimalizować złożoność tworzenia reguł zabezpieczeń. Firma Microsoft zarządza prefiksami adresów uwzględnionych przez tag usługi i automatycznie aktualizuje tag usługi w miarę zmiany adresów.

Analiza zagrożeń (tylko tryb alertu): filtrowanie oparte na analizie zagrożeń można włączyć, aby zapora wysyłała alerty dotyczące ruchu z/do znanych złośliwych adresów IP i domen. W podstawowym SKU ta funkcja udostępnia tylko alerty i nie może blokować ruchu.

Obsługa SNAT dla ruchu wychodzącego: wszystkie wychodzące adresy IP ruchu sieciowego są tłumaczone na publiczny adres IP usługi Azure Firewall (Source Network Address Translation). Możesz zidentyfikować i zezwolić na ruch pochodzący z sieci wirtualnej do zdalnych miejsc docelowych Internetu.

Obsługa przychodzącego DNAT: przychodzący ruch sieciowy internetowy do publicznego adresu IP zapory jest tłumaczony (translacja docelowego adresu sieciowego) i filtrowany do prywatnych adresów IP w sieciach wirtualnych.

Wiele publicznych adresów IP: możesz skojarzyć wiele publicznych adresów IP z zaporą w przypadku rozszerzonych scenariuszy DNAT i SNAT.

Rejestrowanie w Azure Monitor: wszystkie zdarzenia są zintegrowane z Azure Monitor, co umożliwia archiwizowanie logów na koncie przechowywania, przesyłanie zdarzeń do centrum zdarzeń lub wysyłanie ich do logów Azure Monitor.

Certyfikaty: Azure Firewall Basic jest zgodny ze standardami Payment Card Industry (PCI), Service Organization Controls (SOC) i International Organization for Standardization (ISO).

Podstawowe ograniczenia

- Przepływność: ograniczona do 250 Mb/s

- Serwer proxy DNS: niedostępny (używa tylko usługi Azure DNS)

- Analiza zagrożeń: tylko tryb alertu (nie może blokować ruchu)

- Filtrowanie FQDN sieci: jest nieobsługiwane (obsługiwane jest tylko filtrowanie FQDN aplikacji)

- Kategorie sieci Web: nieobsługiwane

- Wymuszone tunelowanie: nieobsługiwane

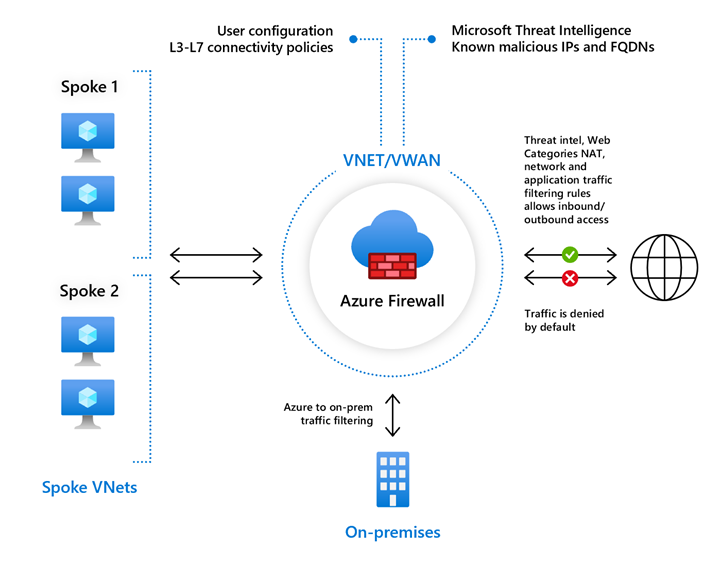

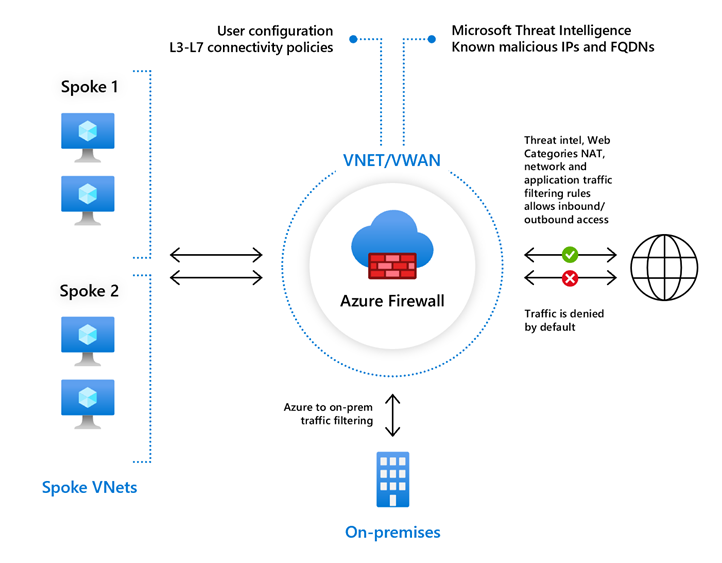

Standardowe funkcje Azure Firewall

Usługa Azure Firewall w warstwie Standard jest odpowiednia dla klientów wymagających możliwości zapory warstwy 3–7 z autoskalowaniem do zarządzania szczytowym ruchem do 30 Gb/s. Obejmuje ona funkcje przedsiębiorstwa, takie jak analiza zagrożeń, serwer proxy DNS, niestandardowe kategorie DNS i sieci Web.

Najważniejsze funkcje standardowe

Standard obejmuje wszystkie funkcje podstawowe oraz:

Nieograniczona skalowalność chmury: usługa Azure Firewall może skalować się do poziomu wymaganego, aby dostosować się do zmieniających się przepływów ruchu sieciowego, dzięki czemu nie musisz planować budżetu na szczytowy ruch (do 30 Gb/s).

Filtrowanie nazw FQDN na poziomie sieci: można użyć w pełni kwalifikowanych nazw domen (FQDN) w regułach sieci na podstawie rozpoznawania nazw DNS. Ta funkcja umożliwia filtrowanie ruchu wychodzącego przy użyciu nazw FQDN z dowolnym protokołem TCP/UDP (w tym NTP, SSH, RDP i nie tylko).

Inteligencja zagrożeń (alert i odmowa): filtrowanie oparte na inteligencji zagrożeń można włączyć, aby zapora wysyłała alerty i odrzucał ruch ze znanych złośliwych adresów IP i domen. Adresy IP i domeny pochodzą z kanału informacyjnego analizy zagrożeń firmy Microsoft.

Serwer proxy DNS: po włączeniu serwera proxy DNS usługa Azure Firewall może przetwarzać i przekazywać zapytania DNS z sieci wirtualnych do żądanego serwera DNS. Ta funkcja ma kluczowe znaczenie dla niezawodnego filtrowania FQDN w regułach sieciowych.

Niestandardowy system DNS: Niestandardowy system DNS umożliwia skonfigurowanie usługi Azure Firewall do używania własnego serwera DNS, zapewniając jednocześnie, że zależności wychodzące zapory są nadal rozpoznawane przy użyciu usługi Azure DNS. Można skonfigurować jeden serwer DNS lub wiele serwerów.

Wymuszone tunelowanie: możesz skonfigurować usługę Azure Firewall tak, aby kierować cały ruch powiązany z Internetem do wyznaczonego następnego przeskoku, zamiast przechodzić bezpośrednio do Internetu. Na przykład możesz mieć lokalną zaporę brzegową lub inne wirtualne urządzenie sieciowe (WUS), aby przetwarzać ruch sieciowy przed przekazaniem go do Internetu.

Wdróż bez publicznego adresu IP w trybie wymuszonego tunelowania: możesz wdrożyć usługę Azure Firewall w trybie wymuszonego tunelowania, co powoduje utworzenie karty sieciowej zarządzania używanej przez usługę Azure Firewall na potrzeby jej operacji. Sieć ścieżki danych dzierżawy można skonfigurować bez publicznego adresu IP, a ruch internetowy może być wymuszony do tunelowania do innej zapory sieciowej lub zablokowany.

Kategorie sieci Web: kategorie sieci Web umożliwiają administratorom zezwalanie lub odmawianie dostępu użytkowników do kategorii witryn internetowych, takich jak witryny hazardowe, witryny internetowe mediów społecznościowych i inne. W wersji Standard kategoryzacja jest oparta tylko na nazwach FQDN.

Rozszerzono obsługę wielu publicznych adresów IP: z zaporą można skojarzyć maksymalnie 250 publicznych adresów IP.

Ograniczenia standardowe w porównaniu z warstwą Premium

- Inspekcja protokołu TLS: Nieobsługiwane

- IDPS: nieobsługiwany

- Filtrowanie adresów URL: nieobsługiwane (tylko filtrowanie nazw FQDN)

- Zaawansowane kategorie internetowe: podstawowe kategoryzowanie oparte wyłącznie na FQDN

- Wydajność: ograniczona do 30 Gb/s a 100 Gb/s dla warstwy Premium

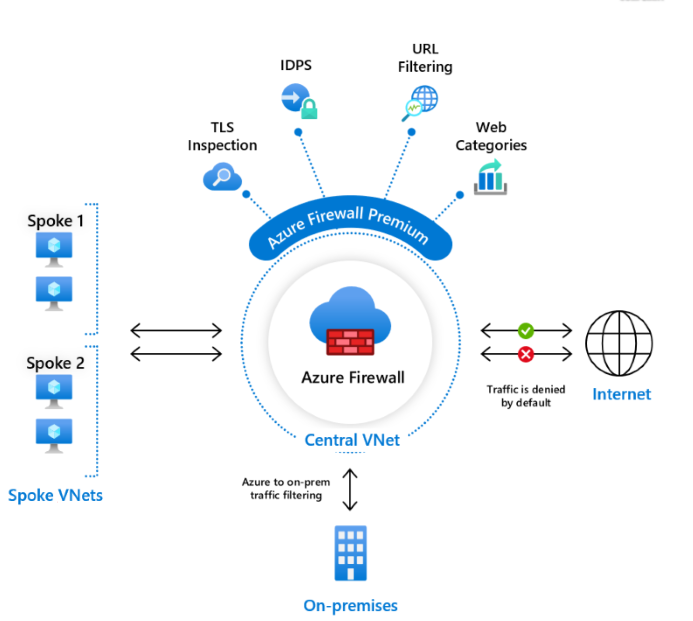

Funkcje usługi Azure Firewall — wersja Premium

Usługa Azure Firewall Premium oferuje zaawansowaną ochronę przed zagrożeniami odpowiednią dla wysoce wrażliwych i regulowanych środowisk, takich jak płatności i branże opieki zdrowotnej. Obejmuje ona wszystkie funkcje standardowe oraz zaawansowane funkcje zabezpieczeń.

Najważniejsze funkcje Premium

Wersja Premium obejmuje wszystkie funkcje standardowe oraz:

Inspekcja protokołu TLS: odszyfrowuje ruch wychodzący, przetwarza go, a następnie ponownie szyfruje i wysyła do miejsca docelowego. Usługa Azure Firewall Premium przerywa i sprawdza połączenia TLS w celu wykrywania, zgłaszania alertów i ograniczania złośliwych działań w protokole HTTPS. Tworzy dwa połączenia TLS: jedno z serwerem internetowym, a drugie z klientem.

- Inspekcja wychodzącego protokołu TLS: chroni przed złośliwym ruchem wysyłanym z wewnętrznego klienta hostowanego na platformie Azure do Internetu.

- East-West Inspekcja TLS: Chroni działania w Azure przed potencjalnym złośliwym ruchem wysyłanym w obrębie Azure, w tym ruch do/z sieci lokalnej.

IDPS (System wykrywania i zapobiegania włamaniom): system wykrywania i zapobiegania włamaniom do sieci (IDPS) monitoruje sieć pod kątem złośliwych działań, rejestruje informacje, zgłasza je i opcjonalnie blokuje. Azure Firewall Premium oferuje system wykrywania i ochrony przed włamaniami (IDPS) oparty na sygnaturach z:

- Ponad 67 000 reguł w ponad 50 kategoriach

- Od 20 do 40 nowych reguł wydanych codziennie

- Niska liczba wyników fałszywie dodatnich przy użyciu zaawansowanych technik wykrywania złośliwego oprogramowania

- Obsługa dostosowywania do 10 000 reguł IDPS

- Konfiguracja prywatnych zakresów adresów IP na potrzeby określania kierunku ruchu

Filtrowanie adresów URL: rozszerza funkcję filtrowania nazw FQDN usługi Azure Firewall, aby uwzględnić cały adres URL, na przykład

www.contoso.com/a/czamiast tylkowww.contoso.com. Filtrowanie adresów URL można zastosować zarówno do ruchu HTTP, jak i HTTPS po włączeniu inspekcji protokołu TLS.Zaawansowane kategorie sieci Web: umożliwia lub odmawia dostępu użytkowników do kategorii witryn internetowych, takich jak hazard lub media społecznościowe, z rozszerzoną szczegółowością. W przeciwieństwie do wariantu Standard, który sprawdza tylko pełne kwalifikowane nazwy domen (FQDN), wariant Premium dopasowuje kategorie w oparciu o pełny adres URL dla ruchu zarówno HTTP, jak i HTTPS.

Jeśli na przykład usługa Azure Firewall przechwytuje żądanie HTTPS dla elementu

www.google.com/news:- Zapora Standardowa: badana jest tylko część FQDN, więc

www.google.comjest klasyfikowana jako wyszukiwarka - Zapora Premium: pełny adres URL jest badany, więc

www.google.com/newsjest skategoryzowany jako Wiadomości

- Zapora Standardowa: badana jest tylko część FQDN, więc

Zwiększona wydajność: usługa Azure Firewall Premium korzysta z bardziej wydajnej SKU maszyny wirtualnej i może rozbudowywać się do 100 Gb/s z obsługą dużych przepływów 10 Gb/s.

Zgodność ze standardem PCI DSS: jednostka SKU Premium jest zgodna z wymaganiami standardu PCI DSS (Payment Card Industry Data Security Standard), dzięki czemu jest odpowiednia do przetwarzania danych kart płatniczych.

Możliwości tylko w warstwie Premium

- Zakresy prywatnych adresów IP usługi IDPS: skonfiguruj zakresy prywatnych adresów IP, aby określić, czy ruch jest przychodzący, wychodzący lub wewnętrzny (East-West)

- Reguły sygnatur IDPS: dostosowywanie podpisów przez zmianę ich trybu na Wyłączone, Alert lub Alert i Odmów

- Wyszukiwanie kategorii sieci Web: zidentyfikuj kategorię nazwy FQDN lub adres URL przy użyciu funkcji Sprawdzania kategorii sieci Web

- Żądania zmiany kategorii: żądanie zmian kategorii dla nazw FQDN lub adresów URL, które powinny znajdować się w różnych kategoriach

- Zarządzanie certyfikatami inspekcji protokołu TLS: obsługa certyfikatów urzędu certyfikacji dostarczonych przez klienta na potrzeby inspekcji protokołu TLS

Typowe funkcje we wszystkich jednostkach SKU

Wbudowana wysoka dostępność i strefy dostępności

Wszystkie jednostki SKU usługi Azure Firewall obejmują:

- Wbudowana wysoka dostępność bez potrzeby dodatkowych urządzeń do równoważenia obciążenia

- Obsługa wdrożenia stref dostępności w celu zwiększenia dostępności

- Brak dodatkowych kosztów wdrożenia w wielu strefach dostępności

Translacja adresów sieciowych (NAT)

Obsługiwane wszystkie SKU

- Źródłowy translator adresów sieciowych (SNAT): wszystkie wychodzące adresy IP ruchu sieci wirtualnej są tłumaczone na publiczny adres IP usługi Azure Firewall

- Docelowy translator adresów sieciowych (DNAT): Ruch internetowy przychodzący do publicznego adresu IP zapory sieciowej zostaje przetłumaczony i przefiltrowany na prywatne adresy IP.

Zarządzanie i monitorowanie

Wszystkie jednostki SKU obejmują:

- Integracja z usługą Azure Monitor: wszystkie zdarzenia są zintegrowane z usługą Azure Monitor na potrzeby rejestrowania i monitorowania

- Skoroszyt usługi Azure Firewall: elastyczna kanwa do analizy danych usługi Azure Firewall

- Centralne zarządzanie: obsługa usługi Azure Firewall Manager

- Analiza polityk: zarządzanie regułami i analiza w czasie

- Integracja DevOps: obsługa REST/PowerShell/CLI/szablonów/ Terraform

Zgodność i certyfikaty

Wszystkie SKU są następujące:

- Zgodność z normą Payment Card Industry (PCI)

- Zgodność z Kontrolami Organizacji Usług (SOC)

- Zgodne z normami Międzynarodowej Organizacji Normalizacyjnej (ISO)

Ponadto premium zapewnia zgodność ze standardem PCI DSS dla środowisk przetwarzania płatności.