Uzyskiwanie dostępu do certyfikatów usługi Azure Key Vault przy użyciu tożsamości zarządzanych

Tożsamość zarządzana wygenerowana przez usługę Microsoft Entra ID umożliwia wystąpieniu usługi Azure Front Door łatwe i bezpieczne uzyskiwanie dostępu do innych chronionych zasobów firmy Microsoft, takich jak usługa Azure Key Vault. Platforma Azure zarządza zasobem tożsamości, więc nie trzeba tworzyć ani obracać żadnych wpisów tajnych. Aby uzyskać więcej informacji na temat tożsamości zarządzanych, zobacz Co to są tożsamości zarządzane dla zasobów platformy Azure?.

Po włączeniu tożsamości zarządzanej dla usługi Azure Front Door i przyznaniu odpowiednich uprawnień dostępu do usługi Azure Key Vault usługa Front Door używa tożsamości zarządzanej tylko do uzyskiwania dostępu do certyfikatów. Jeśli nie dodasz uprawnień tożsamości zarządzanej do usługi Key Vault, autorotacja certyfikatu niestandardowego i dodawanie nowych certyfikatów nie powiedzie się bez uprawnień do usługi Key Vault. Jeśli wyłączysz tożsamość zarządzaną, usługa Azure Front Door wróci do korzystania z oryginalnej skonfigurowanej aplikacji Microsoft Entra App. To rozwiązanie nie jest zalecane i zostanie wycofane w przyszłości.

Do profilu usługi Azure Front Door można udzielić dwóch typów tożsamości:

Tożsamość przypisana przez system jest powiązana z usługą i jest usuwana, gdy usługa zostanie usunięta. Usługa może mieć tylko jedną tożsamość przypisaną przez system.

Tożsamość przypisana przez użytkownika to autonomiczny zasób platformy Azure, który można przypisać do usługi. Usługa może mieć wiele tożsamości przypisanych przez użytkownika.

Tożsamości zarządzane są specyficzne dla dzierżawy firmy Microsoft Entra, w której jest hostowana twoja subskrypcja platformy Azure. Nie są one aktualizowane, jeśli subskrypcja zostanie przeniesiona do innego katalogu. Jeśli subskrypcja zostanie przeniesiona, musisz ponownie utworzyć i ponownie skonfigurować tożsamość.

Istnieje również możliwość skonfigurowania dostępu do usługi Azure Key Vault przy użyciu kontroli dostępu opartej na rolach (RBAC) lub zasad dostępu.

Wymagania wstępne

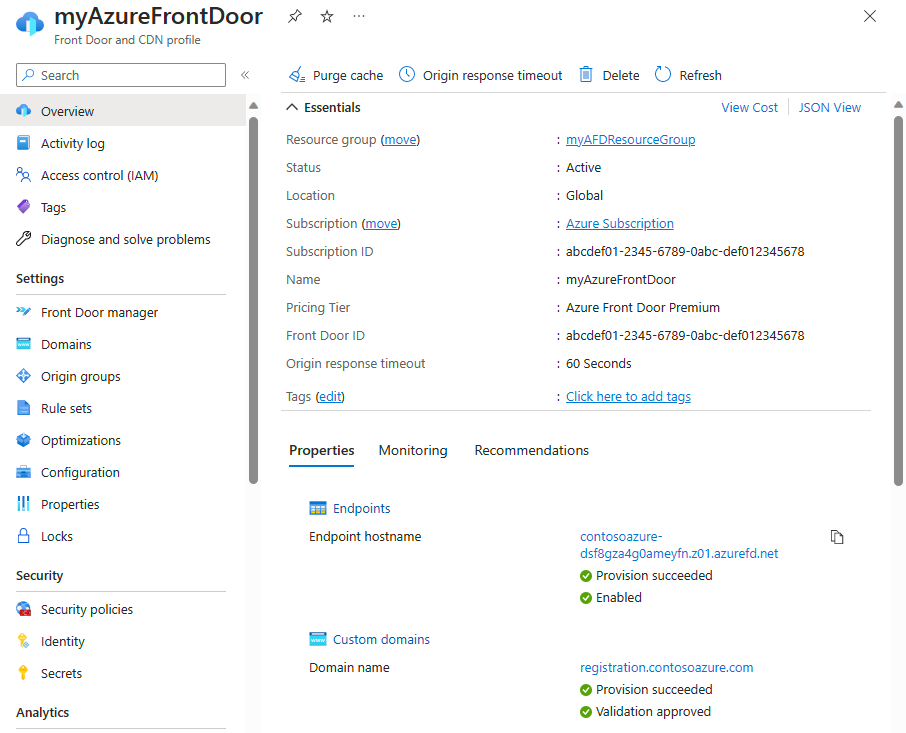

Aby można było skonfigurować tożsamość zarządzaną dla usługi Azure Front Door, musisz mieć utworzony profil usługi Azure Front Door w warstwie Standardowa lub Premium. Aby utworzyć nowy profil usługi Front Door, zobacz tworzenie usługi Azure Front Door.

Włączanie tożsamości zarządzanej

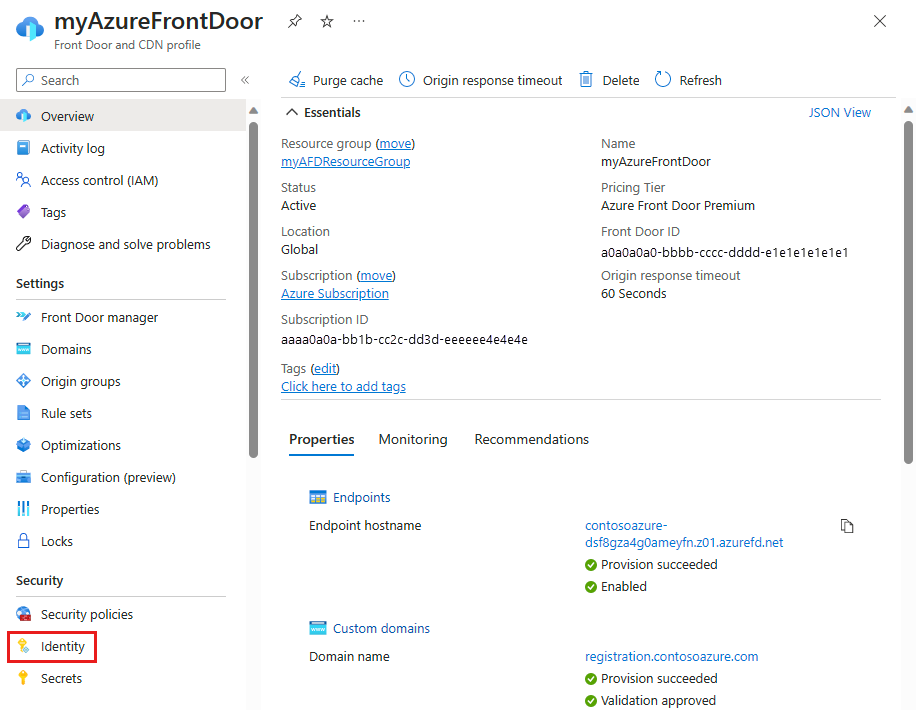

Przejdź do istniejącego profilu usługi Azure Front Door. Wybierz pozycję Tożsamość w obszarze Zabezpieczenia w okienku menu po lewej stronie.

Wybierz przypisaną przez system lub tożsamość zarządzaną przypisaną przez użytkownika.

Przypisane przez system — tożsamość zarządzana jest tworzona dla cyklu życia profilu usługi Azure Front Door i służy do uzyskiwania dostępu do usługi Azure Key Vault.

Przypisany przez użytkownika — autonomiczny zasób tożsamości zarządzanej służy do uwierzytelniania w usłudze Azure Key Vault i ma własny cykl życia.

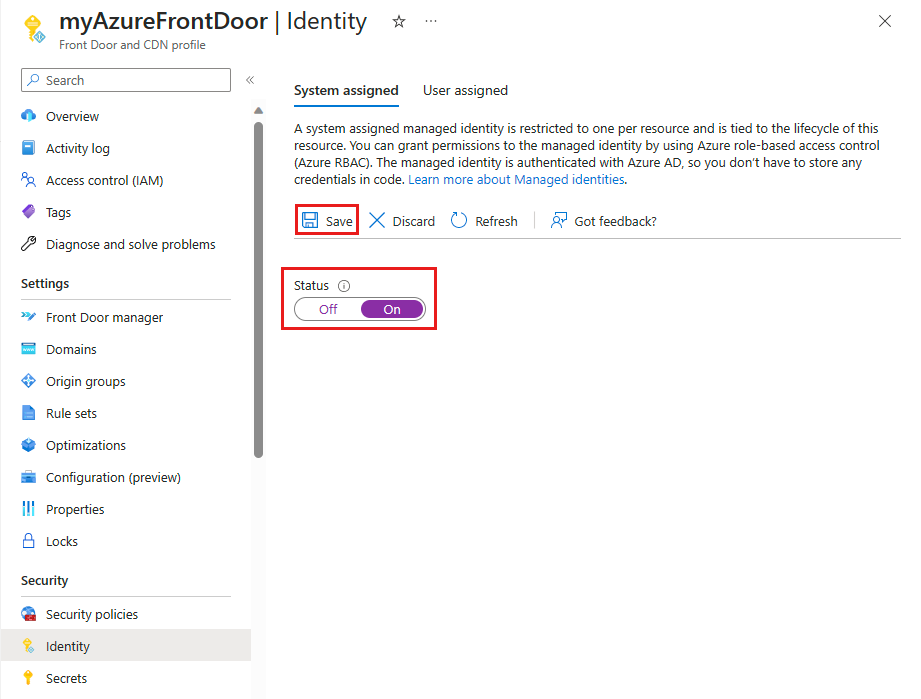

Przypisana przez system

Przełącz pozycję Stan na Włączone, a następnie wybierz pozycję Zapisz.

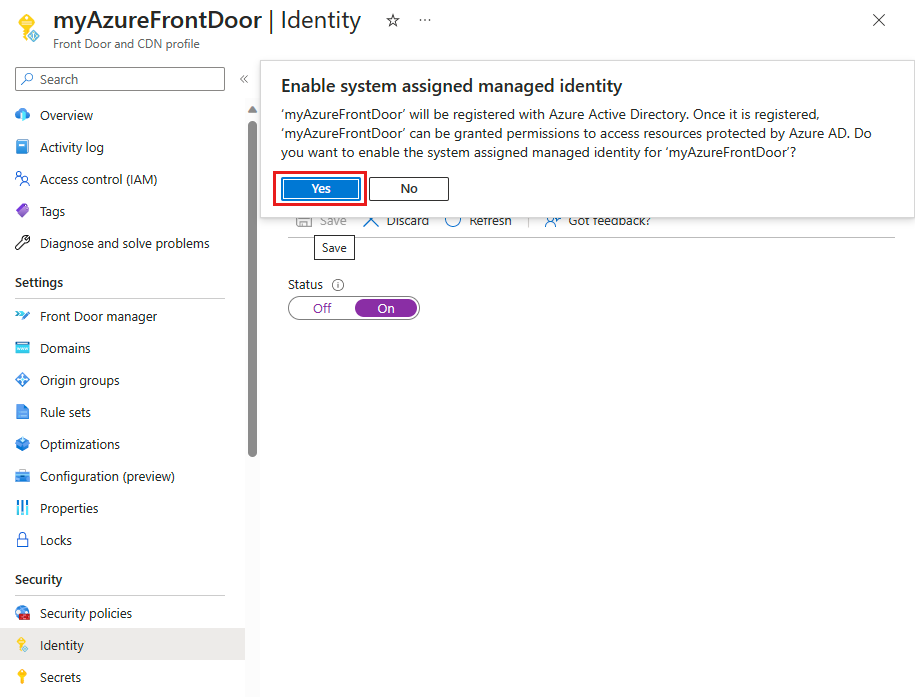

Zostanie wyświetlony komunikat z potwierdzeniem, że chcesz utworzyć tożsamość zarządzaną systemu dla profilu usługi Front Door. Wybierz Tak, aby potwierdzić.

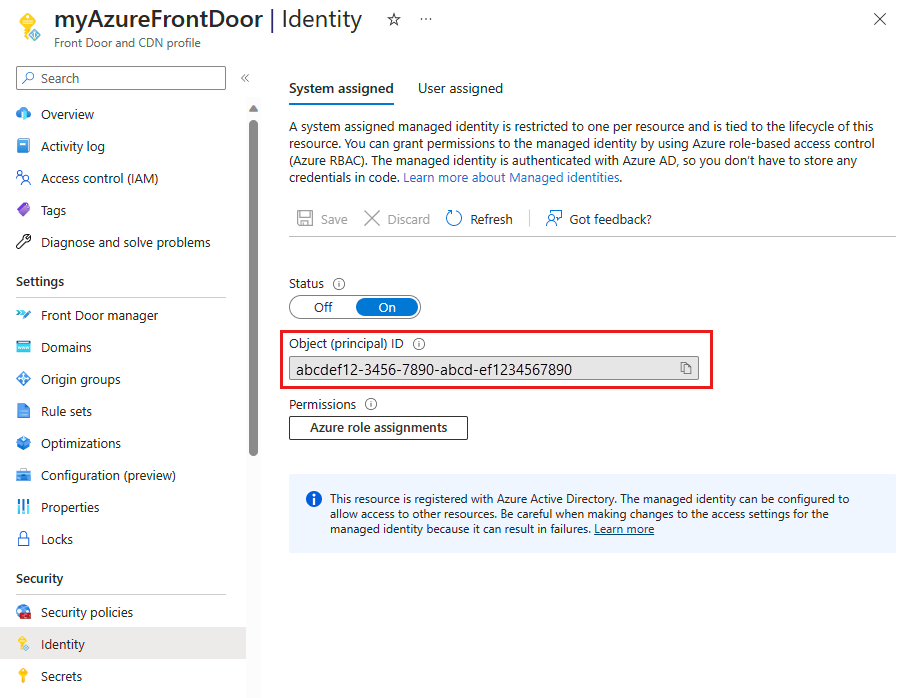

Gdy tożsamość zarządzana przypisana przez system zostanie utworzona i zarejestrowana w usłudze Microsoft Entra ID, możesz użyć identyfikatora obiektu (podmiotu zabezpieczeń), aby udzielić usłudze Azure Front Door dostępu do usługi Azure Key Vault.

Przypisana przez użytkownika

Musisz mieć już utworzoną tożsamość zarządzaną użytkownika. Aby utworzyć nową tożsamość, zobacz Tworzenie tożsamości zarządzanej przypisanej przez użytkownika.

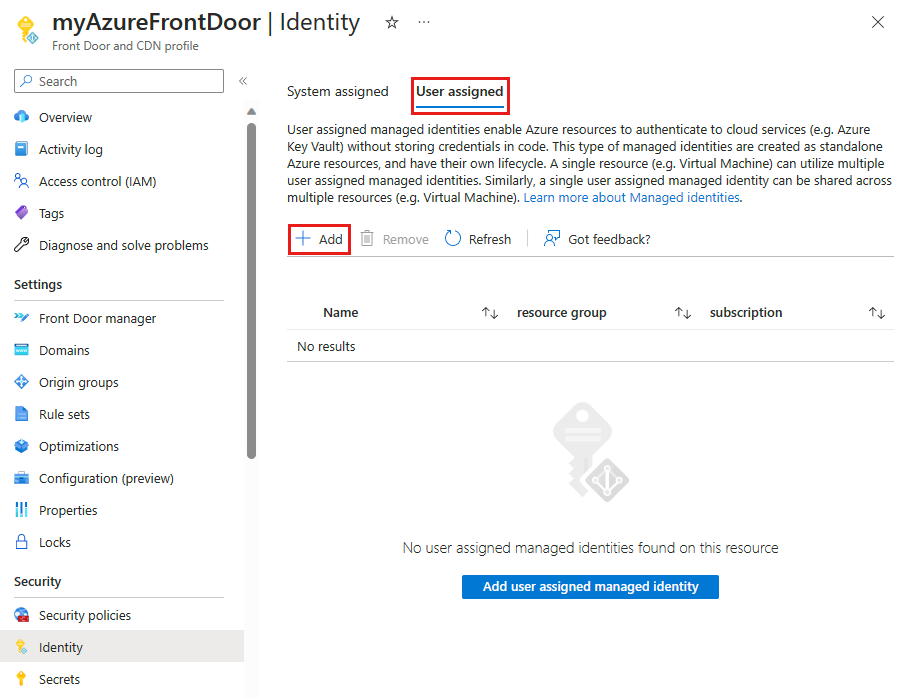

Na karcie Przypisane przez użytkownika wybierz pozycję + Dodaj, aby dodać tożsamość zarządzaną przypisaną przez użytkownika.

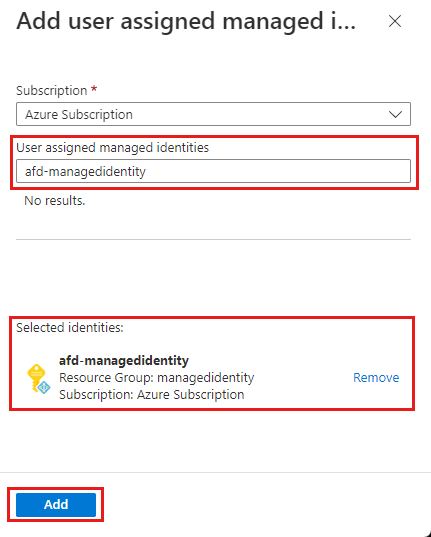

Wyszukaj i wybierz tożsamość zarządzaną przypisaną przez użytkownika. Następnie wybierz pozycję Dodaj , aby dodać tożsamość zarządzaną użytkownika do profilu usługi Azure Front Door.

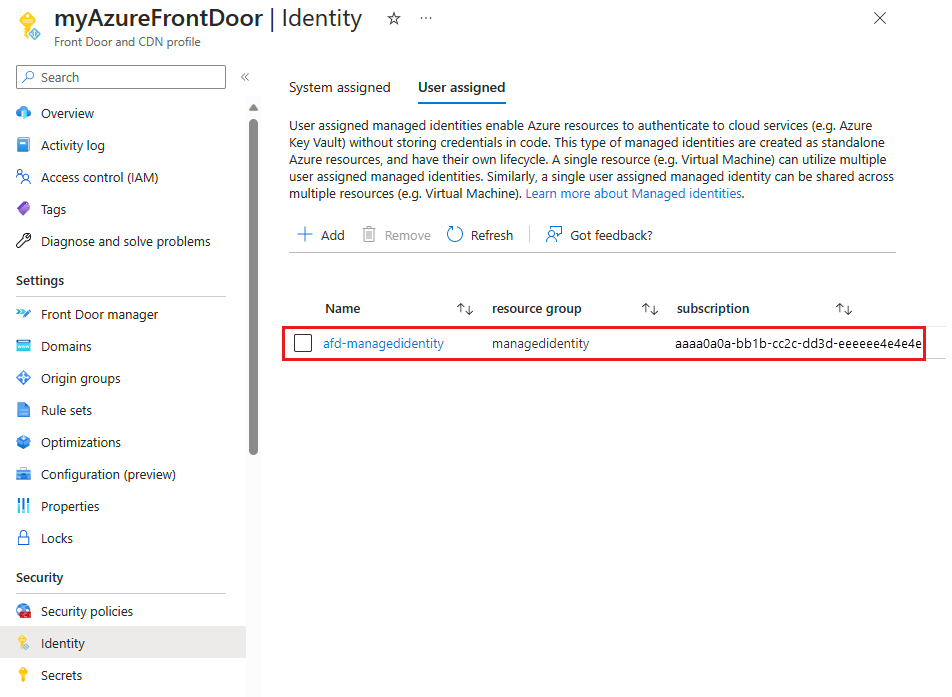

Zostanie wyświetlona nazwa wybranej tożsamości zarządzanej przypisanej przez użytkownika w profilu usługi Azure Front Door.

Konfigurowanie dostępu do usługi Key Vault

- Kontrola dostępu oparta na rolach — udzielanie usłudze Azure Front Door dostępu do usługi Azure Key Vault przy użyciu szczegółowej kontroli dostępu za pomocą usługi Azure Resource Manager.

- Zasady dostępu — natywna kontrola dostępu usługi Azure Key Vault w celu udzielenia usłudze Azure Front Door dostępu do usługi Azure Key Vault.

Aby uzyskać więcej informacji, zobacz Azure role-based access control (Azure RBAC) vs. access policy (Kontrola dostępu oparta na rolach platformy Azure) a zasady dostępu.

Kontrola dostępu oparta na rolach (RBAC)

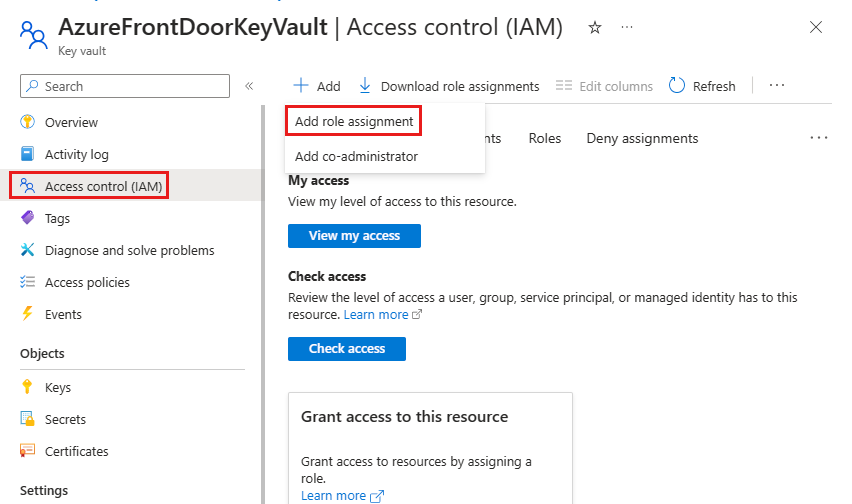

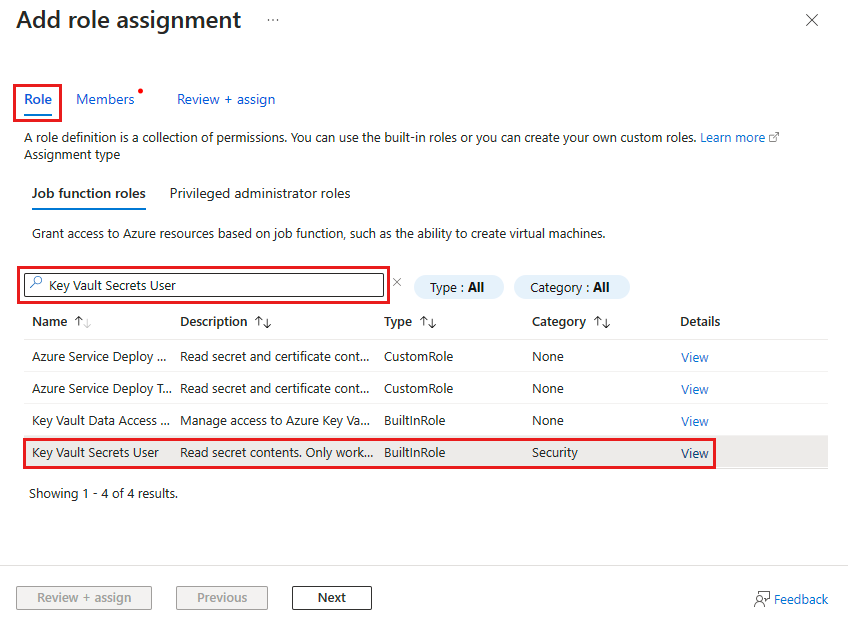

Przejdź do usługi Azure Key Vault. Wybierz pozycję Kontrola dostępu (IAM) w obszarze Ustawienia , a następnie wybierz pozycję + Dodaj. Wybierz pozycję Dodaj przypisanie roli z menu rozwijanego.

Na stronie Dodawanie przypisania roli wyszukaj wpis tajny użytkownika usługi Key Vault w polu wyszukiwania. Następnie wybierz pozycję Tajny użytkownik usługi Key Vault z wyników wyszukiwania.

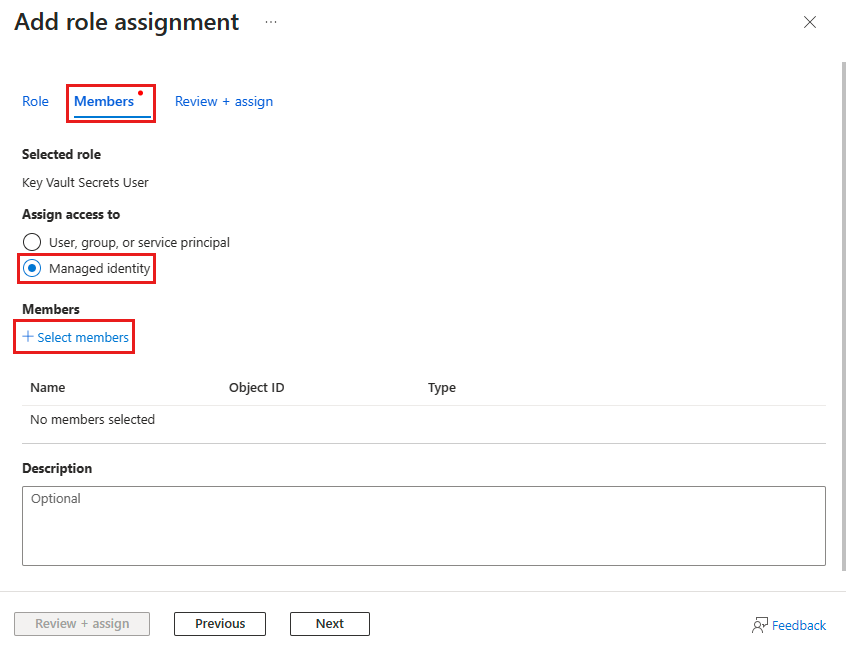

Wybierz kartę Członkowie , a następnie wybierz pozycję Tożsamość zarządzana. Wybierz pozycję + Wybierz członków , aby dodać tożsamość zarządzaną do przypisania roli.

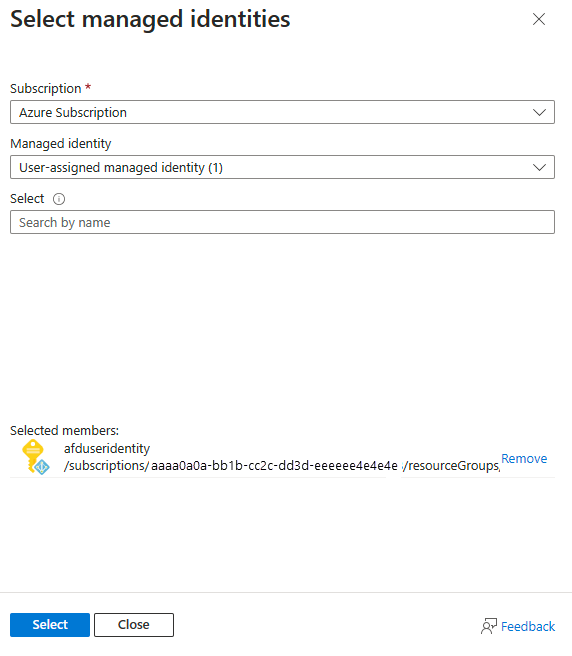

Wybierz tożsamość zarządzaną przypisaną przez system lub przypisaną przez użytkownika skojarzoną z usługą Azure Front Door, a następnie wybierz pozycję Wybierz, aby dodać tożsamość zarządzaną do przypisania roli.

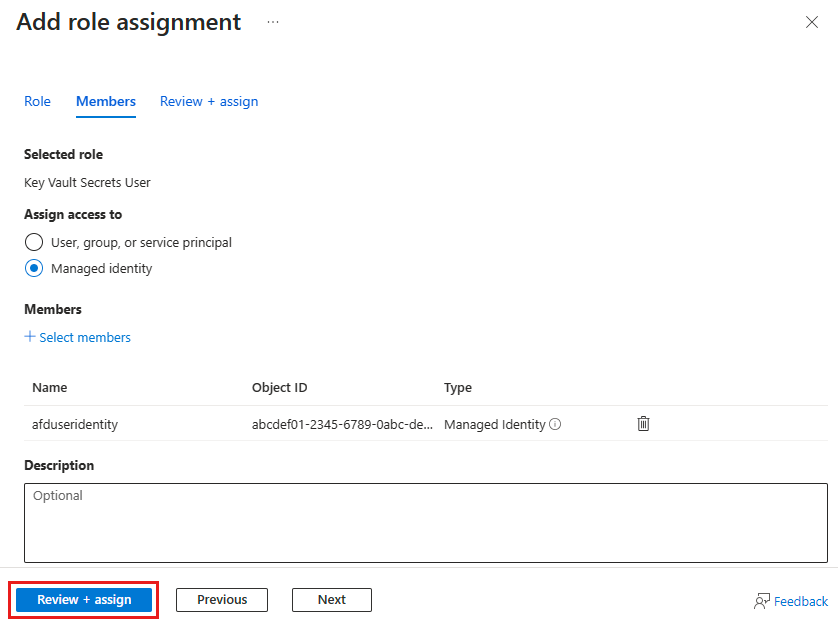

Wybierz pozycję Przejrzyj i przypisz , aby skonfigurować przypisanie roli.

Zasady dostępu

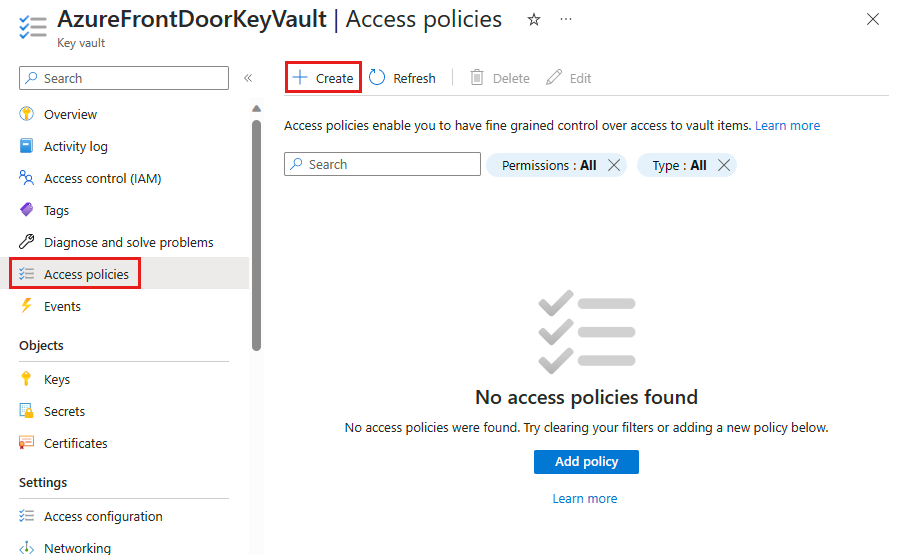

Przejdź do usługi Azure Key Vault. Wybierz pozycję Zasady dostępu w obszarze Ustawienia , a następnie wybierz pozycję + Utwórz.

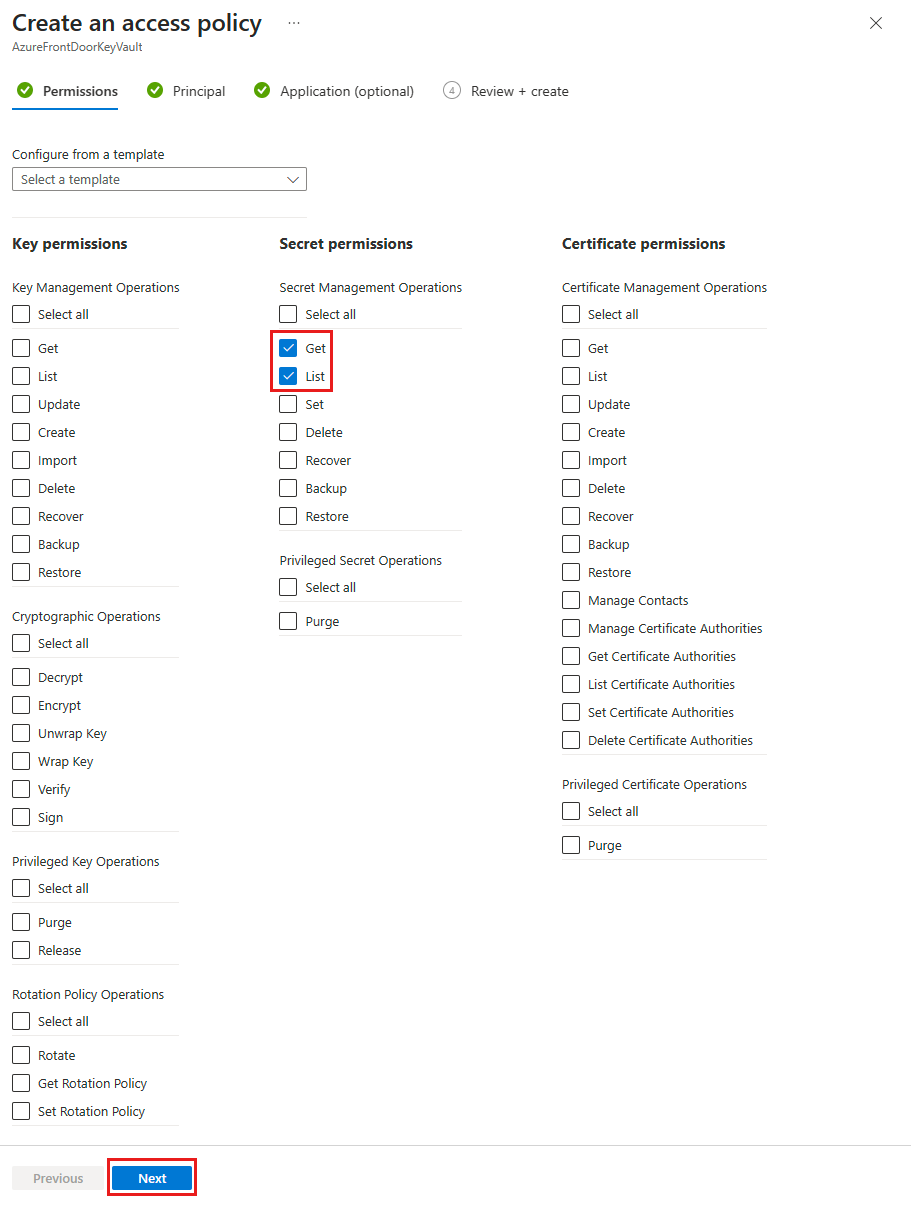

Na karcie Uprawnienia na stronie Tworzenie zasad dostępu wybierz pozycję Lista i Uzyskaj w obszarze Uprawnienia wpisu tajnego. Następnie wybierz przycisk Dalej , aby skonfigurować kartę podmiotu zabezpieczeń.

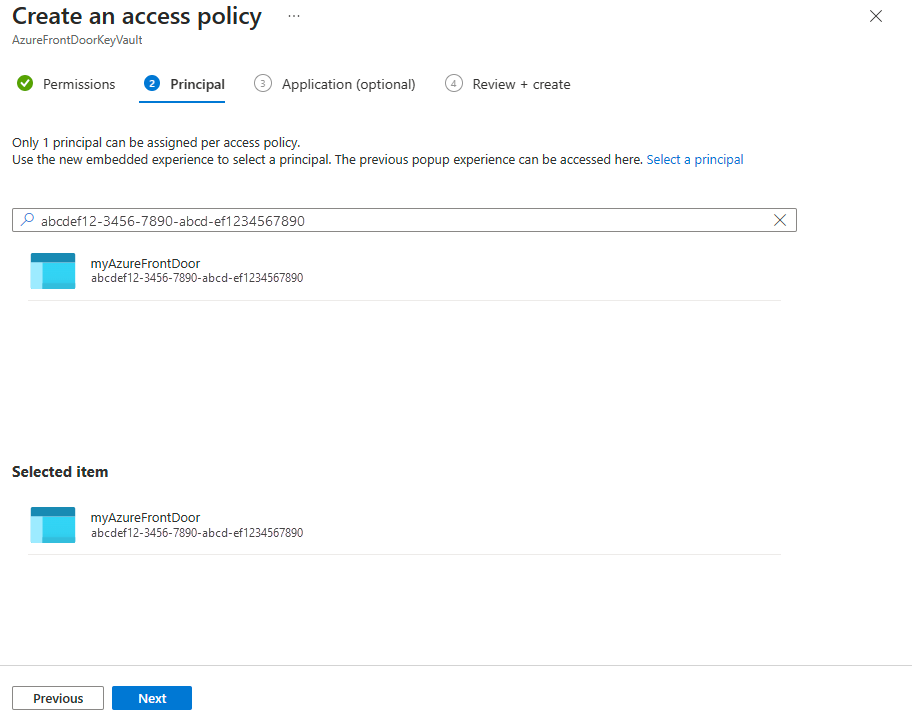

Na karcie Podmiot zabezpieczeń wklej identyfikator obiektu (podmiot zabezpieczeń), jeśli używasz tożsamości zarządzanej przez system lub wprowadź nazwę, jeśli używasz tożsamości zarządzanej przypisanej przez użytkownika. Następnie wybierz kartę Przeglądanie i tworzenie . Karta Aplikacja jest pomijana, ponieważ usługa Azure Front Door jest już wybrana.

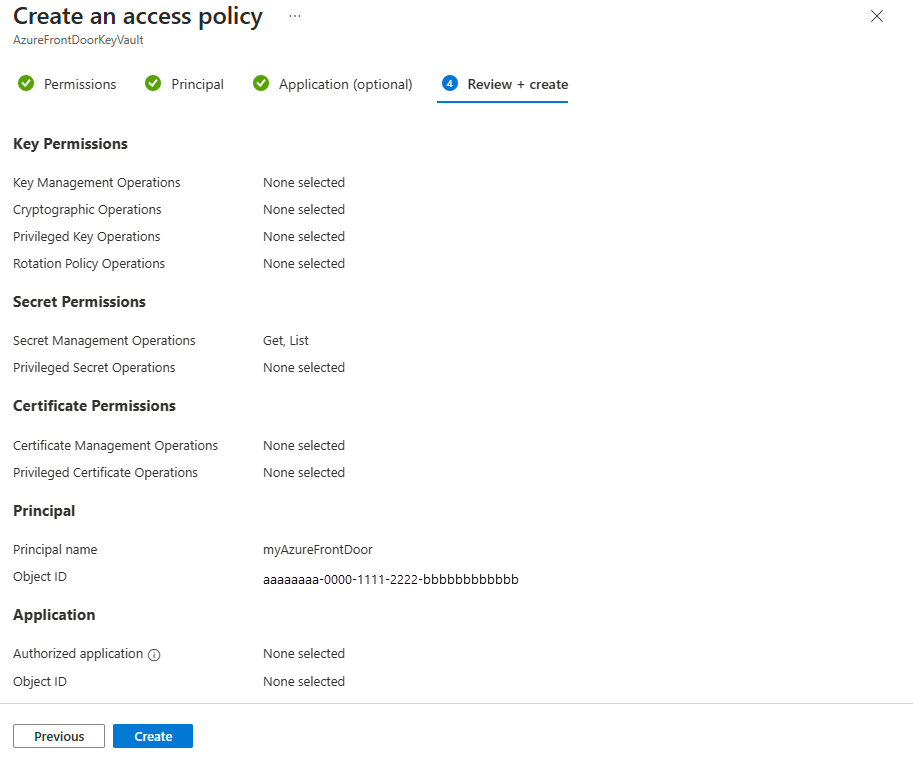

Przejrzyj ustawienia zasad dostępu, a następnie wybierz pozycję Utwórz , aby skonfigurować zasady dostępu.

Weryfikowanie dostępu

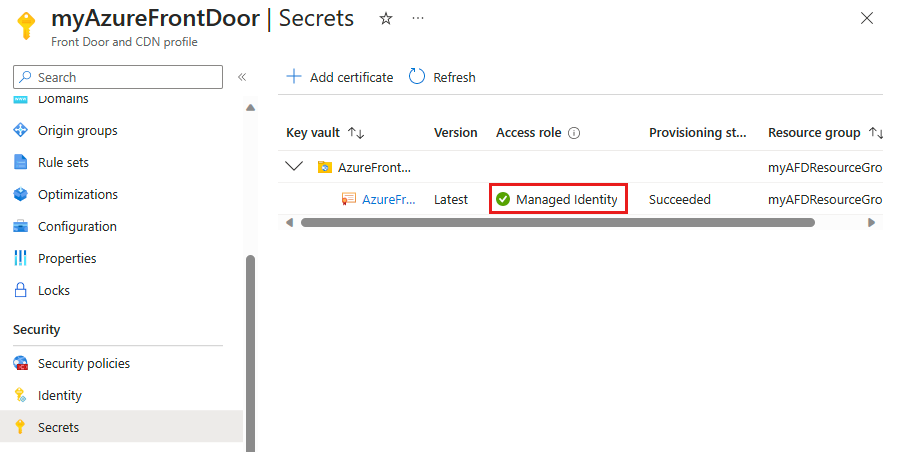

Przejdź do profilu usługi Azure Front Door, w którym włączono tożsamość zarządzaną, i wybierz pozycję Wpisy tajne w obszarze Zabezpieczenia.

Potwierdź, że tożsamość zarządzana jest wyświetlana w kolumnie Rola dostępu dla certyfikatu używanego w usłudze Front Door. Jeśli konfigurujesz tożsamość zarządzaną po raz pierwszy, musisz dodać certyfikat do usługi Front Door, aby wyświetlić tę kolumnę.

Następne kroki

- Dowiedz się więcej na temat kompleksowego szyfrowania TLS.

- Dowiedz się, jak skonfigurować protokół HTTPS w domenie niestandardowej usługi Azure Front Door.