Rejestrowanie publicznej aplikacji klienckiej w usłudze Azure Active Directory dla usługi Azure API for FHIR

Z tego artykułu dowiesz się, jak zarejestrować aplikację publiczną w usłudze Azure Active Directory (Azure AD).

Rejestracje aplikacji klienckich są Azure AD reprezentacjami aplikacji, które mogą uwierzytelniać się i prosić o uprawnienia interfejsu API w imieniu użytkownika. Klienci publiczni to aplikacje, takie jak aplikacje mobilne i jednostronicowe aplikacje JavaScript, które nie mogą przechowywać wpisów tajnych poufnych. Procedura jest podobna do rejestrowania poufnego klienta, ale ponieważ klienci publiczni nie mogą być zaufani do przechowywania wpisu tajnego aplikacji, nie trzeba go dodawać.

Przewodnik Szybki start zawiera ogólne informacje na temat rejestrowania aplikacji w Platforma tożsamości Microsoft.

Rejestracje aplikacji w usłudze Azure Portal

W Azure Portal na panelu nawigacyjnym po lewej stronie wybierz pozycję Azure Active Directory.

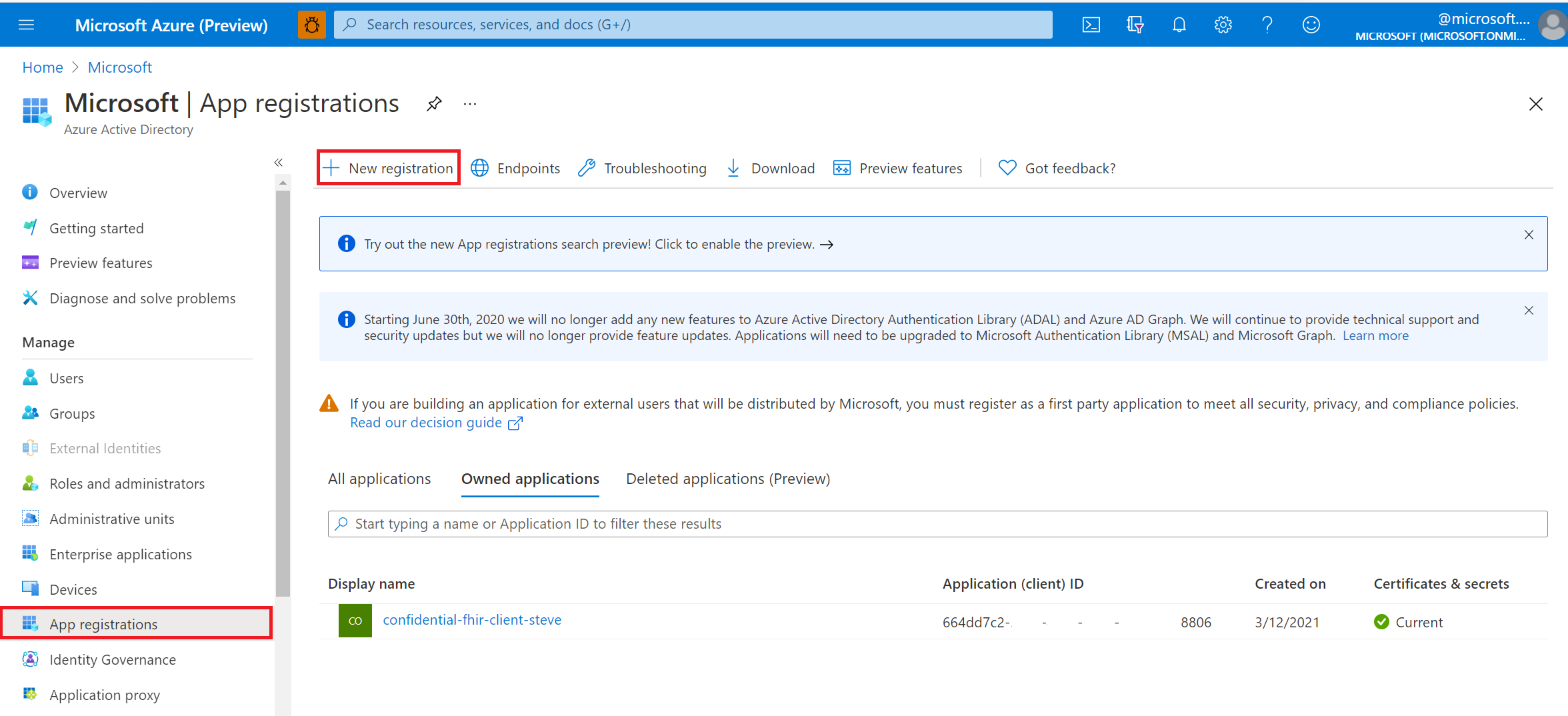

W bloku Azure Active Directory wybierz pozycję Rejestracje aplikacji:

Wybierz pozycję Nowa rejestracja.

Omówienie rejestracji aplikacji

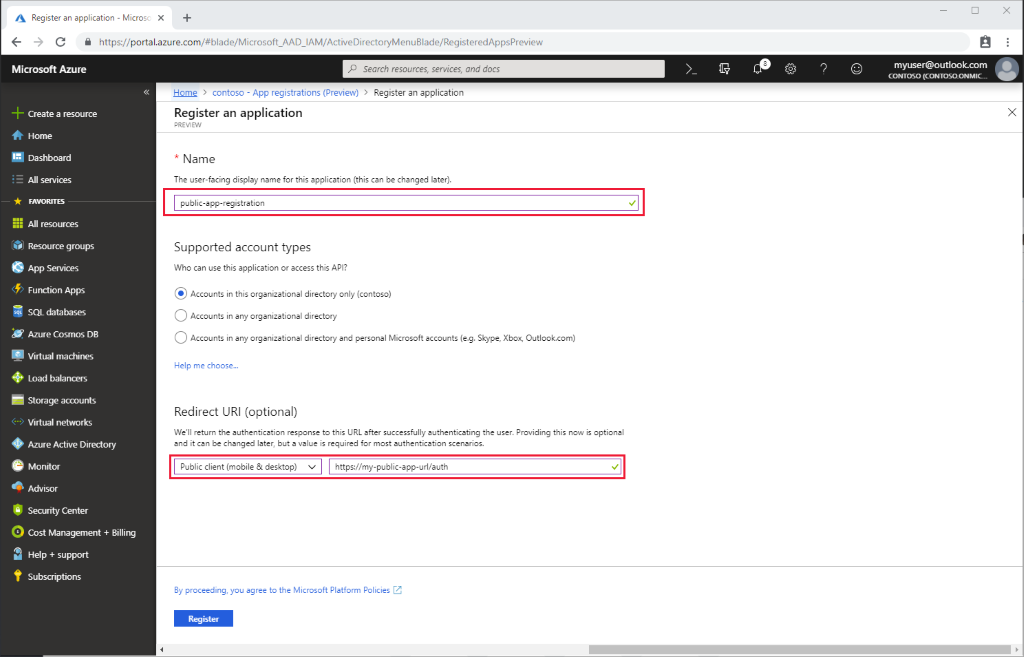

Nadaj aplikacji nazwę wyświetlaną.

Podaj adres URL odpowiedzi. Adres URL odpowiedzi to miejsce, w którym kody uwierzytelniania będą zwracane do aplikacji klienckiej. Możesz dodać więcej adresów URL odpowiedzi i edytować istniejące później.

Aby skonfigurować aplikację klasyczną, mobilną lub jednostronicową jako aplikację publiczną:

W Azure Portal w Rejestracje aplikacji wybierz aplikację, a następnie wybierz pozycję Uwierzytelnianie.

Wybierz pozycję Ustawienia> zaawansowaneDomyślny typ klienta. W polu Traktuj aplikację jako klienta publicznego wybierz pozycję Tak.

W przypadku aplikacji jednostronicowej wybierz pozycję Tokeny dostępu i tokeny identyfikatorów , aby włączyć niejawny przepływ.

- Jeśli aplikacja loguje użytkowników, wybierz pozycję Tokeny identyfikatorów.

- Jeśli aplikacja musi również wywołać chroniony internetowy interfejs API, wybierz pozycję Tokeny dostępu.

Uprawnienia aplikacji

Uprawnienia dla usługi Azure API for FHIR są zarządzane za pośrednictwem kontroli dostępu opartej na rolach. Aby uzyskać więcej informacji, odwiedź stronę Configure Azure RBAC for FHIR (Konfigurowanie kontroli dostępu opartej na rolach platformy Azure dla standardu FHIR).

Uwaga

Użyj grant_type client_credentials podczas próby otain tokenu dostępu dla usługi Azure API for FHIR przy użyciu narzędzi takich jak Postman. Aby uzyskać więcej informacji, odwiedź stronę Testing the FHIR API on Azure API for FHIR (Testowanie interfejsu API FHIR w usłudze Azure API for FHIR).

Weryfikowanie urzędu serwera FHIR

Jeśli aplikacja zarejestrowana w tym artykule i serwer FHIR znajdują się w tej samej dzierżawie Azure AD, warto przejść do następnych kroków.

Jeśli skonfigurujesz aplikację kliencką w innej dzierżawie Azure AD z serwera FHIR, musisz zaktualizować urząd. W usłudze Azure API for FHIR należy ustawić urząd w obszarze Ustawienia —> Uwierzytelnianie. W obszarze Urząd ustaw wartość "IDENTYFIKATORhttps://login.microsoftonline.com/< DZIERŻAWY>".

Następne kroki

W tym artykule przedstawiono sposób rejestrowania publicznej aplikacji klienckiej w Azure AD. Następnie przetestuj dostęp do serwera FHIR przy użyciu narzędzia Postman.

FHIR® jest zastrzeżonym znakiem towarowym HL7 i jest używany z pozwoleniem HL7.