Migrowanie z zasad dostępu magazynu do modelu uprawnień kontroli dostępu opartej na rolach na platformie Azure

Usługa Azure Key Vault oferuje dwa systemy autoryzacji: kontrolę dostępu opartą na rolach (RBAC) platformy Azure i model zasad dostępu. Kontrola dostępu oparta na rolach platformy Azure jest domyślnym i zalecanym systemem autoryzacji dla usługi Azure Key Vault. Porównanie dwóch metod autoryzacji można znaleźć w temacie Kontrola dostępu oparta na rolach (RBAC) platformy Azure a zasady dostępu.

Ten artykuł zawiera informacje niezbędne do migracji z magazynu kluczy z autoryzacji zasad dostępu do modelu RBAC platformy Azure.

Mapowanie zasad dostępu do ról platformy Azure

Kontrola dostępu oparta na rolach platformy Azure ma kilka wbudowanych ról platformy Azure, które można przypisać do użytkowników, grup, jednostek usługi i tożsamości zarządzanych. Jeśli wbudowane role nie spełniają konkretnych potrzeb organizacji, możesz utworzyć własne role niestandardowe platformy Azure.

Wbudowane role usługi Key Vault dla kluczy, certyfikatów i zarządzania dostępem do wpisów tajnych:

- Administracja istrator usługi Key Vault

- Czytelnik usługi Key Vault

- Oficer certyfikatów usługi Key Vault

- Użytkownik certyfikatu usługi Key Vault

- Key Vault Crypto Officer

- Użytkownik kryptograficzny usługi Key Vault

- Użytkownik szyfrowania usługi kryptograficznej usługi Key Vault

- Oficer wpisów tajnych usługi Key Vault

- Użytkownik wpisów tajnych usługi Key Vault

Aby uzyskać więcej informacji na temat istniejących wbudowanych ról, zobacz Role wbudowane platformy Azure

Zasady dostępu do magazynu można przypisywać indywidualnie z wybranymi uprawnieniami lub ze wstępnie zdefiniowanymi szablonami uprawnień.

Wstępnie zdefiniowane szablony uprawnień zasad dostępu:

- Klucz, wpis tajny, zarządzanie certyfikatami

- Zarządzanie kluczami i wpisami tajnymi

- Zarządzanie wpisami tajnymi i certyfikatami

- Zarządzanie kluczami

- Zarządzanie wpisami tajnymi

- Zarządzanie certyfikatami

- Połączenie or programu SQL Server

- Azure Data Lake Storage lub Azure Storage

- Azure Backup

- Klucz klienta usługi Exchange Online

- Klucz klienta usługi SharePoint Online

- Azure Information BYOK

Uzyskiwanie dostępu do szablonów zasad do mapowania ról platformy Azure

| Szablon zasad dostępu | Operations | Rola na platformie Azure |

|---|---|---|

| Klucz, wpis tajny, zarządzanie certyfikatami | Klucze: wszystkie operacje Certyfikaty: wszystkie operacje Wpisy tajne: wszystkie operacje |

Administracja istrator usługi Key Vault |

| Zarządzanie kluczami i wpisami tajnymi | Klucze: wszystkie operacje Wpisy tajne: wszystkie operacje |

Key Vault Crypto Officer Oficer wpisów tajnych usługi Key Vault |

| Zarządzanie wpisami tajnymi i certyfikatami | Certyfikaty: wszystkie operacje Wpisy tajne: wszystkie operacje |

Oficer certyfikatów usługi Key Vault Oficer wpisów tajnych usługi Key Vault |

| Zarządzanie kluczami | Klucze: wszystkie operacje | Key Vault Crypto Officer |

| Zarządzanie wpisami tajnymi | Wpisy tajne: wszystkie operacje | Oficer wpisów tajnych usługi Key Vault |

| Zarządzanie certyfikatami | Certyfikaty: wszystkie operacje | Oficer certyfikatów usługi Key Vault |

| Połączenie or programu SQL Server | Klucze: get, list, wrap key, unwrap key | Użytkownik szyfrowania usługi kryptograficznej usługi Key Vault |

| Azure Data Lake Storage lub Azure Storage | Klucze: pobieranie, wyświetlanie listy, odpakowywanie klucza | Nie dotyczy Wymagana rola niestandardowa |

| Azure Backup | Klucze: pobieranie, wyświetlanie listy, tworzenie kopii zapasowej Wpisy tajne: pobieranie, wyświetlanie listy, tworzenie kopii zapasowej |

Nie dotyczy Wymagana rola niestandardowa |

| Klucz klienta usługi Exchange Online | Klucze: get, list, wrap key, unwrap key | Użytkownik szyfrowania usługi kryptograficznej usługi Key Vault |

| Klucz klienta usługi Exchange Online | Klucze: get, list, wrap key, unwrap key | Użytkownik szyfrowania usługi kryptograficznej usługi Key Vault |

| Azure Information BYOK | Klucze: pobieranie, odszyfrowywanie, podpisywanie | Nie dotyczy Wymagana rola niestandardowa |

Uwaga

aplikacja systemu Azure Konfiguracja certyfikatu usługi za pośrednictwem witryny Azure Portal nie obsługuje modelu uprawnień RBAC usługi Key Vault. Możesz użyć programu Azure PowerShell, interfejsu wiersza polecenia platformy Azure, wdrożeń szablonów usługi ARM z przypisaniem roli użytkownika certyfikatu usługi Key Vault dla tożsamości globalnej usługi App Service, na przykład usługi Microsoft aplikacja systemu Azure Service w chmurze publicznej.

Mapowanie zakresów przydziału

Kontrola dostępu oparta na rolach platformy Azure dla usługi Key Vault umożliwia przypisanie ról w następujących zakresach:

- Grupa zarządzania

- Subskrypcja

- Grupa zasobów

- Zasób usługi Key Vault

- Pojedynczy klucz, wpis tajny i certyfikat

Model uprawnień zasad dostępu magazynu jest ograniczony do przypisywania zasad tylko na poziomie zasobów usługi Key Vault.

Ogólnie rzecz biorąc, najlepszym rozwiązaniem jest posiadanie jednego magazynu kluczy na aplikację i zarządzanie dostępem na poziomie magazynu kluczy. Istnieją scenariusze, w których zarządzanie dostępem w innych zakresach może uprościć zarządzanie dostępem.

Infrastruktura, administratorzy zabezpieczeń i operatorzy: zarządzanie grupą magazynów kluczy na poziomie grupy zarządzania, subskrypcji lub grupy zasobów przy użyciu zasad dostępu do magazynu wymaga zachowania zasad dla każdego magazynu kluczy. Kontrola dostępu oparta na rolach platformy Azure umożliwia utworzenie jednego przypisania roli w grupie zarządzania, subskrypcji lub grupie zasobów. To przypisanie będzie miało zastosowanie do wszystkich nowych magazynów kluczy utworzonych w tym samym zakresie. W tym scenariuszu zaleca się używanie usługi Privileged Identity Management z dostępem just in time w celu zapewnienia stałego dostępu.

Aplikacje: istnieją scenariusze, w których aplikacja musi udostępniać wpis tajny innym aplikacjom. Aby uniknąć udzielania dostępu do wszystkich wpisów tajnych, należy utworzyć oddzielne zasady dostępu do magazynu. Kontrola dostępu oparta na rolach platformy Azure umożliwia przypisywanie roli z zakresem pojedynczego wpisu tajnego zamiast korzystania z pojedynczego magazynu kluczy.

Kroki migracji kontroli dostępu opartej na rolach platformy Azure w usłudze Vault

Istnieje wiele różnic między kontrolą dostępu opartą na rolach platformy Azure i modelem uprawnień zasad dostępu magazynu. Aby uniknąć awarii podczas migracji, zalecane są poniższe kroki.

- Identyfikowanie i przypisywanie ról: identyfikowanie wbudowanych ról opartych na powyższej tabeli mapowania i tworzenie ról niestandardowych w razie potrzeby. Przypisz role w zakresach na podstawie wskazówek dotyczących mapowania zakresów. Aby uzyskać więcej informacji na temat przypisywania ról do magazynu kluczy, zobacz Zapewnianie dostępu do usługi Key Vault przy użyciu kontroli dostępu opartej na rolach platformy Azure

- Weryfikowanie przypisania ról: propagowanie przypisań ról w kontroli dostępu opartej na rolach platformy Azure może potrwać kilka minut. Aby uzyskać przewodnik dotyczący sprawdzania przypisań ról, zobacz Wyświetlanie listy przypisań ról w zakresie

- Konfigurowanie monitorowania i zgłaszania alertów w magazynie kluczy: ważne jest włączenie rejestrowania i konfigurowania alertów dotyczących wyjątków odmowy dostępu. Aby uzyskać więcej informacji, zobacz Monitorowanie i alerty dotyczące usługi Azure Key Vault

- Ustaw model uprawnień kontroli dostępu opartej na rolach platformy Azure w usłudze Key Vault: włączenie modelu uprawnień RBAC platformy Azure spowoduje unieważnienie wszystkich istniejących zasad dostępu. Jeśli wystąpi błąd, model uprawnień można przełączyć z powrotem ze wszystkimi istniejącymi zasadami dostępu, które pozostają nietknięte.

Uwaga

Zmiana modelu uprawnień wymaga uprawnienia "Microsoft.Authorization/roleAssignments/write", które jest częścią ról właściciela i dostępu użytkowników Administracja istratora. Klasyczne role administratora subskrypcji, takie jak "Service Administracja istrator" i "Co-Administracja istrator" nie są obsługiwane.

Uwaga

Po włączeniu modelu uprawnień RBAC platformy Azure wszystkie skrypty, które próbują zaktualizować zasady dostępu, zakończy się niepowodzeniem. Ważne jest, aby zaktualizować te skrypty do korzystania z kontroli dostępu opartej na rolach platformy Azure.

Nadzór nad migracją

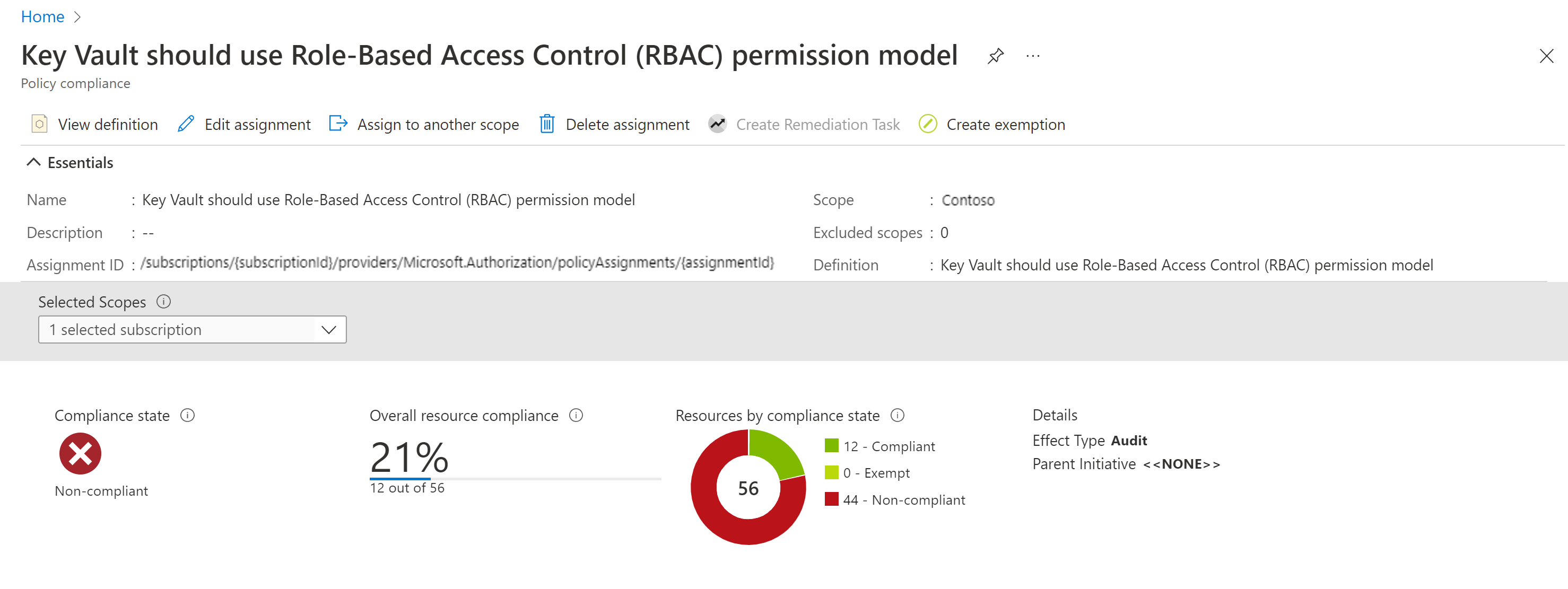

Za pomocą usługi Azure Policy możesz zarządzać migracją modelu uprawnień RBAC w magazynach. Możesz utworzyć niestandardową definicję zasad w celu przeprowadzenia inspekcji istniejących magazynów kluczy i wymuszenia wszystkich nowych magazynów kluczy w celu korzystania z modelu uprawnień RBAC platformy Azure.

Tworzenie i przypisywanie definicji zasad dla modelu uprawnień RBAC usługi Azure Key Vault

- Przejdź do zasobu zasad

- Wybierz pozycję Przypisania w obszarze Tworzenie po lewej stronie usługi Azure Policy.

- Wybierz pozycję Przypisz zasady w górnej części strony. Ten przycisk zostanie otwarty na stronie Przypisywanie zasad.

- Wprowadź następujące informacje:

- Zdefiniuj zakres zasad, wybierając subskrypcję i grupę zasobów, w której będą wymuszane zasady. Wybierz, klikając przycisk z trzema kropkami w polu Zakres .

- Wybierz nazwę definicji zasad: "[wersja zapoznawcza]: Usługa Azure Key Vault powinna używać modelu uprawnień RBAC"

- Przejdź do karty Parametry w górnej części strony i zdefiniuj pożądany efekt zasad (Inspekcja, Odmowa lub Wyłączone).

- Wypełnij wszystkie dodatkowe pola. Nawiguj na kartach klikając przyciski Wstecz i Dalej w dolnej części strony.

- Wybierz pozycję Przejrzyj i utwórz

- Wybierz pozycję Utwórz

Po przypisaniu wbudowanych zasad wykonanie skanowania może potrwać do 24 godzin. Po zakończeniu skanowania można zobaczyć wyniki zgodności, takie jak poniżej.

Aby uzyskać więcej informacji, zobacz

Access Policy to Azure RBAC Comparison Tool

Ważne

To narzędzie jest kompilowane i obsługiwane przez członków społeczności firmy Microsoft oraz bez formalnej pomocy technicznej dla klientów. Narzędzie jest dostarczane w as is bez gwarancji jakiegokolwiek rodzaju.

Narzędzie programu PowerShell do porównywania zasad dostępu usługi Key Vault z przypisanymi rolami RBAC w celu ułatwienia migracji zasad dostępu do modelu uprawnień RBAC. Celem narzędzia jest zapewnienie kontroli kondycji podczas migrowania istniejącej usługi Key Vault do modelu uprawnień RBAC, aby upewnić się, że przypisane role z podstawowymi akcjami danych obejmują istniejące zasady dostępu.

Rozwiązywanie problemów

- Przypisanie roli nie działa po kilku minutach — występują sytuacje, w których przypisania ról mogą trwać dłużej. Ważne jest, aby napisać logikę ponawiania prób w kodzie, aby uwzględnić te przypadki.

- Przypisania ról zniknęły, gdy usługa Key Vault została usunięta (usuwanie nietrwałe) i odzyskana — obecnie jest to ograniczenie funkcji usuwania nietrwałego we wszystkich usługach platformy Azure. Po odzyskaniu wymagane jest ponowne utworzenie wszystkich przypisań ról.

Dowiedz się więcej

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla