Kontrolowanie danych w chmurze przy użyciu zarządzanego modułu HSM

Wartości, ochrona i ochrona prywatności przez firmę Microsoft. Wierzymy w przejrzystość, dzięki czemu ludzie i organizacje mogą kontrolować swoje dane i mieć znaczące wybory w sposobie ich użycia. Wzmacniamy i bronimy wyborów prywatności każdej osoby, która korzysta z naszych produktów i usług.

W tym artykule szczegółowo omówimy mechanizmy kontroli zabezpieczeń zarządzanego modułu HSM w usłudze Azure Key Vault na potrzeby szyfrowania oraz sposób zapewniania dodatkowych zabezpieczeń i środków technicznych, aby pomóc naszym klientom spełnić wymagania dotyczące zgodności.

Szyfrowanie jest jednym z kluczowych środków technicznych, które można podjąć, aby uzyskać wyłączną kontrolę nad danymi. Platforma Azure wzmacnia dane za pomocą nowoczesnych technologii szyfrowania, zarówno dla danych magazynowanych, jak i przesyłanych danych. Nasze produkty szyfrowania wznosją bariery przed nieautoryzowanym dostępem do danych, w tym dwie lub więcej niezależnych warstw szyfrowania w celu ochrony przed naruszeniami dowolnego pojedynczej warstwy. Ponadto platforma Azure jasno zdefiniowała, dobrze ugruntowane odpowiedzi, zasady i procesy, silne zobowiązania umowne oraz ścisłe mechanizmy kontroli zabezpieczeń fizycznych, operacyjnych i infrastruktury, aby zapewnić naszym klientom ostateczną kontrolę nad danymi w chmurze. Podstawowym założeniem strategii zarządzania kluczami platformy Azure jest zapewnienie naszym klientom większej kontroli nad ich danymi. Używamy stanu zerowego zaufania z zaawansowanymi technologiami enklawy, sprzętowymi modułami zabezpieczeń (HSM) i izolacją tożsamości, która zmniejsza dostęp firmy Microsoft do kluczy i danych klientów.

Szyfrowanie magazynowane zapewnia ochronę danych przechowywanych danych magazynowanych i zgodnie z potrzebami organizacji w zakresie zapewniania ładu i zgodności danych. Portfolio zgodności firmy Microsoft jest najszersze we wszystkich chmurach publicznych na całym świecie, ze standardami branżowymi i przepisami rządowymi, takimi jak HIPAA, Ogólne rozporządzenie o ochronie danych i Federalne standardy przetwarzania informacji (FIPS) 140-2 i 3. Te standardy i przepisy określają określone zabezpieczenia dotyczące ochrony danych i wymagań dotyczących szyfrowania. W większości przypadków wymagana jest obowiązkowa miara w celu zapewnienia zgodności.

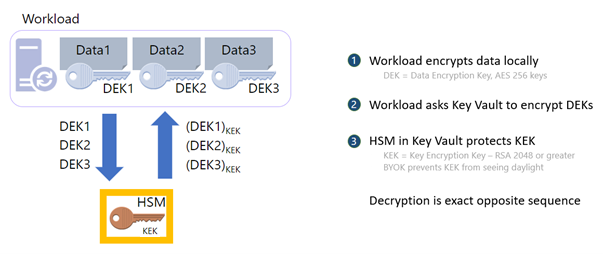

Jak działa szyfrowanie magazynowane?

Usługi Azure Key Vault zapewniają rozwiązania do szyfrowania i zarządzania kluczami, które chronią klucze kryptograficzne, certyfikaty i inne wpisy tajne używane przez aplikacje i usługi w chmurze do ochrony i kontrolowania danych zaszyfrowanych w spoczynku.

Bezpieczne zarządzanie kluczami jest niezbędne do ochrony i kontrolowania danych w chmurze. Platforma Azure oferuje różne rozwiązania, których można użyć do zarządzania dostępem i kontrolowania dostępu do kluczy szyfrowania, dzięki czemu masz możliwość wyboru i elastyczności w celu spełnienia rygorystycznych potrzeb związanych z ochroną danych i zgodnością.

- Szyfrowanie platformy Azure to rozwiązanie do szyfrowania zarządzanego przez platformę, które szyfruje przy użyciu szyfrowania na poziomie hosta. Klucze zarządzane przez platformę to klucze szyfrowania, które są generowane, przechowywane i zarządzane w całości przez platformę Azure.

- Klucze zarządzane przez klienta to klucze , które są tworzone, odczytywane, usuwane, aktualizowane i zarządzane w całości przez klienta. Klucze zarządzane przez klienta można przechowywać w usłudze zarządzania kluczami w chmurze, takiej jak Azure Key Vault.

- Usługa Azure Key Vault w warstwie Standardowa szyfruje przy użyciu klucza oprogramowania i jest zgodna ze standardem FIPS 140–2 poziom 1.

- Usługa Azure Key Vault Premium szyfruje przy użyciu kluczy chronionych przez zweryfikowane moduły HSM ze standardem FIPS 140.

- Zarządzany moduł HSM usługi Azure Key Vault szyfruje się przy użyciu kluczy chronionych za pomocą protokołu FIPS 140-2 poziomu 3 modułu HSM z jedną dzierżawą i jest w pełni zarządzany przez firmę Microsoft.

Aby zapewnić dodatkową pewność, w usłudze Azure Key Vault Premium i zarządzanym module HSM usługi Azure Key Vault możesz przenieść własny klucz (BYOK) i zaimportować klucze chronione przez moduł HSM z lokalnego modułu HSM.

Portfolio produktów do zarządzania kluczami platformy Azure

| Azure Key Vault w warstwie Standardowa | Azure Key Vault Premium | Zarządzany moduł HSM usługi Azure Key Vault | |

|---|---|---|---|

| Dzierżawa | Wielodostępność | Wielodostępność | Pojedyncza dzierżawa |

| Zgodność z przepisami | FIPS 140-2 Poziom 1 | FIPS 140-2 Level 2 | FIPS 140-2 Poziom 3 |

| Wysoka dostępność | Automatyczne | Automatyczne | Automatyczne |

| Przypadki użycia | Szyfrowanie w spoczynku | Szyfrowanie w spoczynku | Szyfrowanie w spoczynku |

| Kluczowe kontrolki | Klient | Klient | Klient |

| Katalog główny kontroli zaufania | Microsoft | Microsoft | Klient |

Azure Key Vault to usługa w chmurze, której można używać do bezpiecznego przechowywania wpisów tajnych i uzyskiwania do nich dostępu. Wpis tajny to wszystko, co chcesz bezpiecznie kontrolować dostęp i może obejmować klucze interfejsu API, hasła, certyfikaty i klucze kryptograficzne.

Usługa Key Vault obsługuje dwa typy kontenerów:

Magazyny

- Warstwa Standardowa: magazyny obsługują przechowywanie wpisów tajnych, certyfikatów i kluczy opartych na oprogramowaniu.

- Warstwa Premium: magazyny obsługują przechowywanie wpisów tajnych, certyfikatów, kluczy opartych na oprogramowaniu i kluczy opartych na module HSM.

Zarządzany sprzętowy moduł zabezpieczeń (HSM)

- Zarządzany moduł HSM obsługuje tylko klucze oparte na module HSM.

Aby uzyskać więcej informacji, zobacz Omówienie pojęć związanych z usługą Azure Key Vault i interfejsu API REST usługi Azure Key Vault.

Co to jest zarządzany moduł HSM usługi Azure Key Vault?

Zarządzany moduł HSM usługi Azure Key Vault to w pełni zarządzana, wysoce dostępna, zgodna ze standardami usługa w chmurze, która ma domenę zabezpieczeń kontrolowaną przez klienta, która umożliwia przechowywanie kluczy kryptograficznych dla aplikacji w chmurze przy użyciu zweryfikowanych modułów HSM fiPS 140-2 poziom 3.

Jak zarządzany moduł HSM usługi Azure Key Vault chroni klucze?

Zarządzany moduł HSM usługi Azure Key Vault używa ochrony w głębi systemu i poziomu zabezpieczeń zerowego zaufania , który używa wielu warstw, w tym fizycznych, technicznych i administracyjnych mechanizmów kontroli zabezpieczeń w celu ochrony i obrony danych.

Usługa Azure Key Vault i zarządzany moduł HSM usługi Azure Key Vault są projektowane, wdrażane i obsługiwane w taki sposób, aby firma Microsoft i jej agenci nie mogli uzyskiwać dostępu do usługi, ich używania lub wyodrębniania wszelkich danych przechowywanych w usłudze, w tym kluczy kryptograficznych.

Klucze zarządzane przez klienta, które są bezpiecznie tworzone lub bezpiecznie importowane do urządzeń HSM, chyba że ustawiono inaczej przez klienta, nie są wyodrębnione i nigdy nie są widoczne w postaci zwykłego tekstu do systemów, pracowników lub agentów firmy Microsoft.

Zespół usługi Key Vault jawnie nie ma procedur operacyjnych dotyczących udzielania tego rodzaju dostępu do firmy Microsoft i jej agentów, nawet jeśli jest autoryzowany przez klienta.

Nie podejmiemy próby pokonania funkcji szyfrowania kontrolowanych przez klienta, takich jak usługa Azure Key Vault lub zarządzany moduł HSM usługi Azure Key Vault. W obliczu żądania prawnego, aby to zrobić, zakwestionowalibyśmy taki popyt na wszelkie zgodne z prawem podstawy, zgodne z naszymi zobowiązaniami klienta.

Następnie przyjrzymy się szczegółowej sposobie implementacji tych mechanizmów kontroli zabezpieczeń.

Mechanizmy kontroli zabezpieczeń w zarządzanym module HSM usługi Azure Key Vault

Zarządzany moduł HSM usługi Azure Key Vault używa następujących typów mechanizmów kontroli zabezpieczeń:

- Fizyczne

- Techniczne

- Administracyjne

Fizyczne mechanizmy kontroli zabezpieczeń

Podstawowym elementem zarządzanego modułu HSM jest sprzętowy moduł zabezpieczeń (HSM). Moduł HSM to wyspecjalizowany, wzmocniony, odporny na naruszenia, wysoce entropii dedykowany procesor kryptograficzny zweryfikowany w standardzie FIPS 140-2 Poziom 3. Wszystkie składniki modułu HSM są dodatkowo objęte wzmocnioną epoxy i metalową obudową, aby zapewnić bezpieczeństwo kluczy przed atakującym. Moduły HSM znajdują się w stojakach serwerów w kilku centrach danych, regionach i lokalizacjach geograficznych. Te geograficznie rozproszone centra danych są zgodne z kluczowymi standardami branżowymi, takimi jak ISO/IEC 27001:2013 i NIST SP 800-53 w celu zapewnienia bezpieczeństwa i niezawodności.

Firma Microsoft projektuje, kompiluje i obsługuje centra danych w sposób, który ściśle kontroluje fizyczny dostęp do obszarów, w których są przechowywane klucze i dane. Dodatkowe warstwy bezpieczeństwa fizycznego, takie jak wysokie ogrodzenia wykonane z betonu i stali, drzwi ze stali martwej śruby, systemy alarmów cieplnych, zamknięte obwody monitorowania kamery na żywo, 24x7 pracowników ochrony, potrzeba dostępu do podstawy z zatwierdzeniem na podłogę, rygorystyczne szkolenia pracowników, biometria, kontrole w tle i żądanie dostępu i zatwierdzenie są wymagane. Urządzenia HSM i powiązane serwery są zablokowane w klatce, a kamery filmują z przodu i z tyłu serwerów.

Techniczne mechanizmy kontroli zabezpieczeń

Kilka warstw kontrolek technicznych w zarządzanym module HSM dodatkowo chroni twoje kluczowe materiały. Co najważniejsze, uniemożliwiają firmie Microsoft dostęp do kluczowych materiałów.

Poufność: Zarządzana usługa HSM działa w zaufanym środowisku wykonywania opartym na rozszerzeniach Intel Software Guard (Intel SGX). Technologia Intel SGX zapewnia rozszerzoną ochronę przed wewnętrznymi i zewnętrznymi osobami atakującymi przy użyciu izolacji sprzętowej w enklawach, które chronią dane w użyciu.

Enklawy są zabezpieczone części procesora i pamięci sprzętu. Nie można wyświetlać danych ani kodu wewnątrz enklawy, nawet w przypadku debugera. Jeśli niezaufany kod próbuje zmienić zawartość w pamięci enklawy, funkcja Intel SGX wyłącza środowisko i odrzuca operację.

Te unikatowe możliwości pomagają chronić materiał klucza kryptograficznego przed dostępnością lub widocznym jako zwykły tekst. Ponadto poufne przetwarzanie na platformie Azure oferuje rozwiązania umożliwiające izolację poufnych danych podczas ich przetwarzania w chmurze.

Domena zabezpieczeń: domena zabezpieczeń to zaszyfrowany obiekt blob zawierający bardzo poufne informacje kryptograficzne. Domena zabezpieczeń zawiera artefakty, takie jak kopia zapasowa modułu HSM, poświadczenia użytkownika, klucz podpisywania i klucz szyfrowania danych unikatowy dla zarządzanego modułu HSM.

Domena zabezpieczeń jest generowana zarówno na zarządzanym sprzęcie HSM, jak i w enklawie oprogramowania usługi podczas inicjowania. Po aprowizacji zarządzanego modułu HSM należy utworzyć co najmniej trzy pary kluczy RSA. Klucze publiczne są wysyłane do usługi podczas żądania pobrania domeny zabezpieczeń. Po pobraniu domeny zabezpieczeń zarządzany moduł HSM przechodzi do stanu aktywowanego i jest gotowy do użycia. Personel firmy Microsoft nie ma możliwości odzyskania domeny zabezpieczeń i nie może uzyskać dostępu do kluczy bez domeny zabezpieczeń.

Kontrola dostępu i autoryzacja: dostęp do zarządzanego modułu HSM jest kontrolowany za pośrednictwem dwóch interfejsów, płaszczyzny zarządzania i płaszczyzny danych.

Płaszczyzna zarządzania to miejsce, w którym zarządzasz samym modułem HSM. Operacje na tej płaszczyźnie obejmują tworzenie i usuwanie zarządzanych modułów HSM oraz pobieranie zarządzanych właściwości modułu HSM.

Płaszczyzna danych to miejsce, w którym pracujesz z danymi przechowywanymi w zarządzanym module HSM, czyli kluczami szyfrowania opartymi na module HSM. Za pomocą interfejsu płaszczyzny danych można dodawać, usuwać, modyfikować i używać kluczy do wykonywania operacji kryptograficznych, zarządzania przypisaniami ról w celu kontrolowania dostępu do kluczy, tworzenia pełnej kopii zapasowej modułu HSM, przywracania pełnej kopii zapasowej i zarządzania domeną zabezpieczeń.

Aby uzyskać dostęp do zarządzanego modułu HSM w obu płaszczyznach, wszyscy wywołujący muszą mieć odpowiednie uwierzytelnianie i autoryzację. Uwierzytelnianie ustanawia tożsamość obiektu wywołującego. Autoryzacja określa, które operacje może wykonywać obiekt wywołujący. Obiekt wywołujący może być jednym z podmiotów zabezpieczeń zdefiniowanych w usłudze Microsoft Entra ID: Użytkownik, grupa, jednostka usługi lub tożsamość zarządzana.

Obie płaszczyzny używają identyfikatora Entra firmy Microsoft do uwierzytelniania. W przypadku autoryzacji używają różnych systemów:

- Płaszczyzna zarządzania korzysta z kontroli dostępu opartej na rolach (RBAC) platformy Azure, czyli systemu autoryzacji opartego na usłudze Azure Resource Manager.

- Płaszczyzna danych używa zarządzanej kontroli RBAC na poziomie modułu HSM (zarządzanego lokalnego RBAC modułu HSM), systemu autoryzacji implementowanego i wymuszanego na poziomie zarządzanego modułu HSM. Lokalny model kontroli RBAC umożliwia wyznaczonym administratorom modułu HSM pełną kontrolę nad pulą modułów HSM, których nawet administratorzy grupy zarządzania, subskrypcji lub grupy zasobów nie mogą zastąpić.

- Szyfrowanie podczas przesyłania: cały ruch do i z zarządzanego modułu HSM jest zawsze szyfrowany przy użyciu protokołu TLS (protokół Transport Layer Security w wersji 1.3 i 1.2 są obsługiwane) w celu ochrony przed naruszeniami danych i podsłuchiwaniem, gdy zakończenie protokołu TLS odbywa się wewnątrz enklawy SGX, a nie na niezaufanym hoście

- Zapory: zarządzany moduł HSM można skonfigurować tak, aby ograniczyć, kto może dotrzeć do usługi w pierwszej kolejności, co dodatkowo zmniejsza obszar ataków. Umożliwiamy skonfigurowanie zarządzanego modułu HSM tak, aby blokował dostęp z publicznego Internetu i zezwalał tylko na ruch z zaufanych usług platformy Azure (takich jak Azure Storage)

- Prywatne punkty końcowe: włączając prywatny punkt końcowy, wprowadzasz usługę Managed HSM do sieci wirtualnej, umożliwiając izolowanie tej usługi tylko do zaufanych punktów końcowych, takich jak sieć wirtualna i usługi platformy Azure. Cały ruch do i z zarządzanego modułu HSM będzie podróżować wzdłuż bezpiecznej sieci szkieletowej firmy Microsoft bez konieczności przechodzenia przez publiczny Internet.

- Monitorowanie i rejestrowanie: najbardziej zewnętrzna warstwa ochrony to funkcje monitorowania i rejestrowania zarządzanego modułu HSM. Korzystając z usługi Azure Monitor, możesz sprawdzić dzienniki na potrzeby analizy i alertów, aby upewnić się, że wzorce dostępu są zgodne z oczekiwaniami. Dzięki temu członkowie zespołu ds. zabezpieczeń mogą mieć wgląd w to, co dzieje się w usłudze Zarządzanego modułu HSM. Jeśli coś nie wygląda prawidłowo, zawsze możesz wycofać klucze lub odwołać uprawnienia.

- Przynieś własny klucz (BYOK): usługa BYOK umożliwia klientom platformy Azure używanie dowolnych obsługiwanych lokalnych modułów HSM do generowania kluczy, a następnie importowanie ich do zarządzanego modułu HSM. Niektórzy klienci wolą używać lokalnych modułów HSM do generowania kluczy w celu spełnienia wymagań prawnych i zgodności. Następnie używają rozwiązania BYOK do bezpiecznego transferu klucza chronionego przez moduł HSM do zarządzanego modułu HSM. Klucz do przeniesienia nigdy nie istnieje poza modułem HSM w postaci zwykłego tekstu. Podczas procesu importowania materiał klucza jest chroniony za pomocą klucza przechowywanego w zarządzanym module HSM.

- Zewnętrzny moduł HSM: niektórzy klienci pytali nas, czy mogą eksplorować opcję posiadania modułu HSM poza chmurą platformy Azure, aby zachować dane i klucze oddzielone zewnętrznym modułem HSM — w chmurze innej firmy lub lokalnie. Chociaż korzystanie z modułu HSM innej firmy poza platformą Azure wydaje się dać klientom większą kontrolę nad kluczami, wprowadza kilka problemów, takich jak opóźnienie, które powoduje problemy z wydajnością, poślizg umowy SLA spowodowany problemami z modułem HSM innej firmy oraz koszty konserwacji i szkolenia. Ponadto moduł HSM innej firmy nie może używać kluczowych funkcji platformy Azure, takich jak usuwanie nietrwałe i ochrona przed przeczyszczeniem. Nadal oceniamy tę opcję techniczną z naszymi klientami, aby pomóc im w poruszaniu się po złożonym krajobrazie zabezpieczeń i zgodności.

Administracja istracyjne mechanizmy kontroli zabezpieczeń

Te administracyjne mechanizmy zabezpieczeń są dostępne w zarządzanym module HSM usługi Azure Key Vault:

- Ochrona danych. Masz silne zaangażowanie firmy Microsoft w kwestionowanie żądań rządowych i obronę danych.

- Zobowiązania umowne. Oferuje ona zobowiązania kontrolne dotyczące zabezpieczeń i ochrony danych klientów zgodnie z opisem w Centrum zaufania firmy Microsoft.

- Replikacja między regionami. Replikacja w wielu regionach w zarządzanym module HSM umożliwia wdrażanie modułów HSM w regionie pomocniczym.

- Odzyskiwanie po awarii. Platforma Azure oferuje kompleksowe rozwiązanie do tworzenia kopii zapasowych i odzyskiwania po awarii, które jest proste, bezpieczne, skalowalne i ekonomiczne:

- Microsoft Security Response Center (MSRC). Administrowanie usługą zarządzanego modułu HSM jest ściśle zintegrowane z usługą MSRC.

- Monitorowanie zabezpieczeń dla nieoczekiwanych operacji administracyjnych z pełną odpowiedzią zabezpieczeń 24/7

- Odporny na chmurę i bezpieczny łańcuch dostaw. Zarządzany moduł HSM zwiększa niezawodność dzięki odpornemu łańcuchowi dostaw w chmurze.

- Wbudowana inicjatywa dotycząca zgodności z przepisami. Zgodność w usłudze Azure Policy udostępnia wbudowane definicje inicjatyw umożliwiające wyświetlenie listy kontrolek i domen zgodności na podstawie odpowiedzialności (Klient, Microsoft, Udostępnione). W przypadku mechanizmów kontroli odpowiedzialnych od firmy Microsoft udostępniamy dodatkowe szczegóły naszych wyników inspekcji na podstawie zaświadczania innych firm i szczegółów implementacji w celu osiągnięcia tej zgodności.

- Raporty inspekcji. Zasoby pomagające specjalistom ds. zabezpieczeń i zgodności informacji zrozumieć funkcje chmury oraz zweryfikować techniczne wymagania dotyczące zgodności i kontroli

- Przyjmij filozofię naruszenia. Zakładamy, że każdy składnik może zostać naruszony w dowolnym momencie, a my projektujemy i testujemy odpowiednio. Regularnie wykonujemy ćwiczenia Red Team/Blue Team (symulacja ataku).

Zarządzany moduł HSM oferuje niezawodne mechanizmy kontroli zabezpieczeń fizycznych, technicznych i administracyjnych. Zarządzany moduł HSM zapewnia wyłączną kontrolę nad kluczowym materiałem skalowalnego, scentralizowanego rozwiązania do zarządzania kluczami w chmurze, które pomaga spełnić rosnące wymagania dotyczące zgodności, zabezpieczeń i prywatności. Co najważniejsze zapewnia zabezpieczenia szyfrowania wymagane do zapewnienia zgodności. Nasi klienci mogą mieć pewność, że jesteśmy zobowiązani do zapewnienia, że ich dane są chronione przejrzystością naszych praktyk w miarę postępów w kierunku wdrożenia granicy danych UE firmy Microsoft.

Aby uzyskać więcej informacji, skontaktuj się z zespołem ds. kont platformy Azure, aby ułatwić dyskusję z zespołem produktu Azure Key Management.