Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Wprowadzenie

Omówienie

Wiemy, że bezpieczeństwo jest zadaniem w chmurze i jak ważne jest znalezienie dokładnych i terminowych informacji o zabezpieczeniach platformy Azure. Jednym z najlepszych powodów korzystania z platformy Azure dla aplikacji i usług jest skorzystanie z szerokiej gamy dostępnych narzędzi i funkcji zabezpieczeń. Te narzędzia i możliwości ułatwiają tworzenie bezpiecznych rozwiązań na bezpiecznej platformie Azure. Platforma Windows Azure musi zapewnić poufność, integralność i dostępność danych klientów, a jednocześnie zapewnić przejrzystość odpowiedzialności.

Aby ułatwić klientom lepsze zrozumienie tablicy mechanizmów kontroli zabezpieczeń wdrożonych na platformie Microsoft Azure zarówno z perspektywy operacyjnej klienta, jak i firmy Microsoft, ten oficjalny dokument "Zabezpieczenia operacyjne platformy Azure" został napisany, który zapewnia kompleksowy przegląd zabezpieczeń operacyjnych dostępnych w systemie Windows Azure.

Platforma Azure

Azure to platforma usług w chmurze publicznej, która obsługuje szeroki wybór systemów operacyjnych, języków programowania, struktur, narzędzi, baz danych i urządzeń. Może uruchamiać kontenery systemu Linux z integracją platformy Docker; tworzenie aplikacji za pomocą języków JavaScript, Python, .NET, PHP, Java i Node.js; tworzenie zapleczy dla urządzeń z systemami iOS, Android i Windows. Usługa w chmurze platformy Azure obsługuje te same technologie, na których polegają już miliony deweloperów i specjalistów IT.

Podczas kompilowania lub migrowania zasobów IT do dostawcy usług w chmurze publicznej polegasz na możliwościach tej organizacji w celu ochrony aplikacji i danych za pomocą usług i mechanizmów kontroli zapewnianych w celu zarządzania zabezpieczeniami zasobów opartych na chmurze.

Infrastruktura platformy Azure została zaprojektowana od obiektu do aplikacji obsługujących miliony klientów jednocześnie i zapewnia godną zaufania podstawę, na podstawie której firmy mogą spełnić swoje wymagania w zakresie zabezpieczeń. Ponadto platforma Azure oferuje szeroką gamę konfigurowalnych opcji zabezpieczeń oraz możliwość kontrolowania ich, dzięki czemu można dostosować zabezpieczenia w celu spełnienia unikatowych wymagań wdrożeń organizacji. Ten dokument pomoże ci zrozumieć, w jaki sposób możliwości zabezpieczeń platformy Azure mogą pomóc spełnić te wymagania.

Streszczenie

Zabezpieczenia operacyjne platformy Azure odnoszą się do usług, mechanizmów kontroli i funkcji dostępnych dla użytkowników w celu ochrony danych, aplikacji i innych zasobów na platformie Microsoft Azure. Zabezpieczenia operacyjne platformy Azure są oparte na strukturze, która obejmuje wiedzę zdobytą za pośrednictwem różnych funkcji, które są unikatowe dla firmy Microsoft, w tym cyklu projektowania zabezpieczeń firmy Microsoft (SDL), programu Microsoft Security Response Center i głębokiej świadomości krajobrazu zagrożeń cyberbezpieczeństwa.

W tym białym dokumencie opisano podejście firmy Microsoft do zabezpieczeń operacyjnych platformy Microsoft Azure na platformie w chmurze Microsoft Azure i omówiono następujące usługi:

Dzienniki usługi Microsoft Azure Monitor

Dzienniki Microsoft Azure Monitor to rozwiązanie IT do zarządzania chmurą hybrydową. Używane samodzielnie lub do rozszerzania istniejącego wdrożenia programu System Center dzienniki usługi Azure Monitor umożliwiają maksymalną elastyczność i kontrolę nad zarządzaniem infrastrukturą opartą na chmurze.

Dzięki dziennikom usługi Azure Monitor można zarządzać dowolnym wystąpieniem w dowolnej chmurze, w tym lokalnym, azure, AWS, Windows Server, Linux, VMware i OpenStack, przy niższych kosztach niż konkurencyjne rozwiązania. Usługa Azure Monitor, oparta na świecie opartym na chmurze, oferuje nowe podejście do zarządzania przedsiębiorstwem, które jest najszybszym, najbardziej opłacalnym sposobem sprostania nowym wyzwaniom biznesowym i uwzględnienia nowych obciążeń, aplikacji i środowisk w chmurze.

Usługi Azure Monitor

Podstawowe funkcje dzienników usługi Azure Monitor są udostępniane przez zestaw usług uruchamianych na platformie Azure. Każda usługa udostępnia określoną funkcję zarządzania. Możesz łączyć usługi, aby realizować różne scenariusze zarządzania.

| Usługa | opis |

|---|---|

| Dzienniki usługi Azure Monitor | Monitorowanie i analizowanie dostępności oraz wydajności różnych zasobów, łącznie z maszynami fizycznymi i wirtualnymi. |

| Automatyzacja | Automatyzowanie procesów ręcznych oraz wymuszanie konfiguracji maszyn fizycznych i wirtualnych. |

| Wykonywanie kopii zapasowej | Tworzenie kopii zapasowych i przywracanie danych krytycznych. |

| Odzyskiwanie witryny | Zapewnianie wysokiej dostępności kluczowych aplikacji. |

Dzienniki usługi Azure Monitor

Dzienniki usługi Azure Monitor udostępniają usługi monitorowania, zbierając dane z zarządzanych zasobów do centralnego repozytorium. Te dane mogą obejmować zdarzenia, dane wydajności i niestandardowe dane dostarczane przez interfejs API. Zebrane dane są dostępne na potrzeby alertów, analizy i eksportu.

Ta metoda umożliwia konsolidację danych z różnych źródeł, dzięki czemu można łączyć dane z usług platformy Azure z istniejącym środowiskiem lokalnym. Ponadto wprowadza wyraźny podział między zbieraniem danych a akcjami wykonanymi na tych danych, tak aby wszystkie akcje były dostępne dla wszystkich typów danych.

Usługa Azure Monitor bezpiecznie zarządza danymi opartymi na chmurze przy użyciu następujących metod:

- podział danych

- przechowywanie danych

- zabezpieczenia fizyczne

- zarządzanie zdarzeniami

- zgodność

- certyfikaty standardów zabezpieczeń

Azure Backup

Usługa Azure Backup udostępnia usługi tworzenia i przywracania kopii zapasowych danych oraz jest częścią pakietu produktów i usług usługi Azure Monitor. Chroni ona dane aplikacji i przechowuje je przez wiele lat bez konieczności ponoszenia jakichkolwiek inwestycji kapitałowych i przy minimalnych kosztach operacyjnych. Oprócz obciążeń aplikacji, takich jak SQL Server i SharePoint, można tworzyć kopie zapasowe danych z serwerów fizycznych i wirtualnych z systemem Windows. Może być również używany przez program System Center Data Protection Manager (DPM) do replikowania chronionych danych na platformę Azure w celu zapewnienia nadmiarowości i długoterminowego przechowywania.

Chronione dane w usłudze Azure Backup są przechowywane w magazynie kopii zapasowych, znajdującym się w określonym regionie geograficznym. Dane są replikowane w obrębie tego samego regionu, a następnie, w zależności od typu magazynu, mogą być również replikowane do innego regionu w celu osiągnięcia większej odporności.

Rozwiązania do zarządzania

Usługa Azure Monitor to oparte na chmurze rozwiązanie do zarządzania IT firmy Microsoft, które ułatwia zarządzanie i ochronę infrastruktury lokalnej i chmurowej.

Rozwiązania do zarządzania to wstępnie pakowane zestawy logiki, które implementują określony scenariusz zarządzania przy użyciu co najmniej jednej usługi Azure Monitor. Różne rozwiązania są dostępne od firmy Microsoft i od partnerów, które można łatwo dodać do subskrypcji platformy Azure, aby zwiększyć wartość inwestycji w usługę Azure Monitor. Jako partner możesz tworzyć własne rozwiązania do obsługi aplikacji i usług oraz udostępniać je użytkownikom za pośrednictwem witryny Azure Marketplace lub szablonów szybkiego startu.

Dobrym przykładem rozwiązania, które korzysta z wielu usług w celu zapewnienia dodatkowych funkcji, jest rozwiązanie Update Management. To rozwiązanie używa agenta dzienników usługi Azure Monitor dla systemów Windows i Linux do zbierania informacji o wymaganych aktualizacjach każdego agenta. Zapisuje te dane w repozytorium dzienników usługi Azure Monitor, w którym można je analizować za pomocą dołączonego pulpitu nawigacyjnego.

Podczas tworzenia wdrożenia elementy Runbook w usłudze Azure Automation są używane do instalowania wymaganych aktualizacji. Możesz zarządzać całym procesem w portalu, dzięki czemu nie musisz przejmować się szczegółami.

Microsoft Defender for Cloud

Microsoft Defender dla Chmury pomaga chronić zasoby platformy Azure. Zapewnia zintegrowane monitorowanie zabezpieczeń i zarządzanie zasadami w ramach subskrypcji platformy Azure. W ramach usługi można definiować zasady nie tylko względem subskrypcji platformy Azure, ale także dla grup zasobów, dzięki czemu możesz być bardziej szczegółowa.

Zasady zabezpieczeń i zalecenia w tym zakresie

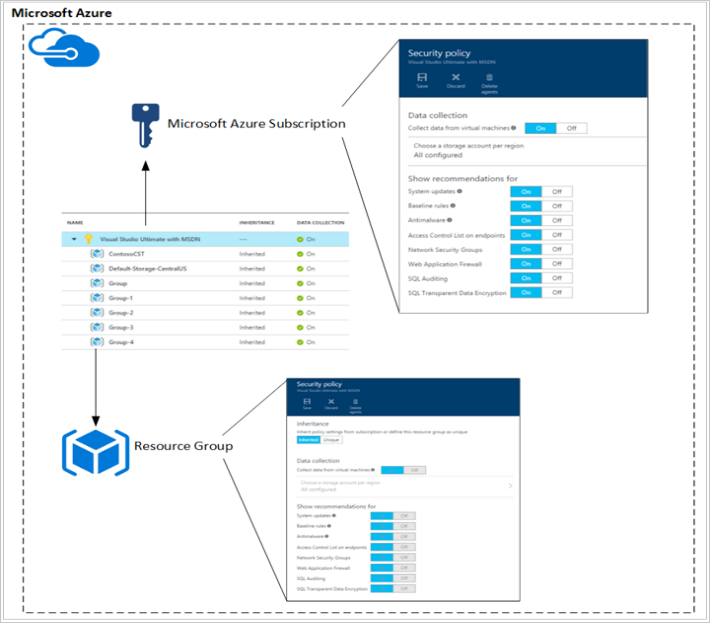

Zasady zabezpieczeń określają zestaw mechanizmów kontrolnych, które są zalecane dla zasobów w określonej subskrypcji lub grupie zasobów.

W Defender dla Chmury zasady są definiowane zgodnie z wymaganiami firmy dotyczącymi zabezpieczeń oraz typem aplikacji lub poufnością danych.

Zasady włączone na poziomie subskrypcji są automatycznie propagowane do wszystkich grup zasobów w ramach subskrypcji, jak pokazano na diagramie po prawej stronie:

Zbieranie danych

Defender dla Chmury zbiera dane z maszyn wirtualnych w celu oceny ich stanu zabezpieczeń, udostępniania zaleceń dotyczących zabezpieczeń i powiadamiania o zagrożeniach. Kiedy po raz pierwszy uzyskujesz dostęp do usługi Defender for Cloud, zbieranie danych jest włączone na wszystkich maszynach wirtualnych w ramach subskrypcji. Zbieranie danych jest zalecane, ale możesz zrezygnować, wyłączając zbieranie danych w zasadach Defender dla Chmury.

Źródła danych

Microsoft Defender dla Chmury analizuje dane z następujących źródeł, aby zapewnić wgląd w stan zabezpieczeń, zidentyfikować luki w zabezpieczeniach i zalecić środki zaradcze oraz wykryć aktywne zagrożenia:

Usługi platformy Azure: używa informacji o konfiguracji wdrożonych usług platformy Azure, komunikując się z dostawcą zasobów tej usługi.

Ruch sieciowy: używa próbkowanych metadanych ruchu sieciowego z infrastruktury firmy Microsoft, takich jak źródłowy i docelowy adres IP, źródłowy i docelowy port, rozmiar pakietu i protokół sieciowy.

Rozwiązania partnerów: używa alertów zabezpieczeń z rozwiązań zintegrowanych partnerów, takich jak zapory i rozwiązania do ochrony przed złośliwym oprogramowaniem.

Maszyny wirtualne: używa informacji dotyczących konfiguracji oraz zdarzeń związanych z zabezpieczeniami, takich jak zdarzenia systemu Windows i dzienniki inspekcji, dzienniki programu IIS, komunikaty dziennika systemu i pliki zrzutu awaryjnego, z maszyn wirtualnych.

Ochrona danych

Aby ułatwić klientom zapobieganie zagrożeniom, wykrywanie i reagowanie na nie, Microsoft Defender dla Chmury zbiera i przetwarza dane związane z zabezpieczeniami, w tym informacje o konfiguracji, metadane, dzienniki zdarzeń, pliki zrzutu awaryjnego i nie tylko. Firma Microsoft przestrzega surowych wymogów z zakresu zabezpieczeń i zgodności — od kodu po działanie usługi.

Podział danych: dane są logicznie oddzielone dla każdego składnika w całej usłudze. Wszystkie dane są oznaczone etykietami przypisanymi do organizacji. To tagowanie jest obecne przez cały cykl życia danych i jest wymuszane w każdej warstwie usługi.

Dostęp do danych: aby zapewnić zalecenia dotyczące zabezpieczeń i zbadać potencjalne zagrożenia bezpieczeństwa, personel firmy Microsoft może uzyskać dostęp do informacji zebranych lub przeanalizowanych przez usługi platformy Azure, w tym plików zrzutu awaryjnego, zdarzeń tworzenia procesów, migawek dysków maszyn wirtualnych i artefaktów, które mogą przypadkowo obejmować dane klienta lub dane osobowe z maszyn wirtualnych. Stosujemy się do postanowień dotyczących usług online firmy Microsoft i zasad zachowania poufności informacji, które stwierdzają, że firma Microsoft nie korzysta z danych klienta ani nie uzyskuje od nich informacji do celów reklamowych ani podobnych celów komercyjnych.

Użycie danych: firma Microsoft używa wzorców i analizy zagrożeń obecnych w wielu dzierżawach, aby zwiększyć możliwości wykrywania zagrożeń i zapobiegania im — robimy to zgodnie ze zobowiązaniami co do prywatności opisanymi w zasadach zachowania poufności informacji.

Lokalizacja danych

Microsoft Defender dla Chmury zbiera efemeryczne kopie plików zrzutu awaryjnego i analizuje je pod kątem dowodów na próby wykorzystania i pomyślne naruszenia. Microsoft Defender dla Chmury wykonuje tę analizę w obrębie tego samego obszaru geograficznego co obszar roboczy i usuwa efemeryczne kopie po zakończeniu analizy. Artefakty maszyny są przechowywane centralnie w tym samym regionie, co maszyna wirtualna.

Konta magazynowe: w każdym regionie, w którym działają maszyny wirtualne, określane jest konto magazynowe. Dzięki temu można przechowywać dane w tym samym regionie co maszyna wirtualna, z której zbierane są dane.

Microsoft Defender dla Chmury Storage: informacje o alertach zabezpieczeń, w tym alertach partnerów, zaleceniach i stanie kondycji zabezpieczeń są przechowywane centralnie, obecnie w Stanach Zjednoczonych. Do informacji zebranych z maszyn wirtualnych mogą należeć informacje dotyczące konfiguracji oraz zdarzeń związanych z zabezpieczeniami, dzięki którym możliwe jest przekazanie użytkownikowi danych na temat alertu zabezpieczeń, ewentualnych zaleceń postępowania oraz stanu kondycji zabezpieczeń.

Azure Monitor

Rozwiązanie Zabezpieczenia i audytu dzienników usługi Azure Monitor umożliwia działowi IT aktywnym monitorowaniu wszystkich zasobów, co może pomóc zminimalizować wpływ incydentów bezpieczeństwa. Dzienniki Azure Monitor dotyczące Bezpieczeństwa i Audytu posiadają domeny zabezpieczeń, które można używać do monitorowania zasobów. Domena zabezpieczeń zapewnia szybki dostęp do opcji, w celu monitorowania zabezpieczeń następujące domeny zostały omówione w dodatkowych szczegółach:

- Ocena złośliwego oprogramowania

- Ocena aktualizacji

- Tożsamość i dostęp.

Usługa Azure Monitor udostępnia wskaźniki do informacji o określonych typach zasobów. Oferuje ona wizualizacje, zapytania, routing, alerty, skalowanie automatyczne i automatyzację danych zarówno z infrastruktury platformy Azure (dziennika aktywności), jak i poszczególnych zasobów platformy Azure (dzienniki diagnostyczne).

Aplikacje w chmurze są złożone z wielu ruchomych części. Monitorowanie zapewnia dane, aby upewnić się, że aplikacja pozostaje w dobrej kondycji i działa. Pomaga również zażegnać potencjalne problemy lub rozwiązać problemy z przeszłości.

Ponadto możesz użyć danych monitorowania, aby uzyskać szczegółowe informacje o aplikacji. Ta wiedza może pomóc zwiększyć wydajność aplikacji lub łatwość konserwacji lub zautomatyzować akcje, które w przeciwnym razie wymagają interwencji ręcznej.

Dziennik aktywności platformy Azure

Jest to dziennik, który zapewnia wgląd w operacje, które zostały wykonane na zasobach w ramach subskrypcji. Dziennik Aktywności był wcześniej znany jako "Dzienniki Inspekcji" lub "Dzienniki Operacyjne", gdyż raportuje zdarzenia w warstwie sterowania dla subskrypcji.

Korzystając z dziennika aktywności, możesz określić "co, kto i kiedy" dla wszystkich operacji zapisu (PUT, POST, DELETE) wykonywanych na zasobach w ramach subskrypcji. Możesz również poznać stan operacji i inne istotne szczegóły. Dziennik aktywności nie zawiera operacji odczytu (GET) ani operacji dla zasobów korzystających z modelu klasycznego.

Dzienniki diagnostyczne platformy Azure

Te logi są emitowane przez zasób i dostarczają bogatych, częstych danych dotyczących działania tego zasobu. Zawartość tych dzienników różni się w zależności od typu zasobu.

Na przykład dzienniki systemu zdarzeń systemu Windows są jedną z kategorii dzienników diagnostycznych dla maszyn wirtualnych, a dzienniki obiektów blob, tabel i kolejek są kategoriami dzienników diagnostycznych dla kont magazynu.

Dzienniki diagnostyczne różnią się od dziennika aktywności (wcześniej znanego jako dziennik inspekcji lub dziennik operacyjny). Dziennik aktywności zapewnia wgląd w operacje, które zostały wykonane na zasobach w ramach subskrypcji. Dzienniki diagnostyczne zapewniają wgląd w operacje, które zasób wykonał samodzielnie.

Metryki

Usługa Azure Monitor umożliwia korzystanie z danych telemetrycznych w celu uzyskania wglądu w wydajność i kondycję obciążeń na platformie Azure. Najważniejszym typem danych telemetrycznych platformy Azure są metryki (nazywane również licznikami wydajności) emitowane przez większość zasobów platformy Azure. Usługa Azure Monitor udostępnia kilka sposobów konfigurowania i korzystania z tych metryk na potrzeby monitorowania i rozwiązywania problemów. Metryki są cennym źródłem danych telemetrycznych i umożliwiają wykonywanie następujących zadań:

Śledź wydajność zasobu (na przykład maszynę wirtualną, witrynę internetową lub aplikację logiki), wykreślijąc metryki na wykresie portalu i przypinając ten wykres do pulpitu nawigacyjnego.

Otrzymuj powiadomienie o problemie , który ma wpływ na wydajność zasobu, gdy metryka przekroczy określony próg.

Skonfiguruj zautomatyzowane akcje, takie jak automatyczne skalowanie zasobu lub uruchamianie runbooka, gdy metryka przekroczy określony próg.

Wykonaj zaawansowaną analizę lub raportowanie trendów wydajności lub użycia zasobu.

Archiwizowanie historii wydajności lub kondycji zasobu na potrzeby zgodności lub inspekcji.

Diagnostyka Azure

Jest to możliwość na platformie Azure, która umożliwia zbieranie danych diagnostycznych w wdrożonej aplikacji. Można użyć rozszerzenia diagnostycznego z różnych źródeł. Obecnie obsługiwane są role webowe i robocze usługi Azure Cloud Service, Azure maszyny wirtualne z systemem Microsoft Windows oraz Service Fabric. Inne usługi platformy Azure mają własną oddzielną diagnostykę.

Azure Network Watcher

Inspekcja zabezpieczeń sieci jest niezbędna do wykrywania luk w zabezpieczeniach sieci i zapewnienia zgodności z modelem zabezpieczeń IT i ładu regulacyjnego. Widok grupy zabezpieczeń umożliwia pobranie skonfigurowanej grupy zabezpieczeń sieci, reguł zabezpieczeń, oraz obowiązujących reguł zabezpieczeń. Po zastosowaniu listy reguł można określić otwarte porty i ocenić lukę w zabezpieczeniach sieci.

Network Watcher to usługa regionalna, która umożliwia monitorowanie i diagnozowanie warunków na poziomie sieci, do i z platformy Azure. Narzędzia do diagnostyki i wizualizacji sieci dostępne w usłudze Network Watcher ułatwiają zrozumienie, diagnozowanie i uzyskiwanie szczegółowych informacji o sieci na platformie Azure. Ta usługa obejmuje przechwytywanie pakietów, kolejny przeskok, weryfikację przepływu IP, przegląd grupy zabezpieczeń, dzienniki przepływu NSG. Monitorowanie na poziomie scenariusza zapewnia kompleksowe wyświetlanie zasobów sieciowych w przeciwieństwie do monitorowania poszczególnych zasobów sieciowych.

Usługa Network Watcher ma obecnie następujące możliwości:

Dzienniki inspekcji — operacje wykonywane w ramach konfiguracji sieci są rejestrowane. Te dzienniki można wyświetlić w witrynie Azure Portal lub pobrać przy użyciu narzędzi firmy Microsoft, takich jak usługa Power BI lub narzędzia innych firm. Dzienniki inspekcji są dostępne za pośrednictwem portalu, programu PowerShell, interfejsu wiersza polecenia i interfejsu API REST. Aby uzyskać więcej informacji na temat dzienników audytu, zobacz Operacje audytu z użyciem Resource Manager. Dzienniki inspekcji są dostępne dla operacji wykonywanych we wszystkich zasobach sieciowych.

Weryfikacja przepływu IP — weryfikuje, czy pakiet jest dozwolony lub blokowany na podstawie informacji o przepływie pięciotupla (docelowy adres IP, źródłowy adres IP, port docelowy, port źródłowy i protokół). Jeśli pakiet zostanie odrzucony przez sieciową grupę zabezpieczeń, zwracane są informacje o regule i grupie, które odrzuciły pakiet.

Następny przeskok — określa następny przeskok dla pakietów kierowanych w usłudze Azure Network Fabric, umożliwiając diagnozowanie wszelkich nieprawidłowo skonfigurowanych tras zdefiniowanych przez użytkownika.

Widok grupy zabezpieczeń — pobiera obowiązujące i stosowane reguły zabezpieczeń stosowane na maszynie wirtualnej.

Rejestrowanie przepływu NSG — Dzienniki przepływu dla Grup Zabezpieczeń Sieci umożliwiają przechwytywanie dzienników związanych z ruchem, który jest dozwolony lub blokowany przez reguły zabezpieczeń w grupie. Przepływ jest definiowany przez pięcioelementową krotkę — adres źródłowy IP, adres docelowy IP, port źródłowy, port docelowy i protokół.

Analityka usługi Azure Storage

Analityka pamięci może przechowywać metryki zawierające zagregowane statystyki transakcji i dane dotyczące pojemności żądań do usługi pamięci. Transakcje są zgłaszane zarówno na poziomie operacji interfejsu API, jak i na poziomie usługi magazynu, a pojemność jest zgłaszana na poziomie usługi magazynu. Dane metryk mogą służyć do analizowania użycia usługi magazynu, diagnozowania problemów z żądaniami wysyłanymi do usługi magazynu oraz zwiększania wydajności aplikacji korzystających z usługi.

Usługa Azure analityka magazynu wykonuje rejestrowanie i udostępnia dane metryk dla konta magazynu. Dane te mogą posłużyć do śledzenia żądań, analizy tendencji użycia oraz diagnozowania problemów z kontem magazynowym. Rejestrowanie analityki magazynowej jest dostępne dla usług Blob, Queue i Table. Usługa Storage Analytics rejestruje szczegółowe informacje dotyczące żądań do usługi magazynu zakończonych powodzeniem i niepowodzeniem.

Tych informacji można używać na potrzeby monitorowania poszczególnych żądań i diagnozowania problemów z usługą magazynu. Żądania są rejestrowane w miarę możliwości. Wpisy dziennika są tworzone tylko wtedy, gdy istnieją żądania skierowane do punktu końcowego usługi. Jeśli na przykład konto magazynu ma działanie w punkcie końcowym obiektu Blob, ale nie w punktach końcowych tabeli lub kolejki, tworzone są tylko dzienniki dotyczące usługi Blob.

Aby użyć analityka magazynu, należy włączyć ją indywidualnie dla każdej usługi, którą chcesz monitorować. Możesz ją włączyć w portalu Azure; aby uzyskać szczegółowe informacje, zobacz Monitorowanie konta magazynu za pośrednictwem portalu Azure. Można również włączyć analitykę przechowywania danych za pomocą kodu za pośrednictwem interfejsu API REST lub biblioteki klienta. Użyj operacji Ustaw właściwości usługi, aby włączyć analityka magazynu indywidualnie dla każdej usługi.

Zagregowane dane są przechowywane w dobrze znanym obiekcie blob (na potrzeby rejestrowania) i w dobrze znanych tabelach (w przypadku metryk), do których można uzyskać dostęp przy użyciu interfejsów API usługi Blob Service i usługi Table Service.

analityka magazynu ma limit 20 TB ilości przechowywanych danych niezależnie od całkowitego limitu dla konta magazynu. Wszystkie dzienniki są przechowywane w blokowych blobach w kontenerze o nazwie $logs, tworzone są automatycznie po włączeniu analizy magazynowania dla konta magazynowania.

Następujące działania wykonywane przez Storage Analytics są rozliczane:

- Żądania tworzenia blobów do rejestrowania

- Żądania utworzenia jednostek tabeli dla metryk.

Uwaga

Aby uzyskać więcej informacji na temat zasad rozliczeń i przechowywania danych, zobacz analityka magazynu i Rozliczenia. Aby uzyskać optymalną wydajność, należy ograniczyć liczbę dysków o wysokim stopniu wykorzystania dołączonych do maszyny wirtualnej, aby uniknąć możliwego ograniczania przepustowości. Jeśli wszystkie dyski nie są jednocześnie wysoce wykorzystywane, konto magazynu może obsługiwać większą liczbę dysków.

Uwaga

Aby uzyskać więcej informacji na temat limitów kont przechowywania, zobacz Cele skalowalności dla standardowych kont przechowywania.

Rejestrowane są następujące typy uwierzytelnionych i anonimowych żądań.

| Uwierzytelniono | Anonimowy |

|---|---|

| Żądania zakończone powodzeniem | Żądania zakończone powodzeniem |

| Żądania zakończone niepowodzeniem, w tym błędy limitu czasu, ograniczania przepustowości, sieci, autoryzacji i inne błędy | Żądania korzystające z sygnatury dostępu współdzielonego (SAS), w tym żądania zakończone niepowodzeniem i pomyślne |

| Żądania korzystające z sygnatury dostępu współdzielonego (SAS), w tym żądania zakończone niepowodzeniem i pomyślne | Błędy przekroczenia limitu czasu dla klienta i serwera |

| Żądania dotyczące danych analityki | Żądania GET zakończone niepowodzeniem z kodem błędu 304 (Nie zmodyfikowano) |

| Żądania wykonywane przez samą usługę Analiza magazynu, takie jak tworzenie lub usuwanie logu, nie są rejestrowane. Pełna lista zarejestrowanych danych jest udokumentowana w tematach Analityka magazynowania – zarejestrowane operacje i komunikaty statusowe oraz Analityka magazynowania – format dziennika. | Wszystkie inne nieudane żądania anonimowe nie są rejestrowane. Pełna lista zarejestrowanych danych jest udokumentowana w Działania i wiadomości o stanie zarejestrowane przez analitykę magazynu oraz Format dziennika analityki magazynu. |

Microsoft Entra ID

Microsoft Entra ID zawiera również pełny pakiet funkcji zarządzania tożsamościami, w tym uwierzytelnianie wieloskładnikowe, rejestrację urządzeń, samoobsługowe zarządzanie hasłami, samoobsługowe zarządzanie grupami, zarządzanie uprzywilejowanym kontem, kontrolę dostępu opartą na rolach, monitorowanie użycia aplikacji, zaawansowane inspekcje i monitorowanie zabezpieczeń oraz alerty.

Zwiększanie zabezpieczeń aplikacji za pomocą uwierzytelniania wieloskładnikowego i dostępu warunkowego firmy Microsoft.

Monitorowanie użycia aplikacji i ochrona firmy przed zaawansowanymi zagrożeniami dzięki raportowaniu i monitorowaniu zabezpieczeń.

Microsoft Entra ID obejmuje raporty zabezpieczeń, aktywności i audytu dla katalogu. Raport inspekcji Microsoft Entra pomaga klientom identyfikować działania uprzywilejowane, które wystąpiły w ich Microsoft Entra ID. Akcje uprzywilejowane obejmują podnoszenie uprawnień (na przykład tworzenie ról lub resetowanie haseł), zmiany konfiguracji zasad (na przykład zasad haseł) lub zmiany konfiguracji katalogu (na przykład zmian ustawień federacji domen).

Raporty zawierają zapis audytu dla nazwy zdarzenia, osoby, która wykonała akcję, zasobu docelowego, którego dotyczy zmiana, oraz datę i godzinę (w formacie UTC). Klienci mogą pobrać listę zdarzeń inspekcji dla swojego identyfikatora Entra firmy Microsoft za pośrednictwem witryny Azure Portal, zgodnie z opisem w temacie Wyświetlanie dzienników inspekcji. Oto lista uwzględnionych raportów:

| Raporty dotyczące zabezpieczeń | Raporty dotyczące działań | Raporty dotyczące inspekcji |

|---|---|---|

| Logowania z nieznanych źródeł | Podsumowanie użycia aplikacji | Raport dotyczący audytu katalogu |

| Logowania po wielokrotnych niepowodzeniach | Szczegóły użycia aplikacji | |

| Logowania z wielu lokalizacji geograficznych | Pulpit nawigacyjny aplikacji | |

| Logowania z adresów IP związanych z podejrzanymi działaniami | Błędy przydzielania kont | |

| Nieregularne działania związane z logowaniem | Urządzenia indywidualnych użytkowników | |

| Logowania z urządzeń, które mogą być zainfekowane | Działania indywidualnych użytkowników | |

| Nietypowe działania użytkowników związane z logowaniem | Raport dotyczący działań grup | |

| Raport dotyczący działań związanych z rejestracją resetowania haseł | ||

| Działania związane z resetowaniem haseł |

Dane tych raportów mogą być przydatne w aplikacjach, takich jak systemy SIEM, inspekcja i narzędzia do analizy biznesowej. Interfejsy API Microsoft Entra ID do raportowania zapewniają programowy dostęp do danych poprzez zestaw interfejsów opartych na protokole REST. Te interfejsy API można wywoływać z różnych języków programowania i narzędzi.

Zdarzenia w raporcie inspekcji firmy Microsoft Entra są przechowywane przez 180 dni.

Uwaga

Aby uzyskać więcej informacji na temat przechowywania raportów, zobacz Zasady przechowywania raportów firmy Microsoft.

W przypadku klientów zainteresowanych przechowywaniem swoich zdarzeń inspekcji przez dłuższy czas, interfejs API raportowania może być używany do regularnego przenoszenia zdarzeń inspekcji do oddzielnego magazynu danych.

Podsumowanie

Ten artykuł zawiera podsumowanie ochrony prywatności i zabezpieczania danych przy jednoczesnym dostarczaniu oprogramowania i usług, które ułatwiają zarządzanie infrastrukturą IT organizacji. Firma Microsoft uznaje, że gdy powierzą swoje dane innym osobom, zaufanie to wymaga rygorystycznych zabezpieczeń. Firma Microsoft przestrzega surowych wymogów z zakresu zabezpieczeń i zgodności — od kodu po działanie usługi. Zabezpieczanie i ochrona danych jest priorytetem firmy Microsoft.

W tym artykule wyjaśniono

Sposób zbierania, przetwarzania i zabezpieczania danych w pakiecie usługi Azure Monitor.

Szybko analizuj zdarzenia w wielu źródłach danych. Identyfikuj zagrożenia bezpieczeństwa i uzyskuj wiedzę o zakresie i wpływie zagrożeń i ataków, aby eliminować szkody związane z naruszeniem zabezpieczeń.

Identyfikuj wzorce ataków dzięki wizualizowaniu wychodzącego złośliwego ruchu przez adresy IP i typów zagrożeń spowodowanych złośliwymi działaniami. Poznaj stan zabezpieczeń całego środowiska niezależnie od platformy.

Przechwyć wszystkie logi i dane zdarzeń wymagane do audytu bezpieczeństwa lub zgodności. Zredukuj czas i zasoby potrzebne do przeprowadzenia audytu bezpieczeństwa z kompletnym, przeszukiwalnym i eksportowalnym dziennikiem oraz zbiorem danych dotyczących zdarzeń.

- Zbieraj zdarzenia związane z bezpieczeństwem, audyt i analizę naruszeń, aby uważnie monitorować swoje zasoby.

- Stan zabezpieczeń

- Godny uwagi problem

- Podsumowywanie zagrożeń

Następne kroki

Firma Microsoft projektuje swoje usługi i oprogramowanie z uwzględnieniem zabezpieczeń, aby zapewnić odporność infrastruktury chmury i obronę przed atakami.

Użyj danych i analizy zabezpieczeń firmy Microsoft, aby przeprowadzić bardziej inteligentne i skuteczne wykrywanie zagrożeń.

- Microsoft Defender dla Chmury – planowanie i operacje Zestaw kroków i zadań, które można wykonać, aby zoptymalizować użycie Defendera dla Chmury na podstawie wymagań bezpieczeństwa Twojej organizacji i modelu zarządzania chmurą.