Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Proaktywne wyszukiwanie zagrożeń to proces, w którym analitycy zabezpieczeń szukają niewykrytych zagrożeń i złośliwych zachowań. Tworząc hipotezę, przeszukując dane i sprawdzając tę hipotezę, określają, na co należy podjąć działania. Akcje mogą obejmować tworzenie nowych wykryć, nową analizę zagrożeń lub tworzenie nowego zdarzenia.

Użyj kompleksowego środowiska wyszukiwania zagrożeń w usłudze Microsoft Sentinel, aby:

- Proaktywne wyszukiwanie na podstawie określonych technik MITRE, potencjalnie złośliwych działań, ostatnich zagrożeń lub własnej hipotezy niestandardowej.

- Użyj zapytań wyszukiwania zagrożeń generowanych przez badacza zabezpieczeń lub niestandardowych zapytań wyszukiwania zagrożeń, aby zbadać złośliwe zachowanie.

- Przeprowadź polowania przy użyciu wielu kart utrwalonego zapytania, które umożliwiają zachowanie kontekstu w czasie.

- Zbieranie dowodów, badanie źródeł UEBA i dodawanie adnotacji do wyników przy użyciu zakładek specyficznych dla wyszukiwania.

- Współpracuj i dokumentuj wyniki za pomocą komentarzy.

- Podejmij działania na podstawie wyników, tworząc nowe reguły analityczne, nowe zdarzenia, nowe wskaźniki zagrożeń i uruchamiając podręczniki.

- Śledź nowe, aktywne i zamknięte polowania w jednym miejscu.

- Wyświetlanie metryk na podstawie zweryfikowanych hipotez i rzeczywistych wyników.

Ważne

Usługa Microsoft Sentinel jest ogólnie dostępna w portalu Microsoft Defender, w tym dla klientów bez licencji XDR usługi Microsoft Defender lub E5.

Począwszy od lipca 2026 r., wszyscy klienci korzystający z usługi Microsoft Sentinel w witrynie Azure Portal zostaną przekierowani do portalu usługi Defender i będą używać usługi Microsoft Sentinel tylko w portalu usługi Defender. Od lipca 2025 r. wielu nowych klientów jest automatycznie dołączanych i przekierowywanych do portalu usługi Defender.

Jeśli nadal używasz usługi Microsoft Sentinel w witrynie Azure Portal, zalecamy rozpoczęcie planowania przejścia do portalu usługi Defender w celu zapewnienia bezproblemowego przejścia i pełnego wykorzystania ujednoliconego środowiska operacji zabezpieczeń oferowanego przez usługę Microsoft Defender. Aby uzyskać więcej informacji, zobacz It's Time to Move: Retiring Microsoft Sentinel's Azure Portal for greater security (Przenoszenie: wycofywanie witryny Azure Portal usługi Microsoft Sentinel w celu zwiększenia bezpieczeństwa).

Wymagania wstępne

Aby móc korzystać z funkcji polowania, musisz mieć przypisaną wbudowaną rolę usługi Microsoft Sentinel lub niestandardową rolę RBAC platformy Azure. Oto dostępne opcje:

Przypisz wbudowane przypisanie roli współautora w Microsoft Sentinel.

Aby dowiedzieć się więcej o rolach w usłudze Microsoft Sentinel, zobacz Role i uprawnienia w usłudze Microsoft Sentinel.Przypisz niestandardową rolę RBAC platformy Azure z odpowiednimi uprawnieniami w obszarze Microsoft.SecurityInsights/hunts.

Aby uzyskać więcej informacji, zobacz Role i uprawnienia na platformie Microsoft Sentinel.

Definiowanie hipotezy

Definiowanie hipotezy jest otwartym, elastycznym procesem i może obejmować dowolny pomysł, który chcesz zweryfikować. Typowe hipotezy obejmują:

- Podejrzane zachowanie — zbadaj potencjalnie złośliwe działanie widoczne w twoim środowisku, aby ustalić, czy występuje atak.

- Nowa kampania zagrożeń — wyszukaj typy złośliwych działań na podstawie nowo odnalezionych podmiotów zagrożeń, technik lub luk w zabezpieczeniach. Może to być coś, co słyszałeś w artykule z wiadomościami o zabezpieczeniach.

- Luki wykrywania — zwiększ pokrycie wykrywania przy użyciu mapy MITRE ATT&CK, aby zidentyfikować luki.

Usługa Microsoft Sentinel zapewnia elastyczność, ponieważ zero w odpowiednim zestawie zapytań wyszukiwania zagrożeń w celu zbadania hipotezy. Podczas tworzenia wyszukiwania zainicjuj je przy użyciu wstępnie wybranych zapytań wyszukiwania lub dodaj zapytania podczas postępu. Poniżej przedstawiono zalecenia dotyczące wstępnie wybranych zapytań na podstawie najbardziej typowych hipotez.

Hipoteza — podejrzane zachowanie

W przypadku usługi Microsoft Sentinel w witrynie Azure Portal w obszarze Zarządzanie zagrożeniami wybierz pozycję Wyszukiwanie zagrożeń.

W portalu usługi Defender dla Microsoft Sentinel, wybierz Microsoft Sentinel, >, Wyszukiwanie.Wybierz kartę Zapytania . Aby zidentyfikować potencjalnie złośliwe zachowania, uruchom wszystkie zapytania.

Wybierz pozycję Uruchom wszystkie zapytania poczekaj na wykonanie zapytań>. Ten proces może trochę potrwać.

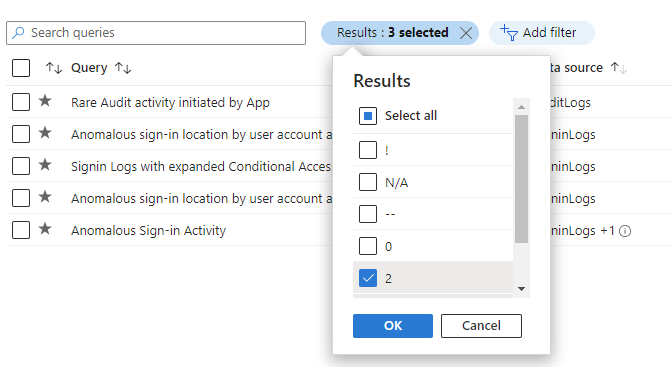

Wybierz Dodaj filtr>Wyniki> usuń zaznaczenie pól wyboru i wartości "!", "N/A", "-", i "0" >Zastosuj

Posortuj te wyniki według kolumny Delta wyników , aby zobaczyć, co zmieniło się ostatnio. Te wyniki zawierają wstępne wskazówki dotyczące polowania.

Hipoteza — nowa kampania zagrożeń

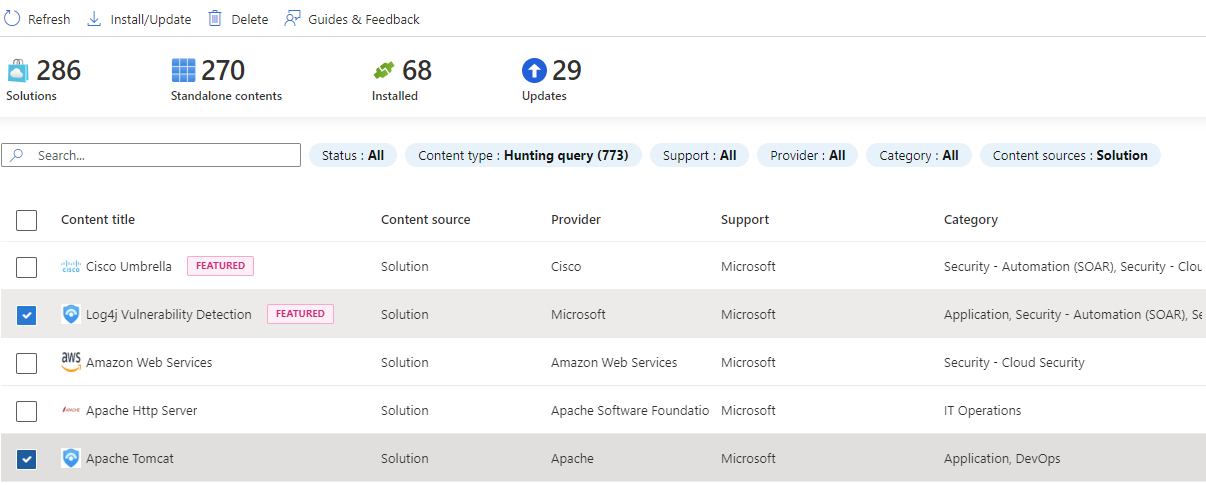

Centrum zawartości oferuje kampanię zagrożeń i rozwiązania oparte na domenie, które umożliwiają wyszukiwanie konkretnych ataków. W poniższych krokach zainstalujesz jeden z tych typów rozwiązań.

Przejdź do centrum zawartości.

Zainstaluj kampanię zagrożeń lub rozwiązanie oparte na domenie, takie jak wykrywanie luk w zabezpieczeniach Log4J lub Apache Tomcat.

Po zainstalowaniu rozwiązania w usłudze Microsoft Sentinel przejdź do Hunting.

Wybierz kartę Zapytania .

Wyszukaj według nazwy rozwiązania lub filtruj według nazwy źródła rozwiązania.

Wybierz zapytanie i uruchom zapytanie.

Hipoteza — luki w wykrywaniu

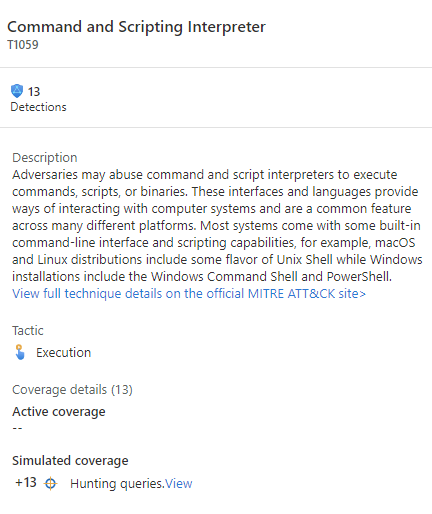

Mapa MITRE ATT&CK pomaga zidentyfikować określone luki w zasięgu wykrywania. Użyj wstępnie zdefiniowanych zapytań wyszukiwania zagrożeń dla określonych technik MITRE ATT&CK jako punktu wyjścia do opracowania nowej logiki wykrywania.

Przejdź do strony MITRE ATT&CK (wersja zapowiedziowa).

Usuń zaznaczenie elementów z menu rozwijanego Aktywne.

Wybierz Zapytania łowieckie w filtrze Symulowane, aby zobaczyć, które techniki mają skojarzone zapytania łowieckie.

Wybierz kartę z odpowiednią techniką.

Wybierz link Widok obok Zapytania łowieckie w dolnej części okienka szczegółów. Ten link umożliwia przejście do filtrowanego widoku karty Zapytania na stronie Polowanie na podstawie wybranej techniki.

Wybierz wszystkie zapytania dotyczące tej techniki.

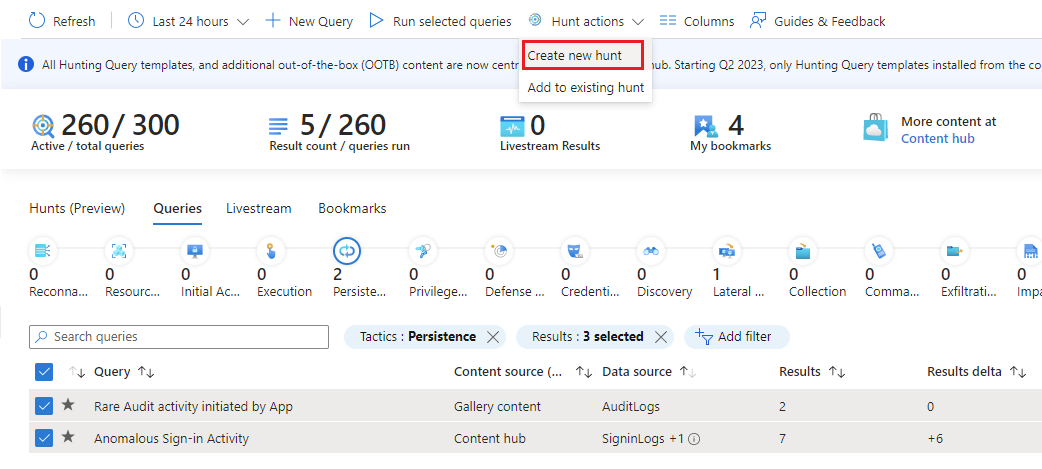

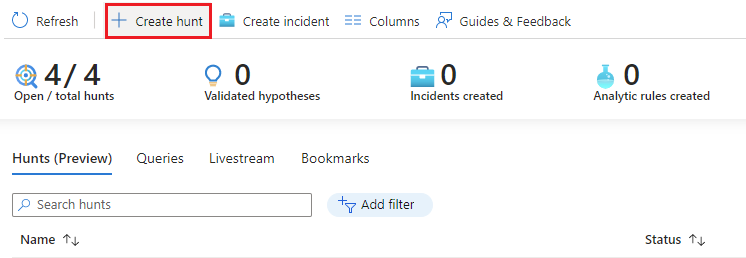

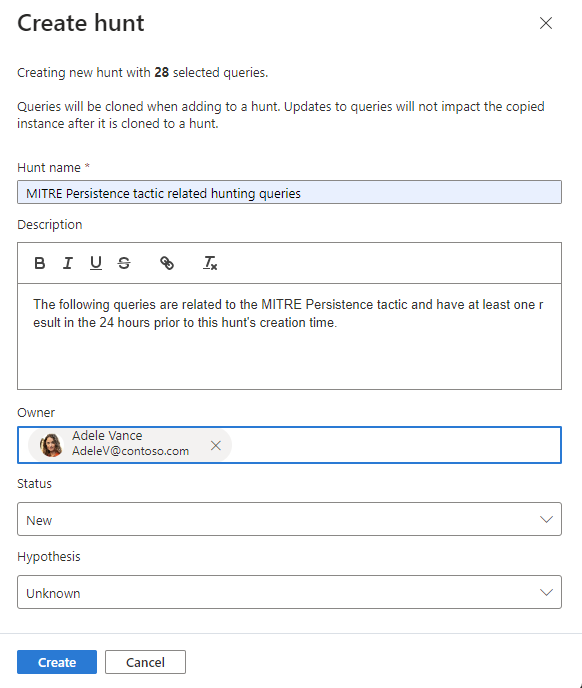

Tworzenie polowania

Istnieją dwa podstawowe sposoby tworzenia polowania.

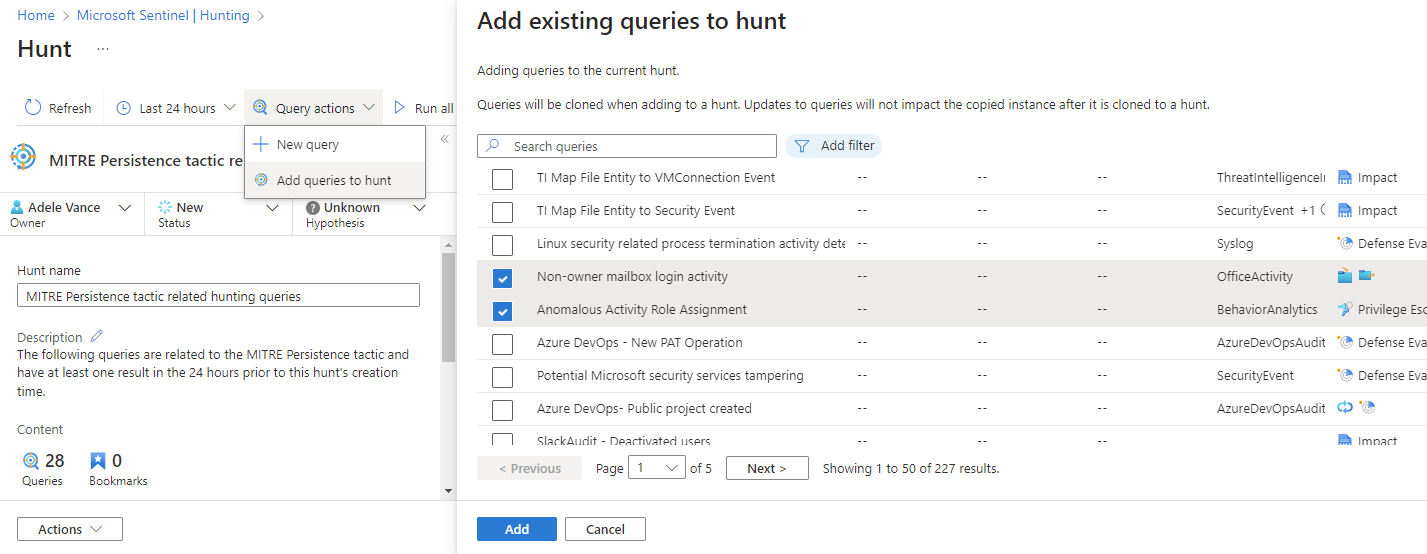

Jeśli zaczniesz od hipotezy, w której wybrano zapytania, wybierz menu rozwijane >Utwórz nowe polowanie. Wszystkie wybrane zapytania są klonowane dla tego nowego polowania.

Jeśli jeszcze nie zdecydowałeś się na zapytania, wybierz kartę Hunts (wersja zapoznawcza)>Nowe polowanie aby utworzyć puste polowanie.

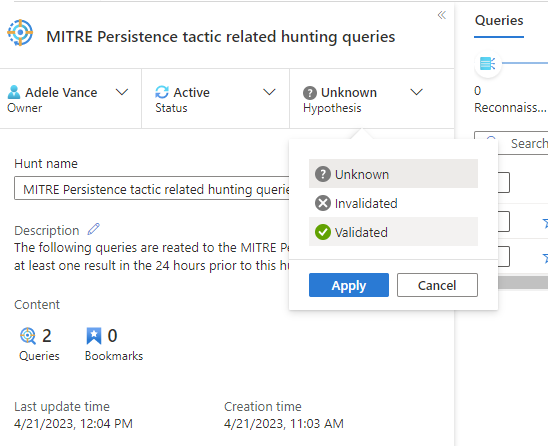

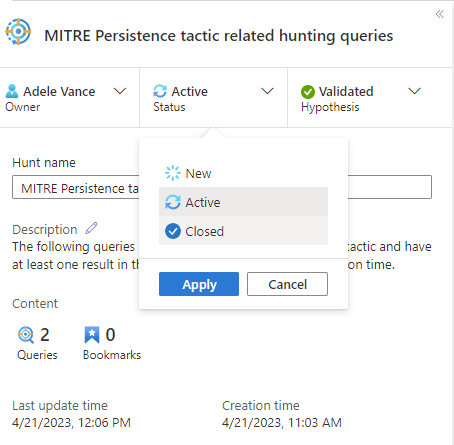

Wypełnij pola nazwy polowania i opcjonalne. Opis jest dobrym miejscem do zwerbalizowania hipotezy. Menu rozwijane Hipoteza to miejsce, w którym ustawiasz stan hipotezy roboczej.

Wybierz pozycję Utwórz , aby rozpocząć pracę.

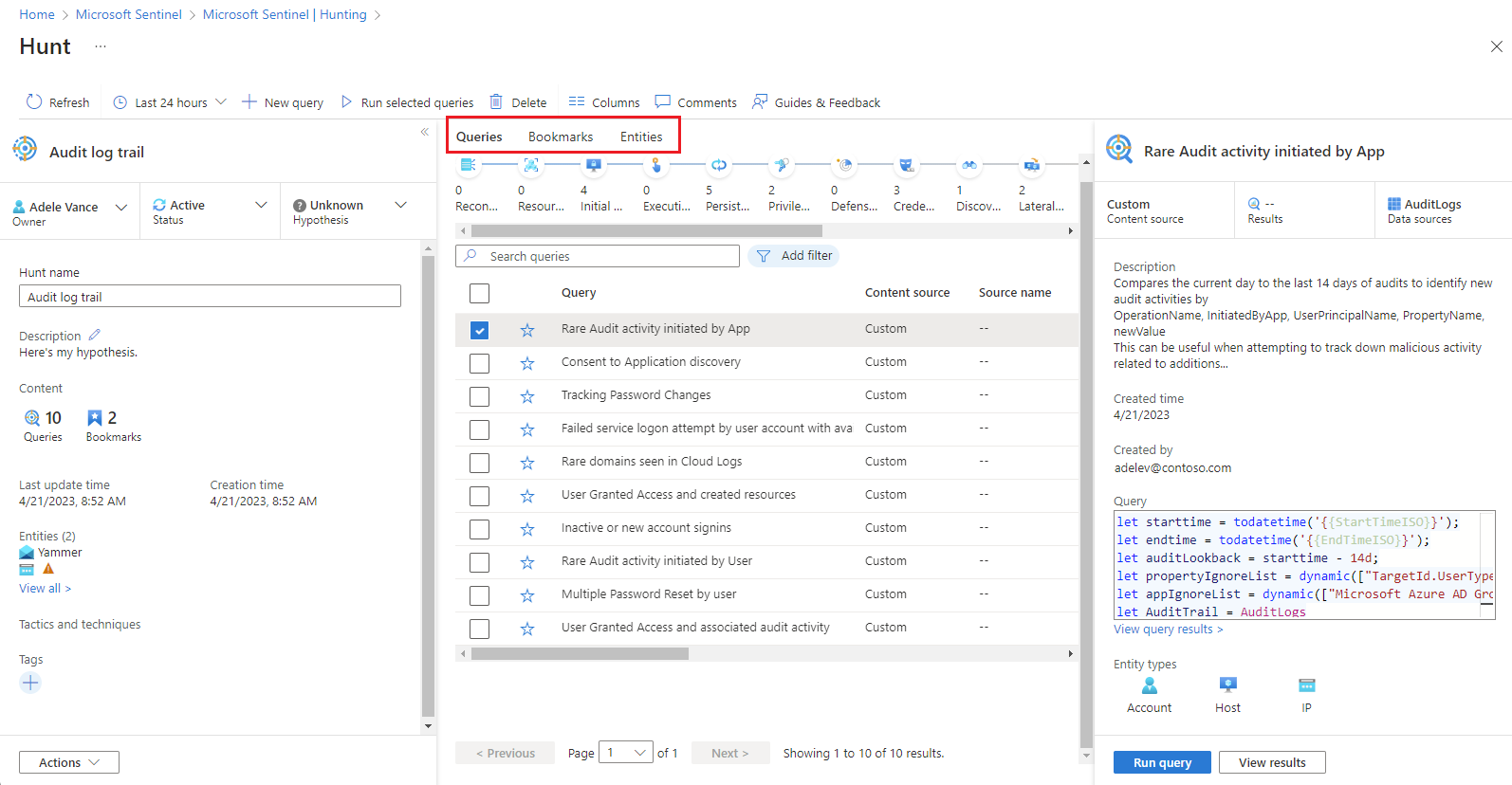

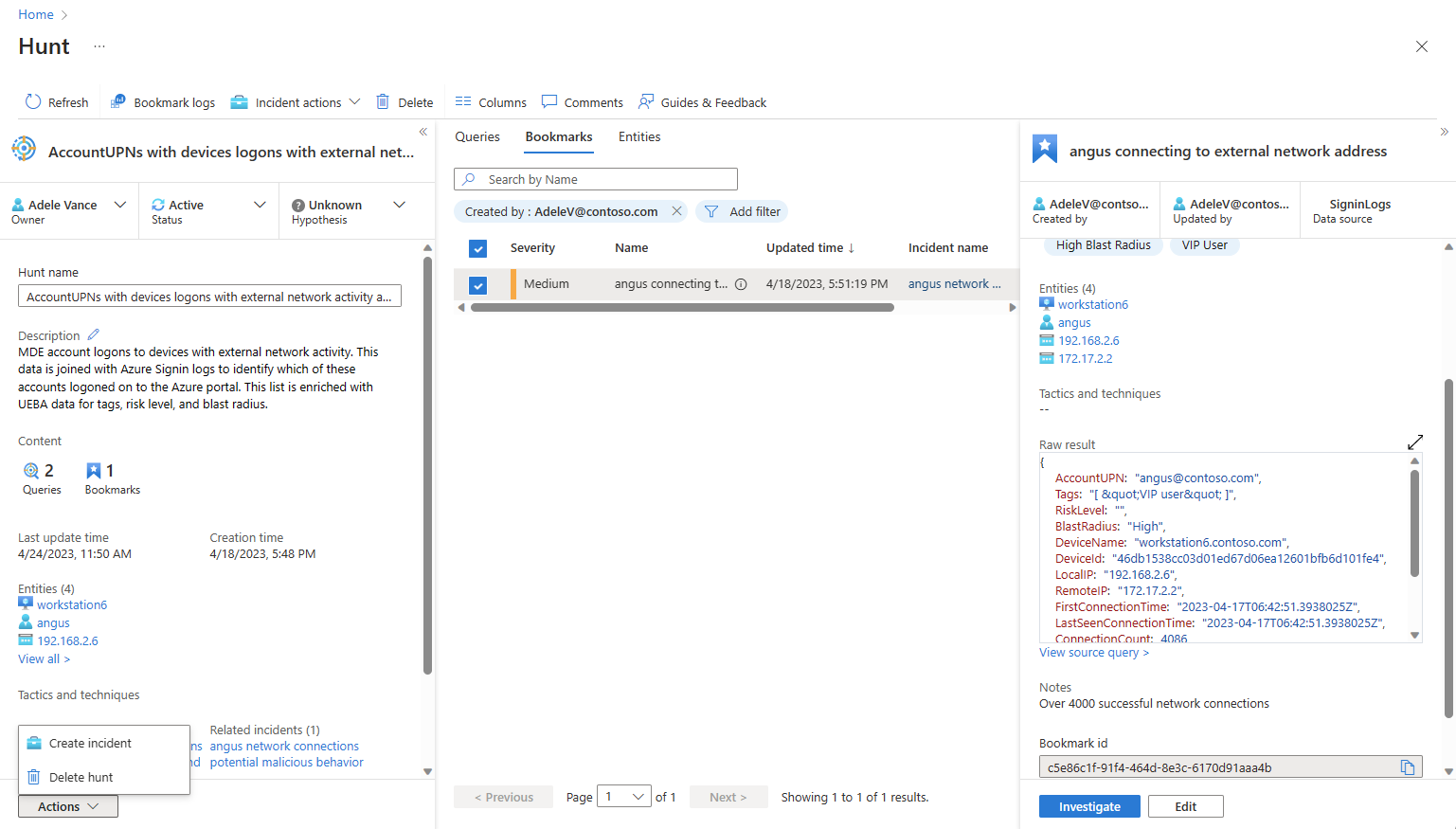

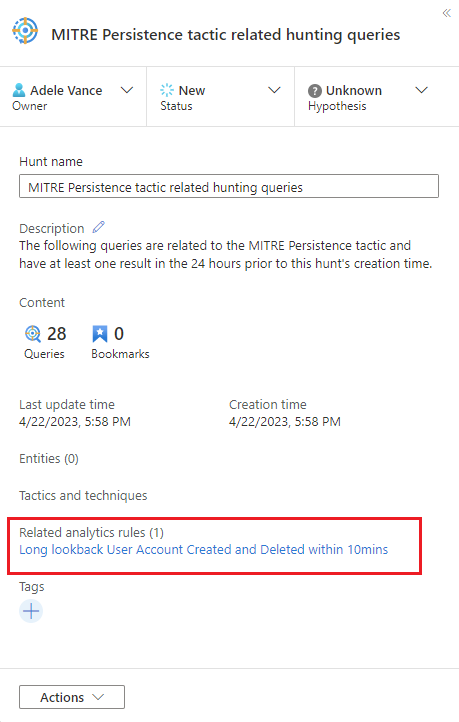

Wyświetlanie szczegółów polowania

Przejdź do karty Hunts (Wersja zapoznawcza) aby wyświetlić nowe polowanie.

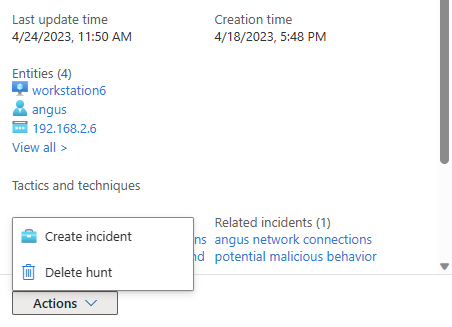

Wybierz link do polowania według nazwy, aby wyświetlić szczegóły i podjąć akcje.

Wyświetl okienko szczegółów z nazwą polowania, opisem, zawartością, czasem ostatniej aktualizacji i czasem tworzenia.

Zwróć uwagę na karty Zapytania, Zakładki i Jednostki.

Karta Zapytania

Zakładka Zapytania zawiera zapytania myśliwskie specyficzne dla tego wyszukiwania. Te zapytania są klonami oryginałów, niezależnie od wszystkich innych w obszarze roboczym. Aktualizuj lub usuwaj je bez wpływu na ogólny zestaw zapytań wyszukiwania zagrożeń lub zapytań w innych polowaniach.

Dodawanie zapytania do polowania

Uruchamianie zapytań

- Wybierz pozycję

Uruchom wszystkie zapytania lub wybierz określone zapytania, a następnie wybierz pozycję

Uruchom wszystkie zapytania lub wybierz określone zapytania, a następnie wybierz pozycję  Uruchom wybrane zapytania.

Uruchom wybrane zapytania. - Wybierz pozycję

Anuluj , aby anulować wykonywanie zapytań w dowolnym momencie.

Anuluj , aby anulować wykonywanie zapytań w dowolnym momencie.

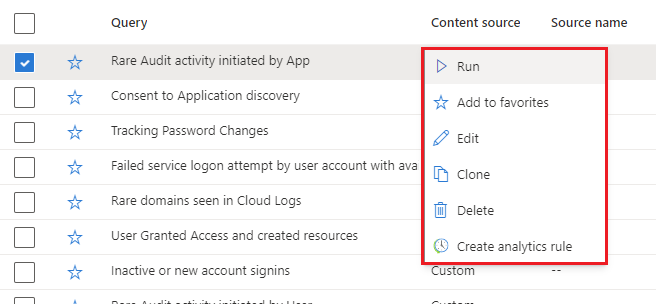

Zarządzanie zapytaniami

Kliknij prawym przyciskiem myszy zapytanie i wybierz jedną z następujących pozycji z menu kontekstowego:

- Biegać

- Redagować

- Klon

- Usunąć

- Tworzenie reguły analizy

Te opcje zachowują się tak samo, jak istniejąca tabela zapytań na stronie Wyszukiwanie zagrożeń, z tym że działania mają zastosowanie wyłącznie w trakcie tego wyszukiwania. Jeśli zdecydujesz się utworzyć regułę analizy, nazwa, opis i zapytanie KQL są wstępnie wypełniane w ramach tworzenia nowej reguły. Zostanie utworzony link umożliwiający wyświetlenie nowej reguły analizy znalezionej w obszarze Powiązane reguły analizy.

Wyświetlanie wyników

Ta funkcja umożliwia wyświetlanie wyników zapytania wyszukiwania zagrożeń w środowisku wyszukiwania w usłudze Log Analytics. W tym miejscu przeanalizuj wyniki, uściślij zapytania i utwórz zakładki, aby rejestrować informacje i dokładniej badać wyniki poszczególnych wierszy.

- Wybierz przycisk Wyświetl wyniki .

- Jeśli przewrócisz się do innej części portalu usługi Microsoft Sentinel, przejdź z powrotem do środowiska wyszukiwania dzienników la ze strony wyszukiwania, wszystkie karty zapytań la pozostaną.

- Te karty zapytań LA zostaną utracone, jeśli zamkniesz kartę przeglądarki. Jeśli chcesz zachować długotrwałe zapytania, musisz zapisać zapytanie, utworzyć nowe zapytanie wyszukiwania zagrożeń lub skopiować je do komentarza do późniejszego użycia w wyszukiwaniu.

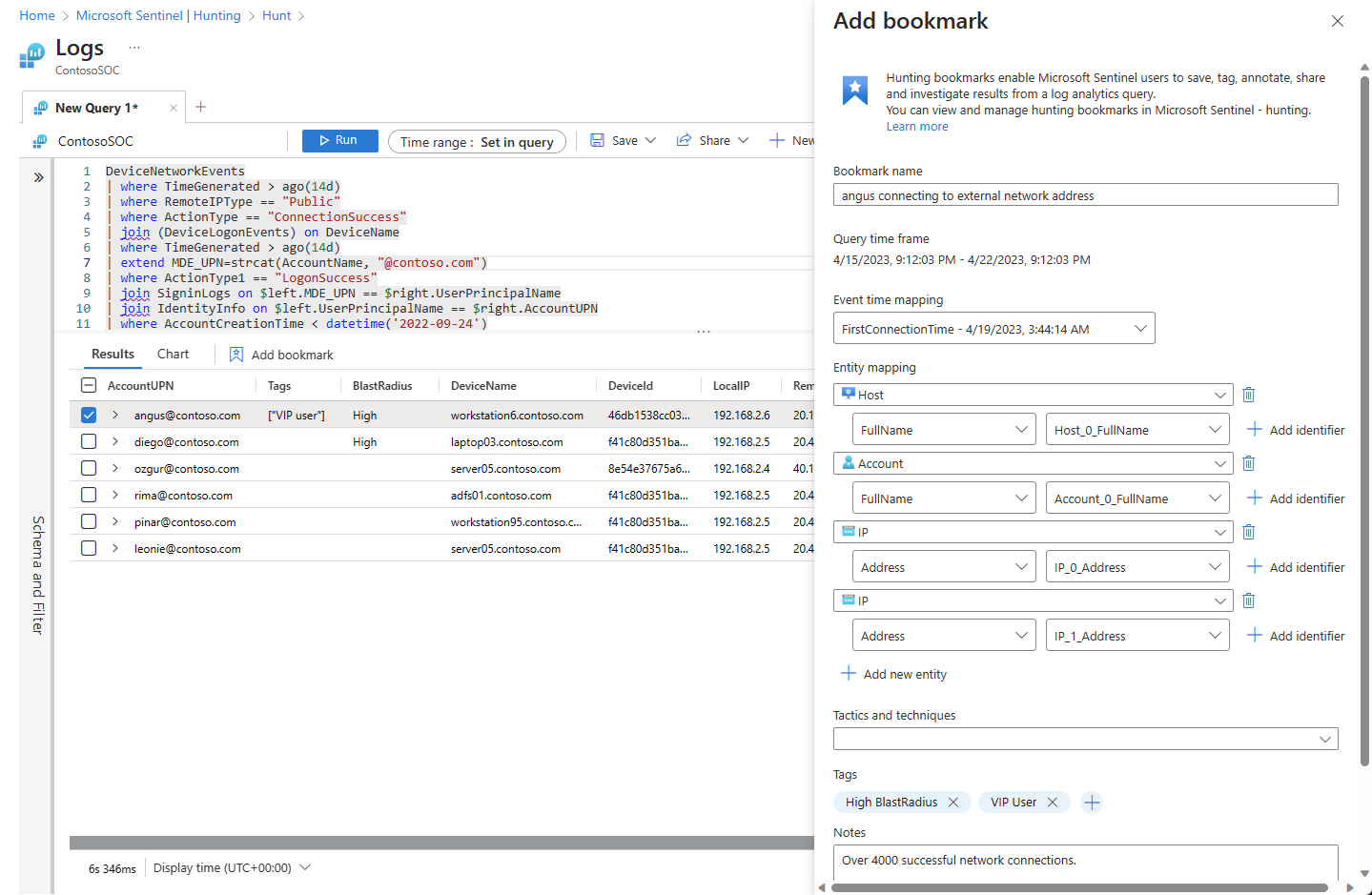

Dodawanie zakładki

Po znalezieniu interesujących wyników lub ważnych wierszy danych dodaj te wyniki do wyszukiwania, tworząc zakładkę. Aby uzyskać więcej informacji, zobacz Używanie zakładek wyszukiwania zagrożeń na potrzeby badań danych.

Wybierz żądany wiersz lub wiersze.

Nazwij zakładkę.

Ustaw kolumnę czasu zdarzenia.

Mapuj identyfikatory jednostek.

Ustaw taktykę i techniki MITRE.

Dodaj tagi i dodaj notatki.

Zakładki zachowują określone wyniki wierszy, zapytanie KQL i zakres czasu, który wygenerował wynik.

Wybierz pozycję Utwórz , aby dodać zakładkę do polowania.

Wyświetlanie zakładek

Przejdź do karty zakładki polowania, aby wyświetlić zakładki.

Wybierz żądaną zakładkę i wykonaj następujące czynności:

- Wybierz łącza jednostek, aby wyświetlić odpowiednią stronę jednostki UEBA.

- Wyświetlanie nieprzetworzonych wyników, tagów i notatek.

- Wybierz pozycję Wyświetl zapytanie źródłowe , aby wyświetlić zapytanie źródłowe w usłudze Log Analytics.

- Wybierz pozycję Wyświetl dzienniki zakładek , aby wyświetlić zawartość zakładek w tabeli zakładek wyszukiwania zagrożeń usługi Log Analytics.

- Wybierz przycisk Zbadaj , aby wyświetlić zakładkę i powiązane jednostki na wykresie badania.

- Wybierz przycisk Edytuj , aby zaktualizować tagi, taktykę i techniki MITRE oraz uwagi.

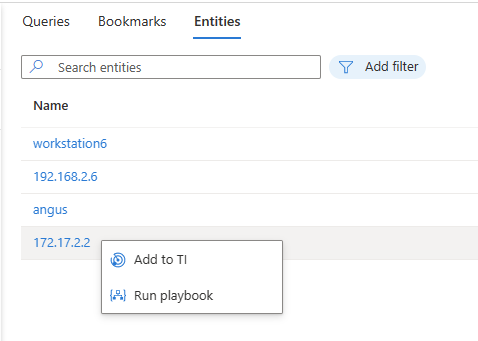

Interakcja z jednostkami

Przejdź do karty Jednostki wyszukiwania, aby wyświetlić, wyszukać i filtrować jednostki zawarte w wyszukiwaniu. Ta lista jest generowana na podstawie listy jednostek w zakładkach. Karta Jednostki automatycznie rozpoznaje zduplikowane wpisy.

Wybierz nazwy jednostek, aby odwiedzić odpowiednią stronę jednostki UEBA.

Kliknij prawym przyciskiem myszy jednostkę, aby podjąć odpowiednie działania dla typów jednostek, takich jak dodanie adresu IP do ti lub uruchomienie elementu playbook specyficznego dla typu jednostki.

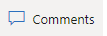

Dodawanie komentarzy

Komentarze to doskonałe miejsce do współpracy z innymi osobami, zachowywania notatek i znajdowania dokumentów.

Wybierz pozycję

Wpisz i sformatuj komentarz w polu edycji.

Dodaj wynik zapytania jako link do współpracowników, aby szybko zrozumieć kontekst.

Wybierz przycisk Komentarz, aby dodać komentarze.

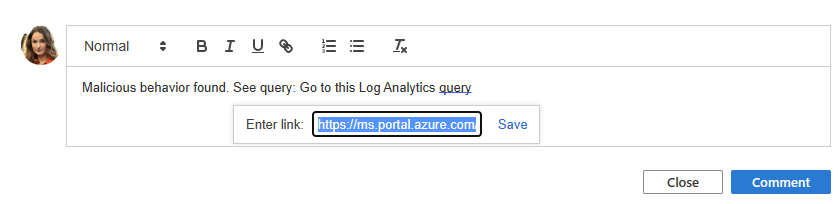

Tworzenie zdarzeń

Podczas wyszukiwania zagrożeń istnieją dwie opcje tworzenia incydentów.

Opcja 1. Użyj zakładek.

Wybierz zakładkę lub zakładki.

Wybierz przycisk Akcje zdarzenia.

Wybierz pozycję Utwórz nowe zdarzenie lub Dodaj do istniejącego zdarzenia

- W przypadku utwórz nowe zdarzenie, postępuj zgodnie z instrukcjami. Karta zakładki jest wstępnie wypełniana wybranymi zakładkami.

- W obszarze Dodaj do istniejącego incydentu wybierz zdarzenie i wybierz przycisk Akceptuj .

Opcja 2. Użyj akcji polowania.

Wybierz z menu Akcje>Utwórz zdarzenie i wykonaj kroki z przewodnika.

W kroku Dodawanie zakładek użyj akcji Dodaj zakładkę , aby wybrać zakładki z polowania, aby dodać je do zdarzenia. Ograniczasz się do zakładek, które nie są przypisane do zdarzenia.

Po utworzeniu zdarzenia zostanie on połączony z listą Powiązane incydenty dla tego polowania.

Stan aktualizacji

Po uchwyceniu wystarczającej ilości dowodów, aby zweryfikować lub unieważnić hipotezę, zaktualizuj stan hipotezy.

Po zakończeniu wszystkich akcji skojarzonych z polowaniem, takich jak tworzenie reguł analizy, incydentów lub dodawanie wskaźników naruszenia (IOC) do ti, zamknij polowanie.

Te aktualizacje stanu są widoczne na głównej stronie Hunting i są używane do śledzenia metryk.

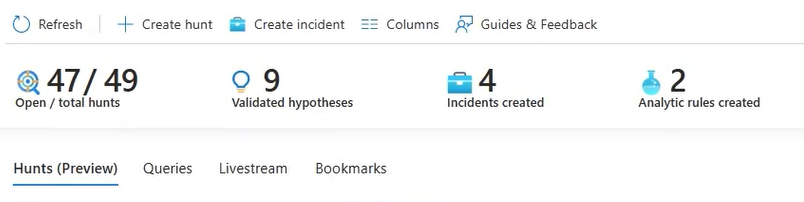

Śledzenie metryk

Śledzenie namacalnych wyników polowań przy użyciu wskaźników na karcie Polowania. Metryki pokazują liczbę zweryfikowanych hipotez, nowe incydenty i utworzone reguły analityczne. Użyj tych wyników, aby ustawić cele lub świętować kamienie milowe programu wyszukiwania zagrożeń.

Następne kroki

W tym artykule przedstawiono sposób uruchamiania badania polowania za pomocą funkcji polowania w usłudze Microsoft Sentinel.

Aby uzyskać więcej informacji, zobacz: