Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Zdarzenia usługi Microsoft Sentinel to pliki zawierające agregację wszystkich odpowiednich dowodów dotyczących konkretnych badań. Każde zdarzenie jest tworzone (lub dodawane do) na podstawie dowodów (alertów), które zostały wygenerowane przez reguły analizy lub zaimportowane z produktów zabezpieczeń innych firm, które generują własne alerty. Zdarzenia dziedziczą

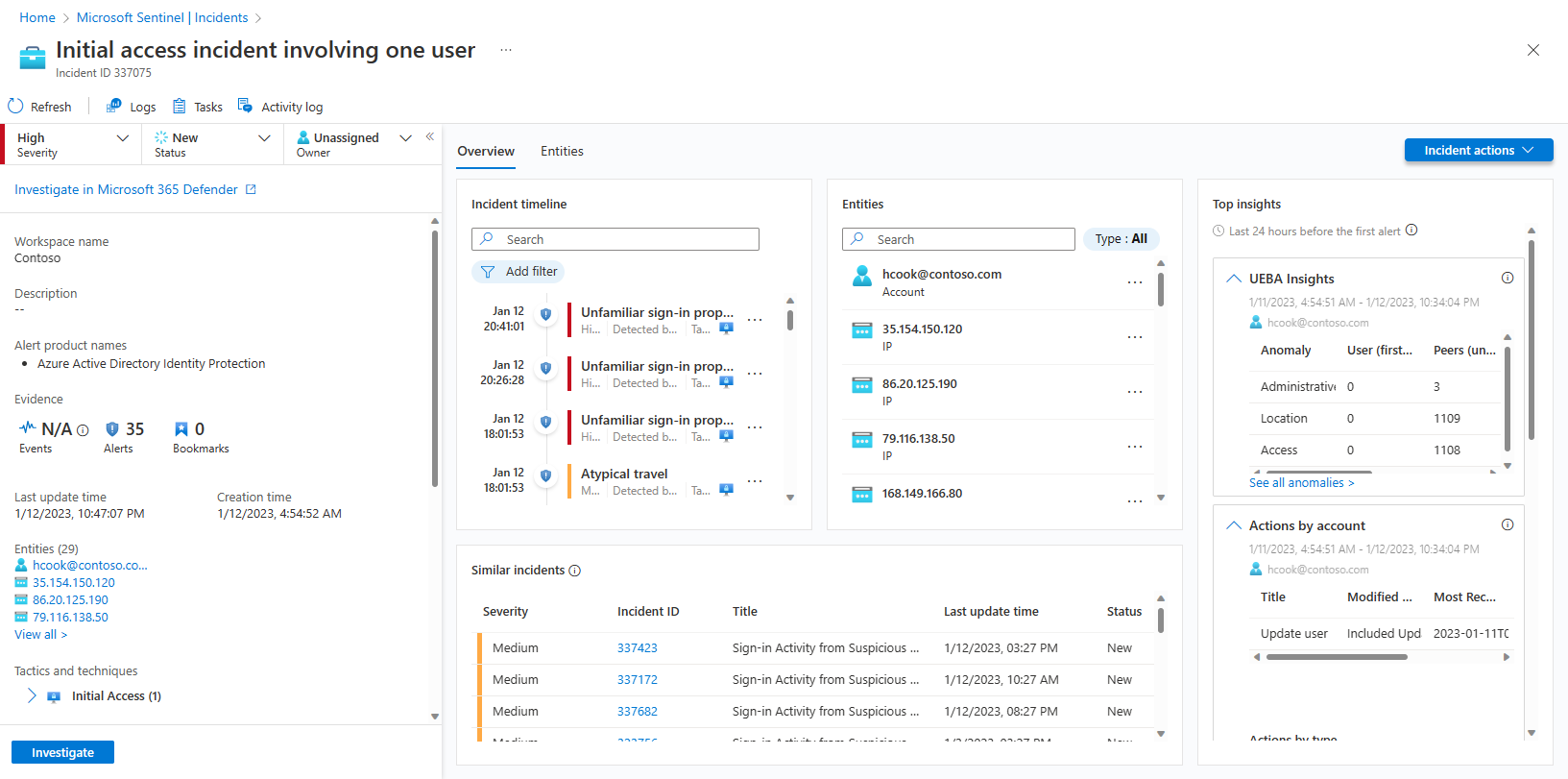

Usługa Microsoft Sentinel udostępnia pełną, w pełni funkcjonalną platformę zarządzania przypadkami w witrynie Azure Portal na potrzeby badania zdarzeń zabezpieczeń. Strona Szczegóły zdarzenia to centralna lokalizacja, z której ma zostać uruchomione badanie, zbierając wszystkie istotne informacje i wszystkie odpowiednie narzędzia i zadania na jednym ekranie.

W tym artykule opisano, jak szczegółowo zbadać incydent, pomagając w szybkim, efektywnym i wydajnym zarządzaniu incydentami oraz skracaniu średniego czasu rozwiązywania problemów (MTTR).

Wymagania wstępne

Przypisanie roli osoby odpowiadającej usłudze Microsoft Sentinel jest wymagane do zbadania zdarzeń.

Dowiedz się więcej o rolach w usłudze Microsoft Sentinel.

Jeśli masz użytkownika-gościa, który musi przypisać incydenty, użytkownikowi musi zostać przypisana rola Czytelnik katalogu w dzierżawie Microsoft Entra. Domyślnie do tej roli przypisano zwykłą (niezgodę) użytkowników.

Jeśli obecnie przeglądasz starsze środowisko strony szczegółów incydentu, aktywuj nowe środowisko w prawym górnym rogu strony, aby kontynuować procedury opisane w tym artykule dotyczące nowego środowiska.

Właściwie przygotuj ziemię

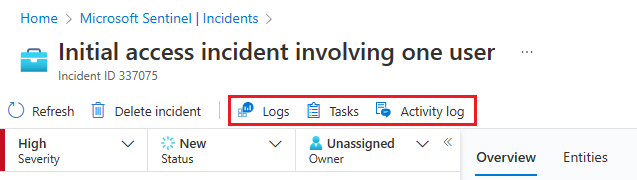

Podczas przygotowywania się do zbadania zdarzenia, zbierz niezbędne elementy do zarządzania przepływem pracy. Poniższe narzędzia znajdują się na pasku przycisków w górnej części strony incydentu, tuż pod tytułem.

Wybierz pozycję Zadania , aby wyświetlić zadania przydzielone dla tego zdarzenia lub dodać własne zadania. Zadania mogą poprawić standaryzację procesów w SOC. Aby uzyskać więcej informacji, zobacz Używanie zadań do zarządzania zdarzeniami w usłudze Microsoft Sentinel.

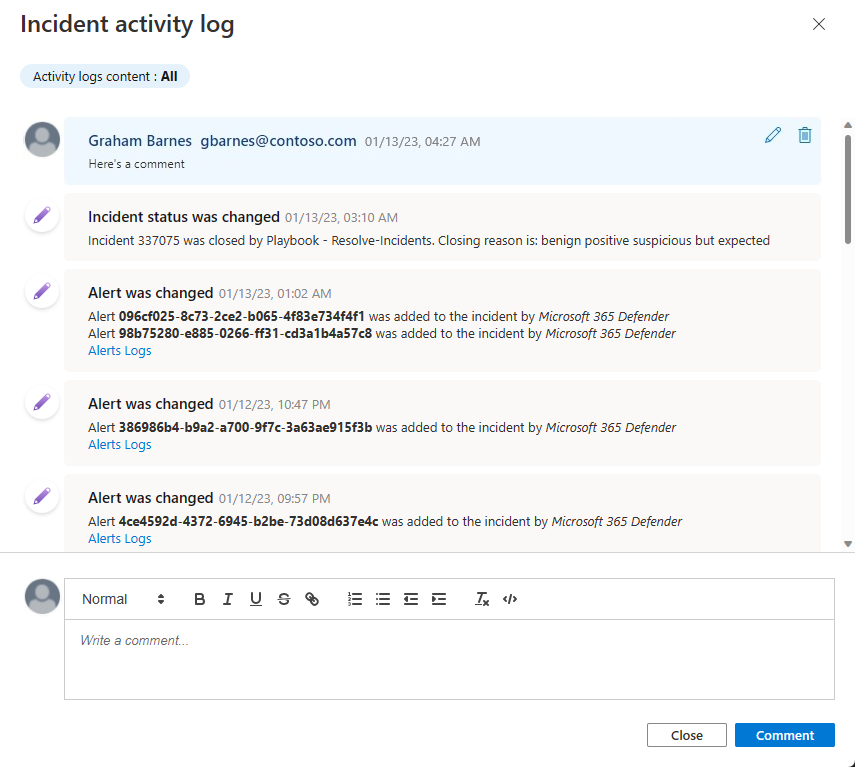

Wybierz Dziennik aktywności, aby sprawdzić, czy jakiekolwiek akcje zostały już podjęte w tym zdarzeniu — na przykład przez reguły automatyzacji — oraz wszelkie dodane komentarze. Możesz również dodać własne komentarze tutaj. Aby uzyskać więcej informacji, zobacz Inspekcja zdarzeń i dodawanie komentarzy.

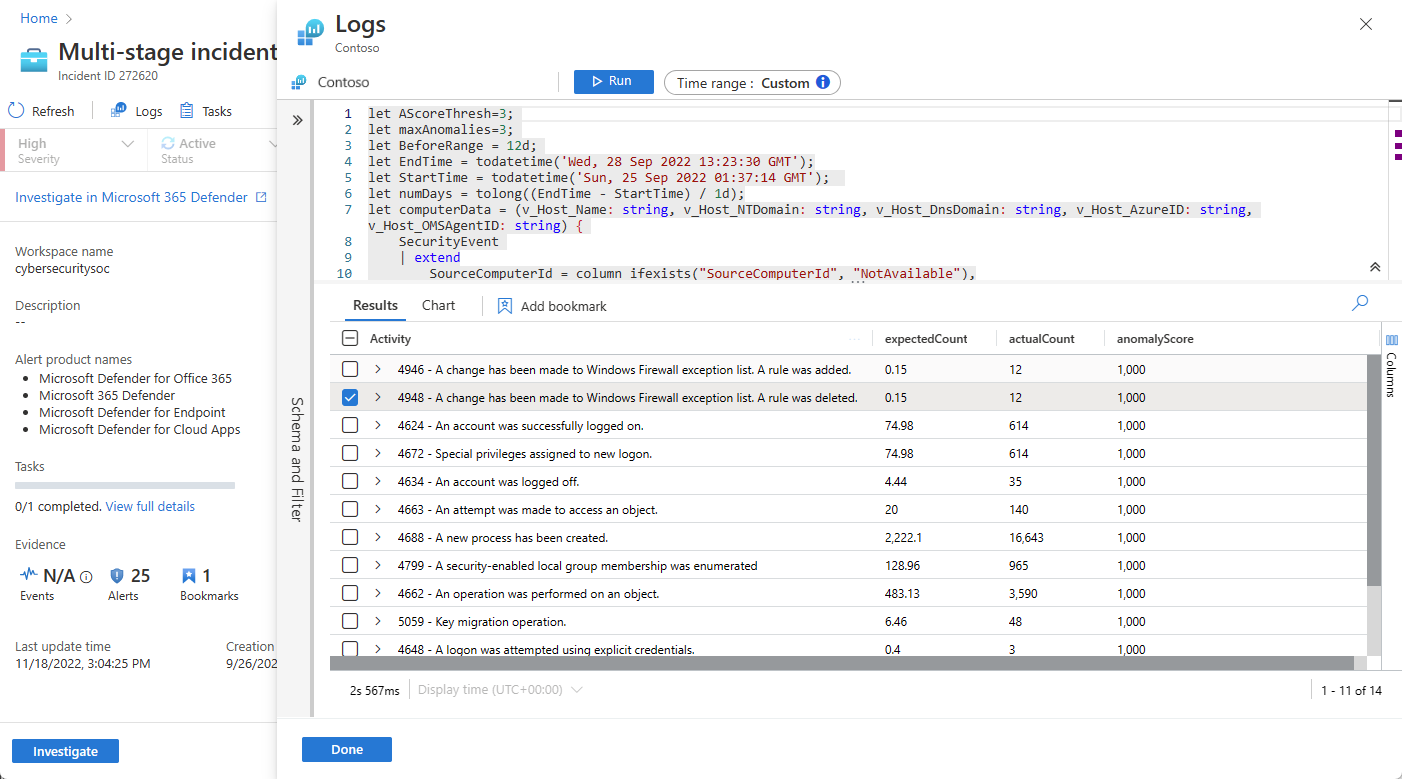

Wybierz pozycję Dzienniki w dowolnym momencie, aby otworzyć pełne, puste okno zapytania usługi Log Analytics na stronie zdarzenia. Utwórz i uruchom zapytanie, powiązane lub nie, bez opuszczania zdarzenia. Za każdym razem, gdy ogarnia cię nagła inspiracja, aby gonić myśl, nie martw się o przerywanie toku myśli — notatki są dla Ciebie. Aby uzyskać więcej informacji, zobacz Szczegółowe informacje na temat danych w dziennikach.

Przycisk Akcje zdarzenia znajduje się również naprzeciwko kart Przegląd i Jednostki . W tym miejscu masz te same akcje opisane wcześniej, jak dostępne w przycisku Akcje w okienku szczegółów na stronie siatki Incydenty . Jedyną brakującą pozycją jest Badanie, które jest dostępne na panelu szczegółów po lewej stronie.

Zrzut ekranu przedstawiający przycisk działań dostępny na stronie szczegółów incydentu.

Dostępne akcje w obszarze przycisku Akcje zdarzenia obejmują:

| Akcja | Opis |

|---|---|

| Uruchamianie podręcznika | Uruchom podręcznik dotyczący tego zdarzenia, aby wykonać konkretne akcje wzbogacania, współpracy lub odpowiedzi. |

| Tworzenie reguły automatyzacji | Utwórz regułę automatyzacji , która jest uruchamiana tylko w przypadku takich zdarzeń (wygenerowanych przez tę samą regułę analizy) w przyszłości. |

| Tworzenie zespołu (wersja zapoznawcza) | Utwórz zespół w usłudze Microsoft Teams, aby współpracować z innymi osobami lub zespołami w różnych działach w zakresie obsługi zdarzenia. Jeśli zespół został już utworzony dla tego zdarzenia, ten element menu jest wyświetlany jako Otwórz aplikację Teams. |

Zapoznaj się z pełnym obrazem na stronie szczegółów zdarzenia

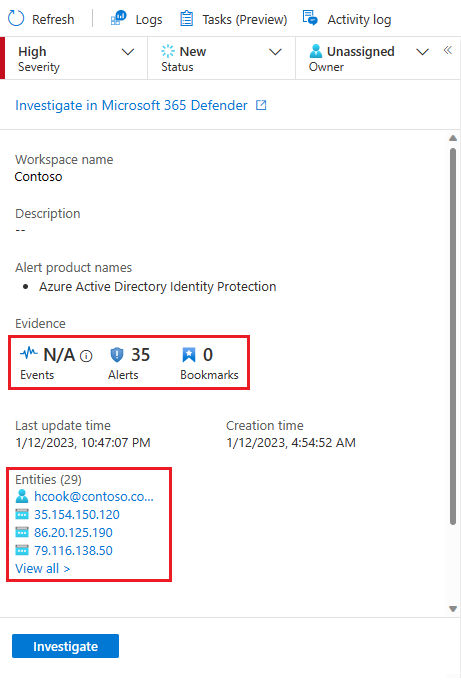

Lewy panel strony szczegółów zdarzenia zawiera te same informacje szczegółowe o zdarzeniu, które są wyświetlane na stronie Incydenty po prawej stronie siatki. Ten panel jest zawsze wyświetlany, niezależnie od tego, która karta jest wyświetlana w pozostałej części strony. W tym miejscu możesz zobaczyć podstawowe informacje o zdarzeniu i przejść do szczegółów w następujący sposób:

W obszarze Dowody wybierz pozycję Zdarzenia, Alerty lub Zakładki , aby otworzyć panel Dzienniki na stronie zdarzenia. Panel Dzienniki wyświetla zapytanie dla dowolnego z wybranych trzech elementów, a można dokładnie przeanalizować wyniki zapytania, nie odchodząc od zdarzenia. Wybierz Gotowe, aby zamknąć okienko i wrócić do incydentu. Aby uzyskać więcej informacji, zobacz Szczegółowe informacje na temat danych w dziennikach.

Wybierz dowolny z wpisów w obszarze Jednostki , aby wyświetlić go na karcie Jednostki. W tym miejscu są wyświetlane tylko pierwsze cztery jednostki w zdarzeniu. Zapoznaj się z resztą, wybierając pozycję Wyświetl wszystko lub w widżecie Jednostki na karcie Przegląd lub na karcie Jednostki. Aby uzyskać więcej informacji, zobacz kartę Jednostki.

Wybierz pozycję Zbadaj , aby otworzyć zdarzenie w graficznym narzędziu do badania , które diagramuje relacje między wszystkimi elementami zdarzenia.

Ten panel można również zwinąć do lewego marginesu ekranu, wybierając małą, lewą strzałkę podwójną obok listy rozwijanej Właściciel . Nawet w tym zminimalizowaniu stanu nadal będzie można zmienić właściciela, stan i ważność.

Pozostała część strony szczegółów zdarzenia jest podzielona na dwie karty: Przegląd i Jednostki.

Karta Przegląd zawiera następujące widżety, z których każdy reprezentuje podstawowy cel badania.

| Widżet | Opis |

|---|---|

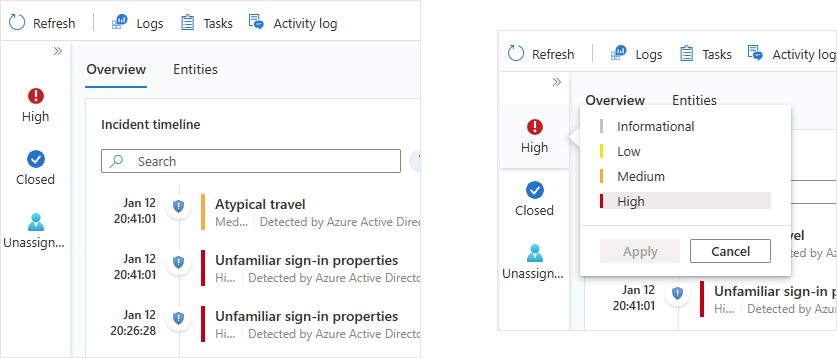

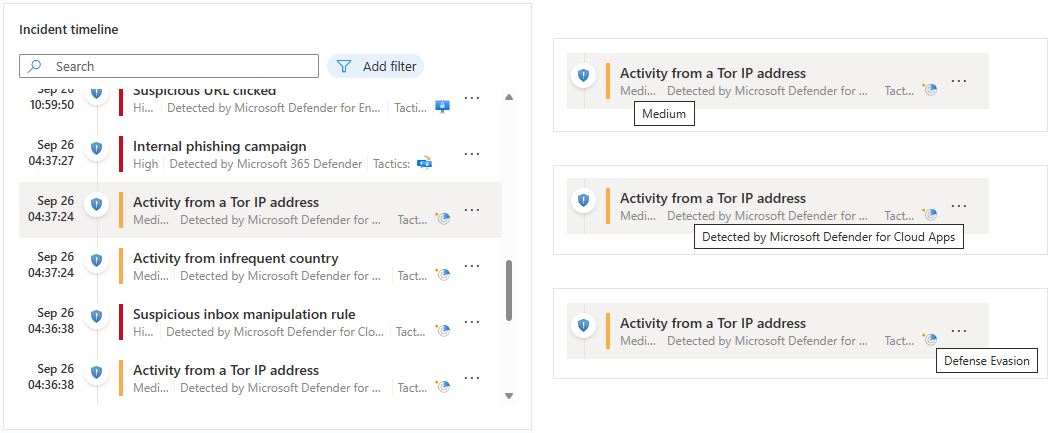

| Oś czasu zdarzenia | Widżet Oś czasu zdarzenia przedstawia oś czasu alertów i zakładek w zdarzeniu, co może ułatwić odtworzenie osi czasu działania osoby atakującej. Wybierz pojedynczy element, aby wyświetlić wszystkie jego szczegóły, umożliwiając dalsze przechodzenie do szczegółów. Aby uzyskać więcej informacji, zobacz Rekonstruuj oś czasu historii ataku. |

| Podobne incydenty | W widżecie Podobne zdarzenia zobaczysz kolekcję maksymalnie 20 innych zdarzeń , które najbardziej przypominają bieżące zdarzenie. Dzięki temu można zobaczyć zdarzenie w szerszym kontekście i ułatwić kierowanie śledztwem. Aby uzyskać więcej informacji, zobacz Sprawdzanie podobnych zdarzeń w danym środowisku. |

| Encje | Widżet Jednostki zawiera wszystkie jednostki , które zostały zidentyfikowane w alertach. Są to obiekty, które odegrały rolę w zdarzeniu, niezależnie od tego, czy są użytkownikami, urządzeniami, adresami, plikami, czy innymi typami. Wybierz jednostkę, aby wyświetlić jej pełne szczegóły, które są wyświetlane na karcie Jednostki. Aby uzyskać więcej informacji, zobacz Eksplorowanie jednostek zdarzenia. |

| Najważniejsze szczegółowe informacje | W widżecie Najważniejsze szczegółowe informacje zobaczysz kolekcję wyników zapytań zdefiniowanych przez badaczy zabezpieczeń firmy Microsoft, które dostarczają cenne i kontekstowe informacje o zabezpieczeniach dla wszystkich jednostek w zdarzeniu na podstawie danych z kolekcji źródeł. Aby uzyskać więcej informacji, zobacz Uzyskiwanie najważniejszych informacji o zdarzeniu. |

Karta Jednostki zawiera pełną listę jednostek w zdarzeniu, które są również wyświetlane w widżecie Jednostki na stronie Przegląd . Po wybraniu jednostki w widżecie nastąpi przekierowanie tutaj, aby wyświetlić pełną dokumentację jednostki — informacje identyfikujące, oś czasu jego działania (zarówno w ramach zdarzenia, jak i poza nią) oraz pełny zestaw szczegółowych informacji o jednostce, podobnie jak na pełnej stronie jednostki, ale ograniczony do przedziału czasu odpowiedniego dla zdarzenia.

Rekonstruuj oś czasu historii ataku

Widżet Oś czasu zdarzenia przedstawia oś czasu alertów i zakładek w zdarzeniu, co może ułatwić odtworzenie osi czasu działania osoby atakującej.

Umieść kursor nad dowolną ikoną lub niekompletnym elementem tekstowym, aby wyświetlić etykietkę narzędzia z pełnym tekstem tej ikony lub elementu tekstowego. Te podpowiedzi narzędziowe są przydatne, gdy wyświetlany tekst jest skrócony ze względu na ograniczoną szerokość widgetu. Zobacz przykład na tym zrzucie ekranu:

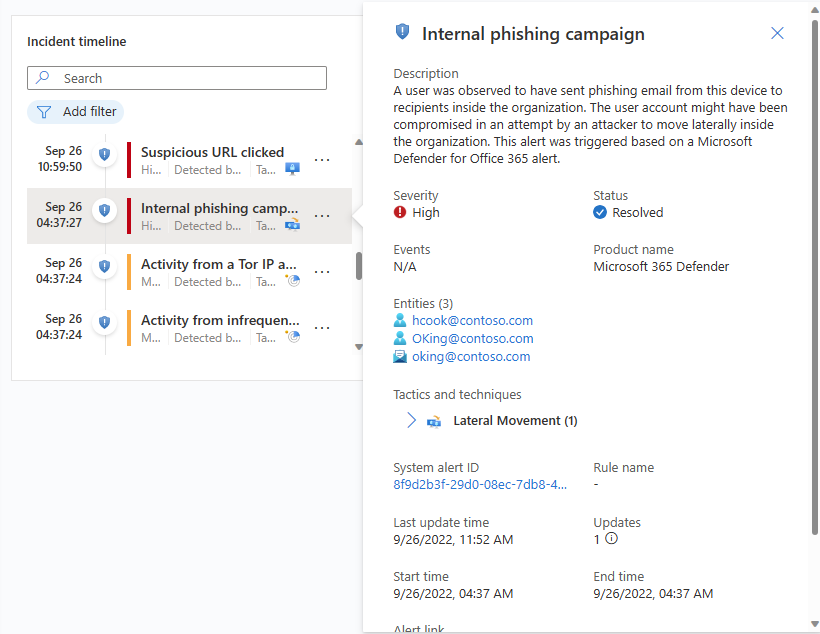

Wybierz pojedynczy alert lub zakładkę, aby wyświetlić jego pełne szczegóły.

Szczegóły alertu obejmują ważność i stan alertu, reguły analizy, które je wygenerowały, produkt, który wygenerował alert, jednostki wymienione w alercie, skojarzone taktyki i techniki MITRE ATT&CK oraz wewnętrzny identyfikator alertu systemu.

Wybierz link Identyfikator alertu systemu , aby przejść do szczegółów alertu, otwierając panel Dzienniki i wyświetlając zapytanie, które wygenerowało wyniki i zdarzenia, które wyzwoliły alert.

Szczegóły zakładki nie są dokładnie takie same jak szczegóły alertu; chociaż obejmują one również jednostki, taktykę i techniki MITRE ATT&CK oraz identyfikator zakładki, zawierają również nieprzetworzone wyniki i informacje o twórcy zakładek.

Wybierz link Wyświetl dzienniki zakładek , aby otworzyć panel Dzienniki i wyświetlić zapytanie, które wygenerowało wyniki zapisane jako zakładka.

W widżecie osi czasu zdarzenia możesz również wykonać następujące akcje dotyczące alertów i zakładek:

Uruchom skrypt działań na alert, aby podjąć natychmiastowe działania w celu ograniczenia zagrożenia. Czasami należy zablokować lub odizolować zagrożenie przed kontynuowaniem badania. Dowiedz się więcej o wdrażaniu scenariuszy na alerty.

Usuń alert ze zdarzenia. Możesz usunąć alerty dodane do zdarzeń po ich utworzeniu, jeśli ocenisz je jako nieistotne. Dowiedz się więcej o usuwaniu alertów ze zdarzeń.

Usuń zakładkę ze zdarzenia lub zmodyfikuj te pola w zakładce, które można edytować (nie są wyświetlane).

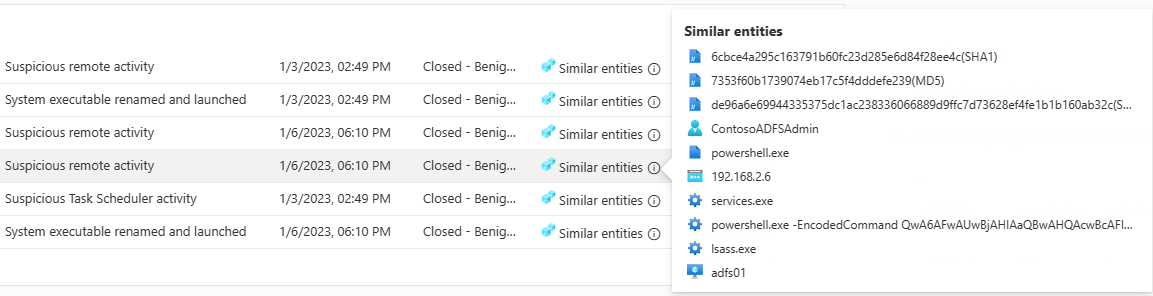

Sprawdzanie podobnych zdarzeń w danym środowisku

Jako analityk operacji zabezpieczeń podczas badania incydentu chcesz zwrócić uwagę na jego większy kontekst.

Podobnie jak w przypadku widżetu osi czasu zdarzenia, możesz umieścić kursor na dowolnym tekście, który jest niekompletnie wyświetlany ze względu na szerokość kolumny, aby wyświetlić pełny tekst.

Przyczyny wystąpienia zdarzenia na podobnej liście zdarzeń są wyświetlane w kolumnie Przyczyna podobieństwa . Umieść kursor na ikonie informacji, aby wyświetlić typowe elementy (jednostki, nazwę reguły lub szczegóły).

Uzyskiwanie najważniejszych informacji o zdarzeniu

Eksperci ds. zabezpieczeń usługi Microsoft Sentinel mają wbudowane zapytania, które automatycznie zadają istotne pytania dotyczące jednostek w zdarzeniu. Najważniejsze odpowiedzi można wyświetlić w widżecie Najważniejsze szczegółowe informacje widoczne po prawej stronie szczegółów zdarzenia. Ten widżet przedstawia kolekcję szczegółowych informacji na podstawie analizy uczenia maszynowego i curation najlepszych zespołów ekspertów ds. zabezpieczeń.

Są to niektóre z tych samych szczegółowych informacji, które są wyświetlane na stronach podmiotów, specjalnie wybrane do szybkiej klasyfikacji i zrozumienia zakresu zagrożenia. Z tego samego powodu szczegółowe informacje dotyczące wszystkich jednostek w zdarzeniu są prezentowane razem, aby uzyskać bardziej szczegółowy obraz tego, co się dzieje.

Najważniejsze szczegółowe informacje mogą ulec zmianie i mogą obejmować:

- Akcje według konta.

- Akcje na koncie.

- Szczegółowe informacje dotyczące analizy zachowań użytkowników i jednostek (UEBA).

- Wskaźniki zagrożeń związane z użytkownikiem.

- Szczegółowe informacje dotyczące listy obserwowanych (wersja zapoznawcza).

- Anomalnie duża liczba zdarzenia bezpieczeństwa.

- Aktywność logowania w systemie Windows.

- Zdalne połączenia z adresami IP.

- Połączenia zdalne adresu IP z TI są zgodne.

Każda z tych szczegółowych informacji (z wyjątkiem tych odnoszących się do list obserwowanych, na razie) ma link, który można wybrać, aby otworzyć zapytanie bazowe w panelu Dzienniki, który zostanie otwarty na stronie zdarzenia. Następnie możesz przejść do szczegółów wyników zapytania.

Przedział czasu dla widżetu Najważniejsze szczegółowe informacje wynosi od 24 godzin przed najwcześniejszym alertem w zdarzeniu do czasu ostatniego alertu.

Poznawanie elementów zdarzenia

Widżet Jednostki zawiera wszystkie jednostki , które zostały zidentyfikowane w alertach w zdarzeniu. Są to obiekty, które odegrały rolę w zdarzeniu, niezależnie od tego, czy są użytkownikami, urządzeniami, adresami, plikami, czy innymi typami.

Listę jednostek można przeszukiwać w widżecie jednostek lub filtrować listę według typu jednostki, aby ułatwić znalezienie jednostki.

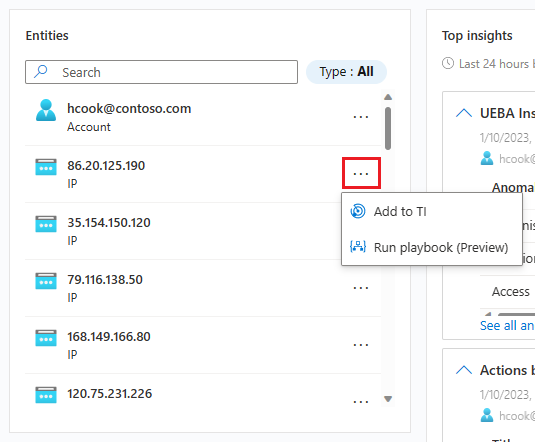

Jeśli wiesz już, że określona jednostka jest znanym wskaźnikiem naruszenia zabezpieczeń, wybierz trzy kropki w wierszu jednostki i wybierz pozycję Dodaj do TI, aby dodać jednostkę do informacji o zagrożeniach. (Ta opcja jest dostępna dla obsługiwanych typów jednostek).

Jeśli chcesz wyzwolić sekwencję odpowiedzi automatycznej dla określonej jednostki, wybierz trzy kropki, a następnie wybierz pozycję Uruchom podręcznik (wersja zapoznawcza). (Ta opcja jest dostępna dla obsługiwanych typów jednostek).

Wybierz jednostkę, aby wyświetlić jej pełne szczegóły. Po wybraniu jednostki przejdź z karty Przegląd do karty Jednostki, innej części strony szczegółów zdarzenia.

Karta podmiotów

Karta Jednostki zawiera listę wszystkich jednostek w zdarzeniu.

Podobnie jak widżet jednostek, tę listę można również przeszukiwać i filtrować według typu jednostki. Wyszukiwania i filtry zastosowane na jednej liście nie będą stosowane do drugiej.

Wybierz wiersz z listy informacji o tej jednostce, który ma być wyświetlany w panelu bocznym po prawej stronie.

Jeśli nazwa jednostki jest wyświetlana jako link, wybranie nazwy jednostki przekierowuje Cię do pełnej strony jednostki poza stroną badania zdarzeń. Aby wyświetlić tylko panel boczny bez opuszczania zdarzenia, wybierz wiersz na liście, w którym jest wyświetlana jednostka, ale nie wybieraj jej nazwy.

W tym miejscu możesz wykonać te same akcje, które można wykonać z widżetu na stronie przeglądu. Wybierz trzy kropki w wierszu jednostki, aby uruchomić podręcznik lub dodać jednostkę do analizy zagrożeń.

Możesz również wykonać te akcje, wybierając przycisk obok pozycji Wyświetl pełne szczegóły w dolnej części panelu bocznego. Na przycisku widnieje opcja Dodaj do TI, Uruchom podręcznik (wersja zapoznawcza) lub Akcje jednostki — w tym przypadku zostanie wyświetlone menu z dwiema pozostałymi opcjami.

Przycisk Wyświetl pełne szczegóły przekierowuje Cię do pełnej strony jednostki.

Panel boczny karty Encje

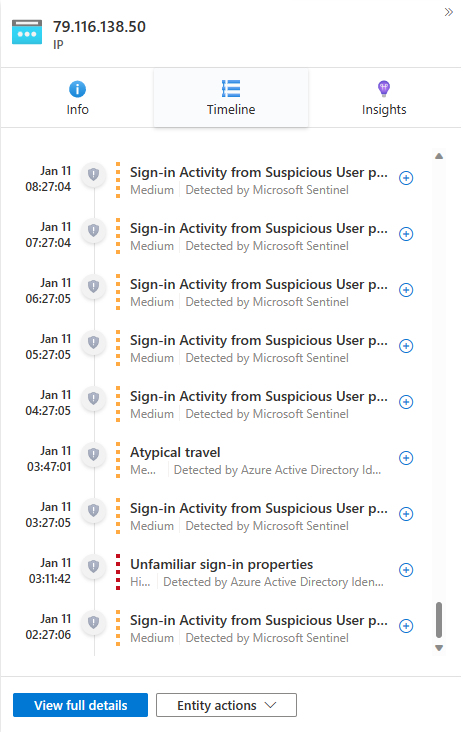

Wybierz jednostkę na karcie Jednostki , aby wyświetlić okienko boczne z następującymi kartami:

Informacje zawierają informacje identyfikujące jednostkę. Na przykład w przypadku jednostki konta użytkownika może to być takie elementy jak nazwa użytkownika, nazwa domeny, identyfikator zabezpieczeń (SID), informacje organizacyjne, informacje o zabezpieczeniach i nie tylko oraz adres IP, na przykład geolokalizacja.

Oś czasu zawiera listę alertów, zakładek i anomalii , które zawierają tę jednostkę, a także działania wykonywane przez jednostkę, zbierane z dzienników, w których jest wyświetlana jednostka. Wszystkie alerty z tą jednostką znajdują się na tej liście, niezależnie od tego, czy alerty należą do tego zdarzenia.

Alerty, które nie są częścią incydentu, są wyświetlane inaczej: ikona tarczy jest wyszarzona, pasek koloru określającego ważność jest kropkowany zamiast linii stałej, a po prawej stronie wiersza alertu znajduje się przycisk ze znakiem plus.

Wybierz znak plus, aby dodać alert do tego zdarzenia. Po dodaniu alertu do zdarzenia zostaną również dodane wszystkie inne jednostki alertu (które nie zostały jeszcze częścią zdarzenia). Teraz możesz dalej rozwijać swoje badanie, przeglądając harmonogramy tych jednostek dla powiązanych alertów.

Ta oś czasu jest ograniczona do alertów i działań w ciągu ostatnich siedmiu dni. Aby cofnąć się dalej w czasie, przełącz na oś czasu na pełnej stronie jednostki, której przedział czasowy można dostosować.

Wglądy zawierają wyniki zapytań zdefiniowanych przez badaczy ds. zabezpieczeń z firmy Microsoft, które dostarczają cennych i kontekstowych informacji dotyczących jednostek, na podstawie danych ze zbioru źródeł. Te szczegółowe informacje obejmują te z widżetu Najważniejsze szczegółowe informacje i wiele innych; są to te same, które są wyświetlane na pełnej stronie jednostki, ale w ograniczonym przedziale czasu: począwszy od 24 godzin przed najwcześniejszym alertem w zdarzeniu i kończąc na czasie ostatniego alertu.

Większość wglądów zawiera linki, które po wybraniu otwierają panel Dzienniki, wyświetlając zapytanie, które wygenerowało wgląd i jego wyniki.

Zgłębiać swoje dane w dziennikach

Z niemal dowolnego miejsca w środowisku badania możesz wybrać link, który otwiera zapytanie bazowe w panelu Dzienniki w kontekście badania. Jeśli trafiłeś do panelu Dzienniki z jednego z tych odnośników, wtedy odpowiednie zapytanie pojawi się w oknie zapytania, uruchomi się automatycznie i wygeneruje odpowiednie wyniki do zbadania.

Możesz również w dowolnym momencie przywołać pusty panel Dzienniki na stronie szczegółów zdarzenia, jeśli pomyślisz o zapytaniu, które chcesz wypróbować w trakcie badania, jednocześnie pozostając w kontekście. W tym celu wybierz pozycję Dzienniki w górnej części strony.

Bez względu na to, w jaki sposób znalazłeś się na panelu Dzienniki, jeśli uruchomiłeś zapytanie, którego wyniki chcesz zapisać, użyj następującej procedury:

Zaznacz pole wyboru obok wiersza, który chcesz zapisać spośród wyników. Aby zapisać wszystkie wyniki, zaznacz pole wyboru w górnej części kolumny.

Zapisz oznaczone wyniki jako zakładkę. Masz dwie opcje:

Wybierz pozycję Dodaj zakładkę do bieżącego zdarzenia , aby utworzyć zakładkę i dodać ją do otwartego zdarzenia. Postępuj zgodnie z instrukcjami dotyczącymi zakładek, aby ukończyć proces. Po zakończeniu zakładka zostanie wyświetlona na osi czasu incydentu.

Wybierz pozycję Dodaj zakładkę , aby utworzyć zakładkę bez dodawania jej do dowolnego zdarzenia. Postępuj zgodnie z instrukcjami dotyczącymi zakładek, aby ukończyć proces. Możesz znaleźć tę zakładkę wraz ze wszystkimi innymi, które utworzyłeś, na stronie Polowanie w zakładce Zakładki. Stamtąd możesz dodać ją do tego lub innego zdarzenia.

Po utworzeniu zakładki (lub jeśli nie chcesz), wybierz pozycję Gotowe , aby zamknąć panel Dzienniki .

Przykład:

Rozwiń lub skoncentruj swoje badanie

Dodaj alerty do zdarzeń, aby rozwinąć lub poszerzyć zakres badania. Możesz też usunąć alerty ze zdarzeń, aby zawęzić lub skoncentrować zakres badania.

Aby uzyskać więcej informacji, zobacz Powiązanie alertów z incydentami w usłudze Microsoft Sentinel w witrynie Azure Portal.

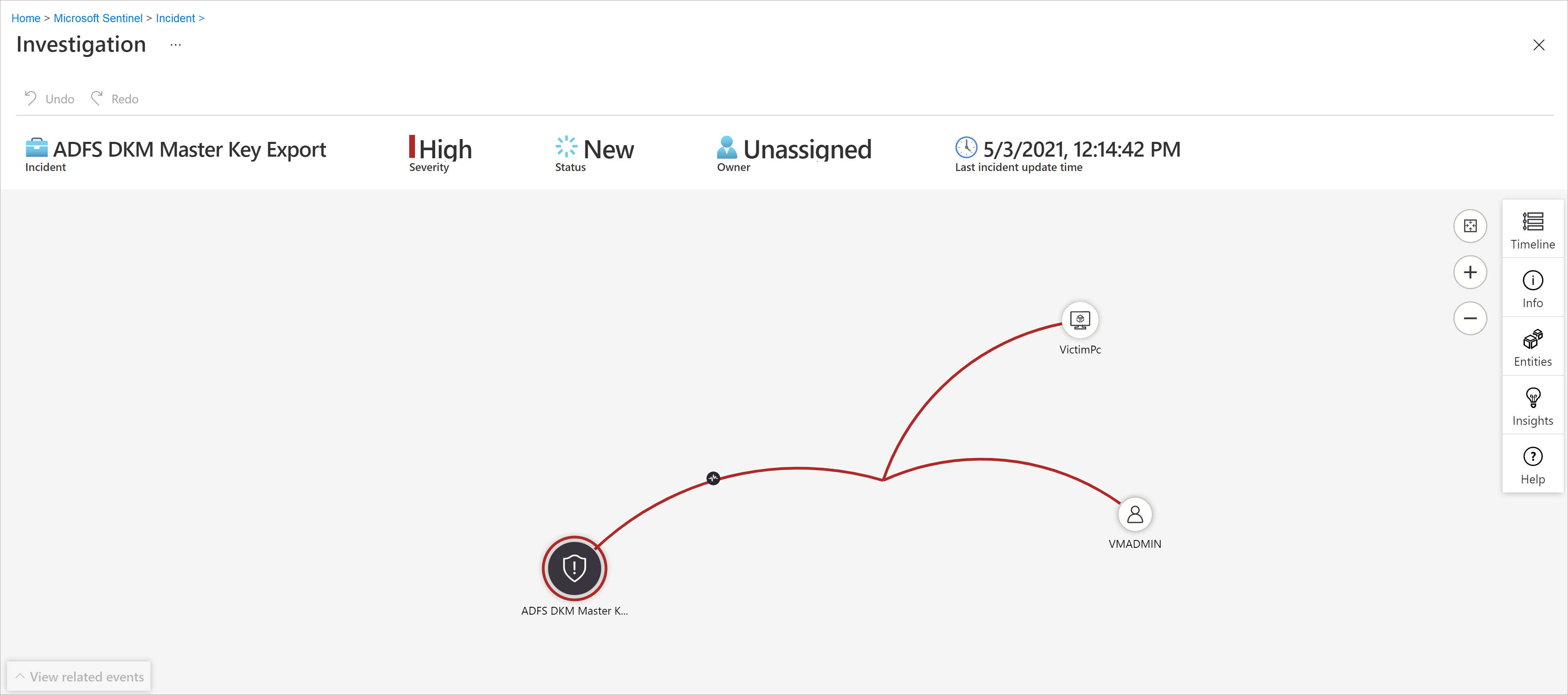

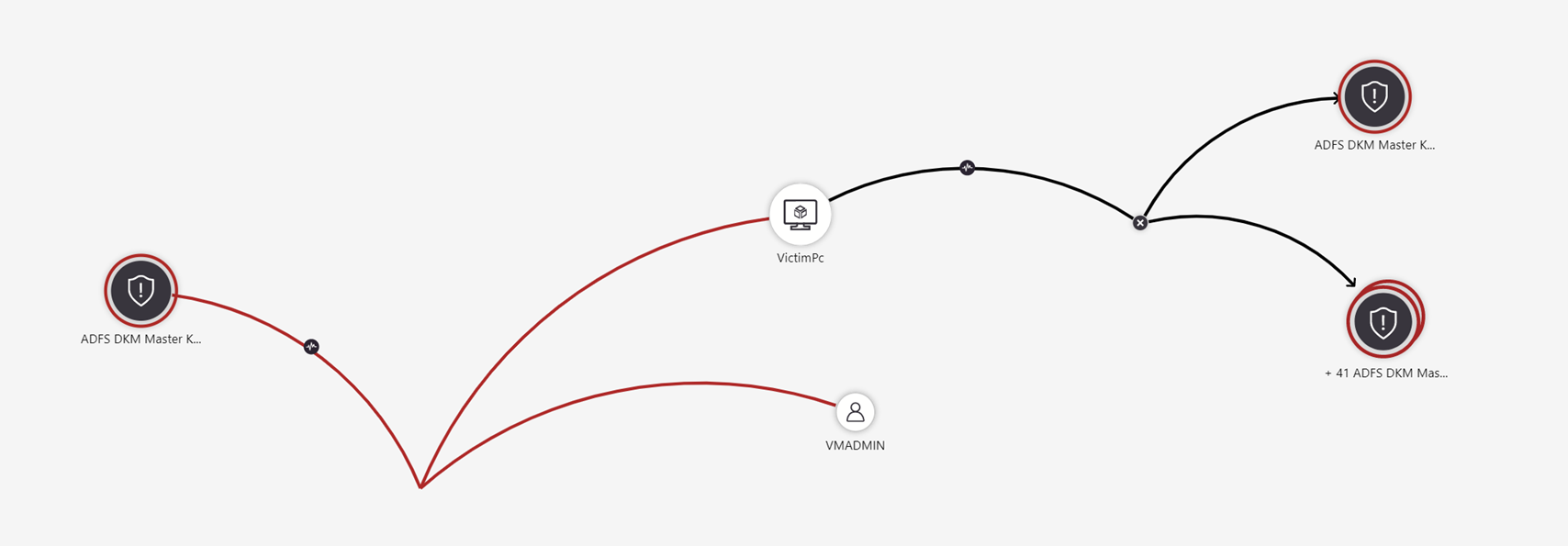

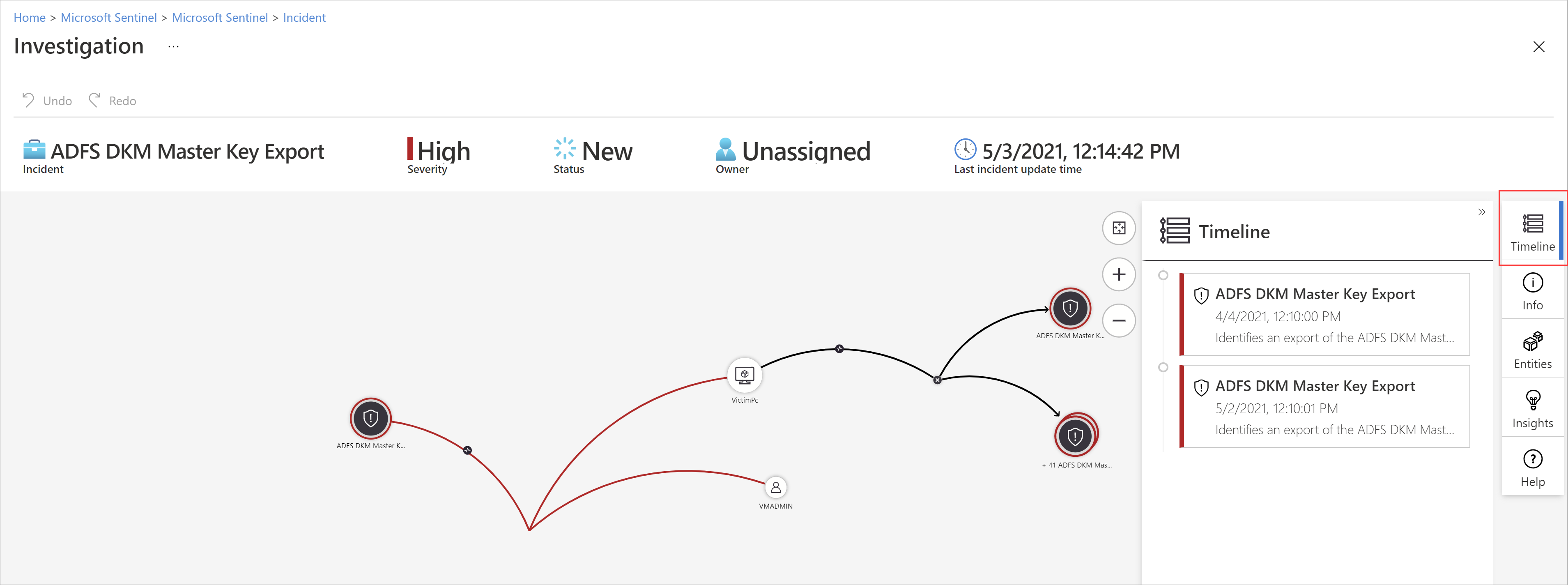

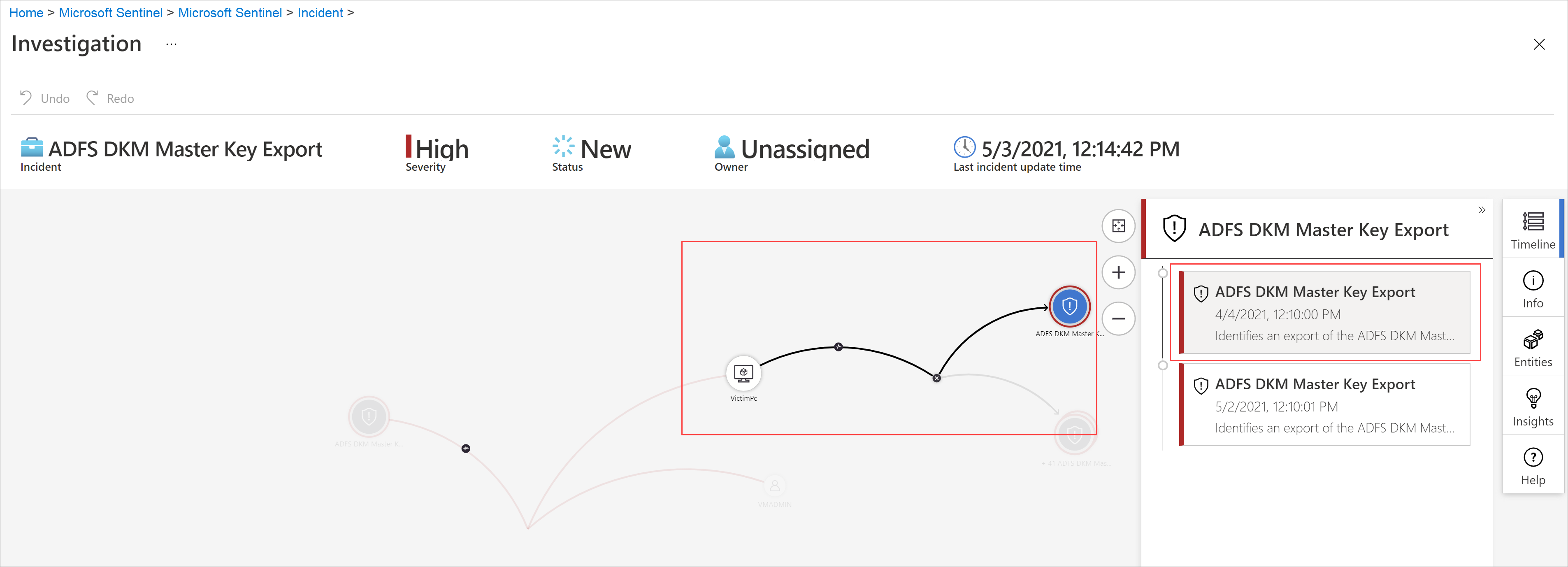

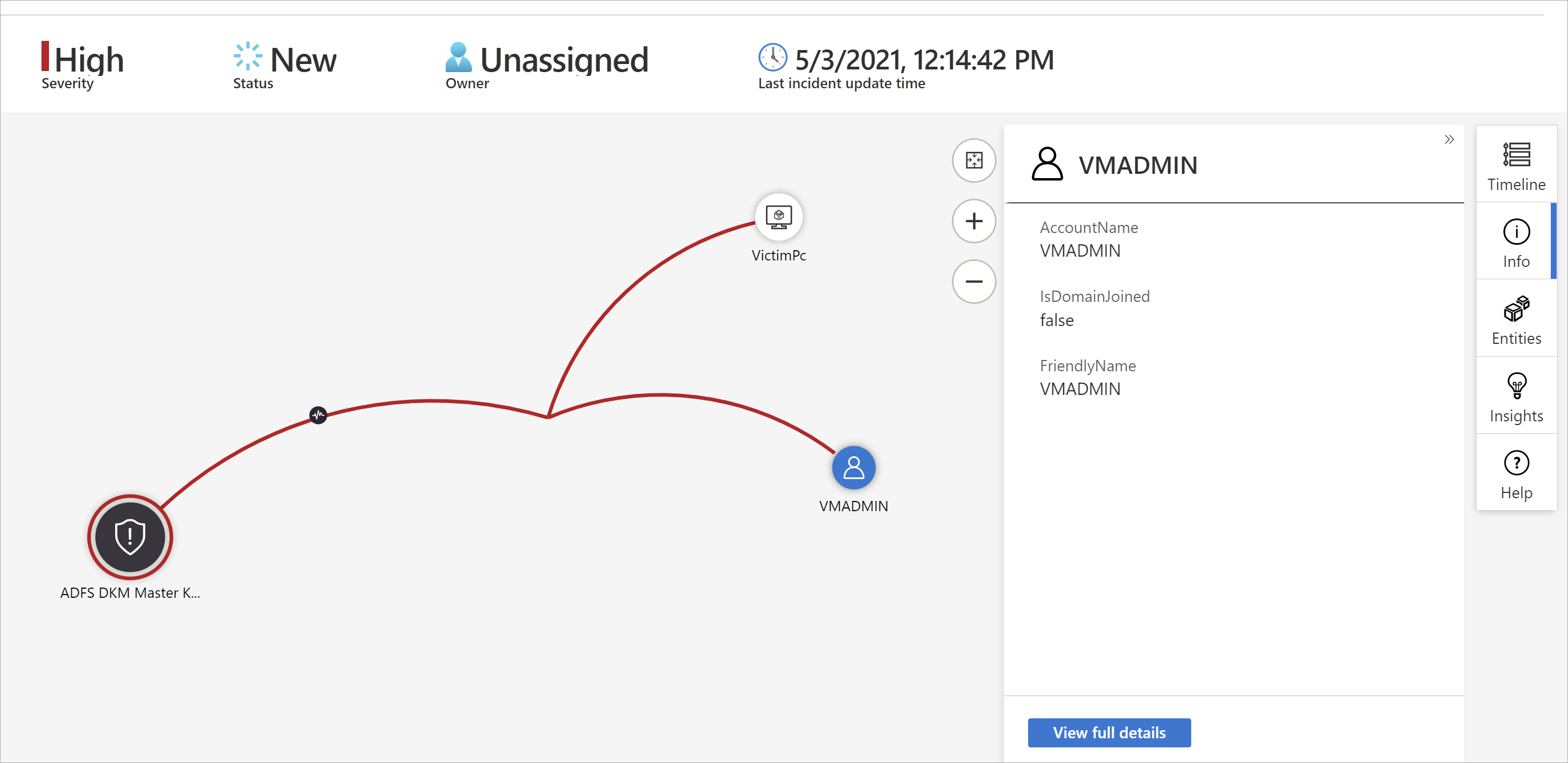

Analizuj zdarzenia wizualnie przy użyciu graficznego narzędzia analizy

Jeśli wolisz wizualizację, graficzną reprezentację alertów, jednostek i połączeń między nimi w badaniu, możesz wykonać wiele omówionych wcześniej elementów za pomocą klasycznego grafu badania. Wadą grafu jest to, że trzeba znacznie częściej przełączać konteksty.

Wykres badania zapewnia następujące elementy:

| Zawartość badania | Opis |

|---|---|

| Kontekst wizualizacji z nieprzetworzonych danych | Dynamiczny wykres wizualny wyświetla relacje jednostek wyodrębnione automatycznie z danych pierwotnych. Dzięki temu można łatwo wyświetlać połączenia między różnymi źródłami danych. |

| Pełne określenie zakresu dochodzenia | Rozszerz zakres badania przy użyciu wbudowanych zapytań eksploracyjnych, aby wyświetlić pełny zakres naruszenia. |

| Wbudowane kroki badania | Użyj wstępnie zdefiniowanych opcji eksploracji, aby upewnić się, że zadajesz odpowiednie pytania w obliczu zagrożenia. |

Aby użyć wykresu badania:

Wybierz zdarzenie, a następnie wybierz pozycję Zbadaj. Przeniesie cię do grafu śledztwa. Wykres przedstawia wizualizację jednostek połączonych bezpośrednio z alertem oraz każdego zasobu połączonego w dalszej kolejności.

Ważne

Będziesz mieć możliwość zbadania zdarzenia tylko wtedy, gdy reguła analizy lub zakładka, która ją wygenerowała, zawiera mapowania jednostek. Aby można było stworzyć wykres badania, twój oryginalny incydent musi zawierać jednostki.

Wykres badania obecnie obsługuje badanie incydentów sprzed maksymalnie 30 dni.

Wybierz jednostkę, aby otworzyć okienko Jednostki , aby przejrzeć informacje dotyczące tej jednostki.

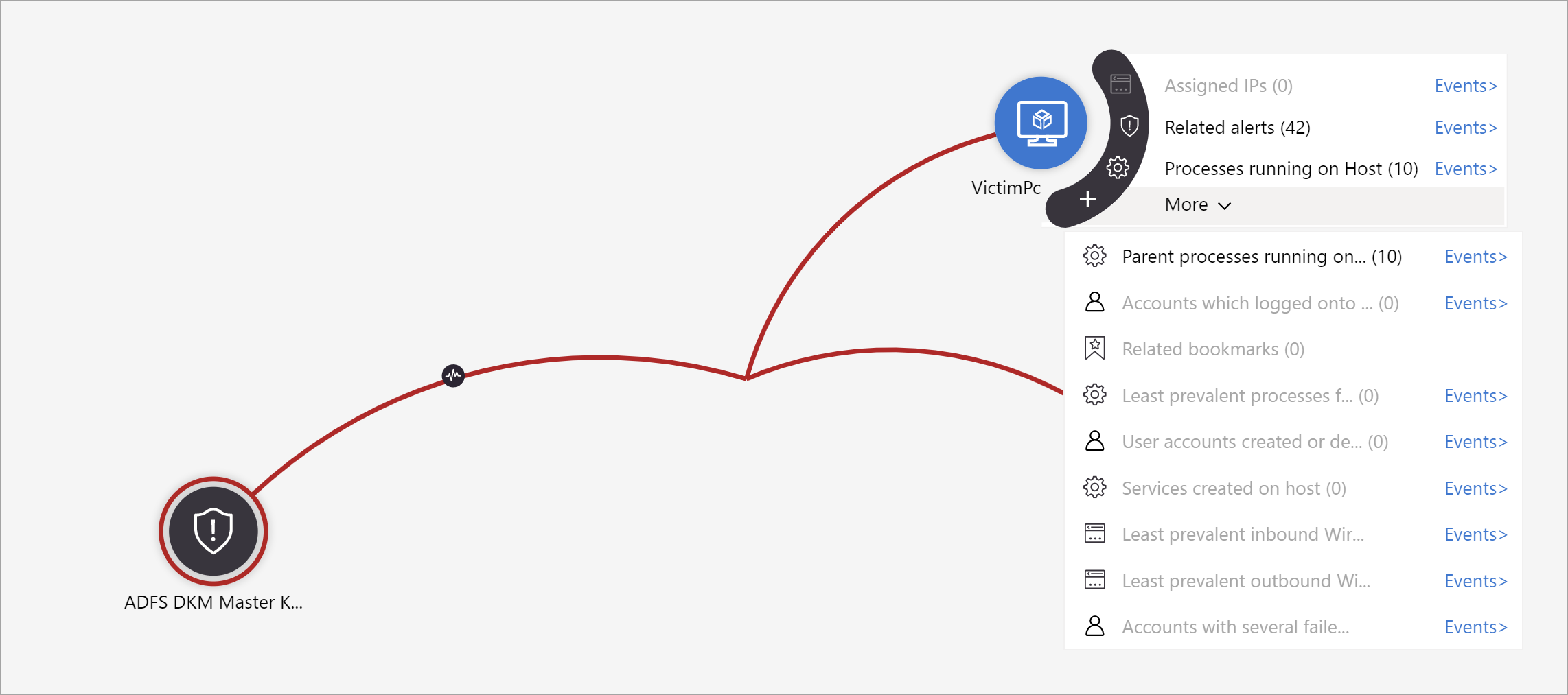

Rozwiń badanie, umieszczając wskaźnik myszy na każdej jednostce, aby wyświetlić listę pytań zaprojektowanych przez naszych ekspertów ds. zabezpieczeń i analityków na typ jednostki w celu pogłębienia badania. Nazywamy te opcje zapytań eksploracyjnych.

Możesz na przykład zażądać powiązanych alertów. Jeśli wybierzesz zapytanie eksploracji, wynikowe uprawnienia zostaną dodane z powrotem do grafu. W tym przykładzie wybranie pozycji Powiązane alerty zwróciły następujące alerty do grafu:

Sprawdź, czy powiązane alerty są wyświetlane połączone z jednostką według wierszy kropkowanych.

Dla każdego zapytania eksploracji można wybrać opcję otwierania nieprzetworzonych wyników zdarzeń i zapytania używanego w usłudze Log Analytics, wybierając pozycję Zdarzenia>.

Aby zrozumieć zdarzenie, wykres przedstawia równoległą oś czasu.

Zatrzymaj wskaźnik myszy na osi czasu, aby zobaczyć, które elementy na grafie wystąpiły w jakim momencie w czasie.

Audyt zdarzeń i dodawanie komentarzy

Podczas badania incydentu chcesz dokładnie udokumentować wykonywane czynności, zarówno w celu zapewnienia dokładnego raportowania zarządzania, jak i umożliwienia bezproblemowej współpracy między współpracownikami. Chcesz również wyraźnie widzieć rekordy wszelkich działań wykonywanych na incydencie przez inne osoby, w tym także działania procesów zautomatyzowanych. Usługa Microsoft Sentinel udostępnia dziennik aktywności, rozbudowane środowisko inspekcji i komentowania, które pomoże Ci to osiągnąć.

Możesz również automatycznie wzbogacić zdarzenia o komentarze. Na przykład po uruchomieniu podręcznika na incydencie, który pobiera odpowiednie informacje ze źródeł zewnętrznych (np. sprawdzanie pliku pod kątem złośliwego oprogramowania w virusTotal), podręcznik może umieścić odpowiedź zewnętrznego źródła — wraz z innymi informacjami zdefiniowanymi — w komentarzach zdarzenia.

Dziennik aktywności automatycznie odświeża się, nawet gdy jest otwarty, dzięki czemu można zawsze zobaczyć zmiany w czasie rzeczywistym. Otrzymasz również powiadomienie o wszelkich zmianach wprowadzonych w dzienniku aktywności podczas otwierania.

Wymagania wstępne

Edycji: Tylko autor komentarza ma uprawnienia do jego edytowania.

Usuwanie: Tylko użytkownicy z rolą Współautor usługi Microsoft Sentinel mają uprawnienia do usuwania komentarzy. Nawet autor komentarza musi mieć tę rolę, aby go usunąć.

Aby wyświetlić dziennik działań i komentarzy, lub dodać własne komentarze:

- Wybierz Dziennik aktywności w górnej części strony szczegółów zdarzenia.

- Aby przefiltrować dziennik, aby wyświetlić tylko działania lub tylko komentarze, wybierz kontrolkę filtru w górnej części dziennika.

- Jeśli chcesz dodać komentarz, wprowadź go w edytorze tekstu znajdującym się w dolnej części panelu Dziennik aktywności zdarzenia.

- Wybierz pozycję Komentarz , aby przesłać komentarz. Twój komentarz jest dodany na górze dziennika.

Obsługiwane formaty dla komentarzy

W poniższej tabeli wymieniono limity obsługiwanych danych wejściowych w komentarzach:

| Typ | Opis |

|---|---|

| Tekst | Komentarze w usłudze Microsoft Sentinel obsługują wprowadzanie tekstu w postaci zwykłego tekstu, podstawowego kodu HTML i języka Markdown. Możesz również wkleić skopiowany tekst, kod HTML i znacznik Markdown w oknie komentarza. |

| Linki | Linki muszą mieć postać tagów kotwicy HTML i muszą mieć parametr target="_blank". Na przykład::html<br><a href="https://www.url.com" target="_blank">link text</a><br>Jeśli masz podręczniki, które tworzą komentarze w incydentach, linki w tych komentarzach również muszą być zgodne z tym szablonem. |

| Obrazy | Nie można przekazywać obrazów bezpośrednio do komentarzy. Zamiast tego wstaw linki do obrazów w komentarzach, aby wyświetlić obrazy w linii. Połączone obrazy muszą być już hostowane w publicznie dostępnej lokalizacji, takiej jak Dropbox, OneDrive, Dysk Google itd. |

| Limit rozmiaru |

Według komentarza: Pojedynczy komentarz może zawierać maksymalnie 30 000 znaków. Na zdarzenie: Pojedyncze zdarzenie może zawierać maksymalnie 100 komentarzy. Limit rozmiaru pojedynczego rekordu incydentu w tabeli SecurityIncident w usłudze Log Analytics wynosi 64 KB. Jeśli ten limit zostanie przekroczony, komentarze (począwszy od najwcześniejszego) zostaną obcięte, co może mieć wpływ na komentarze wyświetlane w wynikach wyszukiwania zaawansowanego . Nie ma to wpływu na rzeczywiste rekordy zdarzeń w bazie danych zdarzeń. |

Następny krok

Badanie zdarzeń przy użyciu danych UEBA

Treści powiązane

W tym artykule przedstawiono sposób rozpoczynania badania zdarzeń przy użyciu usługi Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz: