Wykrywanie zagrożeń przy użyciu pasującej analizy

Skorzystaj z analizy zagrożeń opracowanej przez firmę Microsoft, aby wygenerować alerty i zdarzenia o wysokiej wierności za pomocą reguły analizy zagrożeń w usłudze Microsoft Defender. Ta wbudowana reguła w usłudze Microsoft Sentinel jest zgodna ze wskaźnikami z dziennikami common event format (CEF), zdarzeniami DNS systemu Windows ze wskaźnikami zagrożeń domeny i IPv4, danymi dziennika systemowego i nie tylko.

Ważne

Analiza dopasowywania jest obecnie dostępna w wersji zapoznawczej. Zobacz Dodatkowe warunki użytkowania dla wersji zapoznawczych platformy Microsoft Azure, aby uzyskać dodatkowe postanowienia prawne dotyczące funkcji platformy Azure, które są dostępne w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Wymagania wstępne

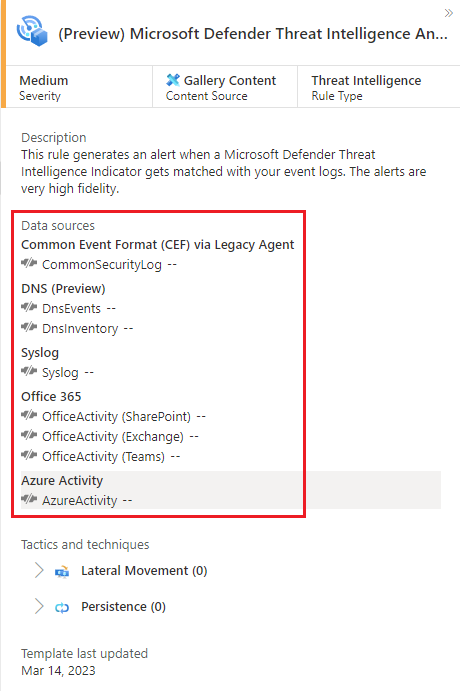

Aby można było tworzyć alerty i zdarzenia o wysokiej wierności, należy zainstalować co najmniej jeden z obsługiwanych łączników danych, ale licencja PREMIUM MDTI nie jest wymagana. Zainstaluj odpowiednie rozwiązania z centrum zawartości, aby połączyć te źródła danych.

- Common Event Format (CEF)

- DNS (Preview)

- Dziennik systemu

- Dzienniki aktywności pakietu Office

- Dzienniki aktywności platformy Azure

Na przykład w zależności od źródła danych można użyć następujących rozwiązań i łączników danych.

Konfigurowanie zgodnej reguły analizy

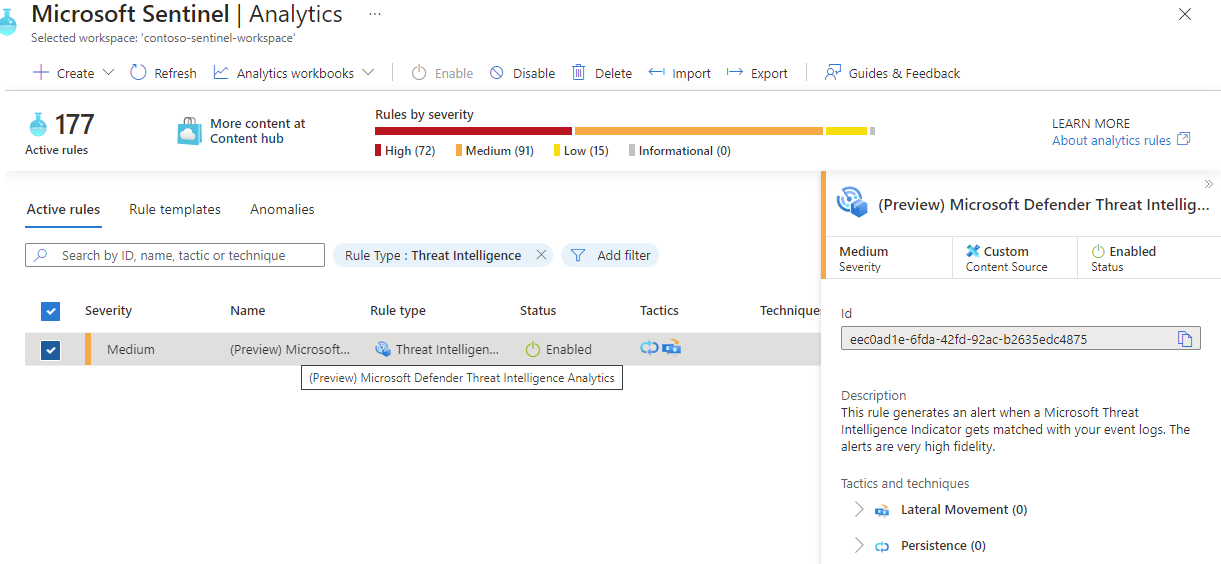

Dopasowywanie analizy jest konfigurowane podczas włączania reguły analizy zagrożeń w usłudze Microsoft Defender.

Kliknij menu Analiza w sekcji Konfiguracja.

Wybierz kartę menu Szablony reguł.

W oknie wyszukiwania wpisz analizę zagrożeń.

Wybierz szablon reguły usługi Microsoft Defender Threat Intelligence Analytics.

Kliknij pozycję Utwórz regułę. Szczegóły reguły są tylko do odczytu, a domyślny stan reguły jest włączony.

Kliknij pozycję Przejrzyj>pozycję Utwórz.

Źródła danych i wskaźniki

Usługa Microsoft Defender Threat Intelligence (MDTI) Analytics jest zgodna z dziennikami ze wskaźnikami domeny, adresu IP i adresu URL w następujący sposób:

Dzienniki cef pozyskane do tabeli Log Analytics CommonSecurityLog pasują do adresów URL i wskaźników domeny, jeśli zostały wypełnione w

RequestURLpolu, a wskaźniki IPv4 wDestinationIPpolu.Dzienniki DNS systemu Windows, w których zdarzenie

SubType == "LookupQuery"pozyskane do tabeli DnsEvents jest zgodne ze wskaźnikami domeny wypełnionymi wNamepolu, a wskaźniki IPv4 wIPAddressespolu.Zdarzenia dziennika systemowego, w których

Facility == "cron"pozyskane do tabeli Syslog są zgodne z domeną i wskaźnikami IPv4 bezpośrednio zSyslogMessagepola.Dzienniki aktywności pakietu Office pozyskane do tabeli OfficeActivity są zgodne ze wskaźnikami IPv4 bezpośrednio z

ClientIPpola.Dzienniki aktywności platformy Azure pozyskane do tabeli AzureActivity są zgodne ze wskaźnikami IPv4 bezpośrednio z

CallerIpAddresspola.

Klasyfikowanie zdarzenia wygenerowanego przez zgodną analizę

Jeśli analiza firmy Microsoft znajdzie dopasowanie, wszystkie wygenerowane alerty są pogrupowane w zdarzenia.

Wykonaj następujące kroki, aby sklasyfikować zdarzenia wygenerowane przez regułę analizy zagrożeń w usłudze Microsoft Defender:

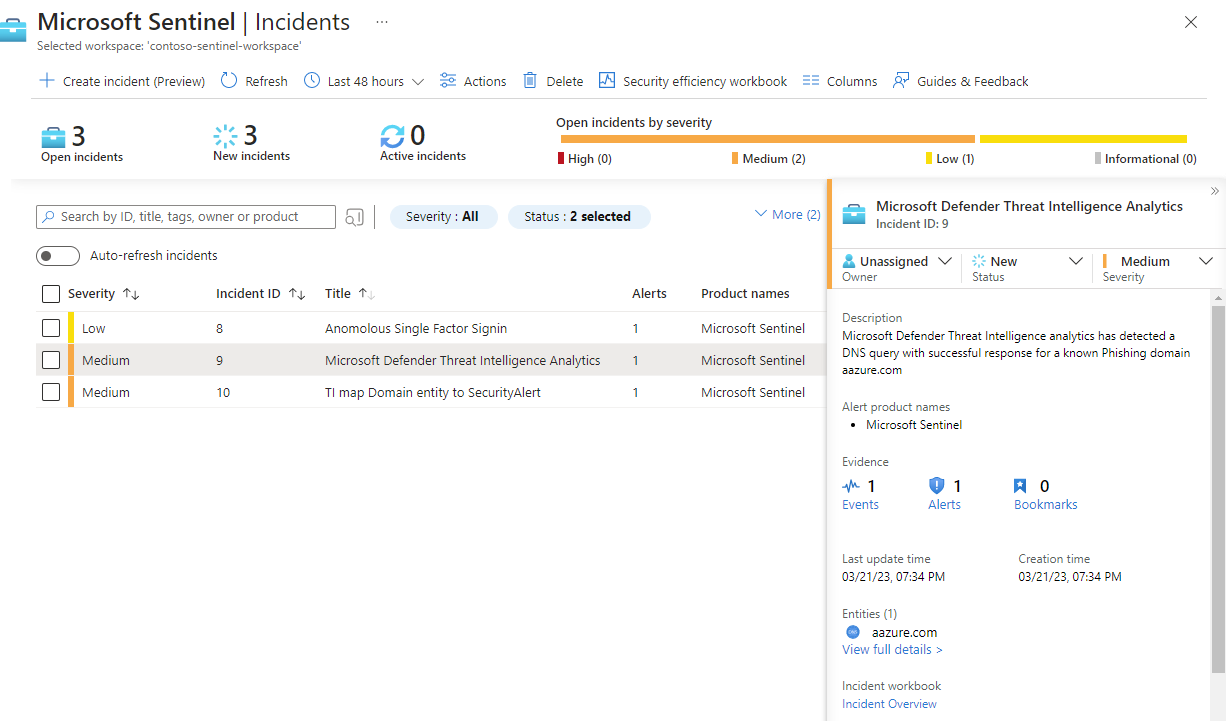

W obszarze roboczym usługi Microsoft Sentinel, w którym włączono regułę Analizy zagrożeń w usłudze Microsoft Defender, wybierz pozycję Incydenty i wyszukaj usługę Microsoft Defender Threat Intelligence Analytics.

Wszystkie znalezione zdarzenia są wyświetlane w siatce.

Wybierz pozycję Wyświetl pełne szczegóły , aby wyświetlić jednostki i inne szczegóły dotyczące zdarzenia, takie jak określone alerty.

Na przykład:

Obserwuj ważność przypisaną do alertów i zdarzenia. W zależności od dopasowania wskaźnika odpowiednia ważność jest przypisywana do alertu z

Informationaldo .HighJeśli na przykład wskaźnik jest zgodny z dziennikami zapory, które zezwoliły na ruch, zostanie wygenerowany alert o wysokiej ważności. Jeśli ten sam wskaźnik został dopasowany do dzienników zapory, które zablokowały ruch, wygenerowany alert będzie niski lub średni.Alerty są następnie grupowane na podstawie wskaźnika. Na przykład wszystkie alerty generowane w 24-godzinnym okresie, który pasuje

contoso.comdo domeny, są pogrupowane w pojedyncze zdarzenie z przypisaną ważnością na podstawie najwyższej ważności alertu.Obserwuj szczegóły wskaźnika. Po znalezieniu dopasowania wskaźnik jest publikowany w tabeli Log Analytics ThreatIntelligenceIndicators i wyświetlany na stronie Analiza zagrożeń. W przypadku wszystkich wskaźników opublikowanych z tej reguły źródło jest definiowane jako analiza analizy zagrożeń w usłudze Microsoft Defender.

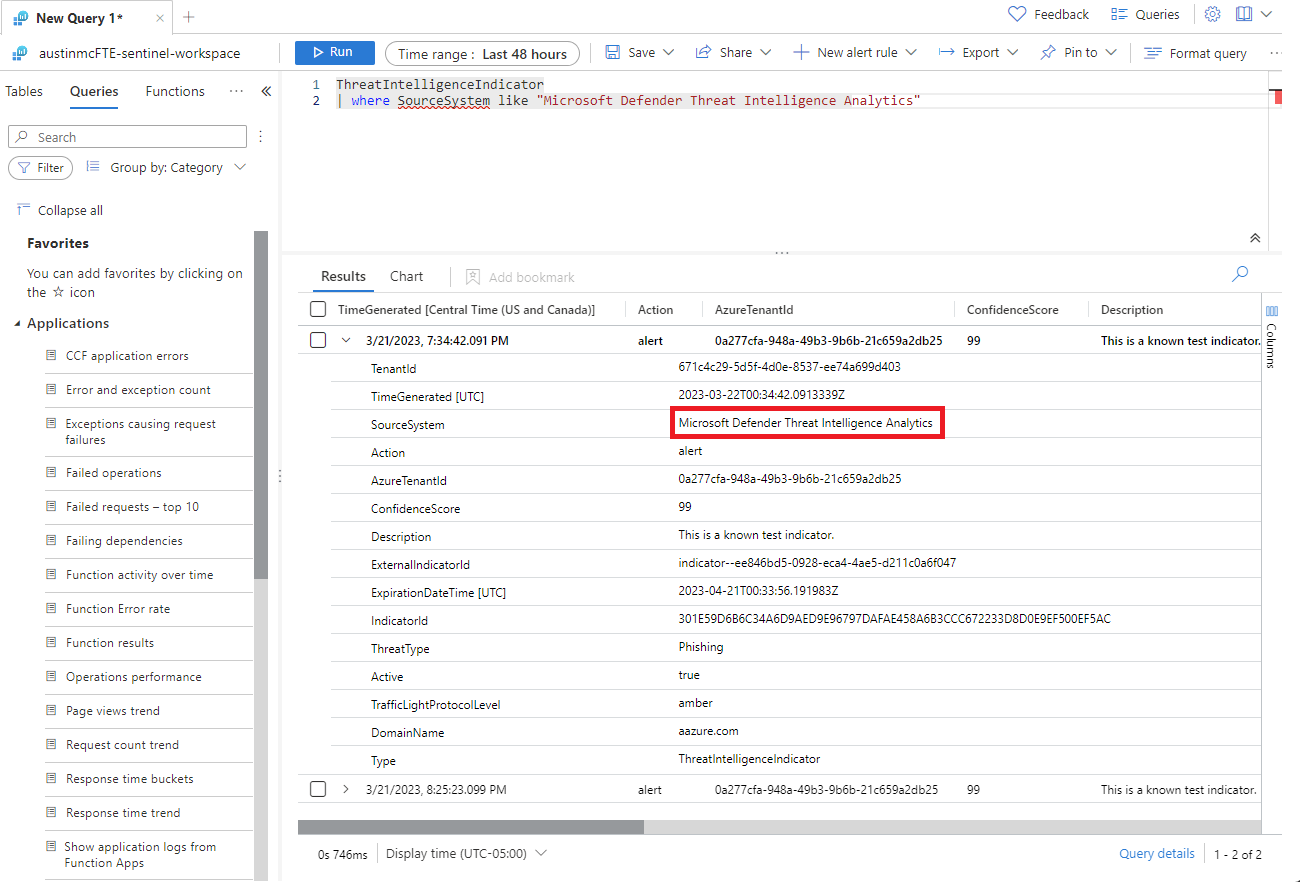

Na przykład w tabeli ThreatIntelligenceIndicators :

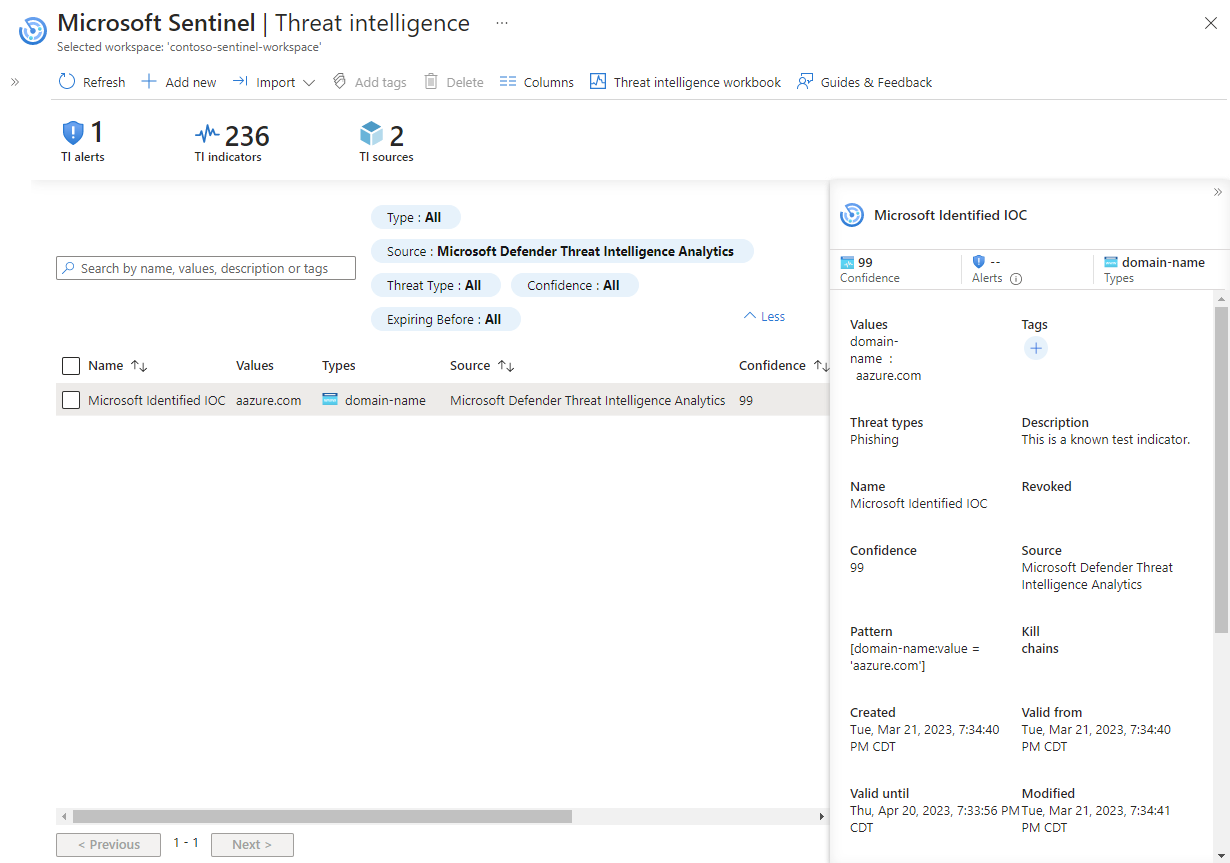

Na stronie Analiza zagrożeń:

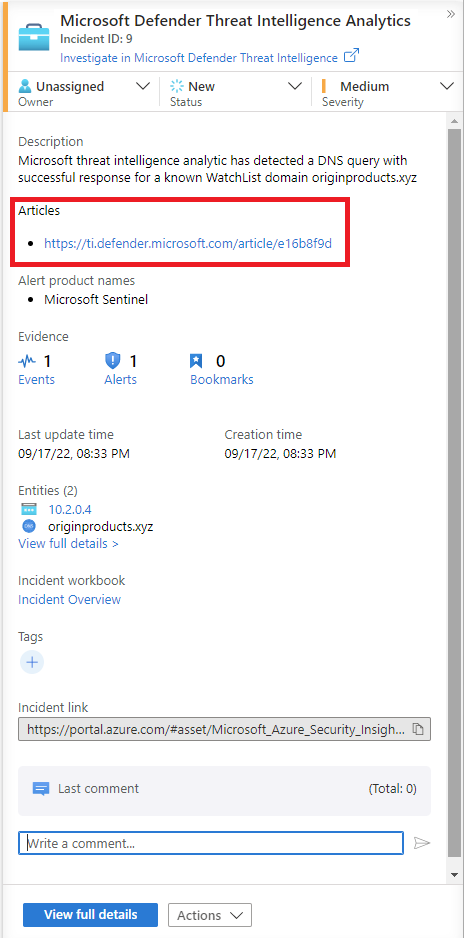

Uzyskiwanie większego kontekstu z usługi Microsoft Defender Threat Intelligence

Oprócz alertów i zdarzeń o wysokiej wierności niektóre wskaźniki MDTI zawierają link do artykułu referencyjnego w portalu społeczności MDTI.

Aby uzyskać więcej informacji, zobacz portal MDTI i Co to jest usługa Microsoft Defender Threat Intelligence?

Powiązana zawartość

W tym artykule przedstawiono sposób łączenia analizy zagrożeń opracowanych przez firmę Microsoft w celu generowania alertów i zdarzeń. Aby uzyskać więcej informacji na temat analizy zagrożeń w usłudze Microsoft Sentinel, zobacz następujące artykuły:

- Praca ze wskaźnikami zagrożeń w usłudze Microsoft Sentinel.

- Połączenie do usługi Microsoft SentinelŹródła danych analizy zagrożeń STIX/TAXII.

- Połączenie platformy analizy zagrożeń do usługi Microsoft Sentinel.

- Zobacz, które platformy TIP, kanały TAXII i wzbogacania można łatwo zintegrować z usługą Microsoft Sentinel.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla