Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Przyspiesz wykrywanie i usuwanie zagrożeń dzięki usprawnionemu tworzeniu i zarządzaniu inteligencją zagrożeń. W tym artykule pokazano, jak jak w interfejsie zarządzania jak najlepiej zintegrować analizę zagrożeń, niezależnie od tego, czy uzyskujesz do niego dostęp z usługi Microsoft Sentinel w portalu usługi Defender, czy w witrynie Azure Portal.

- Tworzenie obiektów analizy zagrożeń przy użyciu ustrukturyzowanego wyrażenia informacji o zagrożeniach (STIX)

- Zarządzaj analizą zagrożeń poprzez wyświetlanie, opracowywanie i wizualizowanie

Ważne

Usługa Microsoft Sentinel jest ogólnie dostępna w portalu Microsoft Defender, w tym dla klientów bez licencji XDR usługi Microsoft Defender lub E5.

Począwszy od lipca 2026 r., wszyscy klienci korzystający z usługi Microsoft Sentinel w witrynie Azure Portal zostaną przekierowani do portalu usługi Defender i będą używać usługi Microsoft Sentinel tylko w portalu usługi Defender. Od lipca 2025 r. wielu nowych klientów jest automatycznie dołączanych i przekierowywanych do portalu usługi Defender.

Jeśli nadal używasz usługi Microsoft Sentinel w witrynie Azure Portal, zalecamy rozpoczęcie planowania przejścia do portalu usługi Defender w celu zapewnienia bezproblemowego przejścia i pełnego wykorzystania ujednoliconego środowiska operacji zabezpieczeń oferowanego przez usługę Microsoft Defender. Aby uzyskać więcej informacji, zobacz It's Time to Move: Retiring Microsoft Sentinel's Azure Portal for greater security (Przenoszenie: wycofywanie witryny Azure Portal usługi Microsoft Sentinel w celu zwiększenia bezpieczeństwa).

Uzyskiwanie dostępu do interfejsu zarządzania

Odwołaj się do jednej z poniższych kart, w zależności od tego, gdzie chcesz pracować z analizą zagrożeń. Mimo że dostęp do interfejsu zarządzania różni się w zależności od używanego portalu, zadania tworzenia i zarządzania mają te same kroki po ich uruchomieniu.

W portalu usługi Defender przejdź do Inteligencja zagrożeń>Zarządzanie Intel.

Tworzenie analizy zagrożeń

Interfejs zarządzania umożliwia tworzenie obiektów STIX i wykonywanie innych typowych zadań analizy zagrożeń, takich jak tagowanie wskaźników i nawiązywanie połączeń między obiektami.

- Zdefiniuj relacje podczas tworzenia nowych obiektów STIX.

- Szybko utwórz wiele obiektów przy użyciu funkcji duplikatu, aby skopiować metadane z nowego lub istniejącego obiektu TI.

Aby uzyskać więcej informacji na temat obsługiwanych obiektów STIX, zobacz Analiza zagrożeń w usłudze Microsoft Sentinel.

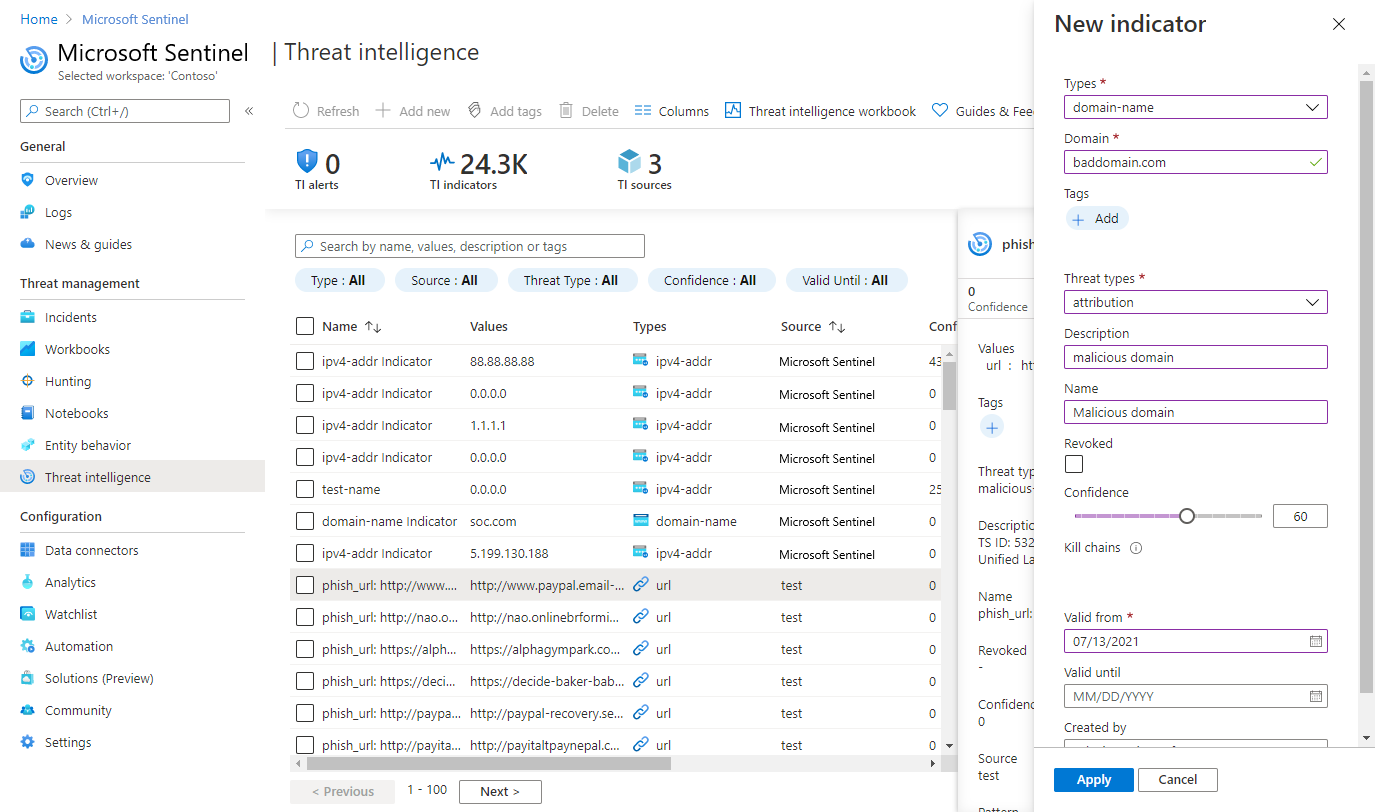

Tworzenie nowego obiektu STIX

Wybierz Dodaj Nowy>obiekt TI.

Wybierz typ obiektu, a następnie wypełnij formularz na stronie Nowy obiekt TI . Wymagane pola są oznaczone czerwoną gwiazdką (*).

Rozważ wyznaczenie wartości poufności lub klasyfikacji według protokołu Traffic light protocol (TLP) dla obiektu TI. Aby uzyskać więcej informacji na temat tego, co te wartości reprezentują, zobacz Curate threat intelligence.

Jeśli wiesz, jak ten obiekt odnosi się do innego obiektu analizy zagrożeń, wskaż połączenie z typem relacji i odwołaniem docelowym.

Wybierz pozycję Dodaj dla pojedynczego obiektu lub Dodaj i zduplikuj , jeśli chcesz utworzyć więcej elementów z tymi samymi metadanymi. Na poniższej ilustracji przedstawiono wspólną sekcję metadanych każdego obiektu STIX, które są zduplikowane.

Zarządzanie analizą zagrożeń

Zoptymalizuj TI z twoich źródeł przy użyciu reguł przetwarzania. Zaktualizuj istniejące TI za pomocą narzędzia do tworzenia relacji. Użyj interfejsu zarządzania do wyszukiwania, filtrowania i sortowania, a następnie dodawania tagów do analizy zagrożeń.

Optymalizowanie źródeł danych analizy zagrożeń przy użyciu reguł pozyskiwania

Zmniejsz szum z kanałów informacyjnych TI, rozszerz ważność wskaźników o wysokiej wartości i dodaj znaczące tagi do obiektów przychodzących. Są to tylko niektóre przypadki użycia reguł przetwarzania. Poniżej przedstawiono kroki rozszerzania daty ważności na wskaźniki o wysokiej wartości.

Wybierz Reguły pozyskiwania, aby otworzyć zupełnie nową stronę, na której można wyświetlić istniejące reguły oraz tworzyć logikę nowych reguł.

Wprowadź opisową nazwę reguły. Strona reguł wprowadzania ma wystarczającą przestrzeń na nazwę, ale jest to jedyny dostępny opis tekstowy, który pozwala odróżnić reguły bez ich edytowania.

Wybierz typ obiektu. Ten przypadek użycia jest oparty na rozszerzeniu

Valid fromwłaściwości, która jest dostępna tylko dlaIndicatortypów obiektów.Dodaj warunek i

SourceEqualswybierz wartość o wysokiej wartościSource.Dodaj warunek dla

ConfidenceGreater than or equali wprowadźConfidencewynik.Wybierz akcję. Ponieważ chcemy zmodyfikować ten wskaźnik, wybierz pozycję

Edit.Wybierz akcję Dodaj dla

Valid until,Extend byi wybierz przedział czasu w dniach.Rozważ dodanie tagu, aby wskazać wysoką wartość umieszczoną na tych wskaźnikach, na przykład

Extended. Data modyfikacji nie jest aktualizowana przez zasady przetwarzania danych.Wybierz zamówienie, dla którego chcesz uruchomić regułę. Reguły są uruchamiane od najniższego numeru kolejności do najwyższego. Każda reguła ocenia każdy obiekt pozyskany.

Jeśli reguła jest gotowa do włączenia, przełącz pozycję Stan na włączone.

Wybierz pozycję Dodaj , aby utworzyć regułę pozyskiwania.

Aby uzyskać więcej informacji, zobacz Reguły pozyskiwania analizy zagrożeń.

Curate threat intelligence with the relationship builder (Tworzenie analiz zagrożeń za pomocą konstruktora relacji)

Łączenie obiektów analizy zagrożeń za pomocą konstruktora relacji. W konstruktorze istnieje maksymalnie 20 relacji, ale można utworzyć więcej połączeń za pomocą wielu iteracji i dodając odwołania docelowe relacji dla nowych obiektów.

Wybierz Dodaj nową>relację TI.

Zacznij od istniejącego obiektu TI, takiego jak aktor zagrożenia lub wzorzec ataku, w którym pojedynczy obiekt łączy się z co najmniej jednym istniejącym obiektem, na przykład wskaźnikami.

Dodaj typ relacji zgodnie z najlepszymi rozwiązaniami opisanymi w poniższej tabeli i w tabeli podsumowania relacji referencyjnej STIX 2.1:

Typ pokrewieństwa opis Duplikat

Pochodzi z

Powiązane zTypowe relacje zdefiniowane dla dowolnego obiektu domeny STIX (SDO)

Aby uzyskać więcej informacji, zobacz dokumentację STIX 2.1 dotyczącą typowych relacjiCele Attack patternlubThreat actorceleIdentityZastosowania Threat actorUżywaAttack patternPrzypisane do Threat actorPrzypisane doIdentityWskazuje IndicatorWskazujeAttack patternlubThreat actorPodszywa się Threat actorUdajeIdentityUżyj poniższej ilustracji jako przykładu, aby użyć konstruktora relacji. W tym przykładzie pokazano, jak nawiązać połączenia między aktorem zagrożenia a wzorcem ataku, wskaźnikiem i tożsamością przy użyciu konstruktora relacji w portalu usługi Defender.

Ukończ relację, konfigurując wspólne właściwości.

Wyświetlanie analizy zagrożeń w interfejsie zarządzania

Użyj interfejsu zarządzania, aby sortować, filtrować i przeszukiwać analizę zagrożeń z dowolnego źródła, z którego zostały pozyskane bez konieczności pisania zapytania usługi Log Analytics.

Z poziomu interfejsu zarządzania rozwiń menu Co chcesz wyszukać?

Wybierz typ obiektu STIX lub pozostaw wartość domyślną Wszystkie typy obiektów.

Wybierz warunki przy użyciu operatorów logicznych.

Wybierz obiekt, o którym chcesz wyświetlić więcej informacji.

Na poniższej ilustracji użyto wielu źródeł do wyszukiwania, umieszczając je w grupie OR, natomiast wiele warunków zgrupowano za pomocą operatora AND.

Usługa Microsoft Sentinel wyświetla tylko najnowszą wersję informacji wywiadowczych o zagrożeniach w tym widoku. Aby uzyskać więcej informacji na temat aktualizowania obiektów, zobacz Cykl życia analizy zagrożeń.

Wskaźniki adresów IP i nazw domen są wzbogacone dodatkowymi GeoLocation danymi, WhoIs dzięki czemu można zapewnić więcej kontekstu dla wszystkich badań, w których znaleziono wskaźnik.

Oto przykład.

Ważne

GeoLocation i WhoIs rozszerzenie jest obecnie dostępne w wersji próbnej.

Dodatkowe postanowienia dotyczące wersji zapoznawczej platformy Azure obejmują więcej warunków prawnych, które dotyczą funkcji platformy Azure w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Tagowanie i edytowanie analizy zagrożeń

Tagowanie analizy zagrożeń to szybki sposób grupowania obiektów w celu ułatwienia ich znajdowania. Zazwyczaj można stosować tagi związane z konkretnym zdarzeniem. Jeśli jednak obiekt reprezentuje zagrożenia ze strony określonego znanego aktora lub dobrze znanej kampanii ataku, rozważ utworzenie relacji zamiast tagu.

- Użyj interfejsu zarządzania do sortowania, filtrowania i wyszukiwania analizy zagrożeń.

- Po znalezieniu obiektów, z którymi chcesz pracować, zaznacz jeden lub więcej obiektów tego samego typu.

- Wybierz Dodaj tagi i oznacz je wszystkie jednocześnie jednym lub więcej tagami.

- Ponieważ tagowanie jest bezpłatne, zalecamy utworzenie standardowych konwencji nazewnictwa tagów w organizacji.

Edytuj jednocześnie jeden obiekt analizy zagrożeń, niezależnie od tego, czy został utworzony bezpośrednio w usłudze Microsoft Sentinel, czy ze źródeł partnerskich, takich jak serwery TIP i TAXII. W przypadku informacji o zagrożeniach utworzonych w interfejsie zarządzania wszystkie pola można edytować. W przypadku informacji o zagrożeniach pozyskanych ze źródeł partnerów można edytować tylko określone pola, w tym tagi, datę wygaśnięcia, wiarygodność i unieważnione. Tak czy inaczej, tylko najnowsza wersja obiektu jest wyświetlana w interfejsie zarządzania.

Aby uzyskać więcej informacji na temat aktualizowania inteligencji zagrożeń, zobacz Wyświetlanie analizy zagrożeń.

Znajdowanie i wyświetlanie analizy zagrożeń za pomocą zapytań

W tej procedurze opisano sposób wyświetlania analizy zagrożeń za pomocą zapytań, niezależnie od źródła danych lub metody użytej do ich pozyskiwania.

Wskaźniki zagrożeń są przechowywane w tabeli usługi Microsoft Sentinel ThreatIntelligenceIndicator . Ta tabela jest podstawą zapytań analizy zagrożeń wykonywanych przez inne funkcje usługi Microsoft Sentinel, takie jak Analytics, Hunting i Workbooks.

Ważne

3 kwietnia 2025 r. zaprezentowaliśmy publicznie dwa nowe tabele wspierające schematy wskaźników i obiektów STIX: ThreatIntelIndicators i ThreatIntelObjects. Usługa Microsoft Sentinel pozyska wszystkie dane analizy zagrożeń w tych nowych tabelach, jednocześnie pozyskując te same dane do starszej ThreatIntelligenceIndicator tabeli do 31 lipca 2025 r.

Pamiętaj, aby zaktualizować niestandardowe zapytania, reguły analizy i wykrywania, skoroszyty i automatyzację, aby używać nowych tabel do 31 lipca 2025 r. Po tej dacie usługa Microsoft Sentinel przestanie pozyskiwać dane do starszej ThreatIntelligenceIndicator tabeli. Aktualizujemy wszystkie wbudowane rozwiązania do analizy zagrożeń w Content Hub, aby wykorzystać nowe tabele. Aby uzyskać więcej informacji na temat nowych schematów tabel, zobacz ThreatIntelIndicators i ThreatIntelObjects.

Aby uzyskać informacje na temat używania i migrowania do nowych tabel, zobacz (Praca z obiektami STIX w celu ulepszenia analizy zagrożeń i wyszukiwania zagrożeń w usłudze Microsoft Sentinel (wersja zapoznawcza)[work-with-stix-objects-indicators.md].

W usłudze Microsoft Sentinel w portalu Defender, wybierz Badanie i odpowiedź>Polowanie>Zaawansowane wyszukiwanie.

Tabela

ThreatIntelligenceIndicatorznajduje się w grupie usługi Microsoft Sentinel .

Aby uzyskać więcej informacji, zobacz Wyświetlanie analizy zagrożeń.

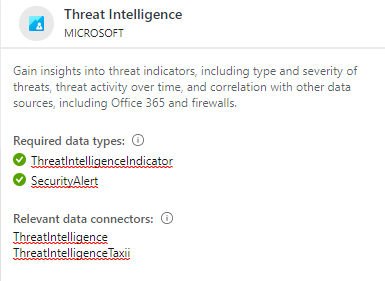

Wizualizowanie analizy zagrożeń za pomocą skoroszytów

Użyj specjalnie utworzonego skoroszytu usługi Microsoft Sentinel, aby zwizualizować kluczowe informacje o analizie zagrożeń w usłudze Microsoft Sentinel i dostosować skoroszyt zgodnie z potrzebami biznesowymi.

Poniżej przedstawiono sposób znajdowania skoroszytu analizy zagrożeń udostępnionego w usłudze Microsoft Sentinel oraz przykład sposobu wprowadzania zmian w skoroszycie w celu jego dostosowania.

W witrynie Azure Portal przejdź do usługi Microsoft Sentinel.

Wybierz obszar roboczy, do którego zaimportowałeś wskaźniki zagrożeń, używając jednego z łączników danych analizy zagrożeń.

W sekcji Zarządzanie zagrożeniami w menu usługi Microsoft Sentinel wybierz pozycję Skoroszyty.

Znajdź skoroszyt zatytułowany Analiza zagrożeń. Sprawdź, czy masz dane w

ThreatIntelligenceIndicatortabeli.

Wybierz pozycję Zapisz i wybierz lokalizację platformy Azure, w której ma być przechowywany skoroszyt. Ten krok jest wymagany, jeśli zamierzasz zmodyfikować skoroszyt w jakikolwiek sposób i zapisać zmiany.

Teraz wybierz pozycję Wyświetl zapisany skoroszyt , aby otworzyć skoroszyt do wyświetlania i edytowania.

Teraz powinny zostać wyświetlone domyślne wykresy dostarczone przez szablon. Aby zmodyfikować wykres, wybierz pozycję Edytuj w górnej części strony, aby uruchomić tryb edycji skoroszytu.

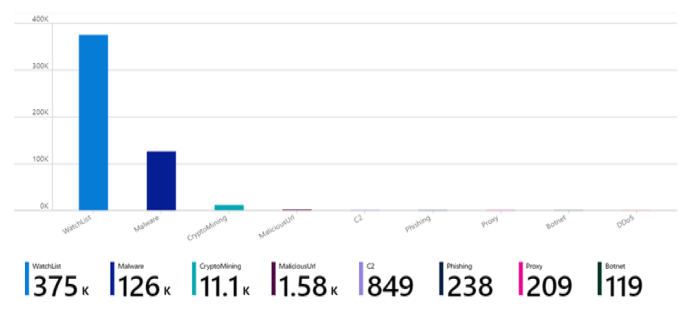

Dodaj nowy wykres wskaźników zagrożeń według typu zagrożenia. Przewiń do dołu strony i wybierz pozycję Dodaj zapytanie.

Dodaj następujący tekst do pola Zapytanie dziennika w obszarze roboczym Log Analytics :

ThreatIntelligenceIndicator | summarize count() by ThreatTypeZobacz więcej informacji na temat następujących elementów używanych w poprzednim przykładzie w dokumentacji usługi Kusto:

Z menu rozwijanego Wizualizacja wybierz Wykres słupkowy.

Wybierz pozycję Zakończono edytowanie i wyświetl nowy wykres dla skoroszytu.

Skoroszyty udostępniają interaktywne, zaawansowane pulpity nawigacyjne, które dają wgląd we wszystkie aspekty usługi Microsoft Sentinel. Wiele zadań można wykonywać za pomocą skoroszytów, a udostępnione szablony są doskonałym punktem wyjścia. Dostosuj szablony lub utwórz nowe pulpity nawigacyjne, łącząc wiele źródeł danych, aby umożliwić wizualizowanie danych w unikatowy sposób.

Skoroszyty usługi Microsoft Sentinel są oparte na skoroszytach usługi Azure Monitor, dlatego dostępna jest obszerna dokumentacja i wiele innych szablonów. Aby uzyskać więcej informacji, zobacz Tworzenie interaktywnych raportów za pomocą skoroszytów usługi Azure Monitor.

Istnieje również bogaty zasób dla skoroszytów usługi Azure Monitor w witrynie GitHub, w którym można pobrać więcej szablonów i współtworzyć własne szablony.

Powiązana zawartość

Aby uzyskać więcej informacji, zobacz następujące artykuły:

- Analiza zagrożeń w usłudze Microsoft Sentinel.

- Połącz Microsoft Sentinel z źródłami wywiadu o zagrożeniach STIX/TAXII.

- Zobacz, które elementy TIPs, TAXII feeds i wzbogacenia można łatwo zintegrować z usługą Microsoft Sentinel.

Aby uzyskać więcej informacji na temat języka KQL, zobacz Omówienie języka Kusto Query Language (KQL).

Inne zasoby: