Używanie wskaźników zagrożeń w regułach analizy

Włącz reguły analizy za pomocą wskaźników zagrożeń, aby automatycznie generować alerty na podstawie zintegrowanej analizy zagrożeń.

Wymagania wstępne

- Wskaźniki zagrożeń. Te wskaźniki mogą pochodzić z źródeł danych analizy zagrożeń, platform analizy zagrożeń, zbiorczego importowania z pliku prostego lub ręcznego wprowadzania danych wejściowych.

- Źródła danych. Zdarzenia z łączników danych muszą być przesyłane do obszaru roboczego usługi Microsoft Sentinel.

- Reguła analizy formatu

TI map.... Musi on używać tego formatu, aby można było mapować wskaźniki zagrożeń z pozyskanymi zdarzeniami.

Konfigurowanie reguły w celu generowania alertów zabezpieczeń

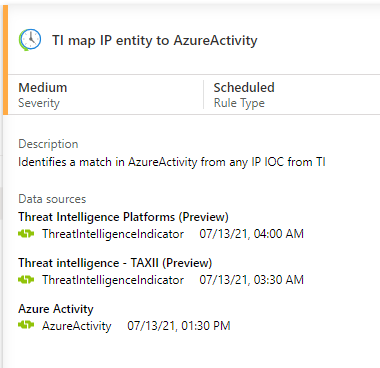

W poniższym przykładzie pokazano, jak włączyć i skonfigurować regułę w celu generowania alertów zabezpieczeń przy użyciu wskaźników zagrożeń zaimportowanych do usługi Microsoft Sentinel. W tym przykładzie użyj szablonu reguły o nazwie JEDNOSTKA MAPOWANIA ADRESÓW IP ti do usługi AzureActivity. Ta reguła pasuje do dowolnego wskaźnika zagrożenia typu adresu IP ze wszystkimi zdarzeniami aktywności platformy Azure. Po znalezieniu dopasowania zostanie wygenerowany alert wraz z odpowiednim zdarzeniem do zbadania przez zespół ds. operacji zabezpieczeń.

Ta konkretna reguła analizy wymaga łącznika danych aktywności platformy Azure (w celu zaimportowania zdarzeń na poziomie subskrypcji platformy Azure). Wymaga również jednego lub obu łączników danych analizy zagrożeń (w celu zaimportowania wskaźników zagrożeń). Ta reguła wyzwala również z zaimportowanych wskaźników lub ręcznie utworzonych.

W witrynie Azure Portal przejdź do usługi Microsoft Sentinel.

Wybierz obszar roboczy, do którego zaimportowane wskaźniki zagrożeń zostały zaimportowane przy użyciu łączników danych analizy zagrożeń i danych aktywności platformy Azure przy użyciu łącznika danych aktywności platformy Azure.

W menu usługi Microsoft Sentinel w sekcji Konfiguracja wybierz pozycję Analiza.

Wybierz kartę Szablony reguł, aby wyświetlić listę dostępnych szablonów reguł analizy.

Znajdź regułę zatytułowaną Ti mapuj jednostkę IP na azureActivity i upewnij się, że połączono wszystkie wymagane źródła danych.

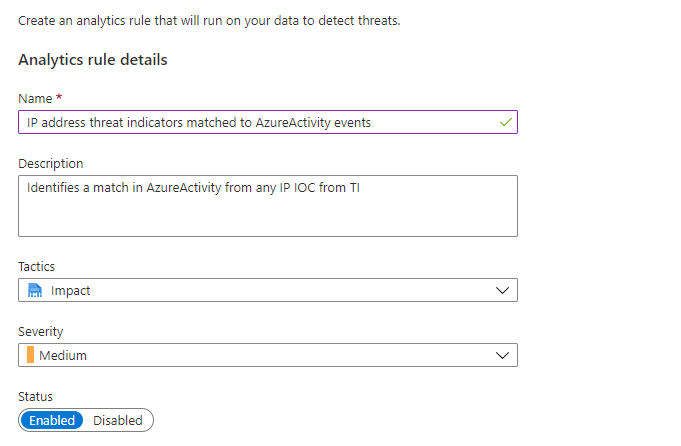

Wybierz jednostkę mapowania ADRESU IP ti na regułę AzureActivity . Następnie wybierz pozycję Utwórz regułę , aby otworzyć kreatora konfiguracji reguły. Skonfiguruj ustawienia w kreatorze, a następnie wybierz pozycję Dalej: Ustaw logikę >reguły .

Część logiki reguły kreatora jest wstępnie wypełniona następującymi elementami:

- Zapytanie używane w regule.

- Mapowania jednostek, które informują usługę Microsoft Sentinel, jak rozpoznawać jednostki, takie jak konta, adresy IP i adresy URL. Zdarzenia i badania mogą następnie zrozumieć, jak pracować z danymi w alertach zabezpieczeń wygenerowanych przez tę regułę.

- Harmonogram uruchamiania tej reguły.

- Liczba wyników zapytania wymaganych przed wygenerowaniem alertu zabezpieczeń.

Ustawienia domyślne w szablonie to:

- Uruchamiany raz na godzinę.

- Dopasuj wszystkie wskaźniki zagrożeń adresów IP z

ThreatIntelligenceIndicatortabeli z dowolnym adresem IP znalezionym w ciągu ostatniej godziny zdarzeń zAzureActivitytabeli. - Wygeneruj alert zabezpieczeń, jeśli wyniki zapytania są większe niż zero, aby wskazać, że znaleziono dopasowania.

- Upewnij się, że reguła jest włączona.

Możesz pozostawić ustawienia domyślne lub zmienić je tak, aby spełniały twoje wymagania. Ustawienia generowania zdarzeń można zdefiniować na karcie Ustawienia zdarzenia. Aby uzyskać więcej informacji, zobacz Tworzenie niestandardowych reguł analizy w celu wykrywania zagrożeń. Po zakończeniu wybierz kartę Automatyczna odpowiedź .

Skonfiguruj dowolną automatyzację, którą chcesz wyzwolić po wygenerowaniu alertu zabezpieczeń na podstawie tej reguły analizy. Usługa Automation w usłudze Microsoft Sentinel używa kombinacji reguł automatyzacji i podręczników obsługiwanych przez usługę Azure Logic Apps. Aby dowiedzieć się więcej, zobacz Samouczek: używanie podręczników z regułami automatyzacji w usłudze Microsoft Sentinel. Po zakończeniu wybierz pozycję Dalej: Przejrzyj > , aby kontynuować.

Gdy zostanie wyświetlony komunikat z informacją, że weryfikacja reguły została pomyślnie przekazana, wybierz pozycję Utwórz.

Przeglądanie reguł

Znajdź reguły włączone na karcie Aktywne reguły w sekcji Analiza usługi Microsoft Sentinel. Edytuj, włącz, wyłącz, zduplikuj lub usuń aktywną regułę. Nowa reguła jest uruchamiana natychmiast po aktywacji, a następnie jest uruchamiana zgodnie ze zdefiniowanym harmonogramem.

Zgodnie z ustawieniami domyślnymi za każdym razem, gdy reguła jest uruchamiana zgodnie z harmonogramem, wszystkie znalezione wyniki generują alert zabezpieczeń. Aby wyświetlić alerty zabezpieczeń w usłudze Microsoft Sentinel w sekcji Dzienniki usługi Microsoft Sentinel, w grupie Microsoft Sentinel zobacz tabelęSecurityAlert.

W usłudze Microsoft Sentinel alerty generowane na podstawie reguł analizy generują również zdarzenia zabezpieczeń. W menu usługi Microsoft Sentinel w obszarze Zarządzanie zagrożeniami wybierz pozycję Incydenty. Zdarzenia są tym, co zespoły ds. operacji zabezpieczeń klasyfikowają i badają, aby określić odpowiednie akcje reagowania. Aby uzyskać więcej informacji, zobacz Samouczek: badanie zdarzeń za pomocą usługi Microsoft Sentinel.

Uwaga

Ze względu na to, że reguły analityczne ograniczają wyszukiwanie ponad 14 dni, wskaźniki odświeżania usługi Microsoft Sentinel co 12 dni, aby upewnić się, że są one dostępne do dopasowywania celów za pomocą reguł analitycznych.

Powiązana zawartość

W tym artykule przedstawiono sposób używania wskaźników analizy zagrożeń do wykrywania zagrożeń. Aby uzyskać więcej informacji na temat analizy zagrożeń w usłudze Microsoft Sentinel, zobacz następujące artykuły:

- Praca ze wskaźnikami zagrożeń w usłudze Microsoft Sentinel.

- Połącz usługę Microsoft Sentinel z kanałami informacyjnymi analizy zagrożeń STIX/TAXII.

- Łączenie platform analizy zagrożeń z usługą Microsoft Sentinel.

- Zobacz, które platformy TIP, kanały TAXII i wzbogacania można łatwo zintegrować z usługą Microsoft Sentinel.