Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule wymieniono kilka przykładów warunków przypisywania ról na potrzeby kontrolowania dostępu do usługi Azure Blob Storage.

Ważne

Kontrola dostępu oparta na atrybutach platformy Azure (Azure ABAC) jest ogólnie dostępna (GA) do kontrolowania dostępu do usług Azure Blob Storage, Azure Data Lake Storage Gen2 i Azure Queues przy użyciu request, resource, environment i principal w obu poziomach wydajności konta magazynowego: standardowym i premium. Obecnie lista obiektów blob zawiera atrybuty żądania, a także atrybuty żądania migawki dla hierarchicznej przestrzeni nazw, które są w wersji zapoznawczej. Aby uzyskać pełne informacje o stanie funkcji ABAC dla usługi Azure Storage, zobacz Stan warunkowych funkcji w usłudze Azure Storage.

Zobacz dodatkowe warunki użytkowania dla wersji zapoznawczych platformy Microsoft Azure, aby zapoznać się z postanowieniami prawnymi dotyczącymi funkcji platformy Azure, które są w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Wymagania wstępne

Aby uzyskać informacje o wymaganiach wstępnych dotyczących dodawania lub edytowania warunków przypisywania ról, zobacz Warunki wstępne.

Podsumowanie przykładów w tym artykule

Skorzystaj z poniższej tabeli, aby szybko znaleźć przykład pasujący do scenariusza ABAC. Tabela zawiera krótki opis scenariusza oraz listę atrybutów używanych w przykładzie źródła (środowisko, podmiot główny, żądanie i zasób).

Indeksy tagów Blob

Ta sekcja zawiera przykłady dotyczące tagów indeksu obiektów blob.

Ważne

Read content from a blob with tag conditions Mimo że podoperacja jest obecnie obsługiwana w celu zapewnienia zgodności z warunkami zaimplementowanymi w wersji zapoznawczej funkcji ABAC, została wycofana i firma Microsoft zaleca użycie Read a blob akcji.

Podczas konfigurowania warunków ABAC w witrynie Azure Portal może zostać wyświetlony komunikat PRZESTARZAŁE: Odczyt zawartości z obiektu blob z warunkami tagu. Firma Microsoft zaleca usunięcie operacji i zastąpienie jej akcją Read a blob .

Jeśli tworzysz własny warunek, w którym chcesz ograniczyć dostęp do odczytu według warunków tagów, zobacz Przykład: odczyt obiektów blob z tagiem indeksu obiektów blob.

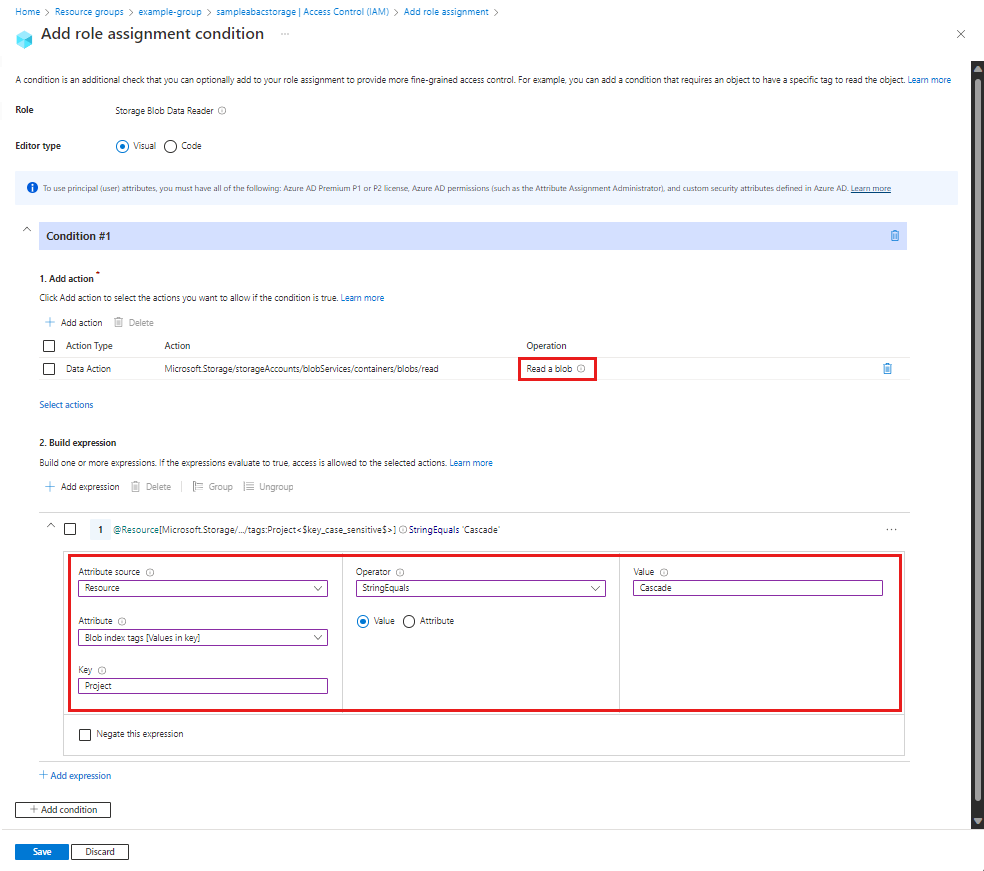

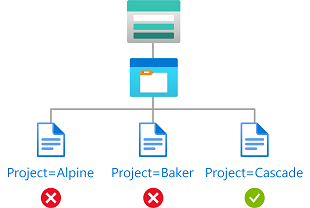

Przykład: odczytywanie obiektów blob za pomocą tagu indeksu obiektów blob

Ten warunek umożliwia użytkownikom odczytywanie obiektów blob przy użyciu klucza tagu indeksu obiektów blob projektu i wartości kaskadowej. Próby uzyskania dostępu do obiektów blob bez tego tagu klucz-wartość nie są dozwolone.

Aby ten warunek był skuteczny dla podmiotu zabezpieczeń, należy dodać go do wszystkich przypisań ról, które obejmują następujące akcje:

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu edytora wizualizacji witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności | Odczytywanie obiektu blob |

| Źródło atrybutu | Zasób |

| Atrybut | Tagi indeksu obiektów blob [wartości w kluczu] |

| Klawisz | {keyName} |

| Obsługujący | StringEquals |

| Wartość | {keyValue} |

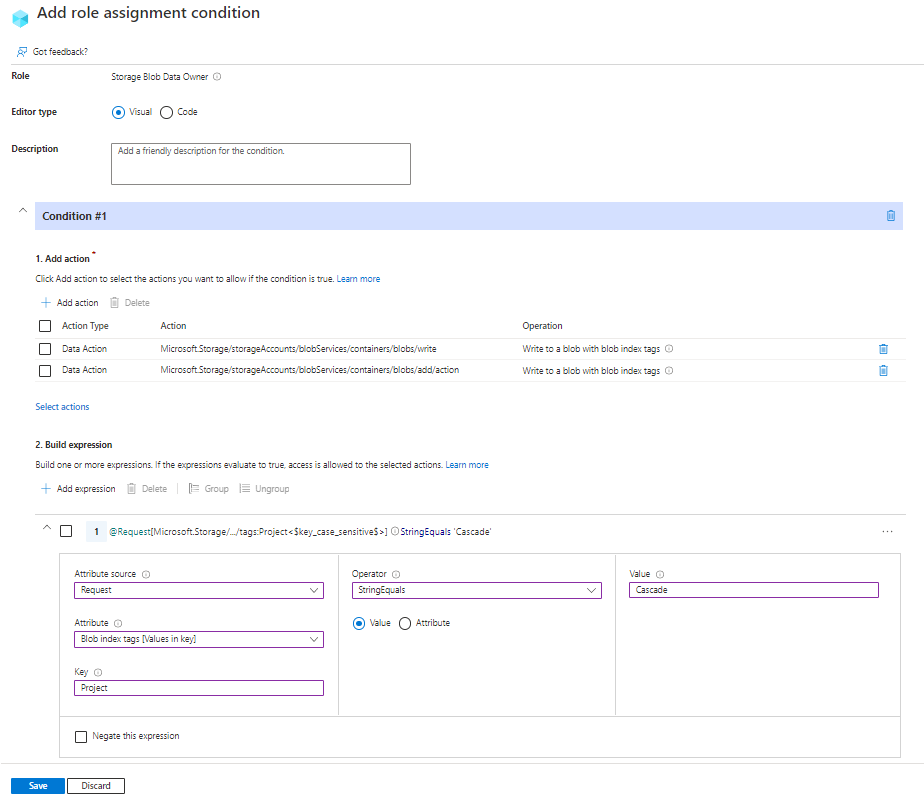

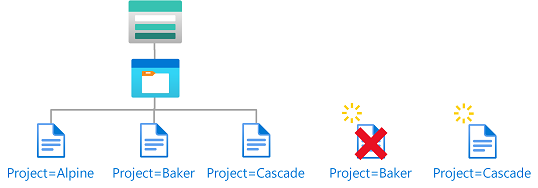

Przykład: Nowe obiekty blob muszą zawierać tag indeksu obiektów blob

Ten warunek wymaga, aby wszystkie nowe obiekty blob musiały zawierać klucz tagu indeksu obiektów blob projektu i wartość kaskady.

Istnieją dwie akcje, które umożliwiają tworzenie nowych obiektów blob, więc należy wybrać oba obiekty docelowe. Ten warunek należy dodać do wszystkich przypisań ról, które obejmują jedną z następujących akcji:

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności |

Zapisywanie w obiekcie blob przy użyciu tagów indeksu obiektów blob Zapisywanie w obiekcie blob przy użyciu tagów indeksu obiektów blob |

| Źródło atrybutu | Żądanie |

| Atrybut | Tagi indeksu obiektów blob [wartości w kluczu] |

| Klawisz | {keyName} |

| Obsługujący | StringEquals |

| Wartość | {keyValue} |

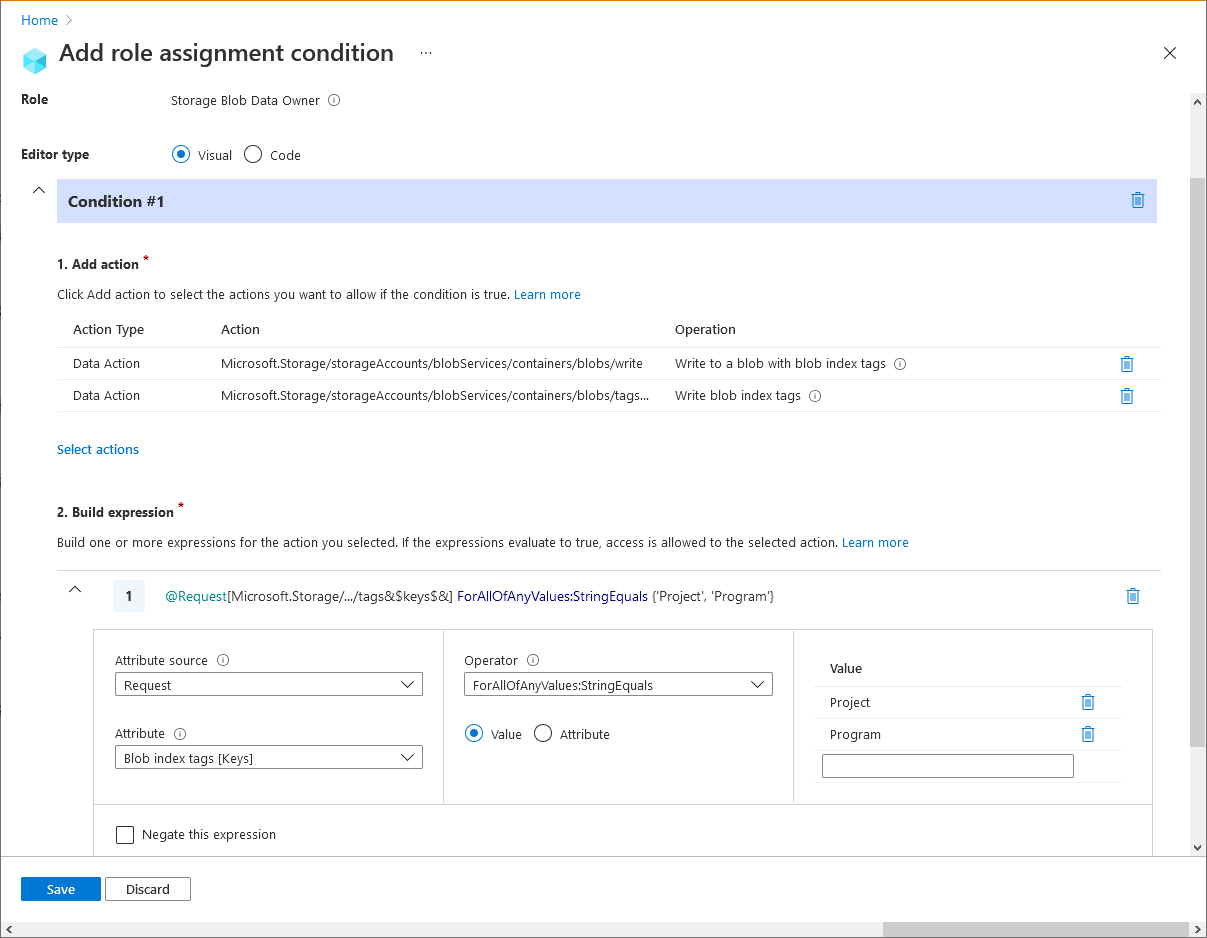

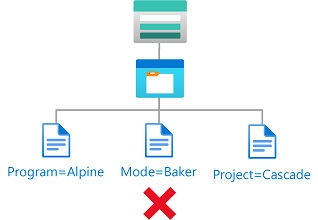

Przykład: Istniejące obiekty blob muszą mieć klucze tagów indeksu obiektów blob

Ten warunek wymaga otagowania wszystkich istniejących obiektów blob przy użyciu co najmniej jednego z dozwolonych kluczy tagów indeksu obiektów blob : Project lub Program. Ten warunek jest przydatny do dodawania ładu do istniejących obiektów blob.

Istnieją dwie akcje, które umożliwiają aktualizowanie tagów w istniejących obiektach blob, więc należy wybrać oba te akcje. Ten warunek należy dodać do wszystkich przypisań ról, które obejmują jedną z następujących akcji:

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności |

Zapisywanie w obiekcie blob przy użyciu tagów indeksu obiektów blob Zapisywanie tagów indeksu obiektów blob |

| Źródło atrybutu | Żądanie |

| Atrybut | Tagi indeksu obiektów blob [Klucze] |

| Obsługujący | ForAllOfAnyValues:StringEquals |

| Wartość | {keyName1} {keyName2} |

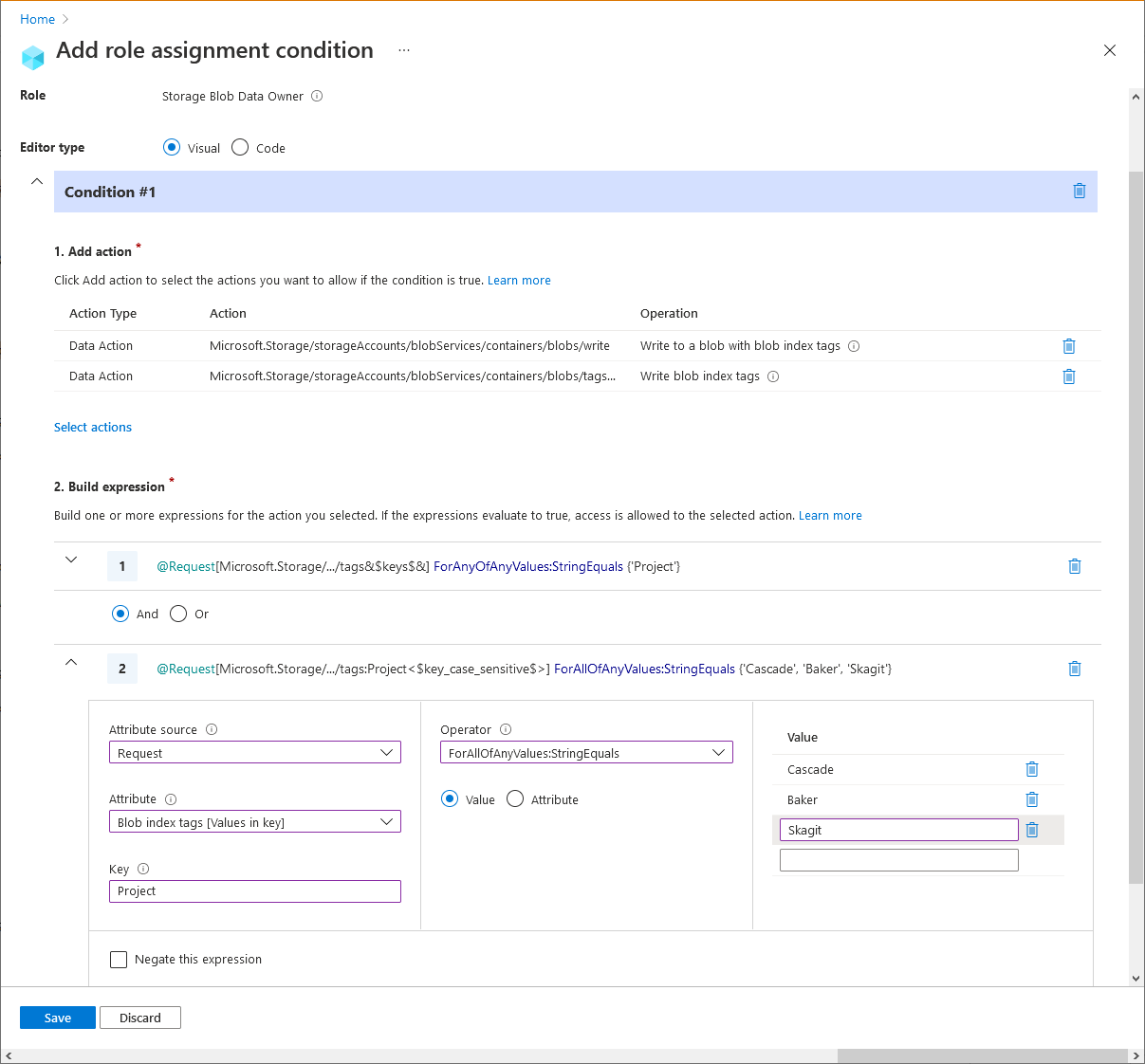

Przykład: Istniejące obiekty blob muszą mieć klucz i wartości tagu indeksu obiektów blob

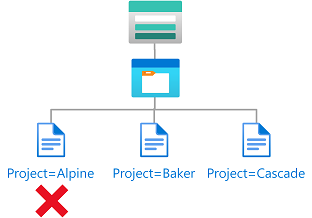

Ten warunek wymaga, aby wszystkie istniejące obiekty blob miały klucz tagu indeksu obiektów blob projektu i wartości Cascade, Baker lub Skagit. Ten warunek jest przydatny do dodawania ładu do istniejących obiektów blob.

Istnieją dwie akcje, które umożliwiają aktualizowanie tagów w istniejących obiektach blob, więc należy wybrać oba te akcje. Ten warunek należy dodać do wszystkich przypisań ról, które obejmują jedną z następujących akcji.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności |

Zapisywanie w obiekcie blob przy użyciu tagów indeksu obiektów blob Zapisywanie tagów indeksu obiektów blob |

| Źródło atrybutu | Żądanie |

| Atrybut | Tagi indeksu obiektów blob [Klucze] |

| Obsługujący | ForAnyOfAnyValues:StringEquals |

| Wartość | {keyName} |

| Obsługujący | I |

| Wyrażenie 2 | |

| Źródło atrybutu | Żądanie |

| Atrybut | Tagi indeksu obiektów blob [wartości w kluczu] |

| Klawisz | {keyName} |

| Obsługujący | ForAllOfAnyValues:StringEquals |

| Wartość | {keyValue1} {keyValue2} {keyValue3} |

Nazwy kontenerów obiektów blob lub ścieżki

Ta sekcja zawiera przykłady pokazujące, jak ograniczyć dostęp do obiektów na podstawie nazwy kontenera lub ścieżki obiektu blob.

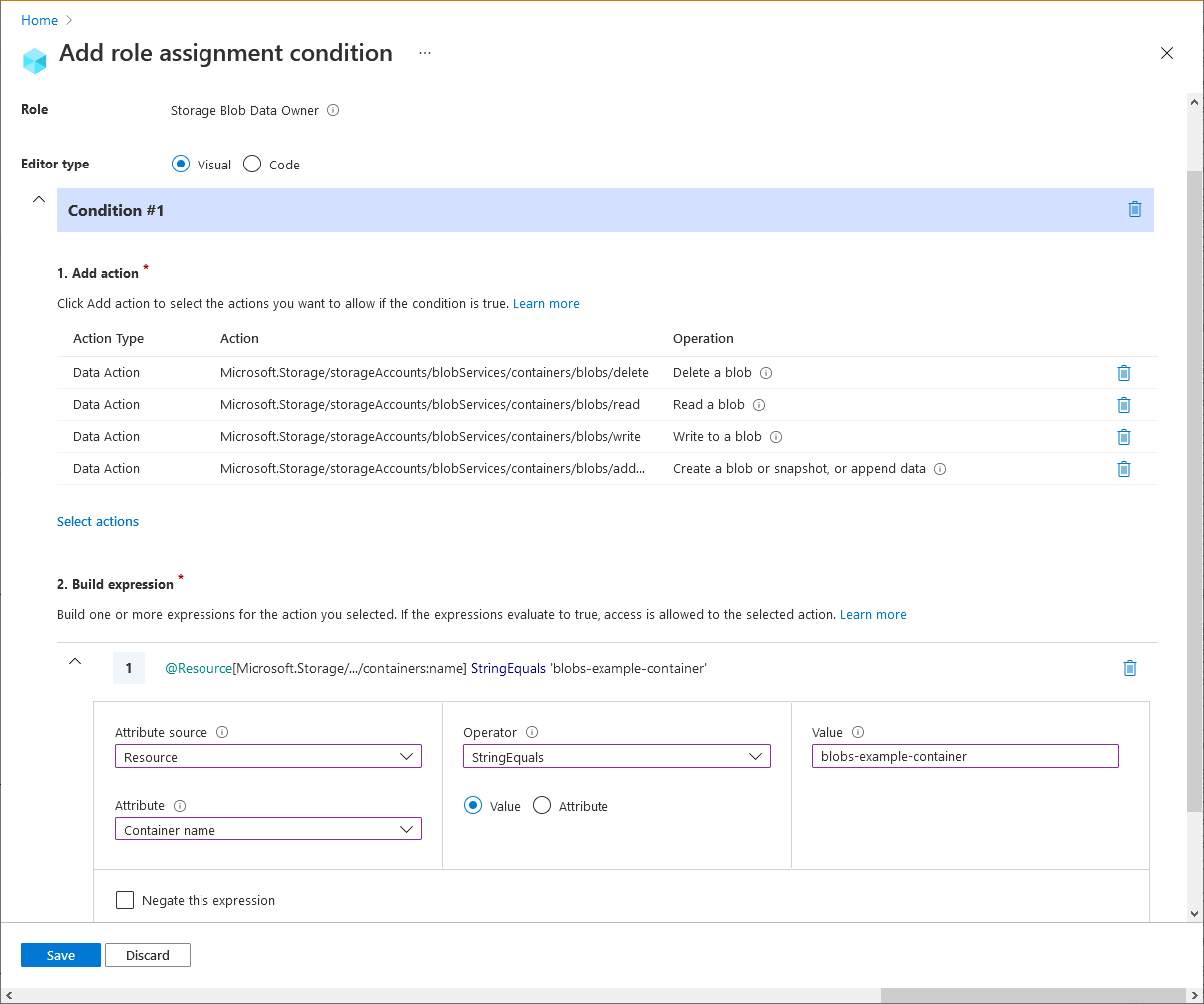

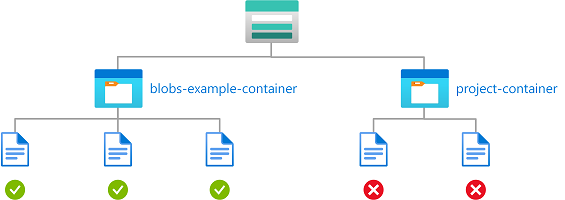

Przykład: odczyt, zapis lub usuwanie obiektów blob w nazwanych kontenerach

Ten warunek umożliwia użytkownikom odczytywanie, zapisywanie lub usuwanie obiektów blob w kontenerach magazynu o nazwie blobs-example-container. Ten warunek jest przydatny w przypadku udostępniania określonych kontenerów magazynu innym użytkownikom w ramach subskrypcji.

Istnieje pięć akcji odczytu, zapisu i usuwania istniejących obiektów blob. Ten warunek należy dodać do wszystkich przypisań ról, które obejmują jedną z następujących akcji.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. Dodaj, czy konta magazynu uwzględnione w tym warunku mają włączoną hierarchiczną przestrzeń nazw lub mogą być włączone w przyszłości. |

Podoperacje nie są używane w tym warunku, ponieważ podoperacja jest wymagana tylko wtedy, gdy warunki są tworzone na podstawie tagów.

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności |

Usuń obiekt blob Odczytywanie obiektu blob Zapisywanie w obiekcie blob Tworzenie obiektu blob lub migawki lub dołączanie danych Wszystkie operacje na danych dla kont z włączoną hierarchiczną przestrzenią nazw (jeśli dotyczy) |

| Źródło atrybutu | Zasób |

| Atrybut | Nazwa kontenera |

| Obsługujący | StringEquals |

| Wartość | {containerName} |

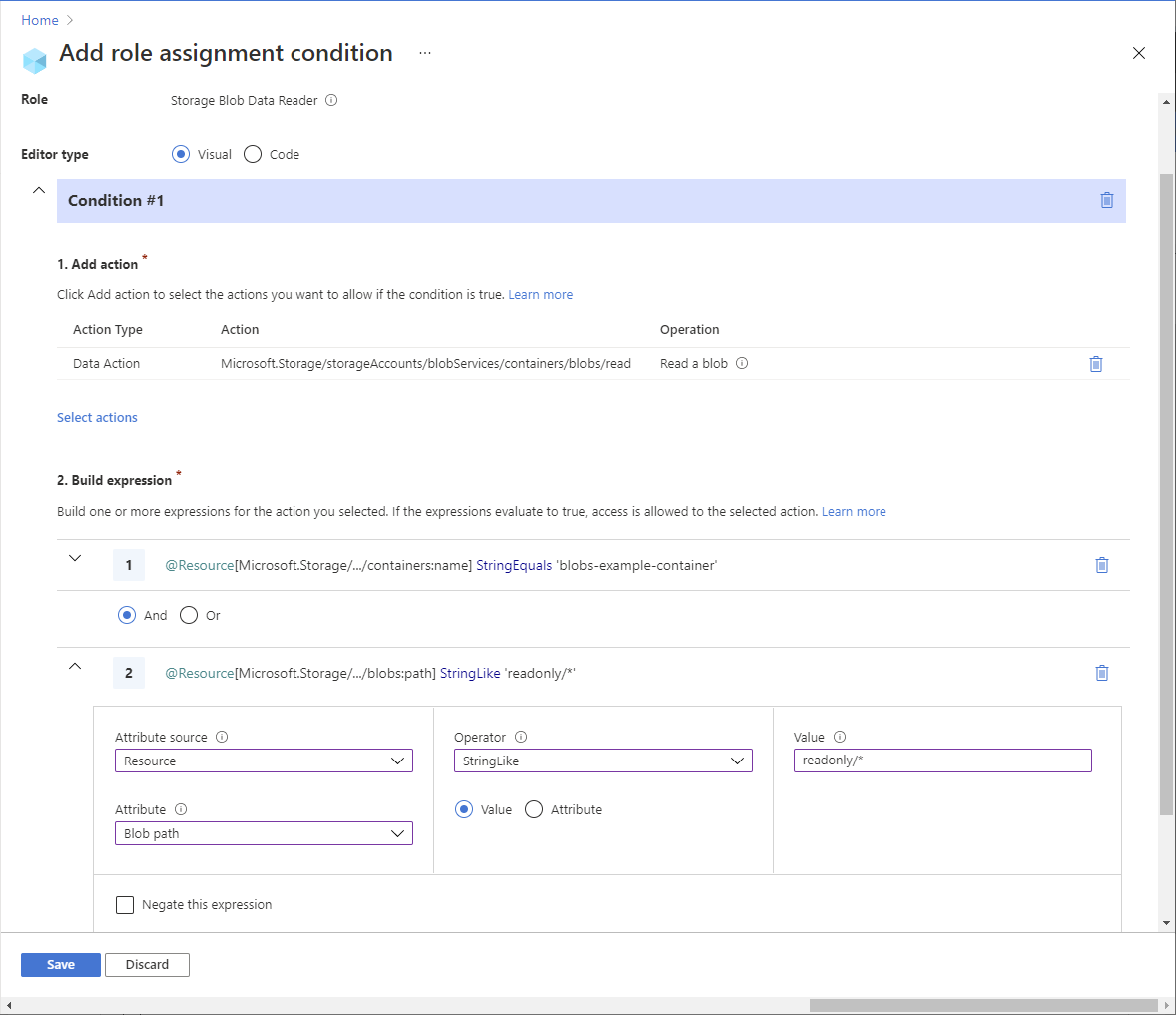

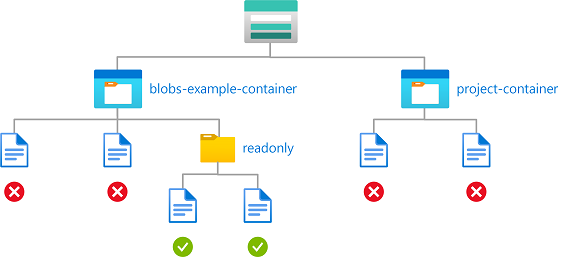

Przykład: odczytywanie obiektów blob w nazwanych kontenerach ze ścieżką

Ten warunek umożliwia dostęp do odczytu do kontenerów magazynu o nazwie blobs-example-container ze ścieżką obiektu blob readonly/*. Ten warunek jest przydatny w przypadku udostępniania określonych części kontenerów magazynu na potrzeby dostępu do odczytu innym użytkownikom w subskrypcji.

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następujące akcje.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. Dodaj, czy konta magazynu uwzględnione w tym warunku mają włączoną hierarchiczną przestrzeń nazw lub mogą być włączone w przyszłości. |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności |

Odczytywanie obiektu blob Wszystkie operacje na danych dla kont z włączoną hierarchiczną przestrzenią nazw (jeśli dotyczy) |

| Źródło atrybutu | Zasób |

| Atrybut | Nazwa kontenera |

| Obsługujący | StringEquals |

| Wartość | {containerName} |

| Wyrażenie 2 | |

| Obsługujący | I |

| Źródło atrybutu | Zasób |

| Atrybut | Ścieżka obiektu blob |

| Obsługujący | StringLike |

| Wartość | {pathString} |

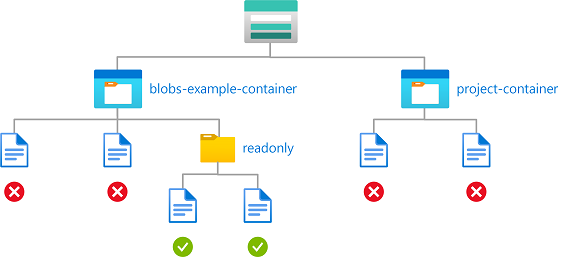

Przykład: odczytywanie lub wyświetlanie listy obiektów blob w nazwanych kontenerach ze ścieżką

Ten warunek umożliwia dostęp do odczytu, a także dostęp do kontenerów magazynu o nazwie blobs-example-container ze ścieżką obiektu blob readonly/*. Warunek nr 1 dotyczy akcji odczytu z wyłączeniem obiektów blob listy. Warunek nr 2 dotyczy obiektów blob listy. Ten warunek jest przydatny w przypadku udostępniania określonych części kontenerów magazynu na potrzeby dostępu do odczytu lub listy innym użytkownikom w subskrypcji.

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następujące akcje.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. Dodaj, czy konta magazynu uwzględnione w tym warunku mają włączoną hierarchiczną przestrzeń nazw lub mogą być włączone w przyszłości. |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

Uwaga / Notatka

Witryna Azure Portal używa prefiksu='' do wyświetlania listy obiektów blob z katalogu głównego kontenera. Po dodaniu warunku z operacją listy obiektów blob przy użyciu prefiksu StringStartsWith "readonly/" docelowi użytkownicy nie będą mogli wyświetlić listy obiektów blob z katalogu głównego kontenera w witrynie Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności |

Odczytywanie obiektu blob Wszystkie operacje na danych dla kont z włączoną hierarchiczną przestrzenią nazw (jeśli dotyczy) |

| Źródło atrybutu | Zasób |

| Atrybut | Nazwa kontenera |

| Obsługujący | StringEquals |

| Wartość | {containerName} |

| Wyrażenie 2 | |

| Obsługujący | I |

| Źródło atrybutu | Zasób |

| Atrybut | Ścieżka obiektu blob |

| Obsługujący | StringStartsWith |

| Wartość | {pathString} |

| Warunek 2 | Ustawienia |

|---|---|

| Czynności |

Lista blobów Wszystkie operacje na danych dla kont z włączoną hierarchiczną przestrzenią nazw (jeśli dotyczy) |

| Źródło atrybutu | Zasób |

| Atrybut | Nazwa kontenera |

| Obsługujący | StringEquals |

| Wartość | {containerName} |

| Wyrażenie 2 | |

| Obsługujący | I |

| Źródło atrybutu | Żądanie |

| Atrybut | Prefiks obiektu blob |

| Obsługujący | StringStartsWith |

| Wartość | {pathString} |

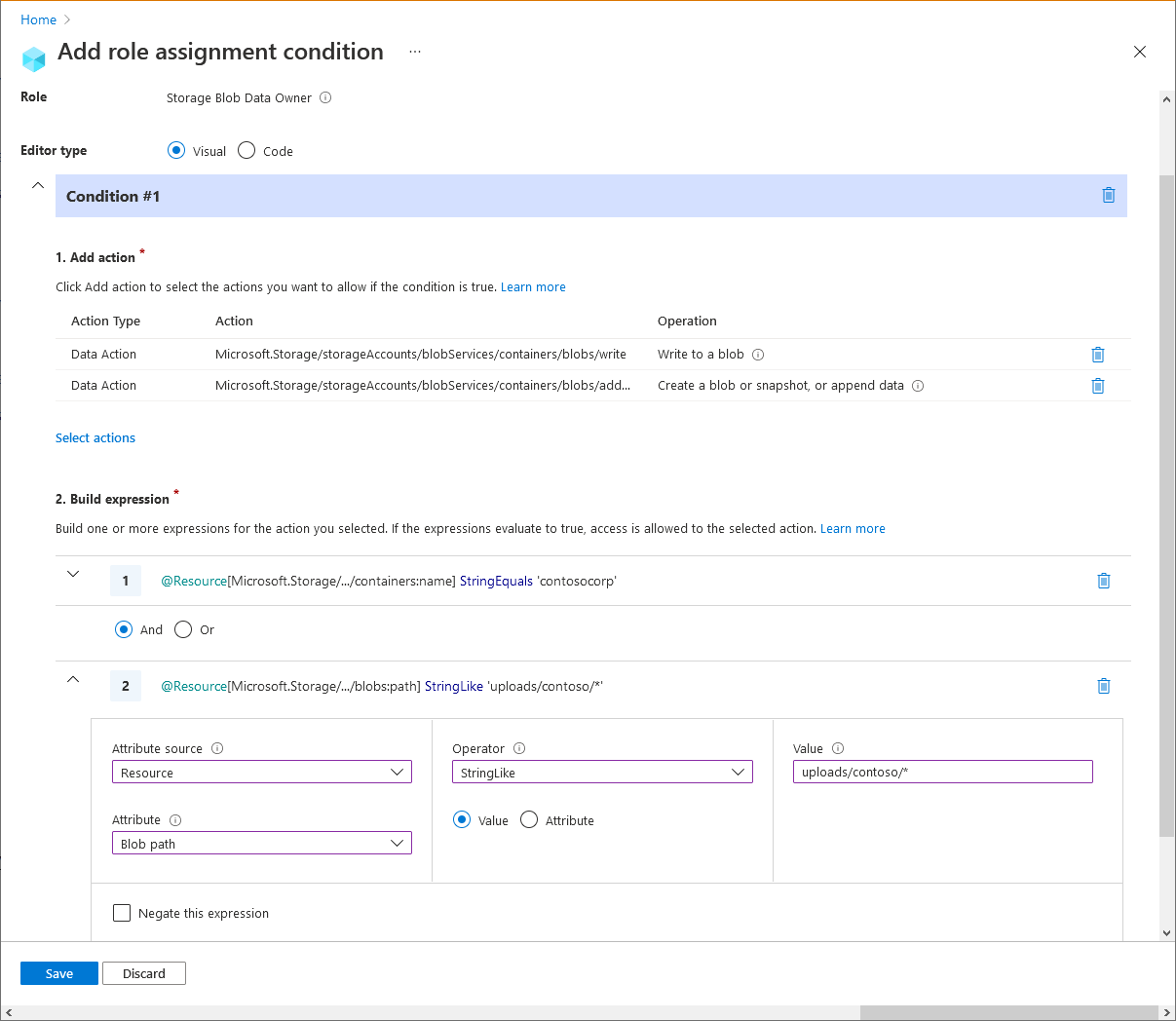

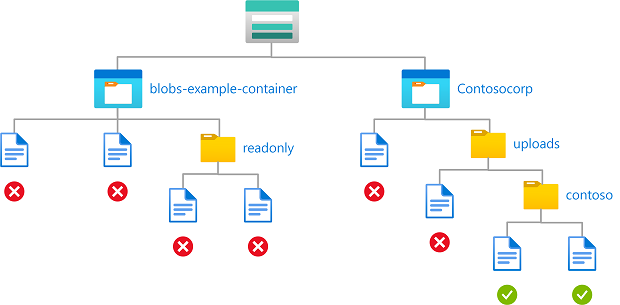

Przykład: zapisywanie obiektów blob w nazwanych kontenerach ze ścieżką

Ten warunek umożliwia partnerowi (użytkownikowi-gościowi usługi Microsoft Entra) upuszczanie plików do kontenerów magazynu o nazwie Contosocorp ze ścieżką przekazywania/contoso/*. Ten warunek jest przydatny w przypadku zezwalania innym użytkownikom na umieszczanie danych w kontenerach magazynu.

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następujące akcje.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. Dodaj, czy konta magazynu uwzględnione w tym warunku mają włączoną hierarchiczną przestrzeń nazw lub mogą być włączone w przyszłości. |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności |

Zapisywanie w obiekcie blob Tworzenie obiektu blob lub migawki lub dołączanie danych Wszystkie operacje na danych dla kont z włączoną hierarchiczną przestrzenią nazw (jeśli dotyczy) |

| Źródło atrybutu | Zasób |

| Atrybut | Nazwa kontenera |

| Obsługujący | StringEquals |

| Wartość | {containerName} |

| Wyrażenie 2 | |

| Obsługujący | I |

| Źródło atrybutu | Zasób |

| Atrybut | Ścieżka obiektu blob |

| Obsługujący | StringLike |

| Wartość | {pathString} |

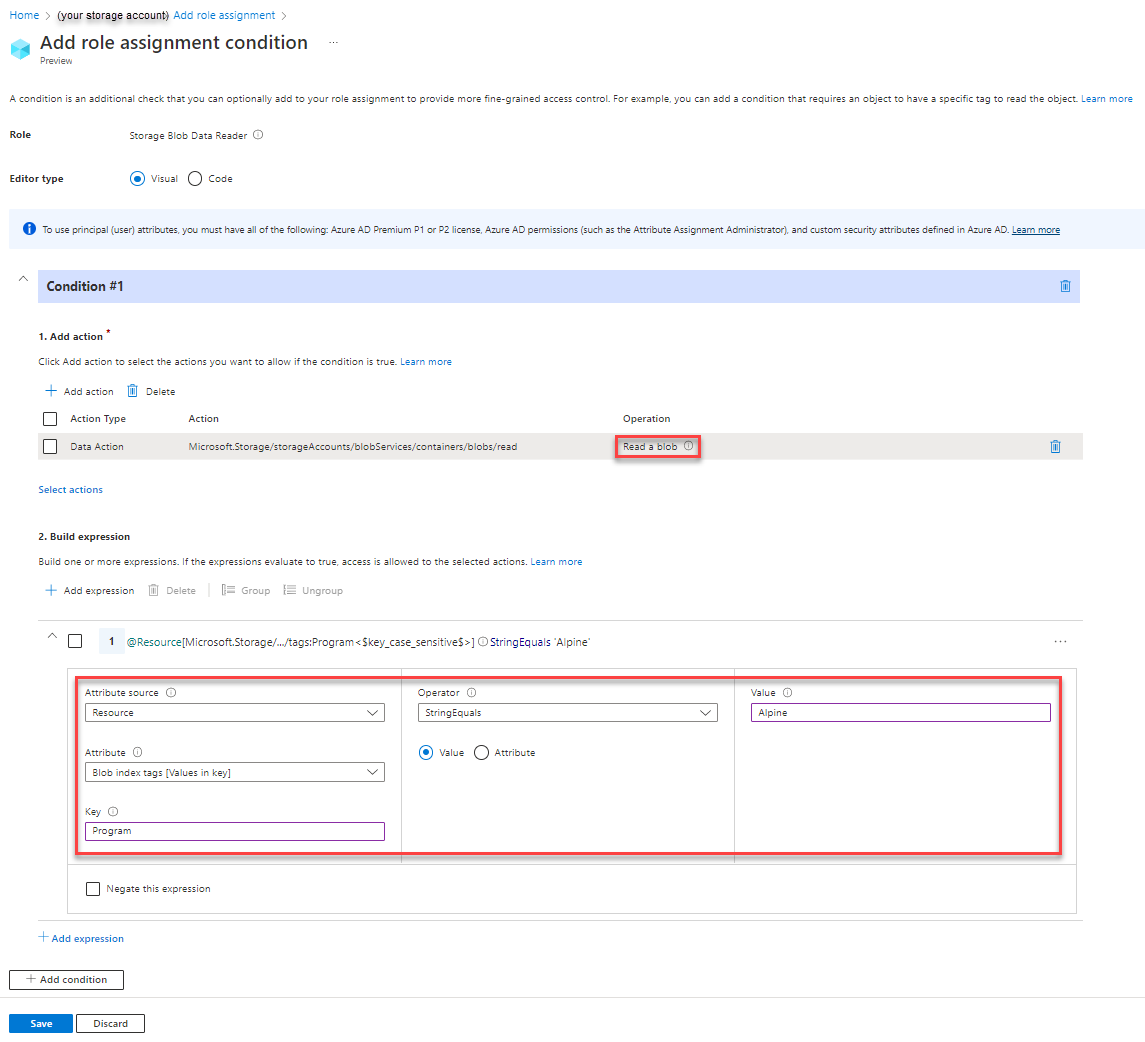

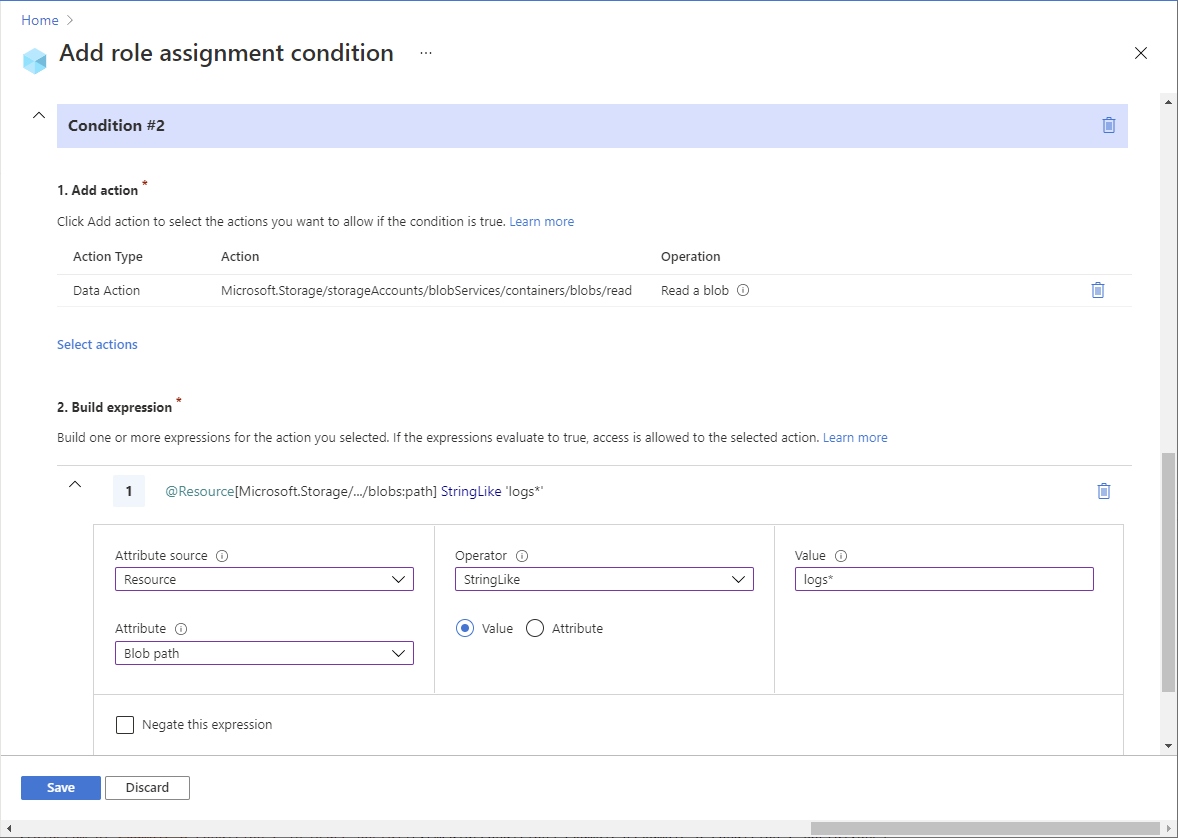

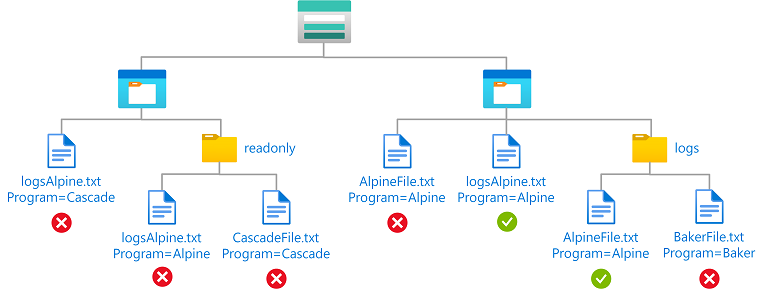

Przykład: odczytywanie obiektów blob za pomocą tagu indeksu obiektów blob i ścieżki

Ten warunek umożliwia użytkownikowi odczytywanie obiektów blob przy użyciu klucza tagu indeksu obiektów blob programu, wartości Alpine i ścieżki obiektu blob dzienników*. Ścieżka obiektu blob dzienników* zawiera również nazwę obiektu blob.

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następującą akcję.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności | Odczytywanie obiektu blob |

| Źródło atrybutu | Zasób |

| Atrybut | Tagi indeksu obiektów blob [wartości w kluczu] |

| Klawisz | {keyName} |

| Obsługujący | StringEquals |

| Wartość | {keyValue} |

| Warunek 2 | Ustawienia |

|---|---|

| Czynności | Odczytywanie obiektu blob |

| Źródło atrybutu | Zasób |

| Atrybut | Ścieżka obiektu blob |

| Obsługujący | StringLike |

| Wartość | {pathString} |

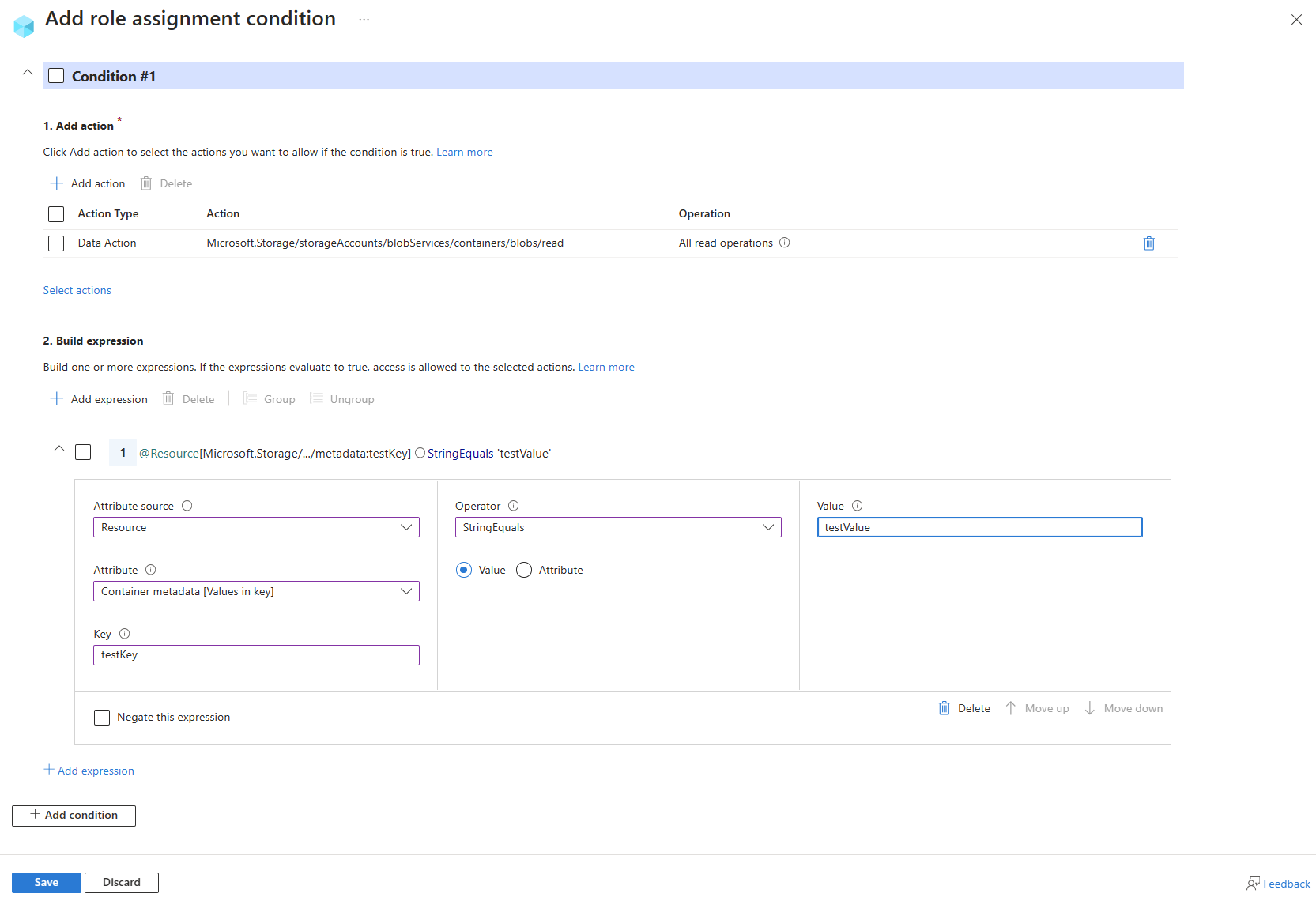

Metadane kontenera obiektów blob

Przykład: odczyt obiektów blob w kontenerze z określonymi metadanymi

Ten warunek umożliwia użytkownikom odczytywanie obiektów blob w kontenerach obiektów blob z określoną parą klucza/wartości metadanych.

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następującą akcję.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności | Odczytywanie obiektu blob |

| Źródło atrybutu | Zasób |

| Atrybut | Metadane kontenera |

| Obsługujący | StringEquals |

| Wartość | {containerName} |

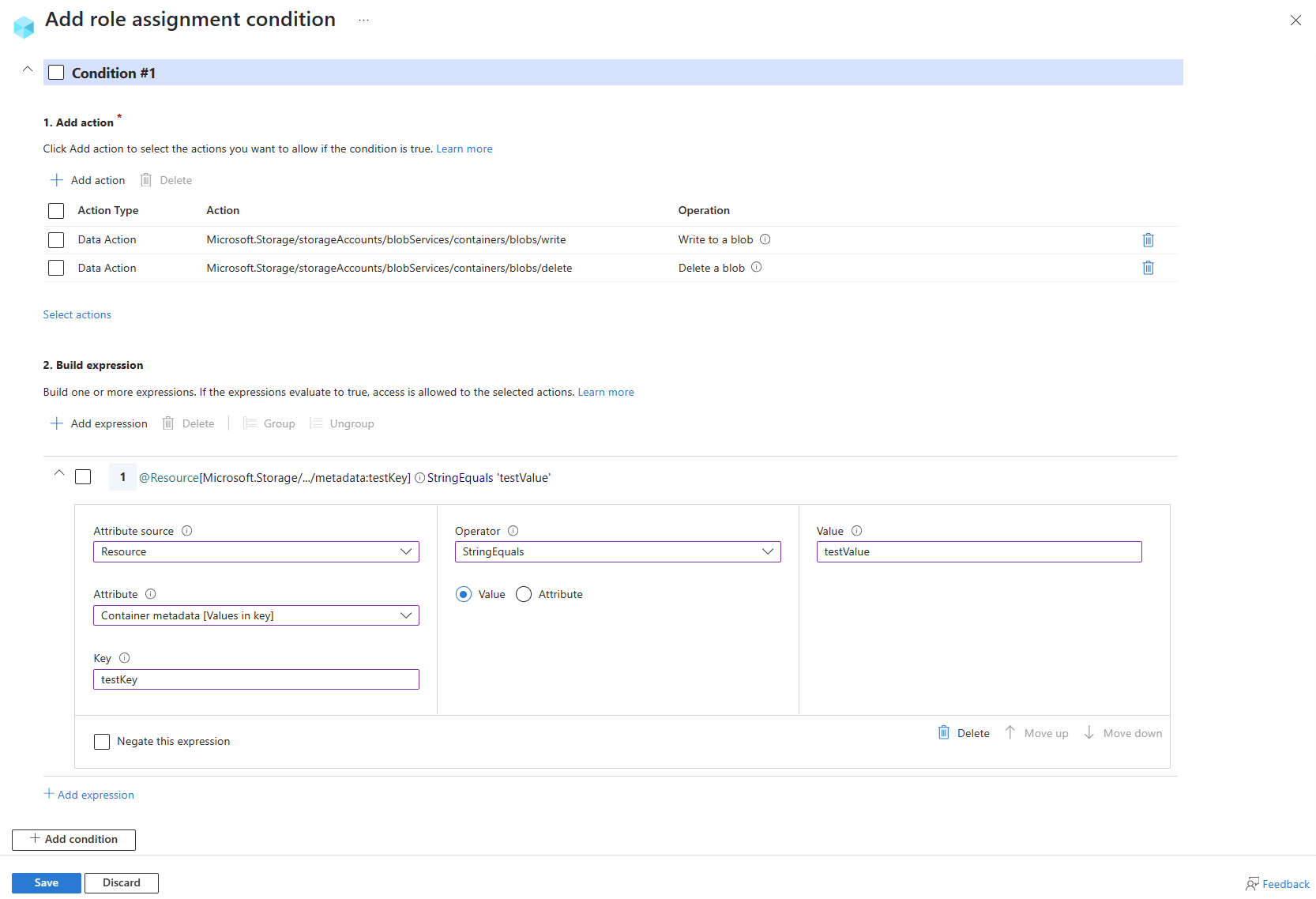

Przykład: zapisywanie lub usuwanie obiektów blob w kontenerze z określonymi metadanymi

Ten warunek umożliwia użytkownikom zapisywanie lub usuwanie obiektów blob w kontenerach obiektów blob z określoną parą klucza/wartości metadanych.

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następującą akcję.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności |

Zapisywanie w obiekcie blob Usuń obiekt blob |

| Źródło atrybutu | Zasób |

| Atrybut | Metadane kontenera |

| Obsługujący | StringEquals |

| Wartość | {containerName} |

Wersje obiektów blob lub migawki obiektów blob

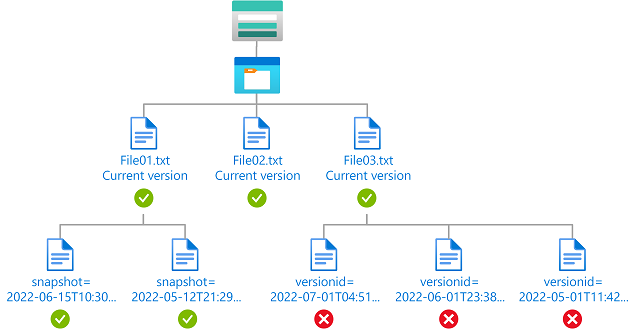

Ta sekcja zawiera przykłady pokazujące, jak ograniczyć dostęp do obiektów na podstawie wersji obiektu blob lub migawki.

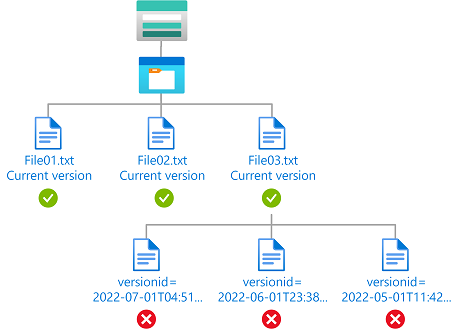

Przykład: tylko do odczytu bieżące wersje obiektów blob

Ten warunek umożliwia użytkownikowi odczytywanie tylko bieżących wersji obiektów blob. Użytkownik nie może odczytać innych wersji obiektów blob.

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następujące akcje.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności |

Odczytywanie obiektu blob Wszystkie operacje na danych dla kont z włączoną hierarchiczną przestrzenią nazw (jeśli dotyczy) |

| Źródło atrybutu | Zasób |

| Atrybut | Jest bieżącą wersją |

| Obsługujący | boolEquals |

| Wartość | Prawda |

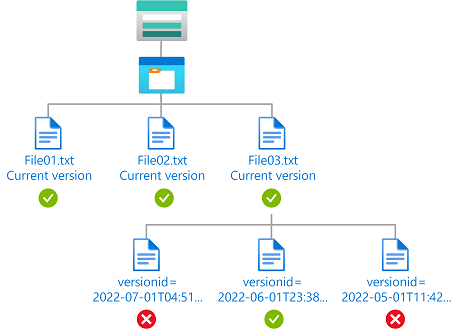

Przykład: Odczytywanie bieżących wersji obiektów blob i określonej wersji obiektu blob

Ten warunek umożliwia użytkownikowi odczytywanie bieżących wersji obiektów blob oraz odczytywanie obiektów blob z identyfikatorem wersji 2022-06-01T23:38:32.8883645Z. Użytkownik nie może odczytać innych wersji obiektów blob. Atrybut Identyfikator wersji jest dostępny tylko dla kont magazynu, w których hierarchiczna przestrzeń nazw nie jest włączona.

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następującą akcję.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności | Odczytywanie obiektu blob |

| Źródło atrybutu | Żądanie |

| Atrybut | Identyfikator wersji |

| Obsługujący | DateTimeEquals |

| Wartość | <blobVersionId> |

| Wyrażenie 2 | |

| Obsługujący | lub |

| Źródło atrybutu | Zasób |

| Atrybut | Jest bieżącą wersją |

| Obsługujący | boolEquals |

| Wartość | Prawda |

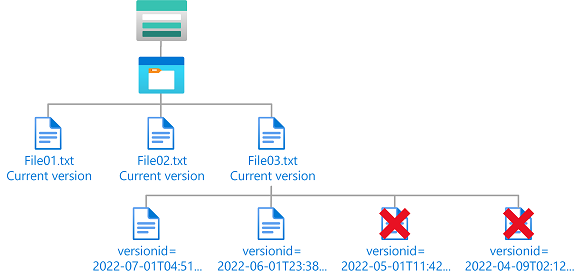

Przykład: Usuwanie starych wersji obiektów blob

Ten warunek umożliwia użytkownikowi usunięcie wersji obiektu blob starszego niż 06.01.2022 w celu przeprowadzenia czyszczenia. Atrybut Identyfikator wersji jest dostępny tylko dla kont magazynu, w których hierarchiczna przestrzeń nazw nie jest włączona.

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następujące akcje.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/deleteBlobVersion/action |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności |

Usuń obiekt blob Usuwanie wersji obiektu blob |

| Źródło atrybutu | Żądanie |

| Atrybut | Identyfikator wersji |

| Obsługujący | DateTimeLessThan |

| Wartość | <blobVersionId> |

Przykład: Odczytywanie bieżących wersji obiektów blob i wszystkich migawek obiektów blob

Ten warunek umożliwia użytkownikowi odczytywanie bieżących wersji obiektów blob i wszystkich migawek obiektów blob. Atrybut Identyfikator wersji jest dostępny tylko dla kont magazynu, w których hierarchiczna przestrzeń nazw nie jest włączona. Atrybut Migawka jest dostępny dla kont magazynu, w których hierarchiczna przestrzeń nazw nie jest włączona i obecnie w wersji zapoznawczej dla kont magazynu, w których włączono hierarchiczną przestrzeń nazw.

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następującą akcję.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności |

Odczytywanie obiektu blob Wszystkie operacje na danych dla kont z włączoną hierarchiczną przestrzenią nazw (jeśli dotyczy) |

| Źródło atrybutu | Żądanie |

| Atrybut | Migawka |

| Istnieje | Sprawdzane |

| Wyrażenie 2 | |

| Obsługujący | lub |

| Źródło atrybutu | Zasób |

| Atrybut | Jest bieżącą wersją |

| Obsługujący | boolEquals |

| Wartość | Prawda |

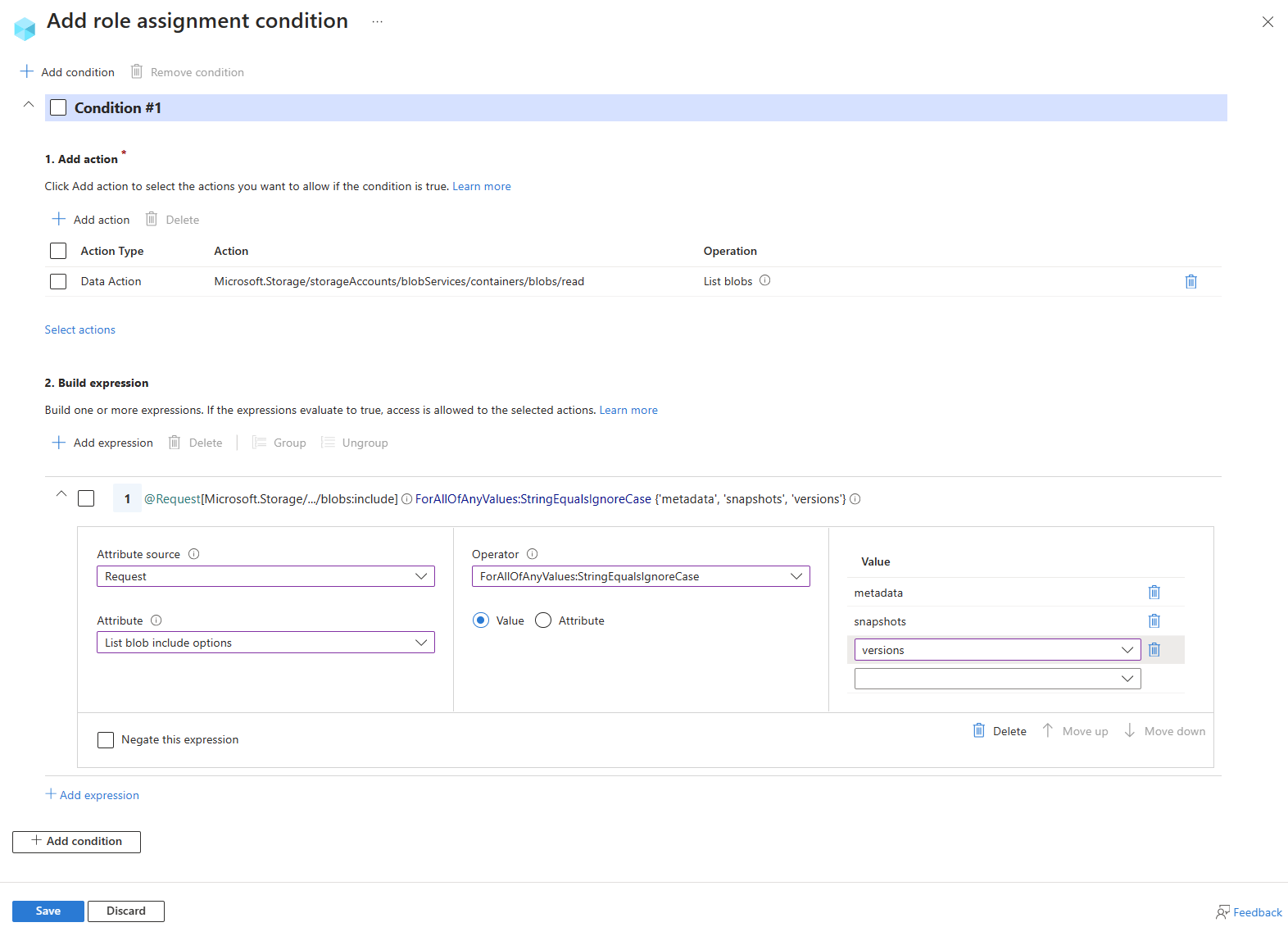

Przykład: Zezwalaj na operację listy obiektów blob w celu uwzględnienia metadanych obiektów blob, migawek lub wersji

Ten warunek umożliwia użytkownikowi wyświetlanie listy obiektów blob w kontenerze oraz dołączanie metadanych, migawek i informacji o wersji. Atrybut Dołączanie obiektów blob listy jest dostępny dla kont magazynu, w których hierarchiczna przestrzeń nazw nie jest włączona.

Uwaga / Notatka

Uwzględnij listę obiektów blob jest atrybutem żądania i działa przez zezwolenie na lub ograniczenie wartości w parametrze include podczas wywoływania operacji List Blobs . Wartości w parametrze include są porównywane z wartościami określonymi w warunku przy użyciu operatorów porównania między produktami. Jeśli porównanie daje wartość true, List Blobs żądanie jest dozwolone. Jeśli porównanie zwróci wartość false, List Blobs żądanie zostanie odrzucone.

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następującą akcję.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności | Lista blobów |

| Źródło atrybutu | Żądanie |

| Atrybut | Lista obiektów blob zawiera |

| Obsługujący | ForAllOfAnyValues:StringEqualsIgnoreCase |

| Wartość | {'meta dane', 'migawki', 'wersje'} |

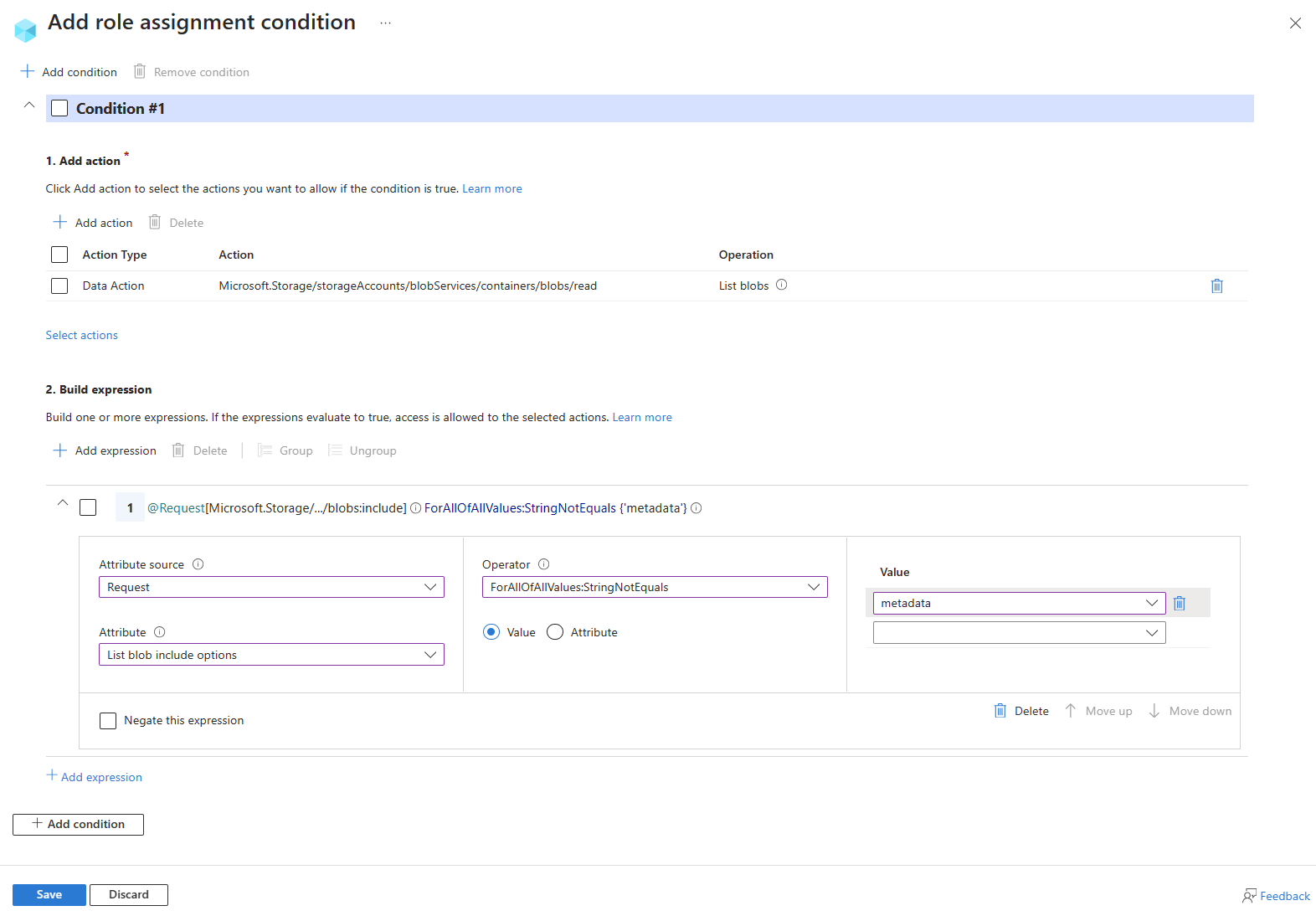

Przykład: ograniczanie operacji obiektów blob listy w celu braku uwzględnienia metadanych obiektu blob

Ten warunek ogranicza użytkownikowi wyświetlanie listy obiektów blob, gdy metadane są uwzględniane w żądaniu. Atrybut Dołączanie obiektów blob listy jest dostępny dla kont magazynu, w których hierarchiczna przestrzeń nazw nie jest włączona.

Uwaga / Notatka

Uwzględnij listę obiektów blob jest atrybutem żądania i działa przez zezwolenie na lub ograniczenie wartości w parametrze include podczas wywoływania operacji List Blobs . Wartości w parametrze include są porównywane z wartościami określonymi w warunku przy użyciu operatorów porównania między produktami. Jeśli porównanie daje wartość true, List Blobs żądanie jest dozwolone. Jeśli porównanie zwróci wartość false, List Blobs żądanie zostanie odrzucone.

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następującą akcję.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności | Lista blobów |

| Źródło atrybutu | Żądanie |

| Atrybut | Lista obiektów blob zawiera |

| Obsługujący | ForAllOfAllValues:StringNotEquals |

| Wartość | {'metadata'} |

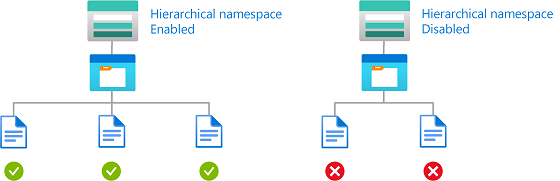

Hierarchiczna przestrzeń nazw

Ta sekcja zawiera przykłady pokazujące, jak ograniczyć dostęp do obiektów na podstawie tego, czy hierarchiczna przestrzeń nazw jest włączona dla konta magazynu.

Przykład: konta magazynu tylko do odczytu z włączoną hierarchiczną przestrzenią nazw

Ten warunek umożliwia użytkownikowi odczytywanie tylko obiektów blob na kontach magazynu z włączoną hierarchiczną przestrzenią nazw . Ten warunek ma zastosowanie tylko w zakresie grupy zasobów lub wyższym.

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następujące akcje.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności |

Odczytywanie obiektu blob Wszystkie operacje na danych dla kont z włączoną hierarchiczną przestrzenią nazw (jeśli dotyczy) |

| Źródło atrybutu | Zasób |

| Atrybut | Czy włączono hierarchiczną przestrzeń nazw |

| Obsługujący | boolEquals |

| Wartość | Prawda |

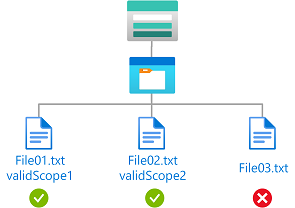

Zakres szyfrowania

Ta sekcja zawiera przykłady pokazujące, jak ograniczyć dostęp do obiektów za pomocą zatwierdzonego zakresu szyfrowania.

Przykład: odczytywanie obiektów blob z określonymi zakresami szyfrowania

Ten warunek umożliwia użytkownikowi odczytywanie obiektów blob zaszyfrowanych za pomocą zakresu validScope1 szyfrowania lub validScope2.

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następującą akcję.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności | Odczytywanie obiektu blob |

| Źródło atrybutu | Zasób |

| Atrybut | Nazwa zakresu szyfrowania |

| Obsługujący | ForAnyOfAnyValues:StringEquals |

| Wartość | <scopeName> |

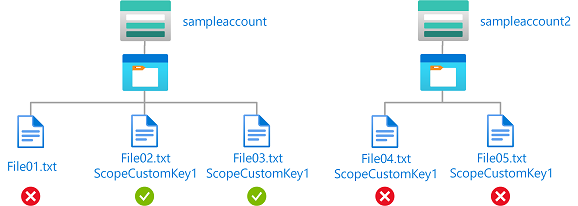

Przykład: odczyt lub zapis obiektów blob na nazwanym koncie magazynu z określonym zakresem szyfrowania

Ten warunek umożliwia użytkownikowi odczytywanie lub zapisywanie obiektów blob na koncie magazynu o nazwie sampleaccount i zaszyfrowaniu przy użyciu zakresu ScopeCustomKey1szyfrowania. Jeśli obiekty blob nie są szyfrowane ani odszyfrowywane za pomocą ScopeCustomKey1metody , żądanie zwraca niedozwolone.

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następujące akcje.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. |

Uwaga / Notatka

Ponieważ zakresy szyfrowania dla różnych kont magazynu mogą być inne, zaleca się użycie atrybutu storageAccounts:name z atrybutem encryptionScopes:name w celu ograniczenia dozwolonego zakresu szyfrowania.

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności |

Odczytywanie obiektu blob Zapisywanie w obiekcie blob Tworzenie obiektu blob lub migawki lub dołączanie danych |

| Źródło atrybutu | Zasób |

| Atrybut | Nazwa konta |

| Obsługujący | StringEquals |

| Wartość | <accountName> |

| Wyrażenie 2 | |

| Obsługujący | I |

| Źródło atrybutu | Zasób |

| Atrybut | Nazwa zakresu szyfrowania |

| Obsługujący | ForAnyOfAnyValues:StringEquals |

| Wartość | <scopeName> |

Główne atrybuty

Ta sekcja zawiera przykłady pokazujące, jak ograniczyć dostęp do obiektów na podstawie niestandardowych podmiotów zabezpieczeń.

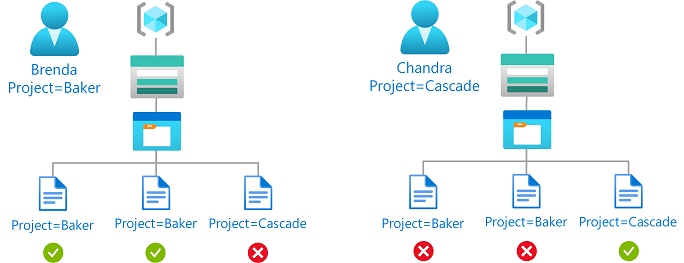

Przykład: odczytywanie lub zapisywanie obiektów blob na podstawie tagów indeksu obiektów blob i niestandardowych atrybutów zabezpieczeń

Ten warunek umożliwia dostęp do odczytu lub zapisu do obiektów blob, jeśli użytkownik ma niestandardowy atrybut zabezpieczeń zgodny z tagiem indeksu obiektów blob.

Jeśli na przykład Brenda ma atrybut Project=Baker, może tylko odczytywać lub zapisywać obiekty blob za pomocą tagu indeksu Project=Baker obiektów blob. Podobnie usługa Chandra może tylko odczytywać lub zapisywać obiekty blob za pomocą polecenia Project=Cascade.

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następujące akcje.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. |

Aby uzyskać więcej informacji, zobacz Zezwalanie na dostęp do odczytu do obiektów blob na podstawie tagów i niestandardowych atrybutów zabezpieczeń.

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności | Odczytywanie warunków obiektu blob |

| Źródło atrybutu | Główny |

| Atrybut | <attributeset>_<key> |

| Obsługujący | StringEquals |

| Opcja | Atrybut |

| Źródło atrybutu | Zasób |

| Atrybut | Tagi indeksu obiektów blob [wartości w kluczu] |

| Klawisz | <klucz> |

| Warunek 2 | Ustawienia |

|---|---|

| Czynności |

Zapisywanie w obiekcie blob przy użyciu tagów indeksu obiektów blob Zapisywanie w obiekcie blob przy użyciu tagów indeksu obiektów blob |

| Źródło atrybutu | Główny |

| Atrybut | <attributeset>_<key> |

| Obsługujący | StringEquals |

| Opcja | Atrybut |

| Źródło atrybutu | Żądanie |

| Atrybut | Tagi indeksu obiektów blob [wartości w kluczu] |

| Klawisz | <klucz> |

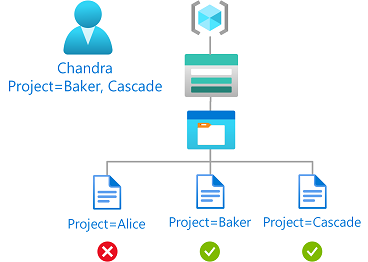

Przykład: Odczytaj obiekty blob na podstawie tagów indeksu obiektów blob i niestandardowych atrybutów zabezpieczeń o wielu wartościach

Ten warunek umożliwia dostęp do odczytu do obiektów blob, jeśli użytkownik ma niestandardowy atrybut zabezpieczeń z dowolnymi wartościami zgodnymi z tagiem indeksu obiektów blob.

Jeśli na przykład Chandra ma atrybut Project z wartościami Baker i Cascade, może odczytywać tylko obiekty blob z tagiem indeksu Project=Baker obiektów blob lub Project=Cascade .

Ten warunek należy dodać do wszystkich przypisań ról, które obejmują następującą akcję.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. |

Aby uzyskać więcej informacji, zobacz Zezwalanie na dostęp do odczytu do obiektów blob na podstawie tagów i niestandardowych atrybutów zabezpieczeń.

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu witryny Azure Portal.

| Warunek 1 | Ustawienia |

|---|---|

| Czynności | Odczytywanie warunków obiektu blob |

| Źródło atrybutu | Zasób |

| Atrybut | Tagi indeksu obiektów blob [wartości w kluczu] |

| Klawisz | <klucz> |

| Obsługujący | ForAnyOfAnyValues:StringEquals |

| Opcja | Atrybut |

| Źródło atrybutu | Główny |

| Atrybut | <attributeset>_<key> |

Atrybuty środowiska

Ta sekcja zawiera przykłady pokazujące, jak ograniczyć dostęp do obiektów w oparciu o środowisko sieciowe lub bieżącą datę i godzinę.

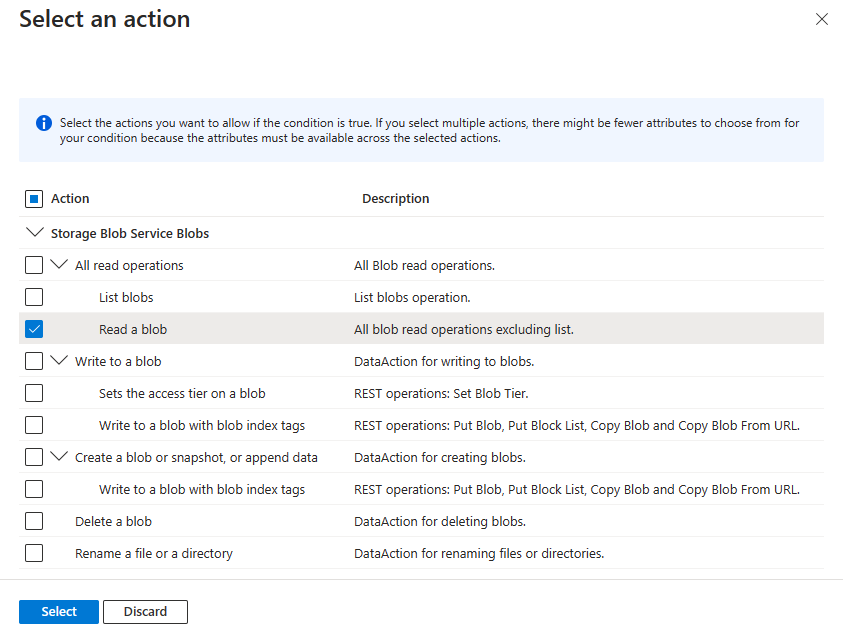

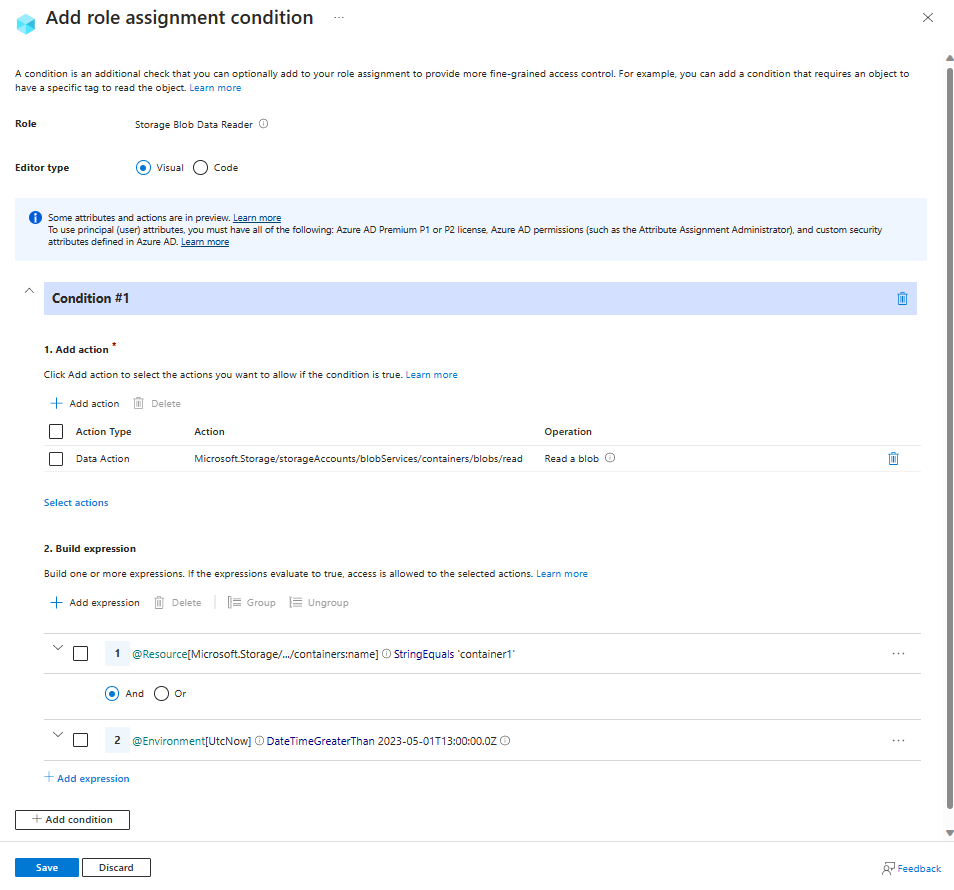

Przykład: Zezwalaj na dostęp do odczytu do obiektów blob po określonej dacie i godzinie

Ten warunek umożliwia dostęp do odczytu do kontenera container1 obiektów blob dopiero po 13:00 w dniu 1 maja 2023 r. uniwersalny czas koordynowany (UTC).

Istnieją dwa potencjalne akcje odczytu istniejących obiektów blob. Aby ten warunek był skuteczny dla podmiotów zabezpieczeń, które mają wiele przypisań ról, należy dodać ten warunek do wszystkich przypisań ról, które obejmują dowolną z następujących akcji.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Dodaj akcję

Wybierz pozycję Dodaj akcję, a następnie wybierz tylko podoperację Odczytuj obiekt blob , jak pokazano w poniższej tabeli.

| Akcja | Podoperacja |

|---|---|

| Wszystkie operacje odczytu | Odczytywanie obiektu blob |

Nie wybieraj akcji Wszystkie operacje odczytu najwyższego poziomu ani żadnych innych podoperacji, jak pokazano na poniższej ilustracji:

Utwórz wyrażenie

Użyj wartości w poniższej tabeli, aby skompilować część wyrażenia warunku:

Ustawienia Wartość Źródło atrybutu Zasób Atrybut Nazwa kontenera Obsługujący StringEquals Wartość container1Operator logiczny "AND" Źródło atrybutu Środowisko Atrybut UtcNow Obsługujący DateTimeGreaterThan Wartość 2023-05-01T13:00:00.000Z

Na poniższym obrazie przedstawiono stan po wprowadzeniu ustawień w portalu Azure. Aby zapewnić poprawną ocenę, należy grupować wyrażenia.

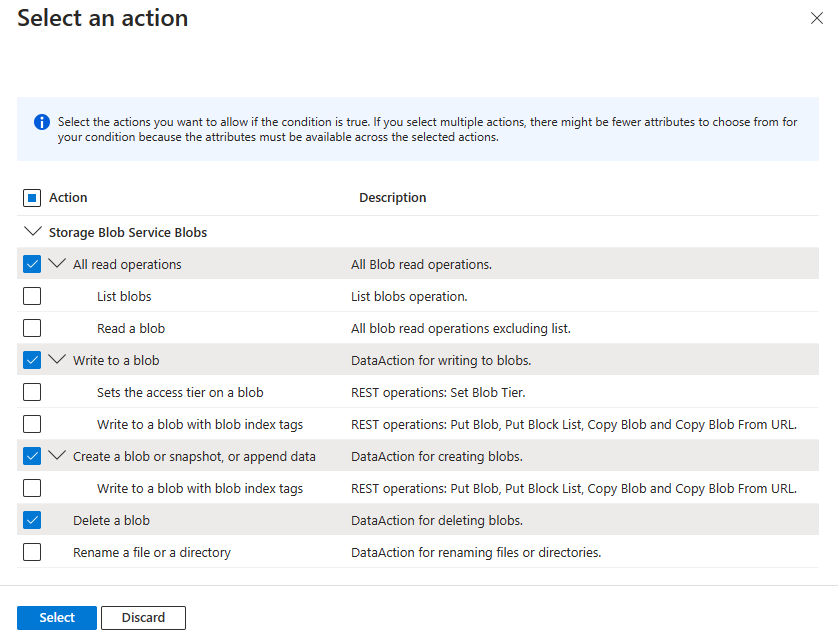

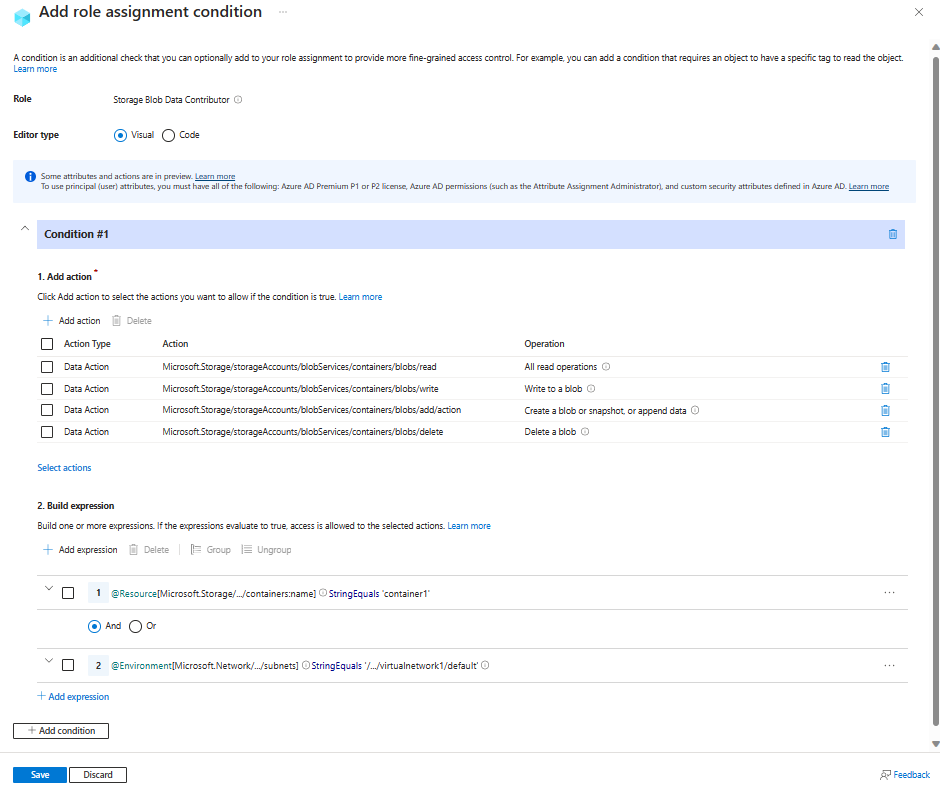

Przykład: Zezwalaj na dostęp do obiektów blob w określonych kontenerach z określonej podsieci

Ten warunek umożliwia dostęp do odczytu, zapisu, dodawania i usuwania obiektów blob tylko z podsieci container1default w sieci virtualnetwork1wirtualnej. Aby użyć atrybutu Podsieć w tym przykładzie, podsieć musi mieć włączone punkty końcowe usługi dla usługi Azure Storage.

Istnieje pięć potencjalnych akcji dotyczących odczytu, zapisu, dodawania i usuwania do istniejących obiektów blob. Aby ten warunek był skuteczny dla podmiotów zabezpieczeń, które mają wiele przypisań ról, należy dodać ten warunek do wszystkich przypisań ról, które obejmują dowolną z następujących akcji.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Dodaj akcję

Wybierz pozycję Dodaj akcję, a następnie wybierz tylko akcje najwyższego poziomu pokazane w poniższej tabeli.

| Akcja | Podoperacja |

|---|---|

| Wszystkie operacje odczytu | N/a |

| Zapisywanie w obiekcie blob | N/a |

| Tworzenie obiektu blob lub migawki lub dołączanie danych | N/a |

| Usuń blob | N/a |

Nie wybieraj żadnych pojedynczych podoperacji, jak pokazano na poniższej ilustracji:

Utwórz wyrażenie

Użyj wartości w poniższej tabeli, aby skompilować część wyrażenia warunku:

Ustawienia Wartość Źródło atrybutu Zasób Atrybut Nazwa kontenera Obsługujący StringEquals Wartość container1Operator logiczny "AND" Źródło atrybutu Środowisko Atrybut podsieć Obsługujący StringEqualsIgnoreCase Wartość /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/virtualNetworks/virtualnetwork1/subnets/default

Na poniższym obrazie przedstawiono stan po wprowadzeniu ustawień w portalu Azure. Aby zapewnić poprawną ocenę, należy grupować wyrażenia.

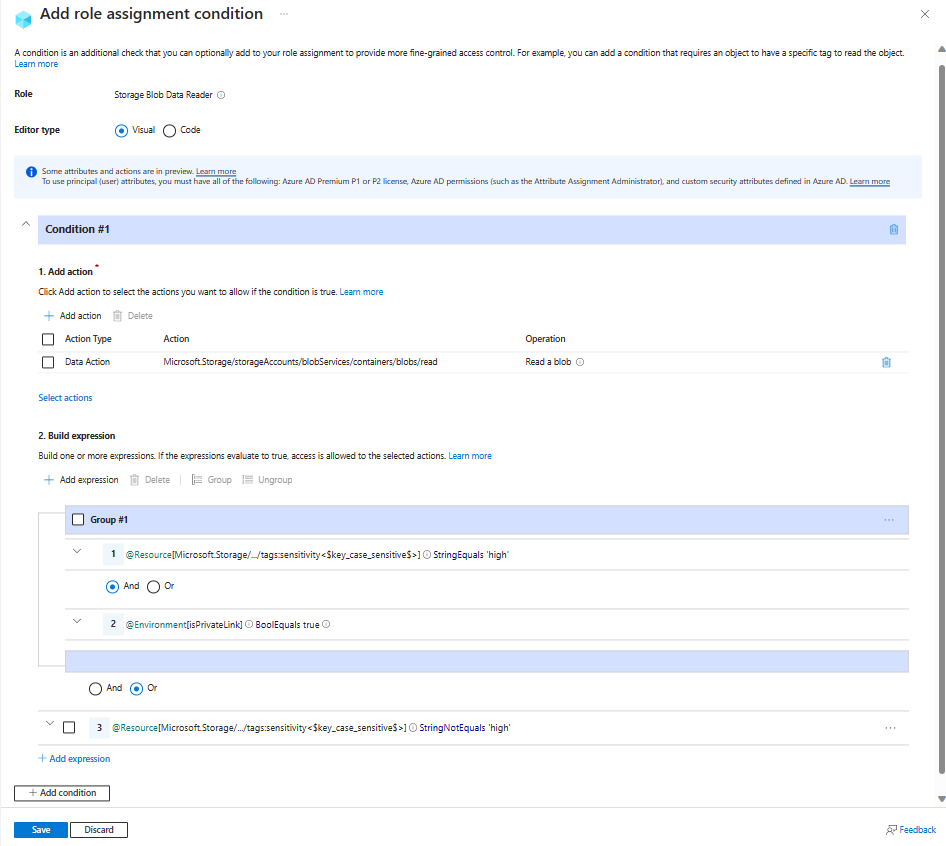

Przykład: wymaganie dostępu do łączy prywatnych w celu odczytu obiektów blob o wysokiej poufności

Ten warunek wymaga, aby żądania odczytuły obiekty blob, w których czułość tagu indeksu obiektów blob ma wartość high typu "over a private link" (dowolny link prywatny). Oznacza to, że wszystkie próby odczytu bardzo wrażliwych obiektów blob z publicznego Internetu nie będą dozwolone. Użytkownicy mogą odczytywać obiekty blob z publicznego Internetu, które mają czułość ustawioną na wartość inną niż high.

Tabela prawdy dla tego przykładowego warunku ABAC jest następująca:

| Akcja | Czułość | Łącze prywatne | Dostęp |

|---|---|---|---|

| Odczytywanie obiektu blob | wysoki | Tak | Dozwolone |

| Odczytywanie obiektu blob | wysoki | Nie. | Niedozwolone |

| Odczytywanie obiektu blob | NIE wysoki | Tak | Dozwolone |

| Odczytywanie obiektu blob | NIE wysoki | Nie. | Dozwolone |

Istnieją dwa potencjalne akcje odczytu istniejących obiektów blob. Aby ten warunek był skuteczny dla podmiotów zabezpieczeń, które mają wiele przypisań ról, należy dodać ten warunek do wszystkich przypisań ról, które obejmują dowolną z następujących akcji.

Akcja Notatki Microsoft.Storage/storageAccounts/blobServices/containers/blobs/readMicrosoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/actionDodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage.

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu edytora warunków wizualnych w witrynie Azure Portal.

Dodaj akcję

Wybierz pozycję Dodaj akcję, a następnie wybierz tylko podoperację Odczytuj obiekt blob , jak pokazano w poniższej tabeli.

| Akcja | Podoperacja |

|---|---|

| Wszystkie operacje odczytu | Odczytywanie obiektu blob |

Nie wybieraj akcji Wszystkie operacje odczytu na najwyższym poziomie innych podoperacji, jak pokazano na poniższej ilustracji:

Utwórz wyrażenie

Użyj wartości w poniższej tabeli, aby skompilować część wyrażenia warunku:

Grupa Ustawienia Wartość Grupa nr 1 Źródło atrybutu Zasób Atrybut Tagi indeksu obiektów blob [wartości w kluczu] Klawisz sensitivityObsługujący StringEquals Wartość highOperator logiczny "AND" Źródło atrybutu Środowisko Atrybut To jest łącze prywatne Obsługujący boolEquals Wartość TrueKoniec grupy nr 1 Operator logiczny "OR" Źródło atrybutu Zasób Atrybut Tagi indeksu obiektów blob [wartości w kluczu] Klawisz sensitivityObsługujący StringNotEquals Wartość high

Na poniższym obrazie przedstawiono stan po wprowadzeniu ustawień w portalu Azure. Aby zapewnić poprawną ocenę, należy grupować wyrażenia.

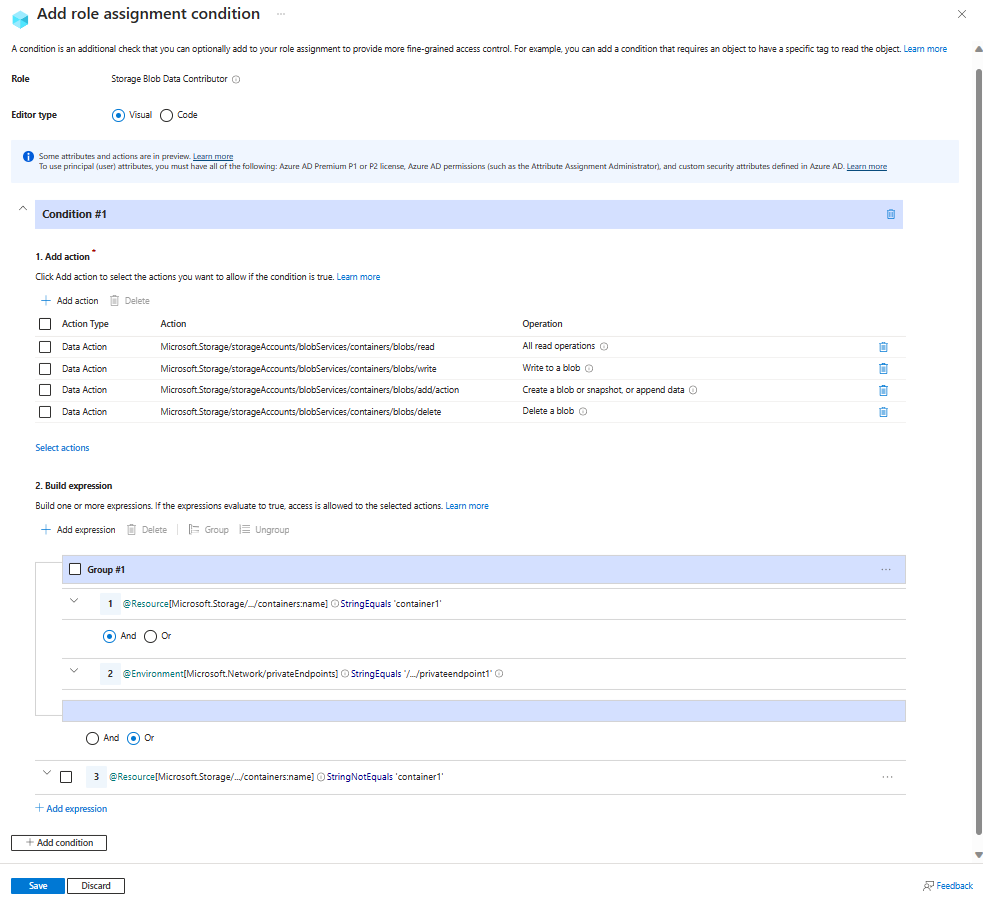

Przykład: Zezwalaj na dostęp do kontenera tylko z określonego prywatnego punktu końcowego

Ten warunek wymaga, aby wszystkie operacje odczytu, zapisu, dodawania i usuwania obiektów blob w kontenerze magazynu o nazwie zostały wykonane za pośrednictwem prywatnego punktu końcowego o nazwie container1privateendpoint1. W przypadku wszystkich innych kontenerów, które nie mają nazwy container1, dostęp nie musi być za pośrednictwem prywatnego punktu końcowego.

Istnieje pięć potencjalnych akcji odczytu, zapisu i usuwania istniejących obiektów blob. Aby ten warunek był skuteczny dla podmiotów zabezpieczeń, które mają wiele przypisań ról, należy dodać ten warunek do wszystkich przypisań ról, które obejmują dowolną z następujących akcji.

| Akcja | Notatki |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Dodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage. Dodaj, czy konta magazynu uwzględnione w tym warunku mają włączoną hierarchiczną przestrzeń nazw lub mogą być włączone w przyszłości. |

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu edytora warunków wizualnych w witrynie Azure Portal.

Dodaj akcję

Wybierz pozycję Dodaj akcję, a następnie wybierz tylko akcje najwyższego poziomu pokazane w poniższej tabeli.

| Akcja | Podoperacja |

|---|---|

| Wszystkie operacje odczytu | N/a |

| Zapisywanie w obiekcie blob | N/a |

| Tworzenie obiektu blob lub migawki lub dołączanie danych | N/a |

| Usuń blob | N/a |

Nie wybieraj żadnych pojedynczych podoperacji, jak pokazano na poniższej ilustracji:

Utwórz wyrażenie

Użyj wartości w poniższej tabeli, aby skompilować część wyrażenia warunku:

Grupa Ustawienia Wartość Grupa nr 1 Źródło atrybutu Zasób Atrybut Nazwa kontenera Obsługujący StringEquals Wartość container1Operator logiczny "AND" Źródło atrybutu Środowisko Atrybut Prywatny punkt końcowy Obsługujący StringEqualsIgnoreCase Wartość /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/privateEndpoints/privateendpoint1Koniec grupy nr 1 Operator logiczny "OR" Źródło atrybutu Zasób Atrybut Nazwa kontenera Obsługujący StringNotEquals Wartość container1

Na poniższym obrazie przedstawiono stan po wprowadzeniu ustawień w portalu Azure. Aby zapewnić poprawną ocenę, należy grupować wyrażenia.

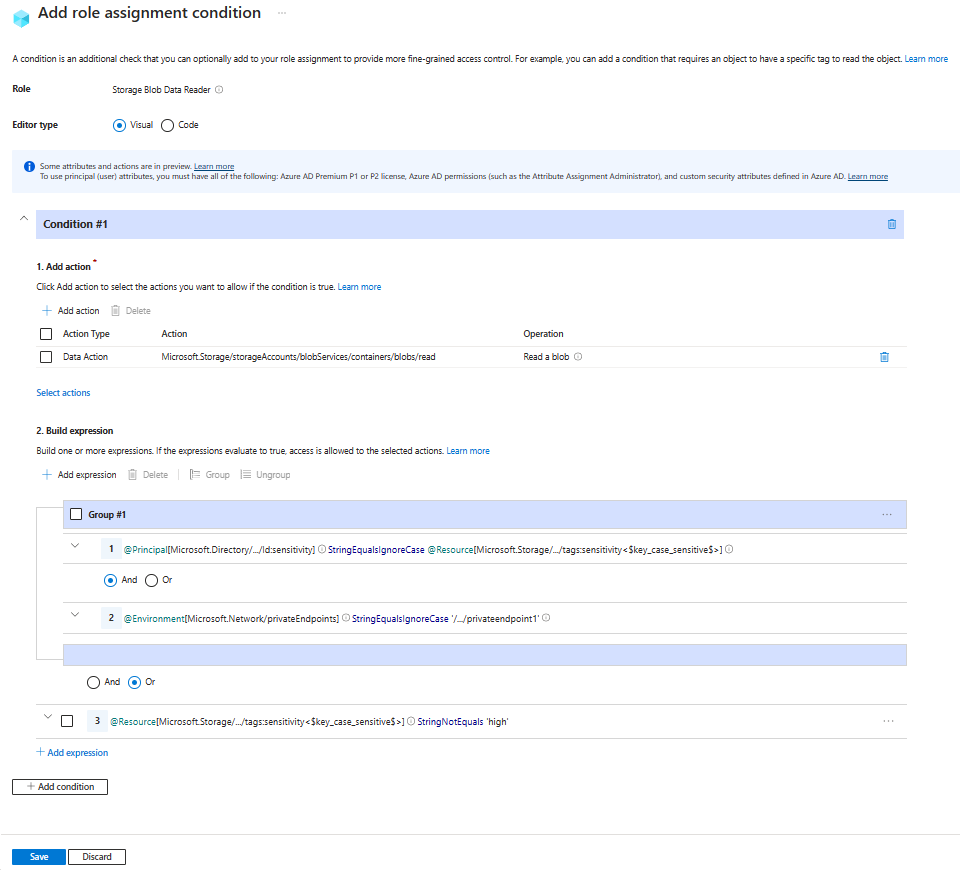

Przykład: Zezwalaj na dostęp do odczytu do wysoce poufnych danych obiektów blob tylko z określonego prywatnego punktu końcowego i przez użytkowników oznaczonych jako dostęp

Ten warunek wymaga, aby obiekty blob z ustawioną high tagów indeksu mogły być odczytywane tylko przez użytkowników, którzy mają zgodną wartość atrybutu zabezpieczeń poufności. Ponadto należy uzyskać do nich dostęp za pośrednictwem prywatnego punktu końcowego o nazwie privateendpoint1. Do obiektów blob, które mają inną wartość tagu poufności , można uzyskać dostęp za pośrednictwem innych punktów końcowych lub Internetu.

Istnieją dwa potencjalne akcje odczytu istniejących obiektów blob. Aby ten warunek był skuteczny dla podmiotów zabezpieczeń, które mają wiele przypisań ról, należy dodać ten warunek do wszystkich przypisań ról, które obejmują dowolną z następujących akcji.

Akcja Notatki Microsoft.Storage/storageAccounts/blobServices/containers/blobs/readMicrosoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/actionDodaj, jeśli definicja roli zawiera tę akcję, taką jak właściciel danych obiektu blob usługi Storage.

Warunek można dodać do przypisania roli przy użyciu witryny Azure Portal lub programu Azure PowerShell. Portal ma dwa narzędzia do tworzenia warunków ABAC — edytora wizualizacji i edytora kodu. Możesz przełączać się między dwoma edytorami w witrynie Azure Portal, aby wyświetlić warunki w różnych widokach. Przełącz się między kartą Edytor wizualizacji a kartami Edytor kodu , aby wyświetlić przykłady dla preferowanego edytora portalu.

Poniżej przedstawiono ustawienia umożliwiające dodanie tego warunku przy użyciu edytora warunków wizualnych w witrynie Azure Portal.

Dodaj akcję

Wybierz pozycję Dodaj akcję, a następnie wybierz tylko podoperację Odczytuj obiekt blob , jak pokazano w poniższej tabeli.

| Akcja | Podoperacja |

|---|---|

| Wszystkie operacje odczytu | Odczytywanie obiektu blob |

Nie wybieraj akcji najwyższego poziomu, jak pokazano na poniższej ilustracji:

Utwórz wyrażenie

Użyj wartości w poniższej tabeli, aby skompilować część wyrażenia warunku:

| Grupa | Ustawienia | Wartość |

|---|---|---|

| Grupa nr 1 | ||

| Źródło atrybutu | Główny | |

| Atrybut | <attributeset>_<key> | |

| Obsługujący | StringEquals | |

| Opcja | Atrybut | |

| Operator logiczny | "AND" | |

| Źródło atrybutu | Zasób | |

| Atrybut | Tagi indeksu obiektów blob [wartości w kluczu] | |

| Klawisz | <klucz> | |

| Operator logiczny | "AND" | |

| Źródło atrybutu | Środowisko | |

| Atrybut | Prywatny punkt końcowy | |

| Obsługujący | StringEqualsIgnoreCase | |

| Wartość | /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/privateEndpoints/privateendpoint1 |

|

| Koniec grupy nr 1 | ||

| Operator logiczny | "OR" | |

| Źródło atrybutu | Zasób | |

| Atrybut | Tagi indeksu obiektów blob [wartości w kluczu] | |

| Klawisz | sensitivity |

|

| Obsługujący | StringNotEquals | |

| Wartość | high |

Na poniższym obrazie przedstawiono stan po wprowadzeniu ustawień w portalu Azure. Aby zapewnić poprawną ocenę, należy grupować wyrażenia.

Dalsze kroki

- Samouczek: Dodaj warunek przypisania roli, aby ograniczyć dostęp do obiektów blob za pomocą portalu Azure

- Akcje i atrybuty warunków przypisywania ról platformy Azure dla usługi Azure Blob Storage

- Format i składnia warunków przypisania roli platformy Azure

- Rozwiązywanie problemów z warunkami przypisywania ról platformy Azure