Uruchamianie zadania usługi Azure Stream Analytics w usłudze Azure Virtual Network (publiczna wersja zapoznawcza)

W tym artykule opisano sposób uruchamiania zadania usługi Azure Stream Analytics (ASA) w sieci wirtualnej platformy Azure.

Omówienie

Obsługa sieci wirtualnej umożliwia zablokowanie dostępu do usługi Azure Stream Analytics do infrastruktury sieci wirtualnej. Ta funkcja zapewnia korzyści wynikające z izolacji sieci i może zostać wykonana przez wdrożenie konteneryzowanego wystąpienia zadania asa wewnątrz Virtual Network. Wstrzyknięte zadanie asa sieci wirtualnej może następnie prywatnie uzyskiwać dostęp do zasobów w sieci wirtualnej za pośrednictwem:

- Prywatne punkty końcowe, które łączą zadanie usługi ASA z siecią wirtualną z źródłami danych za pośrednictwem łączy prywatnych obsługiwanych przez Azure Private Link.

- Punkty końcowe usługi, które łączą źródła danych z siecią wirtualną z wstrzykniętą usługą ASA.

- Tagi usługi, które zezwalają na ruch do usługi Azure Stream Analytics lub zezwalają na nie.

Dostępność

Obecnie ta funkcja jest dostępna tylko w wybranych regionach: Zachodnie stany USA, Kanada Środkowa, Wschodnie stany USA, Wschodnie stany USA 2, Środkowe stany USA, Europa Zachodnia i Europa Północna. Jeśli interesuje Cię włączenie integracji z siecią wirtualną w twoim regionie, wypełnij ten formularz.

Wymagania dotyczące obsługi integracji z siecią wirtualną

Konto magazynu ogólnego przeznaczenia w wersji 2 (GPV2) jest wymagane w przypadku zadań asA wstrzykniętych przez sieć wirtualną.

Zadania usługi ASA wstrzykiwane przez sieć wirtualną wymagają dostępu do metadanych, takich jak punkty kontrolne, które mają być przechowywane w tabelach platformy Azure w celach operacyjnych.

Jeśli masz już konto GPV2 aprowizowane przy użyciu zadania asa, nie są wymagane żadne dodatkowe kroki.

Użytkownicy z zadaniami o większej skali w usłudze Premium Storage są nadal zobowiązani do udostępnienia konta magazynu GPV2.

Jeśli chcesz chronić konta magazynu przed publicznym dostępem opartym na adresach IP, rozważ skonfigurowanie go również przy użyciu tożsamości zarządzanej i zaufanych usług.

Aby uzyskać więcej informacji na temat kont magazynu, zobacz Omówienie konta magazynu i Tworzenie konta magazynu.

Istniejący Virtual Network platformy Azure lub utwórz go.

Ważne

Wstrzyknięte zadania sieci wirtualnej asA używają wewnętrznej technologii wstrzykiwania kontenerów zapewnianej przez sieć platformy Azure. Obecnie usługa Azure Networking zaleca, aby wszyscy klienci skonfigurowali usługę Azure NAT Gateway pod kątem bezpieczeństwa i niezawodności.

Usługa Azure NAT Gateway to w pełni zarządzana i wysoce odporna usługa translatora adresów sieciowych (NAT). Usługa Azure NAT Gateway upraszcza wychodzącą łączność internetową dla sieci wirtualnych. Po skonfigurowaniu w podsieci wszystkie połączenia wychodzące używają statycznych publicznych adresów IP bramy translatora adresów sieciowych.

Aby dowiedzieć się więcej na temat konfiguracji i cen, zobacz Azure NAT Gateway.

Wymagania dotyczące podsieci

Integracja sieci wirtualnej zależy od dedykowanej podsieci. Podczas tworzenia podsieci podsieć platformy Azure korzysta z pięciu adresów IP od początku.

Należy wziąć pod uwagę zakres adresów IP skojarzony z delegowana podsiecią, ponieważ myślisz o przyszłych potrzebach wymaganych do obsługi obciążenia usługi ASA. Ponieważ nie można zmienić rozmiaru podsieci po przypisaniu, użyj podsieci, która jest wystarczająco duża, aby uwzględnić niezależnie od skali zadań, które mogą osiągnąć.

Operacja skalowania wpływa na rzeczywiste, dostępne obsługiwane wystąpienia dla danego rozmiaru podsieci.

Zagadnienia dotyczące szacowania zakresów adresów IP

- Upewnij się, że zakres podsieci nie koliduje z zakresem podsieci usługi ASA. Unikaj zakresu adresów IP 10.0.0.0 do 10.0.255.255, ponieważ jest używany przez usługę ASA.

- Rezerwy:

- 5 adresów IP dla usługi Azure Networking

- 1 adres IP jest wymagany do ułatwienia funkcji, takich jak przykładowe dane, testowanie połączenia i odnajdywanie metadanych dla zadań skojarzonych z tą podsiecią.

- 2 adresy IP są wymagane dla każdego 6 jednostek SU lub 1 jednostki SU V2 (struktura cenowa usługi ASA w wersji 2 jest uruchamiana 1 lipca 2023 r., zobacz tutaj , aby uzyskać szczegółowe informacje)

Po wskazaniu integracji sieci wirtualnej z zadaniem usługi Azure Stream Analytics Azure Portal automatycznie deleguje podsieć do usługi ASA. Azure Portal cofnie podsieć w następujących scenariuszach:

- Informujesz nas, że integracja z siecią wirtualną nie jest już potrzebna dla ostatniego zadania skojarzonego z określoną podsiecią za pośrednictwem portalu usługi ASA (zobacz sekcję "how to".

- Ostatnie zadanie skojarzone z określoną podsiecią zostanie usunięte.

Ostatnie zadanie

Kilka zadań usługi ASA może korzystać z tej samej podsieci. Ostatnie zadanie w tym miejscu odnosi się do żadnych innych zadań korzystających z określonej podsieci. Gdy ostatnie zadanie zostało usunięte lub usunięte przez skojarzone, usługa Azure Stream Analytics zwalnia podsieć jako zasób, który został delegowany do usługi ASA jako usługa. Poczekaj kilka minut na ukończenie tej akcji.

Konfigurowanie integracji z siecią wirtualną

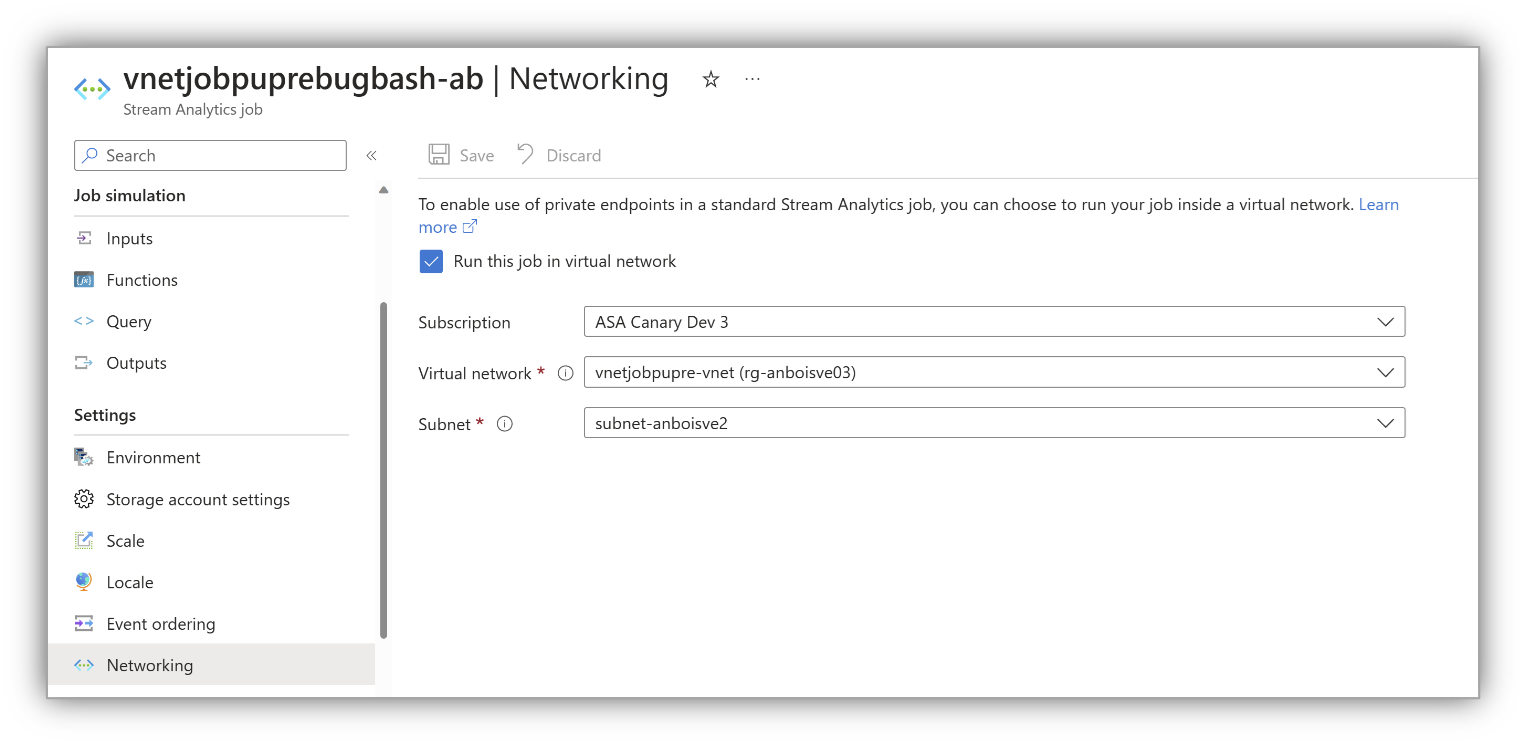

Azure Portal

W Azure Portal przejdź do pozycji Sieć na pasku menu i wybierz pozycję Uruchom to zadanie w sieci wirtualnej. Ten krok informuje nas o tym, że twoje zadanie musi współpracować z siecią wirtualną:

Skonfiguruj ustawienia zgodnie z monitem i wybierz pozycję Zapisz.

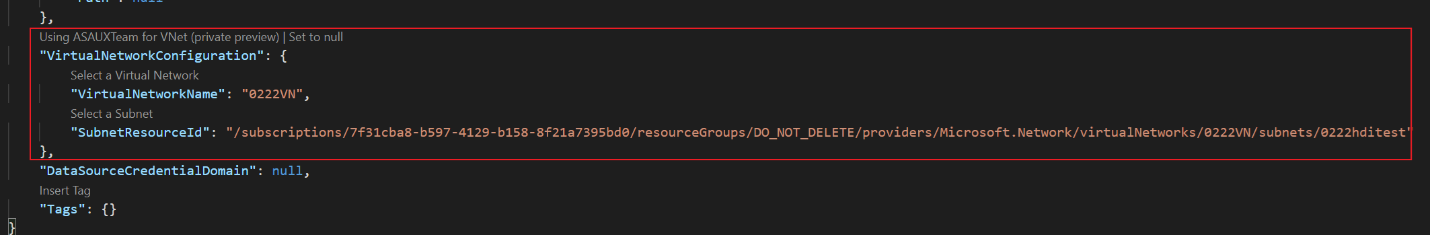

VS Code

W Visual Studio Code odwołaj się do podsieci w zadaniu usługi ASA. Ten krok informuje o zadaniu, że musi działać z podsiecią.

Na liście

JobConfig.jsonskonfiguruj elementVirtualNetworkConfiguration, jak pokazano na poniższej ilustracji.

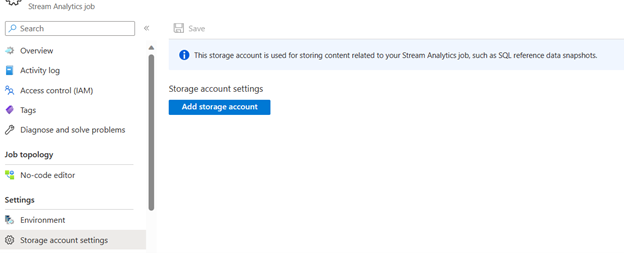

Konfigurowanie skojarzonego konta magazynu

Na stronie zadania usługi Stream Analytics wybierz pozycję Ustawienia konta magazynu w obszarze Konfigurowanie w menu po lewej stronie.

Na stronie Ustawienia konta magazynu wybierz pozycję Dodaj konto magazynu.

Postępuj zgodnie z instrukcjami, aby skonfigurować ustawienia konta magazynu.

Ważne

- Aby uwierzytelnić się przy użyciu parametrów połączenia, należy wyłączyć ustawienia zapory konta magazynu.

- Aby uwierzytelnić się przy użyciu tożsamości zarządzanej, musisz dodać zadanie usługi Stream Analytics do listy kontroli dostępu konta magazynu dla roli Współautor danych obiektów blob usługi Storage i roli Współautor danych tabeli magazynu. Jeśli nie udzielisz dostępu do zadania, zadanie nie będzie mogło wykonać żadnych operacji. Aby uzyskać więcej informacji na temat udzielania dostępu, zobacz Przypisywanie tożsamości zarządzanej do innego zasobu przy użyciu kontroli dostępu opartej na rolach platformy Azure.

Uprawnienia

Musisz mieć co najmniej następujące uprawnienia kontroli dostępu opartej na rolach w podsieci lub na wyższym poziomie, aby skonfigurować integrację sieci wirtualnej za pomocą Azure Portal, interfejsu wiersza polecenia lub podczas ustawiania właściwości lokacji virtualNetworkSubnetId bezpośrednio:

| Akcja | Opis |

|---|---|

Microsoft.Network/virtualNetworks/read |

Odczytywanie definicji sieci wirtualnej |

Microsoft.Network/virtualNetworks/subnets/read |

Odczytywanie definicji podsieci sieci wirtualnej |

Microsoft.Network/virtualNetworks/subnets/join/action |

Dołącza do sieci wirtualnej |

Microsoft.Network/virtualNetworks/subnets/write |

Opcjonalny. Wymagane, jeśli musisz wykonać delegowanie podsieci |

Jeśli sieć wirtualna znajduje się w innej subskrypcji niż zadanie usługi ASA, upewnij się, że subskrypcja z siecią wirtualną jest zarejestrowana dla Microsoft.StreamAnalytics dostawcy zasobów. Możesz jawnie zarejestrować dostawcę, postępując zgodnie z tą dokumentacją, ale jest on automatycznie rejestrowany podczas tworzenia zadania w subskrypcji.

Ograniczenia

- Zadania sieci wirtualnej wymagają co najmniej 1 jednostek SU V2 (nowy model cenowy) lub 6 jednostek SU (bieżące)

- Upewnij się, że zakres podsieci nie jest kolidujący z zakresem podsieci ASA (czyli nie używaj zakresu podsieci 10.0.0.0/16).

- Zadania usługi ASA i sieć wirtualna muszą znajdować się w tym samym regionie.

- Podsieć delegowana może być używana tylko przez usługę Azure Stream Analytics.

- Nie można usunąć sieci wirtualnej, gdy jest zintegrowana z usługą ASA. Musisz usunąć skojarzenie lub usunąć ostatnie zadanie* w podsieci delegowanej.

- Obecnie nie obsługujemy odświeżeń DNS. Jeśli konfiguracje DNS sieci wirtualnej zostaną zmienione, należy ponownie wdrożyć wszystkie zadania usługi ASA w tej sieci wirtualnej (podsieci również będą musiały zostać odłączone od wszystkich zadań i ponownie skonfigurowane). Aby uzyskać więcej informacji, zobacz Rozpoznawanie nazw zasobów w sieciach wirtualnych platformy Azure , aby uzyskać więcej informacji.

Uzyskiwanie dostępu do zasobów lokalnych

Do uzyskania dostępu przez sieć wirtualną do zasobów lokalnych nie jest wymagana dodatkowa konfiguracja funkcji integracji sieci wirtualnej. Wystarczy połączyć sieć wirtualną z zasobami lokalnymi przy użyciu usługi ExpressRoute lub sieci VPN typu lokacja-lokacja.

Szczegóły cennika

Poza podstawowymi wymaganiami wymienionymi w tym dokumencie integracja sieci wirtualnej nie ma dodatkowych opłat za korzystanie poza opłatami za korzystanie z usługi Azure Stream Analytics.

Rozwiązywanie problemów

Ta funkcja jest łatwa do skonfigurowania, ale nie oznacza to, że środowisko jest bezpłatne. Jeśli wystąpią problemy z uzyskiwaniem dostępu do żądanego punktu końcowego, skontaktuj się z pomoc techniczna firmy Microsoft.

Uwaga

Aby uzyskać bezpośrednią opinię na temat tej możliwości, skontaktuj się z .askasa@microsoft.com