Konfigurowanie dzierżawy usługi Microsoft Entra dla połączeń protokołu VPN OpenVPN użytkownika P2S

Podczas nawiązywania połączenia z siecią wirtualną przy użyciu sieci VPN użytkownika usługi Virtual WAN (punkt-lokacja) możesz wybrać protokół do użycia. Używany protokół określa dostępne opcje uwierzytelniania. Jeśli używasz protokołu OpenVPN, uwierzytelnianie Firmy Microsoft Entra jest jedną z dostępnych opcji uwierzytelniania. Ten artykuł ułatwia skonfigurowanie dzierżawy usługi Microsoft Entra dla sieci VPN użytkownika usługi Virtual WAN (punkt-lokacja) przy użyciu uwierzytelniania openVPN.

Uwaga

Uwierzytelnianie identyfikatora Entra firmy Microsoft jest obsługiwane tylko w przypadku połączeń protokołu OpenVPN® i wymaga klienta sieci VPN platformy Azure.

Sprawdź, czy masz dzierżawę firmy Microsoft Entra. Jeśli nie masz dzierżawy usługi Microsoft Entra, możesz go utworzyć, wykonując kroki opisane w artykule Tworzenie nowej dzierżawy :

- Nazwa organizacji

- Początkowa nazwa domeny

Utwórz dwa konta w nowo utworzonej dzierżawie firmy Microsoft Entra. Aby uzyskać instrukcje, zobacz Dodawanie lub usuwanie nowego użytkownika.

- Rola administratora aplikacji w chmurze

- Konto użytkownika

Rola Administrator aplikacji w chmurze służy do udzielania zgody na rejestrację aplikacji sieci VPN platformy Azure. Konto użytkownika może służyć do testowania uwierzytelniania protokołu OpenVPN.

Przypisz jedną z kont rolę Administrator aplikacji w chmurze. Aby uzyskać instrukcje, zobacz Przypisywanie ról administratora i innych niż administrator do użytkowników przy użyciu identyfikatora Entra firmy Microsoft.

Zaloguj się do witryny Azure Portal jako użytkownik, któremu przypisano rolę Administrator aplikacji w chmurze.

Następnie udziel zgody administratora dla organizacji. Dzięki temu aplikacja sieci VPN platformy Azure może logować się i odczytywać profile użytkowników. Skopiuj i wklej adres URL odnoszący się do lokalizacji wdrożenia na pasku adresu przeglądarki:

Publiczne

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud (Niemcy)

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentPlatforma Microsoft Azure obsługiwana przez firmę 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentUwaga

Jeśli używasz konta administratora aplikacji w chmurze, które nie jest natywne dla dzierżawy firmy Microsoft Entra, aby wyrazić zgodę, zastąp ciąg "common" identyfikatorem dzierżawy firmy Microsoft Entra w adresie URL. Może być również konieczne zastąpienie wartości "common" identyfikatorem dzierżawy w niektórych innych przypadkach. Aby uzyskać pomoc dotyczącą znajdowania identyfikatora dzierżawy, zobacz Jak znaleźć identyfikator dzierżawy firmy Microsoft Entra.

Wybierz konto z rolą Administrator aplikacji w chmurze, jeśli zostanie wyświetlony monit.

Na żądanej stronie Uprawnienia wybierz pozycję Akceptuj.

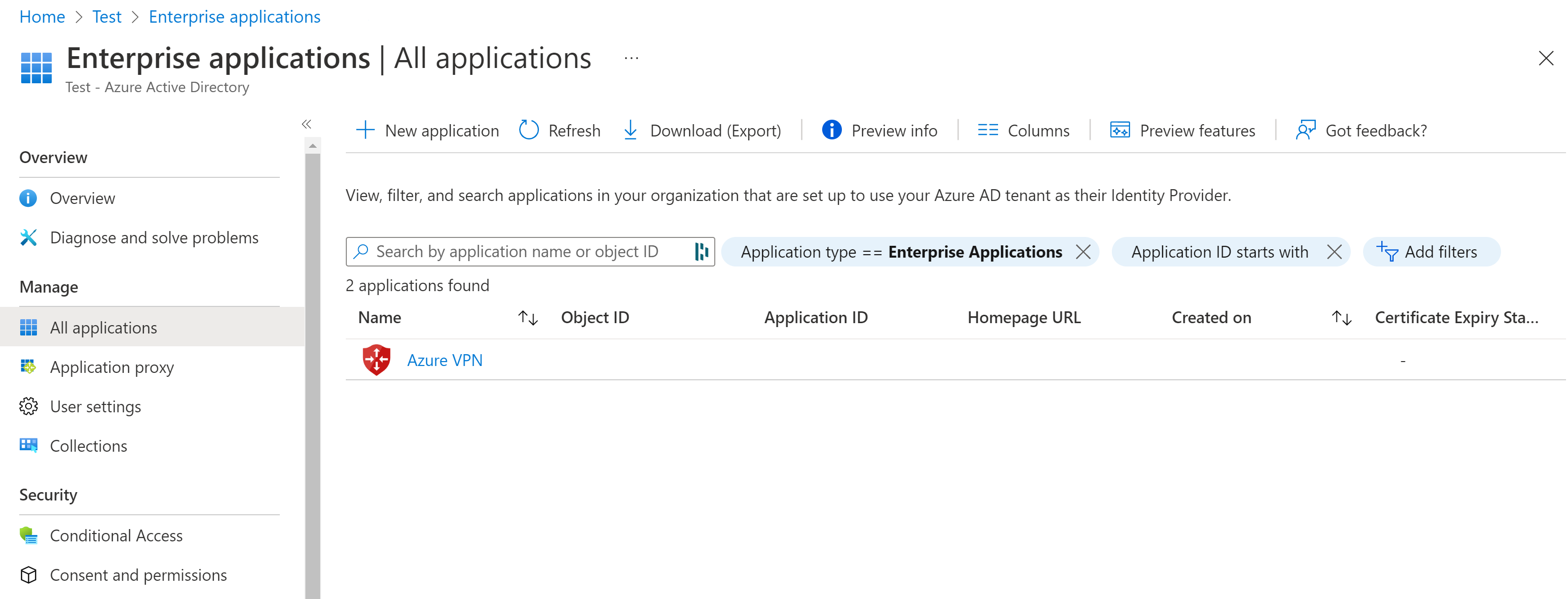

Przejdź do pozycji Microsoft Entra ID. W okienku po lewej stronie kliknij pozycję Aplikacje dla przedsiębiorstw. Zostanie wyświetlona pozycja Sieć VPN platformy Azure.

Aby nawiązać połączenie z sieciami wirtualnymi przy użyciu uwierzytelniania firmy Microsoft Entra, należy utworzyć konfigurację sieci VPN użytkownika i skojarzyć ją z koncentratorem wirtualnym. Zobacz Configure Microsoft Entra authentication for point-to-site connection to Azure (Konfigurowanie uwierzytelniania entra firmy Microsoft dla połączenia punkt-lokacja z platformą Azure).