Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

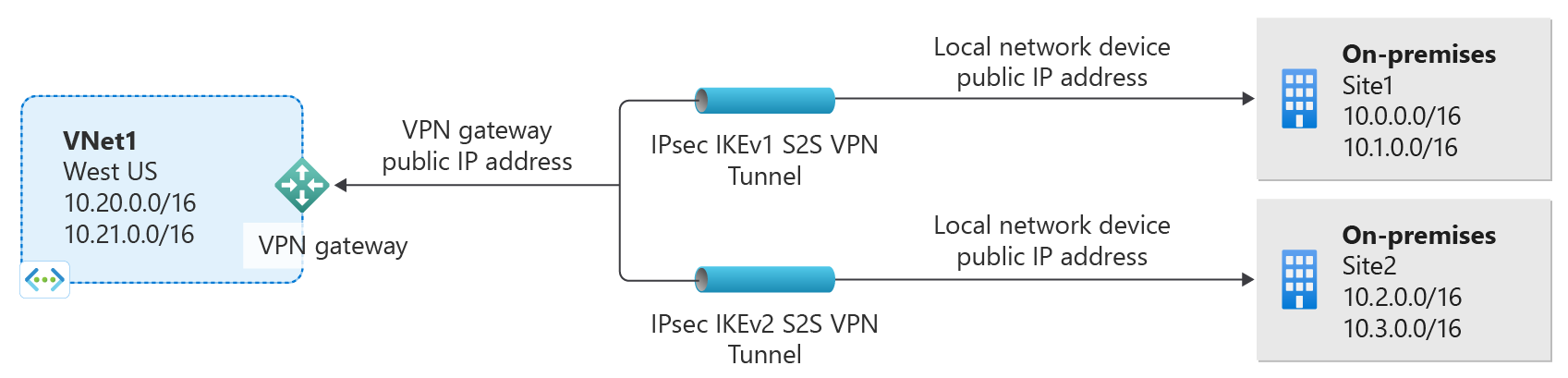

W tym artykule omówiono sposób konfigurowania bram sieci VPN platformy Azure w celu spełnienia wymagań kryptograficznych zarówno dla tuneli vpn typu lokacja-lokacja między lokacjami, jak i połączeń między sieciami wirtualnymi na platformie Azure.

Informacje o protokołach IKEv1 i IKEv2 dla połączeń sieci VPN platformy Azure

Tradycyjnie zezwalaliśmy na połączenia IKEv1 tylko dla Podstawowych SKU i na połączenia IKEv2 dla wszystkich SKU bramy VPN poza Podstawowymi SKU. Jednostki SKU w warstwie Podstawowa umożliwiają tylko 1 połączenie i wraz z innymi ograniczeniami, takimi jak wydajność, klienci korzystający ze starszych urządzeń, które obsługują tylko protokoły IKEv1, mają ograniczone doświadczenie. Aby ulepszyć doświadczenie klientów korzystających z protokołów IKEv1, teraz zezwalamy na połączenia IKEv1 dla wszystkich wariantów SKU bram VPN, z wyjątkiem podstawowego wariantu SKU. Aby uzyskać więcej informacji, zobacz SKU bramy VPN. Należy pamiętać, że bramy sieci VPN korzystające z protokołu IKEv1 mogą mieć możliwość ponownego nawiązywania połączeń tunelu podczas ponownego tworzenia kluczy w trybie głównym.

Gdy połączenia IKEv1 i IKEv2 są stosowane do tej samej bramy sieci VPN, tranzyt między tymi dwoma połączeniami jest automatycznie możliwy.

Informacje o parametrach zasad protokołu IPsec i IKE dla bram sieci VPN platformy Azure

Standard protokołów IPsec i IKE obsługuje szeroki wachlarz algorytmów kryptograficznych w różnych kombinacjach. Jeśli nie zażądasz określonej kombinacji algorytmów kryptograficznych i parametrów, bramy sieci VPN platformy Azure będą używać zestawu domyślnych propozycji. Domyślne zestawy zasad zostały dobrane pod kątem maksymalnego współdziałania z szerokim wachlarzem urządzeń sieci VPN innych firm w domyślnych konfiguracjach. W związku z tym zasady i propozycje nie mogą obejmować wszystkich możliwych kombinacji dostępnych algorytmów kryptograficznych i sił kluczy.

Zasady domyślne

Domyślny zestaw zasad dla bramy VPN Azure jest wymieniony w artykule: Informacje o urządzeniach VPN i parametrach IPsec/IKE dla połączeń lokacja-lokacja bramy VPN.

Wymagania kryptograficzne

W przypadku komunikacji, która wymaga określonych algorytmów kryptograficznych lub parametrów, zazwyczaj ze względu na wymagania dotyczące zgodności lub zabezpieczeń, można teraz skonfigurować ich bramy sieci VPN platformy Azure do używania niestandardowych zasad protokołu IPsec/IKE z określonymi algorytmami kryptograficznymi i siłami kluczy, a nie domyślnymi zestawami zasad platformy Azure.

Na przykład główne zasady trybu IKEv2 dla bram sieci VPN platformy Azure wykorzystują tylko grupę Diffie-Hellman 2 (1024 bity), podczas gdy może być konieczne określenie silniejszych grup do użycia w usłudze IKE, na przykład Grupa 14 (2048-bitowa), Grupa 24 (grupa MODP 2048-bitowa) lub ECP (grupy krzywej eliptycznej) 256 lub 384 bit (grupa 19 i grupa 20, odpowiednio). Podobne wymagania dotyczą również zasad trybu szybkiego protokołu IPsec.

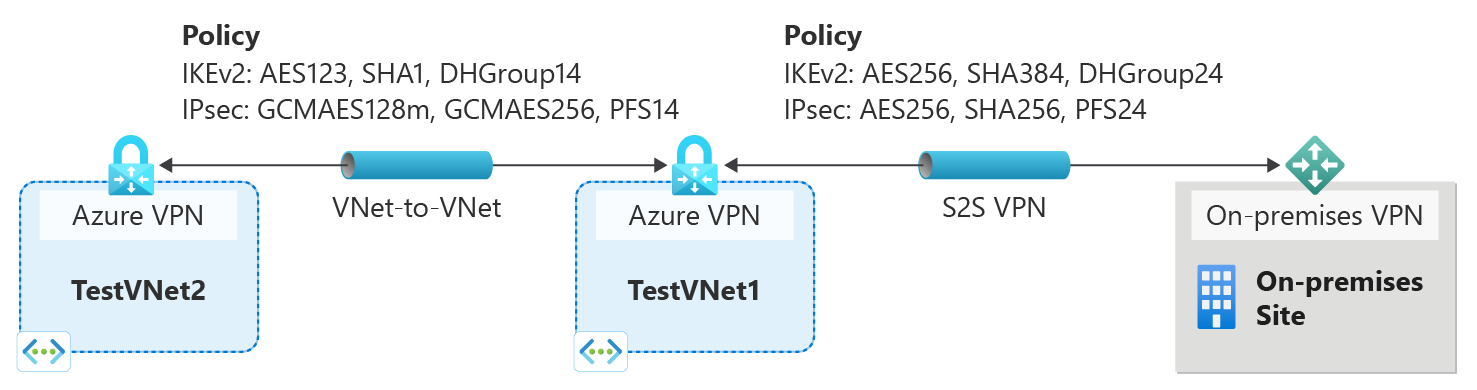

Niestandardowe zasady protokołu IPsec/IKE z bramami sieci VPN platformy Azure

Bramy sieci VPN platformy Azure obsługują teraz niestandardowe zasady protokołu IPsec/IKE dla poszczególnych połączeń. W przypadku połączenia strona-strona lub sieć wirtualna-sieć wirtualna można wybrać określoną kombinację algorytmów kryptograficznych dla protokołu IPsec i protokołu IKE z żądaną siłą klucza, jak pokazano w poniższym przykładzie:

Możesz utworzyć zasady protokołu IPsec/IKE i zastosować je do nowego lub istniejącego połączenia.

Przepływ pracy

- Utwórz sieci wirtualne, bramy sieci VPN lub bramy sieci lokalnej dla topologii łączności zgodnie z opisem w innych dokumentach z instrukcjami.

- Utwórz zasady protokołu IPsec/IKE.

- Można zastosować zasady podczas tworzenia połączenia typu site-to-site (lokacja-lokacja) lub sieć wirtualna-sieć wirtualna (Virtual Network - VNet).

- Jeśli połączenie zostało już utworzone, możesz zastosować lub zaktualizować zasady do istniejącego połączenia.

Zasady protokołu IPsec/IKE — często zadawane pytania

Czy niestandardowe zasady protokołu IPsec/IKE są obsługiwane we wszystkich jednostkach SKU usługi Azure VPN Gateway?

Niestandardowe zasady protokołu IPsec/IKE są obsługiwane we wszystkich jednostkach SKU usługi Azure VPN Gateway z wyjątkiem podstawowej jednostki SKU.

Ile zasad można określić dla połączenia?

Dla połączenia można określić tylko jedną kombinację zasad.

Czy mogę określić częściowe zasady połączenia (na przykład tylko algorytmy IKE, ale nie protokół IPsec)?

Nie, należy określić wszystkie algorytmy i parametry zarówno dla protokołu IKE (tryb główny), jak i protokołu IPsec (tryb szybki). Specyfikacja zasad częściowych nie jest dozwolona.

Jakie algorytmy i kluczowe cechy obsługują niestandardowe zasady?

W poniższej tabeli wymieniono obsługiwane algorytmy kryptograficzne i mocne strony klucza, które można skonfigurować. Należy wybrać jedną opcję dla każdego pola.

| IPsec/IKEv2 | Opcje |

|---|---|

| Szyfrowanie IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Integralność IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Grupa DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| Szyfrowanie IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Brak |

| Integralność protokołu IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Grupa PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Brak |

| Okres istnienia SA w trybie szybkim | (Opcjonalnie; wartości domyślne, jeśli nie zostaną określone) Sekundy (liczba całkowita; minimalna 300, domyślna 27 000) Kilobajty (liczba całkowita; minimalna 1024, domyślna 10 2400 000) |

| Selektor ruchu |

UsePolicyBasedTrafficSelectors ($True lub $False, ale opcjonalnie; wartość domyślna $False , jeśli nie zostanie określona) |

| Limit czasu oczekiwania DPD | Sekundy (liczba całkowita; minimalna 9, maksymalna 3600, domyślna 45) |

Konfiguracja lokalnego urządzenia sieci VPN musi być zgodna z następującymi algorytmami i parametrami określonymi w zasadach protokołu IPsec lub IKE platformy Azure:

- Algorytm szyfrowania IKE (tryb główny, faza 1)

- Algorytm integralności IKE (tryb główny, faza 1)

- Grupa DH (tryb główny, faza 1)

- Algorytm szyfrowania IPsec (tryb szybki, faza 2)

- Algorytm integralności IPsec (tryb szybki, faza 2)

- Grupa PFS (tryb szybki, faza 2)

- Selektor ruchu (jeśli używasz

UsePolicyBasedTrafficSelectors) - Okresy obowiązywania skojarzeń zabezpieczeń (specyfikacje lokalne, które nie muszą być zgodne)

Jeśli używasz GCMAES dla algorytmu szyfrowania IPsec, musisz wybrać ten sam algorytm GCMAES i długość klucza dla integralności IPsec. Na przykład użyj GCMAES128 dla obu.

W tabeli algorytmów i kluczy:

- IKE odpowiada trybowi głównemu lub fazie 1.

- Protokół IPsec odpowiada trybowi szybkiemu lub 2.

- Grupa DH określa grupę Diffie-Hellman używaną w trybie głównym lub Fazie 1.

- Grupa PFS określa grupę Diffie-Hellman używaną w trybie Quick Mode lub Faza 2.

Okres istnienia skojarzenia zabezpieczeń trybu głównego IKE jest stały na poziomie 28 800 sekund w bramach sieci VPN platformy Azure.

UsePolicyBasedTrafficSelectorsjest opcjonalnym parametrem połączenia. Jeśli ustawiszUsePolicyBasedTrafficSelectorsna$Truew połączeniu, brama sieci VPN zostanie skonfigurowana do łączenia się z lokalną zaporą VPN bazującą na zasadach.Jeśli włączysz opcję

UsePolicyBasedTrafficSelectors, upewnij się, że urządzenie sieci VPN ma zgodne selektory ruchu zdefiniowane ze wszystkimi kombinacjami prefiksów sieci lokalnej (bramy sieci lokalnej) do lub z prefiksów sieci wirtualnej platformy Azure, a nie dowolnych. Brama sieci VPN akceptuje dowolny selektor ruchu proponowany przez zdalną bramę sieci VPN niezależnie od tego, co zostało skonfigurowane w bramie sieci VPN.Na przykład jeśli prefiksy sieci lokalnej to 10.1.0.0/16 i 10.2.0.0/16, a prefiksy sieci wirtualnej to 192.168.0.0/16 i 172.16.0.0/16, trzeba określić następujące selektory ruchu:

- 10.1.0.0/16 <=*> 192.168.0.0/16

- 10.1.0.0/16 <=*> 172.16.0.0/16

- 10.2.0.0/16 <=*> 192.168.0.0/16

- 10.2.0.0/16 <=*> 172.16.0.0/16

Aby uzyskać więcej informacji na temat selektorów ruchu opartych na zasadach, zobacz Łączenie bramy sieci VPN z wieloma lokalnymi urządzeniami sieci VPN opartymi na zasadach.

Ustawienie limitu czasu na krótsze okresy powoduje, że klucz IKE jest bardziej agresywny. Połączenie może być następnie rozłączone w niektórych przypadkach. Taka sytuacja może nie być pożądana, jeśli lokalizacje lokalne znajdują się dalej od regionu świadczenia usługi Azure, w którym znajduje się brama sieci VPN, lub jeśli warunek połączenia fizycznego może spowodować utratę pakietów. Zazwyczaj zaleca się ustawienie limitu czasu na wartość od 30 do 45 sekund.

Aby uzyskać więcej informacji, zobacz Łączenie bramy sieci VPN z wieloma lokalnymi urządzeniami VPN opartymi na zasadach.

Które grupy Diffie-Hellman obsługują zasady niestandardowe?

W poniższej tabeli wymieniono odpowiednie grupy Diffie-Hellman obsługiwane przez zasady niestandardowe:

| Grupa Diffie-Hellman | DHGroup | PFSGroup | Długość klucza |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768-bitowy MODP |

| 2 | DHGroup2 | PFS2 | 1024-bitowy MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP 2048-bitowy |

| 19 | ECP256 | ECP256 | 256-bitowy ECP |

| 20 | ECP384 | ECP384 | 384-bitowy ECP |

| 24 | DHGroup24 | PFS24 | MODP, 2048-bitowy |

Aby uzyskać więcej informacji, zobacz RFC3526 i RFC5114.

Czy zasady niestandardowe zastępują domyślne zestawy zasad protokołu IPsec/IKE dla bram sieci VPN?

Tak. Po określeniu zasad niestandardowych w połączeniu, usługa Azure VPN Gateway używa tylko tych zasad w tym połączeniu, zarówno w roli inicjatora IKE, jak i odpowiedzi protokołu IKE.

Czy jeśli usunę niestandardowe zasady protokołu IPsec/IKE, połączenie stanie się niechronione?

Nie, protokół IPsec/IKE nadal pomaga chronić połączenie. Po usunięciu polityki niestandardowej z połączenia brama sieci VPN powraca do domyślnej listy propozycji protokołu IPsec/IKE i ponownie uruchomi uzgadnianie IKE z Twoim lokalnym urządzeniem VPN.

Czy dodanie lub aktualizacja zasad protokołu IPsec/IKE zakłóci moje połączenie sieci VPN?

Tak. Może to spowodować niewielkie zakłócenia (kilka sekund), ponieważ brama sieci VPN usuwa istniejące połączenie i ponownie uruchamia uzgadnianie protokołu IKE, aby ponownie ustanowić tunel IPsec, korzystając z nowych algorytmów kryptograficznych i parametrów. Upewnij się, że lokalne urządzenie sieci VPN jest również skonfigurowane przy użyciu pasujących algorytmów i kluczowych mocnych stron w celu zminimalizowania zakłóceń.

Czy można użyć różnych zasad dla różnych połączeń?

Tak. Zasady niestandardowe są stosowane dla poszczególnych połączeń. Można utworzyć i zastosować różne zasady protokołu IPsec/IKE dla różnych połączeń.

Można również zastosować zasady niestandardowe dla podzestawu połączeń. Pozostałe połączenia korzystają z domyślnych zestawów zasad protokołu IPsec/IKE platformy Azure.

Czy mogę używać polityki niestandardowej w połączeniach VNet-do-VNet?

Tak. Można zastosować niestandardową politykę zarówno do połączeń międzylokalnych IPsec, jak i połączeń między sieciami wirtualnymi (VNet).

Czy muszę określić te same zasady dla obu zasobów połączeń VNet-do-VNet?

Tak. Tunel VNet-do-VNet składa się z dwóch zasobów połączenia w Azure, po jednym dla każdego kierunku. Upewnij się, że oba zasoby połączenia mają te same zasady. W przeciwnym razie połączenie między sieciami wirtualnymi nie zostanie nawiązane.

Jaka jest domyślna wartość limitu czasu usługi DPD? Czy mogę określić inny limit czasu usługi DPD?

Domyślny limit czasu usługi DPD wynosi 45 sekund w bramach sieci VPN. Dla każdego połączenia IPsec lub VNet-to-VNet można określić inną wartość limitu czasu dpD z zakresu od 9 sekund do 3600 sekund.

Uwaga

Ustawienie limitu czasu na krótsze okresy powoduje częstsze odnawianie kluczy przez IKE. Połączenie może być następnie rozłączone w niektórych przypadkach. Taka sytuacja może nie być pożądana, jeśli lokalizacje lokalne znajdują się dalej od regionu świadczenia usługi Azure, w którym znajduje się brama sieci VPN, lub jeśli warunek połączenia fizycznego może spowodować utratę pakietów. Zazwyczaj zaleca się ustawienie limitu czasu na wartość od 30 do 45 sekund.

Czy niestandardowe zasady protokołu IPsec/IKE działają na połączeniach usługi ExpressRoute?

Nr. Zasady protokołu IPsec/IKE działają tylko w przypadku połączeń S2S VPN i VNet-to-VNet za pośrednictwem bram sieci VPN.

Jak mogę utworzyć połączenia z typem protokołu IKEv1 lub IKEv2?

Można utworzyć połączenia IKEv1 na wszystkich jednostkach SKU typu sieci VPN opartych na trasach, z wyjątkiem jednostek SKU w warstwach Podstawowa, Standardowa i innych starszych jednostek SKU.

Podczas tworzenia połączeń można określić typ protokołu połączenia IKEv1 lub IKEv2. Jeśli nie określisz typu protokołu połączenia, protokół IKEv2 jest używany jako opcja domyślna, jeśli ma to zastosowanie. Aby uzyskać więcej informacji, zobacz dokumentację dotyczącą poleceń cmdlet w Azure PowerShell.

Aby uzyskać informacje o typach jednostek SKU i obsłudze protokołów IKEv1 i IKEv2, zobacz Łączenie bramy sieci VPN z wieloma lokalnymi urządzeniami sieci VPN opartymi na zasadach.

Czy tranzyt między połączeniami IKEv1 i IKEv2 jest dozwolony?

Tak.

Czy mogę mieć połączenia IKEv1 typu lokacja-do-lokacji na poziomie Podstawowym SKU dla sieci VPN opartej na trasach?

Nr. Podstawowa jednostka SKU nie obsługuje tej konfiguracji.

Czy mogę zmienić typ protokołu połączenia po utworzeniu połączenia (IKEv1 na IKEv2 i odwrotnie)?

Nr Po utworzeniu połączenia nie można zmienić protokołów IKEv1 i IKEv2. Musisz usunąć i ponownie utworzyć nowe połączenie z żądanym typem protokołu.

Dlaczego moje połączenie IKEv1 jest często ponownie połączone?

Jeśli połączenie IKEv1 oparte na routingu statycznym lub bazujące na trasach regularnie się rozłącza, prawdopodobnie jest to spowodowane tym, że bramy sieci VPN nie obsługują odnowień kluczy na miejscu. Gdy Tryb główny jest przełączany, tunele IKEv1 rozłączają się i ponownie nawiązują połączenie w ciągu 5 sekund. Wartość limitu czasu negocjacji trybu głównego określa częstotliwość ponownego tworzenia kluczy. Aby zapobiec ponownym połączeniom, możesz przełączyć się na użycie protokołu IKEv2, który obsługuje kluczowanie na miejscu.

Jeśli połączenie jest ponownie połączone w losowych godzinach, postępuj zgodnie z przewodnikiem rozwiązywania problemów.

Gdzie można znaleźć więcej informacji i kroków dotyczących konfiguracji?

Odwiedź następujące artykuły:

- Konfigurowanie niestandardowych zasad konfiguracji protokołu IPsec/IKE dla połączeń VPN S2S i VNet do VNet w portalu Azure

- Konfiguracja niestandardowych zasad IPsec/IKE dla połączeń VPN typu Site-to-Site i połączeń VNet-do-VNet: PowerShell

Następne kroki

Zobacz Konfigurowanie zasad protokołu IPsec/IKE, aby uzyskać instrukcje krok po kroku dotyczące konfigurowania niestandardowych zasad protokołu IPsec/IKE w połączeniu.

Zobacz też jak połączyć wiele urządzeń sieci VPN opartych na zasadach, aby dowiedzieć się więcej na temat opcji "UsePolicyBasedTrafficSelectors".