Konfigurowanie niestandardowych zasad protokołu IPsec/IKE dla połączeń międzylokacyjnej sieci VPN lub połączeń typu sieć wirtualna-sieć wirtualna: PowerShell

W tym artykule przedstawiono procedurę konfigurowania niestandardowych zasad protokołu IPsec/IKE dla sieci VPN typu lokacja-lokacja lub połączeń między sieciami wirtualnymi przy użyciu programu PowerShell.

Przepływ pracy

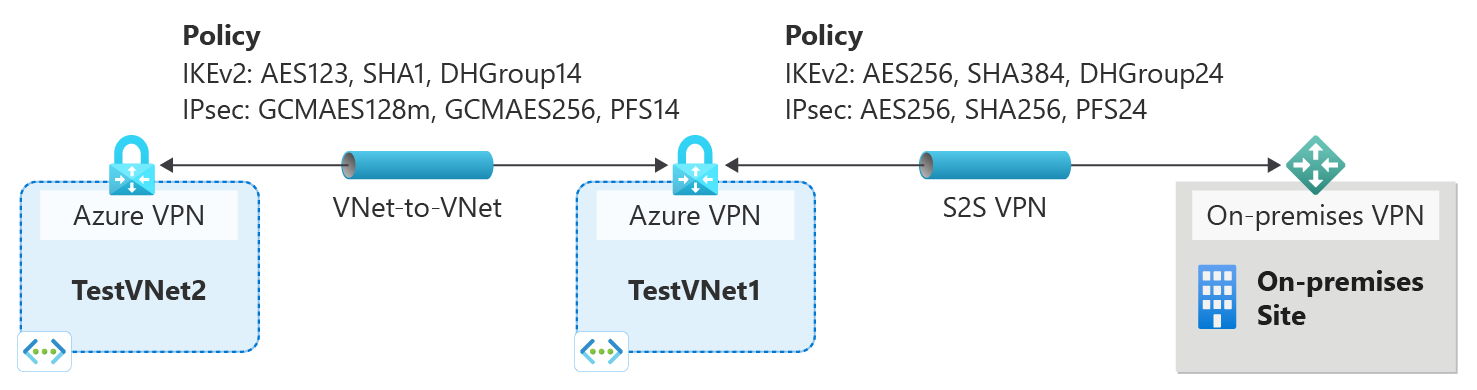

Instrukcje przedstawione w tym artykule ułatwiają konfigurowanie i konfigurowanie zasad protokołu IPsec/IKE, jak pokazano na poniższym diagramie.

- Utwórz sieć wirtualną i bramę sieci VPN.

- Utwórz bramę sieci lokalnej dla połączenia między lokalizacjami lub inną sieć wirtualną i bramę dla połączenia między sieciami wirtualnymi.

- Utwórz zasady IPsec/IKE z wybranymi algorytmami i parametrami.

- Utwórz połączenie (IPsec lub VNet2VNet) przy użyciu zasad protokołu IPsec/IKE.

- Dodaj/zaktualizuj/usuń zasady protokołu IPsec/IKE dla istniejącego połączenia.

Parametry zasad

Standard protokołów IPsec i IKE obsługuje szeroki wachlarz algorytmów kryptograficznych w różnych kombinacjach. Zapoznaj się z artykułem Informacje o wymaganiach kryptograficznych i bramach sieci VPN platformy Azure, aby zobaczyć, jak może to pomóc w zapewnieniu łączności między lokalizacjami i sieciami wirtualnymi w celu spełnienia wymagań dotyczących zgodności lub zabezpieczeń. Należy pamiętać o następujących kwestiach:

- Zasady protokołu IPsec/IKE działają tylko na następujących jednostkach SKU bramy:

- VpnGw1~5 i VpnGw1AZ~5AZ

- Standard i HighPerformance

- Można określić tylko jedną kombinację zasad dla danego połączenia.

- Należy określić wszystkie algorytmy i parametry dla protokołu IKE (tryb główny) i IPsec (tryb szybki). Specyfikacja zasad częściowych nie jest dozwolona.

- Zapoznaj się ze specyfikacjami dostawcy urządzeń sieci VPN, aby upewnić się, że zasady są obsługiwane na lokalnych urządzeniach sieci VPN. Połączenia typu lokacja-lokacja lub sieć wirtualna-sieć wirtualna nie mogą ustalić, czy zasady są niezgodne.

Algorytmy kryptograficzne i mocne strony klucza

W poniższej tabeli wymieniono obsługiwane konfigurowalne algorytmy kryptograficzne i mocne strony klucza.

| IPsec/IKEv2 | Opcje |

|---|---|

| Szyfrowanie IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Integralność IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Grupa DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| Szyfrowanie IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Brak |

| Integralność IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Grupa PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Brak |

| Okres istnienia skojarzeń zabezpieczeń QM | (Opcjonalnie: wartości domyślne są używane, jeśli nie zostaną określone) Sekundy (liczba całkowita; min. 300/wartość domyślna 27 000 sekund) KB (liczba całkowita; min. 1024/wartość domyślna to 102 400 000 KB) |

| Selektor ruchu | UsePolicyBasedTrafficSelectors** ($True/$False; Opcjonalne, domyślne $False, jeśli nie określono) |

| Limit czasu usługi DPD | Sekundy (liczba całkowita: minimalna 9/maksymalna. 3600; domyślna 45 sekund) |

Konfiguracja lokalnego urządzenia sieci VPN musi być zgodna z następującymi algorytmami (lub je zawierać) oraz z następującymi parametrami określonymi w zasadach protokołu IPsec/IKE platformy Azure (lub je zawierać):

- Algorytm szyfrowania IKE (tryb główny/faza 1)

- Algorytm integralności IKE (tryb główny/faza 1)

- Grupa DH (tryb główny / faza 1)

- Algorytm szyfrowania IPsec (tryb szybki/faza 2)

- Algorytm integralności IPsec (tryb szybki/faza 2)

- Grupa PFS (tryb szybki/faza 2)

- Selektor ruchu (jeśli jest używana funkcja UsePolicyBasedTrafficSelectors)

- Okresy istnienia sa są tylko specyfikacjami lokalnymi i nie muszą być zgodne.

Jeśli GCMAES jest używany jako algorytm szyfrowania IPsec, musisz wybrać ten sam algorytm GCMAES i długość klucza dla integralności IPsec; na przykład użycie GCMAES128 dla obu.

W tabeli Algorytmy i klucze:

- IKE odpowiada trybowi głównemu lub fazie 1.

- Protokół IPsec odpowiada trybowi szybkiemu lub 2.

- Grupa DH określa grupę Diffie-Hellman używaną w trybie głównym lub 1.

- Grupa PFS określiła grupę Diffie-Hellman używaną w trybie szybkim lub 2.

Okres istnienia skojarzenia zabezpieczeń trybu głównego IKE jest stały na poziomie 28 800 sekund w bramach sieci VPN platformy Azure.

Parametr "UsePolicyBasedTrafficSelectors" jest opcjonalnym parametrem połączenia. Jeśli ustawisz opcję UsePolicyBasedTrafficSelectors na $True na połączeniu, skonfiguruje bramę sieci VPN platformy Azure w celu nawiązania połączenia z lokalną zaporą sieci VPN opartą na zasadach. Jeśli włączysz usługę PolicyBasedTrafficSelectors, musisz upewnić się, że urządzenie sieci VPN ma zgodne selektory ruchu zdefiniowane ze wszystkimi kombinacjami prefiksów sieci lokalnej (bramy sieci lokalnej) do/z prefiksów sieci wirtualnej platformy Azure, a nie z prefiksów sieci wirtualnej platformy Azure. Brama sieci VPN platformy Azure akceptuje dowolny selektor ruchu proponowany przez zdalną bramę sieci VPN niezależnie od tego, co zostało skonfigurowane w bramie sieci VPN platformy Azure.

Na przykład jeśli prefiksy sieci lokalnej to 10.1.0.0/16 i 10.2.0.0/16, a prefiksy sieci wirtualnej to 192.168.0.0/16 i 172.16.0.0/16, trzeba określić następujące selektory ruchu:

- 10.1.0.0/16 <=*> 192.168.0.0/16

- 10.1.0.0/16 <=*> 172.16.0.0/16

- 10.2.0.0/16 <=*> 192.168.0.0/16

- 10.2.0.0/16 <=*> 172.16.0.0/16

Aby uzyskać więcej informacji na temat selektorów ruchu opartych na zasadach, zobacz Połączenie wielu lokalnych urządzeń sieci VPN opartych na zasadach.

Limit czasu usługi DPD — wartość domyślna to 45 sekund w bramach sieci VPN platformy Azure. Ustawienie limitu czasu na krótsze okresy spowoduje, że funkcja IKE zmieni klucz bardziej agresywnie, co powoduje, że połączenie wydaje się być rozłączone w niektórych przypadkach. Może to nie być pożądane, jeśli lokalizacje lokalne są dalej od regionu świadczenia usługi Azure, w którym znajduje się brama sieci VPN, lub stan połączenia fizycznego może spowodować utratę pakietów. Ogólne zalecenie polega na ustawieniu limitu czasu z zakresu od 30 do 45 sekund.

Uwaga

Integralność IKEv2 jest używana zarówno dla funkcji Integrity, jak i PRF (pseudo-random). Jeśli określony algorytm szyfrowania IKEv2 to GCM*, wartość przekazana w integralności IKEv2 jest używana tylko dla prF i niejawnie ustawiliśmy integralność IKEv2 na GCM*. We wszystkich innych przypadkach wartość przekazana w integralności IKEv2 jest używana zarówno dla integralności IKEv2, jak i PRF.

Grupy Diffie-Hellman

W poniższej tabeli wymieniono odpowiednie grupy Diffie-Hellman obsługiwane przez zasady niestandardowe:

| Grupa Diffie’ego-Hellmana | DHGroup | PFSGroup | Długość klucza |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP, 768-bitowy |

| 2 | DHGroup2 | PFS2 | MODP, 1024-bitowy |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP, 2048-bitowy |

| 19 | ECP256 | ECP256 | ECP, 256-bitowy |

| 20 | ECP384 | ECP384 | ECP, 384-bitowy |

| 24 | DHGroup24 | PFS24 | MODP, 2048-bitowy |

Więcej informacji można znaleźć w artykułach RFC3526 i RFC5114.

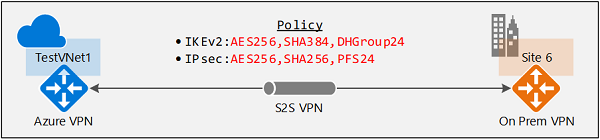

Tworzenie połączenia sieci VPN S2S przy użyciu zasad protokołu IPsec/IKE

W tej sekcji opisano kroki tworzenia połączenia sieci VPN typu lokacja-lokacja z zasadami protokołu IPsec/IKE. Poniższe kroki umożliwiają utworzenie połączenia, jak pokazano na diagramie:

Zobacz Tworzenie połączenia sieci VPN typu lokacja-lokacja, aby uzyskać bardziej szczegółowe instrukcje krok po kroku dotyczące tworzenia połączenia sieci VPN typu lokacja-lokacja.

Kroki tego ćwiczenia można wykonać przy użyciu usługi Azure Cloud Shell w przeglądarce. Jeśli zamiast tego chcesz użyć programu PowerShell bezpośrednio z komputera, zainstaluj polecenia cmdlet programu PowerShell usługi Azure Resource Manager. Aby uzyskać więcej informacji na temat instalowania poleceń cmdlet programu PowerShell, zobacz artykuł How to install and configure Azure PowerShell (Instalowanie i konfigurowanie programu Azure PowerShell).

Krok 1. Tworzenie sieci wirtualnej, bramy sieci VPN i zasobów bramy sieci lokalnej

Jeśli używasz usługi Azure Cloud Shell, połączysz się automatycznie z kontem i nie musisz uruchamiać następującego polecenia.

Jeśli używasz programu PowerShell z komputera, otwórz konsolę programu PowerShell i połącz się z kontem. Więcej informacji znajduje się w temacie Using Windows PowerShell with Resource Manager (Używanie programu Windows PowerShell z usługą Resource Manager). Użyj poniższego przykładu w celu łatwiejszego nawiązania połączenia:

Connect-AzAccount

Select-AzSubscription -SubscriptionName <YourSubscriptionName>

1. Zadeklaruj zmienne

W tym ćwiczeniu zaczynamy od deklarowania zmiennych. Zmienne można zastąpić własnymi przed uruchomieniem poleceń.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.1.0.0/16"

$FESubPrefix1 = "10.1.0.0/24"

$BESubPrefix1 = "10.1.1.0/24"

$GWSubPrefix1 = "10.1.255.0/27"

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPconf1 = "gw1ipconf1"

$Connection16 = "VNet1toSite6"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

2. Tworzenie sieci wirtualnej, bramy sieci VPN i bramy sieci lokalnej

Poniższe przykłady tworzą sieć wirtualną TestVNet1 z trzema podsieciami i bramą sieci VPN. Podczas zastępowania wartości ważne jest, aby podsieć bramy zawsze nosiła nazwę GatewaySubnet. W przypadku nadania jej innej nazwy proces tworzenia bramy zakończy się niepowodzeniem. Utworzenie bramy sieci wirtualnej może potrwać 45 minut lub więcej. W tym czasie, jeśli używasz usługi Azure Cloud Shell, połączenie może upłynął limit czasu. Nie ma to wpływu na polecenie create bramy.

New-AzResourceGroup -Name $RG1 -Location $Location1

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11 -Subnet $fesub1,$besub1,$gwsub1

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1

Utwórz bramę sieci lokalnej. Może być konieczne ponowne nawiązanie połączenia i ponowne zadeklarowanie następujących zmiennych, jeśli upłynął limit czasu usługi Azure Cloud Shell.

Zadeklaruj zmienne.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

$GWName1 = "VNet1GW"

$Connection16 = "VNet1toSite6"

Utwórz bramę sieci lokalnej Site6.

New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Krok 2. Tworzenie połączenia sieci VPN typu lokacja-lokacja z zasadami protokołu IPsec/IKE

1. Tworzenie zasad protokołu IPsec/IKE

Poniższy przykładowy skrypt tworzy zasady protokołu IPsec/IKE z następującymi algorytmami i parametrami:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS None, SA Lifetime 14400 sekund i 10240000 KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Jeśli używasz GCMAES dla protokołu IPsec, musisz użyć tego samego algorytmu GCMAES i długości klucza dla szyfrowania i integralności protokołu IPsec. Na przykład powyżej odpowiednie parametry będą mieć wartość "-IpsecEncryption GCMAES256 -IpsecIntegrity GCMAES256" podczas korzystania z GCMAES256.

2. Tworzenie połączenia sieci VPN S2S przy użyciu zasad protokołu IPsec/IKE

Utwórz połączenie sieci VPN S2S i zastosuj utworzone wcześniej zasady protokołu IPsec/IKE.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'

Opcjonalnie możesz dodać polecenie cmdlet "-UsePolicyBasedTrafficSelectors $True" do polecenia cmdlet tworzenia połączenia, aby umożliwić bramie sieci VPN platformy Azure łączenie się z lokalnymi urządzeniami sieci VPN opartymi na zasadach.

Ważne

Po określeniu zasad protokołu IPsec/IKE w połączeniu brama sieci VPN platformy Azure będzie wysyłać lub akceptować propozycję protokołu IPsec/IKE z określonymi algorytmami kryptograficznymi i mocnymi kluczami dla tego konkretnego połączenia. Upewnij się, że lokalne urządzenie sieci VPN dla połączenia używa lub akceptuje dokładną kombinację zasad, w przeciwnym razie tunel sieci VPN typu lokacja-lokacja nie zostanie nawiązany.

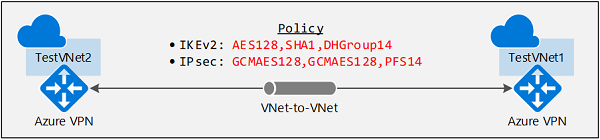

Tworzenie połączenia między sieciami wirtualnymi przy użyciu zasad protokołu IPsec/IKE

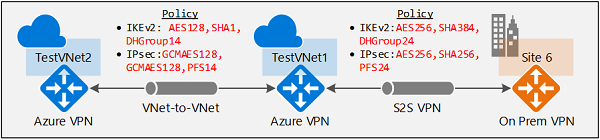

Kroki tworzenia połączenia między sieciami wirtualnymi za pomocą zasad protokołu IPsec/IKE są podobne do połączenia sieci VPN typu lokacja-lokacja. Następujące przykładowe skrypty tworzą połączenie, jak pokazano na diagramie:

Aby uzyskać bardziej szczegółowe instrukcje tworzenia połączenia między sieciami wirtualnymi, zobacz Tworzenie połączenia między sieciami wirtualnymi.

Krok 1. Tworzenie drugiej sieci wirtualnej i bramy sieci VPN

1. Zadeklaruj zmienne

$RG2 = "TestRG2"

$Location2 = "EastUS"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. Tworzenie drugiej sieci wirtualnej i bramy sieci VPN

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1 -GatewayType Vpn -VpnType RouteBased -VpnGatewayGeneration Generation2 -GatewaySku VpnGw2

Utworzenie bramy sieci VPN może potrwać około 45 minut.

Krok 2. Tworzenie połączenia między sieciami wirtualnymi za pomocą zasad protokołu IPsec/IKE

Podobnie jak w przypadku połączenia sieci VPN S2S, utwórz zasady protokołu IPsec/IKE, a następnie zastosuj zasady do nowego połączenia. W przypadku korzystania z usługi Azure Cloud Shell połączenie może upłynął limit czasu. Jeśli tak, połącz ponownie i ponownie podaj wymagane zmienne.

$GWName1 = "VNet1GW"

$GWName2 = "VNet2GW"

$RG1 = "TestRG1"

$RG2 = "TestRG2"

$Location1 = "EastUS"

$Location2 = "EastUS"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

1. Tworzenie zasad protokołu IPsec/IKE

Poniższy przykładowy skrypt tworzy inne zasady IPsec/IKE z następującymi algorytmami i parametrami:

- IKEv2: AES128, SHA1, DHGroup14

- IPsec: GCMAES128, GCMAES128, PFS24, SA Lifetime 14400 sekund i 10240000 KB

$ipsecpolicy2 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption GCMAES128 -IpsecIntegrity GCMAES128 -PfsGroup PFS24 -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

2. Tworzenie połączeń między sieciami wirtualnymi przy użyciu zasad protokołu IPsec/IKE

Utwórz połączenie między sieciami wirtualnymi i zastosuj utworzone zasady protokołu IPsec/IKE. W tym przykładzie obie bramy znajdują się w tej samej subskrypcji. Można więc utworzyć i skonfigurować oba połączenia z tymi samymi zasadami protokołu IPsec/IKE w tej samej sesji programu PowerShell.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

Ważne

Po określeniu zasad protokołu IPsec/IKE w połączeniu brama sieci VPN platformy Azure będzie wysyłać lub akceptować propozycję protokołu IPsec/IKE z określonymi algorytmami kryptograficznymi i mocnymi kluczami dla tego konkretnego połączenia. Upewnij się, że zasady protokołu IPsec dla obu połączeń są takie same. W przeciwnym razie połączenie między sieciami wirtualnymi nie zostanie nawiązane.

Po wykonaniu tych kroków połączenie zostanie nawiązane w ciągu kilku minut i będziesz mieć następującą topologię sieci, jak pokazano na początku:

Aktualizowanie zasad protokołu IPsec/IKE dla połączenia

W ostatniej sekcji pokazano, jak zarządzać zasadami protokołu IPsec/IKE dla istniejącego połączenia S2S lub połączenia między sieciami wirtualnymi. W poniższym ćwiczeniu przedstawiono następujące operacje na połączeniu:

- Pokaż zasady protokołu IPsec/IKE połączenia

- Dodawanie lub aktualizowanie zasad protokołu IPsec/IKE do połączenia

- Usuwanie zasad protokołu IPsec/IKE z połączenia

Te same kroki dotyczą połączeń typu lokacja-lokacja i sieć wirtualna-sieć wirtualna.

Ważne

Zasady protokołu IPsec/IKE są obsługiwane tylko w przypadku bram sieci VPN opartych na trasach w warstwie Standardowa i HighPerformance . Nie działa ona w podstawowej jednostce SKU bramy ani bramie sieci VPN opartej na zasadach.

1. Wyświetlanie zasad protokołu IPsec/IKE dla połączenia

W poniższym przykładzie pokazano, jak skonfigurować zasady protokołu IPsec/IKE na połączeniu. Skrypty są również kontynuowane z powyższych ćwiczeń.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Ostatnie polecenie zawiera listę bieżących zasad protokołu IPsec/IKE skonfigurowanych w połączeniu, jeśli istnieje. Poniższy przykład to przykładowe dane wyjściowe połączenia:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES256

IkeIntegrity : SHA384

DhGroup : DHGroup24

PfsGroup : PFS24

Jeśli nie skonfigurowano zasad protokołu IPsec/IKE, polecenie (PS> $connection 6). Usługa IpsecPolicies) otrzymuje pusty zwrot. Nie oznacza to, że protokół IPsec/IKE nie jest skonfigurowany w połączeniu, ale nie ma niestandardowych zasad protokołu IPsec/IKE. Rzeczywiste połączenie używa domyślnych zasad wynegocjowanych między lokalnym urządzeniem sieci VPN a bramą sieci VPN platformy Azure.

2. Dodawanie lub aktualizowanie zasad protokołu IPsec/IKE dla połączenia

Kroki dodawania nowych zasad lub aktualizowania istniejących zasad w połączeniu są takie same: utwórz nowe zasady, a następnie zastosuj nowe zasady do połączenia.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$newpolicy6 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6

Aby włączyć parametr "UsePolicyBasedTrafficSelectors" podczas nawiązywania połączenia z lokalnym urządzeniem sieci VPN opartym na zasadach, dodaj parametr "-UsePolicyBaseTrafficSelectors" do polecenia cmdlet lub ustaw go na $False, aby wyłączyć tę opcję:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -UsePolicyBasedTrafficSelectors $True

Podobnie jak w przypadku opcji "UsePolicyBasedTrafficSelectors", konfigurowanie limitu czasu dpD można wykonać poza zastosowanymi zasadami protokołu IPsec:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -DpdTimeoutInSeconds 30

Zarówno selektor ruchu opartego na zasadach, jak i opcje limitu czasu DPD można określić przy użyciu zasad domyślnych bez niestandardowych zasad protokołu IPsec/IKE, jeśli jest to konieczne.

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $True -DpdTimeoutInSeconds 30

Możesz ponownie pobrać połączenie, aby sprawdzić, czy zasady zostały zaktualizowane. Aby sprawdzić połączenie dla zaktualizowanych zasad, uruchom następujące polecenie.

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Przykładowe wyjście:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES128

IkeIntegrity : SHA1

DhGroup : DHGroup14

PfsGroup : None

3. Usuwanie zasad protokołu IPsec/IKE z połączenia

Po usunięciu zasad niestandardowych z połączenia brama sieci VPN platformy Azure zostanie przywrócona do domyślnej listy propozycji protokołu IPsec/IKE i ponownego negocjowania z lokalnym urządzeniem sieci VPN.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$currentpolicy = $connection6.IpsecPolicies[0]

$connection6.IpsecPolicies.Remove($currentpolicy)

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6

Możesz użyć tego samego skryptu, aby sprawdzić, czy zasady zostały usunięte z połączenia.

Zasady protokołu IPsec/IKE — często zadawane pytania

Aby wyświetlić często zadawane pytania, przejdź do sekcji zasady protokołu IPsec/IKE w często zadawanych pytaniach dotyczących bramy sieci VPN.

Następne kroki

Zobacz Połączenie wielu lokalnych urządzeń sieci VPN opartych na zasadach, aby uzyskać więcej informacji na temat selektorów ruchu opartego na zasadach.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla