Łączenie bramy sieci VPN z wieloma lokalnymi urządzeniami sieci VPN opartymi na zasadach

Ten artykuł ułatwia skonfigurowanie bramy sieci VPN opartej na trasach platformy Azure w celu nawiązania połączenia z wieloma lokalnymi urządzeniami sieci VPN opartymi na zasadach korzystającymi z niestandardowych zasad protokołu IPsec/IKE w połączeniach sieci VPN typu lokacja-lokacja. Kroki opisane w tym artykule korzystają z programu Azure PowerShell.

Informacje o bramach sieci VPN opartych na zasadach i opartych na trasach

Urządzenia sieci VPN oparte na zasadach a urządzenia sieci VPN oparte na trasach różnią się sposobem ustawiania selektorów ruchu IPsec na połączeniu:

- Urządzenia sieci VPN oparte na zasadach używają kombinacji prefiksów z obu sieci do definiowania sposobu szyfrowania/odszyfrowywania ruchu przez tunele IPsec. Zwykle tworzy się je na urządzeniach zapory, które wykonują filtrowanie pakietów. Szyfrowanie i odszyfrowywanie tunelu IPsec jest dodawane do aparatu filtrowania i przetwarzania pakietów.

- Urządzenia sieci VPN oparte na trasach używają selektorów ruchu typu dowolne-dowolne (symbol wieloznaczny) i zezwalają tabelom routingu/przesyłania na kierowanie ruchu do różnych tuneli IPsec. Zwykle tworzy się je na platformach routerów, w których każdy tunel IPsec jest modelowany jako interfejs sieciowy lub jako interfejs VTI (Virtual Tunnel Interface).

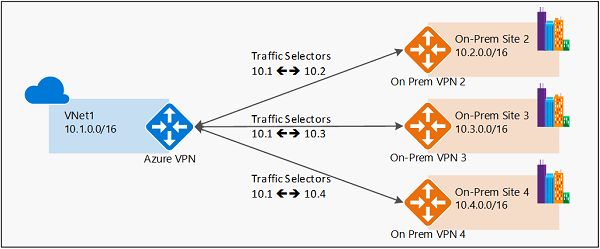

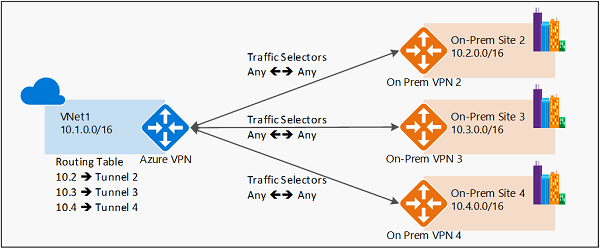

Na poniższych diagramach przedstawiono dwa modele:

Przykład sieci VPN opartej na zasadach

Przykład sieci VPN opartej na trasach

pomoc techniczna platformy Azure dla sieci VPN opartej na zasadach

Obecnie pomoc techniczna platformy Azure oba tryby bram sieci VPN: bramy sieci VPN oparte na trasach i bramy sieci VPN oparte na zasadach. Są one tworzone na różnych platformach wewnętrznych, co skutkuje różnymi specyfikacjami. Aby uzyskać więcej informacji na temat bram, przepływności i połączeń, zobacz About VPN Gateway settings (Informacje o ustawieniach usługi VPN Gateway).

| Typ sieci VPN bramy | Jednostka SKU bramy | Obsługiwane wersje protokołu IKE |

|---|---|---|

| Brama oparta na zasadach | Podstawowy | IKEv1 |

| Brama oparta na trasach | Podstawowy | IKEv2 |

| Brama oparta na trasach | VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 | IKEv1 i IKEv2 |

| Brama oparta na trasach | VpnGw1AZ, VpnGw2AZ, VpnGw3AZ, VpnGw4AZ, VpnGw5AZ | IKEv1 i IKEv2 |

Wcześniej podczas pracy z sieciami VPN opartymi na zasadach ograniczono się do korzystania z podstawowej jednostki SKU bramy sieci VPN opartej na zasadach i można było nawiązać połączenie tylko z 1 lokalnym urządzeniem sieci VPN/zaporą. Teraz przy użyciu niestandardowych zasad protokołu IPsec/IKE można użyć bramy sieci VPN opartej na trasach i połączyć się z wieloma urządzeniami sieci VPN/zapory opartymi na zasadach. Aby nawiązać połączenie sieci VPN oparte na zasadach przy użyciu bramy sieci VPN opartej na trasach, skonfiguruj bramę sieci VPN opartą na trasach, aby używać selektorów ruchu opartego na prefiksach z opcją "PolicyBasedTrafficSelectors".

Zagadnienia do rozważenia

Aby umożliwić tę łączność, lokalne urządzenia sieci VPN oparte na zasadach muszą obsługiwać protokół IKEv2 w celu nawiązania połączenia z bramami sieci VPN opartymi na trasach platformy Azure. Sprawdź specyfikacje urządzenia sieci VPN.

Sieci lokalne łączące się za pośrednictwem urządzeń sieci VPN opartych na zasadach z tym mechanizmem mogą łączyć się tylko z siecią wirtualną platformy Azure; nie mogą one być przesyłane do innych sieci lokalnych lub sieci wirtualnych za pośrednictwem tej samej bramy sieci VPN platformy Azure.

Opcja konfiguracji jest częścią niestandardowych zasad połączeń protokołu IPsec/IKE. Jeśli włączysz opcję selektora ruchu opartego na zasadach, musisz określić pełne zasady (algorytmy szyfrowania IPsec/IKE i integralności, mocne strony klucza i okresy istnienia sygnatury dostępu współdzielonego).

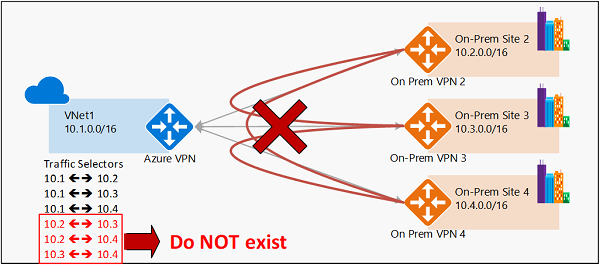

Na poniższym diagramie przedstawiono, dlaczego routing tranzytowy za pośrednictwem bramy sieci VPN nie działa z opcją opartą na zasadach:

Jak pokazano na diagramie, brama sieci VPN platformy Azure ma selektory ruchu z sieci wirtualnej do każdego z prefiksów sieci lokalnej, ale nie prefiksów połączeń krzyżowych. Na przykład lokacja lokalna 2, lokacja 3 i lokacja 4 mogą komunikować się odpowiednio z siecią VNet1, ale nie mogą łączyć się ze sobą za pośrednictwem bramy sieci VPN platformy Azure. Na diagramie przedstawiono selektory ruchu krzyżowego, które nie są dostępne w bramie sieci VPN platformy Azure w ramach tej konfiguracji.

Przepływ pracy

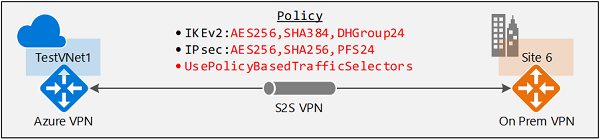

Instrukcje przedstawione w tym artykule są zgodne z tym samym przykładem, co opisano w temacie Konfigurowanie zasad protokołu IPsec/IKE dla połączeń S2S lub połączeń między sieciami wirtualnymi w celu nawiązania połączenia sieci VPN typu lokacja-lokacja. Przedstawiono to na poniższym diagramie:

Aby włączyć łączność, użyj następującego przepływu pracy:

- Utwórz sieć wirtualną, bramę sieci VPN i bramę sieci lokalnej dla połączenia obejmującego wiele lokalizacji.

- Utwórz zasady protokołu IPsec/IKE.

- Zastosuj zasady podczas tworzenia połączenia typu lokacja-lokacja lub sieć wirtualna-sieć wirtualna i włącz selektory ruchu oparte na zasadach na połączeniu.

- Jeśli połączenie zostało już utworzone, możesz zastosować lub zaktualizować zasady do istniejącego połączenia.

Włączanie selektorów ruchu opartego na zasadach

W tej sekcji pokazano, jak włączyć selektory ruchu oparte na zasadach na połączeniu. Upewnij się, że ukończono część 3 artykułu Konfigurowanie zasad protokołu IPsec/IKE. Kroki opisane w tym artykule używają tych samych parametrów.

Tworzenie sieci wirtualnej, bramy sieci VPN i bramy sieci lokalnej

Nawiąż połączenie ze swoją subskrypcją. Jeśli używasz programu PowerShell lokalnie na komputerze, zaloguj się przy użyciu polecenia cmdlet Connect-AzAccount . Zamiast tego użyj usługi Azure Cloud Shell w przeglądarce.

Zadeklaruj swoje zmienne. W tym ćwiczeniu użyjemy następujących zmiennych:

$Sub1 = "<YourSubscriptionName>" $RG1 = "TestPolicyRG1" $Location1 = "East US 2" $VNetName1 = "TestVNet1" $FESubName1 = "FrontEnd" $BESubName1 = "Backend" $GWSubName1 = "GatewaySubnet" $VNetPrefix11 = "10.11.0.0/16" $VNetPrefix12 = "10.12.0.0/16" $FESubPrefix1 = "10.11.0.0/24" $BESubPrefix1 = "10.12.0.0/24" $GWSubPrefix1 = "10.12.255.0/27" $DNS1 = "8.8.8.8" $GWName1 = "VNet1GW" $GW1IPName1 = "VNet1GWIP1" $GW1IPconf1 = "gw1ipconf1" $Connection16 = "VNet1toSite6" $LNGName6 = "Site6" $LNGPrefix61 = "10.61.0.0/16" $LNGPrefix62 = "10.62.0.0/16" $LNGIP6 = "131.107.72.22"Utwórz grupę zasobów.

New-AzResourceGroup -Name $RG1 -Location $Location1Skorzystaj z poniższego przykładu, aby utworzyć sieć wirtualną TestVNet1 z trzema podsieciami i bramą sieci VPN. Jeśli chcesz zastąpić wartości, ważne jest, aby zawsze nazywać podsieć bramy podsiecią "GatewaySubnet". W przypadku nadania jej innej nazwy proces tworzenia bramy zakończy się niepowodzeniem.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1 $gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1 New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1 $gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic $vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 $subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1 $gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1 New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Tworzenie połączenia sieci VPN S2S przy użyciu zasad protokołu IPsec/IKE

Utwórz zasady protokołu IPsec/IKE.

Ważne

Należy utworzyć zasady protokołu IPsec/IKE, aby włączyć opcję "UsePolicyBasedTrafficSelectors" na połączeniu.

Poniższy przykład tworzy zasady IPsec/IKE przy użyciu tych algorytmów i parametrów:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS None, SA Lifetime 14400 sekund i 10240000 KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000Utwórz połączenie sieci VPN typu lokacja-lokacja z selektorami ruchu opartymi na zasadach i zasadami protokołu IPsec/IKE i zastosuj zasady protokołu IPsec/IKE utworzone w poprzednim kroku. Należy pamiętać o dodatkowym parametrze "-UsePolicyBasedTrafficSelectors $True", który umożliwia selektory ruchu oparte na zasadach na połączeniu.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 $lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -UsePolicyBasedTrafficSelectors $True -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'Po wykonaniu tych kroków połączenie sieci VPN typu lokacja-lokacja będzie używać zdefiniowanych zasad protokołu IPsec/IKE i włączyć selektory ruchu oparte na zasadach na połączeniu. Możesz powtórzyć te same kroki, aby dodać więcej połączeń do dodatkowych lokalnych urządzeń sieci VPN opartych na zasadach z tej samej bramy sieci VPN platformy Azure.

Aby zaktualizować selektory ruchu oparte na zasadach

W tej sekcji pokazano, jak zaktualizować opcję selektorów ruchu opartego na zasadach dla istniejącego połączenia sieci VPN typu lokacja-lokacja.

Pobierz zasób połączenia.

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1Wyświetl opcję selektorów ruchu opartego na zasadach. W poniższym wierszu pokazano, czy selektory ruchu oparte na zasadach są używane do połączenia:

$connection6.UsePolicyBasedTrafficSelectorsJeśli wiersz zwraca wartość "True", selektory ruchu oparte na zasadach są skonfigurowane na połączeniu; w przeciwnym razie zwraca wartość "Fałsz".

Po uzyskaniu zasobu połączenia można włączyć lub wyłączyć selektory ruchu oparte na zasadach na połączeniu.

Aby włączyć

W poniższym przykładzie włączono opcję selektorów ruchu opartego na zasadach, ale zasady protokołu IPsec/IKE pozostają niezmienione:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $TrueAby wyłączyć

Poniższy przykład wyłącza opcję selektorów ruchu opartego na zasadach, ale pozostawia zasady protokołu IPsec/IKE bez zmian:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $False

Następne kroki

Po zakończeniu procesu nawiązywania połączenia można dodać do sieci wirtualnych maszyny wirtualne. Kroki opisano w sekcji Tworzenie maszyny wirtualnej.

Zapoznaj się również z tematem Configure IPsec/IKE policy for S2S VPN or VNet-to-VNet connections (Konfigurowanie zasad protokołu IPsec/IKE dla połączeń między sieciami wirtualnymi lub sieci wirtualnych), aby uzyskać więcej informacji na temat niestandardowych zasad protokołu IPsec/IKE.