Konfigurowanie połączenia bramy sieci VPN między sieciami wirtualnymi przy użyciu interfejsu wiersza polecenia platformy Azure

Ten artykuł pomoże Ci połączyć sieci wirtualne przy użyciu typu połączenia sieć wirtualna-sieć wirtualna. Sieci wirtualne mogą być zlokalizowane w tych samych lub różnych regionach i mogą funkcjonować w ramach tej samej lub różnych subskrypcji. Podczas łączenia sieci wirtualnych z różnych subskrypcji subskrypcje nie muszą być skojarzone z tą samą dzierżawą.

W tym ćwiczeniu utworzysz wymagane sieci wirtualne i bramy sieci VPN. Mamy kroki łączenia sieci wirtualnych w ramach tej samej subskrypcji, a także kroki i polecenia w bardziej skomplikowanym scenariuszu łączenia sieci wirtualnych w różnych subskrypcjach.

Polecenie interfejsu wiersza polecenia platformy Azure służące do tworzenia połączenia to az network vpn-connection. Jeśli łączysz sieci wirtualne z różnych subskrypcji, wykonaj kroki opisane w tym artykule lub w artykule dotyczącym programu PowerShell . Jeśli masz już sieci wirtualne, które chcesz nawiązać połączenie i są w tej samej subskrypcji, możesz zamiast tego użyć kroków witryny Azure Portal , ponieważ proces jest mniej skomplikowany. Pamiętaj, że nie można połączyć sieci wirtualnych z różnych subskrypcji przy użyciu witryny Azure Portal.

Łączenie sieci wirtualnych — informacje

Z sieciami wirtualnymi można łączyć się na wiele sposobów. W poniższych sekcjach opisano różne sposoby łączenia sieci wirtualnych.

Sieć wirtualna-sieć wirtualna

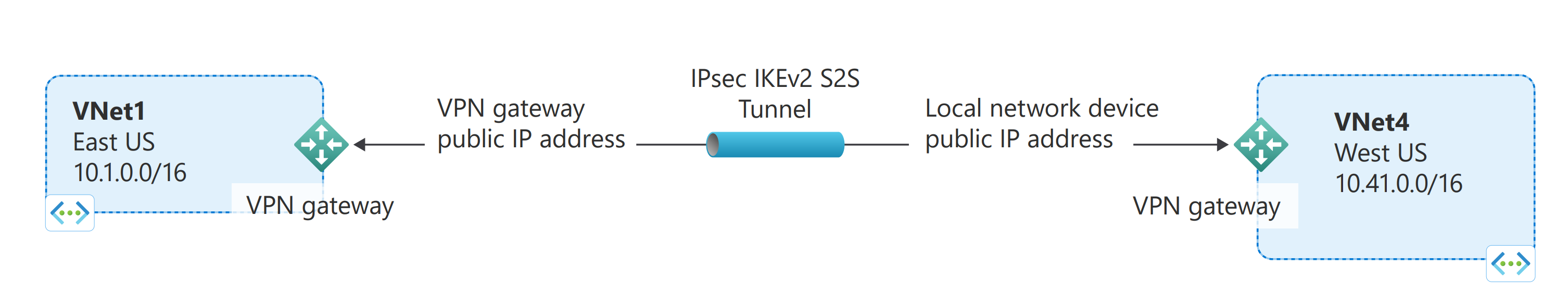

Skonfigurowanie połączenia sieci wirtualnej z siecią wirtualną jest dobrym sposobem łatwego połączenia sieci wirtualnych. Proces łączenia dwóch sieci wirtualnych przy użyciu typu połączenia sieć wirtualna-sieć wirtualna przebiega podobnie do procesu tworzenia połączenia IPsec typu lokacja-lokacja z lokacją lokalną. Oba typy połączeń używają bramy sieci VPN, aby zapewnić bezpieczny tunel korzystający z protokołu IPsec/IKE, oraz działają tak samo pod względem komunikacji. Różnica między nimi dotyczy konfiguracji bramy sieci lokalnej. Podczas tworzenia połączenia między sieciami wirtualnymi nie widzisz przestrzeni adresowej bramy sieci lokalnej. Jest on automatycznie tworzony i wypełniany. Po zaktualizowaniu przestrzeni adresowej dla jednej sieci wirtualnej druga sieć wirtualna automatycznie kieruje ruch do zaktualizowanej przestrzeni adresowej. Tworzenie połączenia między sieciami wirtualnymi jest zwykle szybsze i łatwiejsze niż tworzenie połączenia lokacja-lokacja między sieciami wirtualnymi, ale nie zapewnia tego samego poziomu elastyczności, jeśli chcesz dodać inne połączenie, ponieważ przestrzeń adresowa bramy sieci lokalnej nie jest dostępna do ręcznego modyfikowania.

Łączenie sieci wirtualnych za pomocą procedury połączenia lokacja-lokacja (IPsec)

Jeśli pracujesz ze skomplikowaną konfiguracją sieci, możesz wolisz połączyć sieci wirtualne przy użyciu kroków lokacja-lokacja zamiast kroków sieć wirtualna-sieć wirtualna. W przypadku korzystania z procedury tworzenia połączenia lokacja-lokacja bramy sieci lokalnej są tworzone i konfigurowane ręcznie. Każda z bram sieci lokalnej sieci wirtualnej traktuje drugą sieć wirtualną jako lokację lokalną. Dzięki temu można określić dodatkowe przestrzenie adresowe dla bramy sieci lokalnej w celu kierowania ruchu. W przypadku zmiany przestrzeni adresowej sieci wirtualnej należy ręcznie zaktualizować odpowiednią bramę sieci lokalnej w celu odzwierciedlenia zmiany. Nie jest on automatycznie aktualizowany.

Komunikacja równorzędna sieci wirtualnych

Warto rozważyć połączenie sieci wirtualnych przy użyciu komunikacji równorzędnej sieci wirtualnych. W przypadku wirtualnych sieci równorzędnych nie jest używana brama sieci VPN i występują inne ograniczenia. Ponadto ceny dotyczące komunikacji równorzędnej sieci wirtualnych są obliczane inaczej niż ceny dotyczące usługi VPN Gateway połączenia sieć wirtualna-sieć wirtualna. Aby uzyskać więcej informacji, zobacz temat Komunikacja równorzędna sieci wirtualnych.

Dlaczego warto utworzyć połączenie sieć wirtualna-sieć wirtualna?

Możesz połączyć sieci wirtualne przy użyciu połączenia między sieciami wirtualnymi z następujących powodów:

Niezależna od regionu nadmiarowość i obecność geograficzna

- Można tworzyć własne replikacje geograficzne lub przeprowadzać synchronizację z bezpiecznym połączeniem bez przechodzenia przez punkty końcowe dostępne z Internetu.

- Usługi Azure Traffic Manager i Load Balancer pozwalają skonfigurować obciążenie o wysokiej dostępności z nadmiarowością geograficzną w wielu regionach świadczenia usługi Azure. Istotnym przykładem jest konfiguracja ustawienia SQL Zawsze włączone, w przypadku którego grupy dostępności rozciągają się na wiele regionów świadczenia usługi Azure.

Regionalne aplikacje wielowarstwowe z izolacją lub granicami administracyjnymi

- W ramach jednego regionu można skonfigurować aplikacje wielowarstwowe z wielu połączonych ze sobą sieci wirtualnych, korzystając z izolacji lub wymagań administracyjnych.

Komunikację między sieciami wirtualnymi można łączyć z konfiguracjami obejmującymi wiele lokacji. Pozwala to tworzyć topologie sieci, które łączą wdrożenia obejmujące wiele lokalizacji z połączeniami między sieciami wirtualnymi.

Która procedura połączenia sieć wirtualna-sieć wirtualna ma zastosowanie w moim przypadku?

W tym artykule przedstawiono dwie różne procedury tworzenia połączenia sieć wirtualna-sieć wirtualna. Jeden zestaw dotyczy sieci wirtualnych znajdujących się w tej samej subskrypcji, a drugi ma zastosowanie w przypadku sieci wirtualnych znajdujących się w różnych subskrypcjach.

W tym ćwiczeniu możesz łączyć konfiguracje lub po prostu wybrać tę, której chcesz używać. Wszystkie konfiguracje używają typu połączenia sieć wirtualna-sieć wirtualna. Ruch sieciowy przepływa między bezpośrednio połączonymi sieciami wirtualnymi.

Łączenie sieci wirtualnych, które należą do tej samej subskrypcji

Zanim rozpoczniesz

Przed rozpoczęciem zainstaluj najnowszą wersję poleceń interfejsu wiersza polecenia (wersję 2.0 lub nowszą). Aby uzyskać informacje o instalowaniu poleceń interfejsu wiersza polecenia, zobacz Instalowanie interfejsu wiersza polecenia platformy Azure.

Planowanie zakresów adresów IP

W poniższych krokach utworzymy dwie sieci wirtualne wraz z odpowiednimi konfiguracjami oraz podsieciami bram. Następnie utworzymy połączenie sieci VPN między dwiema sieciami wirtualnymi. Ważne, aby zaplanować zakresy adresów IP dla konfiguracji sieci. Niezbędne jest upewnienie się, że zakresy sieci wirtualnej ani sieci lokalnej nie zachodzą na siebie w jakikolwiek sposób. W tych przykładach nie uwzględniamy serwera DNS. Jeśli chcesz, aby w sieciach wirtualnych działało rozpoznawanie nazw, zobacz artykuł o rozpoznawaniu nazw.

W przykładach stosujemy następujące wartości:

Wartości dla sieci TestVNet1:

- Nazwa sieci wirtualnej: TestVNet1

- Grupa zasobów: TestRG1

- Lokalizacja: Wschodnie stany USA

- TestVNet1: 10.11.0.0/16 & 10.12.0.0/16

- FrontEnd: 10.11.0.0/24

- BackEnd: 10.12.0.0/24

- GatewaySubnet: 10.12.255.0/27

- GatewayName: VNet1GW

- Publiczny adres IP: VNet1GWIP

- VPNType: RouteBased

- Connection(1to4): VNet1toVNet4

- Connection(1to5): VNet1toVNet5 (dla sieci wirtualnych w różnych subskrypcjach)

Wartości dla sieci TestVNet4:

- Nazwa sieci wirtualnej: TestVNet4

- TestVNet2: 10.41.0.0/16 & 10.42.0.0/16

- FrontEnd: 10.41.0.0/24

- BackEnd: 10.42.0.0/24

- GatewaySubnet: 10.42.255.0/27

- Grupa zasobów: TestRG4

- Lokalizacja: Zachodnie stany USA

- GatewayName: VNet4GW

- Publiczny adres IP: VNet4GWIP

- Typ sieci VPN: RouteBased

- Połączenie: VNet4toVNet1

Krok 1 — Nawiązanie połączenia z subskrypcją

Jeśli chcesz używać interfejsu wiersza polecenia platformy Azure lokalnie (zamiast programu Azure CloudShell), wykonaj następujące kroki, aby nawiązać połączenie z subskrypcją platformy Azure. Jeśli używasz programu CloudShell, przejdź do następnej sekcji.

Zaloguj się do subskrypcji platformy Azure za pomocą polecenia az login i postępuj zgodnie z instrukcjami wyświetlanymi na ekranie. Aby uzyskać więcej informacji na temat logowania się, zobacz artykuł Rozpoczynanie pracy z interfejsem wiersza polecenia platformy Azure.

az loginJeśli masz więcej niż jedną subskrypcję platformy Azure, wyświetl subskrypcje dla konta.

az account list --allOkreśl subskrypcję, której chcesz użyć.

az account set --subscription <replace_with_your_subscription_id>

Krok 2 — Tworzenie i konfigurowanie sieci TestVNet1

Utwórz grupę zasobów.

az group create -n TestRG1 -l eastusUtwórz sieć TestVNet1 i podsieci dla sieci TestVNet1 przy użyciu polecenia az network vnet create . W tym przykładzie jest tworzona sieć wirtualna TestVNet1 i podsieć o nazwie FrontEnd.

az network vnet create \ -n TestVNet1 \ -g TestRG1 \ -l eastus \ --address-prefix 10.11.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.11.0.0/24Utwórz dodatkową przestrzeń adresową dla podsieci zaplecza. Zwróć uwagę, że w tym kroku określono zarówno przestrzeń adresową, którą utworzyliśmy wcześniej, jak i dodatkową przestrzeń adresową, którą chcemy dodać. Wynika to z tego, że wykonanie polecenia az network vnet update zastąpi wcześniejsze ustawienia. Pamiętaj, aby w przypadku korzystania z tego polecenia określić wszystkie prefiksy adresu.

az network vnet update \ -n TestVNet1 \ --address-prefixes 10.11.0.0/16 10.12.0.0/16 \ -g TestRG1Utwórz podsieć zaplecza.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n BackEnd \ -g TestRG1 \ --address-prefix 10.12.0.0/24Utwórz podsieć bramy. Zwróć uwagę, że podsieć bramy ma nazwę „GatewaySubnet”. Nazwa jest wymagana. W tym przykładzie użyto podsieci bramy /27. Chociaż istnieje możliwość utworzenia podsieci bramy tak małej jak /29, zalecamy utworzenie większej podsieci zawierającej więcej adresów, wybierając co najmniej /28 lub /27. Pozwoli to na wystarczającą liczbę adresów, aby pomieścić możliwe dodatkowe konfiguracje, które mogą być potrzebne w przyszłości.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n GatewaySubnet \ -g TestRG1 \ --address-prefix 10.12.255.0/27Brama sieci VPN musi mieć publiczny adres IP. Publiczny adres IP jest przydzielany do bramy sieci VPN utworzonej dla sieci wirtualnej. Użyj następującego przykładu, aby zażądać publicznego adresu IP przy użyciu polecenia az network public-ip create :

az network public-ip create \ -g TestRG1 \ -n VNet1GWIP1 \ --sku Standard \ --allocation-method Static \ --l eastusUtwórz bramę sieci wirtualnej dla sieci TestVNet1 przy użyciu polecenia az network vnet-gateway create . Jeśli to polecenie zostanie uruchomione z parametrem „--no-wait”, nie będą widoczne żadne informacje zwrotne ani dane wyjściowe. Parametr „--no-wait” umożliwia utworzenie bramy w tle. Nie oznacza to, że brama sieci VPN kończy tworzenie natychmiast. Proces ten może trwać nawet 45 minut lub dłużej — w zależności od używanej jednostki SKU bramy.

az network vnet-gateway create \ --name VNet1GW \ --public-ip-address VNet1GWIP \ --resource-group TestRG1 \ --vnet TestVNet1 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Krok 3 — Tworzenie i konfigurowanie sieci TestVNet4

Utwórz grupę zasobów.

az group create -n TestRG4 -l westusUtwórz sieć TestVNet4.

az network vnet create \ -n TestVNet4 \ -g TestRG4 \ -l westus \ --address-prefix 10.41.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.41.0.0/24Utwórz dodatkowe podsieci dla sieci TestVNet4.

az network vnet update \ -n TestVNet4 \ --address-prefixes 10.41.0.0/16 10.42.0.0/16 \ -g TestRG4 \az network vnet subnet create \ --vnet-name TestVNet4 \ -n BackEnd \ -g TestRG4 \ --address-prefix 10.42.0.0/24Utwórz podsieć bramy.

az network vnet subnet create \ --vnet-name TestVNet4 \ -n GatewaySubnet \ -g TestRG4 \ --address-prefix 10.42.255.0/27Prześlij żądanie dotyczące publicznego adresu IP.

az network public-ip create \ -g TestRG4 \ --n VNet4GWIP \ --sku Standard \ --allocation-method Static \ --l westusUtwórz bramę sieci wirtualnej dla sieci TestVNet4.

az network vnet-gateway create \ -n VNet4GW \ -l westus \ --public-ip-address VNet4GWIP \ -g TestRG4 \ --vnet TestVNet4 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Krok 4 — Tworzenie połączeń

Mamy teraz dwie sieci wirtualne z bramami sieci VPN. Następny krok polega na utworzeniu połączeń VPN między bramami sieci wirtualnych. Jeśli użyto powyższych przykładów, bramy sieci wirtualnej znajdują się w różnych grupach zasobów. Gdy bramy znajdują się w różnych grupach zasobów, podczas nawiązywania połączenia należy zidentyfikować i określić identyfikatory zasobów dla każdej bramy. Jeśli sieci wirtualne znajdują się w tej samej grupie zasobów, można użyć drugiego zestawu instrukcji , ponieważ nie trzeba wtedy określać identyfikatorów zasobów.

Łączenie sieci wirtualnych, które znajdują się w różnych grupach zasobów

Pobierz identyfikator zasobu sieci VNet1GW z danych wyjściowych następującego polecenia:

az network vnet-gateway show -n VNet1GW -g TestRG1W danych wyjściowych znajdź

"id:"wiersz. Wartości w cudzysłowie są potrzebne do utworzenia połączenia w następnej sekcji. Skopiuj te wartości do edytora tekstów (np. Notatnika), aby można je było łatwo wkleić podczas tworzenia połączenia.Przykładowe wyjście:

"activeActive": false, "bgpSettings": { "asn": 65515, "bgpPeeringAddress": "10.12.255.30", "peerWeight": 0 }, "enableBgp": false, "etag": "W/\"ecb42bc5-c176-44e1-802f-b0ce2962ac04\"", "gatewayDefaultSite": null, "gatewayType": "Vpn", "id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW", "ipConfigurations":Skopiuj wartości po

"id":cudzysłowie."id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"Pobierz identyfikator zasobu sieci VNet4GW i skopiuj wartości do edytora tekstów.

az network vnet-gateway show -n VNet4GW -g TestRG4Utwórz połączenie z sieci wirtualnej TestVNet1 do sieci wirtualnej TestVNet4. W tym kroku zostanie utworzone połączenie z sieci wirtualnej TestVNet1 do sieci wirtualnej TestVNet4. W przykładach znajduje się klucz współużytkowany. Możesz wybrać własne wartości dla klucza współużytkowanego. Ważne jest, aby klucz współużytkowany był zgodny z obydwoma połączeniami. Tworzenie połączenia może trochę potrwać.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GWUtwórz połączenie z sieci wirtualnej TestVNet4 do sieci wirtualnej TestVNet1. Ten krok jest podobny do poprzedniego kroku, z wyjątkiem tworzenia połączenia z sieci TestVNet4 do sieci TestVNet1. Upewnij się, że klucze współużytkowane są zgodne. Nawiązanie połączenia trwa kilka minut.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG4 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GW \ -l westus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GWSprawdź połączenia. Zobacz sekcję Weryfikowanie połączenia.

Łączenie sieci wirtualnych, które znajdują się w tej samej grupie zasobów

Utwórz połączenie z sieci wirtualnej TestVNet1 do sieci wirtualnej TestVNet4. W tym kroku zostanie utworzone połączenie z sieci wirtualnej TestVNet1 do sieci wirtualnej TestVNet4. Grupy zasobów w przykładach są takie same. W przykładach zastosowano również odwołania do klucza współużytkowanego. Dla klucza współużytkowanego można użyć własnych wartości, ale klucz ten musi być zgodny w przypadku obu połączeń. Tworzenie połączenia może trochę potrwać.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet4GWUtwórz połączenie z sieci wirtualnej TestVNet4 do sieci wirtualnej TestVNet1. Ten krok jest podobny do poprzedniego kroku, z wyjątkiem tworzenia połączenia z sieci TestVNet4 do sieci TestVNet1. Upewnij się, że klucze współużytkowane są zgodne. Nawiązanie połączenia trwa kilka minut.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG1 \ --vnet-gateway1 VNet4GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet1GWSprawdź połączenia. Zobacz sekcję Weryfikowanie połączenia.

Łączenie sieci wirtualnych, które należą do różnych subskrypcji

W tym scenariuszu nawiązywane jest połączenie między sieciami wirtualnymi TestVNet1 i TestVNet5. Sieci wirtualne znajdują się w różnych subskrypcjach. Subskrypcje nie muszą być skojarzone z tą samą dzierżawą. Czynności opisane dla tej konfiguracji dodają dodatkowe połączenie między sieciami wirtualnymi, aby można było nawiązać połączenie między sieciami TestVNet1 i TestVNet5.

Krok 5 — Tworzenie i konfigurowanie sieci TestVNet1

Te instrukcje są kontynuacją kroków z poprzednich sekcji. Należy wykonać Krok 1 i Krok 2, aby utworzyć i skonfigurować sieć TestVNet1 i bramę VPN dla sieci TestVNet1. W przypadku tej konfiguracji nie jest wymagane utworzenie sieci TestVNet4 z poprzedniej sekcji, chociaż jeśli ją utworzysz, nie spowoduje to konfliktu z następującymi krokami: ruch z sieci TestVNet4 nie będzie kierowany do sieci TestVNet5. Po ukończeniu kroków 1 i krok 2 przejdź do kroku 6.

Krok 6 — Weryfikowanie zakresów adresów IP

Podczas tworzenia dodatkowych połączeń należy sprawdzić, czy przestrzeń adresów IP nowej sieci wirtualnej nie nakłada się na żadne z innych zakresów sieci wirtualnych ani zakresów bram sieci lokalnej. Na potrzeby tego ćwiczenia można zastosować następujące wartości dla sieci wirtualnej TestVNet5:

Wartości dla sieci TestVNet5:

- Nazwa sieci wirtualnej: TestVNet5

- Grupa zasobów: TestRG5

- Lokalizacja: Japan East

- TestVNet5: 10.51.0.0/16 & 10.52.0.0/16

- FrontEnd: 10.51.0.0/24

- BackEnd: 10.52.0.0/24

- GatewaySubnet: 10.52.255.0/27

- GatewayName: VNet5GW

- Publiczny adres IP: VNet5GWIP

- Typ sieci VPN: RouteBased

- Połączenie: VNet5toVNet1

- ConnectionType: VNet2VNet

Krok 7 — Tworzenie i konfigurowanie sieci TestVNet5

Ten krok należy wykonać w kontekście nowej subskrypcji (Subskrypcja 5). Tę część może wykonać administrator w innej organizacji, która jest właścicielem subskrypcji. Aby przełączyć się między subskrypcjami, az account list --all użyj polecenia , aby wyświetlić listę subskrypcji dostępnych dla twojego konta, a następnie użyj polecenia az account set --subscription <subscriptionID> , aby przełączyć się na subskrypcję, której chcesz użyć.

Upewnij się, że masz połączenie z subskrypcją 5, a następnie utwórz grupę zasobów.

az group create -n TestRG5 -l japaneastUtwórz sieć wirtualną TestVNet5.

az network vnet create \ -n TestVNet5 \ -g TestRG5 \ --address-prefix 10.51.0.0/16 \ -l japaneast \ --subnet-name FrontEnd \ --subnet-prefix 10.51.0.0/24Dodaj podsieci.

az network vnet update \ -n TestVNet5 \ --address-prefixes 10.51.0.0/16 10.52.0.0/16 \ -g TestRG5 \az network vnet subnet create \ --vnet-name TestVNet5 \ -n BackEnd \ -g TestRG5 \ --address-prefix 10.52.0.0/24Dodaj podsieć bramy.

az network vnet subnet create \ --vnet-name TestVNet5 \ -n GatewaySubnet \ -g TestRG5 \ --address-prefix 10.52.255.0/27Prześlij żądanie dotyczące publicznego adresu IP.

az network public-ip create \ -g TestRG5 \ --n VNet5GWIP \ --sku Standard \ --allocation-method Static \ --l japaneastUtworzenie bramy sieci TestVNet5

az network vnet-gateway create \ -n VNet5GW \ -l japaneast \ --public-ip-address VNet5GWIP \ -g TestRG5 \ --vnet TestVNet5 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

Krok 8 — Tworzenie połączeń

Ze względu na to, że bramy należą do różnych subskrypcji, zastosowano rozbicie na dwie sesje interfejsu wiersza polecenia oznaczone jako [Subskrypcja 1] i [Subskrypcja 5]. Aby przełączyć się między subskrypcjami, az account list --all użyj polecenia , aby wyświetlić listę subskrypcji dostępnych dla twojego konta, a następnie użyj polecenia az account set --subscription <subscriptionID> , aby przełączyć się na subskrypcję, której chcesz użyć.

[Subskrypcja 1] Zaloguj się i połącz się z subskrypcją 1. Uruchom następujące polecenie, aby uzyskać nazwę i identyfikator bramy z danych wyjściowych:

az network vnet-gateway show -n VNet1GW -g TestRG1Skopiuj dane wyjściowe dla elementu

id:. Wyślij identyfikator i nazwę bramy sieci wirtualnej (VNet1GW) do administratora Subskrypcji 5 za pomocą poczty e-mail lub innej metody.Przykładowe wyjście:

"id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"[Subskrypcja 5] Zaloguj się i połącz się z subskrypcją 5. Uruchom następujące polecenie, aby uzyskać nazwę i identyfikator bramy z danych wyjściowych:

az network vnet-gateway show -n VNet5GW -g TestRG5Skopiuj dane wyjściowe dla elementu

id:. Wyślij identyfikator i nazwę bramy sieci wirtualnej (VNet5GW) do administratora Subskrypcji 1 za pomocą poczty e-mail lub innej metody.[Subskrypcja 1] W tym kroku zostanie utworzone połączenie z sieci wirtualnej TestVNet1 do sieci wirtualnej TestVNet5. Dla klucza współużytkowanego można użyć własnych wartości, ale klucz ten musi być zgodny w przypadku obu połączeń. Tworzenie połączenia może nieco potrwać. Połącz się z Subskrypcją 1.

az network vpn-connection create \ -n VNet1ToVNet5 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW[Subskrypcja 5] Ten krok jest podobny do poprzedniego kroku, z wyjątkiem tworzenia połączenia z sieci TestVNet5 do sieci TestVNet1. Upewnij się, że klucze współużytkowane są zgodne i że łączysz się z Subskrypcją 5.

az network vpn-connection create \ -n VNet5ToVNet1 \ -g TestRG5 \ --vnet-gateway1 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW \ -l japaneast \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW

Weryfikowanie połączeń

Ważne

Sieciowe grupy zabezpieczeń w podsieci bramy nie są obsługiwane. Skojarzenie sieciowej grupy zabezpieczeń z tą podsiecią może spowodować, że brama sieci wirtualnej (vpn i bramy usługi ExpressRoute) przestanie działać zgodnie z oczekiwaniami. Aby uzyskać więcej informacji na temat sieciowych grup zabezpieczeń, zobacz What is a Network Security Group? (Co to jest sieciowa grupa zabezpieczeń?)

Możesz sprawdzić, czy połączenie powiodło się, używając polecenia az network vpn-connection show. W przykładzie "--name" odnosi się do nazwy połączenia, które chcesz przetestować. Gdy proces nawiązywania połączenia trwa, jego stan połączenia to „Łączenie”. Gdy połączenie zostanie nawiązane, jego stan zmienia się na „Połączone”. Zmodyfikuj poniższy przykład przy użyciu wartości środowiska.

az network vpn-connection show --name <connection-name> --resource-group <resource-group-name>

Często zadawane pytania dotyczące połączeń między sieciami wirtualnymi

Zobacz często zadawane pytania dotyczące bramy sieci VPN, aby uzyskać odpowiedzi na często zadawane pytania dotyczące sieci wirtualnej.

Następne kroki

- Po zakończeniu procesu nawiązywania połączenia można dodać do sieci wirtualnych maszyny wirtualne. Aby uzyskać więcej informacji, zobacz dokumentację dotyczącą maszyn wirtualnych.

- Informacje na temat protokołu BGP można znaleźć w artykułach BGP Overview (Omówienie protokołu BGP) i How to configure BGP (Konfigurowanie protokołu BGP).

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla