Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

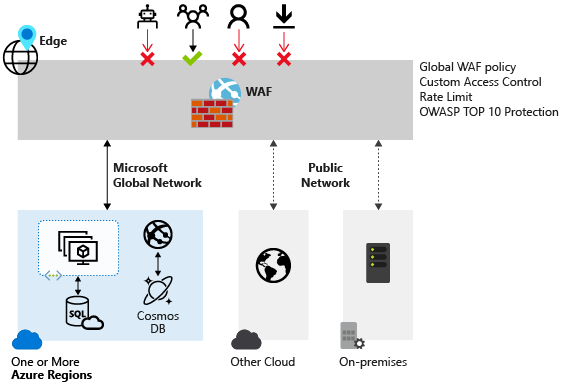

Usługa Azure Web Application Firewall w usłudze Azure Front Door zapewnia scentralizowaną ochronę aplikacji internetowych. Zapora aplikacji internetowej (WAF) chroni usługi internetowe przed powszechnymi exploitami i lukami w zabezpieczeniach. Zapewnia ona wysoką dostępność usługi dla użytkowników i pomaga spełnić wymagania dotyczące zgodności.

Usługa Azure Web Application Firewall w usłudze Azure Front Door to globalne i scentralizowane rozwiązanie. Jest ona wdrażana w lokalizacjach brzegowych sieci platformy Azure na całym świecie. Aplikacje internetowe obsługujące zaporę aplikacji internetowych sprawdzają każde przychodzące żądanie dostarczone przez usługę Azure Front Door na brzegu sieci.

WAF zapobiega złośliwym atakom blisko ich źródeł, zanim wnikną do twojej sieci wirtualnej. Ochrona globalna jest dostępna na dużą skalę bez poświęcania wydajności. Polityka WAF łatwo się łączy z dowolnym profilem usługi Azure Front Door w ramach subskrypcji. Nowe reguły można wdrożyć w ciągu kilku minut, dzięki czemu można szybko reagować na zmieniające się wzorce zagrożeń.

Uwaga

W przypadku obciążeń internetowych zdecydowanie zalecamy korzystanie z ochrony przed atakami DDoS platformy Azure i zapory aplikacji internetowej w celu ochrony przed pojawiającymi się atakami DDoS. Inną opcją jest zastosowanie usługi Azure Front Door wraz z zaporą aplikacji internetowej. Usługa Azure Front Door oferuje ochronę na poziomie platformy przed atakami DDoS na poziomie sieci. Aby uzyskać więcej informacji, zobacz Punkt odniesienia zabezpieczeń dla usług platformy Azure.

Usługa Azure Front Door ma dwie warstwy:

- Standardowy

- Ekskluzywne

Usługa Azure Web Application Firewall jest natywnie zintegrowana z usługą Azure Front Door Premium z pełnymi możliwościami. W przypadku usługi Azure Front Door Standard obsługiwane są tylko niestandardowe reguły.

Ochrona

Usługa Azure Web Application Firewall chroni:

- Ochrona aplikacji internetowych przed lukami w zabezpieczeniach i atakami bez modyfikacji kodu zaplecza.

- Ochrona aplikacji internetowych przed złośliwymi botami poprzez zastosowanie zestawu reguł reputacji adresów IP.

- Aplikacje przeciwko atakom DDoS. Aby uzyskać więcej informacji, zobacz Ochrona przed atakami DDoS aplikacji.

Polityka i reguły zapory aplikacji internetowej

Zasady WAF można skonfigurować i powiązać z jedną lub więcej domen w usłudze Azure Front Door w celu ochrony. Polityka WAF (zapory aplikacji webowej) składa się z dwóch typów reguł zabezpieczeń:

- Reguły niestandardowe utworzone przez klienta.

- Zarządzane zestawy reguł, które są kolekcją wstępnie skonfigurowanych zestawów reguł zarządzanych przez platformę Azure.

Gdy oba te reguły są obecne, reguły niestandardowe są przetwarzane przed przetworzeniem reguł w zarządzanym zestawie reguł. Reguła składa się z warunku dopasowania, priorytetu i działania. Obsługiwane typy akcji to ALLOW, BLOCK, LOG i REDIRECT. Można utworzyć w pełni dostosowane zasady spełniające określone wymagania dotyczące ochrony aplikacji, łącząc reguły zarządzane i niestandardowe.

Reguły w ramach zasad są przetwarzane w kolejności priorytetów. Priorytet to unikatowa liczba całkowita, która definiuje kolejność reguł przetwarzania. Mniejsza wartość całkowita oznacza wyższy priorytet, a reguły te są oceniane przed regułami o wyższej wartości całkowitej. Po dopasowaniu reguły odpowiednia akcja zdefiniowana w regule jest stosowana do żądania. Po przetworzeniu takiego dopasowania reguły o niższych priorytetach nie są przetwarzane dalej.

Aplikacja internetowa dostarczana przez usługę Azure Front Door może mieć skojarzoną z nią jednocześnie tylko jedną politykę WAF. Można jednak mieć konfigurację usługi Azure Front Door bez żadnych skojarzonych z nią zasad WAF. Jeśli istnieje polityka WAF, jest replikowana do wszystkich naszych lokalizacji brzegowych, aby zapewnić spójność polityki zabezpieczeń na całym świecie.

Tryby zapory aplikacji internetowej

Zasady zapory aplikacji internetowej można skonfigurować do uruchamiania w dwóch trybach:

- Wykrywanie: gdy WAF działa w trybie wykrywania, tylko monitoruje i rejestruje żądanie oraz dopasowaną regułę WAF w dziennikach WAF. Nie podejmuje żadnych innych działań. Możesz włączyć diagnostykę logowania dla Azure Front Door. W przypadku korzystania z portalu przejdź do sekcji Diagnostyka.

- Zapobieganie: W trybie zapobiegania zapora aplikacji internetowej wykonuje określoną akcję, jeśli żądanie odpowiada regule. Jeśli dopasowanie zostanie znalezione, nie zostaną rozpatrywane pozostałe reguły o niższym priorytecie. Wszystkie dopasowane żądania są również rejestrowane w dziennikach WAF.

Akcje zapory aplikacji internetowej (WAF)

Klienci WAF mogą wybrać jedną z akcji, która zostanie wykonana, gdy żądanie spełnia warunki reguły:

- Zezwalaj: żądanie przechodzi przez zaporę aplikacji internetowej i jest przekazywane do źródła. Żadne dalsze reguły o niższym priorytcie nie mogą blokować tego żądania.

- Blokuj: żądanie jest zablokowane, a zapora aplikacji internetowej wysyła odpowiedź do klienta bez przekazywania żądania do źródła.

- Dziennik: żądanie jest rejestrowane w dziennikach zapory aplikacji internetowej, a zapora aplikacji internetowej kontynuuje ocenianie reguł o niższym priorytcie.

- Przekierowanie: Zapora aplikacji internetowej przekierowuje żądanie do określonego identyfikatora URI. Określony identyfikator URI jest ustawieniem na poziomie zasad. Po skonfigurowaniu wszystkie żądania zgodne z akcją Przekierowanie są wysyłane do tego URI.

- Wynik anomalii: łączny wynik anomalii jest stopniowo zwiększany po dopasowaniu reguły do tej akcji. Ta domyślna akcja dotyczy domyślnego zestawu reguł 2.0 lub nowszego. Nie ma zastosowania do zestawu reguł menedżera botów.

Reguły zapory aplikacji internetowej

Polityki WAF mogą składać się z dwóch typów reguł zabezpieczeń:

- Reguły niestandardowe utworzone przez klienta i zarządzane zestawy reguł

- Wstępnie skonfigurowane zestawy reguł zarządzane przez platformę Azure

Reguły opracowane na zamówienie

Aby skonfigurować niestandardowe reguły w WAF, użyj następujących kontrol:

- Lista dozwolonych adresów IP i lista zablokowanych: możesz kontrolować dostęp do aplikacji internetowych na podstawie listy adresów IP klienta lub zakresów adresów IP. Obsługiwane są zarówno typy adresów IPv4, jak i IPv6. Tę listę można skonfigurować tak, aby blokowała lub zezwalała na te żądania, w których źródłowy adres IP odpowiada adresowi IP na liście.

- Geograficzna kontrola dostępu: możesz kontrolować dostęp do aplikacji internetowych na podstawie kodu kraju skojarzonego z adresem IP klienta.

- Kontrola dostępu oparta na parametrach HTTP: reguły można opierać na dopasowaniach ciągów w parametrach żądania HTTP/HTTPS. Przykłady obejmują ciągi zapytań, args POST, identyfikator URI żądania, nagłówek żądania i treść żądania.

- Kontrola dostępu oparta na metodzie żądań: reguły są oparte na metodzie HTTP żądania. Przykłady to GET, PUT lub HEAD.

- Ograniczenie rozmiaru: reguły można opierać na długości określonych części żądania, takich jak ciąg zapytania, identyfikator Uri lub Treść żądania.

- Reguły ograniczania szybkości: reguła ograniczania szybkości ogranicza nietypowo duży ruch z dowolnego adresu IP klienta. Można skonfigurować próg liczby żądań internetowych dozwolonych z adresu IP klienta w ciągu jednej minuty. Ta reguła różni się od reguły niestandardowej zezwalania/blokowania opartej na liście adresów IP, która zezwala na wszystkie żądania lub blokuje wszystkie żądania z adresu IP klienta. Limity szybkości można łączyć z innymi warunkami dopasowania, takimi jak dopasowania parametrów HTTP(S) dla szczegółowej kontroli szybkości.

Zestawy reguł zarządzanych przez platformę Azure

Zestawy reguł zarządzanych przez platformę Azure umożliwiają łatwe wdrażanie ochrony przed typowym zestawem zagrożeń bezpieczeństwa. Ponieważ platforma Azure zarządza tymi zestawami reguł, reguły są aktualizowane zgodnie z potrzebami w celu ochrony przed nowymi sygnaturami ataków. Domyślny zestaw reguł zarządzanych przez platformę Azure zawiera reguły dla następujących kategorii zagrożeń:

- Skrypty między witrynami

- Ataki w języku Java

- Włączenie plików lokalnych

- Ataki iniekcyjne w języku PHP

- Zdalne wykonywanie poleceń

- Zdalne dołączanie plików

- Fiksacja sesji

- Ochrona przed atakami polegającymi na iniekcji SQL

- Atakujący protokoły

Reguły niestandardowe są zawsze stosowane przed oceną reguł w domyślnym zestawie reguł. Jeśli żądanie pasuje do reguły niestandardowej, zostanie zastosowana odpowiednia akcja reguły. Żądanie jest zablokowane lub przekazywane do zaplecza. Żadne inne reguły niestandardowe ani reguły w domyślnym zestawie reguł nie są przetwarzane. Możesz również usunąć domyślny zestaw reguł z konfiguracji zapory aplikacji internetowej.

Aby uzyskać więcej informacji, zobacz Domyślne zestawy reguł i grupy reguł zapory aplikacji internetowej.

Zestaw reguł ochrony botów

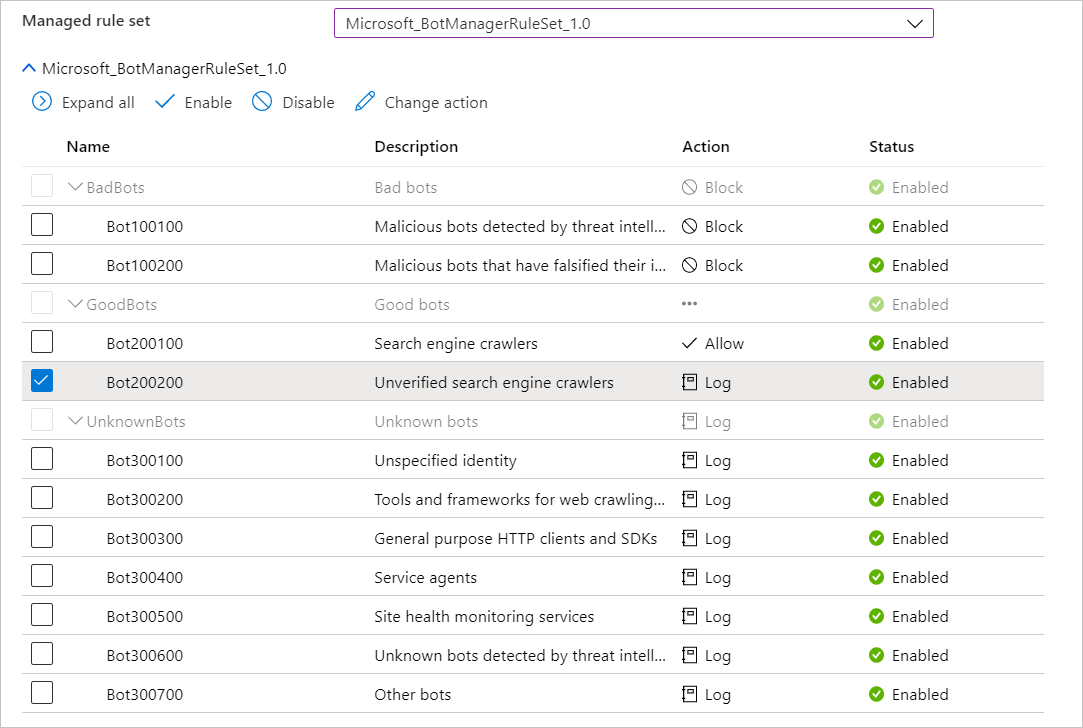

Możesz włączyć zestaw zarządzanych reguł ochrony botów w celu podejmowania niestandardowych działań dotyczących żądań ze wszystkich kategorii botów.

Obsługiwane są trzy kategorie botów: Zła, Dobra i Nieznana. Platforma zapory aplikacji sieci Web zarządza i dynamicznie aktualizuje podpisy botów.

- Złe: Złe boty to boty ze złośliwymi adresami IP i botami, które sfałszowały swoje tożsamości. Złe boty obejmują złośliwe adresy IP, które pochodzą z kanału informacyjnego analizy zagrożeń firmy Microsoft, obejmującego wskaźniki zagrożeń IP i kanały reputacji IP. Złe boty obejmują również boty, które identyfikują się jako dobre boty, ale ich adresy IP nie należą do uprawnionych wydawców botów.

- Dobre: Dobre boty są zaufanymi agentami użytkowników. Dobre reguły botów są podzielone na wiele kategorii, aby zapewnić szczegółową kontrolę nad konfiguracją zasad zapory aplikacji internetowej. Te kategorie obejmują zweryfikowane boty wyszukiwarki (takie jak Googlebot i Bingbot), zweryfikowane boty sprawdzania linków, zweryfikowane boty mediów społecznościowych (takie jak Facebookbot i LinkedInBot), zweryfikowane boty reklamowe, zweryfikowane boty sprawdzania zawartości i zweryfikowane różne boty.

- Nieznany: Nieznane boty są agentami użytkowników bez dodatkowej weryfikacji. Nieznane boty obejmują również złośliwe adresy IP pochodzące z kanału informacyjnego analizy zagrożeń firmy Microsoft, zawierającego wskaźniki naruszenia IP o średnim poziomie ufności.

Platforma zapory aplikacji sieci Web zarządza i dynamicznie aktualizuje podpisy botów. Możesz ustawić akcje niestandardowe, aby blokować, zezwalać, rejestrować lub przekierowywać różne typy botów.

Jeśli ochrona bota jest włączona, żądania przychodzące zgodne z regułami bota są blokowane, dozwolone lub rejestrowane na podstawie skonfigurowanej akcji. Nieprawidłowe boty są blokowane, dobre boty są dozwolone, a nieznane boty są domyślnie rejestrowane. Możesz ustawić niestandardowe działania, aby blokować, zezwalać, rejestrować lub zastosować wyzwanie JS dla różnych typów botów. Dostęp do dzienników zapory aplikacji internetowej można uzyskać z poziomu konta magazynu, centrum zdarzeń, analizy dzienników lub wysyłania dzienników do rozwiązania partnerskiego.

Zestaw reguł usługi Bot Manager 1.1 jest dostępny w wersji Premium usługi Azure Front Door.

Aby uzyskać więcej informacji, zobacz Bot Manager 1.1 i JavaScript Challenge w usłudze Azure WAF: nawigowanie po zagrożeniach związanych z botami.

Konfigurowanie

Wszystkie zasady zapory aplikacji internetowej można skonfigurować i wdrożyć przy użyciu witryny Azure Portal, interfejsów API REST, szablonów usługi Azure Resource Manager i programu Azure PowerShell. Zasady zapory aplikacji internetowej platformy Azure można również konfigurować na dużą skalę i zarządzać nimi przy użyciu integracji z usługą Firewall Manager. Aby uzyskać więcej informacji, zobacz Zarządzanie zasadami usługi Azure Web Application Firewall przy użyciu usługi Azure Firewall Manager.

Monitorowanie

Monitorowanie zapory aplikacji internetowej w usłudze Azure Front Door jest zintegrowane z usługą Azure Monitor w celu śledzenia alertów i łatwego monitorowania trendów ruchu. Aby uzyskać więcej informacji, zobacz Monitorowanie i rejestrowanie usługi Azure Web Application Firewall.

Następne kroki

- Dowiedz się więcej o usłudze Azure Web Application Firewall w usłudze aplikacja systemu Azure Gateway.

- Dowiedz się więcej o zabezpieczeniach sieci platformy Azure.