Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Jako narzędzie do przechowywania plików i współpracy w chmurze obszar roboczy Google umożliwia użytkownikom udostępnianie dokumentów w organizacji i partnerom w usprawniony i wydajny sposób. Korzystanie z obszaru roboczego Google może uwidoczniać poufne dane nie tylko wewnętrznie, ale także dla zewnętrznych współpracowników, a nawet co gorsza udostępnić je publicznie za pośrednictwem udostępnionego linku. Takie zdarzenia mogą być spowodowane przez złośliwych aktorów lub nieświadomych pracowników. Obszar roboczy Google udostępnia również duży system eko aplikacji innych firm, który pomaga zwiększyć produktywność. Korzystanie z tych aplikacji może narazić organizację na ryzyko złośliwych aplikacji lub używania aplikacji z nadmiernymi uprawnieniami.

Połączenie obszaru roboczego Google z usługą Defender for Cloud Apps zapewnia lepszy wgląd w działania użytkowników, zapewnia wykrywanie zagrożeń przy użyciu wykrywania anomalii opartych na uczeniu maszynowym, wykrywania ochrony informacji (na przykład wykrywania udostępniania informacji zewnętrznych), umożliwia zautomatyzowane mechanizmy korygowania i wykrywa zagrożenia z włączonych aplikacji innych firm w organizacji.

Główne zagrożenia

- Konta z naruszeniem zabezpieczeń i zagrożenia wewnętrzne

- Wyciek danych

- Niewystarczająca świadomość zabezpieczeń

- Złośliwe aplikacje innych firm i dodatki Google

- Złośliwego oprogramowania

- Oprogramowanie wymuszające okup

- Niezarządzane przynieś własne urządzenie (BYOD)

Jak Defender for Cloud Apps pomaga chronić środowisko

- Wykrywanie zagrożeń w chmurze, kont z naruszonymi zabezpieczeniami i złośliwych informacji poufnych

- Odnajdywanie, klasyfikowanie, etykietowanie i ochrona danych regulowanych i poufnych przechowywanych w chmurze

- Odnajdywanie aplikacji OAuth i zarządzanie nimi, które mają dostęp do środowiska

- Wymuszanie zasad DLP i zgodności danych przechowywanych w chmurze

- Ograniczanie ekspozycji udostępnionych danych i wymuszanie zasad współpracy

- Korzystanie ze ścieżki inspekcji działań na potrzeby badań kryminalistycznych

Zarządzanie stanem zabezpieczeń SaaS

Połącz obszar roboczy Google , aby automatycznie uzyskać zalecenia dotyczące zabezpieczeń w usłudze Microsoft Secure Score. W obszarze Wskaźnik bezpieczeństwa wybierz pozycję Zalecane akcje i przefiltruj wedługobszaru roboczego Googleproduktu = .

Obszar roboczy Google obsługuje zalecenia dotyczące zabezpieczeń umożliwiające wymuszanie uwierzytelniania wieloskładnikowego.

Więcej informacji można znaleźć w następujących artykułach:

Kontrolowanie obszaru roboczego Google za pomocą wbudowanych zasad i szablonów zasad

Do wykrywania i powiadamiania o potencjalnych zagrożeniach można użyć następujących wbudowanych szablonów zasad:

| Wpisać | Name (Nazwa) |

|---|---|

| Wbudowane zasady wykrywania anomalii |

Działanie z anonimowych adresów IP Aktywność z rzadkiego kraju Działanie z podejrzanych adresów IP Niemożliwa podróż Działanie wykonywane przez użytkownika zakończone (wymaga Tożsamość Microsoft Entra jako dostawcy tożsamości) Wykrywanie złośliwego oprogramowania Wiele nieudanych prób logowania Nietypowe działania administracyjne |

| Szablon zasad działania | Logowanie z ryzykownej adresu IP |

| Szablon zasad plików | Wykrywanie pliku udostępnionego nieautoryzowanej domenie Wykrywanie pliku udostępnionego osobistym adresom e-mail Wykrywanie plików przy użyciu interfejsu PII/PCI/PHI |

Aby uzyskać więcej informacji na temat tworzenia zasad, zobacz Tworzenie zasad.

Automatyzowanie kontrolek ładu

Oprócz monitorowania potencjalnych zagrożeń można zastosować i zautomatyzować następujące akcje ładu obszaru roboczego Google w celu skorygowania wykrytych zagrożeń:

| Wpisać | Akcja |

|---|---|

| Zarządzanie danymi | — Stosowanie etykiety poufności Microsoft Purview Information Protection — Udzielanie uprawnień do odczytu domenie — Utwórz plik/folder na dysku Google jako prywatny — Zmniejszanie publicznego dostępu do pliku/folderu — Usuwanie współpracownika z pliku - Usuń etykietę poufności Microsoft Purview Information Protection — Usuwanie zewnętrznych współpracowników w pliku/folderze — Usuwanie możliwości udostępniania edytora plików — Usuwanie publicznego dostępu do pliku/folderu — Wymagaj od użytkownika zresetowania hasła do firmy Google — Wysyłanie skrótu naruszenia DLP do właścicieli plików — Wysyłanie naruszenia DLP do ostatniego edytora plików — Przenoszenie własności plików — Plik kosza |

| Ład użytkowników | — Wstrzymywanie użytkownika — Powiadamianie użytkownika o alertach (za pośrednictwem Tożsamość Microsoft Entra) — Wymagaj od użytkownika ponownego zalogowania się (za pośrednictwem Tożsamość Microsoft Entra) — Wstrzymywanie użytkownika (za pośrednictwem Tożsamość Microsoft Entra) |

| Zarządzanie aplikacjami OAuth | — Odwoływanie uprawnień aplikacji OAuth |

Aby uzyskać więcej informacji na temat korygowania zagrożeń z aplikacji, zobacz Zarządzanie połączonymi aplikacjami.

Ochrona obszaru roboczego Google w czasie rzeczywistym

Zapoznaj się z naszymi najlepszymi rozwiązaniami dotyczącymi zabezpieczania i współpracy z użytkownikami zewnętrznymi oraz blokowania i ochrony pobierania poufnych danych na urządzenia niezarządzane lub ryzykowne.

Łączenie obszaru roboczego Google z Microsoft Defender for Cloud Apps

Ta sekcja zawiera instrukcje dotyczące łączenia Microsoft Defender for Cloud Apps z istniejącym kontem obszaru roboczego Google przy użyciu interfejsów API łącznika. To połączenie zapewnia wgląd i kontrolę nad użyciem obszaru roboczego Google.

Kroki opisane w tej sekcji muszą zostać wykonane przez administratora obszaru roboczego Google. Aby uzyskać szczegółowe informacje na temat kroków konfiguracji w obszarze roboczym Google, zobacz dokumentację obszaru roboczego Google. Programowanie w obszarze roboczym Google |Google dla deweloperów

Uwaga

Defender for Cloud Apps nie wyświetla działań pobierania plików dla obszaru roboczego Google.

Konfigurowanie obszaru roboczego Google

Jako super Administracja obszaru roboczego Google wykonaj te kroki, aby przygotować środowisko.

Zaloguj się do obszaru roboczego Google jako super Administracja.

Utwórz nowy projekt o nazwie Defender for Cloud Apps.

Skopiuj numer projektu. Będzie potrzebna później.

Włącz następujące interfejsy API:

- interfejs API zestawu SDK Administracja

- Interfejs API dysku Google

Utwórz poświadczenia dla konta usługi z następującymi szczegółami:

Nazwa: Defender for Cloud Apps

Opis: łącznik interfejsu API z Defender for Cloud Apps do konta obszaru roboczego Google.

Udziel temu kontu usługi dostępu do projektu.

Skopiuj następujące informacje o koncie usługi. Będzie on potrzebny później

- Poczta e-mail

- Identyfikator klienta

Utwórz nowy klucz. Pobierz i zapisz plik oraz hasło wymagane do korzystania z pliku.

W kontrolkach interfejsu API dodaj nowy identyfikator klienta w delegowaniu całej domeny przy użyciu skopiowanego powyżej identyfikatora klienta.

Dodaj następujące autoryzacje. Wprowadź następującą listę wymaganych zakresów (skopiuj tekst i wklej go w polu Zakresy OAuth ):

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user ```

W konsoli administracyjnej Google włącz stan usługi dla dysku Google dla użytkownika Super Administracja, który będzie używany dla łącznika. Zalecamy włączenie stanu usługi dla wszystkich użytkowników.

Konfigurowanie Defender for Cloud Apps

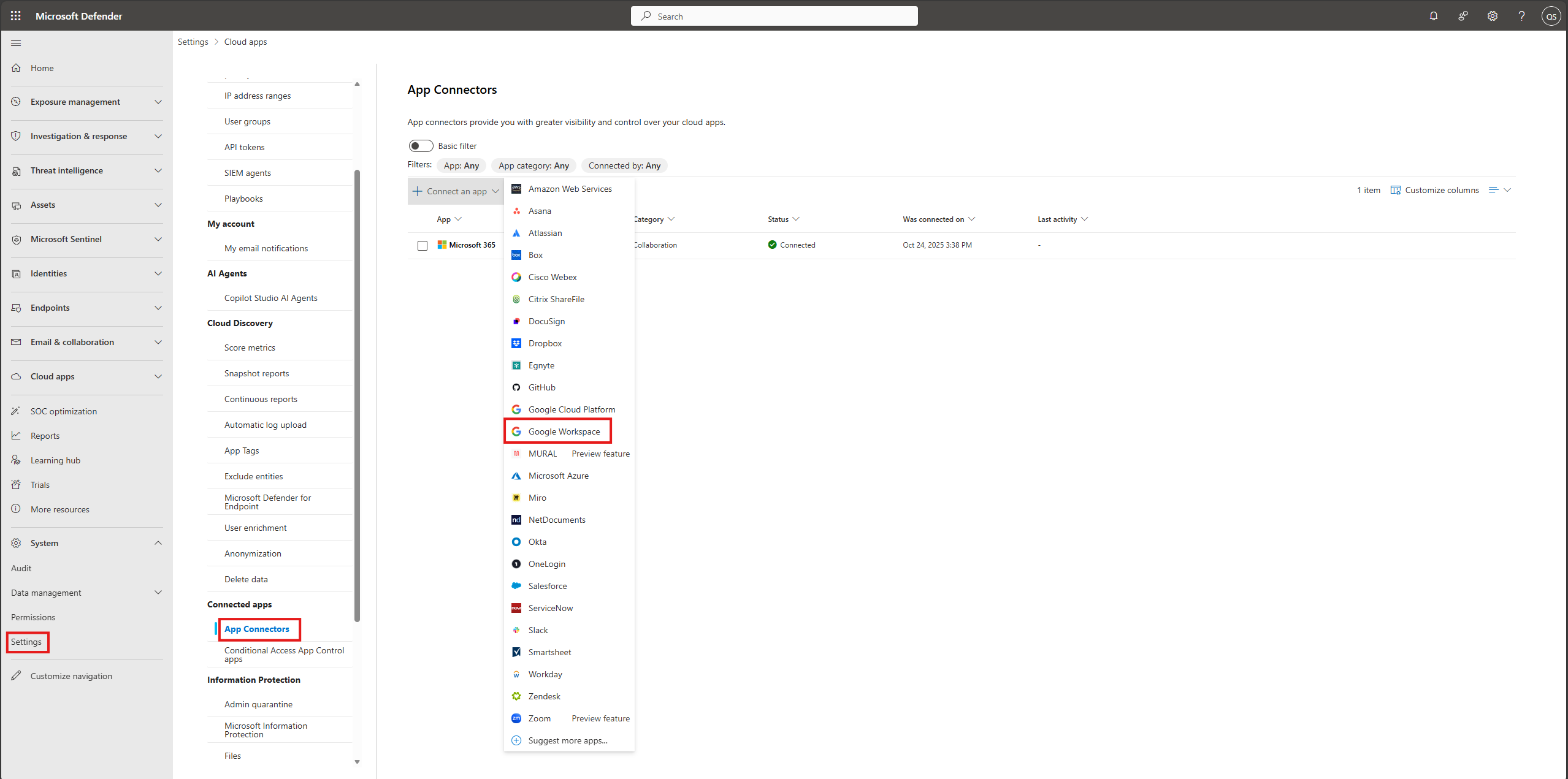

W portalu Microsoft Defender wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps. W obszarze Połączone aplikacje wybierz pozycję Łączniki aplikacji.

Wybierz pozycję +Połącz aplikację, a następnie wybierz pozycję Obszar roboczy Google z listy aplikacji.

Aby podać szczegóły połączenia obszaru roboczego Google, w obszarze Łączniki aplikacji wykonaj jedną z następujących czynności:

W przypadku organizacji obszaru roboczego Google, która ma już połączone wystąpienie GCP

- Na liście łączników na końcu wiersza, w którym zostanie wyświetlone wystąpienie GCP, wybierz trzy kropki, a następnie wybierz pozycję Połącz wystąpienie obszaru roboczego Google.

W przypadku organizacji obszaru roboczego Google, która nie ma jeszcze połączonego wystąpienia GCP

- Na stronie Połączone aplikacje wybierz pozycję +Połącz aplikację, a następnie wybierz pozycję Obszar roboczy Google.

W oknie Nazwa wystąpienia nadaj łącznikowi nazwę. Następnie wybierz pozycję Dalej.

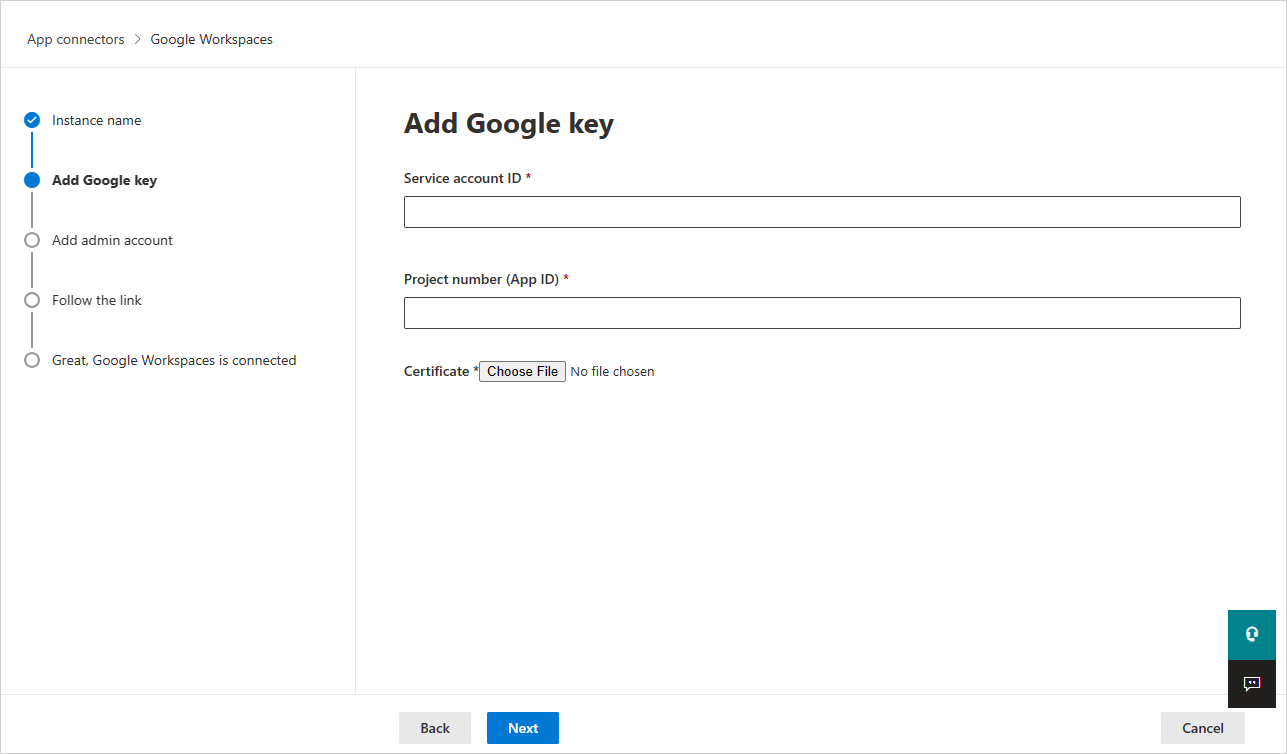

W obszarze Dodaj klucz Google podaj następujące informacje:

Wprowadź identyfikator konta usługi, Email skopiowany wcześniej.

Wprowadź skopiowany wcześniej numer projektu (identyfikator aplikacji ).

Przekaż zapisany wcześniej plik certyfikatu P12.

Wprowadź adres e-mail obszaru roboczego Google Super Administracja.

Wdrożenie przy użyciu konta, które nie jest super Administracja obszaru roboczego Google, spowoduje niepowodzenie w teście interfejsu API i nie zezwala na poprawne działanie Defender for Cloud Apps. Żądamy określonych zakresów, więc nawet w przypadku Administracja super,Defender for Cloud Apps jest nadal ograniczona.

Jeśli masz konto Google Workspace Business lub Enterprise, zaznacz to pole wyboru. Aby uzyskać informacje o funkcjach dostępnych w Defender for Cloud Apps dla usługi Google Workspace Business lub Enterprise, zobacz Włączanie natychmiastowego wglądu, ochrony i akcji ładu dla aplikacji.

Wybierz pozycję Połącz obszary robocze Google.

W portalu Microsoft Defender wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps. W obszarze Połączone aplikacje wybierz pozycję Łączniki aplikacji. Upewnij się, że stan połączonego łącznika aplikacji to Połączony.

Po nawiązaniu połączenia z obszarem roboczym Google będziesz otrzymywać zdarzenia przez siedem dni przed nawiązaniem połączenia.

Po nawiązaniu połączenia z obszarem roboczym Google Defender for Cloud Apps wykonuje pełne skanowanie. W zależności od liczby plików i użytkowników ukończenie pełnego skanowania może trochę potrwać. Aby włączyć skanowanie niemal w czasie rzeczywistym, pliki, na których wykryto działanie, są przenoszone na początek kolejki skanowania. Na przykład plik, który jest edytowany, aktualizowany lub udostępniany, jest skanowany od razu. Nie dotyczy to plików, które nie są z natury modyfikowane. Na przykład pliki, które są przeglądane, przeglądane, drukowane lub eksportowane, są skanowane podczas regularnego skanowania.

Dane SaaS Security Posture Management (SSPM) (wersja zapoznawcza) są wyświetlane w portalu Microsoft Defender na stronie Wskaźnik bezpieczeństwa. Aby uzyskać więcej informacji, zobacz Zarządzanie stanem zabezpieczeń dla aplikacji SaaS.

Jeśli masz jakiekolwiek problemy z połączeniem aplikacji, zobacz Rozwiązywanie problemów z łącznikami aplikacji.