Tworzenie zasad sesji Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps zasad sesji zapewniają szczegółowy wgląd w aplikacje w chmurze dzięki monitorowaniu na poziomie sesji w czasie rzeczywistym. Zasady sesji umożliwiają podjęcie różnych akcji w zależności od zasad ustawionych dla sesji użytkownika.

W przeciwieństwie do zasad dostępu, które całkowicie zezwalają na dostęp lub blokują go, zasady sesji zezwalają na dostęp podczas monitorowania sesji. Dodaj kontrolę aplikacji dostępu warunkowego do zasad sesji, aby ograniczyć określone działania sesji.

Możesz na przykład zezwolić użytkownikom na dostęp do aplikacji z urządzeń niezarządzanych lub z określonych lokalizacji. Możesz jednak ograniczyć pobieranie poufnych plików podczas tych sesji lub wymagać, aby określone dokumenty były chronione przed pobieraniem, przekazywaniem lub kopiowaniem podczas zamykania aplikacji.

Zasady utworzone dla aplikacji hosta nie są połączone z żadnymi powiązanymi aplikacjami zasobów. Na przykład zasady dostępu utworzone dla aplikacji Teams, Exchange lub Gmail nie są połączone z programem SharePoint, oneDrive ani Dyskami Google. Jeśli oprócz aplikacji hosta potrzebujesz zasad dla aplikacji zasobów, utwórz oddzielne zasady.

Nie ma limitu liczby zasad, które można zastosować.

Wymagania wstępne

Przed rozpoczęciem upewnij się, że masz następujące wymagania wstępne:

Licencja Defender for Cloud Apps, licencja autonomiczna lub w ramach innej licencji

Licencja dla Tożsamość Microsoft Entra P1, licencja autonomiczna lub jako część innej licencji.

Jeśli używasz dostawcy tożsamości innej niż Microsoft, licencja wymagana przez dostawcę tożsamości (IdP).

Odpowiednie aplikacje dołączone do kontroli aplikacji dostępu warunkowego. Tożsamość Microsoft Entra aplikacje są automatycznie dołączane, a aplikacje innych niż Microsoft IdP muszą być dołączane ręcznie.

Jeśli pracujesz z innym niż Microsoft IdP, upewnij się, że skonfigurowano również adres IdP do pracy z Microsoft Defender for Cloud Apps. Więcej informacji można znaleźć w następujących artykułach:

Aby zasady sesji działały, musisz mieć również Tożsamość Microsoft Entra zasad dostępu warunkowego, które tworzą uprawnienia do kontrolowania ruchu.

Przykład: tworzenie zasad dostępu warunkowego Tożsamość Microsoft Entra do użytku z Defender for Cloud Apps

Ta procedura zawiera ogólny przykład tworzenia zasad dostępu warunkowego do użycia z Defender for Cloud Apps.

W Tożsamość Microsoft Entra dostępu warunkowego wybierz pozycję Utwórz nowe zasady.

Wprowadź znaczącą nazwę zasad, a następnie wybierz link w obszarze Sesja , aby dodać kontrolki do zasad.

W obszarze Sesja wybierz pozycję Użyj kontroli aplikacji dostępu warunkowego.

W obszarze Użytkownicy wybierz opcję uwzględniania wszystkich użytkowników lub tylko określonych użytkowników i grup.

W obszarach Warunki i aplikacje klienckie wybierz warunki i aplikacje klienckie, które chcesz uwzględnić w zasadach.

Zapisz zasady, przełączając pozycję Tylko raport do pozycji Włączone, a następnie wybierając pozycję Utwórz.

Tożsamość Microsoft Entra obsługuje zasady oparte na przeglądarce i nie oparte na przeglądarce. Zalecamy utworzenie obu typów w celu zwiększenia pokrycia zabezpieczeń.

Powtórz tę procedurę, aby utworzyć zasady dostępu warunkowego oparte na programie nonbrowser. W obszarze Aplikacje klienckie przełącz opcję Konfiguruj na tak. Następnie w obszarze Klienci nowoczesnego uwierzytelniania wyczyść opcję Przeglądarka . Pozostaw zaznaczone wszystkie inne opcje domyślne.

Aby uzyskać więcej informacji, zobacz Zasady dostępu warunkowego i Tworzenie zasad dostępu warunkowego.

Uwaga

Microsoft Defender for Cloud Apps korzysta z Microsoft Defender for Cloud Apps aplikacji — kontrolek sesji w ramach usługi kontroli aplikacji dostępu warunkowego na potrzeby logowania użytkownika. Ta aplikacja znajduje się w sekcji "Aplikacje dla przedsiębiorstw" identyfikatora Entra. Aby chronić aplikacje SaaS za pomocą kontrolek sesji, musisz zezwolić na dostęp do tej aplikacji.

Jeśli masz jakiekolwiek zasady dostępu warunkowego z opcją "Blokuj dostęp" wybraną w kontrolce "Udziel dostępu" w ramach zasad dostępu Tożsamość Microsoft Entra dostępu warunkowego ograniczonych do tej aplikacji, użytkownicy końcowi nie będą mogli uzyskiwać dostępu do chronionych aplikacji w ramach kontroli sesji.

Ważne jest, aby upewnić się, że ta aplikacja nie jest przypadkowo ograniczona przez żadne zasady dostępu warunkowego. W przypadku zasad ograniczających wszystkie lub niektóre aplikacje upewnij się, że ta aplikacja jest wymieniona jako wyjątek w zasobach docelowych lub upewnij się, że zasady blokowania są zamierzone.

Aby zapewnić poprawne działanie zasad dostępu warunkowego opartego na lokalizacji, uwzględnij w tych zasadach aplikację Microsoft Defender for Cloud Apps — Session Controls.

Tworzenie zasad sesji Defender for Cloud Apps

W tej procedurze opisano sposób tworzenia nowych zasad sesji w Defender for Cloud Apps.

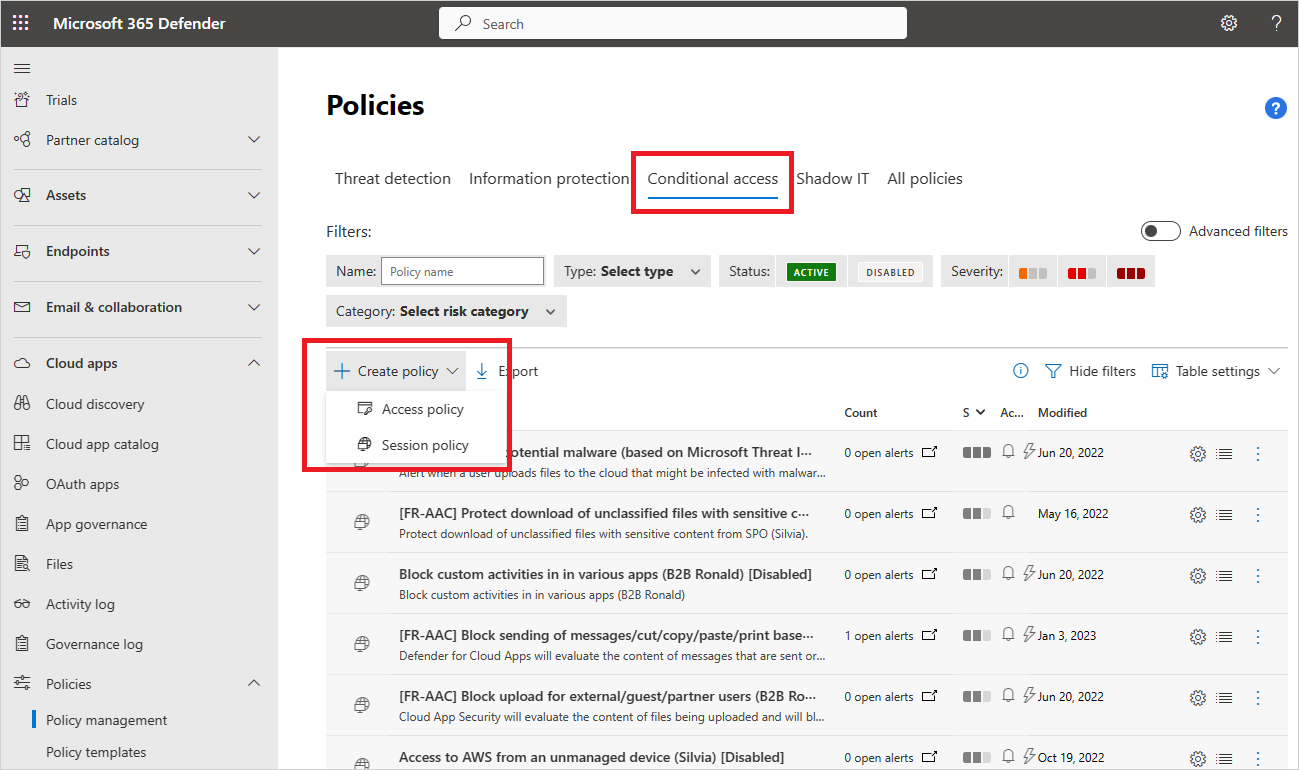

W Microsoft Defender XDR wybierz kartę Dostęp warunkowy zarządzania > zasadami usługi > Cloud Apps>.

Wybierz pozycję Utwórzzasady sesjizasad>. Przykład:

Na stronie Tworzenie zasad sesji zacznij od wybrania szablonu z listy rozwijanej Szablon zasad lub ręcznego wprowadzenia wszystkich szczegółów.

Wprowadź następujące podstawowe informacje dotyczące zasad. Jeśli używasz szablonu, większość zawartości jest już wypełniona.

Name (Nazwa) Opis Nazwa zasad Zrozumiała nazwa zasad, na przykład Blokuj pobieranie poufnych dokumentów w polu Użytkownicy marketingu Ważność zasad Wybierz ważność, którą chcesz zastosować do zasad. Kategoria Wybierz kategorię, którą chcesz zastosować. Opis Wprowadź opcjonalny, zrozumiały opis zasad, aby ułatwić zespołowi zrozumienie ich przeznaczenia. Typ kontrolki sesji Wybierz jedną z następujących opcji:

- Monitoruj tylko. Monitoruje tylko aktywność użytkownika i tworzy zasady Tylko monitorowanie dla wybranych aplikacji.

- Blokuj działania. Blokuje określone działania zdefiniowane przez filtr Typ działania . Wszystkie działania z wybranych aplikacji są monitorowane i raportowane w dzienniku aktywności.

- Pobieranie pliku sterowania (z inspekcją). Monitoruje pobieranie plików i może być łączony z innymi akcjami, takimi jak blokowanie lub ochrona plików do pobrania.

- Sterowanie przekazywaniem pliku (z inspekcją). Monitoruje przekazywanie plików i może być łączony z innymi akcjami, takimi jak blokowanie lub ochrona przekazywania.

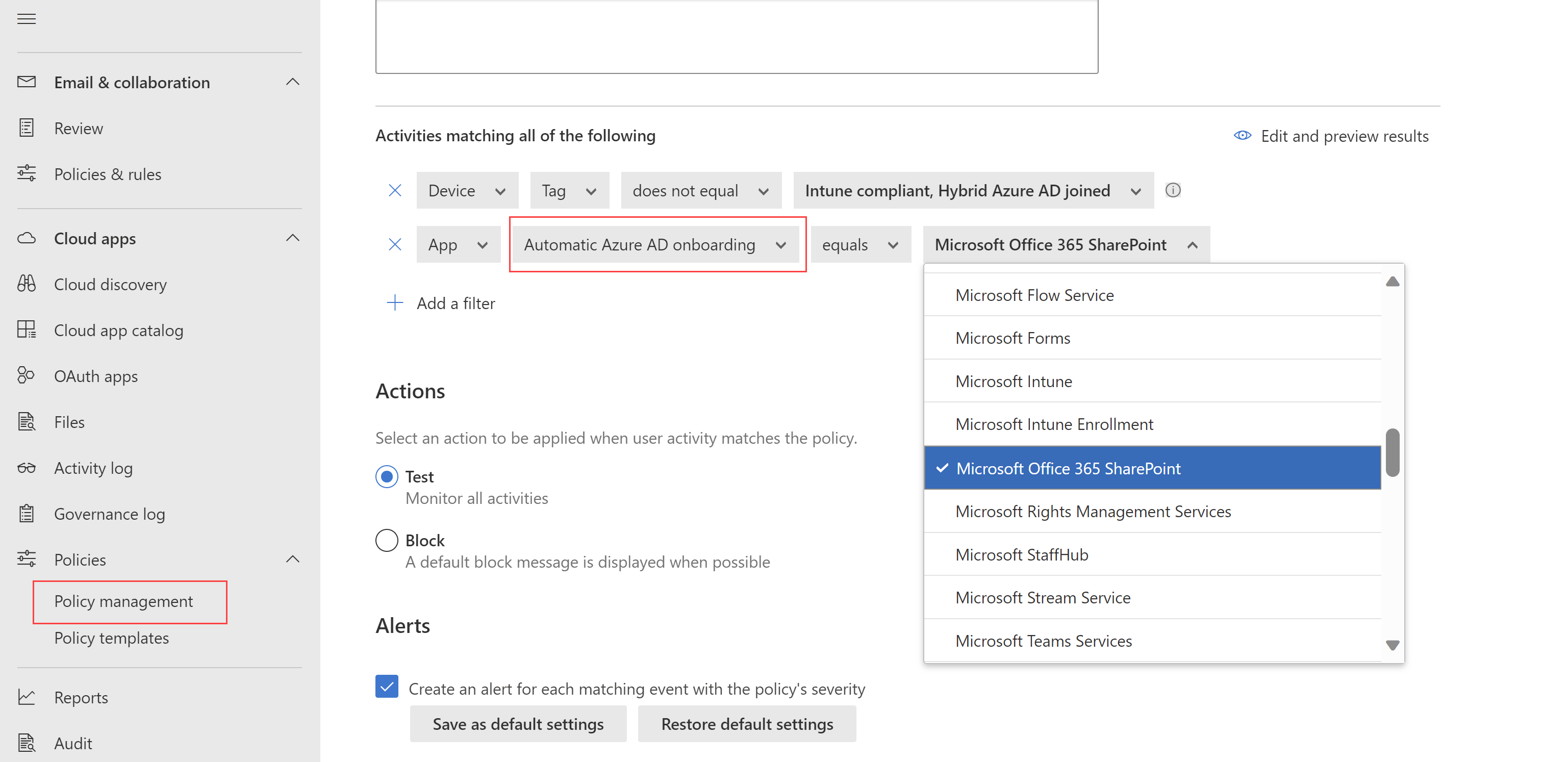

Aby uzyskać więcej informacji, zobacz Obsługiwane działania dla zasad sesji.W obszarze Działania pasujące do wszystkich następujących obszarów wybierz dodatkowe filtry działań, które mają zostać zastosowane do zasad. Filtry obejmują następujące opcje:

Name (Nazwa) Opis Typ działania Wybierz typ działania, który chcesz zastosować, na przykład:

-Drukarstwo

- Akcje schowka, takie jak wycinanie, kopiowanie, wklejanie

— Wysyłanie, udostępnianie, cofanie udostępniania lub edytowanie elementów w obsługiwanych aplikacjach.

Na przykład użyj działania wysyłania elementów w warunkach, aby złapać użytkownika próbującego wysłać informacje na czacie w usłudze Teams lub kanale Slack i zablokować komunikat, jeśli zawiera on poufne informacje, takie jak hasło lub inne poświadczenia.Aplikacja Filtry dla określonej aplikacji do uwzględnienia w zasadach. Wybierz aplikacje, wybierając najpierw, czy korzystają z funkcji automatycznego dołączania Azure AD, aplikacji Tożsamość Microsoft Entra, czy dołączania ręcznego dla aplikacji innych niż Microsoft IdP. Następnie wybierz aplikację, którą chcesz uwzględnić w filtrze z listy.

Jeśli na liście brakuje aplikacji innej niż Microsoft IdP, upewnij się, że została ona w pełni dołączona. Więcej informacji można znaleźć w następujących artykułach:

- Dołączanie aplikacji wykazu innych niż Microsoft IdP na potrzeby kontroli aplikacji dostępu warunkowego.

- Dołączanie niestandardowych aplikacji innych niż Microsoft IdP na potrzeby kontroli aplikacji dostępu warunkowego

Jeśli nie chcesz używać filtru Aplikacji , zasady mają zastosowanie do wszystkich aplikacji oznaczonych jako Włączone na stronie Ustawienia > Aplikacje połączone aplikacje >> w chmurze — dostęp warunkowy — aplikacje kontroli aplikacji .

Uwaga: mogą wystąpić pewne nakładanie się dołączanych aplikacji i aplikacji wymagających ręcznego dołączania. W przypadku konfliktu w filtrze między aplikacjami pierwszeństwo będą mieć ręcznie dołączone aplikacje.Urządzenie Filtruj pod kątem tagów urządzeń, takich jak dla określonej metody zarządzania urządzeniami lub typów urządzeń, takich jak komputer, urządzenie przenośne lub tablet. Adres IP Filtruj według adresu IP lub użyj wcześniej przypisanych tagów adresów IP. Lokalizacja Filtruj według lokalizacji geograficznej. Brak jasno zdefiniowanej lokalizacji może identyfikować ryzykowne działania. Zarejestrowany usługodawca sieciowy Filtruj pod kątem działań pochodzących od określonego usługodawcy isp. Użytkownik Filtruj dla określonego użytkownika lub grupy użytkowników. Ciąg agenta użytkownika Filtruj pod kątem określonego ciągu agenta użytkownika. Tag agenta użytkownika Filtruj pod kątem tagów agenta użytkownika, takich jak nieaktualne przeglądarki lub systemy operacyjne. Przykład:

Wybierz pozycję Edytuj i wyświetl podgląd wyników , aby uzyskać podgląd typów działań, które zostaną zwrócone wraz z bieżącym wyborem.

Skonfiguruj dodatkowe opcje dostępne dla określonych typów kontroli sesji.

Jeśli na przykład wybrano pozycję Blokuj działania, wybierz pozycję Użyj inspekcji zawartości , aby sprawdzić zawartość działania, a następnie skonfiguruj ustawienia zgodnie z potrzebami. W takim przypadku warto sprawdzić tekst zawierający określone wyrażenia, takie jak numer ubezpieczenia społecznego.

Jeśli wybrano opcję Pobieranie pliku kontrolki (z inspekcją) lub Przekazywanie pliku sterowania (z inspekcją), skonfiguruj pliki zgodne ze wszystkimi następującymi ustawieniami.

Skonfiguruj jeden z następujących filtrów plików:

Name (Nazwa) Opis Etykieta poufności Filtruj według Microsoft Purview Information Protection etykiet poufności, jeśli używasz również usługi Microsoft Purview, a dane są chronione przez etykiety poufności. Nazwa pliku Filtruj pod kątem określonych plików. Rozszerzenie Filtruj pod kątem określonych typów plików, na przykład blokuj pobieranie wszystkich plików .xls. Rozmiar pliku (MB) Filtruj pod kątem określonych rozmiarów plików, takich jak duże lub małe pliki. W obszarze Zastosuj do (wersja zapoznawcza):

- Określ, czy zasady mają być stosowane do wszystkich plików, czy tylko do plików w określonych folderach

- Wybierz metodę inspekcji do użycia, taką jak usługi klasyfikacji danych lub złośliwe oprogramowanie. Aby uzyskać więcej informacji, zobacz Integracja usług Microsoft Data Classification Services.

- Skonfiguruj bardziej szczegółowe opcje dla zasad, takie jak scenariusze oparte na elementach takich jak odciski palców lub klasyfikatory z możliwością trenowania.

W obszarze Akcje wybierz jedną z następujących opcji:

Name (Nazwa) Opis Inspekcja Monitoruje wszystkie działania. Wybierz, aby jawnie zezwolić na pobieranie zgodnie z ustawionymi filtrami zasad. Blokuj Blokuje pobieranie plików i monitoruje wszystkie działania. Wybierz, aby jawnie zablokować pobieranie zgodnie z ustawionymi filtrami zasad.

Zasady blokowania umożliwiają również wybranie opcji powiadamiania użytkowników pocztą e-mail i dostosowywania wiadomości blokowej.Chroń Stosuje etykietę poufności do pobierania i monitoruje wszystkie działania. Dostępne tylko wtedy, gdy wybrano opcję Pobieranie pliku kontrolki (z inspekcją).

Jeśli używasz Microsoft Purview Information Protection, możesz również zastosować etykietę poufności do pasujących plików, zastosować niestandardowe uprawnienia do pobierania plików przez użytkownika lub zablokować pobieranie określonych plików.

Jeśli masz Tożsamość Microsoft Entra zasad dostępu warunkowego, możesz również wybrać opcję wymagania uwierzytelniania krokowego (wersja zapoznawcza).Opcjonalnie wybierz opcję Zawsze stosuj wybraną akcję, nawet jeśli nie można skanować danych zgodnie z potrzebami zasad.

W obszarze Alerty skonfiguruj dowolną z następujących akcji w razie potrzeby:

- Tworzenie alertu dla każdego pasującego zdarzenia o ważności zasad

- Wysyłanie alertu jako wiadomości e-mail

- Dzienny limit alertów dla zasad

- Wysyłanie alertów do usługi Power Automate

Po zakończeniu wybierz pozycję Utwórz.

Testowanie zasad

Po utworzeniu zasad sesji przetestuj je, ponownie uwierzytelniając się w każdej aplikacji skonfigurowanej w zasadach i testując scenariusz skonfigurowany w zasadach.

Zalecamy:

- Wyloguj się ze wszystkich istniejących sesji przed ponownym uwierzytelnieniem w aplikacjach.

- Zaloguj się do aplikacji mobilnych i klasycznych z urządzeń zarządzanych i niezarządzanych, aby upewnić się, że działania są w pełni przechwytywane w dzienniku aktywności.

Pamiętaj, aby zalogować się przy użyciu użytkownika zgodnego z zasadami.

Aby przetestować zasady w aplikacji:

Sprawdź, czy ikona blokady

jest wyświetlana w przeglądarce lub czy pracujesz w przeglądarce innej niż Microsoft Edge, sprawdź, czy adres URL aplikacji zawiera sufiks

jest wyświetlana w przeglądarce lub czy pracujesz w przeglądarce innej niż Microsoft Edge, sprawdź, czy adres URL aplikacji zawiera sufiks .mcas. Aby uzyskać więcej informacji, zobacz Ochrona w przeglądarce za pomocą Microsoft Edge for Business (wersja zapoznawcza).Odwiedź wszystkie strony w aplikacji, które są częścią procesu roboczego użytkownika, i sprawdź, czy strony są prawidłowo renderowane.

Sprawdź, czy na zachowanie i funkcjonalność aplikacji nie ma negatywnego wpływu wykonywanie typowych akcji, takich jak pobieranie i przekazywanie plików.

Jeśli pracujesz z niestandardowymi aplikacjami innych niż Microsoft IdP, sprawdź wszystkie domeny dodane ręcznie dla aplikacji.

Jeśli wystąpią błędy lub problemy, użyj paska narzędzi administratora, aby zebrać zasoby, takie jak .har pliki i zarejestrowane sesje na potrzeby zgłoszenia biletu pomocy technicznej.

Aby sprawdzić aktualizacje w Microsoft Defender XDR:

W portalu Microsoft Defender w obszarze Aplikacje w chmurze przejdź do pozycji Zasady, a następnie wybierz pozycję Zarządzanie zasadami.

Wybierz utworzone zasady, aby wyświetlić raport zasad. Wkrótce powinno zostać wyświetlone dopasowanie zasad sesji.

Raport zasad pokazuje, które logowania zostały przekierowane do Microsoft Defender for Cloud Apps kontroli sesji, a także wszelkie inne akcje, takie jak pliki, które zostały pobrane lub zablokowane z monitorowanych sesji.

Wyłączanie ustawień powiadomień użytkownika

Domyślnie użytkownicy są powiadamiani, gdy ich sesje są monitorowane. Jeśli wolisz, aby użytkownicy nie otrzymali powiadomienia, lub aby dostosować komunikat powiadomienia, skonfiguruj ustawienia powiadomień.

W Microsoft Defender XDR wybierz pozycję Ustawienia > Aplikacje w > chmurze Dostęp warunkowy Kontrola > aplikacji Monitorowanie użytkownika.

Wybierz jedną z następujących opcji:

- Wyczyść opcję Powiadom użytkowników, że ich działanie jest monitorowane

- Zachowaj zaznaczenie i wybierz opcję , aby użyć komunikatu domyślnego lub dostosować wiadomość.

Wybierz link Podgląd , aby wyświetlić przykład skonfigurowanego komunikatu na nowej karcie przeglądarki.

Eksportowanie dzienników odnajdywania w chmurze

Kontrola dostępu warunkowego aplikacji rejestruje dzienniki ruchu każdej sesji użytkownika, która jest przez nią kierowana. Dzienniki ruchu obejmują czas, adres IP, agenta użytkownika, odwiedzone adresy URL oraz liczbę przekazanych i pobranych bajtów. Te dzienniki są analizowane, a ciągły raport Defender for Cloud Apps kontroli dostępu warunkowego aplikacji jest dodawany do listy raportów odnajdywania w chmurze na pulpicie nawigacyjnym odnajdywania w chmurze.

Aby wyeksportować dzienniki odnajdywania chmury z pulpitu nawigacyjnego odnajdywania w chmurze:

W portalu Microsoft Defender wybierz pozycję Ustawienia. Następnie wybierz pozycję Cloud Apps. W obszarze Połączone aplikacje wybierz pozycję Kontrola dostępu warunkowego aplikacji.

Nad tabelą wybierz przycisk eksportu. Przykład:

Wybierz zakres raportu i wybierz pozycję Eksportuj. Ten proces może zająć trochę czasu.

Aby pobrać wyeksportowany dziennik po przygotowaniu raportu, w portalu Microsoft Defender przejdź do obszaru Raporty ->Cloud Apps, a następnie wyeksportowane raporty.

W tabeli wybierz odpowiedni raport z listy dzienników ruchu kontroli aplikacji dostępu warunkowego i wybierz pozycję Pobierz. Przykład:

Obsługiwane działania dla zasad sesji

Poniższe sekcje zawierają więcej szczegółów na temat każdego działania obsługiwanego przez zasady sesji Defender for Cloud Apps.

Tylko monitorowanie

Typ kontrolkiMonitorowanie tylko sesji monitoruje tylko działanie logowania.

Aby monitorować inne działania, wybierz jeden z innych typów kontroli sesji i użyj akcjiInspekcja.

Aby monitorować działania inne niż pobieranie i przekazywanie, musisz mieć co najmniej jeden blok na zasady działania w zasadach monitorowania.

Blokuj wszystkie pliki do pobrania

Gdy pobieranie pliku kontrolki (z inspekcją) jest ustawione jako typ kontroli sesji, a ustawienie Blokuj jest ustawione jako akcja, kontrola aplikacji dostępu warunkowego uniemożliwia użytkownikom pobieranie pliku zgodnie z filtrami plików zasad.

Gdy użytkownik inicjuje pobieranie, dla użytkownika zostanie wyświetlony komunikat Pobierz z ograniczeniami , a pobrany plik zostanie zastąpiony plikiem tekstowym. Skonfiguruj komunikat pliku tekstowego dla użytkownika zgodnie z potrzebami organizacji.

Wymagaj uwierzytelniania iniekcyjne

AkcjaWymagaj uwierzytelniania krokowego jest dostępna, gdy typ kontrolki sesji jest ustawiony na Wartość Blokuj działania, Pobieranie plików kontrolnych (z inspekcją) lub Przekazywanie pliku sterowania (z inspekcją)..

Po wybraniu tej akcji Defender for Cloud Apps przekierowuje sesję do Microsoft Entra dostępu warunkowego na potrzeby ponownej ewaluacji zasad za każdym razem, gdy zostanie wybrane działanie.

Ta opcja służy do sprawdzania oświadczeń, takich jak uwierzytelnianie wieloskładnikowe i zgodność urządzenia podczas sesji, na podstawie skonfigurowanego kontekstu uwierzytelniania w Tożsamość Microsoft Entra.

Blokuj określone działania

Gdy ustawienie Blokuj działania jest ustawione jako typ kontrolki sesji, wybierz określone działania do zablokowania w określonych aplikacjach.

Wszystkie działania ze skonfigurowanych aplikacji są monitorowane i raportowane w dzienniku aktywności aplikacji > w chmurze.

Aby zablokować określone działania, wybierz akcjęBlokuj i wybierz działania, które chcesz zablokować.

Aby zgłosić alerty dla określonych działań, wybierz akcjęInspekcja i skonfiguruj ustawienia alertu.

Możesz na przykład zablokować następujące działania:

Wysłano wiadomość usługi Teams. Zablokuj użytkownikom możliwość wysyłania komunikatów z usługi Microsoft Teams lub blokuj komunikaty usługi Teams zawierające określoną zawartość.

Drukuj. Blokuj wszystkie akcje drukowania.

Kopiuj. Blokuj wszystkie akcje kopiowania do schowka lub blokuj kopiowanie tylko dla określonej zawartości.

Ochrona plików podczas pobierania

Wybierz typ kontroli sesjiBlokuj działania, aby zablokować określone działania zdefiniowane przy użyciu filtruTyp działania.

Wszystkie działania ze skonfigurowanych aplikacji są monitorowane i raportowane w dzienniku aktywności aplikacji > w chmurze.

Wybierz akcjęBlokuj, aby zablokować określone działania, lub wybierz akcjęInspekcja i zdefiniuj ustawienia alertów w celu zgłaszania alertów dla określonych działań.

Wybierz akcjęChroń, aby chronić pliki z etykietami poufności i innymi zabezpieczeniami zgodnie z filtrami plików zasad.

Etykiety poufności są konfigurowane w usłudze Microsoft Purview i muszą być skonfigurowane do stosowania szyfrowania, aby było wyświetlane jako opcja w zasadach sesji Defender for Cloud Apps.

Po skonfigurowaniu zasad sesji przy użyciu określonej etykiety użytkownik pobierze plik spełniający kryteria zasad, etykieta i wszelkie odpowiednie zabezpieczenia i uprawnienia zostaną zastosowane do pliku.

Oryginalny plik pozostaje w tej samej postaci w aplikacji w chmurze, gdy pobrany plik jest chroniony. Użytkownicy próbujący uzyskać dostęp do pobranego pliku muszą spełniać wymagania dotyczące uprawnień określone przez zastosowaną ochronę.

Defender for Cloud Apps obecnie obsługuje stosowanie etykiet poufności z Microsoft Purview Information Protection dla następujących typów plików:

- Word: docm, docx, dotm, dotx

- Excel: xlam, xlsm, xlsx, xltx

- PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

Uwaga

Pliki PDF muszą być oznaczone etykietami ujednoliconymi.

Opcja Chroń nie obsługuje zastępowania plików przy użyciu istniejącej etykiety w zasadach sesji.

Ochrona przekazywania poufnych plików

Wybierz typ kontroli przekazywania pliku kontrolki (z inspekcją)sesji , aby uniemożliwić użytkownikowi przekazanie pliku zgodnie z filtrami plików zasad.

Jeśli przekazywany plik zawiera dane poufne i nie ma odpowiedniej etykiety, przekazywanie pliku jest blokowane.

Na przykład utwórz zasady, które skanują zawartość pliku, aby ustalić, czy zawiera on poufne dopasowanie zawartości, takie jak numer ubezpieczenia społecznego. Jeśli zawiera ona zawartość poufną i nie jest oznaczona etykietą Microsoft Purview Information Protection Poufne, przekazywanie pliku jest blokowane.

Porada

Skonfiguruj niestandardowy komunikat dla użytkownika, gdy plik jest zablokowany, instruując go, jak oznaczyć plik etykietą w celu przekazania go, co pomoże zapewnić zgodność plików przechowywanych w aplikacjach w chmurze z zasadami.

Aby uzyskać więcej informacji, zobacz Edukowanie użytkowników w celu ochrony poufnych plików.

Blokowanie złośliwego oprogramowania podczas przekazywania lub pobierania

Wybierz opcję Przekazywanie pliku kontroli (z inspekcją) lub Pobierz plik kontrolny (z inspekcją) jako typ kontroli sesji i wykrywanie złośliwego oprogramowania jako metodę inspekcji , aby uniemożliwić użytkownikowi przekazywanie lub pobieranie pliku ze złośliwym oprogramowaniem. Pliki są skanowane pod kątem złośliwego oprogramowania przy użyciu aparatu analizy zagrożeń firmy Microsoft.

Wyświetl wszystkie pliki oflagowane jako potencjalne złośliwe oprogramowanie w dzienniku aktywności aplikacji > w chmurze , filtrując pod kątem potencjalnych elementów wykrytego złośliwego oprogramowania . Aby uzyskać więcej informacji, zobacz Filtry działań i zapytania.

Edukowanie użytkowników w celu ochrony poufnych plików

Zalecamy edukowanie użytkowników, gdy naruszają one zasady, aby nauczyli się, jak spełnić wymagania organizacji.

Ponieważ każde przedsiębiorstwo ma unikatowe potrzeby i zasady, Defender for Cloud Apps umożliwia dostosowanie filtrów zasad i komunikatu wyświetlanego użytkownikowi po wykryciu naruszenia.

Podaj użytkownikom konkretne wskazówki, takie jak instrukcje dotyczące odpowiedniego etykietowania pliku lub rejestrowania niezarządzanego urządzenia w celu zapewnienia pomyślnego przekazania plików.

Jeśli na przykład użytkownik przekaże plik bez etykiety poufności, skonfiguruj komunikat do wyświetlenia, wyjaśniając, że plik zawiera zawartość poufną i wymaga odpowiedniej etykiety. Podobnie, jeśli użytkownik próbuje przekazać dokument z urządzenia niezarządzanego, skonfiguruj komunikat, który ma być wyświetlany, z instrukcjami dotyczącymi sposobu rejestrowania tego urządzenia lub takim, który zawiera dalsze wyjaśnienie, dlaczego urządzenie musi zostać zarejestrowane.

Mechanizmy kontroli dostępu w zasadach sesji

Wiele organizacji, które decydują się na używanie kontrolek sesji dla aplikacji w chmurze do kontrolowania działań w sesji, stosuje również mechanizmy kontroli dostępu w celu zablokowania tego samego zestawu wbudowanych aplikacji klienckich dla urządzeń przenośnych i klasycznych, zapewniając w ten sposób kompleksowe zabezpieczenia aplikacji.

Zablokuj dostęp do wbudowanych aplikacji klienckich dla urządzeń przenośnych i klasycznych za pomocą zasad dostępu, ustawiając filtr aplikacji klienckiej na mobile i desktop. Niektóre wbudowane aplikacje klienckie można rozpoznać indywidualnie, podczas gdy inne, które są częścią pakietu aplikacji, mogą być identyfikowane tylko jako ich aplikacja najwyższego poziomu. Na przykład aplikacje takie jak SharePoint Online można rozpoznać tylko przez utworzenie zasad dostępu stosowanych do aplikacji platformy Microsoft 365.

Uwaga

Jeśli filtr aplikacji klienckiej nie jest specjalnie ustawiony na mobile i desktop, wynikowe zasady dostępu będą miały zastosowanie tylko do sesji przeglądarki. Ma to na celu zapobieganie nieumyślnemu serwerowi proxy sesji użytkowników.

Podczas gdy większość głównych przeglądarek obsługuje sprawdzanie certyfikatu klienta, niektóre aplikacje mobilne i klasyczne używają wbudowanych przeglądarek, które mogą nie obsługiwać tego sprawdzania. W związku z tym użycie tego filtru może mieć wpływ na uwierzytelnianie dla tych aplikacji.

Konflikty między zasadami

W przypadku konfliktu między dwiema zasadami sesji wygrywają bardziej restrykcyjne zasady.

Przykład:

- Jeśli sesja użytkownika jest zgodna z zasadami, w których pliki do pobrania są blokowane

- Zasady, w których pliki są oznaczone etykietami po pobraniu lub gdzie są poddawane inspekcji pliki do pobrania,

- Opcja pobierania pliku jest zablokowana w celu zachowania zgodności z bardziej restrykcyjnymi zasadami.

Zawartość pokrewna

Więcej informacji można znaleźć w następujących artykułach:

- Rozwiązywanie problemów z kontrolkami dostępu i sesji

- Samouczek: blokowanie pobierania poufnych informacji za pomocą kontroli aplikacji dostępu warunkowego

- Blokowanie pobierania na urządzeniach niezarządzanych przy użyciu kontrolek sesji

- Seminarium internetowe kontroli dostępu warunkowego aplikacji

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.