Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W zależności od używanych produktów zabezpieczeń firmy Microsoft niektóre zaawansowane funkcje mogą być dostępne do integracji z usługą Defender for Endpoint.

Włączanie zaawansowanych funkcji

Przejdź do portalu Microsoft Defender i zaloguj się.

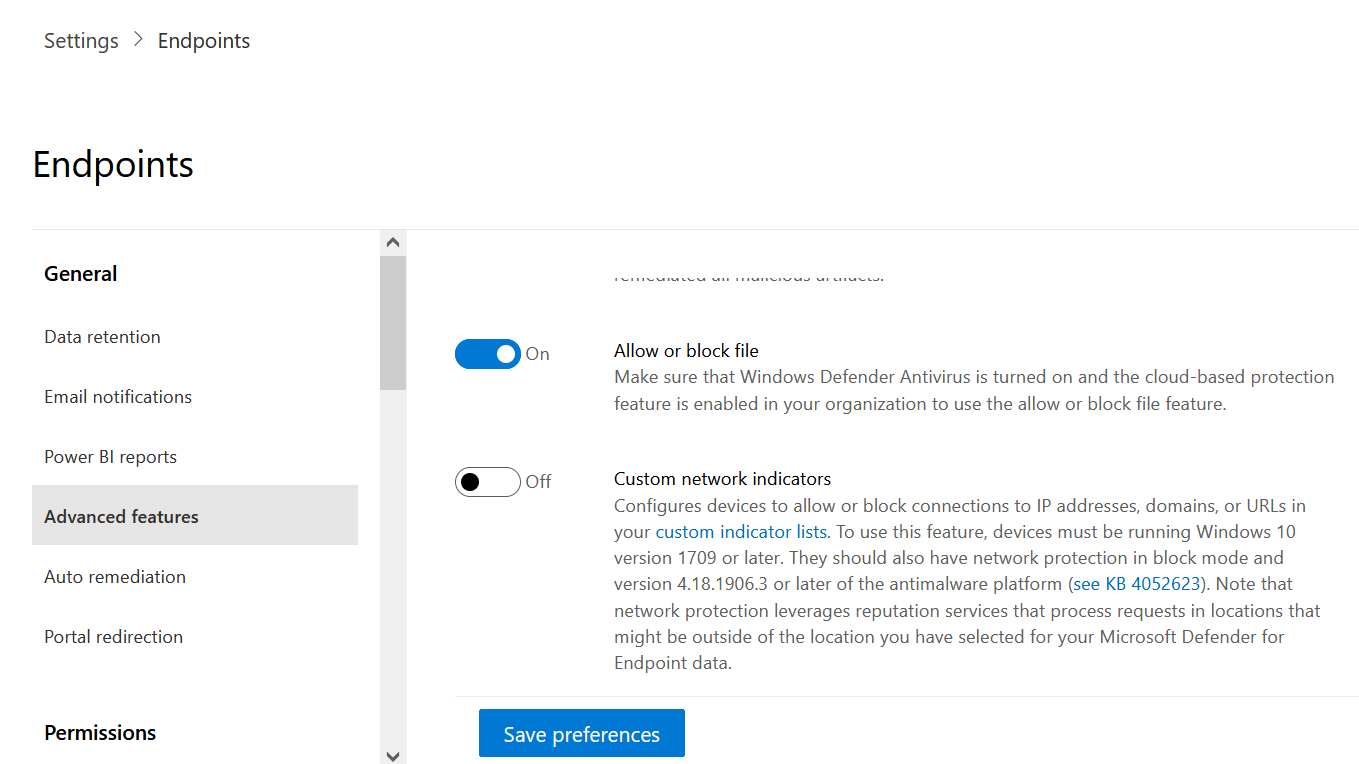

W okienku nawigacji wybierz pozycję Ustawienia>Punkty końcowe>Funkcje zaawansowane.

Wybierz zaawansowaną funkcję, którą chcesz skonfigurować, i przełącz ustawienie między włączaniem i wyłączaniem.

Wybierz pozycję Zapisz preferencje.

Skorzystaj z następujących zaawansowanych funkcji, aby lepiej chronić się przed potencjalnie złośliwymi plikami i uzyskać lepszy wgląd podczas badań zabezpieczeń.

Ograniczanie korelacji do grupy urządzeń o określonym zakresie

Tej konfiguracji można używać w scenariuszach, w których lokalne operacje SOC chciałyby ograniczyć korelacje alertów tylko do grup urządzeń, do których mogą uzyskiwać dostęp. Po włączeniu tego ustawienia zdarzenie składające się z alertów, że grupy między urządzeniami nie są już uważane za pojedyncze zdarzenie. Lokalna usługa SOC może następnie podjąć działania w związku ze zdarzeniem, ponieważ ma dostęp do jednej z zaangażowanych grup urządzeń. Jednak globalna usługa SOC widzi kilka różnych zdarzeń według grupy urządzeń zamiast jednego zdarzenia. Nie zalecamy włączania tego ustawienia, chyba że przeważa to nad korzyściami wynikającymi z korelacji zdarzeń w całej organizacji.

Uwaga

Zmiana tego ustawienia ma wpływ tylko na przyszłe korelacje alertów.

Tworzenie grupy urządzeń jest obsługiwane w usłudze Defender for Endpoint Plan 1 i Plan 2.

Włączanie EDR w trybie bloku

Wykrywanie i reagowanie punktów końcowych (EDR) w trybie bloku zapewnia ochronę przed złośliwymi artefaktami, nawet jeśli program antywirusowy Microsoft Defender działa w trybie pasywnym. Po włączeniu EDR w trybie bloku blokuje złośliwe artefakty lub zachowania wykryte na urządzeniu. EDR w trybie bloku działa w tle, aby korygować złośliwe artefakty, które zostały wykryte po naruszeniu zabezpieczeń.

Automatyczne rozwiązywanie alertów

Włącz to ustawienie, aby automatycznie rozwiązywać alerty, w których nie znaleziono zagrożeń lub gdzie wykryto zagrożenia. Jeśli nie chcesz, aby alerty były automatycznie rozwiązywane, musisz ręcznie wyłączyć tę funkcję.

Uwaga

- Wynik akcji automatycznego rozwiązywania może mieć wpływ na obliczenie poziomu ryzyka urządzenia, które jest oparte na aktywnych alertach znalezionych na urządzeniu.

- Jeśli analityk operacji zabezpieczeń ręcznie ustawi stan alertu na wartość "W toku" lub "Rozwiązano", funkcja automatycznego rozwiązywania nie zastąpi go.

Zezwalaj lub blokuj plik

Blokowanie jest dostępne tylko wtedy, gdy organizacja spełnia następujące wymagania:

- Używa programu antywirusowego Microsoft Defender jako aktywnego rozwiązania chroniącego przed złośliwym kodem i,

- Włączono funkcję ochrony opartą na chmurze

Ta funkcja umożliwia blokowanie potencjalnie złośliwych plików w sieci. Zablokowanie pliku uniemożliwi jego odczyt, zapisanie lub wykonanie na urządzeniach w organizacji.

Aby włączyć opcję Zezwalaj lub blokuj pliki:

W portalu Microsoft Defender w okienku nawigacji wybierz pozycję Ustawienia>Punkty końcowe>Ogólne>funkcje> zaawansowaneZezwalaj lub blokuj plik.

Przełącz ustawienie między włączaniem i wyłączaniem.

Wybierz pozycję Zapisz preferencje w dolnej części strony.

Po włączeniu tej funkcji możesz zablokować pliki za pośrednictwem karty Dodaj wskaźnik na stronie profilu pliku.

Ukryj potencjalne zduplikowane rekordy urządzeń

Dzięki włączeniu tej funkcji możesz upewnić się, że widzisz najdokładniejsze informacje o urządzeniach, ukrywając potencjalne zduplikowane rekordy urządzeń. Istnieją różne przyczyny, dla których mogą wystąpić zduplikowane rekordy urządzeń, na przykład funkcja odnajdywania urządzeń w Ochrona punktu końcowego w usłudze Microsoft Defender może skanować sieć i odnajdywać urządzenie, które zostało już dołączone lub zostało niedawno odłączone.

Ta funkcja będzie identyfikować potencjalne zduplikowane urządzenia na podstawie ich nazwy hosta i czasu ostatniego wyświetlenia. Zduplikowane urządzenia będą ukryte przed wieloma środowiskami w portalu, takimi jak spis urządzeń, strony Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender i publiczne interfejsy API dla danych maszyny, pozostawiając najbardziej dokładny rekord urządzenia widoczny. Jednak duplikaty będą nadal widoczne na stronach wyszukiwanie globalne, zaawansowanego wyszukiwania zagrożeń, alertów i zdarzeń.

To ustawienie jest domyślnie włączone i jest stosowane w całej dzierżawie. Jeśli nie chcesz ukrywać potencjalnych zduplikowanych rekordów urządzeń, musisz ręcznie wyłączyć tę funkcję.

Niestandardowe wskaźniki sieci

Włączenie tej funkcji umożliwia tworzenie wskaźników dla adresów IP, domen lub adresów URL, które określają, czy będą one dozwolone, czy zablokowane na podstawie niestandardowej listy wskaźników.

Aby korzystać z tej funkcji, urządzenia muszą być uruchomione Windows 10 wersji 1709 lub nowszej lub Windows 11.

Aby uzyskać więcej informacji, zobacz Omówienie wskaźników.

Uwaga

Ochrona sieci wykorzystuje usługi reputacji, które przetwarzają żądania w lokalizacjach, które mogą znajdować się poza lokalizacją wybraną dla danych punktu końcowego usługi Defender.

Ochrona przed naruszeniami

Podczas pewnego rodzaju cyberataków źle aktorzy próbują wyłączyć funkcje zabezpieczeń, takie jak ochrona antywirusowa, na maszynach. Źle aktorzy lubią wyłączać funkcje zabezpieczeń, aby uzyskać łatwiejszy dostęp do danych, zainstalować złośliwe oprogramowanie lub w inny sposób wykorzystać dane, tożsamość i urządzenia. Ochrona przed naruszeniami zasadniczo blokuje Microsoft Defender program antywirusowy i uniemożliwia zmianę ustawień zabezpieczeń za pośrednictwem aplikacji i metod.

Aby uzyskać więcej informacji, w tym sposób konfigurowania ochrony przed naruszeniami, zobacz Ochrona ustawień zabezpieczeń za pomocą ochrony przed naruszeniami.

Pokaż szczegóły użytkownika

Włącz tę funkcję, aby zobaczyć szczegóły użytkownika przechowywane w Tożsamość Microsoft Entra. Szczegóły obejmują obraz użytkownika, nazwę, tytuł i informacje o dziale podczas badania jednostek konta użytkownika. Informacje o koncie użytkownika można znaleźć w następujących widokach:

- Kolejka alertów

- Strona szczegółów urządzenia

Aby uzyskać więcej informacji, zobacz Badanie konta użytkownika.

integracja Skype dla firm

Włączenie integracji Skype dla firm umożliwia komunikowanie się z użytkownikami przy użyciu Skype dla firm, poczty e-mail lub telefonu. Ta aktywacja może być przydatna, gdy trzeba komunikować się z użytkownikiem i zmniejszać ryzyko.

Uwaga

Gdy urządzenie jest odizolowane od sieci, istnieje wyskakujące okienko, w którym można włączyć komunikację programu Outlook i Skype, która umożliwia komunikację z użytkownikiem, gdy jest odłączony od sieci. To ustawienie dotyczy komunikacji za pomocą programu Skype i programu Outlook, gdy urządzenia są w trybie izolacji.

Microsoft Defender for Cloud Apps

Włączenie tego ustawienia przekazuje sygnały usługi Defender for Endpoint do Microsoft Defender for Cloud Apps w celu zapewnienia głębszego wglądu w użycie aplikacji w chmurze. Przekazane dane są przechowywane i przetwarzane w tej samej lokalizacji co dane Defender for Cloud Apps.

Aby uzyskać więcej informacji, zobacz omówienie Microsoft Defender for Cloud Apps.

Filtrowanie zawartości sieci Web

Blokuj dostęp do witryn internetowych zawierających niepożądaną zawartość i śledź aktywność internetową we wszystkich domenach. Aby określić kategorie zawartości internetowej, które chcesz zablokować, utwórz zasady filtrowania zawartości internetowej. Upewnij się, że masz ochronę sieci w trybie bloku podczas wdrażania punktu odniesienia zabezpieczeń Ochrona punktu końcowego w usłudze Microsoft Defender.

Ujednolicony dziennik inspekcji

Wyszukiwanie w usłudze Microsoft Purview umożliwia zespołowi ds. zabezpieczeń i zgodności wyświetlanie krytycznych danych zdarzeń dziennika inspekcji w celu uzyskania szczegółowych informacji i zbadania działań użytkowników. Za każdym razem, gdy inspekcja działania jest wykonywana przez użytkownika lub administratora, rekord inspekcji jest generowany i przechowywany w dzienniku inspekcji platformy Microsoft 365 dla organizacji. Aby uzyskać więcej informacji, zobacz Przeszukiwanie dziennika inspekcji.

Wykrywanie urządzeń

Ułatwia znalezienie niezarządzanych urządzeń połączonych z siecią firmową bez konieczności stosowania dodatkowych urządzeń lub kłopotliwych zmian procesów. Przy użyciu urządzeń dołączonych można znaleźć niezarządzane urządzenia w sieci i ocenić luki w zabezpieczeniach i zagrożenia. Aby uzyskać więcej informacji, zobacz Odnajdywanie urządzeń.

Uwaga

Zawsze można stosować filtry, aby wykluczyć urządzenia niezarządzane z listy spisu urządzeń. Możesz również użyć kolumny stanu dołączania w zapytaniach interfejsu API, aby odfiltrować urządzenia niezarządzane.

Pobieranie plików poddanych kwarantannie

Utwórz kopię zapasową plików poddanych kwarantannie w bezpiecznej i zgodnej lokalizacji, aby można je było pobrać bezpośrednio z kwarantanny. Przycisk Pobierz plik będzie zawsze dostępny na stronie pliku. To ustawienie jest domyślnie włączone. Dowiedz się więcej o wymaganiach

Domyślnie uproszczona łączność podczas dołączania urządzeń w portalu usługi Defender

To ustawienie ustawi domyślny pakiet dołączania na uproszczoną łączność dla odpowiednich systemów operacyjnych. Nadal masz możliwość korzystania ze standardowego pakietu dołączania na stronie dołączania, ale musisz wybrać go z listy rozwijanej.

Odpowiedź na żywo

Włącz tę funkcję, aby użytkownicy z odpowiednimi uprawnieniami mogli rozpocząć sesję odpowiedzi na żywo na urządzeniach.

Aby uzyskać więcej informacji na temat przypisań ról, zobacz Tworzenie ról i zarządzanie nimi.

Odpowiedź na żywo dla serwerów

Włącz tę funkcję, aby użytkownicy z odpowiednimi uprawnieniami mogli rozpocząć sesję odpowiedzi na żywo na serwerach.

Aby uzyskać więcej informacji na temat przypisań ról, zobacz Tworzenie ról i zarządzanie nimi.

Wykonywanie skryptu bez znaku odpowiedzi na żywo

Włączenie tej funkcji umożliwia uruchamianie niepodpisanych skryptów w sesji odpowiedzi na żywo.

Przerwy w ataku automatycznym

Automatyczne zakłócanie ataków zakłóca ataki, automatycznie zawierając naruszone zasoby używane przez osobę atakującą. Ogranicza ona ruch boczny na wczesnym etapie, zmniejszając w ten sposób ogólny wpływ ataku, zarówno na związane z tym koszty, jak i na utratę produktywności. Jednocześnie pozostawia zespołom ds. operacji zabezpieczeń pełną kontrolę nad badaniem, korygowaniem i przywracaniem zasobów do trybu online. Aby uzyskać więcej informacji, zobacz Automatyczne zakłócanie ataków w Microsoft Defender XDR.

Udostępnianie alertów punktu końcowego w Centrum zgodności firmy Microsoft

Przekazuje alerty zabezpieczeń punktu końcowego i ich stan klasyfikacji do portalu usługi Microsoft Purview, co pozwala ulepszyć zasady zarządzania ryzykiem wewnętrznym za pomocą alertów i korygować ryzyko wewnętrzne, zanim spowodują one szkody. Przekazane dane są przetwarzane i przechowywane w tej samej lokalizacji co dane Office 365.

Po skonfigurowaniu wskaźników naruszenia zasad zabezpieczeń w ustawieniach zarządzania ryzykiem wewnętrznym alerty usługi Defender dla punktów końcowych będą udostępniane odpowiednim użytkownikom za pomocą zarządzania ryzykiem wewnętrznym.

połączenie Microsoft Intune

Usługę Defender for Endpoint można zintegrować z Microsoft Intune, aby umożliwić dostęp warunkowy oparty na ryzyku urządzenia. Po włączeniu tej funkcji będzie można udostępniać informacje o urządzeniu usługi Defender for Endpoint za pomocą Intune, zwiększając wymuszanie zasad.

Ważna

Aby korzystać z tej funkcji, należy włączyć integrację zarówno w Intune, jak i w usłudze Defender for Endpoint. Aby uzyskać więcej informacji na temat konkretnych kroków, zobacz Konfigurowanie dostępu warunkowego w usłudze Defender for Endpoint.

Ta funkcja jest dostępna tylko wtedy, gdy masz następujące wymagania wstępne:

- Licencjonowana dzierżawa dla Enterprise Mobility + Security E3 i systemu Windows E5 (lub Microsoft 365 Enterprise E5)

- Aktywne środowisko Microsoft Intune z dołączonymi urządzeniami z systemem Windows zarządzanymi Intune Microsoft Entra.

Uwierzytelnione dane telemetryczne

Możesz włączyć dane telemetryczne uwierzytelnione, aby zapobiec fałszowaniu danych telemetrycznych na pulpicie nawigacyjnym.

Funkcje wersji zapoznawczej

Dowiedz się więcej o nowych funkcjach w wersji zapoznawczej usługi Defender for Endpoint.

Wypróbuj nadchodzące funkcje, włączając środowisko wersji zapoznawczej. Będziesz mieć dostęp do nadchodzących funkcji, na które możesz przekazać opinię, aby ulepszyć ogólne środowisko, zanim funkcje będą ogólnie dostępne.

Jeśli masz już włączone funkcje w wersji zapoznawczej, zarządzaj ustawieniami z poziomu głównych ustawień Defender XDR.

Aby uzyskać więcej informacji, zobacz funkcje Microsoft Defender XDR wersji zapoznawczej

Powiadomienia o ataku punktu końcowego

Powiadomienia o atakach punktów końcowych umożliwiają firmie Microsoft aktywne wyszukiwanie zagrożeń krytycznych w zależności od pilności i wpływu na dane punktu końcowego.

Aby uzyskać aktywne wyszukiwanie zagrożeń w całym zakresie Microsoft Defender XDR, w tym zagrożeń obejmujących pocztę e-mail, współpracę, tożsamość, aplikacje w chmurze i punkty końcowe, dowiedz się więcej o Microsoft Defender Eksperci.