Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender dla serwerów

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Usługę Defender for Endpoint można wdrożyć w systemie Linux przy użyciu różnych narzędzi i metod. W tym artykule opisano sposób ręcznego wdrażania usługi Defender for Endpoint w systemie Linux. Aby użyć innej metody, zapoznaj się z sekcją Powiązana zawartość.

Ważna

Jeśli chcesz uruchomić wiele rozwiązań zabezpieczeń obok siebie, zobacz Zagadnienia dotyczące wydajności, konfiguracji i obsługi.

Być może skonfigurowano już wzajemne wykluczenia zabezpieczeń dla urządzeń dołączonych do Ochrona punktu końcowego w usłudze Microsoft Defender. Jeśli nadal musisz ustawić wzajemne wykluczenia, aby uniknąć konfliktów, zobacz Dodawanie Ochrona punktu końcowego w usłudze Microsoft Defender do listy wykluczeń dla istniejącego rozwiązania.

Ręczne kroki wdrażania

Pomyślne wdrożenie wymaga wykonania wszystkich następujących zadań:

- Wymagania wstępne i wymagania systemowe

- Konfigurowanie repozytorium oprogramowania systemu Linux

- Wstępna instalacja instalacji lokalizacji niestandardowej

- Instalacja aplikacji

- Pobieranie pakietu dołączania

- Konfiguracja klienta

Wymagania wstępne i wymagania systemowe

Przed rozpoczęciem zobacz Wymagania wstępne dotyczące usługi Defender for Endpoint w systemie Linux , aby zapoznać się z opisem wymagań wstępnych i wymagań systemowych dotyczących bieżącej wersji oprogramowania.

Ostrzeżenie

Uaktualnienie systemu operacyjnego do nowej wersji głównej po zainstalowaniu produktu wymaga ponownej instalacji produktu. Należy odinstalować istniejącą aplikację Defender for Endpoint w systemie Linux, uaktualnić system operacyjny, a następnie ponownie skonfigurować usługę Defender dla punktu końcowego w systemie Linux, wykonując kroki opisane w tym artykule.

Konfigurowanie repozytorium oprogramowania systemu Linux

Usługę Defender for Endpoint w systemie Linux można wdrożyć z jednego z następujących kanałów (oznaczonego jako [channel]): insiders-fast, insiders-slow lub prod. Każdy z tych kanałów odpowiada repozytorium oprogramowania systemu Linux. Instrukcje w tym artykule opisują konfigurowanie urządzenia do korzystania z jednego z tych repozytoriów.

Wybór kanału określa typ i częstotliwość aktualizacji oferowanych urządzeniu. Urządzenia w insiders-fast są pierwszymi, które otrzymują aktualizacje i nowe funkcje, a następnie insiders-slow i wreszcie przez prod.

Aby zapoznać się z nowymi funkcjami i przekazać wczesne opinie, zaleca się skonfigurowanie niektórych urządzeń w przedsiębiorstwie tak, aby korzystały z funkcji insiders-fast lub insiders-slow.

Ostrzeżenie

Przełączenie kanału po początkowej instalacji wymaga ponownej instalacji produktu. Aby przełączyć kanał produktu: odinstaluj istniejący pakiet, skonfiguruj urządzenie tak, aby korzystało z nowego kanału, i wykonaj kroki opisane w tym dokumencie, aby zainstalować pakiet z nowej lokalizacji.

RHEL i warianty (CentOS, Fedora, Oracle Linux, Amazon Linux 2, Rocky i Alma)

Zainstaluj

yum-utils, jeśli nie jest jeszcze zainstalowana:sudo yum install yum-utilsZnajdź odpowiedni pakiet dla dystrybucji i wersji. Skorzystaj z poniższej tabeli, aby ułatwić ci znalezienie pakietu:

Wersja & dystrybucji Pakiet Alma 8.4 i nowsze https://packages.microsoft.com/config/alma/8/prod.repo Alma 9.2 i nowsze https://packages.microsoft.com/config/alma/9/prod.repo RHEL/Centos/Oracle 9.0-9.8 https://packages.microsoft.com/config/rhel/9/prod.repo RHEL/Centos/Oracle 8.0-8.10 https://packages.microsoft.com/config/rhel/8/prod.repo RHEL/Centos/Oracle 7.2-7.9 https://packages.microsoft.com/config/rhel/7.2/prod.repo Amazon Linux 2 https://packages.microsoft.com/config/amazonlinux/2/prod.repo Amazon Linux 2023 https://packages.microsoft.com/config/amazonlinux/2023/prod.repo Fedora 33 https://packages.microsoft.com/config/fedora/33/prod.repo Fedora 34 https://packages.microsoft.com/config/fedora/34/prod.repo Rocky 8.7 i nowsze https://packages.microsoft.com/config/rocky/8/prod.repo Rocky 9.2 i nowsze https://packages.microsoft.com/config/rocky/9/prod.repo Uwaga

W przypadku dystrybucji i wersji zidentyfikuj najbliższy wpis dla niego (według głównej, a następnie pomocniczej) w obszarze

https://packages.microsoft.com/config/rhel/.Porada

Narzędzia do stosowania poprawek jądra online, takie jak Ksplice lub podobne, mogą prowadzić do nieprzewidywalnej stabilności systemu operacyjnego, jeśli usługa Defender for Endpoint jest uruchomiona. Zaleca się tymczasowe zatrzymanie demona usługi Defender for Endpoint przed wykonaniem poprawek jądra online. Po zaktualizowaniu jądra można bezpiecznie uruchomić ponownie usługę Defender for Endpoint w systemie Linux. Ta akcja jest szczególnie ważna w przypadku systemów z systemem Oracle Linux.

W następujących poleceniach zastąp ciąg [version] i [channel] zidentyfikowanymi informacjami:

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/[version]/[channel].repoPorada

Użyj polecenia hostnamectl, aby zidentyfikować informacje związane z systemem, w tym wydanie [wersja].

Jeśli na przykład używasz systemu CentOS 7 i chcesz wdrożyć usługę Defender for Endpoint w systemie Linux z kanału

prod:sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/7/prod.repoJeśli chcesz też eksplorować nowe funkcje na wybranych urządzeniach, możesz wdrożyć usługę Defender for Endpoint w systemie Linux na kanale insiders-fast :

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/rhel/7/insiders-fast.repoZainstaluj klucz publiczny usługi Microsoft GPG:

sudo rpm --import https://packages.microsoft.com/keys/microsoft.asc

SLES i warianty

Uwaga

W przypadku dystrybucji i wersji zidentyfikuj najbliższy wpis dla niego (według głównej, a następnie pomocniczej) w obszarze https://packages.microsoft.com/config/sles/.

W następujących poleceniach zastąp ciąg [dystrybucja] i [wersja] zidentyfikowanymi informacjami:

sudo zypper addrepo -c -f -n microsoft-[channel] https://packages.microsoft.com/config/[distro]/[version]/[channel].repoPorada

Użyj polecenia SPident, aby zidentyfikować informacje związane z systemem, w tym wydanie [wersja].

Jeśli na przykład używasz protokołu SLES 12 i chcesz wdrożyć usługę Defender for Endpoint w systemie Linux z kanału

prod:sudo zypper addrepo -c -f -n microsoft-prod https://packages.microsoft.com/config/sles/12/prod.repoZainstaluj klucz publiczny usługi Microsoft GPG:

sudo rpm --import https://packages.microsoft.com/keys/microsoft.asc

Systemy Ubuntu i Debian

Zainstaluj

curl, jeśli nie jest jeszcze zainstalowana:sudo apt install curlZainstaluj

libplist-utils, jeśli nie jest jeszcze zainstalowana:sudo apt install libplist-utilsUwaga

W przypadku dystrybucji i wersji zidentyfikuj najbliższy wpis dla niego (według głównej, a następnie pomocniczej) w obszarze

https://packages.microsoft.com/config/[distro]/.W poniższym poleceniu zastąp ciąg [dystrybucja] i [wersja] zidentyfikowanymi informacjami:

curl -o microsoft.list https://packages.microsoft.com/config/[distro]/[version]/[channel].listPorada

Użyj polecenia hostnamectl, aby zidentyfikować informacje związane z systemem, w tym wydanie [wersja].

Jeśli na przykład używasz systemu Ubuntu 18.04 i chcesz wdrożyć usługę Defender for Endpoint w systemie Linux z kanału

prod:curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/18.04/prod.listZainstaluj konfigurację repozytorium:

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-[channel].listJeśli na przykład wybrano

prodkanał:sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-prod.listZainstaluj pakiet,

gpgjeśli nie został jeszcze zainstalowany:sudo apt install gpgJeśli

gpgprogram nie jest dostępny, zainstaluj programgnupg.sudo apt install gnupgZainstaluj klucz publiczny usługi Microsoft GPG:

W przypadku systemu Debian 11/Ubuntu 22.04 lub starszego uruchom następujące polecenia.

curl -sSL https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor | sudo tee /etc/apt/trusted.gpg.d/microsoft.gpg > /dev/null sudo chmod o+r /etc/apt/trusted.gpg.d/microsoft.gpgW przypadku systemu Debian 12, Ubuntu 24.04 i nowszych uruchom następujące polecenia.

curl -sSL https://packages.microsoft.com/keys/microsoft.asc | gpg --dearmor | sudo tee /usr/share/keyrings/microsoft-prod.gpg > /dev/null sudo chmod o+r /usr/share/keyrings/microsoft-prod.gpgW przypadku systemu Debian 13 lub nowszego uruchom następujące polecenia.

curl -sSL https://packages.microsoft.com/keys/microsoft-2025.asc | gpg --dearmor | sudo tee /usr/share/keyrings/microsoft-prod.gpg > /dev/null sudo chmod o+r /usr/share/keyrings/microsoft-prod.gpg

Zainstaluj sterownik HTTPS, jeśli nie został jeszcze zainstalowany:

sudo apt install apt-transport-httpsZaktualizuj metadane repozytorium:

sudo apt update

Mariner

Zainstaluj

dnf-plugins-core, jeśli nie jest jeszcze zainstalowana:sudo dnf install dnf-plugins-coreSkonfiguruj i włącz wymagane repozytoria.

Uwaga

Na Mariner, Insider Fast Channel nie jest dostępny.

Jeśli chcesz wdrożyć usługę Defender for Endpoint w systemie Linux z kanału

prod. Użyj następujących poleceńsudo dnf install mariner-repos-extras sudo dnf config-manager --enable mariner-official-extrasJeśli chcesz też zapoznać się z nowymi funkcjami na wybranych urządzeniach, możesz wdrożyć usługę Defender for Endpoint w systemie Linux na kanale wolnych testerów . Użyj następujących poleceń:

sudo dnf install mariner-repos-extras-preview sudo dnf config-manager --enable mariner-official-extras-preview

Wstępna instalacja instalacji lokalizacji niestandardowej

Te kroki mają zastosowanie tylko wtedy, gdy usługa Defender ma być zainstalowana w lokalizacji niestandardowej. Aby uzyskać szczegółowe instrukcje dotyczące instalowania Ochrona punktu końcowego w usłudze Microsoft Defender w lokalizacji niestandardowej, zobacz Ręczna instalacja: instalacja wstępna.

Aby uzyskać szczegółowe informacje na temat instalowania w lokalizacji niestandardowej, zobacz Włączanie wdrażania usługi Defender for Endpoint w systemie Linux w lokalizacji niestandardowej.

Instalacja aplikacji

Użyj poleceń w poniższych sekcjach, aby zainstalować usługę Defender for Endpoint w dystrybucji systemu Linux.

RHEL i warianty (CentOS, Fedora, Oracle Linux, Amazon Linux 2, Rocky i Alma)

sudo yum install mdatp

Uwaga

Jeśli na urządzeniu skonfigurowano wiele repozytoriów firmy Microsoft, możesz określić, z którego repozytorium zainstalować pakiet. W poniższym przykładzie pokazano, jak zainstalować pakiet z kanału production , jeśli na tym urządzeniu skonfigurowano również insiders-fast kanał repozytorium. Taka sytuacja może wystąpić, jeśli używasz wielu produktów firmy Microsoft na urządzeniu. W zależności od dystrybucji i wersji serwera alias repozytorium może być inny niż w poniższym przykładzie.

# list all repositories

yum repolist

...

packages-microsoft-com-prod packages-microsoft-com-prod 316

packages-microsoft-com-prod-insiders-fast packages-microsoft-com-prod-ins 2

...

# install the package from the production repository

sudo yum --enablerepo=packages-microsoft-com-prod install mdatp

SLES i warianty

sudo zypper install mdatp

Uwaga

Jeśli na urządzeniu skonfigurowano wiele repozytoriów firmy Microsoft, możesz określić, z którego repozytorium zainstalować pakiet. W poniższym przykładzie pokazano, jak zainstalować pakiet z kanału production , jeśli na tym urządzeniu skonfigurowano również insiders-fast kanał repozytorium. Taka sytuacja może wystąpić, jeśli używasz wielu produktów firmy Microsoft na urządzeniu.

zypper repos

...

# | Alias | Name | ...

XX | packages-microsoft-com-insiders-fast | microsoft-insiders-fast | ...

XX | packages-microsoft-com-prod | microsoft-prod | ...

...

sudo zypper install packages-microsoft-com-prod:mdatp

Systemy Ubuntu i Debian

sudo apt install mdatp

Uwaga

Jeśli na urządzeniu skonfigurowano wiele repozytoriów firmy Microsoft, możesz określić, z którego repozytorium zainstalować pakiet. W poniższym przykładzie pokazano, jak zainstalować pakiet z kanału production , jeśli na tym urządzeniu skonfigurowano również insiders-fast kanał repozytorium. Taka sytuacja może wystąpić, jeśli używasz wielu produktów firmy Microsoft na urządzeniu.

cat /etc/apt/sources.list.d/*

deb [arch=arm64,armhf,amd64] https://packages.microsoft.com/config/ubuntu/18.04/prod insiders-fast main

deb [arch=amd64] https://packages.microsoft.com/config/ubuntu/18.04/prod bionic main

sudo apt -t bionic install mdatp

Uwaga

Ponowny rozruch nie jest wymagany po zainstalowaniu lub zaktualizowaniu Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux, z wyjątkiem sytuacji, gdy przeprowadzasz inspekcję w trybie niezmiennym.

Mariner

sudo dnf install mdatp

Uwaga

Jeśli na urządzeniu skonfigurowano wiele repozytoriów firmy Microsoft, możesz określić, z którego repozytorium zainstalować pakiet. W poniższym przykładzie pokazano, jak zainstalować pakiet z kanału production , jeśli na tym urządzeniu skonfigurowano również insiders-slow kanał repozytorium. Taka sytuacja może wystąpić, jeśli używasz wielu produktów firmy Microsoft na urządzeniu.

sudo dnf config-manager --disable mariner-official-extras-preview

sudo dnf config-manager --enable mariner-official-extras

Pobieranie pakietu dołączania

Pobierz pakiet dołączania z portalu Microsoft Defender.

Ostrzeżenie

Ponowne pakowanie pakietu instalacyjnego usługi Defender for Endpoint nie jest obsługiwanym scenariuszem. Może to negatywnie wpłynąć na integralność produktu i prowadzić do niekorzystnych wyników, w tym między innymi do wyzwalania niestosowania alertów i aktualizacji powodujących naruszenie.

Ważna

Jeśli ten krok zostanie pominięty, każde wykonane polecenie wyświetli komunikat ostrzegawczy wskazujący, że produkt jest nielicencjonowany.

mdatp health Również polecenie zwraca wartość false.

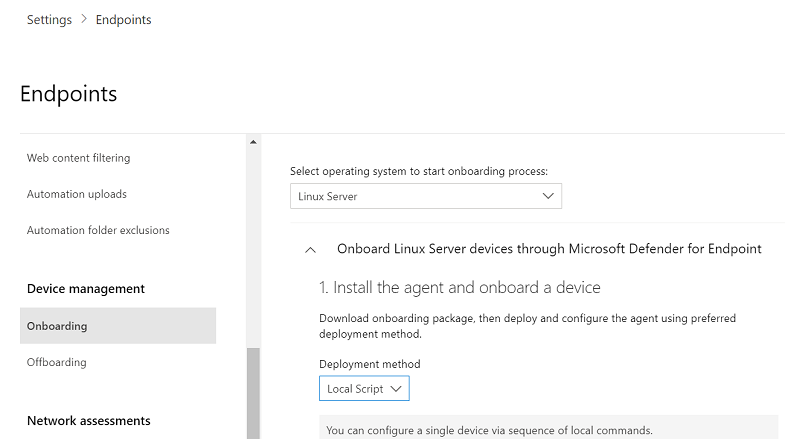

W portalu Microsoft Defender przejdź do pozycji Ustawienia>Punkty końcowe>Dołączanie urządzeń dozarządzania urządzeniami>.

W pierwszym menu rozwijanym wybierz pozycję Linux Server jako system operacyjny. W drugim menu rozwijanym wybierz pozycję Skrypt lokalny jako metodę wdrażania.

Wybierz pozycję Pobierz pakiet dołączania. Zapisz plik jako

WindowsDefenderATPOnboardingPackage.zip.

W wierszu polecenia sprawdź, czy masz plik, i wyodrębnij zawartość archiwum:

ls -ltotal 8 -rw-r--r-- 1 test staff 5752 Feb 18 11:22 WindowsDefenderATPOnboardingPackage.zipunzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: MicrosoftDefenderATPOnboardingLinuxServer.py

Konfiguracja klienta

Skopiuj

MicrosoftDefenderATPOnboardingLinuxServer.pyna urządzenie docelowe.Uwaga

Początkowo urządzenie klienckie nie jest skojarzone z organizacją, a atrybut orgId jest pusty.

mdatp health --field org_idUruchom jedno z następujących poleceń, w zależności od scenariusza:

Uwaga

Aby uruchomić to polecenie, musisz mieć

pythonlubpython3zainstalować na urządzeniu w zależności od dystrybucji i wersji. W razie potrzeby zobacz Instrukcje krok po kroku dotyczące instalowania języka Python w systemie Linux.Jeśli używasz systemu RHEL 8.x lub Ubuntu 20.04 lub nowszego, musisz użyć programu

python3. Uruchom następujące polecenie:sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.pyW przypadku innych dystrybucji i wersji należy użyć polecenia

python. Uruchom następujące polecenie:sudo python MicrosoftDefenderATPOnboardingLinuxServer.pySprawdź, czy urządzenie jest teraz skojarzone z Twoją organizacją i zgłosi prawidłowy identyfikator organizacji:

mdatp health --field org_idSprawdź stan kondycji produktu, uruchamiając następujące polecenie. Zwracana wartość

trueoznacza, że produkt działa zgodnie z oczekiwaniami:mdatp health --field healthyWażna

Gdy produkt zostanie uruchomiony po raz pierwszy, pobierze najnowsze definicje chroniące przed złośliwym oprogramowaniem. Ten proces może potrwać do kilku minut w zależności od łączności sieciowej. W tym czasie wymienione wcześniej polecenie zwraca wartość

false. Stan aktualizacji definicji można sprawdzić za pomocą następującego polecenia:mdatp health --field definitions_statusMoże być również konieczne skonfigurowanie serwera proxy po zakończeniu instalacji początkowej. Zobacz Konfigurowanie usługi Defender dla punktu końcowego w systemie Linux w celu odnajdywania statycznego serwera proxy: konfiguracja po instalacji.

Uruchom test wykrywania oprogramowania antywirusowego, aby sprawdzić, czy urządzenie jest prawidłowo dołączone i jest raportowane do usługi. Wykonaj następujące kroki na nowo dołączonym urządzeniu:

Upewnij się, że ochrona w czasie rzeczywistym jest włączona (oznaczona wynikiem uruchomienia następującego

truepolecenia):mdatp health --field real_time_protection_enabledJeśli nie jest włączona, wykonaj następujące polecenie:

mdatp config real-time-protection --value enabledAby uruchomić test wykrywania, otwórz okno Terminal, a następnie uruchom następujące polecenie:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtMożesz uruchomić więcej testów wykrywania plików zip przy użyciu jednego z następujących poleceń:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipPliki powinny zostać poddane kwarantannie przez usługę Defender for Endpoint w systemie Linux.

Użyj następującego polecenia, aby wyświetlić listę wszystkich wykrytych zagrożeń:

mdatp threat list

Uruchom test wykrywania EDR i symuluj wykrywanie, aby sprawdzić, czy urządzenie jest prawidłowo dołączone i raportuje do usługi. Wykonaj następujące kroki na nowo dołączonym urządzeniu:

Sprawdź, czy dołączony serwer z systemem Linux jest wyświetlany w Microsoft Defender XDR. Jeśli jest to pierwsze dołączenie maszyny, jej wyświetlenie może potrwać do 20 minut.

Pobierz i wyodrębnij plik skryptu na dołączony serwer z systemem Linux, a następnie uruchom następujące polecenie:

./mde_linux_edr_diy.shPo kilku minutach należy podnieść wykrywanie w Microsoft Defender XDR.

Przyjrzyj się szczegółom alertu, osi czasu maszyny i wykonaj typowe kroki badania.

Zależności pakietów zewnętrznych

Aby uzyskać informacje, zobacz Wymagania wstępne dotyczące Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux: zależność pakietu zewnętrznego.

Rozwiąż problemy z instalacją

Jeśli wystąpią problemy z instalacją, w celu samodzielnego rozwiązywania problemów wykonaj następujące kroki:

Aby uzyskać informacje na temat znajdowania dziennika wygenerowanego automatycznie po wystąpieniu błędu instalacji, zobacz Problemy z instalacją dziennika.

Aby uzyskać informacje o typowych problemach z instalacją, zobacz Problemy z instalacją.

Jeśli kondycja urządzenia to

false, zobacz Problemy z kondycją agenta punktu końcowego w usłudze Defender for Endpoint.W przypadku problemów z wydajnością produktu zobacz Rozwiązywanie problemów z wydajnością.

Aby uzyskać informacje o problemach z serwerem proxy i łącznością, zobacz Rozwiązywanie problemów z łącznością w chmurze.

Aby uzyskać pomoc techniczną od firmy Microsoft, otwórz bilet pomocy technicznej i podaj pliki dziennika utworzone przy użyciu analizatora klienta.

Jak przełączać się między kanałami

Aby na przykład zmienić kanał z Insiders-Fast na Produkcyjny, wykonaj następujące czynności:

Odinstaluj

Insiders-Fast channelwersję usługi Defender for Endpoint w systemie Linux.sudo yum remove mdatpWyłączanie usługi Defender dla punktu końcowego w kanale Insiders-Fast systemu Linux

sudo yum-config-manager --disable packages-microsoft-com-fast-prodZainstaluj ponownie Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux przy użyciu

Production channelpolecenia i dołącz urządzenie w portalu Microsoft Defender.

Jak skonfigurować zasady dla usługi Defender dla punktu końcowego w systemie Linux

Aby skonfigurować ustawienia oprogramowania antywirusowego i EDR, zobacz następujące artykuły:

- Zarządzanie ustawieniami zabezpieczeń usługi Defender for Endpoint opisuje sposób konfigurowania ustawień w portalu Microsoft Defender. (Zalecana jest ta metoda).

- W temacie Set preferences for Defender for Endpoint on Linux (Ustawianie preferencji dla usługi Defender dla punktu końcowego w systemie Linux ) opisano ustawienia, które można skonfigurować.

Odinstalowywanie usługi Defender dla punktu końcowego w systemie Linux

Aby ręcznie odinstalować, wykonaj następujące polecenie dla dystrybucji systemu Linux.

-

sudo yum remove mdatpdla RHEL i wariantów (CentOS i Oracle Linux). -

sudo zypper remove mdatpdla SLES i wariantów. -

sudo apt purge mdatpsystemów Ubuntu i Debian. -

sudo dnf remove mdatpdla marynarza

Zawartość pokrewna

Wymagania wstępne dotyczące usługi Defender dla punktu końcowego w systemie Linux

Inne metody wdrażania:

- Wdrażanie oparte na skryptach instalatora

- Wdrożenie oparte na usłudze Ansible

- Wdrażanie oparte na programie Chef

- Wdrożenie oparte na usłudze Puppet

- Wdrażanie oparte na aplikacji Saltstack

- Łączenie maszyn innych niż Azure z usługą Defender for Cloud za pomocą usługi Defender for Endpoint (bezpośrednie dołączanie przy użyciu usługi Defender for Cloud)

- Wskazówki dotyczące wdrażania usługi Defender for Endpoint w systemie Linux dla systemu SAP

- Instalowanie usługi Defender for Endpoint w systemie Linux w lokalizacji niestandardowej

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Ochrona punktu końcowego w usłudze Microsoft Defender.