Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Porada

Aby zapoznać się z tym artykułem, zapoznaj się z naszym przewodnikiem po konfiguracji Ochrona punktu końcowego w usłudze Microsoft Defender, aby zapoznać się z najlepszymi rozwiązaniami i poznać podstawowe narzędzia, takie jak zmniejszanie obszaru podatnego na ataki i ochrona nowej generacji. Aby uzyskać dostosowane środowisko oparte na środowisku, możesz uzyskać dostęp do przewodnika automatycznej konfiguracji usługi Defender for Endpoint w Centrum administracyjne platformy Microsoft 365.

Maksymalizuj dostępne możliwości zabezpieczeń i lepiej chronij przedsiębiorstwo przed zagrożeniami cybernetycznymi, wdrażając Ochrona punktu końcowego w usłudze Microsoft Defender i dołączając urządzenia. Dołączanie urządzeń umożliwia szybkie identyfikowanie i zatrzymywanie zagrożeń, określanie priorytetów zagrożeń oraz rozwijanie ochrony między systemami operacyjnymi i urządzeniami sieciowymi.

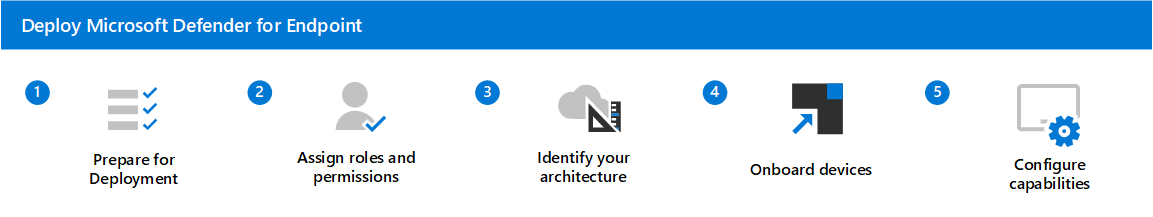

Ten przewodnik zawiera pięć kroków ułatwiających wdrożenie usługi Defender for Endpoint jako wieloplatformowego rozwiązania do ochrony punktów końcowych. Ułatwia ona wybór najlepszego narzędzia do wdrażania, dołączanie urządzeń i konfigurowanie możliwości. Każdy krok odpowiada oddzielnemu artykułowi.

Kroki wdrażania usługi Defender for Endpoint są następujące:

- Krok 1 . Konfigurowanie wdrożenia Ochrona punktu końcowego w usłudze Microsoft Defender: ten krok koncentruje się na przygotowaniu środowiska do wdrożenia.

- Krok 2. Przypisywanie ról i uprawnień: identyfikowanie i przypisywanie ról oraz uprawnień do wyświetlania usługi Defender for Endpoint i zarządzania nią.

- Krok 3. Identyfikowanie architektury i wybieranie metody wdrażania: identyfikowanie architektury i metody wdrażania, która najlepiej odpowiada Twojej organizacji.

- Krok 4. Dołączanie urządzeń: Ocena i dołączanie urządzeń do usługi Defender for Endpoint.

- Krok 5. Konfigurowanie możliwości: teraz możesz skonfigurować funkcje zabezpieczeń usługi Defender for Endpoint w celu ochrony urządzeń.

Ważna

Jeśli chcesz uruchomić wiele rozwiązań zabezpieczeń obok siebie, zobacz Zagadnienia dotyczące wydajności, konfiguracji i obsługi.

Być może skonfigurowano już wzajemne wykluczenia zabezpieczeń dla urządzeń dołączonych do Ochrona punktu końcowego w usłudze Microsoft Defender. Jeśli nadal musisz ustawić wzajemne wykluczenia, aby uniknąć konfliktów, zobacz Dodawanie Ochrona punktu końcowego w usłudze Microsoft Defender do listy wykluczeń dla istniejącego rozwiązania.

Wymagania

Oto lista wymagań wstępnych wymaganych do wdrożenia usługi Defender for Endpoint:

- Jesteś administratorem zabezpieczeń

- Środowisko spełnia minimalne wymagania

- Masz pełny spis środowiska. Poniższa tabela zawiera punkt wyjścia do zbierania informacji i upewnienia się, że osoby biorące udział w projekcie rozumieją Twoje środowisko. Spis pomaga zidentyfikować potencjalne zależności i/lub zmiany wymagane w technologiach lub procesach.

Ważna

Firma Microsoft rekomenduje używanie ról z najmniejszą liczbą uprawnień. Pomaga to zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

| Co | Opis |

|---|---|

| Liczba punktów końcowych | Całkowita liczba punktów końcowych według systemu operacyjnego. |

| Liczba serwerów | Całkowita liczba serwerów według wersji systemu operacyjnego. |

| Aparat zarządzania | Nazwa i wersja aparatu zarządzania (na przykład System Center Configuration Manager Current Branch 1803). |

| Dystrybucja CDOC | Struktura CDOC wysokiego poziomu (na przykład warstwa 1 zlecona firmie Contoso, warstwy 2 i warstwy 3 dystrybuowana w całej Europie i Azji). |

| Informacje o zabezpieczeniach i zdarzenia (SIEM) | Technologia SIEM w użyciu. |

Następny krok

Rozpocznij wdrożenie od kroku 1 — konfigurowanie wdrożenia Ochrona punktu końcowego w usłudze Microsoft Defender

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.