Konfigurowanie wdrożenia Ochrona punktu końcowego w usłudze Microsoft Defender

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Pierwszym krokiem podczas wdrażania Ochrona punktu końcowego w usłudze Microsoft Defender jest skonfigurowanie środowiska usługi Defender for Endpoint.

W tym scenariuszu wdrażania przedstawiono następujące kroki:

- Walidacja licencjonowania

- Konfiguracja dzierżawy

- Konfiguracja sieci

Uwaga

W celu prowadzenia cię przez typowe wdrożenie ten scenariusz obejmuje tylko użycie Microsoft Configuration Manager. Usługa Defender for Endpoint obsługuje korzystanie z innych narzędzi dołączania, ale nie omówimy tych scenariuszy w przewodniku wdrażania. Aby uzyskać więcej informacji, zobacz Identify Defender for Endpoint architecture and deployment method (Identyfikowanie usługi Defender dla architektury punktu końcowego i metody wdrażania).

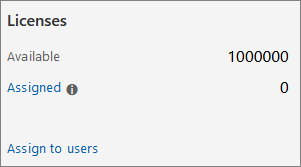

Sprawdzanie stanu licencji

Sprawdzanie stanu licencji i poprawnego aprowizowania można wykonać za pośrednictwem centrum administracyjnego lub za pośrednictwem Azure Portal firmy Microsoft.

Aby wyświetlić licencje, przejdź do Azure Portal firmy Microsoft i przejdź do sekcji Licencja microsoft Azure Portal.

Alternatywnie w centrum administracyjnym przejdź do pozycji Subskrypcje rozliczeniowe>.

Na ekranie zostaną wyświetlone wszystkie aprowizowane licencje i ich bieżący stan.

Weryfikacja dostawcy usług w chmurze

Aby uzyskać dostęp do licencji aprowizowanych w firmie i sprawdzić stan licencji, przejdź do centrum administracyjnego.

W portalu partnerskim wybierz pozycję Administrowanie usługami > Office 365.

Kliknięcie linku Portal partnerski otwiera opcję Administracja w imieniu i zapewnia dostęp do centrum administracyjnego klienta.

Konfiguracja dzierżawy

Inicjowanie dzierżawy Ochrona punktu końcowego w usłudze Microsoft Defender jest łatwe. W menu nawigacji wybierz dowolny element w sekcji Punkty końcowe lub dowolną funkcję Microsoft Defender XDR, taką jak Zdarzenia, Wyszukiwanie zagrożeń, Centrum akcji lub Analiza zagrożeń, aby rozpocząć proces tworzenia dzierżawy.

W przeglądarce internetowej przejdź do portalu Microsoft Defender.

Lokalizacja centrum danych

Ochrona punktu końcowego w usłudze Microsoft Defender przechowuje i przetwarza dane w tej samej lokalizacji, w której jest używana Microsoft Defender XDR. Jeśli Microsoft Defender XDR nie została jeszcze włączona, dołączanie do usługi Defender for Endpoint również włącza Defender XDR, a nowa lokalizacja centrum danych jest automatycznie wybierana na podstawie lokalizacji aktywnych usług zabezpieczeń platformy Microsoft 365. Wybrana lokalizacja centrum danych jest wyświetlana na ekranie.

Konfiguracja sieci

Upewnij się, że urządzenia mogą łączyć się z usługą Defender for Endpoint w chmurze. Zalecane jest użycie serwera proxy.

KROK 1. Skonfiguruj środowisko sieciowe, aby zapewnić łączność z usługą Defender for Endpoint. KROK 2. Konfigurowanie urządzeń w celu nawiązania połączenia z usługą Defender for Endpoint przy użyciu serwera proxy. KROK 3. Weryfikowanie łączności klienta z adresami URL usługi Ochrona punktu końcowego w usłudze Microsoft Defender.

W niektórych scenariuszach możesz chcieć zezwolić na ruch do adresów IP. Nie wszystkie usługi są dostępne w ten sposób i należy ocenić, jak rozwiązać ten potencjalny problem w środowisku — na przykład przez centralne pobieranie i dystrybucję aktualizacji. Aby uzyskać więcej informacji, zobacz Opcja 2: Konfigurowanie łączności przy użyciu statycznych zakresów adresów IP.

Następny krok

- Przejdź do kroku 2 — przypisywanie ról i uprawnień

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla