Omówienie zaawansowanego schematu wyszukiwania zagrożeń

Dotyczy:

- Microsoft Defender XDR

Ważna

Niektóre informacje zawarte w tym artykule odnoszą się do wersji wstępnej produktu, który może zostać znacznie zmodyfikowany do czasu wydania wersji komercyjnej. Firma Microsoft nie udziela żadnych gwarancji, wyrażonych ani dorozumianych, w odniesieniu do informacji podanych tutaj.

Zaawansowany schemat wyszukiwania zagrożeń składa się z wielu tabel, które zawierają informacje o zdarzeniach lub informacje o urządzeniach, alertach, tożsamościach i innych typach jednostek. Aby efektywnie tworzyć zapytania obejmujące wiele tabel, należy zrozumieć tabele i kolumny w zaawansowanym schemacie wyszukiwania zagrożeń.

Pobieranie informacji o schemacie

Podczas konstruowania zapytań użyj wbudowanego odwołania do schematu, aby szybko uzyskać następujące informacje o każdej tabeli w schemacie:

- Opis tabel — typ danych zawartych w tabeli i źródło tych danych.

- Kolumny — wszystkie kolumny w tabeli.

-

Typy akcji — możliwe wartości w kolumnie

ActionTypereprezentujące typy zdarzeń obsługiwane przez tabelę. Te informacje są udostępniane tylko w przypadku tabel zawierających informacje o zdarzeniu. - Przykładowe zapytanie — przykładowe zapytania, które zawierają sposób wykorzystania tabeli.

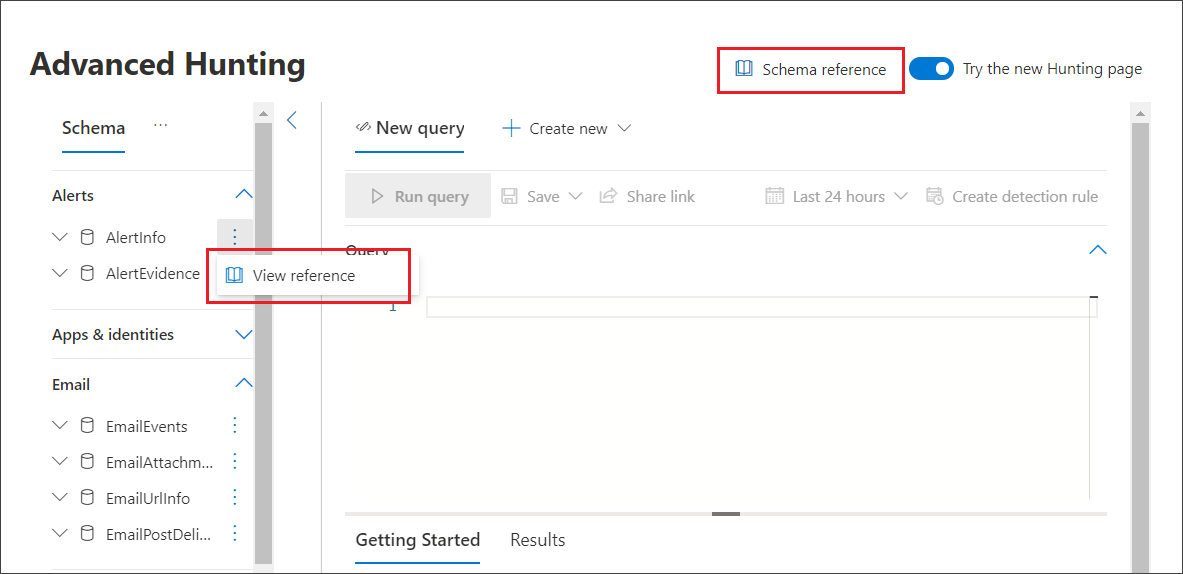

Uzyskiwanie dostępu do dokumentacji schematu

Aby szybko uzyskać dostęp do odwołania do schematu, wybierz akcję Wyświetl odwołanie obok nazwy tabeli w reprezentacji schematu. Możesz również wybrać pozycję Odwołanie do schematu , aby wyszukać tabelę.

Poznaj tabele schematów

Poniższe odwołanie zawiera listę wszystkich tabel w schemacie. Każda nazwa tabeli łączy się ze stroną opisującą nazwy kolumn dla tej tabeli. Nazwy tabel i kolumn są również wymienione w Microsoft Defender XDR jako część reprezentacji schematu na zaawansowanym ekranie wyszukiwania zagrożeń.

| Nazwa tabeli | Opis |

|---|---|

| AADSignInEventsBeta | Microsoft Entra logowania interakcyjne i nieinterakcyjne |

| AADSpnSignInEventsBeta | Microsoft Entra jednostki usługi i logowania tożsamości zarządzanej |

| AlertEvidence | Pliki, adresy IP, adresy URL, użytkownicy lub urządzenia skojarzone z alertami |

| AlertInfo | Alerty z Ochrona punktu końcowego w usłudze Microsoft Defender, Ochrona usługi Office 365 w usłudze Microsoft Defender, Microsoft Defender for Cloud Apps i Microsoft Defender for Identity, w tym informacje o ważności i kategoryzacji zagrożeń |

| BehaviorEntities (wersja zapoznawcza) | Typy danych zachowania w Microsoft Defender for Cloud Apps (niedostępne dla GCC) |

| BehaviorInfo (wersja zapoznawcza) | Alerty z Microsoft Defender for Cloud Apps (niedostępne dla GCC) |

| CloudAppEvents | Zdarzenia obejmujące konta i obiekty w Office 365 i innych aplikacjach i usługach w chmurze |

| CloudAuditEvents | Zdarzenia inspekcji chmury dla różnych platform w chmurze chronionych przez organizację Microsoft Defender for Cloud |

| DeviceEvents | Wiele typów zdarzeń, w tym zdarzenia wyzwalane przez mechanizmy kontroli zabezpieczeń, takie jak program antywirusowy Microsoft Defender i ochrona przed lukami w zabezpieczeniach |

| DeviceFileCertificateInfo | Informacje o certyfikacie podpisanych plików uzyskanych ze zdarzeń weryfikacji certyfikatu w punktach końcowych |

| DeviceFileEvents | Tworzenie, modyfikowanie i inne zdarzenia systemu plików |

| DeviceImageLoadEvents | Zdarzenia ładowania biblioteki DLL |

| DeviceInfo | Informacje o maszynie, w tym informacje o systemie operacyjnym |

| DeviceLogonEvents | Logowania i inne zdarzenia uwierzytelniania na urządzeniach |

| DeviceNetworkEvents | Połączenie sieciowe i powiązane zdarzenia |

| DeviceNetworkInfo | Właściwości sieciowe urządzeń, w tym karty fizyczne, adresy IP i MAC, a także połączone sieci i domeny |

| DeviceProcessEvents | Tworzenie procesów i powiązane zdarzenia |

| DeviceRegistryEvents | Tworzenie i modyfikowanie wpisów rejestru |

| DeviceTvmHardwareFirmware | Informacje o sprzęcie i oprogramowaniu układowym urządzeń sprawdzone przez Zarządzanie lukami w zabezpieczeniach w usłudze Defender |

| DeviceTvmInfoGathering | Zarządzanie lukami w zabezpieczeniach w usłudze Defender zdarzenia oceny, w tym stany konfiguracji i obszaru podatnego na ataki |

| DeviceTvmInfoGatheringKB | Metadane zdarzeń oceny zebranych DeviceTvmInfogathering w tabeli |

| DeviceTvmSecureConfigurationAssessment | Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender zdarzenia oceny wskazujące stan różnych konfiguracji zabezpieczeń na urządzeniach |

| DeviceTvmSecureConfigurationAssessmentKB | Baza wiedzy na temat różnych konfiguracji zabezpieczeń używanych przez Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender do oceny urządzeń; obejmuje mapowania na różne standardy i testy porównawcze |

| DeviceTvmSoftwareEvidenceBeta | Informacje dowodowe dotyczące miejsca wykrycia określonego oprogramowania na urządzeniu |

| DeviceTvmSoftwareInventory | Spis oprogramowania zainstalowanego na urządzeniach, w tym informacje o ich wersji i stan zakończenia pomocy technicznej |

| DeviceTvmSoftwareVulnerabilities | Luki w zabezpieczeniach oprogramowania znalezione na urządzeniach i lista dostępnych aktualizacji zabezpieczeń, które rozwiązują każdą lukę w zabezpieczeniach |

| DeviceTvmSoftwareVulnerabilitiesKB | Baza wiedzy dotycząca publicznie ujawnionych luk w zabezpieczeniach, w tym tego, czy kod wykorzystujący luki w zabezpieczeniach jest publicznie dostępny |

| EmailAttachmentInfo | Informacje o plikach dołączonych do wiadomości e-mail |

| EmailEvents | Zdarzenia poczty e-mail platformy Microsoft 365, w tym dostarczanie wiadomości e-mail i blokowanie zdarzeń |

| EmailPostDeliveryEvents | Zdarzenia zabezpieczeń występujące po dostarczeniu, gdy platforma Microsoft 365 dostarczy wiadomości e-mail do skrzynki pocztowej adresata |

| EmailUrlInfo | Informacje o adresach URL wiadomości e-mail |

| ExposureGraphEdges | Zarządzanie stopniem zagrożenia bezpieczeństwa przez firmę Microsoft informacje o krawędzi wykresu ekspozycji zapewniają wgląd w relacje między jednostkami i zasobami na wykresie |

| ExposureGraphNodes | Zarządzanie stopniem zagrożenia bezpieczeństwa przez firmę Microsoft informacje o węźle wykresu ekspozycji, o jednostkach organizacyjnych i ich właściwościach |

| IdentityDirectoryEvents | Zdarzenia z udziałem lokalnego kontrolera domeny z uruchomioną usługą Active Directory (AD). Ta tabela obejmuje szereg zdarzeń związanych z tożsamością i zdarzeń systemowych na kontrolerze domeny. |

| IdentityInfo | Informacje o kontach z różnych źródeł, w tym Tożsamość Microsoft Entra |

| IdentityLogonEvents | Zdarzenia uwierzytelniania w usługach Active Directory i Microsoft Usługi online |

| IdentityQueryEvents | Zapytania dotyczące obiektów usługi Active Directory, takich jak użytkownicy, grupy, urządzenia i domeny |

| UrlClickEvents | Kliknięcia bezpiecznych linków z wiadomości e-mail, aplikacji Teams i aplikacji Office 365 |

Tematy pokrewne

- Omówienie zaawansowanego wyszukiwania zagrożeń

- Nauka języka zapytań

- Praca z wynikami zapytań

- Używanie zapytań udostępnionych

- Wyszukiwanie zagrożeń na urządzeniach, w wiadomościach e-mail, aplikacjach i tożsamościach

- Stosowanie najlepszych rozwiązań dla zapytań

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.