Zarządzanie możliwością oszustwa w usłudze Microsoft Defender XDR

Dotyczy:

- Microsoft Defender XDR

- Ochrona punktu końcowego w usłudze Microsoft Defender

Ważne

Niektóre informacje w tym artykule dotyczą wstępnie wydanych produktów/usług, które mogą zostać znacząco zmodyfikowane przed komercyjną wersją. Firma Microsoft nie udziela żadnych gwarancji, wyraźnych ani dorozumianych, w odniesieniu do podanych tutaj informacji.

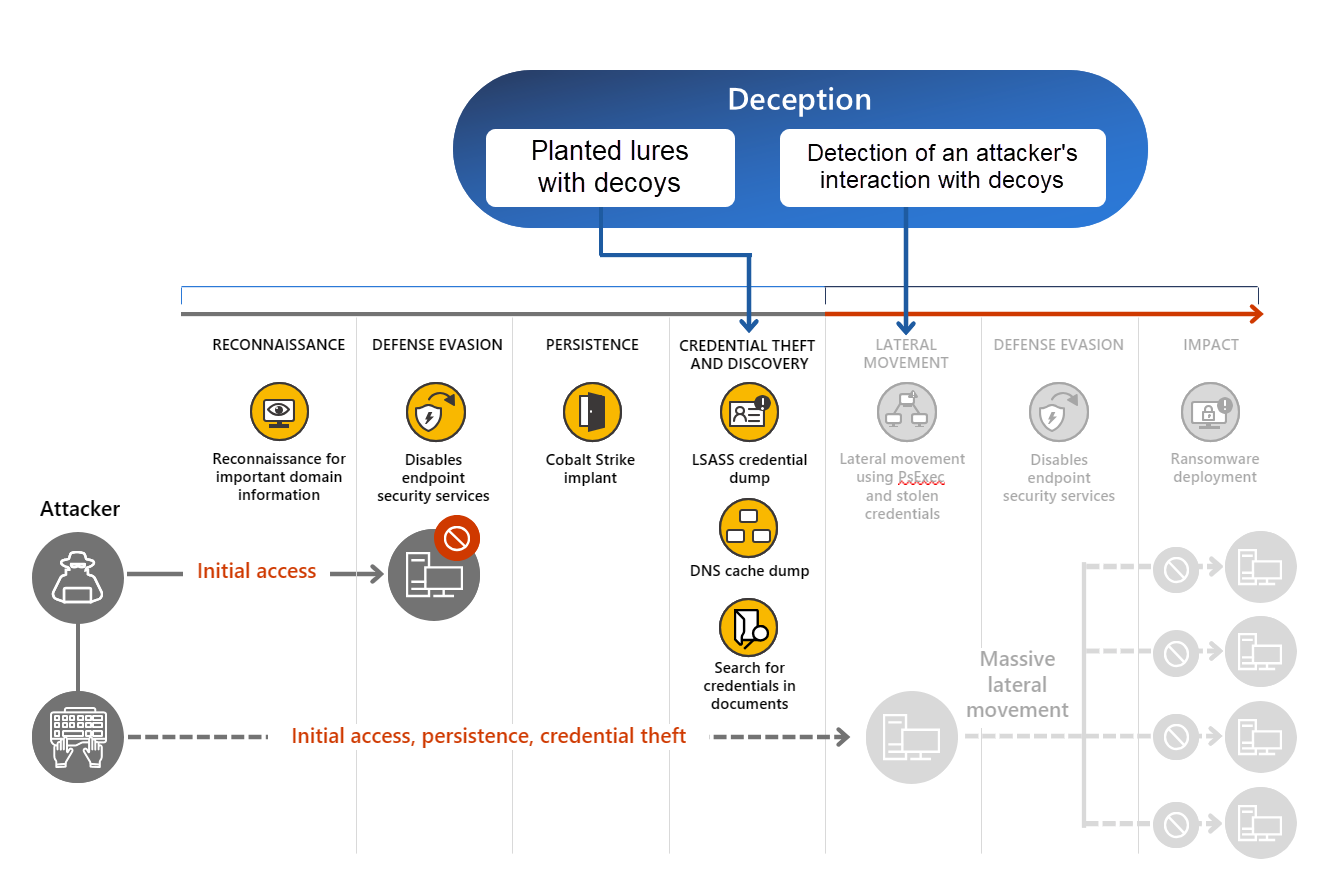

Usługa Microsoft Defender XDR dzięki wbudowanej funkcji oszustwa zapewnia wysoką pewność wykrywania ruchów bocznych obsługiwanych przez człowieka, uniemożliwiając atakom dotarcie do krytycznych zasobów organizacji. Różne ataki, takie jak naruszenie zabezpieczeń poczty e-mail (BEC) w firmie, oprogramowanie wymuszające okup, naruszenia organizacji i ataki na państwo narodowe, często korzystają z ruchu bocznego i mogą być trudne do wykrycia z wysokim zaufaniem we wczesnych etapach. Technologia oszustwa usługi Defender XDR zapewnia wykrywanie wysokiego zaufania na podstawie sygnałów oszustwa skorelowanych z sygnałami usługi Microsoft Defender for Endpoint.

Możliwość oszustwa automatycznie generuje autentycznie wyglądające konta wabika, hosty i przynęty. Wygenerowane fałszywe zasoby są następnie automatycznie wdrażane dla określonych klientów. Gdy osoba atakująca wchodzi w interakcję z wabikami lub przynętami, możliwość oszustwa wywołuje alerty o wysokim poziomie ufności, pomagając w badaniach zespołu ds. zabezpieczeń i umożliwiając im obserwowanie metod i strategii osoby atakującej. Wszystkie alerty zgłaszane przez funkcję oszustwa są automatycznie skorelowane ze zdarzeniami i są w pełni zintegrowane z usługą Microsoft Defender XDR. Ponadto technologia oszustwa jest zintegrowana z usługą Defender for Endpoint, co minimalizuje potrzeby wdrożenia.

Aby zapoznać się z omówieniem możliwości oszustwa, obejrzyj poniższy film wideo.

W poniższej tabeli wymieniono wymagania dotyczące włączania możliwości oszustwa w usłudze Microsoft Defender XDR.

| Wymaganie | Szczegóły |

|---|---|

| Wymagania dotyczące subskrypcji | Jedna z tych subskrypcji: — Microsoft 365 E5 — Microsoft Security E5 — Microsoft Defender for Endpoint Plan 2 |

| Wymagania dotyczące wdrażania | Wymagania: — Usługa Defender for Endpoint to podstawowe rozwiązanie - EDRZautomatyzowane badanie i funkcje reagowania w usłudze Defender for Endpoint są skonfigurowane — urządzenia są przyłączone lubprzyłączone hybrydowo w usłudze Microsoft Entra — program PowerShell jest włączony na urządzeniach — Funkcja oszustwa obejmuje klientów działających w systemie Windows 10 RS5 i nowszych wersjach zapoznawczych |

| Uprawnienia | Musisz mieć jedną z następujących ról przypisanych w centrum administracyjnym usługi Microsoft Entra lub w centrum administracyjnym platformy Microsoft 365 , aby skonfigurować możliwości oszustwa: — Administrator globalny — Administrator zabezpieczeń — Zarządzanie ustawieniami systemu portalu |

Uwaga

Firma Microsoft zaleca używanie ról z mniejszą liczbą uprawnień w celu uzyskania lepszych zabezpieczeń. Rola administratora globalnego, która ma wiele uprawnień, powinna być używana tylko w sytuacjach awaryjnych, gdy nie pasuje żadna inna rola.

Technologia oszustwa jest środkiem bezpieczeństwa, który zapewnia natychmiastowe alerty o potencjalnym ataku na zespoły zabezpieczeń, co pozwala im reagować w czasie rzeczywistym. Technologia oszustwa tworzy fałszywe zasoby, takie jak urządzenia, użytkownicy i hosty, które wydają się należeć do sieci.

Osoby atakujące wchodzące w interakcję z fałszywymi zasobami sieciowymi skonfigurowanymi przez funkcję oszustwa mogą pomóc zespołom ds. zabezpieczeń zapobiegać potencjalnym atakom, narażając organizację na ataki, i monitorować działania osób atakujących, aby obrońcy mogli jeszcze bardziej poprawić bezpieczeństwo środowiska.

Wbudowana funkcja oszustwa w portalu usługi Microsoft Defender używa reguł do tworzenia wabika i przynęt zgodnych ze środowiskiem. Ta funkcja ma zastosowanie do uczenia maszynowego, aby sugerować wabiki i przynęty dostosowane do twojej sieci. Możesz również użyć funkcji oszustwa, aby ręcznie utworzyć wabiki i przynęty. Te wabiki i przynęty są następnie automatycznie wdrażane w sieci i sadzone na urządzeniach określonych przy użyciu programu PowerShell.

Rysunek 1. Technologia oszustwa, dzięki wykrywaniu wysokiej pewności ruchu bocznego obsługiwanego przez człowieka, ostrzega zespoły zabezpieczeń, gdy osoba atakująca wchodzi w interakcję z fałszywymi hostami lub przynętami

Wabiki to fałszywe urządzenia i konta, które wydają się należeć do Twojej sieci. Przynęty są fałszywymi treściami sadzonymi na określonych urządzeniach lub kontach i są używane do przyciągania osoby atakującej. Zawartość może być dokumentem, plikiem konfiguracji, poświadczeniami w pamięci podręcznej lub dowolną zawartością, z którą osoba atakująca może prawdopodobnie odczytywać, kraść lub wchodzić w interakcje. Przynęty imitują ważne informacje, ustawienia lub poświadczenia firmy.

W funkcji oszustwa dostępne są dwa typy przynęt:

- Podstawowe przynęty — posadzone dokumenty, pliki linków i takie, które nie mają ani minimalnej interakcji ze środowiskiem klienta.

- Zaawansowane przynęty — sadzina zawartość, taka jak buforowane poświadczenia i przechwycenia, które reagują na środowisko klienta lub wchodzą w interakcje ze środowiskiem klienta. Na przykład osoby atakujące mogą wchodzić w interakcje z poświadczeniami wabika, które zostały wstrzyknięte odpowiedzi na zapytania usługi Active Directory, których można użyć do logowania.

Uwaga

Przynęty są sadzone tylko na klientach systemu Windows zdefiniowanych w zakresie reguły oszustwa. Jednak próby użycia dowolnego hosta lub konta wabika na dowolnym kliencie dołączonym do usługi Defender for Endpoint zgłaszają alert o oszustwie. Dowiedz się, jak dołączać klientów w obszarze Dołączanie do usługi Microsoft Defender for Endpoint. Sadzenia przynęt w systemie Windows Server 2016 i nowszych jest planowane do przyszłego rozwoju.

W regule oszustwa można określić wabiki, przynęty i zakres. Zobacz Konfigurowanie funkcji oszustwa , aby dowiedzieć się więcej na temat tworzenia i modyfikowania reguł oszustw.

Gdy osoba atakująca używa wabika lub przynęty na dowolnym kliencie dołączonym do usługi Defender for Endpoint, funkcja oszustwa wyzwala alert wskazujący możliwe działanie osoby atakującej, niezależnie od tego, czy na kliencie wdrożono oszustwo.

Alerty oparte na wykrywaniu oszustw zawierają zwodnicze w tytule. Oto kilka przykładów tytułów alertów:

- Próba logowania przy użyciu zwodniczego konta użytkownika

- Próba połączenia z zwodniczym hostem

Szczegóły alertu zawierają:

- Tag Oszustwa

- Konto użytkownika lub urządzenia wabika, z którego pochodzi alert

- Typ ataku, taki jak próby logowania lub próby ruchu bocznego

Rysunek 2. Szczegóły alertu związanego z oszustwem

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.