Badanie zdarzeń w usłudze Microsoft Defender XDR

Dotyczy:

- Microsoft Defender XDR

Microsoft Defender XDR agreguje wszystkie powiązane alerty, zasoby, badania i dowody z różnych urządzeń, użytkowników i skrzynek pocztowych w zdarzenia, aby umożliwić kompleksowe zapoznanie się z całym zakresem ataku.

W ramach zdarzenia analizujesz alerty wpływające na sieć, rozumiesz, co one oznaczają, i zbierasz dowody, aby można było opracować skuteczny plan korygowania.

Wstępne badanie

Przed zapoznaniem się ze szczegółami przyjrzyj się właściwościom i całej historii ataku incydentu.

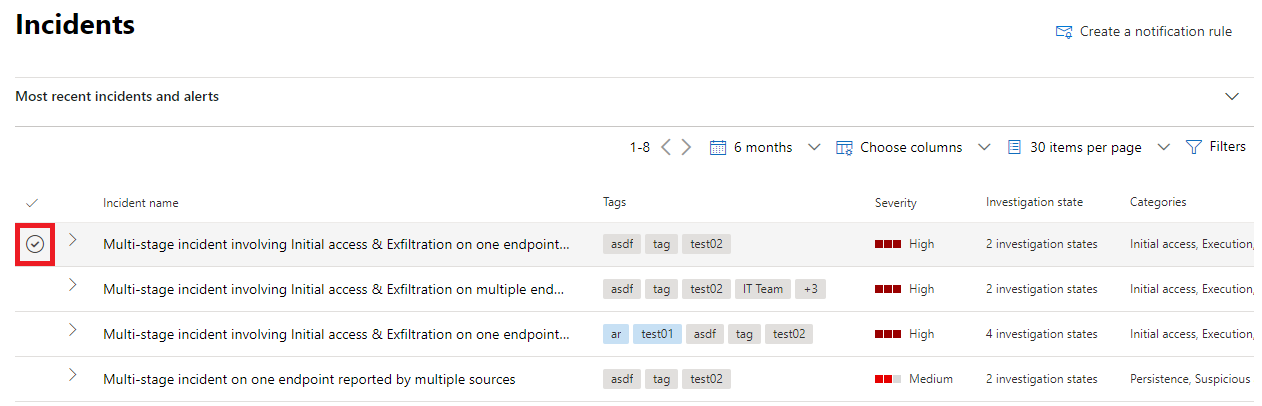

Możesz zacząć od wybrania zdarzenia z kolumny znacznika wyboru. Oto przykład.

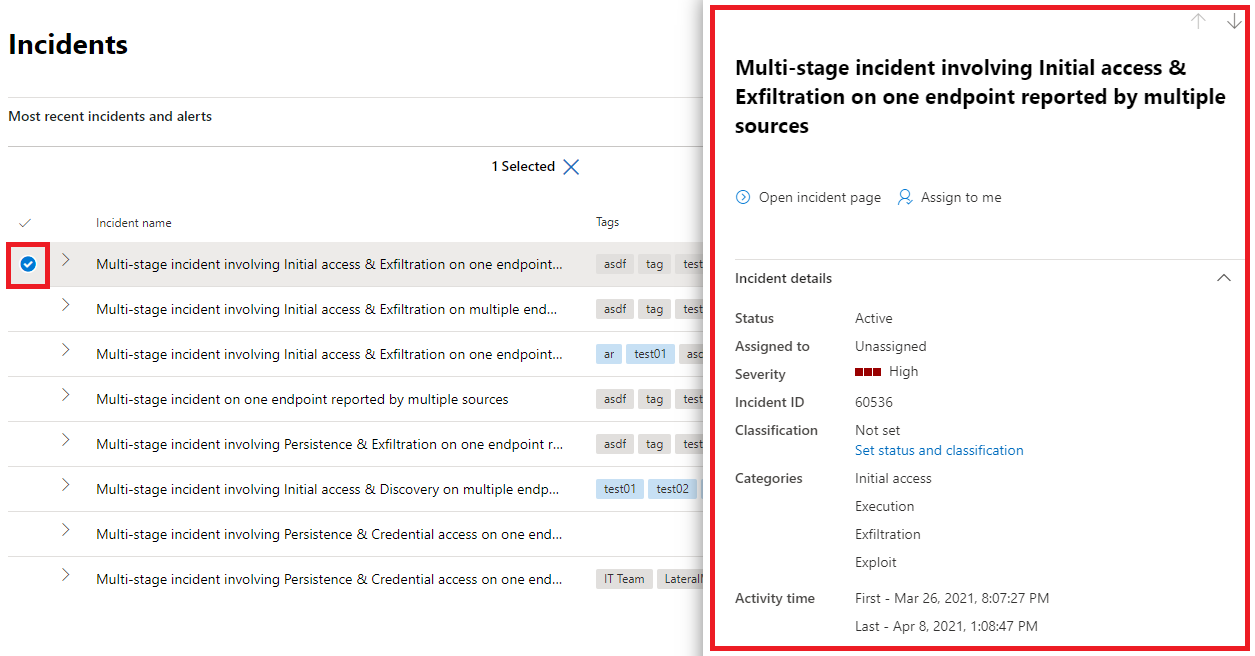

Gdy to zrobisz, zostanie otwarte okienko podsumowania z kluczowymi informacjami o zdarzeniu, takimi jak ważność, do której został przypisany, oraz kategoriami MITRE ATT&CK™ dla zdarzenia. Oto przykład.

W tym miejscu możesz wybrać pozycję Otwórz stronę zdarzenia. Spowoduje to otwarcie strony głównej zdarzenia, na której znajdziesz pełne informacje o scenariuszu ataku i karty alertów, urządzeń, użytkowników, badań i dowodów.

Możesz również otworzyć stronę główną zdarzenia, wybierając nazwę zdarzenia z kolejki zdarzeń.

Historia ataku

Scenariusze ataków ułatwiają szybkie przeglądanie, badanie i korygowanie ataków podczas wyświetlania pełnej historii ataku na tej samej karcie. Umożliwia również przeglądanie szczegółów jednostki i wykonywanie akcji korygowania, takich jak usuwanie pliku lub izolowanie urządzenia bez utraty kontekstu.

Historia ataku została krótko opisana w poniższym filmie wideo.

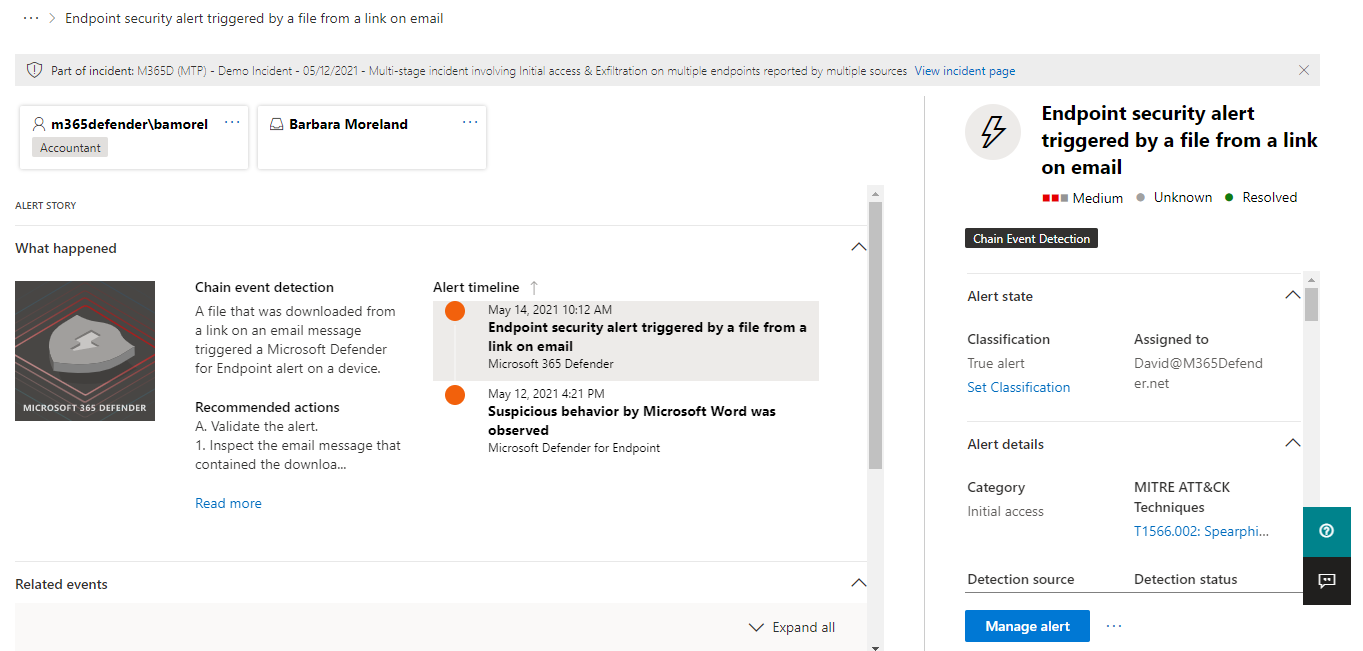

W scenariuszu ataku można znaleźć stronę alertu i wykres zdarzenia.

Strona alertu o zdarzeniu zawiera następujące sekcje:

Historia alertu, która obejmuje:

- Co się stało

- Podjęte działania

- Zdarzenia pokrewne

Właściwości alertu w okienku po prawej stronie (stan, szczegóły, opis i inne)

Pamiętaj, że nie każdy alert będzie miał wszystkie wymienione podsekcje w sekcji Historia alertu .

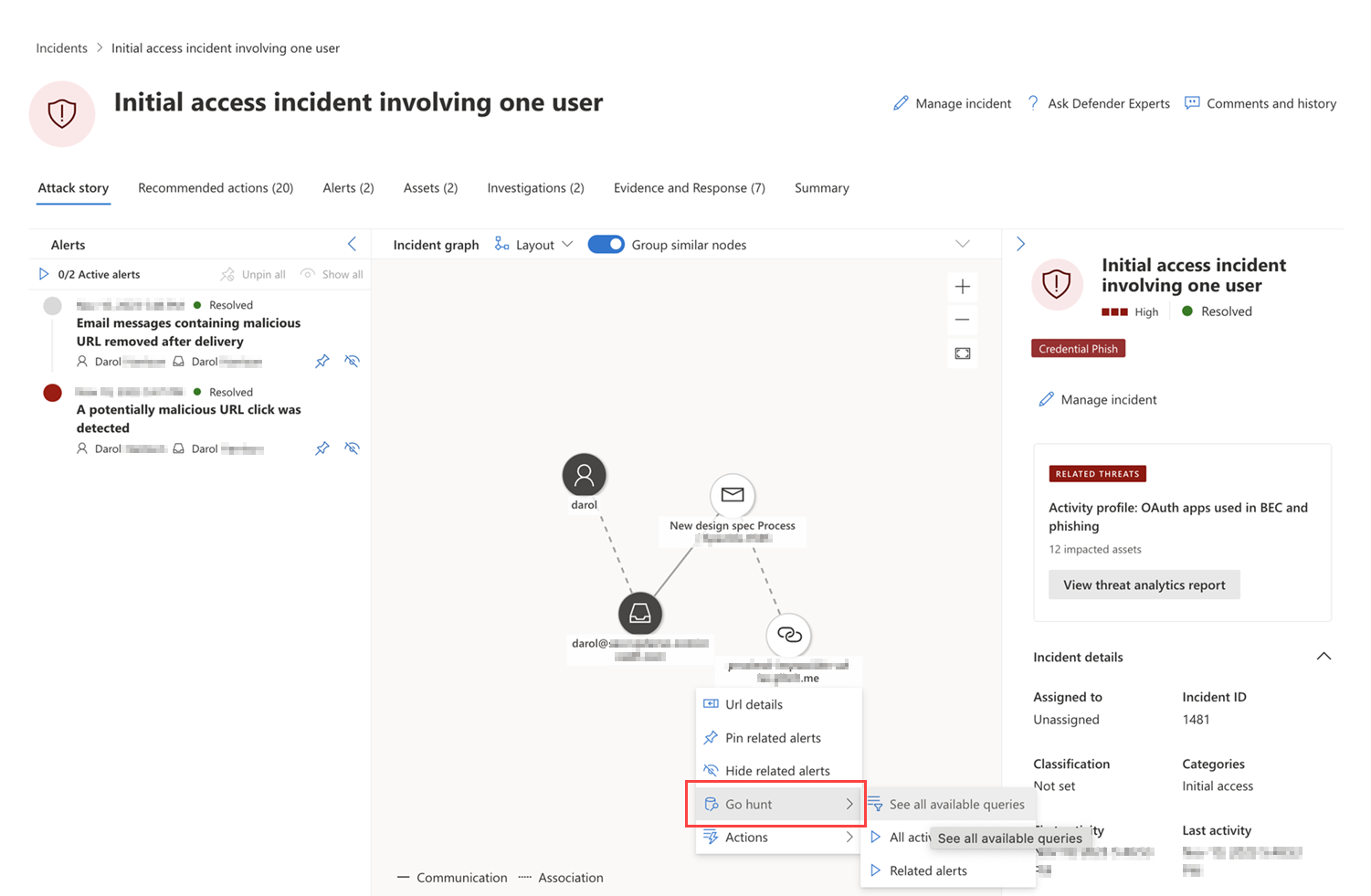

Wykres przedstawia pełny zakres ataku, sposób rozprzestrzeniania się ataku przez sieć w czasie, miejsce jego rozpoczęcia i jak daleko posunęli się atakujący. Łączy różne podejrzane jednostki, które są częścią ataku, z powiązanymi zasobami, takimi jak użytkownicy, urządzenia i skrzynki pocztowe.

Na wykresie można:

Odtwórz alerty i węzły na wykresie, ponieważ wystąpiły one wraz z upływem czasu, aby zrozumieć chronologię ataku.

Otwórz okienko jednostki, co umożliwia przeglądanie szczegółów jednostki i wykonywanie działań korygujących, takich jak usuwanie pliku lub izolowanie urządzenia.

Wyróżnij alerty na podstawie jednostki, z którą są one powiązane.

Wyszukaj informacje o jednostce urządzenia, pliku, adresu IP lub adresu URL.

Opcja wyszukiwania na go korzysta z zaawansowanej funkcji wyszukiwania zagrożeń w celu znalezienia istotnych informacji o jednostce. Zapytanie go hunt sprawdza odpowiednie tabele schematów pod kątem zdarzeń lub alertów dotyczących konkretnej badanej jednostki. Możesz wybrać dowolną z opcji, aby znaleźć odpowiednie informacje o jednostce:

- Zobacz wszystkie dostępne zapytania — opcja zwraca wszystkie dostępne zapytania dla badanego typu jednostki.

- Wszystkie działania — zapytanie zwraca wszystkie działania skojarzone z jednostką, zapewniając kompleksowy widok kontekstu zdarzenia.

- Alerty pokrewne — zapytanie wyszukuje i zwraca wszystkie alerty zabezpieczeń dotyczące określonej jednostki, dzięki czemu nie przegapisz żadnych informacji.

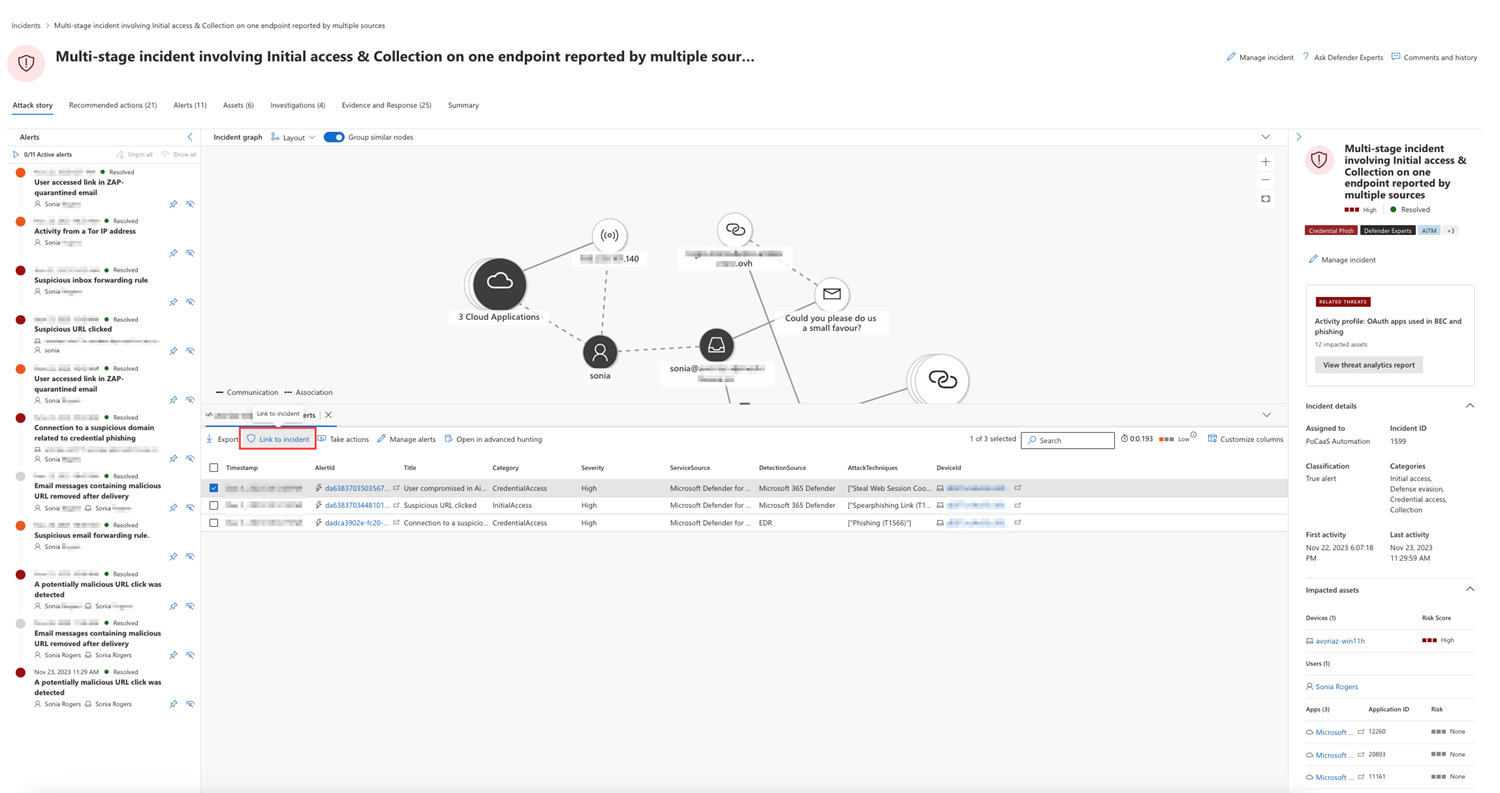

Wynikowe dzienniki lub alerty można połączyć ze zdarzeniem, wybierając wyniki, a następnie wybierając pozycję Połącz ze zdarzeniem.

Jeśli zdarzenie lub powiązane alerty były wynikiem ustawionej reguły analizy, możesz również wybrać pozycję Uruchom zapytanie , aby wyświetlić inne powiązane wyniki.

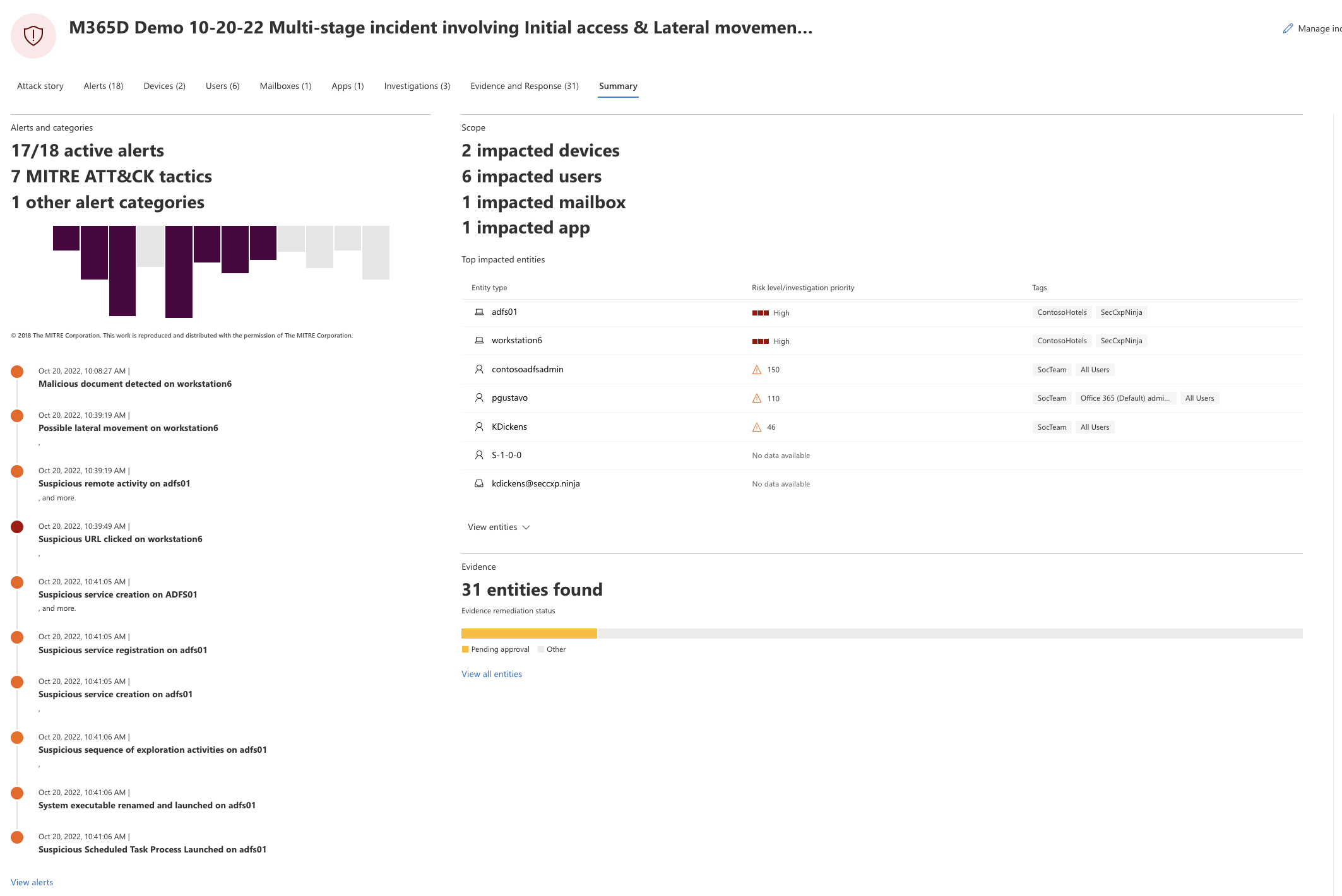

Podsumowanie

Użyj strony Podsumowanie , aby ocenić względne znaczenie zdarzenia i szybko uzyskać dostęp do skojarzonych alertów i jednostek, których dotyczy problem. Na stronie Podsumowanie przedstawiono migawkę najważniejszych elementów, które należy zauważyć na temat zdarzenia.

Informacje są zorganizowane w tych sekcjach.

| Sekcja | Opis |

|---|---|

| Alerty i kategorie | Wizualny i liczbowy widok zaawansowanego ataku na łańcuch zabijania. Podobnie jak w przypadku innych produktów zabezpieczeń firmy Microsoft, Microsoft Defender XDR jest dostosowana do struktury MITRE ATT&CK™. Oś czasu alertów przedstawia kolejność chronologiczną, w której wystąpiły alerty, oraz ich stan i nazwę. |

| Zakres | Przedstawia liczbę urządzeń, użytkowników i skrzynek pocztowych, których dotyczy problem, oraz wyświetla listę jednostek w kolejności poziomu ryzyka i priorytetu badania. |

| Dowód | Przedstawia liczbę jednostek, których dotyczy zdarzenie. |

| Informacje o zdarzeniu | Wyświetla właściwości zdarzenia, takie jak tagi, stan i ważność. |

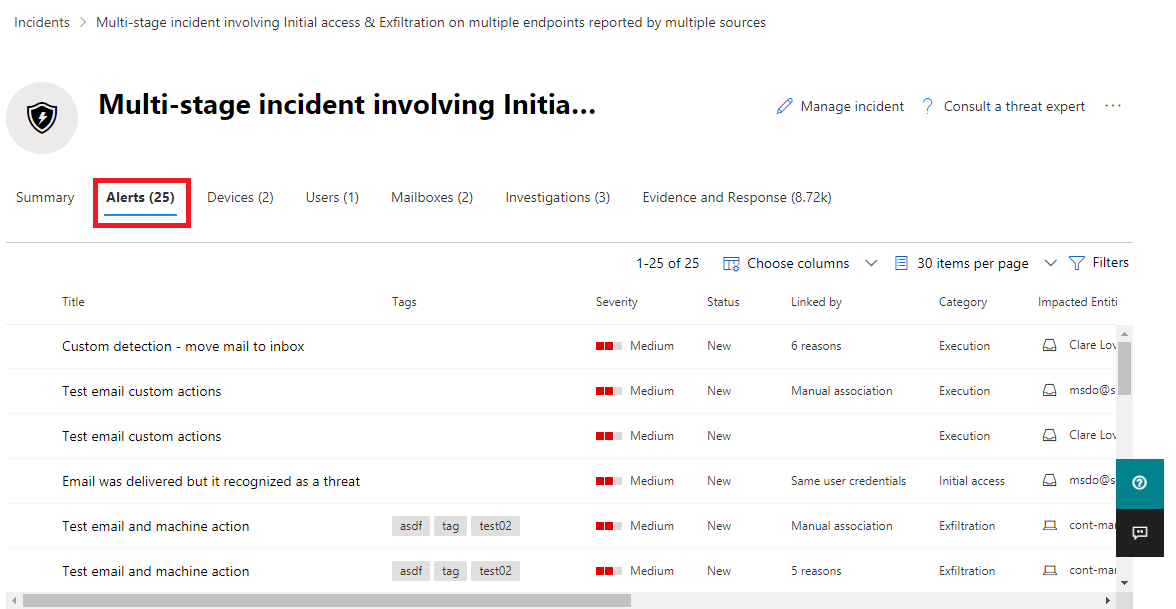

Alerty

Na karcie Alerty możesz wyświetlić kolejkę alertów dla alertów związanych z incydentem i inne informacje o nich, takie jak:

- Waga.

- Jednostki, które brały udział w alercie.

- Źródło alertów (Microsoft Defender for Identity, Ochrona punktu końcowego w usłudze Microsoft Defender, Ochrona usługi Office 365 w usłudze Microsoft Defender, Defender for Cloud Apps i dodatku ładu aplikacji).

- Powód, dla którego byli ze sobą powiązani.

Oto przykład.

Domyślnie alerty są uporządkowane chronologicznie, aby umożliwić sprawdzenie, jak atak rozgrywał się w czasie. Po wybraniu alertu w ramach zdarzenia Microsoft Defender XDR wyświetla informacje o alertach specyficzne dla kontekstu ogólnego zdarzenia.

Możesz zobaczyć zdarzenia alertu, które inne wyzwolone alerty spowodowały bieżący alert, oraz wszystkie jednostki i działania, których dotyczy atak, w tym urządzenia, pliki, użytkownicy i skrzynki pocztowe.

Oto przykład.

Dowiedz się, jak używać kolejki alertów i stron alertów w ramach badania alertów.

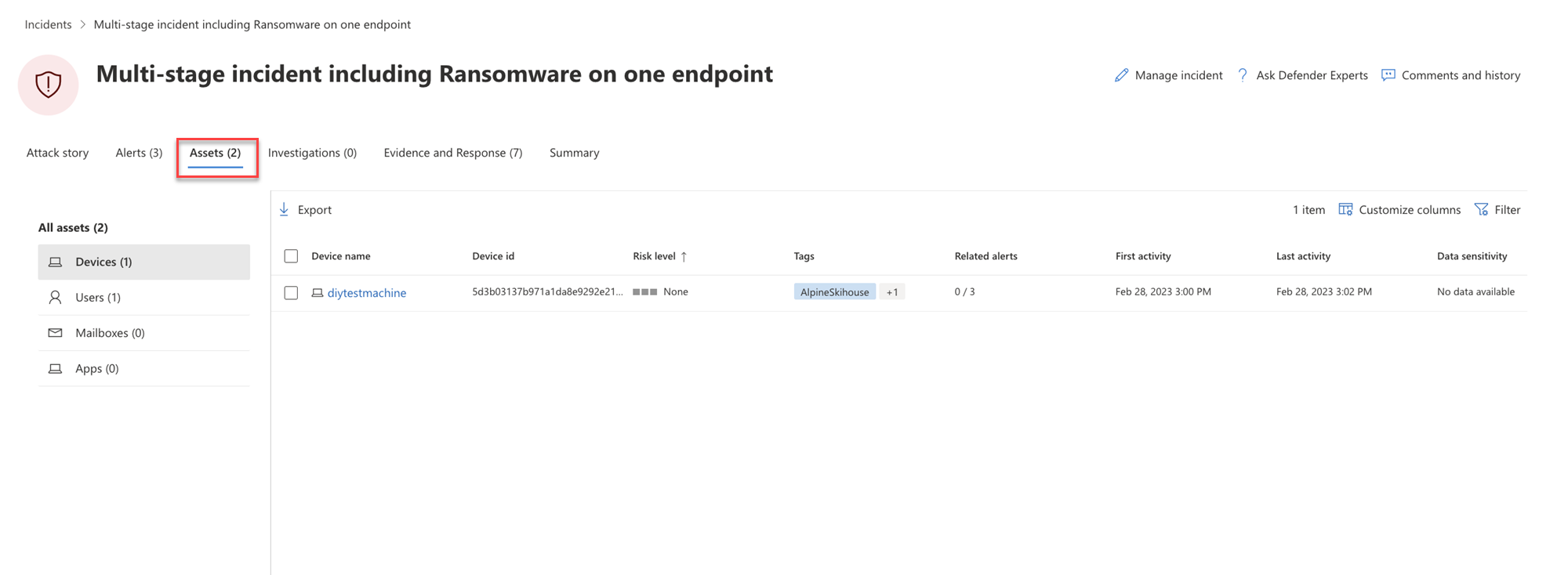

Aktywa

Łatwe wyświetlanie wszystkich zasobów i zarządzanie nimi w jednym miejscu przy użyciu nowej karty Zasoby . Ten ujednolicony widok obejmuje urządzenia, użytkowników, skrzynki pocztowe i aplikacje.

Na karcie Zasoby wyświetlana jest całkowita liczba zasobów obok jej nazwy. Lista różnych kategorii z liczbą zasobów w tej kategorii jest wyświetlana podczas wybierania karty Zasoby.

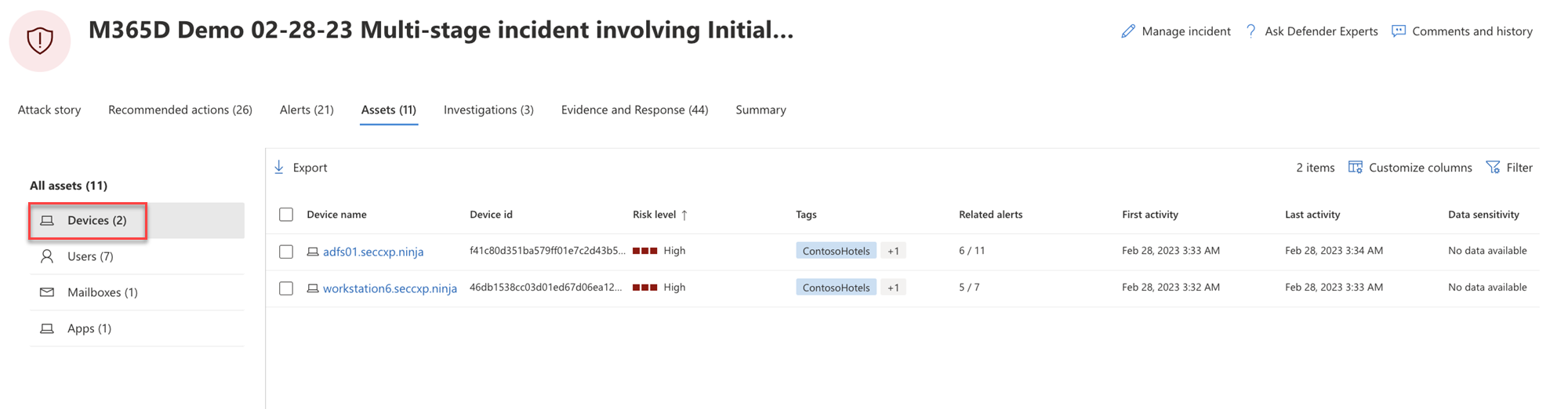

Urządzeń

Widok Urządzenia zawiera listę wszystkich urządzeń związanych ze zdarzeniem. Oto przykład.

Wybranie urządzenia z listy powoduje otwarcie paska umożliwiającego zarządzanie wybranym urządzeniem. Możesz szybko eksportować tagi, zarządzać nimi, inicjować zautomatyzowane badanie i nie tylko.

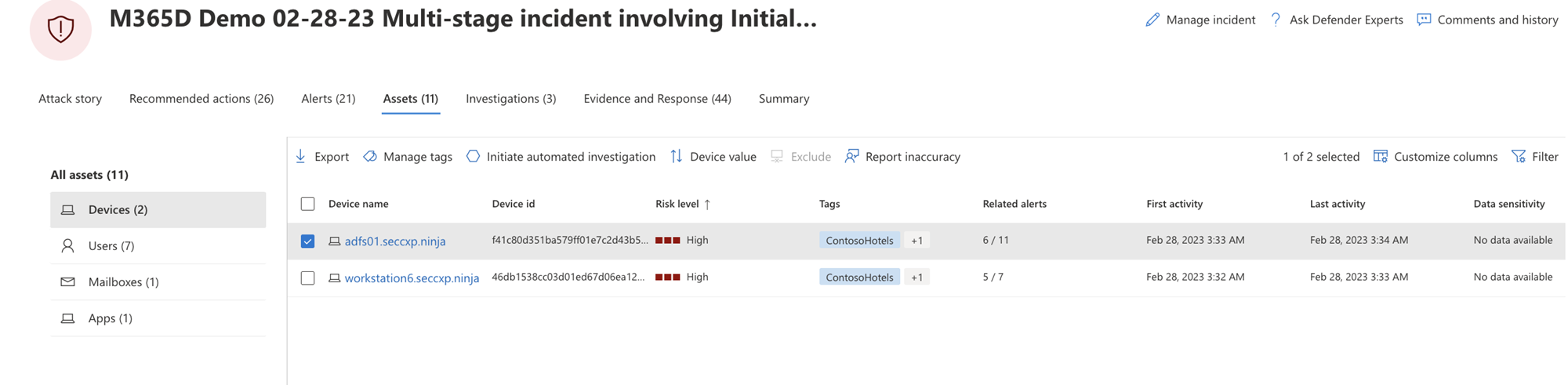

Możesz wybrać znacznik wyboru dla urządzenia, aby wyświetlić szczegóły urządzenia, danych katalogu, aktywnych alertów i zalogowanych użytkowników. Wybierz nazwę urządzenia, aby wyświetlić szczegóły urządzenia w spisie urządzeń usługi Defender for Endpoint. Oto przykład.

Na stronie urządzenia możesz zebrać dodatkowe informacje o urządzeniu, takie jak wszystkie jego alerty, oś czasu i zalecenia dotyczące zabezpieczeń. Na przykład na karcie Oś czasu możesz przewijać oś czasu urządzenia i wyświetlać wszystkie zdarzenia i zachowania obserwowane na maszynie w kolejności chronologicznej, przeplatane z zgłoszonymi alertami. Oto przykład

Porada

Skany na żądanie można wykonywać na stronie urządzenia. W portalu Microsoft Defender wybierz pozycję Punkty końcowe > Spis urządzeń. Wybierz urządzenie z alertami, a następnie uruchom skanowanie antywirusowe. Akcje, takie jak skanowanie antywirusowe, są śledzone i widoczne na stronie Spis urządzeń . Aby dowiedzieć się więcej, zobacz Uruchamianie skanowania programu antywirusowego Microsoft Defender na urządzeniach.

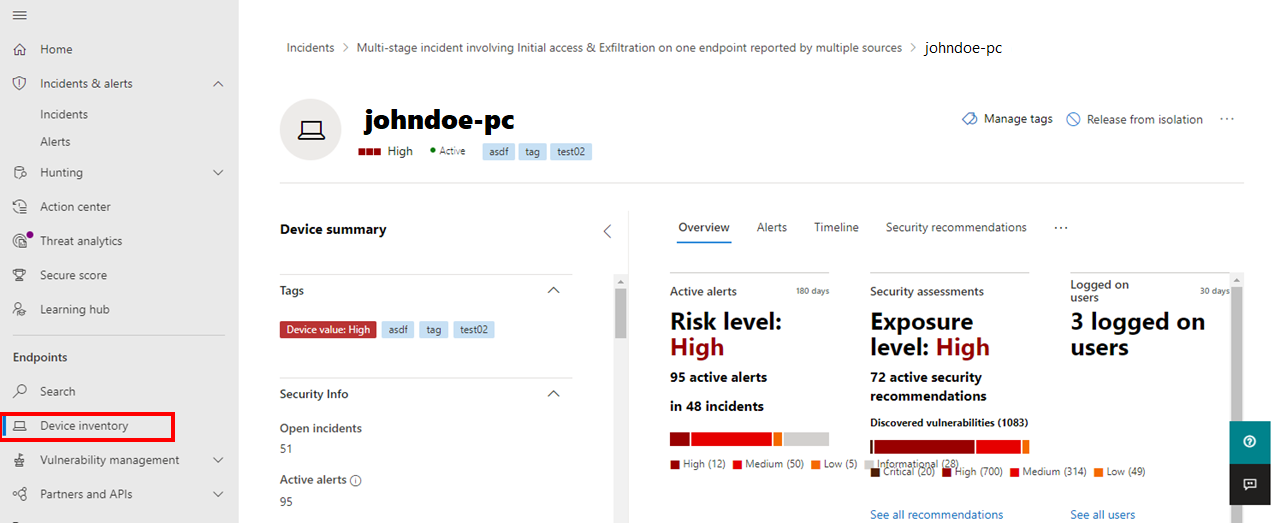

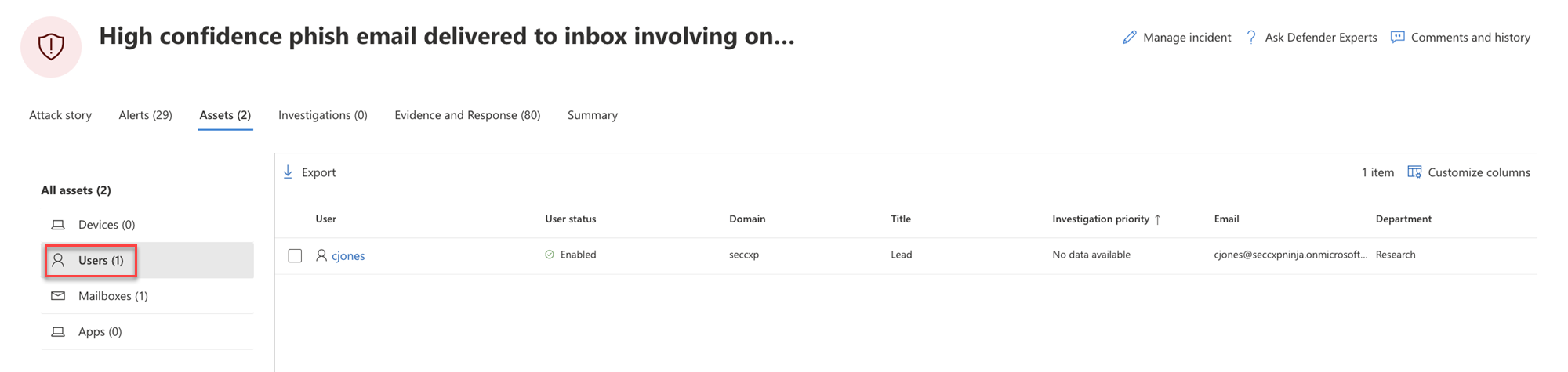

Użytkownicy

Widok Użytkownicy zawiera listę wszystkich użytkowników, którzy zostali zidentyfikowani jako część zdarzenia lub powiązani z tym zdarzeniem. Oto przykład.

Możesz wybrać znacznik wyboru dla użytkownika, aby wyświetlić szczegóły zagrożenia, narażenia i informacji kontaktowych konta użytkownika. Wybierz nazwę użytkownika, aby wyświetlić dodatkowe szczegóły konta użytkownika.

Dowiedz się, jak wyświetlać dodatkowe informacje o użytkownikach i zarządzać użytkownikami zdarzenia w celu zbadania użytkowników.

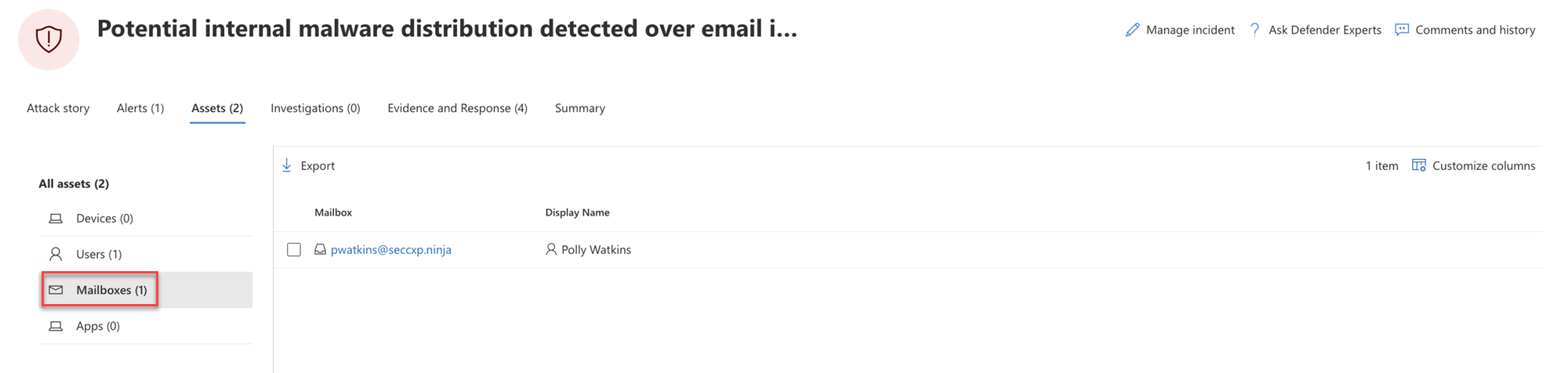

Skrzynek pocztowych

Widok Skrzynki pocztowe zawiera listę wszystkich skrzynek pocztowych, które zostały zidentyfikowane jako należące do zdarzenia lub związane z tym zdarzeniem. Oto przykład.

Możesz wybrać znacznik wyboru dla skrzynki pocztowej, aby wyświetlić listę aktywnych alertów. Wybierz nazwę skrzynki pocztowej, aby wyświetlić dodatkowe szczegóły skrzynki pocztowej na stronie Eksploratora, aby Ochrona usługi Office 365 w usłudze Defender.

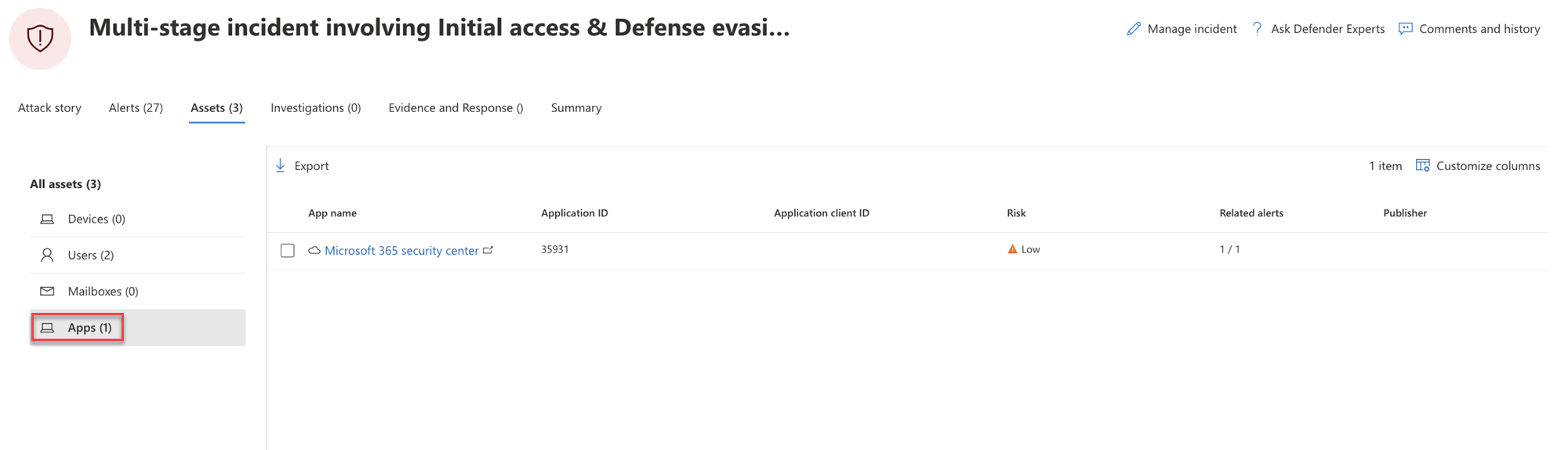

Aplikacje

Widok Aplikacje zawiera listę wszystkich aplikacji zidentyfikowanych jako należące do zdarzenia lub powiązane z tym zdarzeniem. Oto przykład.

Możesz wybrać znacznik wyboru dla aplikacji, aby wyświetlić listę aktywnych alertów. Wybierz nazwę aplikacji, aby wyświetlić dodatkowe szczegóły na stronie Eksplorator dla Defender for Cloud Apps.

Dochodzenia

Na karcie Badania są wyświetlane wszystkie zautomatyzowane badania wyzwalane przez alerty w tym zdarzeniu. Zautomatyzowane badania będą wykonywać akcje korygowania lub czekać na zatwierdzenie przez analityka akcji, w zależności od tego, jak skonfigurowano automatyczne badania do uruchamiania w usłudze Defender for Endpoint i Ochrona usługi Office 365 w usłudze Defender.

Wybierz badanie, aby przejść do jego strony szczegółów, aby uzyskać pełne informacje na temat stanu badania i korygowania. Jeśli w ramach badania oczekują jakiekolwiek akcje oczekujące na zatwierdzenie, zostaną one wyświetlone na karcie Historia oczekujących akcji . Podejmij działania w ramach korygowania incydentów.

Istnieje również karta Wykres badania , która pokazuje:

- Połączenie alertów z zasobami, których dotyczy problem w organizacji.

- Które jednostki są powiązane z alertami i jak są częścią historii ataku.

- Alerty dotyczące zdarzenia.

Wykres badania pomaga szybko zrozumieć pełny zakres ataku, łącząc różne podejrzane jednostki, które są częścią ataku, z powiązanymi zasobami, takimi jak użytkownicy, urządzenia i skrzynki pocztowe.

Aby uzyskać więcej informacji, zobacz Zautomatyzowane badanie i reagowanie w Microsoft Defender XDR.

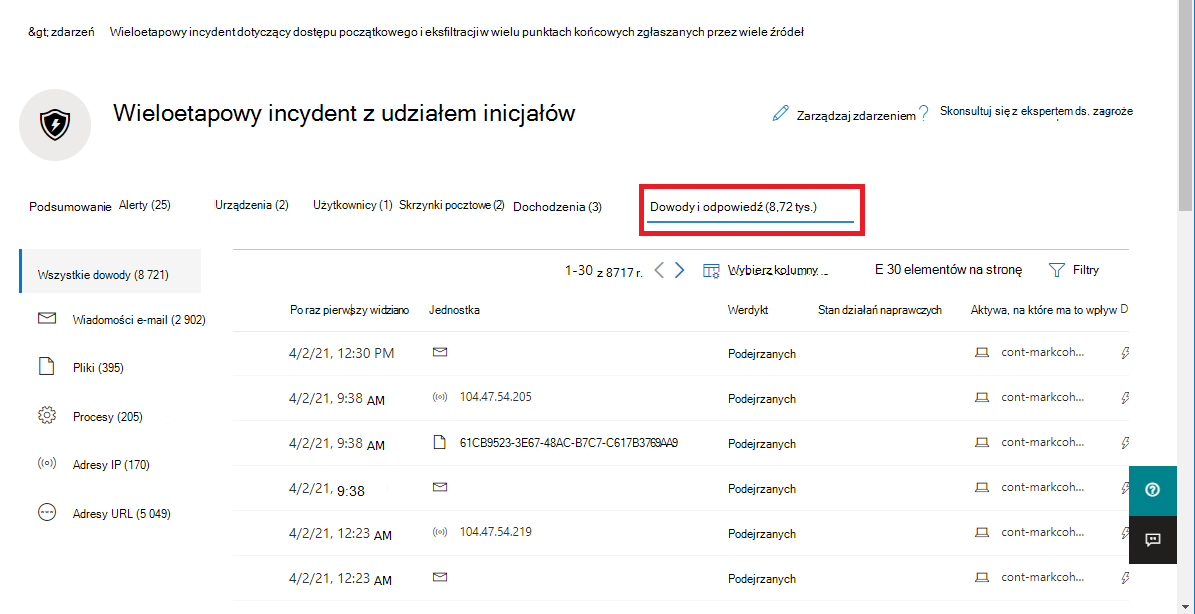

Dowody i odpowiedź

Karta Dowody i odpowiedź pokazuje wszystkie obsługiwane zdarzenia i podejrzane jednostki w alertach w zdarzeniu. Oto przykład.

Microsoft Defender XDR automatycznie bada wszystkie zdarzenia obsługiwane przez zdarzenia i podejrzane jednostki w alertach, udostępniając informacje o ważnych wiadomościach e-mail, plikach, procesach, usługach, adresach IP i innych. Pomaga to szybko wykrywać i blokować potencjalne zagrożenia w zdarzeniu.

Każda z analizowanych jednostek jest oznaczona werdyktem (Złośliwy, Podejrzany, Czysty) i stanem korygowania. Ułatwia to zrozumienie stanu korygowania całego incydentu i możliwości wykonania kolejnych kroków.

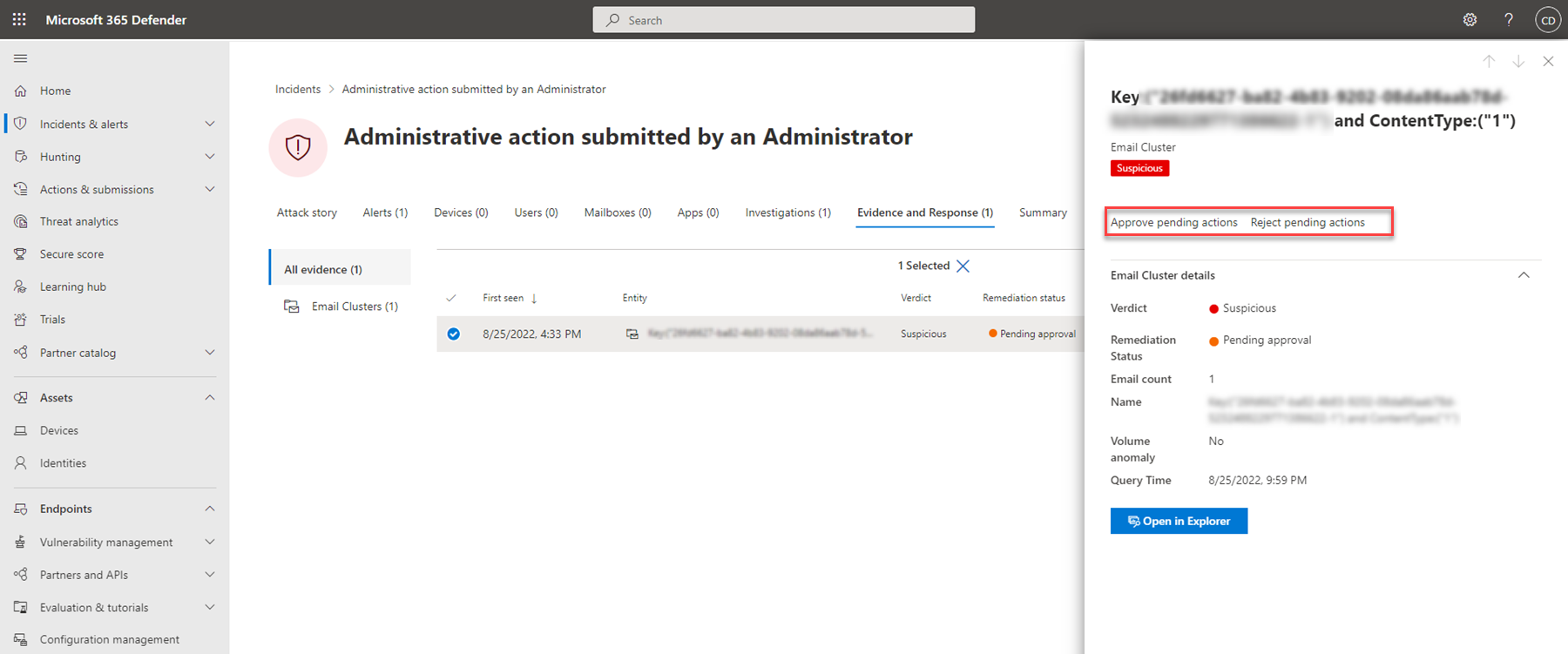

Zatwierdzanie lub odrzucanie akcji korygowania

W przypadku zdarzeń ze stanem korygowania oczekującego zatwierdzenia można zatwierdzić lub odrzucić akcję korygowania z poziomu zdarzenia.

- W okienku nawigacji przejdź do obszaru Zdarzenia & alerty>Zdarzenia.

- Filtruj akcję Oczekująca dla stanu zautomatyzowanego badania (opcjonalnie).

- Wybierz nazwę zdarzenia, aby otworzyć jego stronę podsumowania.

- Wybierz kartę Dowody i odpowiedź .

- Wybierz element z listy, aby otworzyć okienko wysuwane.

- Przejrzyj informacje, a następnie wykonaj jedną z następujących czynności:

- Wybierz opcję Zatwierdź oczekującą akcję, aby zainicjować oczekującą akcję.

- Wybierz opcję Odrzuć oczekującą akcję, aby zapobiec podjęciu oczekującej akcji.

Następne kroki

W razie potrzeby:

Zobacz też

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.